Microsoft Tunnel voor Mobile Application Management voor Android

Opmerking

Deze mogelijkheid is beschikbaar als een Intune-invoegtoepassing. Zie Invoegtoepassingsmogelijkheden van Intune Suite gebruiken voor meer informatie.

Wanneer u Microsoft Tunnel for Mobile Application Management (MAM) toevoegt aan uw tenant, kunt u Microsoft Tunnel VPN Gateway met niet-ingeschreven Android-apparaten gebruiken om MAM-scenario's te ondersteunen. Met ondersteuning voor MAM kunnen uw niet-ingeschreven apparaten Tunnel gebruiken om veilig verbinding te maken met uw organisatie, zodat gebruikers en apps veilige toegang hebben tot uw organisatiegegevens.

Van toepassing op:

- Android Enterprise

Als u uw bestaande Microsoft Tunnel-configuratie wilt uitbreiden om MAM te ondersteunen, maakt en implementeert u drie profielen die deze ondersteuning configureren op uw niet-ingeschreven apparaten:

- App-configuratiebeleid voor Microsoft Defender. Met dit beleid configureert u Microsoft Defender voor Eindpunt op een apparaat als de VPN-tunnelclient-app.

- App-configuratiebeleid voor Microsoft Edge. Met dit beleid wordt Microsoft Edge geconfigureerd voor ondersteuning van identiteitsswitch, waarmee automatisch verbinding wordt gemaakt met de VPN-tunnel en de verbinding wordt verbroken wanneer u overstapt van een Microsoft -werk- of schoolaccount naar een 'persoonlijk account' van Microsoft in Microsoft Edge.

- App-beveiliging beleid om de verbinding met Microsoft Tunnel automatisch te starten wanneer de mam-app op het apparaat bedrijfsresources opent.

Met dit beleid ondersteunen uw bestaande site- en serverconfiguraties voor tunneltoegang vanaf apparaten die niet zijn ingeschreven bij Intune. Daarnaast kunt u ervoor kiezen om uw configuraties voor MAM Tunnel te implementeren op ingeschreven apparaten in plaats van MDM-tunnelconfiguraties te gebruiken. Een ingeschreven apparaat moet echter alleen de MDM-tunnelconfiguraties of de MAM-tunnelconfiguraties gebruiken, maar niet beide. Ingeschreven apparaten kunnen bijvoorbeeld geen app zoals Microsoft Edge hebben die gebruikmaakt van MAM-tunnelconfiguraties, terwijl andere apps MDM-tunnelconfiguraties gebruiken.

Probeer de interactieve demo:

De interactieve demo van Microsoft Tunnel for Mobile Application Management voor Android laat zien hoe Tunnel voor MAM de Microsoft Tunnel-VPN Gateway uitbreidt ter ondersteuning van Android-apparaten die niet zijn ingeschreven bij Intune.

Vereisten

Infrastructuur en tenant:

Tunnel voor MAM vereist dezelfde overwegingen en vereisten als het gebruik van Tunnel voor ingeschreven apparaten. Zie Tunnelvereisten voor meer informatie.

Nadat u Microsoft Tunnel hebt geconfigureerd, kunt u de twee app-configuratiebeleidsregels en het App-beveiliging-beleid toevoegen waarmee niet-ingeschreven apparaten tunnel kunnen gebruiken. De configuratie van deze beleidsregels wordt beschreven in de volgende secties.

Apparaten:

Gebruikers van apparaten die niet zijn ingeschreven bij Intune moeten de volgende apps installeren op hun Android-apparaat voordat ze het Tunnel for MAM-scenario kunnen gebruiken. Deze apps kunnen allemaal handmatig worden geïnstalleerd vanuit de Google Play Store:

Microsoft Defender : download deze van Microsoft Defender - Apps op Google Play. Microsoft Defender bevat de tunnelclient-app die het apparaat gebruikt om verbinding te maken met Microsoft Tunnel. Als u Tunnel voor MAM wilt ondersteunen, moet Microsoft Defender voor Eindpunt versie 1.0.4722.0101 of hoger zijn.

Microsoft Edge – Downloaden van Microsoft Edge: Webbrowser - Apps op Google Play.

Bedrijfsportal : download deze op Intune-bedrijfsportal - Apps op Google Play. Apparaten moeten de Bedrijfsportal-app installeren, ook al hoeven gebruikers zich niet aan te melden bij de app of hun apparaat in te schrijven met Intune.

Line-of-Business-apps:

Integreer uw Lob-apps (Line Of Business) met de MAM SDK. Later kunt u uw LOB-apps toevoegen aan uw app-beveiligingsbeleid en app-configuratiebeleid voor MAM Tunnel. Zie Aan de slag met MAM voor Android.

Opmerking

Zorg ervoor dat uw Android LOB-toepassingen directe proxy of Proxy Auto-Configuration (PAC) ondersteunen voor zowel MDM als MAM.

MAM SDK-versie:

Als u de Android Trusted Roots-functionaliteit wilt gebruiken voor Microsoft Tunnel voor MAM een MAM SDK-versie van 9.5.0 of hoger vereist, gaat u naar Releaseversie 9.5.0 · msintuneappsdk/ms-intune-app-sdk-android op github.com.

Beleidsregels configureren ter ondersteuning van Microsoft Tunnel voor MAM

Als u het gebruik van Tunnel voor MAM wilt ondersteunen, maakt en implementeert u de drie profielen die in de volgende secties worden beschreven. Deze beleidsregels kunnen in elke volgorde worden gemaakt:

- App-configuratiebeleid voor Microsoft Edge

- App-configuratiebeleid voor Microsoft Defender

- App-beveiliging-beleid voor Microsoft Edge

Wanneer alle drie deze zijn geconfigureerd en geïmplementeerd in dezelfde groepen, activeert het app-beveiligingsbeleid automatisch Tunnel om verbinding te maken met het VPN wanneer Microsoft Edge wordt gestart.

U kunt ook een vertrouwd certificaatprofiel configureren voor gebruik met Microsoft Edge en met uw Line-Of-Business-apps wanneer ze verbinding moeten maken met on-premises resources en worden beveiligd door een SSL/TLS-certificaat dat is uitgegeven door een on-premises of persoonlijke certificeringsinstantie (CA). Microsoft Edge ondersteunt standaard vertrouwde basiscertificaten. Voor LOB-apps gebruikt u de MAM SDK om ondersteuning toe te voegen voor vertrouwde basiscertificaten.

App-configuratiebeleid voor Microsoft Defender

Maak een app-configuratiebeleid om Microsoft Defender voor Eindpunt op het apparaat te configureren voor gebruik als de tunnelclient-app.

Opmerking

Zorg ervoor dat slechts één configuratiebeleid voor Defender-apps is gericht op het niet-ingeschreven apparaat. Als u zich richt op meer dan 1 app-configuratiebeleid met verschillende tunnelinstellingen voor Defender voor Eindpunt, ontstaan er tunnelverbindingsproblemen op het apparaat.

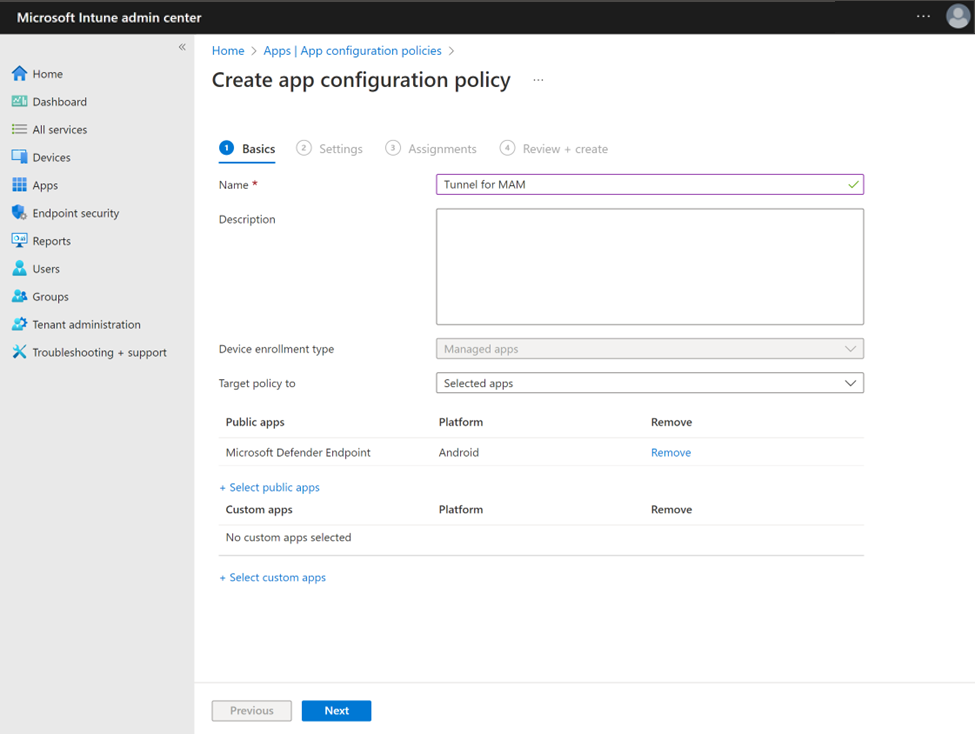

Meld u aan bij het Microsoft Intune-beheercentrum en ga naar Apps>App Configuration beleid>Beheerde appstoevoegen>.

Op het tabblad Basisbeginselen :

- Voer een naam in voor dit beleid en een beschrijving (optioneel).

- Klik op Openbare apps selecteren, selecteer Microsoft Defender Eindpunt voor Android en klik vervolgens op Selecteren.

Wanneer Microsoft Defender Eindpunt wordt vermeld voor openbare apps, selecteert u Volgende.

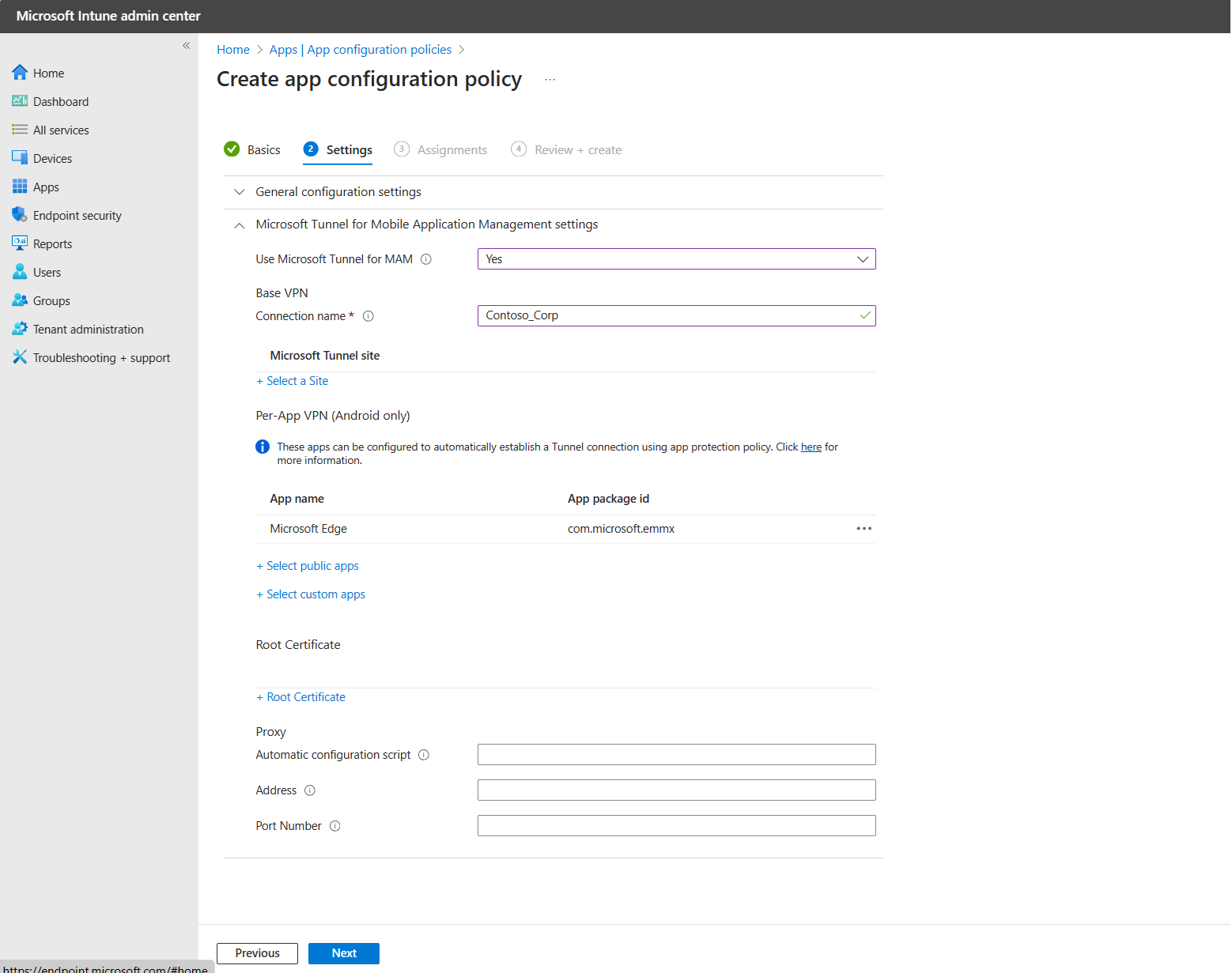

Sla op het tabblad Instellingen de categorie Algemene configuratie-instellingen over, die niet wordt gebruikt voor dit beleid. Voer voor de categorie Microsoft Tunnel-instellingen de volgende configuraties uit:

- Stel Microsoft Tunnel VPN gebruiken in op Ja.

- Geef bij Verbindingsnaam de naam van de verbinding op van uw VPN.

Klik vervolgens op Een site selecteren:

Selecteer bij Sitenaam een beschikbare site en klik vervolgens op OK.

VPN per app (alleen Android) is een optionele instelling. Selecteer openbare of aangepaste apps om het gebruik van de Tunnel-VPN-verbinding te beperken tot deze opgegeven apps.

Belangrijk

Om naadloze identiteitswisseling en nauwkeurige tunnelmeldingen binnen Microsoft Edge te garanderen, is het essentieel om Edge op te nemen in uw VPN-lijst per app.

Belangrijk

MAM Tunnel voor Android biedt geen ondersteuning voor het gebruik van always-on VPN. Wanneer always-on VPN is ingesteld op Inschakelen, kan Tunnel geen verbinding maken en worden meldingen over verbindingsfouten verzonden naar de gebruiker van het apparaat.

Proxy is een optionele instelling. Proxy-instellingen configureren om te voldoen aan uw on-premises netwerkvereisten.

Opmerking

Proxyserverconfiguraties worden niet ondersteund met versies van Android ouder dan versie 10. Zie VpnService.Builder in de documentatie voor Android-ontwikkelaars voor meer informatie.

Wanneer u klaar bent, selecteert u Volgende om door te gaan.

Selecteer op het tabblad Toewijzingende optie Groepen toevoegen, selecteer vervolgens dezelfde Microsoft Entra groepen waarnaar u het configuratieprofiel voor de Microsoft Edge-app hebt geïmplementeerd en selecteer vervolgens Volgende.

Selecteer op het tabblad Controleren en makende optie Maken om het maken van het beleid te voltooien en het beleid te implementeren in de toegewezen groepen.

Het nieuwe beleid wordt weergegeven in de lijst met app-configuratiebeleidsregels.

App-configuratiebeleid voor Microsoft Edge

Maak een app-configuratiebeleid voor Microsoft Edge. Met dit beleid wordt Microsoft Edge geconfigureerd voor ondersteuning van identiteitsswitching, waardoor de MOGELIJKHEID wordt geboden om automatisch verbinding te maken met de VPN-tunnel wanneer u zich aanmeldt of overschakelt naar een Microsoft-werk- of schoolaccount en de VPN-tunnel automatisch loskoppelt wanneer u overschakelt naar een persoonlijk Microsoft-account.

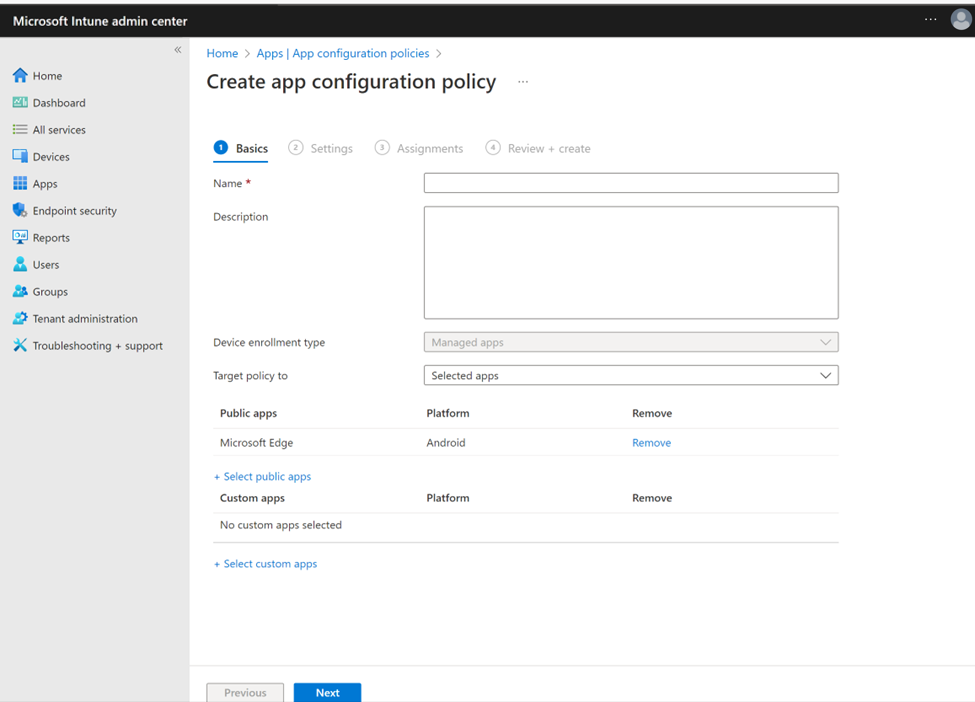

Meld u aan bij het Microsoft Intune-beheercentrum en ga naar Apps>App Configuration beleid>Beheerde appstoevoegen>.

Op het tabblad Basisbeginselen :

- Voer een naam in voor het beleid en een beschrijving (optioneel).

- Klik op Openbare apps selecteren, selecteer Microsoft Edge voor Android en klik vervolgens op Selecteren.

Nadat Microsoft Edge wordt vermeld voor openbare apps, selecteert u Volgende.

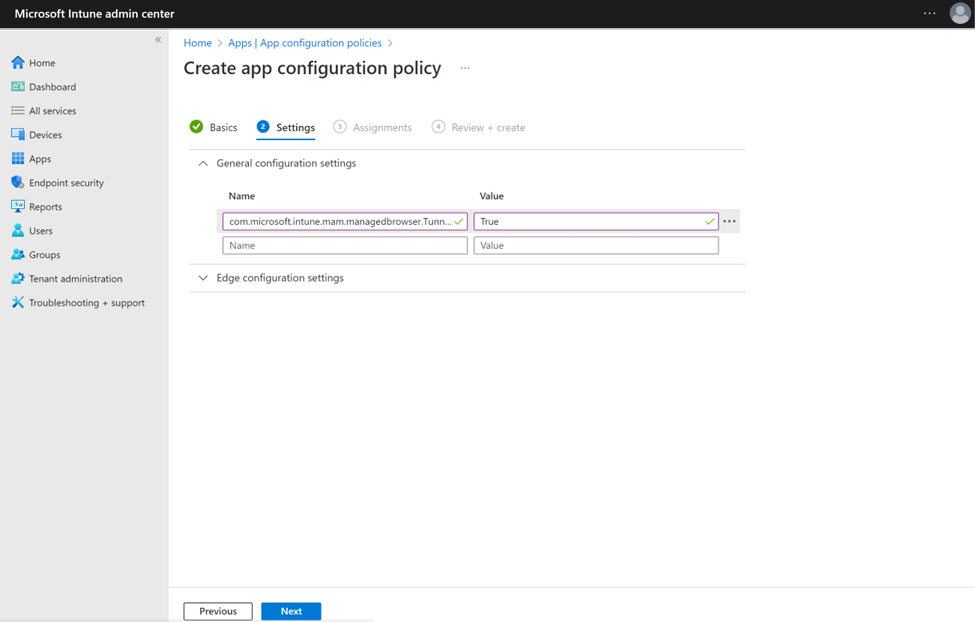

Configureer op het tabblad Instellingen het paar Naam en Waarde in de categorie Algemene configuratie-instellingen als volgt:

Naam Beschrijving com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Waarde:TrueWanneer deze optie is ingesteld op True, biedt het ondersteuning voor de strikte tunnelmodus voor Edge. Wanneer gebruikers zich aanmelden bij Edge met een organisatieaccount en de VPN niet is verbonden, blokkeert de modus Strikte tunnel internetverkeer.

Wanneer de VPN opnieuw verbinding maakt, is surfen op internet weer beschikbaar.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Waarde:TrueAls deze optie is ingesteld op True, biedt het ondersteuning voor identiteitsswitching naar Edge.

Wanneer gebruikers zich aanmelden met een werk- of schoolaccount, maakt Edge automatisch verbinding met het VPN. Wanneer gebruikers privé browsen inschakelen, schakelt Edge over naar een persoonlijk account en wordt de vpn-verbinding verbroken.In de volgende afbeelding ziet u de

Identity switchinstelling in een app-configuratiebeleid voor Microsoft Edge:

Opmerking

Zorg ervoor dat er geen volgspaties zijn aan het einde van de configuratie-instelling Algemeen.

U kunt hetzelfde beleid gebruiken om andere Microsoft Edge-configuraties te configureren in de categorie Microsoft Edge-configuratie-instellingen . Nadat eventuele aanvullende configuraties voor Microsoft Edge gereed zijn, selecteert u Volgende.

Selecteer op het tabblad Toewijzingende optie Groepen toevoegen en selecteer vervolgens een of meer Microsoft Entra groepen die dit beleid ontvangen. Nadat u groepen hebt geconfigureerd, selecteert u Volgende.

Selecteer op het tabblad Controleren en makende optie Maken om het maken van het beleid te voltooien en het beleid te implementeren in de toegewezen groepen.

Het nieuwe beleid wordt weergegeven in de lijst met app-configuratiebeleidsregels.

App-beveiliging-beleid voor Microsoft Edge

Maak een app-beveiligingsbeleid om de Microsoft Tunnel VPN-verbinding automatisch te starten wanneer de app wordt gestart.

Opmerking

Wanneer de app is gestart, probeert de Tunnel-VPN-verbinding te starten. Zodra het apparaat is gestart, heeft het toegang tot de on-premises netwerkroutes die beschikbaar zijn via de Microsoft Tunnel Gateway. Als u de tunnelnetwerktoegang tot specifieke apps wilt beperken, configureert u de instellingen voor VPN per app (alleen Android).

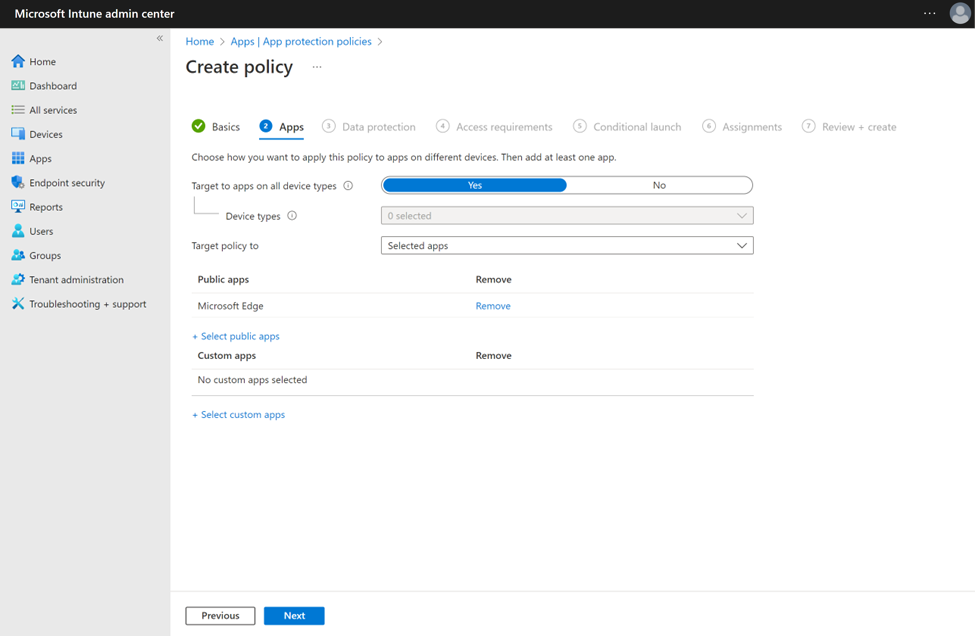

Meld u aan bij het Microsoft Intune-beheercentrum en ga naar Apps>App-beveiliging beleid>Beleid maken>Android.

Voer op het tabblad Basis een naam in voor dit beleid en een Beschrijving (optioneel)en selecteer volgende.

Klik op het tabblad Apps op Openbare apps selecteren, selecteer Microsoft Edge en klik vervolgens op Selecteren.

Wanneer Microsoft Edge wordt vermeld voor openbare apps, selecteert u Volgende.

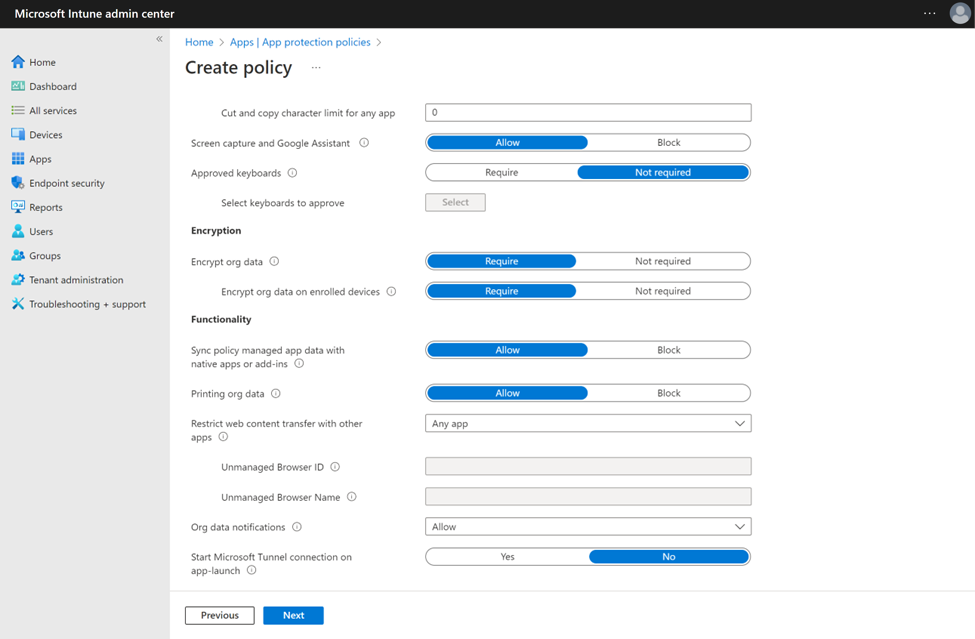

Schuif op het tabblad Gegevensbeveiliging naar beneden en stel Microsoft Tunnel-verbinding starten bij het starten van de app in opJa en selecteer volgende.

Ga verder met de tabbladen Toegangsvereisten en Voorwaardelijk starten .

Selecteer op het tabblad Toewijzingende optie Groepen toevoegen, selecteer vervolgens dezelfde Microsoft Entra groepen waarnaar u de twee app-configuratieprofielen hebt geïmplementeerd. Selecteer vervolgens Volgende.

Selecteer op het tabblad Controleren en makende optie Maken om het maken van het beleid te voltooien en het beleid te implementeren in de toegewezen groepen.

Het nieuwe beleid wordt weergegeven in de lijst met app-configuratiebeleidsregels.

Line-of-Business-toepassingen configureren

Als u uw LOB-apps hebt geïntegreerd met de MAM SDK, kunt u deze gebruiken met Microsoft Tunnel door ze als aangepaste apps toe te voegen aan de drie MAM-tunnelbeleidsregels die u eerder hebt gemaakt.

Zie de volgende artikelen voor de twee beleidstypen voor meer informatie over het toevoegen van aangepaste apps aan beleid:

- App-configuratiebeleidsregels voor door Intune App SDK beheerde apps

- App-beveiligingsbeleid maken en toewijzen

Als u LOB-apps op uw niet-ingeschreven apparaten wilt ondersteunen, moeten de apps als beschikbare apps worden geïmplementeerd vanuit Microsoft Intune beheercentrum. U kunt Intune niet gebruiken om apps zoals vereist te implementeren op niet-ingeschreven apparaten.

Een vertrouwd certificaatprofiel gebruiken

LOB-apps die gebruikmaken van de MAM-tunnel op Android moeten worden geïntegreerd met de Intune App SDK en moeten gebruikmaken van de nieuwe tunnel voor MAM-vertrouwensbeheer om ondersteuning voor vertrouwde basiscertificaten te gebruiken voor hun LOB-apps. Als u vertrouwde basiscertificaten wilt ondersteunen, moet u de minimale SDK-versie (of hoger) gebruiken, zoals beschreven in de sectie Vereisten van dit artikel.

Beheer van vertrouwde basiscertificaten:

Als voor uw toepassing SSL/TLS-certificaten zijn vereist die zijn uitgegeven door een on-premises of persoonlijke certificeringsinstantie om beveiligde toegang te bieden tot interne websites en toepassingen, heeft de Intune App SDK ondersteuning toegevoegd voor het beheer van certificaatvertrouwen met behulp van de API-klassen MAMTrustedRootCertCertsManager en MAMCertTrustWebViewClient.

Vereisten:

Certificaatindelingen die worden ondersteund door Tunnel voor MAM Android:

- DER gecodeerd binair X.509

- PEM

MAMCertTrustWebViewClient ondersteunt:

- Android 10 of hoger

MAMTrustedRootCertsManager ondersteunt:

- Sslcontext

- SSLSocketFactory

- TrustManager

- Webview

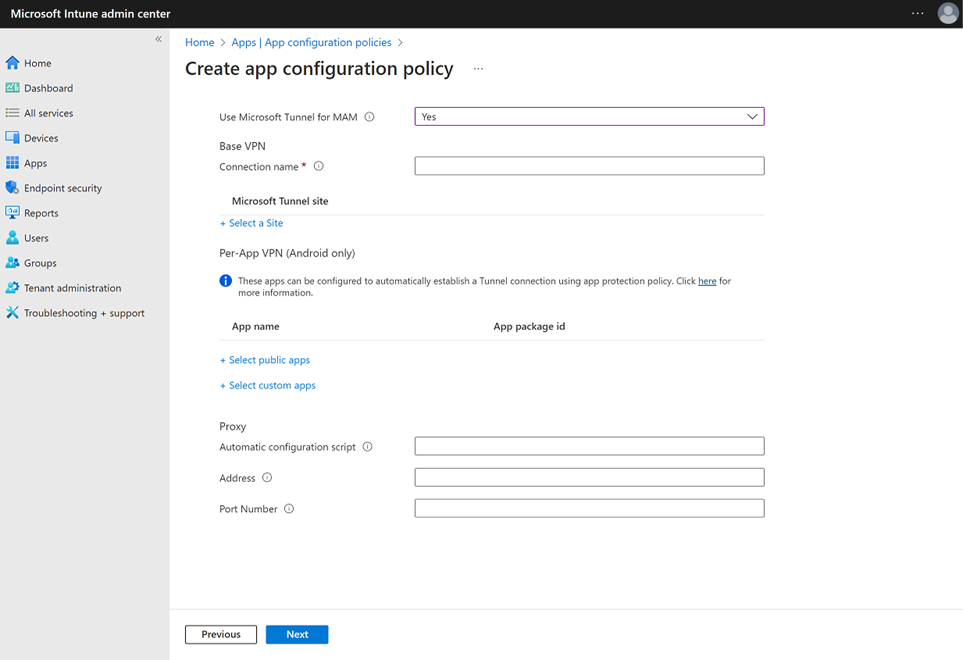

Tijdens de configuratie van het app-configuratieprofiel voor een app die Tunnel voor MAM gebruikt, selecteert u het certificaatprofiel dat wordt gebruikt:

Vouw op het tabblad Instellingen van uw app-configuratieprofiel Microsoft Tunnel for Mobile Application Management-instellingen uit.

Configureer de volgende opties:

- Stel Microsoft Tunnel voor MAM gebruiken in op Ja.

- Geef bij Verbindingsnaam een gebruikersnaam op voor deze verbinding, zoals mam-tunnel-vpn.

- Selecteer vervolgens Een site selecteren en kies een van uw Microsoft Tunnel Gateway-sites. Als u geen Tunnel Gateway-site hebt geconfigureerd, raadpleegt u Microsoft Tunnel configureren.

- Als voor uw app een vertrouwd certificaat is vereist, selecteert u Basiscertificaat om het deelvenster Basiscertificaten selecteren te openen en selecteert u vervolgens een vertrouwd certificaatprofiel dat u wilt gebruiken.

Zie Vertrouwde basiscertificaatprofielen voor Microsoft Intune voor meer informatie over het configureren van basiscertificaatprofielen.

Nadat u de MAM-instellingen van de tunnel hebt geconfigureerd, selecteert u Volgende om het tabblad Toewijzingen te openen.

Bekende problemen

Hier volgen bekende problemen of beperkingen voor MAM Tunnel voor Android.

Tunnel voor Mobile Application Management biedt geen ondersteuning voor Microsoft Defender in de modus Persoonlijk profiel

Tijdelijke oplossing: Geen.

MAM-tunnel wordt niet ondersteund bij gebruik van de MDM-tunnel

U kunt ervoor kiezen om MAM-tunnel te gebruiken met ingeschreven apparaten in plaats van mdm-tunnelconfiguraties te gebruiken. Een ingeschreven apparaat moet echter alleen de MDM-tunnelconfiguraties of de MAM-tunnelconfiguraties gebruiken, maar niet beide. Ingeschreven apparaten kunnen bijvoorbeeld geen app zoals Microsoft Edge hebben die gebruikmaakt van MAM-tunnelconfiguraties, terwijl andere apps MDM-tunnelconfiguraties gebruiken.

Tijdelijke oplossing: Geen.

Line-of-Business-toepassing met WebView en Intune SDK voor vertrouwde basisondersteuning, interne eindpunten zijn onrendabel

Tijdelijke oplossing: implementeer en installeer het vertrouwde basiscertificaat handmatig op niet-ingeschreven Android-apparaten die GEBRUIKMAKEN van LOB-apps met WebView in Tunnel.

Android kan de certificaatketen niet bouwen wanneer u een privécertificeringsinstantie gebruikt

Wanneer u WebView gebruikt met MAMCertTrustWebViewClient in MAM om certificaten te valideren, delegeert MAM naar Android om een certificaatketen te bouwen op basis van certificaten die zijn verstrekt door de beheerders en de server. Als een server die gebruikmaakt van privécertificaten de volledige keten naar de verbindende WebView biedt, maar de beheerder alleen het basiscertificaat implementeert, kan Android de certificaatketen niet bouwen en mislukken bij het controleren van de serververtrouwensrelatie. Dit gedrag treedt op omdat Android tussenliggende certificaten vereist om de keten tot een acceptabel niveau te bouwen.

Tijdelijke oplossing: voor de juiste certificaatvalidatie moeten beheerders het basiscertificaat en alle tussenliggende certificaten in Intune implementeren. Als het basiscertificaat samen met alle tussenliggende certificaten niet zijn geïmplementeerd, kan Android de certificaatketen niet bouwen en de server niet vertrouwen.

Defender voor Eindpunt-certificaatfout bij gebruik van een TLS/SSL-certificaat van een persoonlijke certificeringsinstantie

Wanneer de Microsoft Tunnel Gateway-server gebruikmaakt van een TLS/SSL-certificaat dat is uitgegeven door een persoonlijke (on-premises) CA, genereert Microsoft Defender voor Eindpunt een certificaatfout wanneer u verbinding probeert te maken.

Omzeilen: installeer het bijbehorende vertrouwde basiscertificaat van de persoonlijke certificeringsinstantie handmatig op het Android-apparaat. Een toekomstige update van de Defender voor Eindpunt-app biedt ondersteuning en u hoeft het vertrouwde basiscertificaat niet meer handmatig te installeren.

Microsoft Edge kan geen interne resources bereiken gedurende een korte tijd nadat het is gestart

Direct nadat Microsoft Edge is geopend, probeert de browser verbinding te maken met interne resources voordat verbinding wordt gemaakt met Tunnel. Dit gedrag resulteert erin dat de browser meldt dat de resource of doel-URL niet beschikbaar is.

Tijdelijke oplossing: vernieuw de browserverbinding op het apparaat. De resource wordt beschikbaar nadat de verbinding met Tunnel tot stand is gebracht.

De drie apps die vereist zijn om Tunnel te ondersteunen voor niet-ingeschreven apparaten, zijn niet zichtbaar in de Bedrijfsportal-app op een apparaat

Nadat Microsoft Edge Microsoft Defender voor Eindpunt en de Bedrijfsportal zijn toegewezen aan een apparaat als beschikbaar met of zonder inschrijving, kan de doelgebruiker de apps niet vinden in de Bedrijfsportal of op portal.manage.microsoft.com.

Tijdelijke oplossing: installeer alle drie de apps handmatig vanuit de Google Play Store. U vindt koppelingen naar alle drie de apps op Google Play in de sectie Vereisten van dit artikel.

Fout: 'MSTunnel VPN kan niet worden gestart, neem contact op met uw IT-beheerder voor hulp'

Dit foutbericht kan optreden, zelfs als de tunnel is verbonden.

Tijdelijke oplossing: dit bericht kan worden genegeerd.

Fout: Ongeldige licentie, neem contact op met de beheerder

Deze fout treedt op wanneer de versie van Microsoft Defender voor Eindpunt tunnel niet ondersteunt.

Tijdelijke oplossing: installeer de ondersteunde versie van Defender voor Eindpunt vanuit Microsoft Defender - Apps op Google Play.

Het gebruik van meerdere beleidsregels voor Defender om verschillende tunnelsites voor verschillende apps te configureren, wordt niet ondersteund

Het gebruik van twee of meer app-configuratiebeleidsregels voor Microsoft Defender die verschillende tunnelsites opgeven, wordt niet ondersteund en kan leiden tot een racevoorwaarde die het gebruik van Tunnel verhindert.

Tijdelijke oplossing: Richt elk apparaat met één app-configuratiebeleid voor Microsoft Defender, zodat elk niet-ingeschreven apparaat is geconfigureerd voor het gebruik van slechts één site.

Ondersteuning voor GCC High en FIPS

Microsoft Tunnel voor MAM wordt niet ondersteund voor GCC High-omgevingen Microsoft Tunnel voor MAM biedt geen ondersteuning voor Federal Information Processing Standard (FIPS). Microsoft Tunnel voor MAM wordt niet ondersteund in Fairfax-omgevingen

Volgende stappen

Zie ook:

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor