Zelfstudie: Een cloudeigen Windows-eindpunt instellen en configureren met Microsoft Intune

Tip

Wanneer u leest over cloudeigen eindpunten, ziet u de volgende termen:

- Eindpunt: Een eindpunt is een apparaat, zoals een mobiele telefoon, tablet, laptop of desktopcomputer. 'Eindpunten' en 'apparaten' worden door elkaar gebruikt.

- Beheerde eindpunten: eindpunten die beleidsregels van de organisatie ontvangen met behulp van een MDM-oplossing of groepsbeleid-objecten. Deze apparaten zijn doorgaans eigendom van de organisatie, maar kunnen ook BYOD- of persoonlijke apparaten zijn.

- Cloudeigen eindpunten: eindpunten die zijn gekoppeld aan Azure AD. Ze zijn niet gekoppeld aan on-premises AD.

- Workload: elk programma, elke service of elk proces.

Deze handleiding begeleidt u bij de stappen voor het maken van een cloudeigen Windows-eindpuntconfiguratie voor uw organisatie. Ga naar Wat zijn cloudeigen eindpunten voor een overzicht van cloudeigen eindpunten en hun voordelen.

Deze functie is van toepassing op:

- Windows-cloudeigen eindpunten

Tip

Als u een door Microsoft aanbevolen, gestandaardiseerde oplossing wilt gebruiken om op te bouwen, bent u mogelijk geïnteresseerd in Windows in cloudconfiguratie. In Intune kunt u Windows in cloudconfiguratie configureren met behulp van een begeleid scenario.

In de volgende tabel wordt het belangrijkste verschil tussen deze handleiding en Windows in de cloudconfiguratie beschreven:

| Oplossing | Doelstelling |

|---|---|

| Zelfstudie: Aan de slag met cloudeigen Windows-eindpunten (deze handleiding) | Begeleidt u bij het maken van uw eigen configuratie voor uw omgeving, op basis van door Microsoft aanbevolen instellingen, en helpt u bij het testen. |

| Windows in cloudconfiguratie | Een begeleide scenario-ervaring die vooraf gebouwde configuratie maakt en toepast op basis van best practices van Microsoft voor frontline, externe en andere werknemers met meer gerichte behoeften. |

U kunt deze handleiding in combinatie met Windows in cloudconfiguratie gebruiken om de vooraf gemaakte ervaring nog meer aan te passen.

Aan de slag

Gebruik de vijf geordende fasen in deze handleiding, die op elkaar zijn gebaseerd om u te helpen bij het voorbereiden van uw cloudeigen Windows-eindpuntconfiguratie. Als u deze fasen op volgorde voltooit, ziet u tastbare vooruitgang en bent u klaar om nieuwe apparaten in te richten.

Fasen:

- Fase 1: uw omgeving instellen

- Fase 2: uw eerste cloudeigen Windows-eindpunt bouwen

- Fase 3: uw cloudeigen Windows-eindpunt beveiligen

- Fase 4: uw aangepaste instellingen en toepassingen toepassen

- Fase 5: op schaal implementeren met Windows Autopilot

Aan het einde van deze handleiding hebt u een cloudeigen Windows-eindpunt klaar om te gaan testen in uw omgeving. Voordat u aan de slag gaat, kunt u de planningshandleiding voor Microsoft Entra deelnemen bekijken op Uw implementatie van uw Microsoft Entra deelnemen plannen.

Fase 1: uw omgeving instellen

Voordat u uw eerste cloudeigen Windows-eindpunt bouwt, zijn er enkele belangrijke vereisten en configuratie die moeten worden gecontroleerd. In deze fase wordt u begeleid bij het controleren van de vereisten, het configureren van Windows Autopilot en het maken van enkele instellingen en toepassingen.

Stap 1- Netwerkvereisten

Uw cloudeigen Windows-eindpunt heeft toegang nodig tot verschillende internetservices. Start het testen op een open netwerk. Of gebruik uw bedrijfsnetwerk nadat u toegang hebt gegeven tot alle eindpunten die worden vermeld in Windows Autopilot-netwerkvereisten.

Als uw draadloze netwerk certificaten vereist, kunt u tijdens het testen beginnen met een Ethernet-verbinding terwijl u de beste aanpak voor draadloze verbindingen voor apparaatinrichting bepaalt.

Stap 2: inschrijving en licentieverlening

Voordat u kunt deelnemen aan Microsoft Entra en u kunt inschrijven bij Intune, moet u een aantal dingen controleren. U kunt een nieuwe Microsoft Entra groep maken, zoals de naam Intune MDM-gebruikers. Voeg vervolgens specifieke testgebruikersaccounts toe en richt u op elk van de volgende configuraties in die groep om te beperken wie apparaten kan inschrijven terwijl u uw configuratie instelt. Als u een Microsoft Entra groep wilt maken, gaat u naar Een basisgroep maken en leden toevoegen.

Inschrijvingsbeperkingen

Met inschrijvingsbeperkingen kunt u bepalen welke typen apparaten kunnen worden ingeschreven voor beheer met Intune. Zorg ervoor dat windows-inschrijving (MDM) is toegestaan om deze handleiding te laten slagen. Dit is de standaardconfiguratie.Ga naar Inschrijvingsbeperkingen instellen in Microsoft Intune voor informatie over het configureren van inschrijvingsbeperkingen.

MDM-instellingen voor Azure AD apparaat

Wanneer u een Windows-apparaat aan Microsoft Entra koppelt, kan Microsoft Entra worden geconfigureerd om uw apparaten automatisch in te schrijven met een MDM. Deze configuratie is vereist om Windows Autopilot te laten werken.Als u wilt controleren of de MDM-instellingen voor uw Microsoft Entra apparaat juist zijn ingeschakeld, gaat u naar Quickstart - Automatische inschrijving instellen in Intune.

huisstijl Azure AD

Het toevoegen van uw bedrijfslogo en afbeeldingen aan Microsoft Entra zorgt ervoor dat gebruikers een vertrouwd en consistent uiterlijk zien wanneer ze zich aanmelden bij Microsoft 365. Deze configuratie is vereist om Windows Autopilot te laten werken.Voor informatie over het configureren van aangepaste huisstijl in Microsoft Entra gaat u naar Huisstijl toevoegen aan de aanmeldingspagina van uw organisatie Microsoft Entra.

Licenties

Gebruikers die Windows-apparaten inschrijven vanuit de Out Of Box Experience (OOBE) bij Intune hebben twee belangrijke mogelijkheden nodig.Gebruikers hebben de volgende licenties nodig:

- Een licentie voor Microsoft Intune of Microsoft Intune for Education

- Een licentie zoals een van de volgende opties waarmee automatische MDM-inschrijving mogelijk is:

- Microsoft Entra Premium P1

- Microsoft Intune voor onderwijs

Als u licenties wilt toewijzen, gaat u naar Microsoft Intune licenties toewijzen.

Opmerking

Beide typen licenties zijn doorgaans inbegrepen in licentiebundels, zoals Microsoft 365 E3 (of A3) en hoger. Bekijk hier vergelijkingen van M365-licenties.

Stap 3: uw testapparaat importeren

Als u het cloudeigen Windows-eindpunt wilt testen, moeten we beginnen met het voorbereiden van een virtuele machine of fysiek apparaat om te testen. Met de volgende stappen haalt u de apparaatgegevens op en uploadt u deze naar de Windows Autopilot-service, die verderop in dit artikel wordt gebruikt.

Opmerking

Hoewel de volgende stappen een manier bieden om een apparaat te importeren voor testen, kunnen partners en OEM's namens u apparaten importeren in Windows Autopilot als onderdeel van de aankoop. Er is meer informatie over Windows Autopilot in fase 5.

Installeer Windows (bij voorkeur 20H2 of hoger) op een virtuele machine of stel het fysieke apparaat opnieuw in zodat het wacht op het OOBE-installatiescherm. Voor een virtuele machine kunt u desgewenst een controlepunt maken.

Voer de benodigde stappen uit om verbinding te maken met internet.

Open een opdrachtprompt met behulp van de toetsenbordcombinatie Shift + F10 .

Controleer of u toegang hebt tot internet door te pingen bing.com:

ping bing.com

Schakel over naar PowerShell door de opdracht uit te voeren:

powershell.exe

Download het script Get-WindowsAutopilotInfo door de volgende opdrachten uit te voeren:

Set-ExecutionPolicy -ExecutionPolicy Bypass -Scope ProcessInstall-Script Get-WindowsAutopilotInfo

Wanneer u hierom wordt gevraagd, voert u Y in om te accepteren.

Typ de volgende opdracht:

Get-WindowsAutopilotInfo.ps1 -GroupTag CloudNative -Online

Opmerking

Met groepstags kunt u dynamische Microsoft Entra groepen maken op basis van een subset van apparaten. Groepstags kunnen worden ingesteld bij het importeren van apparaten of later worden gewijzigd in het Microsoft Intune-beheercentrum. We gebruiken de Group Tag CloudNative in stap 4. U kunt de tagnaam instellen op iets anders voor uw test.

Wanneer u om referenties wordt gevraagd, meldt u zich aan met uw Intune Administrator-account.

Laat de computer bij de out-of-box-ervaring tot fase 2.

Stap 4: maak Microsoft Entra dynamische groep voor het apparaat

Als u de configuraties uit deze handleiding wilt beperken tot de testapparaten die u importeert in Windows Autopilot, maakt u een dynamische Microsoft Entra-groep. Deze groep moet automatisch de apparaten bevatten die worden geïmporteerd in Windows Autopilot en de Group Tag CloudNative hebben. Vervolgens kunt u al uw configuraties en toepassingen op deze groep richten.

Open het Microsoft Intune-beheercentrum.

Selecteer Groepen>Nieuwe groep. Voer de volgende gegevens in:

- Groepstype: selecteer Beveiliging.

- Groepsnaam: Voer Autopilot Cloud-Native Windows-eindpunten in.

- Lidmaatschapstype: Selecteer Dynamisch apparaat.

Selecteer Dynamische query toevoegen.

Selecteer bewerken in de sectie Regelsyntaxis.

Plak de volgende tekst:

(device.devicePhysicalIds -any (_ -eq "[OrderID]:CloudNative"))Selecteer OK>Opslaan>Maken.

Tip

Het duurt enkele minuten voordat dynamische groepen zijn ingevuld nadat er wijzigingen zijn opgetreden. In grote organisaties kan het veel langer duren. Nadat u een nieuwe groep hebt gemaakt, wacht u enkele minuten voordat u controleert of het apparaat nu lid is van de groep.

Ga naar Regels voor apparaten voor meer informatie over dynamische groepen voor apparaten.

Stap 5: de pagina Inschrijvingsstatus configureren

De inschrijvingsstatuspagina (ESP) is het mechanisme dat een IT-professional gebruikt om de eindgebruikerservaring te beheren tijdens het inrichten van eindpunten. Zie De pagina Status van inschrijving instellen. Als u het bereik van de pagina met de status van de inschrijving wilt beperken, kunt u een nieuw profiel maken en de Autopilot-groep Cloud-Native Windows-eindpunten targeten die u in de vorige stap hebt gemaakt, Microsoft Entra dynamische groep voor het apparaat maken.

- Voor het testen raden we de volgende instellingen aan, maar u kunt deze desgewenst aanpassen:

- Voortgang van app- en profielconfiguratie weergeven - Ja

- Alleen pagina weergeven voor apparaten die zijn ingericht met out-of-box experience (OOBE) – Ja (standaard)

Stap 6: het Windows Autopilot-profiel maken en toewijzen

Nu kunnen we het Windows Autopilot-profiel maken en toewijzen aan ons testapparaat. Dit profiel vertelt uw apparaat om deel te nemen aan Microsoft Entra en welke instellingen moeten worden toegepast tijdens OOBE.

Open het Microsoft Intune-beheercentrum.

Selecteer Apparaten>Inschrijving>Windows Autopilot>Deployment-profielen.

Selecteer Profiel maken>Windows-pc.

Voer de naam Autopilot Cloud-Native Windows-eindpunt in en selecteer volgende.

Controleer en laat de standaardinstellingen staan en selecteer Volgende.

Laat de bereiktags staan en selecteer Volgende.

Wijs het profiel toe aan de Microsoft Entra groep die u hebt gemaakt met de naam Autopilot Cloud-Native Windows-eindpunt, selecteer Volgende en selecteer vervolgens Maken.

Stap 7: Windows Autopilot-apparaten synchroniseren

De Windows Autopilot-service synchroniseert meerdere keren per dag. U kunt ook onmiddellijk een synchronisatie activeren, zodat uw apparaat klaar is om te testen. Ga als volgende te werk om onmiddellijk te synchroniseren:

Open het Microsoft Intune-beheercentrum.

Selecteer Apparaten>Inschrijving>Windows Autopilot-apparaten>.

Selecteer Synchroniseren.

De synchronisatie duurt enkele minuten en gaat door op de achtergrond. Wanneer de synchronisatie is voltooid, wordt de profielstatus voor het geïmporteerde apparaat Toegewezen weergegeven.

Stap 8: instellingen configureren voor een optimale Microsoft 365-ervaring

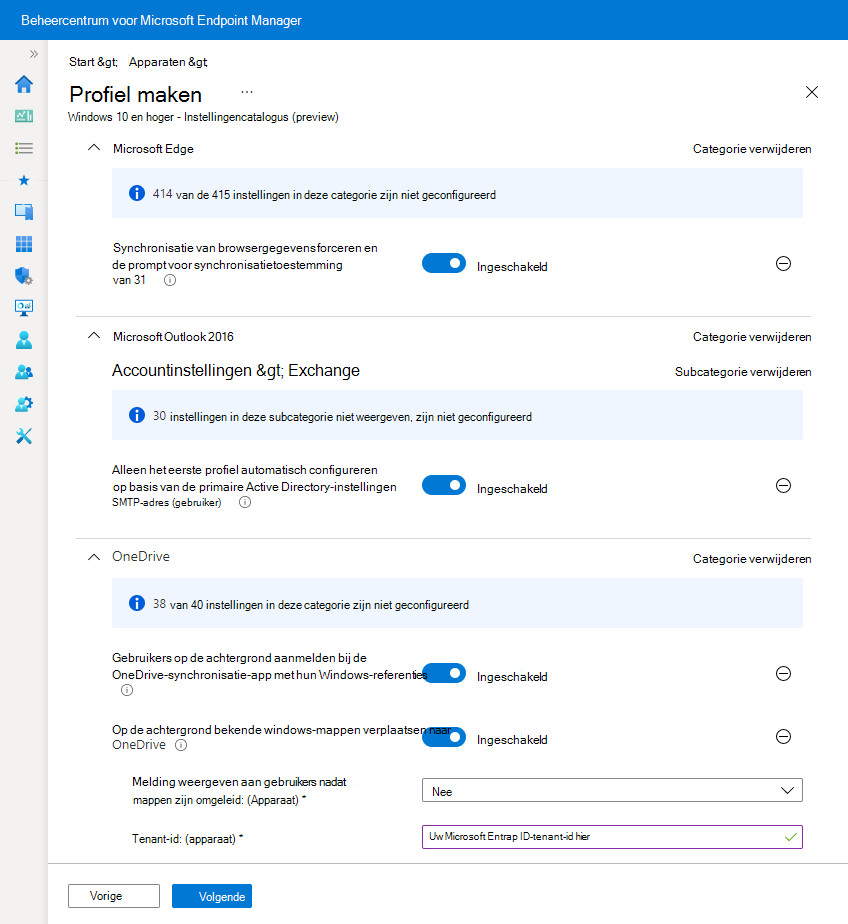

We hebben een aantal instellingen geselecteerd om te configureren. Deze instellingen tonen een optimale Microsoft 365-ervaring voor eindgebruikers op uw Windows-cloudeigen apparaat. Deze instellingen worden geconfigureerd met behulp van een catalogusprofiel voor apparaatconfiguratie-instellingen. Ga voor meer informatie naar Een beleid maken met behulp van de instellingencatalogus in Microsoft Intune.

Nadat u het profiel hebt gemaakt en uw instellingen hebt toegevoegd, wijst u het profiel toe aan de Autopilot Cloud-Native groep Windows-eindpunten die u eerder hebt gemaakt.

Microsoft Outlook

Als u de eerste uitvoeringservaring voor Microsoft Outlook wilt verbeteren, configureert u met de volgende instelling automatisch een profiel wanneer Outlook voor de eerste keer wordt geopend.- Microsoft Outlook 2016\Accountinstellingen\Exchange (gebruikersinstelling)

- Alleen het eerste profiel automatisch configureren op basis van het primaire SMTP-adres van Active Directory - Ingeschakeld

- Microsoft Outlook 2016\Accountinstellingen\Exchange (gebruikersinstelling)

Microsoft Edge

Als u de eerste uitvoeringservaring voor Microsoft Edge wilt verbeteren, configureren de volgende instellingen Microsoft Edge om de instellingen van de gebruiker te synchroniseren en de eerste uitvoeringservaring over te slaan.- Microsoft Edge

- De ervaring voor de eerste uitvoering en het welkomstscherm verbergen - Ingeschakeld

- Synchronisatie van browsergegevens forceren en de prompt voor synchronisatietoestemming niet weergeven - Ingeschakeld

- Microsoft Edge

Microsoft OneDrive

Als u de eerste aanmeldingservaring wilt verbeteren, configureren de volgende instellingen Microsoft OneDrive om automatisch aan te melden en bureaublad, afbeeldingen en documenten om te leiden naar OneDrive. Files On-Demand (FOD) wordt ook aanbevolen. Deze is standaard ingeschakeld en is niet opgenomen in de volgende lijst. Ga naar Aanbevolen configuratie van synchronisatie-app voor Microsoft OneDrive voor meer informatie over de aanbevolen configuratie voor de OneDrive-synchronisatie-app.

OneDrive

- Gebruikers op de achtergrond aanmelden bij de OneDrive-synchronisatie-app met hun Windows-referenties - ingeschakeld

- Bekende windows-mappen op de achtergrond verplaatsen naar OneDrive – ingeschakeld

Opmerking

Ga naar Bekende mappen omleiden voor meer informatie.

In de volgende schermopname ziet u een voorbeeld van een catalogusprofiel voor instellingen met elk van de voorgestelde instellingen geconfigureerd:

Stap 9: enkele toepassingen maken en toewijzen

Uw cloudeigen eindpunt heeft een aantal toepassingen nodig. Om aan de slag te gaan, raden we u aan de volgende toepassingen te configureren en deze te richten op de Autopilot Cloud-Native Windows-eindpuntengroep die u eerder hebt gemaakt.

Microsoft 365-apps (voorheen Office 365 ProPlus)

Microsoft 365-apps zoals Word, Excel en Outlook kunnen eenvoudig worden geïmplementeerd op apparaten met behulp van het ingebouwde app-profiel voor Microsoft 365-apps voor Windows in Intune.- Selecteer Configuration Designer voor de indeling van de instellingen, in plaats van XML.

- Selecteer Huidig kanaal voor het updatekanaal.

Als u Microsoft 365-apps wilt implementeren, gaat u naar Microsoft 365-apps toevoegen aan Windows-apparaten met behulp van Microsoft Intune

Bedrijfsportal-app

Het wordt aanbevolen om de Intune Bedrijfsportal-app op alle apparaten te implementeren als een vereiste toepassing. Bedrijfsportal app is de selfservicehub voor gebruikers die ze gebruiken om toepassingen uit meerdere bronnen te installeren, zoals Intune, Microsoft Store en Configuration Manager. Gebruikers gebruiken ook de Bedrijfsportal-app om hun apparaat te synchroniseren met Intune, de nalevingsstatus te controleren, enzovoort.Zie De Windows Bedrijfsportal-app toevoegen en toewijzen voor Intune beheerde apparaten als u Bedrijfsportal wilt implementeren.

Microsoft Store-app (Whiteboard)

Hoewel Intune een grote verscheidenheid aan apps kunt implementeren, implementeren we een Store-app (Microsoft Whiteboard) om het eenvoudig te houden voor deze handleiding. Volg de stappen in Microsoft Store-apps toevoegen aan Microsoft Intune om Microsoft Whiteboard te installeren.

Fase 2: een cloudeigen Windows-eindpunt bouwen

Als u uw eerste cloudeigen Windows-eindpunt wilt bouwen, gebruikt u dezelfde virtuele machine of fysiek apparaat die u hebt verzameld en vervolgens de hardware-hash hebt geüpload naar de Windows Autopilot-service in fase 1 > , stap 3. Met dit apparaat doorloopt u het Windows Autopilot-proces.

Uw Windows-pc hervatten (of indien nodig opnieuw instellen) naar de Out of Box Experience (OOBE).

Opmerking

Als u wordt gevraagd installatie te kiezen voor persoonlijk of een organisatie, is het Autopilot-proces niet geactiveerd. In dat geval start u het apparaat opnieuw op en controleert u of het toegang heeft tot internet. Als het nog steeds niet werkt, kunt u proberen de pc opnieuw in te stellen of Windows opnieuw te installeren.

Meld u aan met Microsoft Entra referenties (UPN of AzureAD\gebruikersnaam).

Op de pagina registratiestatus wordt de status van de apparaatconfiguratie weergegeven.

Gefeliciteerd! U hebt uw eerste cloudeigen Windows-eindpunt ingericht.

Enkele dingen die u kunt bekijken op uw nieuwe cloudeigen Windows-eindpunt:

De OneDrive-mappen worden omgeleid. Wanneer Outlook wordt geopend, wordt deze automatisch geconfigureerd om verbinding te maken met Office 365.

Open de Bedrijfsportal-app vanuit het startmenu en u ziet dat Microsoft Whiteboard beschikbaar is voor installatie.

Overweeg de toegang vanaf het apparaat te testen tot on-premises resources, zoals bestandsshares, printers en intranetsites.

Opmerking

Als u Windows Hello voor Bedrijven Hybride niet hebt ingesteld, wordt u mogelijk bij Windows Hello aanmeldingen gevraagd om wachtwoorden in te voeren voor toegang tot on-premises resources. Als u de toegang voor eenmalige aanmelding wilt blijven testen, kunt u Windows Hello voor Bedrijven Hybride configureren of aanmelden bij het apparaat met gebruikersnaam en wachtwoord in plaats van Windows Hello. Hiervoor selecteert u het pictogram in de vorm van een toets op het aanmeldingsscherm.

Fase 3: uw cloudeigen Windows-eindpunt beveiligen

Deze fase is ontworpen om u te helpen bij het ontwikkelen van beveiligingsinstellingen voor uw organisatie. In deze sectie wordt uw aandacht vestigen op de verschillende onderdelen van Endpoint Security in Microsoft Intune, waaronder:

- Microsoft Defender Antivirus (MDAV)

- Microsoft Defender Firewall

- BitLocker-versleuteling

- Windows Local Administrator Password Solution (LAPS)

- Beveiligingsbasislijnen

- Windows Update voor Bedrijven

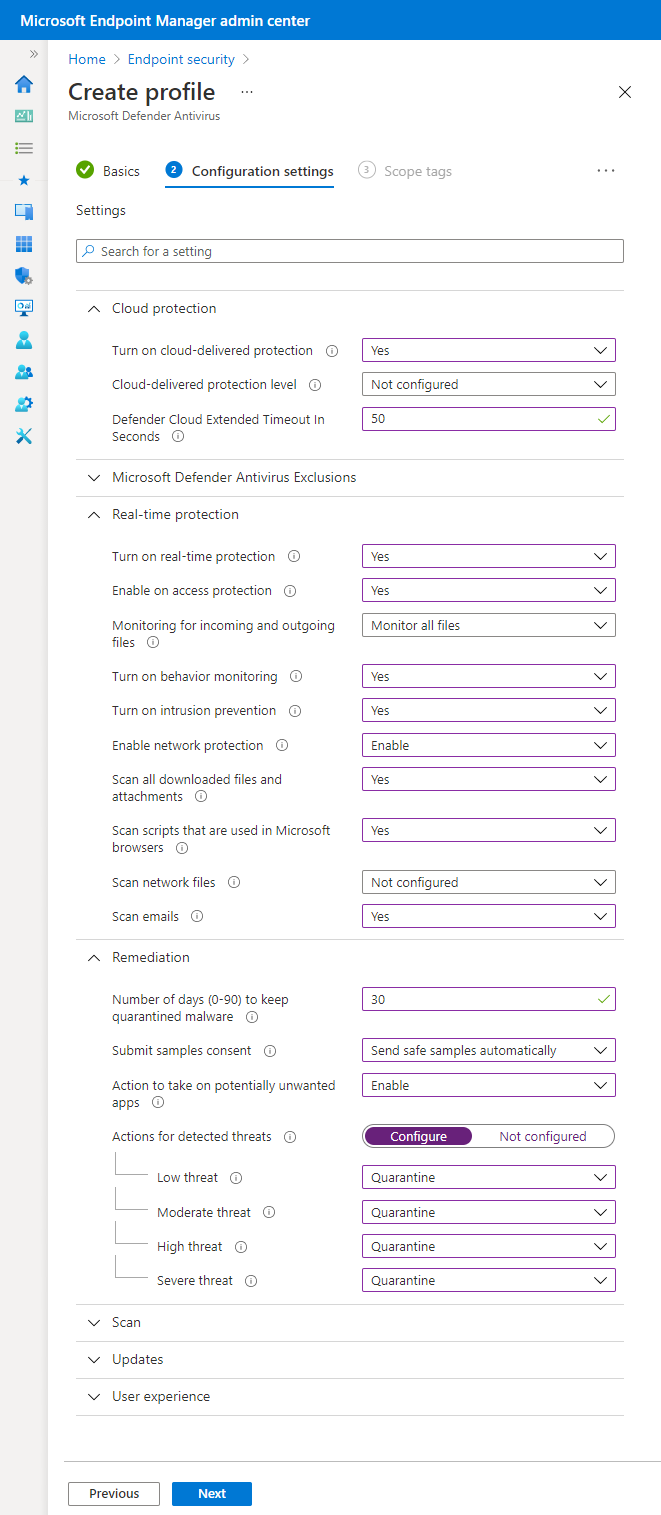

Microsoft Defender Antivirus (MDAV)

De volgende instellingen worden aanbevolen als minimale configuratie voor Microsoft Defender Antivirus, een ingebouwd besturingssysteemonderdeel van Windows. Deze instellingen vereisen geen specifieke licentieovereenkomst, zoals E3 of E5, en kunnen worden ingeschakeld in het Microsoft Intune-beheercentrum. Ga in het beheercentrum naar Endpoint Security>Antivirus>Beleid> makenWindows en hoger>Profieltype = Microsoft Defender Antivirus.

Cloudbeveiliging:

- Cloudbeveiliging inschakelen: Ja

- Beveiligingsniveau in de cloud: niet geconfigureerd

- Uitgebreide time-out van Defender Cloud in seconden: 50

Realtime-beveiliging:

- Realtime-beveiliging inschakelen: Ja

- Toegangsbeveiliging inschakelen: Ja

- Bewaking voor binnenkomende en uitgaande bestanden: alle bestanden bewaken

- Gedragscontrole inschakelen: Ja

- Inbraakpreventie inschakelen: Ja

- Netwerkbeveiliging inschakelen: Inschakelen

- Alle gedownloade bestanden en bijlagen scannen: Ja

- Scanscripts die worden gebruikt in Microsoft-browsers: Ja

- Netwerkbestanden scannen: niet geconfigureerd

- E-mailberichten scannen: Ja

Herstel:

- Aantal dagen (0-90) om malware in quarantaine te houden: 30

- Toestemming voor voorbeelden verzenden: automatisch veilige voorbeelden verzenden

- Actie voor het uitvoeren van mogelijk ongewenste apps: Inschakelen

- Acties voor gedetecteerde bedreigingen: configureren

- Lage bedreiging: Quarantaine

- Gematigde bedreiging: Quarantaine

- Hoge bedreiging: Quarantaine

- Ernstige bedreiging: Quarantaine

Instellingen die zijn geconfigureerd in het MDAV-profiel in Endpoint Security:

Ga naar voor meer informatie over Windows Defender configuratie, waaronder Microsoft Defender voor Eindpunt voor de licentie van de klant voor E3 en E5:

- Beveiliging van de volgende generatie in Windows, Windows Server 2016 en Windows Server 2019

- Microsoft Defender Antivirus evalueren

Microsoft Defender Firewall

Gebruik Endpoint Security in Microsoft Intune om de firewall- en firewallregels te configureren. Ga voor meer informatie naar Firewallbeleid voor eindpuntbeveiliging in Intune.

Microsoft Defender Firewall kan een vertrouwd netwerk detecteren met behulp van de NetworkListManager CSP. En het kan overschakelen naar het domeinfirewallprofiel op eindpunten waarop de volgende versies van het besturingssysteem worden uitgevoerd:

- Windows 11 22H2

- Windows 11 21H2 met cumulatieve update 2022-12

- Windows 10 20H2 of hoger met cumulatieve update 2022-12

Met behulp van het domeinnetwerkprofiel kunt u firewallregels scheiden op basis van een vertrouwd netwerk, een privénetwerk en een openbaar netwerk. Deze instellingen kunnen worden toegepast met behulp van een aangepast Windows-profiel.

Opmerking

Microsoft Entra gekoppelde eindpunten kunnen geen ldap gebruiken om een domeinverbinding te detecteren op dezelfde manier als eindpunten die lid zijn van een domein. Gebruik in plaats daarvan de NetworkListManager-CSP om een TLS-eindpunt op te geven dat wanneer het toegankelijk is, het eindpunt wordt overgezet naar het domeinfirewallprofiel .

BitLocker-versleuteling

Gebruik Endpoint Security in Microsoft Intune om versleuteling met BitLocker te configureren.

- Ga voor meer informatie over het beheren van BitLocker naar Windows 10/11-apparaten versleutelen met BitLocker in Intune.

- Bekijk onze blogreeks over BitLocker op BitLocker inschakelen met Microsoft Intune.

Deze instellingen kunnen worden ingeschakeld in het Microsoft Intune-beheercentrum. Ga in het beheercentrum naar Endpoint Security>Disk encryption>Create Policy>Windows en later>Profile = BitLocker.

Wanneer u de volgende BitLocker-instellingen configureert, wordt 128-bits versleuteling op de achtergrond ingeschakeld voor standaardgebruikers. Dit is een veelvoorkomend scenario. Uw organisatie kan echter verschillende beveiligingsvereisten hebben, dus gebruik de BitLocker-documentatie voor meer instellingen.

BitLocker : basisinstellingen:

- Volledige schijfversleuteling inschakelen voor besturingssysteem en vaste gegevensstations: Ja

- Vereisen dat opslagkaarten worden versleuteld (alleen mobiel): niet geconfigureerd

- Prompt over versleuteling van derden verbergen: Ja

- Standaardgebruikers toestaan om versleuteling in te schakelen tijdens Autopilot: Ja

- Clientgestuurde wachtwoordrotatie voor herstel configureren: rotatie inschakelen op Azure AD gekoppelde apparaten

BitLocker : vaste stationsinstellingen:

- BitLocker-beleid voor vaste stations: configureren

- Herstel van vaste schijf: configureren

- Herstelsleutelbestand maken: geblokkeerd

- BitLocker-herstelpakket configureren: wachtwoord en sleutel

- Vereisen dat het apparaat een back-up maakt van herstelgegevens naar Azure AD: Ja

- Herstelwachtwoord maken: toegestaan

- Herstelopties verbergen tijdens het instellen van BitLocker: Niet geconfigureerd

- BitLocker inschakelen na herstelgegevens om op te slaan: Niet geconfigureerd

- Het gebruik van op certificaten gebaseerde gegevensherstelagent (DRA) blokkeren: niet geconfigureerd

- Schrijftoegang blokkeren tot vaste gegevensstations die niet worden beveiligd door BitLocker: niet geconfigureerd

- Versleutelingsmethode configureren voor vaste gegevensstations: niet geconfigureerd

BitLocker : instellingen voor het besturingssysteemstation:

- BitLocker-beleid voor systeemstations: configureren

- Opstartverificatie vereist: Ja

- Compatibele TPM-opstartfunctie: vereist

- Compatibele TPM-opstartpincode: Blokkeren

- Compatibele TPM-opstartsleutel: Blokkeren

- Compatibele TPM-opstartsleutel en -pincode: Blokkeren

- BitLocker uitschakelen op apparaten waarop TPM niet compatibel is: niet geconfigureerd

- Preboot-herstelbericht en URL inschakelen: Niet geconfigureerd

- Systeemstationherstel: configureren

- Herstelsleutelbestand maken: geblokkeerd

- BitLocker-herstelpakket configureren: wachtwoord en sleutel

- Vereisen dat het apparaat een back-up maakt van herstelgegevens naar Azure AD: Ja

- Herstelwachtwoord maken: toegestaan

- Herstelopties verbergen tijdens het instellen van BitLocker: Niet geconfigureerd

- BitLocker inschakelen na herstelgegevens om op te slaan: Niet geconfigureerd

- Het gebruik van op certificaten gebaseerde gegevensherstelagent (DRA) blokkeren: niet geconfigureerd

- Minimale lengte van pincode: laat leeg

- Versleutelingsmethode configureren voor besturingssysteemstations: niet geconfigureerd

BitLocker : instellingen voor verwisselbaar station:

- BitLocker-beleid voor verwisselbare stations: configureren

- Versleutelingsmethode configureren voor verwisselbare gegevensstations: niet geconfigureerd

- Schrijftoegang blokkeren tot verwisselbare gegevensstations die niet worden beveiligd door BitLocker: niet geconfigureerd

- Schrijftoegang blokkeren voor apparaten die zijn geconfigureerd in een andere organisatie: niet geconfigureerd

Windows Local Administrator Password Solution (LAPS)

Standaard is het ingebouwde lokale beheerdersaccount (bekende SID S-1-5-500) uitgeschakeld. Er zijn enkele scenario's waarin een lokaal beheerdersaccount nuttig kan zijn, zoals probleemoplossing, ondersteuning voor eindgebruikers en apparaatherstel. Als u besluit het ingebouwde beheerdersaccount in te schakelen of een nieuw lokaal beheerdersaccount te maken, is het belangrijk om het wachtwoord voor dat account te beveiligen.

Windows Local Administrator Password Solution (LAPS) is een van de functies die u kunt gebruiken om het wachtwoord willekeurig te maken en veilig op te slaan in Microsoft Entra. Als u Intune als mdm-service gebruikt, gebruikt u de volgende stappen om Windows LAPS in te schakelen.

Belangrijk

In Windows LAPS wordt ervan uitgegaan dat het lokale standaardbeheerdersaccount is ingeschakeld, zelfs als de naam ervan is gewijzigd of als u een ander lokaal beheerdersaccount maakt. Windows LAPS maakt of schakelt geen lokale accounts voor u in.

U moet lokale accounts afzonderlijk maken of inschakelen van het configureren van Windows LAPS. U kunt een script uitvoeren voor deze taak of de CSP's (Configuration Service Providers) gebruiken, zoals de accounts-CSP of beleids-CSP.

Zorg ervoor dat op uw Windows 10 (20H2 of hoger) of Windows 11 apparaten de beveiligingsupdate van april 2023 (of hoger) is geïnstalleerd.

Ga voor meer informatie naar Microsoft Entra updates van het besturingssysteem.

Windows LAPS inschakelen in Microsoft Entra:

- Meld u aan bij Microsoft Entra.

- Selecteer JaOpslaan (bovenaan de pagina) voor > de instelling Lokaal beheerderswachtwoordoplossing (LAPS) inschakelen.

Ga voor meer informatie naar Windows LAPS inschakelen met Microsoft Entra.

Maak in Intune een eindpuntbeveiligingsbeleid:

- Meld je aan bij het Microsoft Intune-beheercentrum.

- Selecteer Endpoint Security>Account Protection>Beleid>maken Windows 10 en hoger>Lokale beheerderswachtwoordoplossing (Windows LAPS)>Maken.

Ga voor meer informatie naar Een LAPS-beleid maken in Intune.

Beveiligingsbasislijnen

U kunt beveiligingsbasislijnen gebruiken om een set configuraties toe te passen waarvan bekend is dat ze de beveiliging van een Windows-eindpunt verhogen. Ga voor meer informatie over beveiligingsbasislijnen naar Windows MDM-beveiligingsbasislijninstellingen voor Intune.

Basislijnen kunnen worden toegepast met behulp van de voorgestelde instellingen en worden aangepast op basis van uw vereisten. Sommige instellingen in basislijnen kunnen onverwachte resultaten veroorzaken of niet compatibel zijn met apps en services die worden uitgevoerd op uw Windows-eindpunten. Als gevolg hiervan moeten basislijnen geïsoleerd worden getest. Pas de basislijn alleen toe op een selectieve groep testeindpunten zonder andere configuratieprofielen of instellingen.

Bekende problemen met beveiligingsbasislijnen

De volgende instellingen in de Windows-beveiligingsbasislijn kunnen problemen veroorzaken met Windows Autopilot of het installeren van apps als standaardgebruiker:

- Beveiligingsopties voor lokaal beleid\Gedrag van beheerdersverhogingsprompt (standaard = Vragen om toestemming op het beveiligde bureaublad)

- Gedrag van standaardprompt voor verhoging van gebruikers (standaard = Aanvragen voor verhoging van bevoegdheden automatisch weigeren)

Ga voor meer informatie naar Windows Autopilot-beleidsconflicten.

Windows Update voor Bedrijven

Windows Update voor Bedrijven is de cloudtechnologie om te bepalen hoe en wanneer updates op apparaten worden geïnstalleerd. In Intune kunt Windows Update voor Bedrijven worden geconfigureerd met behulp van:

Ga voor meer informatie naar:

- Meer informatie over het gebruik van Windows Update voor Bedrijven in Microsoft Intune

- Module 4.2 - Windows Update voor zakelijke basisbeginselen uit de videoserie Intune for Education Deployment Workshop

Als u meer gedetailleerde controle voor Windows Updates wilt en u Configuration Manager gebruikt, kunt u co-beheer overwegen.

Fase 4: aanpassingen toepassen en uw on-premises configuratie controleren

In deze fase past u organisatiespecifieke instellingen en apps toe en controleert u uw on-premises configuratie. De fase helpt u bij het bouwen van aanpassingen die specifiek zijn voor uw organisatie. Let op de verschillende onderdelen van Windows, hoe u bestaande configuraties van een on-premises AD-groepsbeleid-omgeving kunt controleren en deze kunt toepassen op cloudeigen eindpunten. Er zijn secties voor elk van de volgende gebieden:

- Microsoft Edge

- Start- en taakbalkindeling

- Instellingencatalogus

- Apparaatbeperkingen

- Delivery Optimization

- Lokale beheerders

- migratie van groepsbeleid naar MDM-instelling

- Scripts

- Netwerkstations en printers toewijzen

- Toepassingen

Microsoft Edge

Microsoft Edge-implementatie

Microsoft Edge is opgenomen op apparaten waarop:

- Windows 11

- Windows 10 20H2 of hoger

- Windows 10 1803 of hoger met de cumulatieve maandelijkse beveiligingsupdate van mei 2021 of hoger

Nadat gebruikers zich hebben aangemeld, wordt Microsoft Edge automatisch bijgewerkt. Als u tijdens de implementatie een update voor Microsoft Edge wilt activeren, kunt u de volgende opdracht uitvoeren:

Start-Process -FilePath "C:\Program Files (x86)\Microsoft\EdgeUpdate\MicrosoftEdgeUpdate.exe" -argumentlist "/silent /install appguid={56EB18F8-B008-4CBD-B6D2-8C97FE7E9062}&appname=Microsoft%20Edge&needsadmin=True"

Als u Microsoft Edge wilt implementeren in eerdere versies van Windows, gaat u naar Microsoft Edge voor Windows toevoegen aan Microsoft Intune.

Microsoft Edge-configuratie

Twee onderdelen van de Microsoft Edge-ervaring, die van toepassing zijn wanneer gebruikers zich aanmelden met hun Microsoft 365-referenties, kunnen worden geconfigureerd vanuit het Microsoft 365-beheer Center.

Het logo van de startpagina in Microsoft Edge kan worden aangepast door de sectie Uw organisatie in de Microsoft 365-beheercentrum te configureren. Ga voor meer informatie naar Het Microsoft 365-thema aanpassen voor uw organisatie.

De standaardervaring voor nieuwe tabbladpagina's in Microsoft Edge bevat Office 365 informatie en gepersonaliseerd nieuws. Hoe deze pagina wordt weergegeven, kan worden aangepast vanuit de Microsoft 365-beheercentrum op Instellingen>Organisatie-instellingen>Nieuws>Microsoft Edge nieuwe tabbladpagina.

U kunt ook andere instellingen voor Microsoft Edge instellen met behulp van catalogusprofielen voor instellingen. U kunt bijvoorbeeld specifieke synchronisatie-instellingen voor uw organisatie configureren.

- Microsoft Edge

- De lijst met typen configureren die zijn uitgesloten van synchronisatie - wachtwoorden

Start- en taakbalkindeling

U kunt een standaardindeling voor start en taakbalk aanpassen en instellen met behulp van Intune.

Voor Windows 10:

- Ga naar Windows Start en taakbalkindeling beheren (Windows) voor meer informatie over het aanpassen van de start- en taakbalk.

- Als u een start- en taakbalkindeling wilt maken, gaat u naar Start-indeling aanpassen en exporteren (Windows).

Nadat de indeling is gemaakt, kan deze worden geüpload naar Intune door een profiel voor apparaatbeperkingen te configureren. De instelling bevindt zich onder de categorie Start .

Voor Windows 11:

- Als u een indeling voor het startmenu wilt maken en toepassen, gaat u naar De indeling van het startmenu aanpassen op Windows 11.

- Als u een taakbalkindeling wilt maken en toepassen, gaat u naar De taakbalk aanpassen op Windows 11.

Instellingencatalogus

De instellingencatalogus is één locatie waar alle configureerbare Windows-instellingen worden vermeld. Deze functie vereenvoudigt het maken van een beleid en het weergeven van alle beschikbare instellingen. Ga voor meer informatie naar Een beleid maken met behulp van de instellingencatalogus in Microsoft Intune.

Opmerking

Sommige instellingen zijn mogelijk niet beschikbaar in de catalogus, maar wel in Sjablonen voor Intune apparaatconfiguratieprofielen.

Veel van de instellingen waarmee u bekend bent vanuit groepsbeleid, zijn al beschikbaar in de instellingencatalogus. Ga voor meer informatie naar De meest recente in groepsbeleid instellingen pariteit in Mobile Apparaatbeheer.

Als u van plan bent om ADMX-sjablonen of instellingencatalogus (aanbevolen) te gebruiken, moet u uw apparaten bijwerken met de update 'patch Tuesday' van september 2021 (KB5005565) voor Windows 10 versies 2004 en hoger. Deze maandelijkse update bevat KB5005101 die meer dan 1400 groepsbeleidsinstellingen naar MDM brengt. Als u deze update niet toepast, wordt het bericht 'Niet van toepassing' weergegeven naast de instelling in het Intune-beheercentrum. Hoewel deze extra instellingen in eerste instantie alleen van toepassing zijn op de Enterprise- en Edu-versies van Windows, werken deze extra instellingen vanaf mei 2022 ook voor de Pro-versies van Windows 10/11. Als u de Pro-versies van Windows 10/11 gebruikt, moet u ervoor zorgen dat u KB5013942 of hoger installeert op Windows 10 en KB5013943 of hoger op Windows 11 zoals vermeld in De meest recente in groepsbeleid instellingenpariteit in Mobile Apparaatbeheer.

Hier volgen enkele instellingen die beschikbaar zijn in de instellingencatalogus die mogelijk relevant zijn voor uw organisatie:

Voorkeurstenantdomein van Azure Active Directory

Met deze instelling configureert u de voorkeursdomeinnaam van de tenant die moet worden toegevoegd aan de gebruikersnaam van een gebruiker. Met een voorkeurstenantdomein kunnen gebruikers zich aanmelden bij Microsoft Entra eindpunten met alleen hun gebruikersnaam in plaats van hun hele UPN, zolang de domeinnaam van de gebruiker overeenkomt met het voorkeurstenantdomein. Gebruikers met verschillende domeinnamen kunnen hun hele UPN typen.De instelling vindt u in:

- Verificatie

- Voorkeursdomeinnaam van AAD-tenant: geef een domeinnaam op, zoals

contoso.onmicrosoft.com.

- Voorkeursdomeinnaam van AAD-tenant: geef een domeinnaam op, zoals

- Verificatie

Windows Spotlight

Standaard zijn verschillende consumentenfuncties van Windows ingeschakeld, wat resulteert in de installatie van geselecteerde Store-apps en suggesties van derden op het vergrendelingsscherm. U kunt dit regelen met behulp van de sectie Ervaring van de catalogus met instellingen.- Ervaring

- Windows-consumentenfuncties toestaan - Blokkeren

- Suggesties van derden toestaan in Windows Spotlight (gebruiker) - Blokkeren

- Ervaring

Microsoft Store

Organisaties willen doorgaans de toepassingen beperken die op eindpunten kunnen worden geïnstalleerd. Gebruik deze instelling als uw organisatie wil bepalen welke toepassingen kunnen worden geïnstalleerd vanuit de Microsoft Store. Met deze instelling voorkomt u dat gebruikers toepassingen installeren, tenzij ze zijn goedgekeurd.- Microsoft App Store

Alleen privéwinkel vereisen - Alleen privéarchief is ingeschakeld

Opmerking

Deze instelling is van toepassing op Windows 10. Op Windows 11 blokkeert deze instelling de toegang tot de openbare Microsoft Store. Er komt een privéwinkel naar Windows 11. Ga voor meer informatie naar:

- Microsoft App Store

Gamen blokkeren

Organisaties geven er mogelijk de voorkeur aan dat zakelijke eindpunten niet kunnen worden gebruikt om games te spelen. De pagina Gaming in de app Instellingen kan volledig worden verborgen met behulp van de volgende instelling. Voor meer informatie over de zichtbaarheid van de instellingenpagina gaat u naar de CSP-documentatie en de referentie voor het URI-schema ms-settings.- Instellingen

- Zichtbaarheidslijst van pagina: verbergen:game-gamebar; gaming-gamedvr; gaming-broadcasting; gaming-gamemode; gaming-trueplay; gaming-xboxnetwerken; quietmomentsgame

- Instellingen

Zichtbaarheid van chatpictogram in taakbalk beheren De zichtbaarheid van het chatpictogram op de taakbalk van Windows 11 kan worden bepaald met behulp van de beleids-CSP.

- Ervaring

- Chatpictogram configureren - uitgeschakeld

- Ervaring

Bepalen bij welke tenants de Teams-bureaubladclient zich kan aanmelden

Wanneer dit beleid is geconfigureerd op een apparaat, kunnen gebruikers zich alleen aanmelden met accounts die zijn ondergebracht in een Microsoft Entra tenant die is opgenomen in de lijst met toegestane tenants die is gedefinieerd in dit beleid. De 'Tenant allow list' is een door komma's gescheiden lijst met Microsoft Entra tenant-id's. Door dit beleid op te geven en een Microsoft Entra tenant te definiëren, blokkeert u ook het aanmelden bij Teams voor persoonlijk gebruik. Ga voor meer informatie naar Aanmelding beperken op desktopapparaten.

- Beheersjablonen \ Microsoft Teams

- Aanmelden bij Teams beperken tot accounts in specifieke tenants (gebruiker) - ingeschakeld

- Beheersjablonen \ Microsoft Teams

Apparaatbeperkingen

Sjablonen voor Windows-apparaatbeperkingen bevatten veel van de instellingen die nodig zijn voor het beveiligen en beheren van een Windows-eindpunt met behulp van Windows Configuration Service Providers (CSP's). Meer van deze instellingen worden in de loop van de tijd beschikbaar gesteld in de catalogus met instellingen. Ga naar Apparaatbeperkingen voor meer informatie.

Als u een profiel wilt maken dat gebruikmaakt van de sjabloon Apparaatbeperkingen, gaat u in het Microsoft Intune beheercentrum naarApparatenconfiguratie>>Maken> Selecteer Windows 10 en hoger voor of Platform en sjablonen voor Profieltype>Apparaatbeperkingen.

URL van bureaubladachtergrondafbeelding (alleen bureaublad)

Gebruik deze instelling om een achtergrond in te stellen op Windows Enterprise- of Windows Education-SKU's. U host het bestand online of verwijst naar een bestand dat lokaal is gekopieerd. Als u deze instelling wilt configureren, vouwt u op het tabblad Configuratie-instellingen in het profiel Apparaatbeperkingende optie Persoonlijke instellingen uit en configureert u de URL van bureaubladachtergrondafbeelding (alleen bureaublad).Vereisen dat gebruikers verbinding maken met een netwerk tijdens de installatie van het apparaat

Deze instelling vermindert het risico dat een apparaat Windows Autopilot kan overslaan als de computer opnieuw wordt ingesteld. Deze instelling vereist dat apparaten een netwerkverbinding hebben tijdens de out-of-box-ervaringsfase. Als u deze instelling wilt configureren, vouwt u op het tabblad Configuratie-instellingen in het profiel Apparaatbeperkingende optie Algemeen uit en configureert u Gebruikers verplichten verbinding te maken met het netwerk tijdens de installatie van het apparaat.Opmerking

De instelling wordt van kracht wanneer het apparaat de volgende keer wordt gewist of opnieuw wordt ingesteld.

Delivery Optimization

Delivery Optimization wordt gebruikt om het bandbreedteverbruik te verminderen door het downloaden van ondersteunde pakketten te delen tussen meerdere eindpunten. Delivery Optimization is een zelf-organiserende gedistribueerde cache waarmee clients deze pakketten kunnen downloaden van alternatieve bronnen, zoals peers op het netwerk. Deze peerbronnen vormen een aanvulling op de traditionele internetservers. U vindt meer informatie over alle beschikbare instellingen voor Delivery Optimization en welke soorten downloads worden ondersteund op Delivery Optimization voor Windows-updates.

Als u instellingen voor Delivery Optimization wilt toepassen, maakt u een Intune Delivery Optimization-profiel of een catalogusprofiel voor instellingen.

Enkele instellingen die vaak door organisaties worden gebruikt, zijn:

- Selectie van peers beperken : subnet. Met deze instelling worden peercaches beperkt tot computers in hetzelfde subnet.

- Groeps-id. Delivery Optimization-clients kunnen worden geconfigureerd om alleen inhoud te delen met apparaten in dezelfde groep. Groeps-id's kunnen rechtstreeks worden geconfigureerd door een GUID te verzenden via beleid of door DHCP-opties in DHCP-bereiken te gebruiken.

Klanten die Microsoft Configuration Manager gebruiken, kunnen verbonden cacheservers implementeren die kunnen worden gebruikt om Delivery Optimization-inhoud te hosten. Ga voor meer informatie naar Microsoft Connected Cache in Configuration Manager.

Lokale beheerders

Als er slechts één gebruikersgroep is die lokale beheerderstoegang nodig heeft tot alle Microsoft Entra gekoppelde Windows-apparaten, kunt u deze toevoegen aan de Microsoft Entra Gekoppelde lokale apparaatbeheerder.

Mogelijk moet de IT-helpdesk of andere ondersteuningsmedewerkers lokale beheerdersrechten hebben op een selecte groep apparaten. Met Windows 2004 of hoger kunt u aan deze vereiste voldoen door de volgende CSP's (Configuration Service Providers) te gebruiken.

- Gebruik idealiter lokale gebruikers en groepen CSP, waarvoor Windows 10 20H2 of hoger is vereist.

- Als u Windows 10 20H1 (2004) hebt, gebruikt u de CSP Voor beperkte groepen (geen updateactie, alleen vervangen).

- Windows-versies vóór Windows 10 20H1 (2004) kunnen geen groepen gebruiken, alleen afzonderlijke accounts.

Ga voor meer informatie naar De lokale beheerdersgroep beheren op Microsoft Entra gekoppelde apparaten

migratie van groepsbeleid naar MDM-instelling

Er zijn verschillende opties voor het maken van uw apparaatconfiguratie bij het overwegen van een migratie van groepsbeleid naar cloudeigen apparaatbeheer:

- Begin met het nieuwe en pas aangepaste instellingen toe.

- Controleer het bestaande groepsbeleid en pas de vereiste instellingen toe. U kunt hulpprogramma's gebruiken om te helpen, zoals groepsbeleid analytics.

- Gebruik groepsbeleid analytics om rechtstreeks apparaatconfiguratieprofielen te maken voor ondersteunde instellingen.

De overgang naar een cloudeigen Windows-eindpunt biedt een kans om uw computervereisten voor eindgebruikers te bekijken en een nieuwe configuratie voor de toekomst tot stand te brengen. Begin waar mogelijk met een minimale set beleidsregels. Vermijd het doorvoeren van overbodige of verouderde instellingen van een domein-gekoppelde omgeving of oudere besturingssystemen, zoals Windows 7 of Windows XP.

Als u opnieuw wilt beginnen, controleert u uw huidige vereisten en implementeert u een minimale verzameling instellingen om aan deze vereisten te voldoen. Vereisten kunnen wettelijke of verplichte beveiligingsinstellingen en -instellingen omvatten om de ervaring van de eindgebruiker te verbeteren. Het bedrijf maakt een lijst met vereisten, niet it. Elke instelling moet worden gedocumenteerd, begrepen en moet een doel dienen.

Het migreren van instellingen van bestaand groepsbeleid naar MDM (Microsoft Intune) is niet de voorkeursbenadering. Wanneer u overstapt op cloudeigen Windows, mag het niet de bedoeling zijn om bestaande groepsbeleidsinstellingen op te heffen en te verplaatsen. Houd in plaats daarvan rekening met de doelgroep en de instellingen die ze nodig hebben. Het is tijdrovend en waarschijnlijk onpraktisch om elke groepsbeleidsinstelling in uw omgeving te controleren om de relevantie en compatibiliteit met een modern beheerd apparaat te bepalen. Vermijd het evalueren van elk groepsbeleid en afzonderlijke instelling. Richt u in plaats daarvan op het beoordelen van de algemene beleidsregels die betrekking hebben op de meeste apparaten en scenario's.

Identificeer in plaats daarvan de groepsbeleidsinstellingen die verplicht zijn en controleer deze instellingen op basis van beschikbare MDM-instellingen. Eventuele hiaten vertegenwoordigen obstakels die kunnen voorkomen dat u verder kunt gaan met een cloudeigen apparaat als dit niet is opgelost. Hulpprogramma's zoals groepsbeleid analytics kunnen worden gebruikt om instellingen voor groepsbeleid te analyseren en te bepalen of ze kunnen worden gemigreerd naar MDM-beleid of niet.

Scripts

U kunt PowerShell-scripts gebruiken voor alle instellingen of aanpassingen die u buiten de ingebouwde configuratieprofielen moet configureren. Ga voor meer informatie naar PowerShell-scripts toevoegen aan Windows-apparaten in Microsoft Intune.

Netwerkstations en printers toewijzen

Cloudeigen scenario's hebben geen ingebouwde oplossing voor toegewezen netwerkstations. In plaats daarvan raden we gebruikers aan te migreren naar Teams, SharePoint en OneDrive voor Bedrijven. Als migratie niet mogelijk is, kunt u eventueel scripts gebruiken.

Voor persoonlijke opslag hebben we in Stap 8 - Instellingen configureren voor een optimale Microsoft 365-ervaring de verplaatsing van bekende mappen in OneDrive geconfigureerd. Ga naar Bekende mappen omleiden voor meer informatie.

Voor documentopslag kunnen gebruikers ook profiteren van SharePoint-integratie met Bestandenverkenner en de mogelijkheid om bibliotheken lokaal te synchroniseren, zoals hier wordt vermeld: SharePoint- en Teams-bestanden synchroniseren met uw computer.

Als u zakelijke Office-documentsjablonen gebruikt, die zich meestal op interne servers bevinden, moet u rekening houden met het nieuwere cloud-gebaseerde equivalent waarmee gebruikers vanaf elke locatie toegang hebben tot de sjablonen.

Voor afdrukoplossingen kunt u Universal Print overwegen. Ga voor meer informatie naar:

- Wat is Universal Print?

- Aankondiging van de algemene beschikbaarheid van Universal Print

- Taken die u kunt voltooien met behulp van de instellingencatalogus in Intune

Toepassingen

Intune ondersteunt de implementatie van veel verschillende Typen Windows-toepassingen.

- Windows Installer (MSI): een Windows Line-Of-Business-app toevoegen aan Microsoft Intune

- MSIX: een Windows Line-Of-Business-app toevoegen aan Microsoft Intune

- Win32-apps (MSI, EXE, scriptinstallatieprogramma's) – Win32-app-beheer in Microsoft Intune

- Store-apps: Microsoft Store-apps toevoegen aan Microsoft Intune

- Webkoppelingen: web-apps toevoegen aan Microsoft Intune

Als u toepassingen hebt die gebruikmaken van MSI-, EXE- of scriptinstallatieprogramma's, kunt u al deze toepassingen implementeren met win32-app-beheer in Microsoft Intune. Het verpakken van deze installatieprogramma's in de Win32-indeling biedt meer flexibiliteit en voordelen, waaronder meldingen, delivery optimization, afhankelijkheden, detectieregels en ondersteuning voor de registratiestatuspagina in Windows Autopilot.

Opmerking

Om conflicten tijdens de installatie te voorkomen, raden we u aan uitsluitend de Functies van Windows Line-Of-Business- of Win32-apps te gebruiken. Als u toepassingen hebt die zijn verpakt als .msi of .exe, kunnen deze worden geconverteerd naar Win32-apps (.intunewin) met behulp van het Microsoft Win32-hulpprogramma voor het voorbereiden van inhoud, dat beschikbaar is via GitHub.

Fase 5: op schaal implementeren met Windows Autopilot

Nu u uw cloudeigen Windows-eindpunt hebt geconfigureerd en ingericht met Windows Autopilot, kunt u overwegen hoe u meer apparaten kunt importeren. Overweeg ook hoe u kunt samenwerken met uw partner of hardwareleverancier om te beginnen met het inrichten van nieuwe eindpunten vanuit de cloud. Bekijk de volgende resources om de beste aanpak voor uw organisatie te bepalen.

Als Windows Autopilot om een of andere reden niet de juiste optie voor u is, zijn er andere inschrijvingsmethoden voor Windows. Ga voor meer informatie naar Intune inschrijvingsmethoden voor Windows-apparaten.

Volg de richtlijnen voor cloudeigen eindpunten

- Overzicht: Wat zijn cloudeigen eindpunten?

- 🡺 Zelfstudie: Aan de slag met cloudeigen Windows-eindpunten (U bent hier)

- Concept: Microsoft Entra gekoppeld versus hybride Microsoft Entra gekoppeld

- Concept: Cloudeigen eindpunten en on-premises resources

- Planningshandleiding op hoog niveau

- Bekende problemen en belangrijke informatie

Nuttige onlinebronnen

- Co-beheer voor Windows-apparaten

- Activering van Windows-abonnement

- Een Intune apparaatnalevingsbeleid configureren waarmee toegang tot resources kan worden toegestaan of geweigerd op basis van een Microsoft Entra beleid voor voorwaardelijke toegang

- Store-apps toevoegen

- Win32-apps toevoegen

- Certificaten gebruiken voor verificatie in Intune

- Netwerkprofielen implementeren, waaronder VPN en Wi-Fi

- Multi-Factor Authentication implementeren

- Beveiligingsbasislijn voor Microsoft Edge

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor