Federatieve verificatie met hoge beschikbaarheid Fase 4: webtoepassingsproxy's configureren

In deze fase van het implementeren van hoge beschikbaarheid voor federatieve Microsoft 365-verificatie in Azure-infrastructuurservices maakt u een interne load balancer en twee AD FS-servers.

U moet deze fase voltooien voordat u verdergaat met fase 5: federatieve verificatie configureren voor Microsoft 365. Zie Federatieve verificatie met hoge beschikbaarheid implementeren voor Microsoft 365 in Azure voor alle fasen.

De internetgerichte load balancer maken in Azure

U moet een internetgerichte load balancer maken, zodat Azure het binnenkomende clientverificatieverkeer van internet gelijkmatig over de twee webtoepassingsproxyservers distribueert.

Opmerking

Met de volgende opdrachtsets wordt de meest recente versie van Azure PowerShell gebruikt. Zie Aan de slag met Azure PowerShell.

Wanneer u locatie- en resourcegroepwaarden hebt opgegeven, voert u het resulterende blok uit bij de opdrachtprompt Azure PowerShell of in de PowerShell ISE.

Tip

Als u kant-en-klare PowerShell-opdrachtblokken wilt genereren op basis van uw aangepaste instellingen, gebruikt u deze Microsoft Excel-configuratiewerkmap.

# Set up key variables

$locName="<your Azure location>"

$rgName="<Table R - Item 4 - Resource group name column>"

$publicIP=New-AzPublicIpAddress -ResourceGroupName $rgName -Name "WebProxyPublicIP" -Location $LocName -AllocationMethod "Static"

$frontendIP=New-AzLoadBalancerFrontendIpConfig -Name "WebAppProxyServers-LBFE" -PublicIpAddress $publicIP

$beAddressPool=New-AzLoadBalancerBackendAddressPoolConfig -Name "WebAppProxyServers-LBBE"

$healthProbe=New-AzLoadBalancerProbeConfig -Name "WebServersProbe" -Protocol "TCP" -Port 443 -IntervalInSeconds 15 -ProbeCount 2

$lbrule=New-AzLoadBalancerRuleConfig -Name "WebTraffic" -FrontendIpConfiguration $frontendIP -BackendAddressPool $beAddressPool -Probe $healthProbe -Protocol "TCP" -FrontendPort 443 -BackendPort 443

New-AzLoadBalancer -ResourceGroupName $rgName -Name "WebAppProxyServers" -Location $locName -LoadBalancingRule $lbrule -BackendAddressPool $beAddressPool -Probe $healthProbe -FrontendIpConfiguration $frontendIP

Als u het openbare IP-adres wilt weergeven dat is toegewezen aan uw internetgerichte load balancer, voert u deze opdrachten uit bij de Azure PowerShell opdrachtprompt op uw lokale computer:

Write-Host (Get-AzPublicIpaddress -Name "WebProxyPublicIP" -ResourceGroup $rgName).IPAddress

Bepaal de FQDN van uw federation-service en maak DNS-records

U moet de DNS-naam bepalen om de naam van uw federation-service op internet te identificeren. Microsoft Entra Connect configureert Microsoft 365 met deze naam in fase 5, die onderdeel wordt van de URL die Microsoft 365 verzendt naar verbindingsclients om een beveiligingstoken op te halen. Een voorbeeld is fs.contoso.com (fs staat voor federation-service).

Zodra u de FDQN van uw federation-service hebt, maakt u een openbaar DNS-domein A-record voor de FDQN van de federation-service die wordt omgezet in het openbare IP-adres van de internetgerichte load balancer van Azure.

| Naam | Type | TTL | Value |

|---|---|---|---|

| FDQN van federation-service |

A |

3600 |

openbaar IP-adres van de internetgerichte load balancer van Azure (weergegeven door de opdracht Write-Host in de vorige sectie) |

Hier volgt een voorbeeld:

| Naam | Type | TTL | Value |

|---|---|---|---|

| fs.contoso.com |

A |

3600 |

131.107.249.117 |

Voeg vervolgens een DNS-adresrecord toe aan de privé-DNS-naamruimte van uw organisatie waarmee de FQDN van uw federatieservice wordt omgezet in het privé-IP-adres dat is toegewezen aan de interne load balancer voor de AD FS-servers (tabel I, item 4, kolom Waarde).

De virtuele machines van de webtoepassingsproxyserver maken in Azure

Gebruik het volgende blok met Azure PowerShell opdrachten om de virtuele machines voor de twee proxyservers voor webtoepassingen te maken.

Houd er rekening mee dat de volgende Azure PowerShell opdrachtensets waarden uit de volgende tabellen gebruiken:

Tabel M voor uw virtuele machines

Tabel R, voor uw resourcegroepen

Tabel V, voor de instellingen van uw virtuele netwerk

Tabel S, voor uw subnetten

Tabel I voor uw statische IP-adressen

Tabel A voor uw beschikbaarheidssets

Zoals u zich herinnert, hebt u Tabel M gedefinieerd in fase 2: Domeincontrollers en tabellen R, V, S, I en A configureren in fase 1: Azure configureren.

Wanneer u alle juiste waarden hebt opgegeven, voert u het resulterende blok uit bij de Azure PowerShell opdrachtprompt of in de PowerShell ISE.

# Set up variables common to both virtual machines

$locName="<your Azure location>"

$vnetName="<Table V - Item 1 - Value column>"

$subnetName="<Table R - Item 3 - Subnet name column>"

$avName="<Table A - Item 3 - Availability set name column>"

$rgNameTier="<Table R - Item 3 - Resource group name column>"

$rgNameInfra="<Table R - Item 4 - Resource group name column>"

$rgName=$rgNameInfra

$vnet=Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName

$subnet=Get-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $subnetName

$backendSubnet=Get-AzVirtualNetworkSubnetConfig -Name $subnetName -VirtualNetwork $vnet

$webLB=Get-AzLoadBalancer -ResourceGroupName $rgName -Name "WebAppProxyServers"

$rgName=$rgNameTier

$avSet=Get-AzAvailabilitySet -Name $avName -ResourceGroupName $rgName

# Create the first web application proxy server virtual machine

$vmName="<Table M - Item 6 - Virtual machine name column>"

$vmSize="<Table M - Item 6 - Minimum size column>"

$staticIP="<Table I - Item 7 - Value column>"

$diskStorageType="<Table M - Item 6 - Storage type column>"

$nic=New-AzNetworkInterface -Name ($vmName +"-NIC") -ResourceGroupName $rgName -Location $locName -Subnet $backendSubnet -LoadBalancerBackendAddressPool $webLB.BackendAddressPools[0] -PrivateIpAddress $staticIP

$vm=New-AzVMConfig -VMName $vmName -VMSize $vmSize -AvailabilitySetId $avset.Id

$cred=Get-Credential -Message "Type the name and password of the local administrator account for the first web application proxy server."

$vm=Set-AzVMOperatingSystem -VM $vm -Windows -ComputerName $vmName -Credential $cred -ProvisionVMAgent -EnableAutoUpdate

$vm=Set-AzVMSourceImage -VM $vm -PublisherName MicrosoftWindowsServer -Offer WindowsServer -Skus 2016-Datacenter -Version "latest"

$vm=Add-AzVMNetworkInterface -VM $vm -Id $nic.Id

$vm=Set-AzVMOSDisk -VM $vm -Name ($vmName +"-OS") -DiskSizeInGB 128 -CreateOption FromImage -StorageAccountType $diskStorageType

New-AzVM -ResourceGroupName $rgName -Location $locName -VM $vm

# Create the second web application proxy virtual machine

$vmName="<Table M - Item 7 - Virtual machine name column>"

$vmSize="<Table M - Item 7 - Minimum size column>"

$staticIP="<Table I - Item 8 - Value column>"

$diskStorageType="<Table M - Item 7 - Storage type column>"

$nic=New-AzNetworkInterface -Name ($vmName +"-NIC") -ResourceGroupName $rgName -Location $locName -Subnet $backendSubnet -LoadBalancerBackendAddressPool $webLB.BackendAddressPools[0] -PrivateIpAddress $staticIP

$vm=New-AzVMConfig -VMName $vmName -VMSize $vmSize -AvailabilitySetId $avset.Id

$cred=Get-Credential -Message "Type the name and password of the local administrator account for the second web application proxy server."

$vm=Set-AzVMOperatingSystem -VM $vm -Windows -ComputerName $vmName -Credential $cred -ProvisionVMAgent -EnableAutoUpdate

$vm=Set-AzVMSourceImage -VM $vm -PublisherName MicrosoftWindowsServer -Offer WindowsServer -Skus 2016-Datacenter -Version "latest"

$vm=Add-AzVMNetworkInterface -VM $vm -Id $nic.Id

$vm=Set-AzVMOSDisk -VM $vm -Name ($vmName +"-OS") -DiskSizeInGB 128 -CreateOption FromImage -StorageAccountType $diskStorageType

New-AzVM -ResourceGroupName $rgName -Location $locName -VM $vm

Opmerking

Omdat deze virtuele machines voor een intranettoepassing zijn, krijgen ze geen openbaar IP-adres of een DNS-domeinnaamlabel toegewezen en worden ze niet blootgesteld aan internet. Dit betekent echter ook dat u er geen verbinding mee kunt maken vanaf de Azure Portal. De optie Verbinding maken is niet beschikbaar wanneer u de eigenschappen van de virtuele machine weergeeft. Gebruik het accessoire Verbinding met extern bureaublad of een ander hulpprogramma extern bureaublad om verbinding te maken met de virtuele machine met behulp van het privé-IP-adres of intranet-DNS-naam en de referenties van het lokale beheerdersaccount.

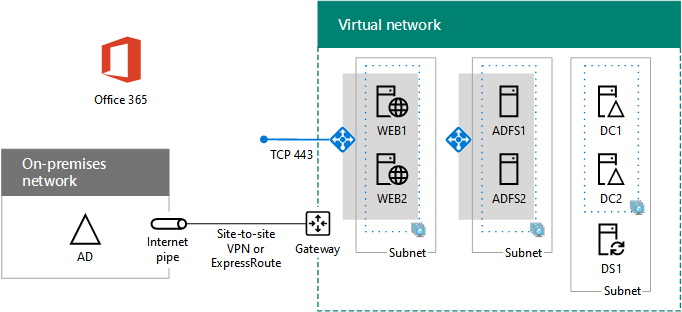

Dit is de configuratie die het resultaat is van de succesvolle voltooiing van deze fase, met tijdelijke aanduidingen voor computernamen.

Fase 4: De internetgerichte load balancer en webtoepassingsproxyservers voor uw infrastructuur voor federatieve verificatie met hoge beschikbaarheid in Azure

Volgende stap

Gebruik Fase 5: federatieve verificatie configureren voor Microsoft 365 om deze workload te blijven configureren.

Zie ook

Federatieve verificatie met hoge beschikbaarheid implementeren voor Microsoft 365 in Azure

Federatieve identiteit voor uw Microsoft 365-ontwikkel-/testomgeving

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor