Analyseer uw eerste incident in Microsoft Defender XDR

Van toepassing op:

- Microsoft Defender XDR

Inzicht in de context rondom incidenten is essentieel bij het analyseren van aanvallen. Het combineren van uw expertise en ervaring met de functies en mogelijkheden van Microsoft Defender XDR zorgt voor een snellere oplossing van incidenten en de veiligheid van uw organisatie tegen cyberaanvallen.

De huidige bedreigingen op het gebied van gegevensbeveiliging - zakelijke e-mailcompromittatie (BEC), malware zoals backdoors en ransomware, schendingen van organisaties en nationale staatsaanvallen - vereisen snelle, intelligente en doortastende actie van incident-responders. Met hulpprogramma's zoals Microsoft Defender XDR kunnen reactieteams incidenten detecteren, sorteren en onderzoeken via hun ervaring met één deelvenster-van-glas en de informatie vinden die nodig is om deze tijdige beslissingen te nemen.

Onderzoekstaken

Bij onderzoeken worden meestal beantwoorders die verschillende apps bekijken, terwijl ze tegelijkertijd verschillende bronnen voor bedreigingsinformatie controleren. Soms worden onderzoeken uitgebreid om andere bedreigingen op te sporen. Het documenteren van feiten en oplossingen in een aanvalsonderzoek is een extra belangrijke taak die geschiedenis en context biedt voor gebruik door andere onderzoekers of voor later onderzoek. Deze onderzoekstaken worden vereenvoudigd bij het gebruik van Microsoft Defender XDR door het volgende:

Draaien: de portal verzamelt belangrijke informatie over aanvallen die zijn gecontextualiseerd in de Defender-workloads die in uw organisatie zijn ingeschakeld. De portal consolideert alle informatie over de onderdelen van één aanval (bestand, URL, postvak, gebruikersaccount of apparaat), met relaties en tijdlijn van activiteiten. Met alle informatie die beschikbaar is op een pagina, kunnen incident responders in de portal draaien tussen gerelateerde entiteiten en gebeurtenissen om de informatie te vinden die ze nodig hebben om beslissingen te nemen.

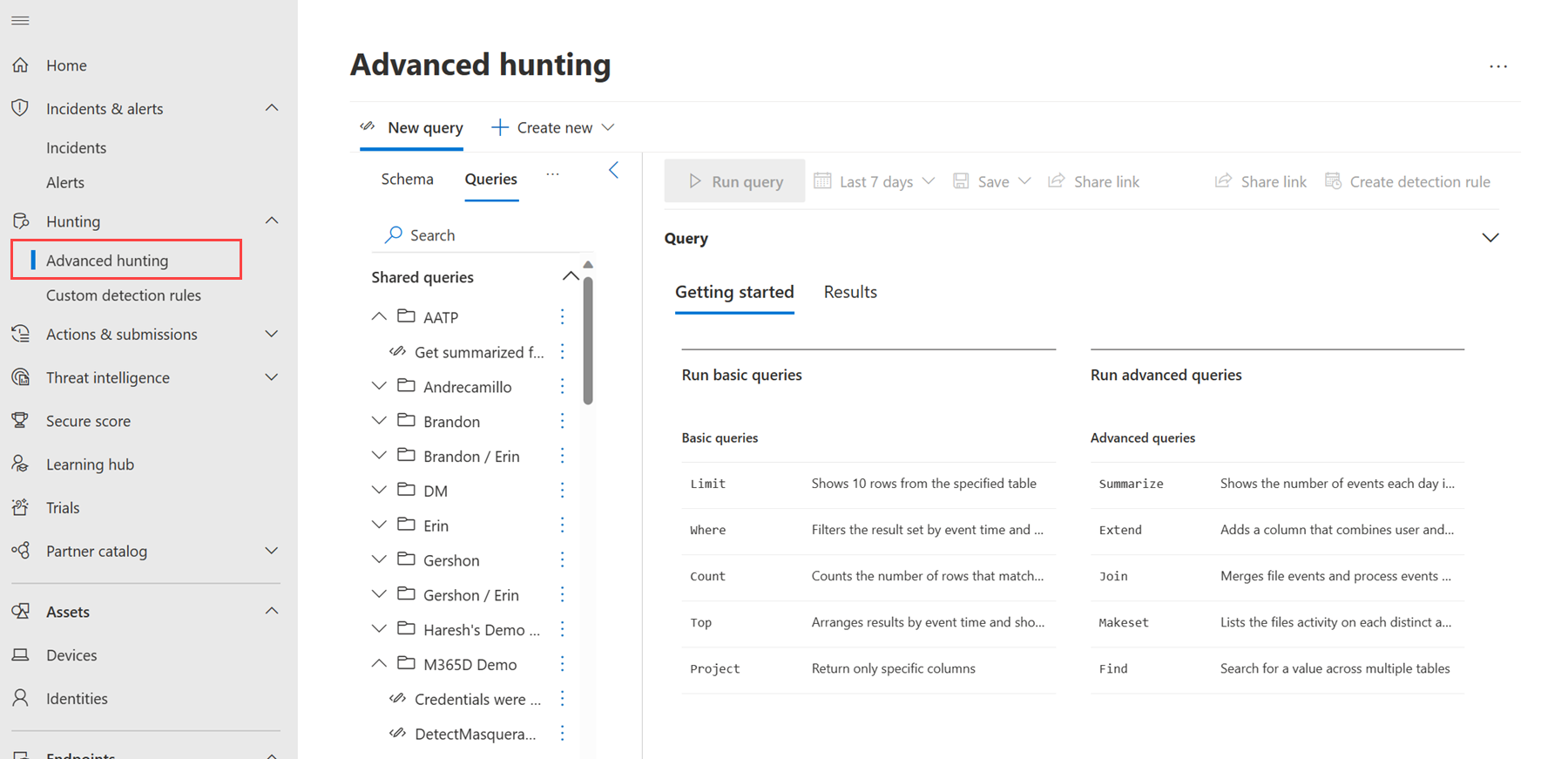

Opsporing : bedreigingsjagers kunnen bekende en mogelijke bedreigingen binnen een organisatie vinden via de geavanceerde opsporingsmogelijkheden van de portal met behulp van Kusto-query's. Als u geen ervaring hebt met Kusto, gebruikt u de begeleide modus om bedreigingen op te sporen.

Inzicht : indien van toepassing, kunnen incident responders acties voor eerder gedetecteerde gebeurtenissen en waarschuwingen bekijken om huidige onderzoeken te helpen. Aanvullende inzichten worden ook automatisch toegevoegd aan gebeurtenissen en waarschuwingen via de eigen bedreigingsinformatie-inspanningen van Microsoft en van bronnen zoals het MITRE ATT-&CK-framework® en VirusTotal.

Samenwerking : beveiligingsteams kunnen de beslissingen en acties van alle teamleden over eerdere en huidige incidenten en waarschuwingen bekijken via portalfuncties zoals opmerkingen, taggen, markeringen en toewijzing. Verdere samenwerking met de beheerde detectie- en responsservice van Microsoft via Defender Experts voor XDR en Defender-experts voor opsporing is ook beschikbaar wanneer een organisatie een uitgebreide reactie vereist.

Overzicht van aanvallen

Het aanvalsverhaal biedt incident responders een volledig, gecontextualiseerd overzicht van wat er is gebeurd bij een aanval. Responders kunnen alle gerelateerde waarschuwingen en gebeurtenissen bekijken, inclusief de geautomatiseerde herstelacties die door Microsoft Defender XDR worden uitgevoerd om een aanval te beperken.

Vanuit het aanvalsverhaal kunt u dieper ingaan op de details van een aanval door de tabbladen te verkennen die beschikbaar zijn op de incidentpagina. U kunt veelvoorkomende aanvallen, zoals phishing, wachtwoordspray en schadelijke app-inbreuk, snel herstellen via playbooks voor reactie op incidenten die toegankelijk zijn in de portal. Deze playbooks bevatten richtlijnen voor detectie, reactie en risicobeperking die incidentonderzoek ondersteunen.

In deze video over het onderzoeken van een aanval in Microsoft Defender XDR en hoe u de functies van de portal gebruikt in uw onderzoek, wordt u door het aanvalsverhaal en de incidentpagina geleid.

Bedreigingen onderzoeken

Complexe bedreigingen, zoals aanvaller-in-the-middle-aanvallen en ransomware, vereisen vaak handmatig onderzoek. Een incident-responder die deze gecompliceerde aanvallen aanpakt, zoekt naar de volgende cruciale informatie:

- Aanwezigheid van malware of verdacht gebruik van hulpprogramma's en apps

- Aanwijzingen over communicatiekanalen of toegangspunten die worden gebruikt door een kwaadwillende of verdachte entiteit

- Aanwijzingen die wijzen op mogelijke identiteitsinbreuk

- Identificeren wat de impact is op de gegevens en beveiligingspostuur van de organisatie

De volgende secties bevatten zelfstudies en video's van Microsoft Defender XDR functies waarmee incidentresponsteams verschillende complexe aanvallen kunnen onderzoeken.

Ransomware-onderzoeken

Ransomware blijft een belangrijke bedreiging voor organisaties. Microsoft heeft de volgende bronnen om u te helpen ransomware-aanvallen te onderzoeken en erop te reageren:

- Handleidingen: Van detectie tot beveiliging: De handleiding van Microsoft voor het bestrijden van ransomware-aanvallen

- Zelfstudie: Playbook ransomware-onderzoek

- Video: Ransomware-aanvallen onderzoeken in Microsoft Defender XDR (deel 1)

- Video: Ransomware-aanvallen onderzoeken in Microsoft Defender XDR (deel 2)

analyse van aanvallen op basis van Email

Het identificeren en bijhouden van gewijzigde, gemaakte of gestolen identiteiten is essentieel voor het onderzoeken van phishing- en BEC-aanvallen. Gebruik de volgende resources bij het onderzoeken van deze aanvallen:

- Zelfstudie: Schadelijke e-mail onderzoeken

- Zelfstudie: Gebruikers onderzoeken

- Zelfstudie: Een gebruikersaccount onderzoeken

- Blog: Total Identity Compromise: Microsoft Incident Response-lessen over het beveiligen van inbreuk op Active Directory-identiteit kunnen ook worden onderzocht met behulp van Defender for Identity-signalen.

- Zelfstudie: Voorbeeld van een phishing-e-mailaanval

- Zelfstudie: Voorbeeld van een aanval op basis van identiteit

In de volgende video's wordt beschreven hoe u phishing- en BEC-aanvallen in Microsoft Defender XDR kunt onderzoeken:

- Video: BEC- en AiTM-phishing onderzoeken in Microsoft Defender XDR

- Video: Bescherming tegen spearphishing en phishing met behulp van Defender voor Office 365

Onderzoek een identiteitsinbreuk en weet wat u kunt doen om een aanval tegen te gaan via deze video:

Malware-analyse

De informatie en mogelijkheden van een schadelijk bestand zijn essentieel voor het onderzoeken van malware. Microsoft Defender XDR kunt in de meeste gevallen het bestand detoneren om kritieke gegevens weer te geven, waaronder hash, metagegevens, prevalentie binnen de organisatie en bestandsmogelijkheden op basis van MITRE ATT&CK-technieken®. Hierdoor hoeft u geen black box-tests of statische analyses van bestanden uit te voeren. U kunt bestandsinformatie bekijken in de incidentgrafiek of door een waarschuwingsprocesstructuur, een tijdlijn voor artefacten of een tijdlijn van een apparaat weer te geven.

In de volgende bronnen vindt u meer informatie over het gebruik van de mogelijkheden van de portal bij het onderzoeken van bestanden:

- Zelfstudie: Bestanden onderzoeken

- Video: Malware in Microsoft Defender XDR onderzoeken

Analyse van riskante apps en preventie van bedreigingen in de cloud

Kwaadwillende actoren kunnen cloud-apps misbruiken. Apps kunnen per ongeluk gevoelige informatie lekken door misbruik of misbruik. Incident responders die apps in cloudomgevingen onderzoeken en beveiligen, kunnen gebruikmaken van de volgende resources waar Defender for Cloud Apps wordt geïmplementeerd in hun organisatie:

- Zelfstudie: Schadelijke en gecompromitteerde apps onderzoeken

- Zelfstudie: Riskante OAuth-apps onderzoeken

- Zelfstudie: Cloud-apps beveiligen

- Zelfstudie: Apps in realtime beveiligen

Ontdek hoe u uw cloud-apps in realtime kunt beveiligen met deze video van de workload Defender for Cloud Apps:

- Video: Cloud-apps en gerelateerde bestanden beveiligen via Defender for Cloud Apps

Schendingsanalyse

Voor aanvallen op nationale staten, aanvallen op kritieke infrastructuur en schendingen van de organisatie moet een aanvaller vaak communicatiepunten tot stand brengen zodra ze zich in een netwerk bevinden. Incident responders zoeken naar aanwijzingen door verdacht verkeer of uitwisselingen tussen een bron en een bestemming te identificeren. Microsoft heeft de volgende zelfstudies voor het onderzoeken van communicatieonderdelen:

- Domeinen en URL's onderzoeken

- Een IP-adres onderzoeken

- Verbindingsgebeurtenissen achter forward-proxies onderzoeken

- Verdachte gebruikers- en apparaatactiviteiten onderzoeken via Defender for Identity

- Paden voor laterale verplaatsingen identificeren en onderzoeken in Defender for Identity

- Apparaten onderzoeken in de lijst met Defender voor Eindpunt-apparaten

Aanvallers gebruiken vaak beveiligingsproblemen om toegang te krijgen tot een organisatie. Sommige ransomware-aanvallen profiteren in eerste instantie van niet-gepatchte beveiligingsproblemen, zoals het Log4Shell-beveiligingsprobleem. De volgende bronnen helpen incident responders beveiligingsproblemen en kwetsbare apparaten in hun organisatie te identificeren via de Defender for Vulnerability Management-service:

- Zelfstudie: Beveiligingsproblemen in uw organisatie identificeren

- Zelfstudie: Zoeken naar blootgestelde apparaten

- Zelfstudie: Het risico van uw organisatie beoordelen met de blootstellingsscore

- Video: Beheer van bedreigingen en beveiligingsproblemen via Defender Vulnerability Management

Schendingen treden ook op via verschillende apparaten, zoals telefoons en tablets die verbinding maken met het netwerk van uw organisatie. Incident responders kunnen deze apparaten verder onderzoeken in de portal. In de volgende video wordt uitgelegd wat de belangrijkste bedreigingen van mobiele apparaten zijn en hoe u deze kunt onderzoeken:

- Mobile Threat Defense in Microsoft Defender XDR

Resources voor bedreigingsinformatie en opsporing

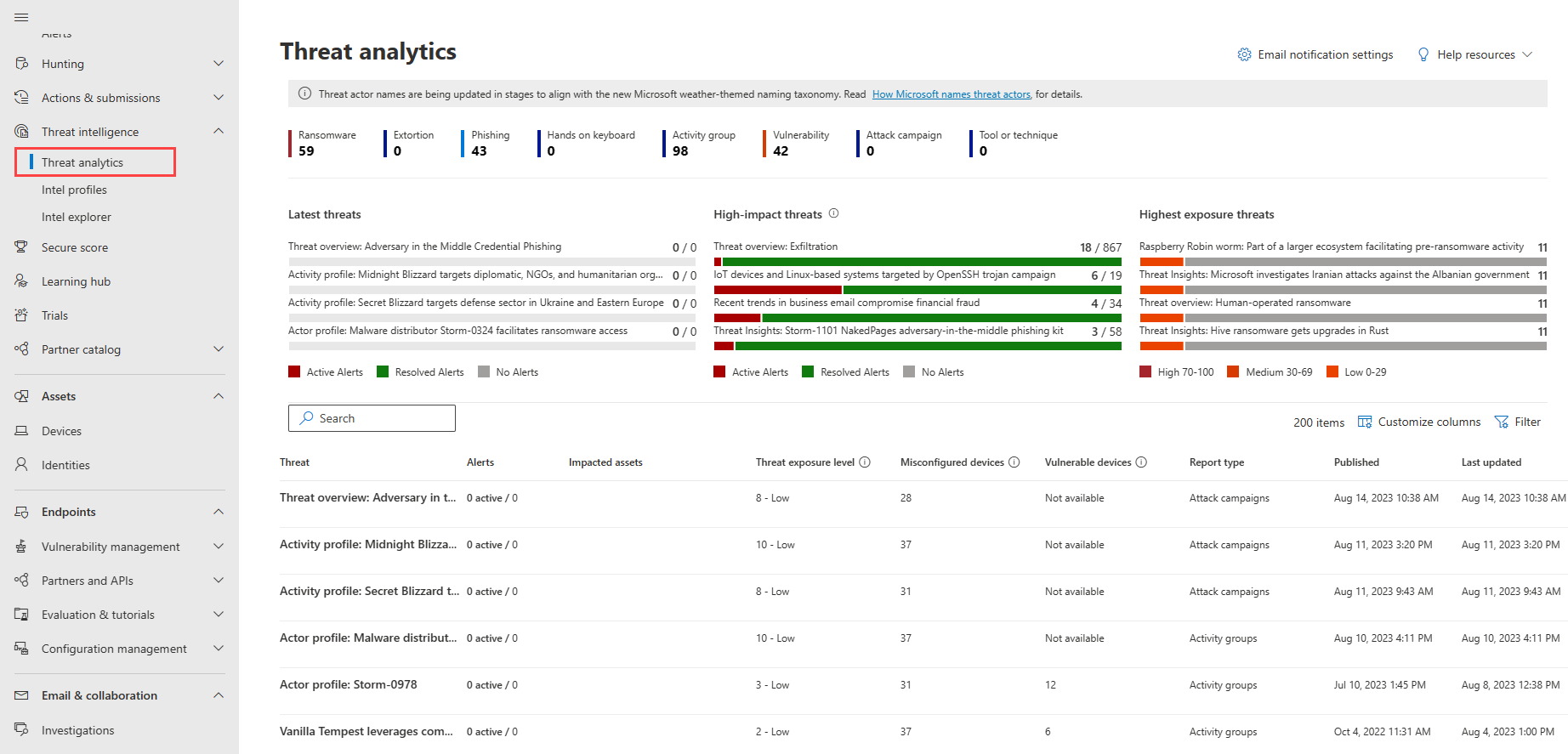

Microsoft Defender XDR ingebouwde mogelijkheden voor bedreigingsinformatie en opsporing helpen incidentresponsteams bij het uitvoeren van proactieve bescherming tegen opkomende bedreigingen en aanvallen. U hebt rechtstreeks toegang tot de meest recente informatie over opkomende bedreigingen en aanvallen via de bedreigingsanalyse van de portal.

Gebruik de intelligentie in Bedreigingsanalyse om dieper in te gaan op nieuwe bedreigingen met de volgende video:

Proactief zoeken naar bedreigingen binnen de organisatie met behulp van de ingebouwde geavanceerde opsporingsfunctie van de portal.

De volgende bronnen bieden meer informatie over het gebruik van geavanceerde opsporing:

- De Kusto-querytaal leren

- Opsporingsquery's bouwen met behulp van de begeleide modus

- Zoeken naar bedreigingen tussen entiteiten

Breid uw bedreigingsinformatie uit met het nieuwste beveiligingsonderzoek en wijzigingen van microsoft-beveiligingsonderzoeksteams:

Werk samen met de experts van Microsoft voor incidentrespons en opsporing van bedreigingen om de mogelijkheden van uw beveiligingsteams te verbeteren. Meer informatie over onze experts en hoe u hen kunt betrekken bij de volgende bronnen:

Volgende stap

- Uw eerste incident herstellen

- De functies van de portal verkennen via videodemo's in de Microsoft Defender XDR Virtual Ninja Training

Zie ook

- Meer informatie over incidenten

- Incidenten onderzoeken

- Waarschuwingen onderzoeken

- Meer informatie over de functies en functies van de portal via de Microsoft Defender XDR Ninja-training

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor