Een SAML 2.0-provider configureren voor portals

Notitie

Met ingang van 12 oktober 2022 wordt Power Apps-portals hernoemd tot Power Pages. Meer informatie: Microsoft Power Pages is nu algemeen beschikbaar (blog)

We zullen binnenkort de documentatie voor Power Apps-portals migreren en samenvoegen met Power Pages-documentatie.

U kunt externe verificatie bieden door een of meer SAML 2.0–-compatibele identiteitsproviders toe te voegen. In dit artikel wordt beschreven hoe u verschillende identiteitsproviders kunt configureren ten behoeve van integratie met een portal die fungeert als serviceprovider.

Notitie

Het kan enkele minuten duren voordat de wijzigingen in de verificatie-instellingen zichtbaar zijn in de portal. Start de portal opnieuw met de portalacties als u de wijzigingen onmiddellijk wilt zien.

Een SAML 2.0-provider configureren

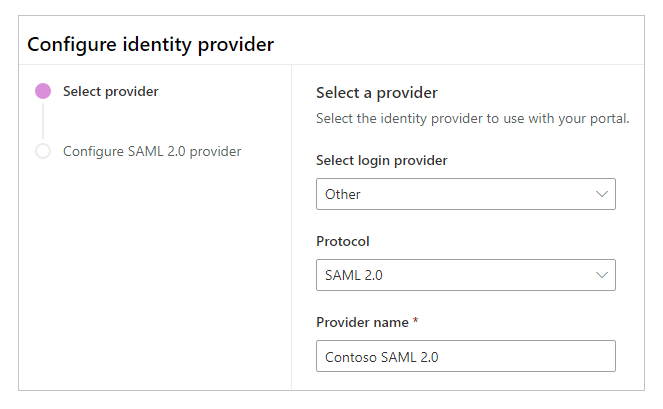

Selecteer Provider toevoegen voor uw portal.

Selecteer als Aanmeldingsprovider de waarde Overig.

Selecteer bij Protocol de optie SAML 2.0.

Voer een providernaam in.

Selecteer Volgende.

Maak de toepassing en configureer de instellingen met uw identiteitsprovider.

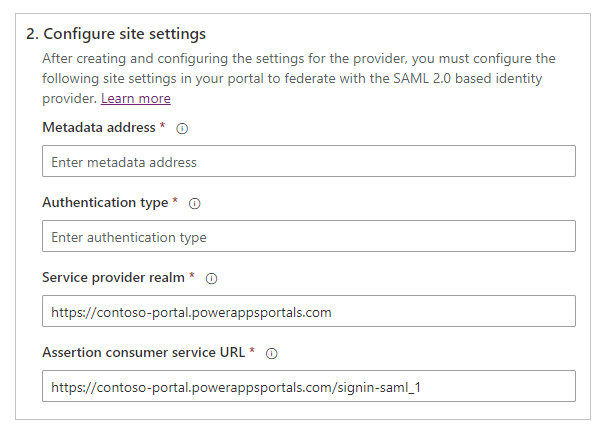

Voer de volgende site-instellingen in voor portalconfiguratie.

Notitie

Let erop dat u de standaardwaarden controleert en zo nodig wijzigt.

Naam Beschrijving Metagegevensadres De locatie van het metagegevensbestand van de SAML 2.0-id-provider.

Voorbeeld (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/federationmetadata/2007-06/federationmetadata.xmlVerificatietype De waarde van de entiteits-id waarmee een algemene unieke naam voor de SAML 2.0-id-provider wordt opgegeven.

Voorbeeld (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/Realm van serviceprovider De portal-URL die het domein van de serviceprovider specificeert voor de SAML 2.0-id-provider

Voorbeeld:https://contoso-portal.powerappsportals.com/URL voor Assertion Consumer Service De portal-URL die overeenkomt met het eindpunt (URL) van de serviceprovider. Deze URL is verantwoordelijk voor het ontvangen en parseren van een SAML-assertion.

Voorbeeld:https://contoso-portal.powerappsportals.com/signin-saml_1

Opmerking: als u de standaard portal-URL gebruikt, kunt u de Antwoord-URL kopiëren en plakken, zoals getoond in de stap SAML 2.0-provider instellingen maken en kopiëren. Voer de URL handmatig in als u een aangepaste domeinnaam gebruikt. Zorg er echter voor dat de waarde die u hier invoert exact dezelfde is als de waarde voor Omleidings-URI voor de toepassing in de configuratie van de identiteitsprovider (bijvoorbeeld Azure Portal).Selecteer Volgende.

(Optioneel) Configureer aanvullende instellingen.

Meetcriterium Beschrijving Doelgroep valideren Als deze optie is ingeschakeld, wordt de doelgroep gevalideerd tijdens de tokenvalidatie. Geldige doelgroepen Een door komma's gescheiden lijst met doelgroep-URL's. Toewijzing van contactpersoon aan e-mailadres Geef op of contactpersonen aan een overeenkomend e-mailadres worden toegewezen. Als deze instelling is ingesteld op Aan, wordt een unieke contactpersoonrecord gekoppeld aan een overeenkomend e-mailadres, waardoor de externe identiteitsprovider aan de contactpersoon wordt toegewezen nadat aanmelding van de gebruiker is geslaagd. Selecteer Bevestigen.

Een SAML 2.0-provider bewerken

Zie ook

Een SAML 2.0-provider configureren voor portals met Azure AD

Een SAML 2.0-provider configureren voor portals met AD FS

Veelgestelde vragen over het gebruik van SAML 2.0 in portals

Notitie

Laat ons uw taalvoorkeuren voor documentatie weten! Beantwoord een korte enquête. (houd er rekening mee dat deze in het Engels is)

De enquête duurt ongeveer zeven minuten. Er worden geen persoonlijke gegevens verzameld (privacyverklaring).

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor