De encryptiesleutel beheren

Alle omgevingen van de Microsoft Dataverse-database gebruiken SQL Server Transparent Data Encryption (TDE) om real-time versleuteling uit te voeren van gegevens wanneer deze naar schijf worden geschreven. Dit wordt ook 'versleuteling van data-at-rest' genoemd.

Standaard bewaart en beheert Microsoft de database-encryptiesleutel voor uw omgevingen, zodat u dat niet hoeft te doen. De beheersleutelfunctie in het Microsoft Power Platform-beheercentrum biedt beheerders de mogelijkheid de database-encryptiesleutels die zijn gekoppeld aan de Dataverse-tenant, zelf te beheren.

Belangrijk

- Vanaf 2 juni 2023 wordt een upgrade van deze service uitgevoerd naar Door de klant beheerde versleutelingssleutel. Nieuwe klanten die hun eigen versleutelingssleutel moeten beheren, zullen de bijgewerkte service gebruiken, aangezien deze service niet langer wordt aangeboden.

- Zelfbeheerde database-encryptiesleutels zijn alleen beschikbaar voor klanten met meer dan 1000 Power Apps per gebruiker licenties, meer dan 1000 Dynamics 365 Enterprise-licenties of meer dan 1000 licenties van een combinatie van beide in één tenant. Als u zich wilt aanmelden voor dit programma, dient u een ondersteuningsaanvraag in.

Encryptiesleutelbeheer is alleen van toepassing op Azure SQL-omgevingsdatabases. De volgende functies en services blijven de door Microsoft beheerde versleuteling gebruiken om hun gegevens te versleutelen en kunnen niet worden versleuteld met de zelfstandig beheerde encryptiesleutel:

- Copilots en generatieve AI-functies in Microsoft Power Platform en Microsoft Dynamics 365

- Zoeken in Dataverse

- Elastische tabellen

- Mobile Offline

- Activiteitenlogboek (Microsoft 365-portal)

- Exchange (serversynchronisatie)

Notitie

- De functie voor het zelf beheren van de database-encryptiesleutel moet door Microsoft zijn ingeschakeld voor uw tenant voordat u de functie kunt gebruiken.

- Om de beheerfuncties voor gegevenscodering voor een omgeving te kunnen gebruiken, moet de omgeving worden gecreëerd nadat de functie voor het zelf beheren van de database-encryptiesleutel is ingeschakeld door Microsoft.

- Ondersteuning van Bestand en Afbeelding met grootte < 128 MB kan worden ingeschakeld als uw omgeving versie 9.2.21052.00103 of hoger heeft.

- In de meeste bestaande omgevingen zijn bestanden en logboeken opgeslagen in SQL-databases die niet in Azure zijn aangemaakt. Deze omgevingen kunnen niet worden aangemeld voor een zelfbeheerde versleutelingssleutel. Alleen nieuwe omgevingen (nadat u zich hebt aangemeld voor dit programma) kunnen worden ingeschakeld voor het zelf beheren van de versleutelingssleutel.

Inleiding in sleutelbeheer

Met sleutelbeheer kunnen beheerders hun eigen encryptiesleutel aanbieden of een encryptiesleutel voor zich laten genereren, die wordt gebruikt om de database voor een omgeving te beveiligen.

De sleutelbeheerfunctie ondersteunt zowel PFX- als BYOK- encryptiesleutelbestanden, bijvoorbeeld zoals worden opgeslagen in een hardwarebeveiligingsmodule (HSM). Als u de optie voor uploaden van de encryptiesleutel wilt gebruiken, hebt u zowel een openbare als een persoonlijke encryptiesleutel nodig.

De functie voor sleutelbeheer haalt de complexiteit uit het beheer van versleutelingssleutels door Azure Key Vault te gebruiken om versleutelingssleutels veilig op te slaan. Azure Key Vault helpt bij het beveiligen van cryptografische sleutels en geheimen die worden gebruikt door cloudtoepassingen en -services. De functie voor sleutelbeheer vereist niet dat u een Azure Key Vault-abonnement hebt en voor de meeste situaties is het niet nodig om toegang te krijgen tot encryptiesleutels die worden gebruikt voor Dataverse in de kluis.

Met de functie voor sleutelbeheer kunt u de volgende taken uitvoeren.

Schakel de mogelijkheid in om database-encryptiesleutels die aan omgevingen zijn gekoppeld, zelf te beheren.

Nieuwe encryptiesleutels genereren of bestaande .PFX- of .BYOK-encryptiesleutelbestanden uploaden.

Vergrendel en ontgrendel tenant-omgevingen.

Waarschuwing

Als een tenant is vergrendeld, zijn ook alle omgevingen binnen die tenant niet meer toegankelijk voor iemand. Meer informatie: De tenant vergrendelen.

Het potentiële risico wanneer u uw sleutels beheert

Zoals bij elke bedrijfskritieke toepassing moeten de medewerkers binnen de organisatie die beheertoegang hebben, worden vertrouwd. Voordat u de sleutelbeheerfunctie gebruikt, moet u het risico kennen wanneer u uw database-encryptiesleutels beheert. Het is denkbaar dat een kwaadwillende beheerder (iemand die op beheerdersniveau toegang heeft gekregen of zich toegang heeft verschaft met de bedoeling de beveiliging of de bedrijfsprocessen van een organisatie te schaden) die in uw organisatie werkt, de sleutelbeheerfunctie gebruikt om een sleutel te maken en te gebruiken om een alle omgevingen in de tenant te vergrendelen.

Overweeg de volgende reeks gebeurtenissen.

De kwaadwillende beheerder meldt zich aan bij het Power Platform-beheercentrum, gaat naar het tabblad Omgevingen en selecteert Encryptiesleutel beheren. De kwaadwillende beheerder maakt vervolgens een nieuwe sleutel met een wachtwoord en downloadt de encryptiesleutel naar zijn of haar lokale schijf en activeert de nieuwe sleutel. Nu zijn alle omgevingsdatabases versleuteld met de nieuwe sleutel. Vervolgens vergrendelt de kwaadwillende beheerder de tenant met de zojuist gedownloade sleutel, waarna hij of zij vervolgens de gedownloade encrytiesleutel meeneemt of verwijdert.

Deze acties zullen ertoe leiden dat alle omgevingen binnen de tenant niet meer online toegankelijk zijn en dat alle databaseback-ups niet meer kunnen worden teruggezet.

Belangrijk

Om te voorkomen dat de kwaadwillende beheerder de bedrijfsactiviteiten kan onderbreken door de database te vergrendelen, zorgt de functie voor beheerde sleutels ervoor dat tenant-omgevingen 72 uur lang niet kunnen worden vergrendeld nadat de encryptiesleutel is gewijzigd of geactiveerd. Dit biedt andere beheerders maximaal 72 uur de tijd om eventuele onbevoegde sleutelwijzigingen ongedaan te maken.

Vereisten voor encryptiesleutels

Als u uw eigen encryptiesleutel verschaft, moet uw sleutel voldoen aan deze twee vereisten die worden geaccepteerd door Azure Key Vault.

- De bestandsindeling van de encryptiesleutel moet PFX of BYOK zijn.

- 2048-bits RSA.

- RSA-HSM-sleuteltype (vereist een Microsoft-ondersteuningsaanvraag).

- PFX-encryptiesleutelbestanden moeten met een wachtwoord zijn beveiligd.

Voor meer informatie over het genereren en overdragen van een HSM-beveiligde sleutel via internet raadpleegt u Met HSM beveiligde sleutels genereren en overdragen voor Azure Sleutelkluis. Alleen nCipher Vendor HSM-sleutel wordt ondersteund. Voordat u uw HSM-sleutel genereert, gaat u naar het venster Encryptiesleutels beheren/Nieuwe sleutel maken van het Power Platform-beheercentrum om de abonnements-id voor uw omgevingsregio te verkrijgen. U moet deze abonnements-id kopiëren en in uw HSM plakken om de sleutel te maken. Dit zorgt ervoor dat alleen onze Azure Key Vault uw bestand kan openen.

Taken voor sleutelbeheer

Om de sleutelbeheertaken te vereenvoudigen, zijn de taken onderverdeeld in drie gebieden:

- De encryptiesleutel voor een tenant genereren of uploaden

- Een encryptiesleutel voor een tenant activeren

- De versleuteling voor een omgeving beheren

Beheerders kunnen het Power Platform-beheercentrum of de Power Platform-beheermodule-cmdlets gebruiken om de hier beschreven belangrijkste taken voor het beheer van tenantbeveiliging uit te voeren.

De encryptiesleutel voor een tenant genereren of uploaden

Alle encryptiesleutels worden opgeslagen in de Azure Key Vault en er kan slechts één actieve sleutel tegelijk zijn. Aangezien de actieve sleutel wordt gebruikt om alle omgevingen in de tenant te versleutelen, wordt het beheer van de versleuteling op tenantniveau uitgevoerd. Als de sleutel eenmaal is geactiveerd, kan elke afzonderlijke omgeving worden geselecteerd om de sleutel te gebruiken voor versleuteling.

Gebruik deze procedure om de sleutelbeheerfunctie voor de eerste keer voor een omgeving in te stellen of voor een wijziging (of roll-over) van een encryptiesleutel voor een reeds zelfstandig beheerde tenant.

Waarschuwing

Wanneer u de hier beschreven stappen voor het eerst uitvoert, geeft u daarmee aan dat u ervoor kiest om uw encryptiesleutels zelfstandig te beheren. Meer informatie: Begrijpen wat het potentiële risico is wanneer u uw sleutels beheert.

Meld u aan bij het Power Platform-beheercentrum als beheerder (Dynamics 365-beheerder, Globale beheerder of Microsoft Power Platform-beheerder).

Selecteer het tabblad Omgevingen en selecteer vervolgens Encryptiesleutels beheren op de werkbalk.

Selecteer Bevestigen om aan te geven dat u het risico van het sleutelbeheer onderkent.

Selecteer Nieuwe sleutel op de werkbalk.

Vul in het linkerdeelvenster de details in om een sleutel te genereren of te uploaden:

- Selecteer een Regio. Deze optie wordt alleen weergegeven als uw tenant meerdere regio's heeft.

- Voer bij Sleutelnaam een naam in.

- Maak een keuze uit de volgende opties:

- Selecteer Nieuwe sleutel genereren (.pfx) om een nieuwe sleutel te maken. Meer informatie: Een nieuwe sleutel genereren (.pfx).

- Als u uw eigen gegenereerde sleutel wilt gebruiken, selecteert u Uploaden (.pfx of .byok). Meer informatie: Een sleutel uploaden (.pfx of .byok).

Selecteer Volgende.

Een nieuwe sleutel genereren (.pfx)

- Voer een wachtwoord in en voer het wachtwoord opnieuw in om het te bevestigen.

- Kiezen Maken en selecteer vervolgens de aangemaakte bestandsmelding in uw browser.

- Het PFX-bestand van de encryptiesleutel wordt gedownload naar de standaard-downloadmap van uw webbrowser. Bewaar het bestand op een veilige locatie (we raden u aan een back-up van deze sleutel te maken samen met zijn wachtwoord).

Een sleutel uploaden (.pfx of .byok)

- Selecteer De sleutel uploaden, selecteer het PFX- of BYOK1-bestand en selecteer vervolgens Openen.

- Voer het wachtwoord voor de sleutel in en selecteer vervolgens Maken.

1 Voor .byok-encryptiesleutelbestanden moet u de abonnements-id, zoals op het scherm wordt weergegeven, gebruiken wanneer u de encryptiesleutel uit uw lokale HSM exporteert. Meer informatie: Met HSM beveiligde sleutels genereren en overdragen voor Azure Key Vault.

Notitie

Om het aantal stappen voor de beheerder om het sleutelproces te beheren te beperken, wordt de sleutel automatisch geactiveerd wanneer deze voor het eerst wordt geüpload. Alle volgende sleuteluploads vereisen een extra stap om de sleutel te activeren.

Een encryptiesleutel voor een tenant activeren

Als een encryptiesleutel eenmaal is gegenereerd of geüpload voor de tenant, kan deze worden geactiveerd.

- Meld u aan bij het Power Platform-beheercentrum als beheerder (Dynamics 365-beheerder, Globale beheerder of Microsoft Power Platform-beheerder).

- Selecteer het tabblad Omgevingen en selecteer vervolgens Encryptiesleutels beheren op de werkbalk.

- Selecteer Bevestigen om aan te geven dat u het risico van het sleutelbeheer onderkent.

- Selecteer een sleutel die de status Beschikbaar heeft en selecteer vervolgens Sleutel activeren op de werkbalk.

- Selecteer Bevestigen om aan te geven dat u de sleutelwijziging onderkent.

Wanneer u een sleutel voor de tenant activeert, duurt het even voordat de sleutelbeheerservice de sleutel activeert. Bij Toestand van sleutel voor de sleutel wordt de status Installeren weergegeven wanneer de nieuwe of geüploade sleutel wordt geactiveerd. Zodra de sleutel is geactiveerd, gebeurt het volgende:

- Alle versleutelde omgevingen worden automatisch versleuteld met de actieve sleutel (er is geen downtime tijdens deze actie).

- Wanneer de encryptiesleutel is geactiveerd, wordt deze sleutel toegepast op alle omgevingen, die worden veranderd van 'versleuteld met een door Microsoft verstrekte sleutel' in 'versleuteld met een zelfstandig beheerde encryptiesleutel'.

Belangrijk

Om het sleutelbeheerproces te stroomlijnen zodat alle omgevingen met dezelfde sleutel worden beheerd, kan de actieve sleutel niet worden bijgewerkt wanneer er vergrendelde omgevingen zijn. Alle vergrendelde omgevingen moeten worden ontgrendeld voordat een nieuwe sleutel kan worden geactiveerd. Als er vergrendelde omgevingen zijn die niet hoeven te worden ontgrendeld, moeten deze worden verwijderd.

Notitie

Nadat een encryptiesleutel is geactiveerd, kunt u 24 uur lang geen andere sleutel meer activeren.

De versleuteling voor een omgeving beheren

Standaard wordt elke omgeving versleuteld met de door Microsoft verstrekte encryptiesleutel. Zodra er een encryptiesleutel is geactiveerd voor de tenant, kunnen beheerders ervoor kiezen om de standaardversleuteling te wijzigen om de geactiveerde encryptiesleutel te gebruiken. Volg deze stappen om de geactiveerde sleutel te gebruiken.

Een encyptiesleutel toepassen op een omgeving

- Meld u aan bij het Power Platform-beheercentrum, met behulp van de rolreferenties van omgevingsbeheerder of systeembeheerder.

- Selecteer het tabblad Omgevingen.

- Open een omgeving die met een door Microsoft verstrekte encryptiesleutel is versleuteld.

- Selecteer Alles weergeven.

- Selecteer in de sectie Omgevingsversleuteling de optie Beheren.

- Selecteer Bevestigen om aan te geven dat u het risico van het sleutelbeheer onderkent.

- Selecteer Deze sleutel toepassen om aan te geven dat nu de geactiveerde sleutel moet worden gebruikt voor de versleuteling.

- Selecteer Bevestigen om te bevestigen dat u de sleutel nu rechtstreeks beheert en dat deze actie tot downtime zal leiden.

Een beheerde encryptiesleutel weer veranderen in de door Microsoft verstrekte encryptiesleutel

Als u terugkeert naar de door Microsoft verstrekte encryptiesleutel, wordt het standaardgedrag van de omgeving hersteld, wat wil zeggen dat Microsoft de encryptiesleutel dan weer voor u beheert.

- Meld u aan bij het Power Platform-beheercentrum, met behulp van de rolreferenties van omgevingsbeheerder of systeembeheerder.

- Selecteer het tabblad Omgevingen en selecteer vervolgens een omgeving die is versleuteld met een zelfstandig beheerde sleutel.

- Selecteer Alles weergeven.

- Selecteer in de sectie Omgevingsversleuteling de optie Beheren en selecteer vervolgens Bevestigen.

- Selecteer onder Teruggaan naar het standaardbeheer voor encryptiesleutels de optie Terug.

- Bevestig voor productieomgevingen de omgeving door de naam van de omgeving in te voeren.

- Selecteer Bevestigen om terug te gaan naar het standaardbeheer voor encryptiesleutels.

De tenant vergrendelen

Omdat er slechts één actieve sleutel per tenant is, worden door het vergrendelen van de versleuteling van de tenant alle omgevingen uitgeschakeld die zich in de tenant bevinden. Alle vergrendelde omgevingen blijven ontoegankelijk voor iedereen, inclusief Microsoft, totdat een Power Platform-servicebeheerder in uw organisatie deze ontgrendelt met de sleutel die is gebruikt om ze te vergrendelen.

Let op

Vergrendel nooit de tenant-omgevingen als onderdeel van uw normale bedrijfsproces. Wanneer u een Dataverse-tenant vergrendelt, worden alle omgevingen volledig offline gehaald en zijn ze voor niemand meer toegankelijk, ook niet voor Microsoft. Bovendien worden services zoals synchronisatie en onderhoud allemaal gestopt. Als u besluit om de service te verlaten, kan het vergrendelen van de tenant ervoor zorgen dat niemand ooit meer toegang kan krijgen tot uw online gegevens.

Houd rekening met het volgende als u tenant-omgevingen wilt vergrendelen:

- Vergrendelde omgevingen kunnen niet worden hersteld uit een back-up.

- Vergrendelde omgevingen worden verwijderd als ze niet worden ontgrendeld na 28 dagen.

- U kunt omgevingen 72 uur lang niet vergrendelen na een wijziging van de encryptiesleutel.

- Als u een tenant vergrendelt, worden alle actieve omgevingen vergrendeld binnen de tenant.

Belangrijk

- Nadat u actieve omgevingen hebt vergrendeld, moet u minstens één uur wachten voordat u ze kunt ontgrendelen.

- Zodra het vergrendelingsproces is gestart, worden alle encryptiesleutels die de status Actief of Beschikbaar hebben, verwijderd. Het vergrendelingsproces kan wel een uur duren en gedurende deze tijd is het ontgrendelen van vergrendelde omgevingen niet toegestaan.

- Meld u aan bij het Power Platform-beheercentrum als beheerder (Dynamics 365-beheerder, Globale beheerder of Microsoft Power Platform-beheerder).

- Selecteer het tabblad Omgevingen en selecteer vervolgens Encryptiesleutels beheren op de opdrachtbalk.

- Selecteer de sleutel die Actief is en selecteer vervolgens Actieve omgevingen vergrendelen.

- Selecteer in het rechterdeelvenster Actieve sleutel uploaden, blader naar de sleutel en selecteer deze, voer het wachtwoord in en selecteer vervolgens Vergrendelen.

- Voer desgevraagd de tekst in die op uw scherm wordt weergegeven om te bevestigen dat u alle omgevingen in de regio wilt vergrendelen en selecteer vervolgens Bevestigen.

Vergrendelde omgevingen ontgrendelen

Als u omgevingen wilt ontgrendelen, moet u eerst de encryptiesleutel van de tenant uploaden en vervolgens activeren met dezelfde sleutel die is gebruikt voor het vergrendelen van de tenant. Houd er rekening mee dat vergrendelde omgevingen niet automatisch worden ontgrendeld nadat de sleutel is geactiveerd. Elke vergrendelde omgeving moet afzonderlijk worden ontgrendeld.

Belangrijk

- Nadat u actieve omgevingen hebt vergrendeld, moet u minstens één uur wachten voordat u ze kunt ontgrendelen.

- Het ontgrendelingsproces kan wel een uur duren. Nadat de sleutel is ontgrendeld, kunt u met deze sleutel de versleuteling voor een omgeving beheren.

- U kunt pas een nieuwe sleutel genereren of een bestaande sleutel uploaden als alle vergrendelde omgevingen zijn ontgrendeld.

Een encryptiesleutel ontgrendelen

- Meld u aan bij het Power Platform-beheercentrum als beheerder (Dynamics 365-beheerder, Globale beheerder of Microsoft Power Platform-beheerder).

- Selecteer het tabblad Omgevingen en selecteer vervolgens Encryptiesleutels beheren.

- Selecteer de sleutel die de status Vergrendeld heeft en selecteer vervolgens Sleutel ontgrendelen op de opdrachtbalk.

- Selecteer Vergrendelde sleutel uploaden, blader naar de sleutel die is gebruikt om de tenant te vergrendelen en selecteer deze, voer het wachtwoord in en selecteer vervolgens Ontgrendelen. De sleutel krijgt de status Installeren. U moet wachten tot de sleutel de status Actief heeft voordat u vergrendelde omgevingen kunt ontgrendelen.

- Zie de volgende sectie voor het ontgrendelen van een omgeving.

Omgevingen ontgrendelen

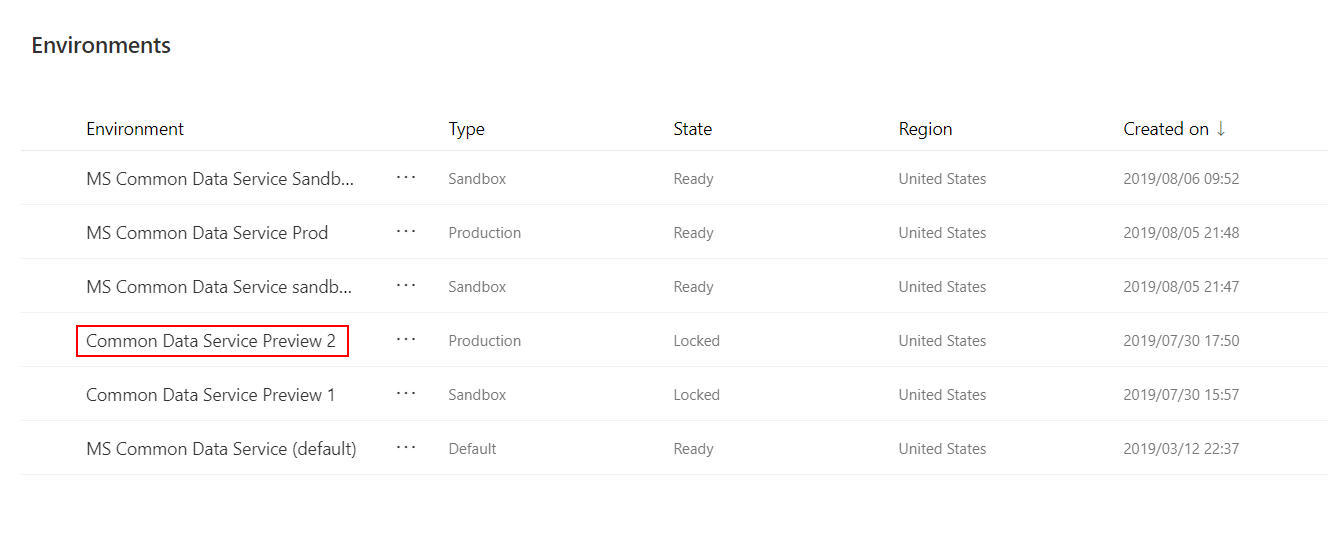

Selecteer het tabblad Omgevingen en selecteer vervolgens de naam van de vergrendelde omgeving.

Fooi

Selecteer niet de rij. Selecteer de naam van de omgeving.

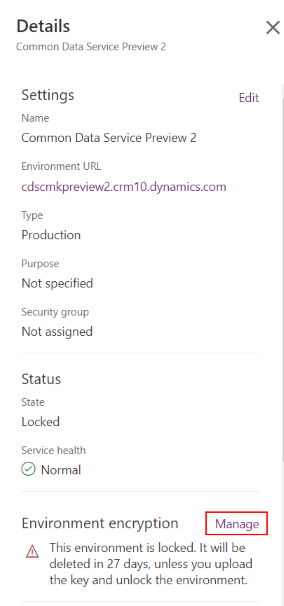

Selecteer in de sectie Details de optie Alles weergeven om het deelvenster Details aan de rechterkant weer te geven.

Selecteer in de sectie Omgevingsversleuteling in het deelvenster Details de optie Beheren.

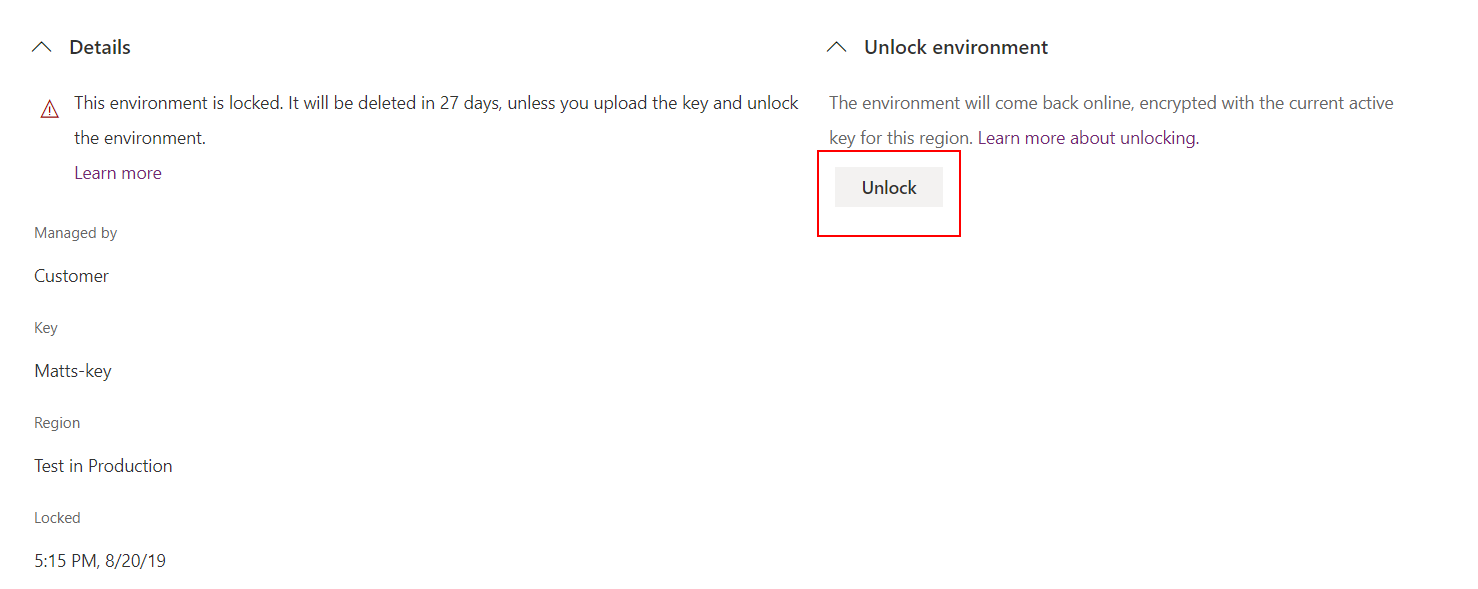

Selecteer op de pagina Omgevingsversleuteling de optie Ontgrendelen.

Selecteer Bevestigen om te bevestigen dat u de omgeving wilt ontgrendelen.

Herhaal de vorige stappen om extra omgevingen te ontgrendelen.

Bewerkingen voor omgevingsdatabase

Een klanttenant kan omgevingen hebben die zijn versleuteld met de door Microsoft beheerde sleutel en omgevingen die zijn versleuteld met de door de klant beheerde sleutel. Om de gegevensintegriteit en gegevensbescherming te behouden, zijn de volgende opties beschikbaar bij het beheren van omgevingsdatabasebewerkingen.

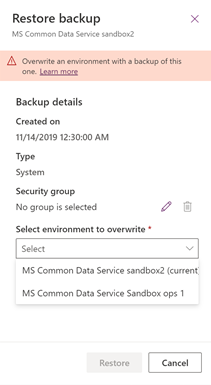

Herstellen De te overschrijven omgeving (de herstelomgeving) is beperkt tot dezelfde omgeving waarvan de back-up is gemaakt of een andere omgeving die is gecodeerd met dezelfde door de klant beheerde sleutel.

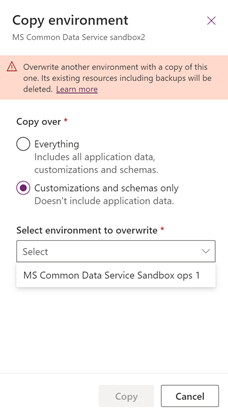

Kopiëren De te overschrijven omgeving (de kopieeromgeving) is beperkt tot een andere omgeving die is gecodeerd met dezelfde door de klant beheerde sleutel.

Opmerking

Als er een ondersteuningsonderzoeksomgeving is gemaakt om het ondersteuningsprobleem in een door de klant beheerde omgeving op te lossen, moet de coderingssleutel voor de ondersteuningsonderzoeksomgeving worden gewijzigd in een door de klant beheerde sleutel voordat de kopieeromgeving kan worden uitgevoerd.

Opnieuw instellen De gecodeerde gegevens van de omgeving worden verwijderd, inclusief back-ups. Nadat de omgeving opnieuw is ingesteld, wordt voor de omgevingsversleuteling weer de door Microsoft beheerde sleutel gebruikt.