De klassieke Scanner van Azure Information Protection configureren en installeren

Voordat u begint met het configureren en installeren van de Azure Information Protection-scanner, controleert u of uw systeem voldoet aan de vereiste vereisten.

Wanneer u klaar bent, gaat u verder met de volgende stappen:

Voer zo nodig de volgende aanvullende configuratieprocedures uit voor uw systeem:

| Procedure | Beschrijving |

|---|---|

| Wijzigen welke bestandstypen moeten worden beveiligd | Mogelijk wilt u verschillende bestandstypen scannen, classificeren of beveiligen dan de standaardinstelling. Zie het AIP-scanproces voor meer informatie. |

| Uw scanner upgraden | Upgrade uw scanner om gebruik te maken van de nieuwste functies en verbeteringen. |

| Instellingen voor gegevensopslagplaats bulksgewijs bewerken | Gebruik import- en exportopties om bulksgewijs wijzigingen aan te brengen voor meerdere gegevensopslagplaatsen. |

| De scanner gebruiken met alternatieve configuraties | De scanner gebruiken zonder labels te configureren met eventuele voorwaarden |

| Prestaties optimaliseren | Richtlijnen voor het optimaliseren van de prestaties van uw scanner |

Zie ook Lijst met cmdlets voor de scanner voor meer informatie.

De scanner configureren in de Azure Portal

Voordat u de scanner installeert of een upgrade uitvoert van een oudere versie van de scanner voor algemene beschikbaarheid, maakt u een cluster- en inhoudsscantaak voor de scanner in de Azure Portal.

Configureer vervolgens de cluster- en inhoudsscantaak met scannerinstellingen en de gegevensopslagplaatsen die moeten worden gescand.

De scanner configureren:

Meld u aan bij de Azure Portal en navigeer naar het deelvenster Azure Information Protection.

Bijvoorbeeld in het zoekvak voor resources, services en documenten: Startmenu gegevens typen en Azure Information Protection selecteren.

Zoek de menuopties scanner en selecteer Clusters.

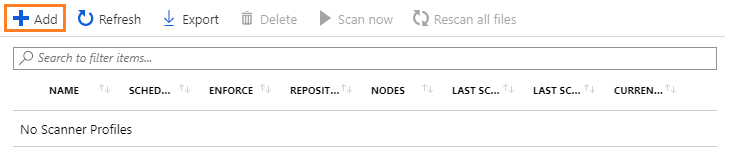

Selecteer toevoegen in het deelvenster Azure Information Protection - Clusters:

In het deelvenster Een nieuw cluster toevoegen :

Geef een betekenisvolle naam op voor de scanner. Deze naam wordt gebruikt om de configuratie-instellingen van de scanner en de gegevensopslagplaatsen te identificeren die moeten worden gescand.

U kunt bijvoorbeeld Europa opgeven om de geografische locatie van de gegevensopslagplaatsen te identificeren waarop uw scanner betrekking heeft. Wanneer u de scanner later installeert of bijwerken, moet u dezelfde clusternaam opgeven.

Geef desgewenst een beschrijving op voor administratieve doeleinden, zodat u de clusternaam van de scanner kunt identificeren.

Selecteer Opslaan.

Zoek de menuopties scanner en selecteer Taken voor inhoudsscans.

Selecteer Toevoegen in het deelvenster Azure Information Protection - Inhoudsscantaken.

Voor deze initiële configuratie configureert u de volgende instellingen en selecteert u Opslaan , maar sluit u het deelvenster niet:

Sectie Instellingen Instellingen voor inhoudsscantaak - Planning: Behoud de standaardinstelling van handmatige

- informatietypen die moeten worden gedetecteerd: Wijzig in Beleid alleen

- opslagplaatsen configureren: Configureer op dit moment niet, omdat de inhoudsscantaak eerst moet worden opgeslagen.Vertrouwelijkheidsbeleid - Afdwingen: Labelbestanden selecteren

- op basis van inhoud: Behoud de standaardinstelling van

- hetstandaardlabel Standaardlabel: Behoud de standaardinstelling

- van standaardbestanden voor opnieuwlabelen van beleid: Behoud de standaardinstelling UitBestandsinstellingen configureren - 'Datum gewijzigd', 'Laatst gewijzigd' en 'Gewijzigd door': Behoud de standaardinstellingen voor

- bestandstypen die moeten worden gescand: Behoud de standaardbestandstypen voor Standaardeigenaar uitsluiten

- : Behoud de standaardwaarde van het scanneraccountNu de inhoudsscantaak is gemaakt en opgeslagen, bent u klaar om terug te keren naar de optie Opslagplaatsen configureren om de gegevensarchieven op te geven die moeten worden gescand.

Geef UNC-paden en SharePoint Server-URL's op voor SharePoint on-premises documentbibliotheken en mappen.

Notitie

SharePoint Server 2019 worden SharePoint Server 2016 en SharePoint Server 2013 ondersteund voor SharePoint. SharePoint Server 2010 wordt ook ondersteund wanneer u uitgebreide ondersteuning hebt voor deze versie van SharePoint.

Als u uw eerste gegevensarchief wilt toevoegen, selecteert u in het taakvenster Een nieuwe inhoudsscan toevoegende optie Opslagplaatsen configureren om het deelvenster Opslagplaatsen te openen:

Selecteer Toevoegen in het deelvenster Opslagplaatsen:

Geef in het deelvenster Opslagplaats het pad voor de gegevensopslagplaats op en selecteer Opslaan.

Bijvoorbeeld:

- Gebruik voor een netwerkshare

\\Server\Folder. - Gebruik voor een SharePoint-bibliotheek

http://sharepoint.contoso.com/Shared%20Documents/Folder.

Notitie

Jokertekens worden niet ondersteund en WebDav-locaties worden niet ondersteund.

Gebruik de volgende syntaxis bij het toevoegen van SharePoint paden:

Pad Syntax Hoofdpad http://<SharePoint server name>

Scant alle sites, inclusief siteverzamelingen die zijn toegestaan voor de scannergebruiker.

Vereist aanvullende machtigingen om automatisch hoofdinhoud te detecterenSpecifieke SharePoint subsite of verzameling Een van de volgende opties:

-http://<SharePoint server name>/<subsite name>-http://SharePoint server name>/<site collection name>/<site name>

vereist aanvullende machtigingen voor het automatisch detecteren van inhoud van siteverzamelingenSpecifieke SharePoint bibliotheek Een van de volgende opties:

-http://<SharePoint server name>/<library name>

-http://SharePoint server name>/.../<library name>Specifieke SharePoint map http://<SharePoint server name>/.../<folder name>Wijzig ze voor de overige instellingen in dit deelvenster niet voor deze initiële configuratie, maar behoud ze als standaardtaak voor inhoudsscans. De standaardinstelling betekent dat de gegevensopslagplaats de instellingen over neemt van de inhoudsscantaak.

- Gebruik voor een netwerkshare

Als u een andere gegevensopslagplaats wilt toevoegen, herhaalt u stap 8 en 9.

Sluit het deelvenster Opslagplaatsen en het deelvenster inhoudsscantaak.

Terug in het deelvenster Azure Information Protection - Inhoudsscantaak wordt de naam van de inhoudsscan weergegeven, samen met de kolom PLANNING met Handmatig en is de kolom AFDWINGEN leeg.

U bent nu klaar om de scanner te installeren met de inhoudsscannertaak die u hebt gemaakt. Ga door met de scanner installeren.

De scanner installeren

Nadat u de Azure Information Protection-scanner in de Azure Portal hebt geconfigureerd, voert u de onderstaande stappen uit om de scanner te installeren:

Meld u aan bij de Windows Server-computer waarop de scanner wordt uitgevoerd. Gebruik een account met lokale beheerdersrechten en machtigingen voor schrijven naar de SQL Server hoofddatabase.

Belangrijk

Zie Vereisten voor het installeren en implementeren van de Azure Information Protection-scanner voor meer informatie.

Open een Windows PowerShell sessie met de optie Uitvoeren als beheerder.

Voer de cmdlet Install-AIPScanner uit, waarbij u uw SQL Server exemplaar opgeeft waarop u een database voor de Azure Information Protection-scanner wilt maken en de clusternaam van de scanner die u in de vorige sectie hebt opgegeven:

Install-AIPScanner -SqlServerInstance <name> -Profile <cluster name>Voorbeelden, met behulp van de profielnaam van Europa:

Voor een standaardexemplaren:

Install-AIPScanner -SqlServerInstance SQLSERVER1 -Profile EuropeVoor een benoemd exemplaar:

Install-AIPScanner -SqlServerInstance SQLSERVER1\AIPSCANNER -Profile EuropeVoor SQL Server Express:

Install-AIPScanner -SqlServerInstance SQLSERVER1\SQLEXPRESS -Profile Europe

Wanneer u hierom wordt gevraagd, geeft u de referenties op voor het scannerserviceaccount (

\<domain\user name>) en wachtwoord.Controleer of de service nu is geïnstalleerd met behulp van Systeembeheerservices>.

De geïnstalleerde service heet Azure Information Protection Scanner en is geconfigureerd voor uitvoering met behulp van het scannerserviceaccount dat u hebt gemaakt.

Nu u de scanner hebt geïnstalleerd, moet u een Azure AD token ophalen voor het serviceaccount van de scanner om te verifiëren, zodat de scanner zonder toezicht kan worden uitgevoerd.

Een Azure AD token voor de scanner ophalen

Met een Azure AD token kan de scanner zich verifiëren bij de Azure Information Protection-service.

Een Azure AD-token ophalen:

Ga terug naar de Azure Portal om twee Azure AD toepassingen te maken om een toegangstoken voor verificatie op te geven. Met dit token kan de scanner niet-interactief worden uitgevoerd.

Zie Bestanden labelen die niet interactief zijn voor Azure Information Protection voor meer informatie.

Meld u vanaf de Windows Server-computer aan als aan uw scannerserviceaccount lokaal aanmelden is verleend voor de installatie, meldt u zich aan met dit account en start u een PowerShell-sessie.

Voer Set-AIPAuthentication uit, waarbij u de waarden opgeeft die u uit de vorige stap hebt gekopieerd:

Set-AIPAuthentication -webAppId <ID of the "Web app / API" application> -webAppKey <key value generated in the "Web app / API" application> -nativeAppId <ID of the "Native" application>Wanneer u hierom wordt gevraagd, geeft u het wachtwoord op voor de referenties van uw serviceaccount voor Azure AD en klikt u vervolgens op Accepteren.

Bijvoorbeeld:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "+LBkMvddz?WrlNCK5v0e6_=meM59sSAn" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f").token | clip Acquired application access token on behalf of the user

Tip

Als het account van uw scannerservice niet lokaal kan worden verleend, geeft u de tokenparameter voor Set-AIPAuthentication op en gebruikt u deze.

De scanner heeft nu een token om te verifiëren bij Azure AD, die één jaar, twee jaar of nooit geldig is volgens uw configuratie van de web-app /API in Azure AD.

Wanneer het token verloopt, moet u stap 1 en 2 herhalen.

U bent nu klaar om uw eerste scan uit te voeren in de detectiemodus. Zie Een detectiecyclus uitvoeren en rapporten voor de scanner weergeven voor meer informatie.

Als u al een detectiescan hebt uitgevoerd, gaat u verder met de scanner configureren om classificatie en beveiliging toe te passen.

De scanner configureren om classificatie en beveiliging toe te passen

Met de standaardinstellingen wordt de scanner zo geconfigureerd dat deze eenmaal wordt uitgevoerd en in de modus Alleen rapporteren.

Als u deze instellingen wilt wijzigen, bewerkt u de inhoudsscantaak:

Selecteer in de Azure Portal in het deelvenster Azure Information Protection - Inhoudsscantaken de cluster- en inhoudsscantaak om deze te bewerken.

Wijzig het volgende in het deelvenster Inhoudsscantaak en selecteer Opslaan:

- In de sectie Inhoudsscantaak : De planning wijzigen in Altijd

- In de sectie Vertrouwelijkheidsbeleid: Afdwingen in Aan wijzigen

Tip

Mogelijk wilt u andere instellingen in dit deelvenster wijzigen, zoals of bestandskenmerken worden gewijzigd en of de scanner bestanden opnieuw kan labelen. Gebruik de pop-upinformatie voor meer informatie over elke configuratie-instelling.

Noteer de huidige tijd en start de scanner opnieuw vanuit het deelvenster Inhoudsscantaken in Azure Information Protection:

U kunt ook de volgende opdracht uitvoeren in uw PowerShell-sessie:

Start-AIPScanAls u rapporten wilt weergeven van bestanden die zijn gelabeld, welke classificatie is toegepast en of beveiliging is toegepast, controleert u het gebeurtenislogboek voor het informatietype 911 en het meest recente tijdstempel.

Controleer rapporten op details of gebruik de Azure Portal om deze informatie te vinden.

De scanner is nu gepland om continu te worden uitgevoerd. Wanneer de scanner door alle geconfigureerde bestanden werkt, wordt automatisch een nieuwe cyclus gestart, zodat nieuwe en gewijzigde bestanden worden gedetecteerd.

Wijzigen welke bestandstypen moeten worden beveiligd

De AIP-scanner beveiligt standaard alleen Office bestandstypen en PDF-bestanden. Als u dit gedrag wilt wijzigen, zoals het configureren van de scanner om alle bestandstypen te beveiligen, net zoals de client, of om specifieke aanvullende bestandstypen te beveiligen, bewerkt u het register als volgt:

- Geef de aanvullende bestandstypen op die u wilt beveiligen

- Geef het type beveiliging op dat u wilt toepassen (systeemeigen of algemeen)

In deze documentatie voor ontwikkelaars wordt de algemene beveiliging ook wel PFile genoemd.

Als u de ondersteunde bestandstypen wilt uitlijnen op de client, waarbij alle bestanden automatisch worden beveiligd met systeemeigen of algemene beveiliging:

Opgeven:

- Het

*jokerteken als registersleutel Encryptionals de waarde (REG_SZ)Defaultals waardegegevens

- Het

Controleer of de MSIPC - en FileProtection-sleutels bestaan. Maak ze handmatig als ze dat niet doen en maak vervolgens een subsleutel voor elke bestandsnaamextensie.

Voor de scanner om TIFF-installatiekopieën naast Office bestanden en PDF-bestanden te beveiligen, ziet het register er ongeveer als volgt uit nadat u deze hebt bewerkt:

Notitie

Als afbeeldingsbestand ondersteunen TIFF-bestanden systeemeigen beveiliging en de resulterende bestandsnaamextensie is .ptiff.

Voor bestanden die geen systeemeigen beveiliging ondersteunen, geeft u de bestandsnaamextensie op als een nieuwe sleutel en PFile voor algemene beveiliging. De resulterende bestandsnaamextensie voor het beveiligde bestand is .pfile.

Zie Ondersteunde bestandstypen voor classificatie en beveiliging voor een lijst met bestandstypen voor tekst en afbeeldingen die op dezelfde manier systeemeigen beveiliging ondersteunen, maar moeten worden opgegeven in het register.

Uw scanner upgraden

Als u de scanner eerder hebt geïnstalleerd en u wilt upgraden, raadpleegt u Upgrade uitvoeren van de Azure Information Protection scanner.

Configureer en gebruik vervolgens uw scanner zoals gebruikelijk, waarbij u de stappen voor het installeren van uw scanner overslaat.

Notitie

Als u een versie van de scanner hebt die ouder is dan 1.48.204.0 en u niet klaar bent om deze te upgraden, raadpleegt u Het implementeren van eerdere versies van de Azure Information Protection-scanner om bestanden automatisch te classificeren en te beveiligen.

Instellingen voor gegevensopslagplaats bulksgewijs bewerken

Gebruik de knoppen Exporteren en importeren om wijzigingen aan te brengen voor uw scanner in verschillende opslagplaatsen.

Op deze manier hoeft u niet meerdere keren dezelfde wijzigingen handmatig aan te brengen in de Azure Portal.

Als u bijvoorbeeld een nieuw bestandstype hebt op verschillende SharePoint gegevensopslagplaatsen, kunt u de instellingen voor deze opslagplaatsen bulksgewijs bijwerken.

Wijzigingen bulksgewijs doorvoeren in opslagplaatsen:

Selecteer in de Azure Portal in het deelvenster Opslagplaatsen de optie Exporteren. Bijvoorbeeld:

Bewerk het geëxporteerde bestand handmatig om de wijziging aan te brengen.

Gebruik de optie Importeren op dezelfde pagina om de updates terug te importeren in uw opslagplaatsen.

De scanner gebruiken met alternatieve configuraties

De Azure Information Protection-scanner zoekt meestal naar voorwaarden die zijn opgegeven voor uw labels om uw inhoud zo nodig te classificeren en te beveiligen.

In de volgende scenario's kan de Azure Information Protection-scanner ook uw inhoud scannen en labels beheren, zonder dat er voorwaarden zijn geconfigureerd:

- Een standaardlabel toepassen op alle bestanden in een gegevensopslagplaats

- Alle aangepaste voorwaarden en bekende typen gevoelige informatie identificeren

Een standaardlabel toepassen op alle bestanden in een gegevensopslagplaats

In deze configuratie worden alle niet-gelabelde bestanden in de opslagplaats gelabeld met het standaardlabel dat is opgegeven voor de opslagplaats of de inhoudsscantaak. Bestanden worden zonder inspectie gelabeld.

Configureer de volgende instellingen:

- Bestanden labelen op basis van inhoud: Instellen op Uit

- Standaardlabel: Instellen op Aangepast en vervolgens het label selecteren dat u wilt gebruiken

Alle aangepaste voorwaarden en bekende typen gevoelige informatie identificeren

Met deze configuratie kunt u gevoelige informatie vinden die u mogelijk niet realiseert, ten koste van scanpercentages voor de scanner.

Stel de infotypen in opAlles.

Om voorwaarden en informatietypen voor labelen te identificeren, gebruikt de scanner aangepaste voorwaarden die zijn opgegeven voor labels en de lijst met informatietypen die beschikbaar zijn om op te geven voor labels, zoals vermeld in het Azure Information Protection-beleid.

Zie Quickstart voor meer informatie: Zoeken naar welke gevoelige informatie u hebt.

Scannerprestaties optimaliseren

Notitie

Als u de reactiesnelheid van de scannercomputer wilt verbeteren in plaats van de scannerprestaties, gebruikt u een geavanceerde clientinstelling om het aantal threads te beperken dat door de scanner wordt gebruikt.

Gebruik de volgende opties en richtlijnen om de scannerprestaties te optimaliseren:

| Optie | Beschrijving |

|---|---|

| Een snelle en betrouwbare netwerkverbinding tussen de scannercomputer en het gescande gegevensarchief hebben | Plaats de scannercomputer bijvoorbeeld in hetzelfde LAN of bij voorkeur in hetzelfde netwerksegment als het gescande gegevensarchief. De kwaliteit van de netwerkverbinding is van invloed op de prestaties van de scanner omdat de scanner, om de bestanden te controleren, de inhoud van de bestanden overdraagt naar de computer waarop de scannerservice wordt uitgevoerd. Het verminderen of elimineren van de netwerkhops die nodig zijn voor de gegevens die nodig zijn om te reizen, vermindert ook de belasting van uw netwerk. |

| Zorg ervoor dat de scannercomputer beschikbare processorbronnen heeft | Het inspecteren van de bestandsinhoud en het versleutelen en ontsleutelen van bestanden zijn processorintensieve acties. Bewaak de typische scancycli voor uw opgegeven gegevensarchieven om te bepalen of een gebrek aan processorresources de prestaties van de scanner negatief beïnvloedt. |

| Meerdere exemplaren van de scanner installeren | De Azure Information Protection-scanner ondersteunt meerdere configuratiedatabases op hetzelfde SQL serverexemplaren wanneer u een aangepaste clusternaam (profiel) opgeeft voor de scanner. |

| Specifieke rechten verlenen en laag integriteitsniveau uitschakelen | Controleer of het serviceaccount waarop de scanner wordt uitgevoerd, alleen de rechten heeft die zijn gedocumenteerd in de vereisten van het serviceaccount. Configureer vervolgens de geavanceerde clientinstelling om het lage integriteitsniveau voor de scanner uit te schakelen. |

| Uw alternatieve configuratiegebruik controleren | De scanner wordt sneller uitgevoerd wanneer u de alternatieve configuratie gebruikt om een standaardlabel toe te passen op alle bestanden, omdat de scanner de bestandsinhoud niet inspecteert. De scanner wordt langzamer uitgevoerd wanneer u de alternatieve configuratie gebruikt om alle aangepaste voorwaarden en bekende typen gevoelige informatie te identificeren. |

| Time-outs van scanners verlagen | Verminder de time-outs van de scanner met geavanceerde clientinstellingen. Verminderde time-outs van scanners bieden betere scansnelheden en een lager geheugenverbruik. Opmerking: het verminderen van time-outs van scanners betekent dat sommige bestanden kunnen worden overgeslagen. |

Aanvullende factoren die van invloed zijn op de prestaties

Aanvullende factoren die van invloed zijn op de prestaties van de scanner zijn onder andere:

| Factor | Beschrijving |

|---|---|

| Laad-/reactietijden | De huidige laad- en reactietijden van de gegevensarchieven die de te scannen bestanden bevatten, hebben ook invloed op de prestaties van de scanner. |

| Scannermodus (detectie/afdwingen) | De detectiemodus heeft doorgaans een hogere scansnelheid dan de modus afdwingen. Detectie vereist één leesactie voor bestanden, terwijl voor het afdwingen van de modus lees- en schrijfbewerkingen vereist zijn. |

| Beleidswijzigingen | De prestaties van uw scanner kunnen worden beïnvloed als u wijzigingen hebt aangebracht in de voorwaarden in het Azure Information Protection-beleid. De eerste scancyclus, wanneer de scanner elk bestand moet inspecteren, duurt langer dan de volgende scancycli die standaard alleen nieuwe en gewijzigde bestanden inspecteren. Als u de voorwaarden wijzigt, worden alle bestanden opnieuw gescand. Zie Bestanden opnieuw scannen voor meer informatie. |

| Regex-constructies | De prestaties van de scanner worden beïnvloed door de wijze waarop uw regex-expressies voor aangepaste voorwaarden worden samengesteld. Als u intensief geheugenverbruik en het risico op time-outs (15 minuten per bestand) wilt voorkomen, controleert u uw regex-expressies voor efficiënte patroonkoppeling. Bijvoorbeeld: - Vermijd greedy kwantificatoren - Gebruik niet-vastleggende groepen, zoals (?:expression) in plaats van (expression) |

| Logboekniveau | Opties op logboekniveau zijn onder andere Foutopsporing, Info, Fout en Uit voor de scannerrapporten. - Uit resulteert in de beste prestaties - Foutopsporing vertraagt de scanner aanzienlijk en moet alleen worden gebruikt voor probleemoplossing. Zie de parameter ReportLevel voor de cmdlet Set-AIPScannerConfiguration voor meer informatie. |

| Bestanden die worden gescand | - Met uitzondering van Excel bestanden worden Office bestanden sneller gescand dan PDF-bestanden. - Niet-beveiligde bestanden zijn sneller te scannen dan beveiligde bestanden. - Grote bestanden duren uiteraard langer om te scannen dan kleine bestanden. |

Lijst met cmdlets voor de scanner

Deze sectie bevat PowerShell-cmdlets die worden ondersteund voor de Azure Information Protection-scanner.

Notitie

De Azure Information Protection-scanner is geconfigureerd vanuit de Azure Portal. Daarom worden cmdlets die in eerdere versies worden gebruikt om gegevensopslagplaatsen te configureren en de lijst met gescande bestandstypen nu afgeschaft.

Ondersteunde cmdlets voor de scanner zijn onder andere:

Volgende stappen

Nadat u de scanner hebt geïnstalleerd en geconfigureerd, begint u met het scannen van uw bestanden.

Meer informatie:

Bent u geïnteresseerd in hoe het team Core Services Engineering and Operations in Microsoft deze scanner heeft geïmplementeerd? Lees de technische casestudy: Gegevensbeveiliging automatiseren met azure Information Protection scanner.

U vraagt zich misschien af: wat is het verschil tussen Windows Server FCI en de Azure Information Protection-scanner?

U kunt PowerShell ook gebruiken om bestanden interactief te classificeren en te beveiligen tegen uw desktopcomputer. Zie PowerShell gebruiken met de Azure Information Protection-client voor meer informatie over deze en andere scenario's die Gebruikmaken van PowerShell.