IPv6-ondersteuning in Microsoft Entra ID

Opmerking

Was dit artikel nuttig? Uw inbreng is belangrijk voor ons. Gebruik de knop Feedback op deze pagina om ons te laten weten hoe goed dit artikel voor u heeft gewerkt of hoe we het kunnen verbeteren.

We zijn verheugd om IPv6-ondersteuning naar Microsoft Entra ID te brengen, om klanten te ondersteunen met een verhoogde mobiliteit en de uitgaven te verminderen voor snel uitputtende, dure IPv4-adressen. Zie IPv6-ondersteuning in Microsoft 365-services voor meer informatie over hoe deze wijziging van invloed kan zijn op Microsoft 365.

Als de netwerken van uw organisatie momenteel geen ondersteuning bieden voor IPv6, kunt u deze informatie veilig negeren totdat ze dat wel doen.

Wat verandert er?

Onze service-eindpunt-URL's worden nu omgezet om zowel IPv4- als IPv6-adressen te retourneren. Als een clientplatform of -netwerk IPv6 ondersteunt, wordt de verbinding meestal geprobeerd met behulp van IPv6, ervan uitgaande dat de netwerkhops die zich daartussen bevinden (zoals firewalls of webproxy's) ook IPv6 ondersteunen. Voor omgevingen die IPv6 niet ondersteunen, blijven clienttoepassingen verbinding maken met Microsoft Entra ID via IPv4.

De volgende functies ondersteunen ook IPv6-adressen:

- Benoemde locaties

- Beleidsregels voor voorwaardelijke toegang

- Identity Protection

- Aanmeldingslogboeken

Wanneer wordt IPv6 ondersteund in Microsoft Entra ID?

In april 2023 introduceren we IPv6-ondersteuning voor Microsoft Entra ID.

We weten dat IPv6-ondersteuning een belangrijke verandering is voor sommige organisaties. We publiceren deze informatie nu, zodat klanten plannen kunnen maken om ervoor te zorgen dat ze gereed zijn.

Wat moet mijn organisatie doen?

Als u openbare IPv6-adressen hebt die uw netwerk vertegenwoordigen, voert u zo snel mogelijk de acties uit die in de volgende secties worden beschreven.

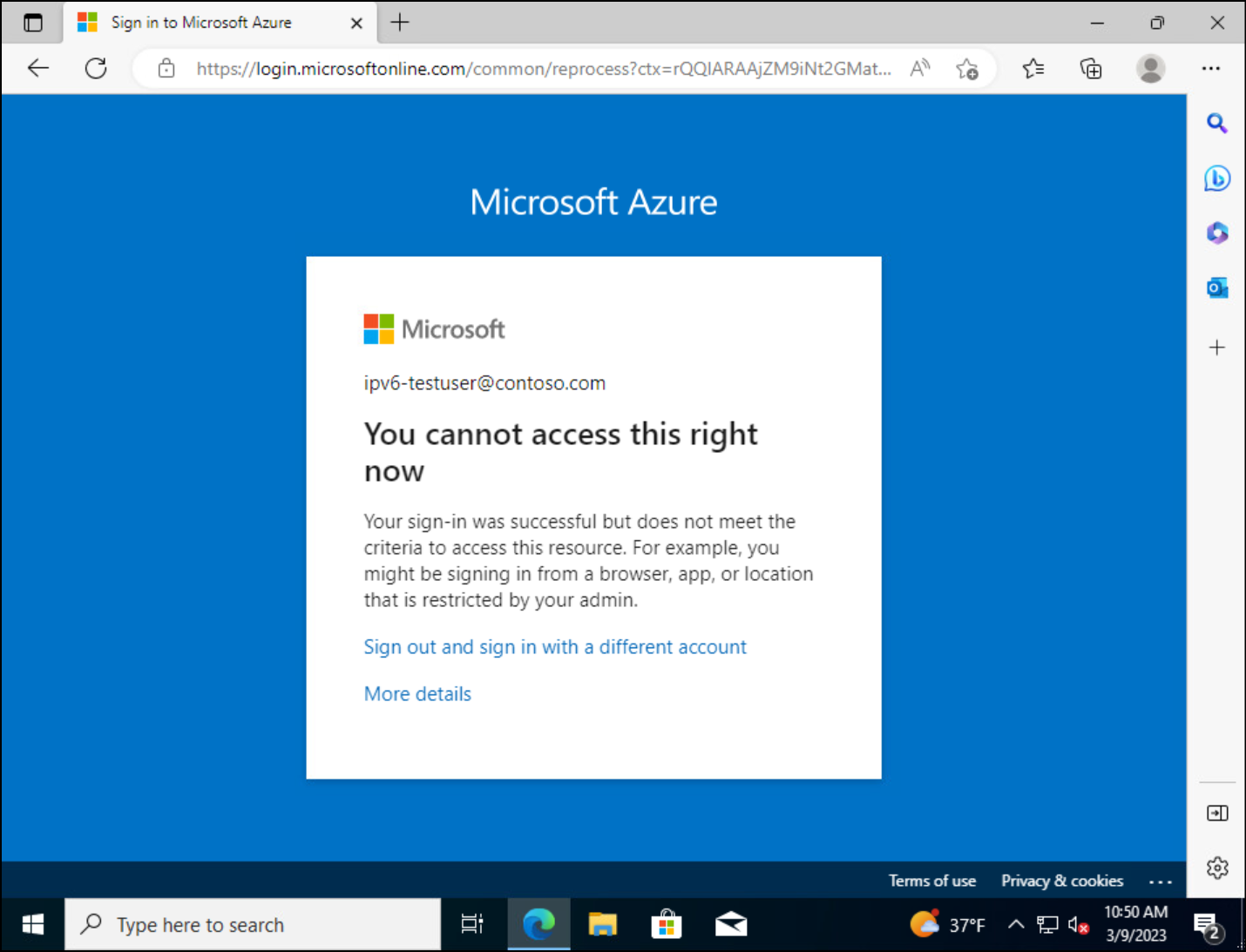

Als klanten hun benoemde locaties niet bijwerken met deze IPv6-adressen, worden hun gebruikers geblokkeerd.

Uit te voeren acties

- Verificatie Microsoft Entra testen via IPv6

- IPv6-adressen zoeken in aanmeldingslogboeken

- Benoemde locaties maken of bijwerken om geïdentificeerde IPv6-adressen op te nemen

Benoemde locaties

Benoemde locaties worden gedeeld tussen veel functies, zoals voorwaardelijke toegang, identiteitsbeveiliging en B2C. Klanten moeten samenwerken met hun netwerkbeheerders en internetproviders (ISP's) om hun openbare IPv6-adressen te identificeren. Klanten moeten deze lijst vervolgens gebruiken om benoemde locaties te maken of bij te werken, om hun geïdentificeerde IPv6-adressen op te nemen.

Voorwaardelijke toegang

Bij het configureren van beleid voor voorwaardelijke toegang kunnen organisaties ervoor kiezen om locaties op te nemen of uit te sluiten als voorwaarde. Deze benoemde locaties kunnen openbare IPv4- of IPv6-adressen, landen of regio's of onbekende gebieden zijn die niet zijn toegewezen aan specifieke landen of regio's.

- Als u IPv6-bereiken toevoegt aan een bestaande benoemde locatie, die wordt gebruikt in bestaand beleid voor voorwaardelijke toegang, zijn er geen wijzigingen vereist.

- Als u nieuwe benoemde locaties maakt voor de IPv6-bereiken van uw organisatie, moet u het relevante beleid voor voorwaardelijke toegang bijwerken met deze nieuwe locaties.

Cloudproxy's en VPN's

Wanneer er een cloudproxy is ingesteld, kan een beleid waarvoor een Microsoft Entra hybride gekoppeld of klachtapparaat is vereist, eenvoudiger te beheren zijn. Het kan bijna onmogelijk zijn om een lijst met IP-adressen die worden gebruikt door uw in de cloud gehoste proxy of VPN-oplossing up-to-date te houden.

Microsoft Entra meervoudige verificatie per gebruiker

Als u een klant bent die meervoudige verificatie per gebruiker gebruikt, hebt u dan IPv4-adressen toegevoegd die on-premises vertrouwde netwerken vertegenwoordigen met vertrouwde IP-adressen in plaats van benoemde locaties? Als u dat hebt, ziet u mogelijk een meervoudige verificatieprompt voor een aanvraag die is geïnitieerd via on-premises IPv6-uitgaande punten.

Het gebruik van meervoudige verificatie per gebruiker wordt afgeraden, tenzij uw Microsoft Entra ID licenties geen voorwaardelijke toegang bevatten en u geen standaardinstellingen voor beveiliging wilt gebruiken.

Beperkingen voor uitgaand verkeer

Als uw organisatie uitgaand netwerkverkeer beperkt tot specifieke IP-bereiken, moet u deze adressen bijwerken met IPv6-eindpunten. Beheerders kunnen deze IP-bereiken vinden in de volgende artikelen:

- URL's en IP-adresbereiken voor Office 365

- Microsoft Entra Connect: verbindingsproblemen met Microsoft Entra oplossen

Voor de IP-bereiken die zijn opgegeven voor Microsoft Entra ID, moet u ervoor zorgen dat u uitgaande toegang toestaat in uw proxy of firewall.

Apparaatconfiguratie

Zowel IPv6- als IPv4-verkeer wordt standaard ondersteund op Windows en de meeste andere besturingssysteemplatforms. Wijzigingen in de standaard-IPv6-configuratie kunnen onbedoelde gevolgen hebben. Zie Richtlijnen voor het configureren van IPv6 in Windows voor geavanceerde gebruikers voor meer informatie.

Service-eindpunten

De implementatie van IPv6-ondersteuning in Microsoft Entra ID heeft geen invloed op Azure Virtual Network-service-eindpunten. Service-eindpunten bieden nog steeds geen ondersteuning voor IPv6-verkeer. Zie Beperkingen van Virtual Network service-eindpunten voor meer informatie.

Verificatie Microsoft Entra testen via IPv6

U kunt Microsoft Entra verificatie via IPv6 testen voordat we deze wereldwijd inschakelen met behulp van de volgende procedures. Deze procedures helpen bij het valideren van configuraties van IPv6-bereiken. De aanbevolen aanpak is om een NRPT-regel (Name Resolution Policy Table) te gebruiken die naar uw Microsoft Entra gekoppelde Windows-apparaten wordt gepusht. In Windows Server kunt u met NRPT een globaal of lokaal beleid implementeren dat DNS-omzettingspaden overschrijft. Met deze functie kunt u DNS voor verschillende FQDN's (Fully Qualified Domain Names) omleiden naar speciale DNS-servers die zijn geconfigureerd voor IPv6 DNS-vermeldingen voor Microsoft Entra aanmelding. Het is eenvoudig om NRPT-regels in en uit te schakelen met behulp van een PowerShell-script. U kunt Microsoft Intune gebruiken om deze functie naar clients te pushen.

Opmerking

Microsoft verstrekt deze instructies alleen voor testdoeleinden. U moet de volgende configuraties uiterlijk in mei 2023 verwijderen om ervoor te zorgen dat uw clients productie-DNS-servers gebruiken. De DNS-servers in de volgende procedures kunnen na mei 2023 buiten gebruik worden gesteld.

U wordt aangeraden de cmdlet Resolve-DnsName te gebruiken om NRPT-regels te valideren. Als u de opdracht nslookup gebruikt, kan het resultaat afwijken, gezien de verschillen tussen deze hulpprogramma's.

Zorg ervoor dat u open netwerkverbinding hebt op TCP- en UDP-poort 53 tussen uw clientapparaten en de DNS-servers die worden gebruikt voor de NRPT-regel.

Een NRPT-clientregel handmatig configureren - openbare cloud

Open een PowerShell-console als beheerder (klik met de rechtermuisknop op het PowerShell-pictogram en selecteer Uitvoeren als beheerder).

Voeg een NRPT-regel toe door de volgende opdrachten uit te voeren:

$DnsServers = ( "ns1-37.azure-dns.com.", "ns2-37.azure-dns.net.", "ns3-37.azure-dns.org.", "ns4-37.azure-dns.info." ) $DnsServerIPs = $DnsServers | Foreach-Object { (Resolve-DnsName $_).IPAddress | Select-Object -Unique } $params = @{ Namespace = "login.microsoftonline.com" NameServers = $DnsServerIPs DisplayName = "AZURE-AD-NRPT" } Add-DnsClientNrptRule @paramsControleer of uw client IPv6-antwoorden ontvangt door

login.microsoftonline.comde cmdlet Resolve-DnsName uit te voeren. De uitvoer van de opdracht moet lijken op de volgende tekst:PS C:\users\username> Resolve-DnsName login.microsoftonline.com Name Type TTL Section IPAddress ---- ---- --- ------- --------- login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::8 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::5 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d0::5 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::4 login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::9 login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::a login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::2 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d0::7 login.microsoftonline.com A 300 Answer 20.190.151.7 login.microsoftonline.com A 300 Answer 20.190.151.67 login.microsoftonline.com A 300 Answer 20.190.151.69 login.microsoftonline.com A 300 Answer 20.190.151.68 login.microsoftonline.com A 300 Answer 20.190.151.132 login.microsoftonline.com A 300 Answer 20.190.151.70 login.microsoftonline.com A 300 Answer 20.190.151.9 login.microsoftonline.com A 300 Answer 20.190.151.133Als u de NRPT-regel wilt verwijderen, voert u dit PowerShell-script uit:

Get-DnsClientNrptRule | Where-Object { $_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com" } | Remove-DnsClientNrptRule -Force

Een NRPT-clientregel handmatig configureren - US Gov-cloud

Net als bij het script voor openbare cloud maakt het volgende script een NRPT-regel voor het aanmeldingseindpunt login.microsfotonline.usvan US Gov .

Open een PowerShell-console als beheerder door met de rechtermuisknop op het PowerShell-pictogram te klikken en Uitvoeren als beheerder te selecteren.

Voeg een NRPT-regel toe door de volgende opdrachten uit te voeren:

$DnsServers = ( "ns1-35.azure-dns.com.", "ns2-35.azure-dns.net.", "ns3-35.azure-dns.org.", "ns4-35.azure-dns.info." ) $DnsServerIPs = $DnsServers | Foreach-Object { (Resolve-DnsName $_).IPAddress | Select-Object -Unique } $params = @{ Namespace = "login.microsoftonline.us" NameServers = $DnsServerIPs DisplayName = "AZURE-AD-NRPT-USGOV" } Add-DnsClientNrptRule @params

NRPT-regel implementeren met Intune

Als u de NRPT-regel wilt implementeren op meerdere computers met behulp van Intune, maakt u een Win32-app en wijst u deze toe aan een of meer apparaten.

Stap 1: de scripts maken

Maak een map en sla hierin de volgende installatie- en terugdraaiscripts (InstallScript.ps1 en RollbackScript.ps1) op, zodat u het .intunewin-bestand kunt maken voor gebruik in de implementatie.

InstallScript.ps1

# Add Azure AD NRPT rule.

$DnsServers = (

"ns1-37.azure-dns.com.",

"ns2-37.azure-dns.net.",

"ns3-37.azure-dns.org.",

"ns4-37.azure-dns.info."

)

$DnsServerIPs = $DnsServers | Foreach-Object {

(Resolve-DnsName $_).IPAddress | Select-Object -Unique

}

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output ("Azure AD NRPT rule exists: {0}" -F $existingRules)

}

else {

Write-Output "Adding Azure AD NRPT DNS rule for login.microsoftonline.com ..."

$params = @{

Namespace = "login.microsoftonline.com"

NameServers = $DnsServerIPs

DisplayName = "AZURE-AD-NRPT"

}

Add-DnsClientNrptRule @params

}

RollbackScript.ps1

# Remove the Azure AD NRPT rule.

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output "Removing Azure AD NRPT DNS rule for login.microsoftonline.com ..."

$existingRules | Format-Table

$existingRules | Remove-DnsClientNrptRule -Force

}

else {

Write-Output "Azure AD NRPT rule does not exist. Device was successfully remediated."

}

DetectionScript.ps1

Sla het volgende script (DetectionScript.ps1) op een andere locatie op. Vervolgens kunt u verwijzen naar het detectiescript in de toepassing wanneer u het maakt in Intune.

# Add Azure AD NRPT rule.

$DnsServers = (

"ns1-37.azure-dns.com.",

"ns2-37.azure-dns.net.",

"ns3-37.azure-dns.org.",

"ns4-37.azure-dns.info."

)

$DnsServerIPs = $DnsServers | Foreach-Object {

(Resolve-DnsName $_).IPAddress | Select-Object -Unique

}

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output 'Compliant'

}

Stap 2: De scripts verpakken als een .intunewin-bestand

Zie Inhoud van Win32-app voorbereiden voor uploaden om een .intunewin-bestand te maken op basis van de map en scripts die u eerder hebt opgeslagen.

Stap 3: De Win32-toepassing maken

De volgende instructies laten zien hoe u de benodigde Win32-toepassing maakt. Zie Een Win32-app toevoegen, toewijzen en bewaken in Microsoft Intune voor meer informatie.

Meld u aan bij de Intune-portal.

Selecteer Apps>Alle apps en selecteer vervolgens + Toevoegen om een nieuwe Win32-app te maken.

Selecteer in de vervolgkeuzelijst App-typede optie Windows-app (Win32) en kies vervolgens Selecteren.

Klik op de pagina App-informatie op App-pakketbestand selecteren om het .intunewin-bestand te selecteren dat u eerder hebt gemaakt. Selecteer OK om door te gaan.

Ga terug naar de pagina App-gegevens en voer een beschrijvende naam, beschrijving en uitgever in voor de toepassing. Andere velden zijn optioneel. Selecteer Volgende om door te gaan.

Voer op de pagina Programma de volgende informatie in en selecteer Volgende.

- Opdrachtreeks installeren :

powershell.exe -executionpolicy bypass -NoLogo -NoProfile -NonInteractive -WindowStyle Hidden -file "InstallScript.ps1" - Opdrachtreeks verwijderen :

powershell.exe -executionpolicy bypass -NoLogo -NoProfile -NonInteractive -WindowStyle Hidden -file "RollbackScript.ps1" - Installatiegedrag:

System

- Opdrachtreeks installeren :

Selecteer op de pagina Vereiste beide besturingssysteemarchitecturen en stel Minimumbesturingssysteem in op Windows 10 1607. Selecteer Volgende om door te gaan.

Selecteer op de pagina Detectiede optie Een aangepast detectiescript gebruiken in de vervolgkeuzelijst Indeling van regels . Selecteer de bladerknop naast het vak Scriptbestand om het detectiescript te kiezen. Laat de resterende velden als standaardwaarden staan. Selecteer Volgende om door te gaan.

Selecteer Volgende op de pagina Afhankelijkheden om zonder wijzigingen door te gaan.

Selecteer Volgende op de pagina Vervanging (preview) om door te gaan zonder wijzigingen.

Maak op de pagina Toewijzingen toewijzingen op basis van uw vereisten en selecteer volgende om door te gaan.

Controleer de informatie nog één keer op de pagina Beoordelen en maken . Nadat u de validatie hebt voltooid, selecteert u Maken om de toepassing te maken.

IPv6-adressen zoeken in aanmeldingslogboeken

Vergelijk met behulp van een of meer van de volgende methoden de lijst met IPv6-adressen met de adressen die u verwacht. Overweeg deze IPv6-adressen toe te voegen aan uw benoemde locaties en sommige als vertrouwd te markeren waar nodig. U moet ten minste de rol Rapportlezer toewijzen om het aanmeldingslogboek te kunnen lezen.

Azure Portal

- Meld u aan bij de Azure Portal als rapportlezer, beveiligingslezer, globale lezer, beveiligingsbeheerder of een andere rol met machtigingen.

- Blader naar Microsoft Entra ID>Aanmeldlogboeken.

- Selecteer +IP-adresvan filters> toevoegen en selecteer Toepassen.

- Voeg in het vak Filteren op IP-adres een dubbele punt (:) in.

- U kunt deze lijst met logboekvermeldingen desgewenst downloaden naar JSON- of CSV-indeling voor verdere verwerking.

Log Analytics

Als uw organisatie gebruikmaakt van Log Analytics, kunt u een query uitvoeren op IPv6-adressen in uw logboeken met behulp van de volgende query.

union SigninLogs, AADNonInteractiveUserSignInLogs

| where IPAddress has ":"

| summarize RequestCount = count() by IPAddress, AppDisplayName, NetworkLocationDetails

| sort by RequestCount

PowerShell

Organisaties kunnen het volgende PowerShell-script gebruiken om een query uit te voeren op de Microsoft Entra aanmeldingslogboeken in Microsoft Graph PowerShell. Het script biedt u een lijst met IPv6-adressen, samen met de toepassing en het aantal keren dat het wordt weergegeven.

$tId = "TENANT ID" # Add the Azure Active Directory tenant ID.

$agoDays = 2 # Will filter the log for $agoDays from the current date and time.

$startDate = (Get-Date).AddDays(-($agoDays)).ToString('yyyy-MM-dd') # Get filter start date.

$pathForExport = "./" # The path to the local filesystem for export of the CSV file.

Connect-MgGraph -Scopes "AuditLog.Read.All" -TenantId $tId

# Get both interactive and non-interactive IPv6 sign-ins.

$signInsInteractive = Get-MgAuditLogSignIn -Filter "contains(IPAddress, ':')" -All

$signInsNonInteractive = Get-MgAuditLogSignIn -Filter "contains(IPAddress, ':')" -All

# Summarize IPv6 & app display name count.

$signInsInteractive |

Group-Object IPaddress, AppDisplayName |

Select-Object @{Name = 'IPaddress'; Expression = {$_.Group[0].IPaddress}},

@{Name = 'AppDisplayName'; Expression = {$_.Group[0].AppDisplayName}},

Count |

Sort-Object -Property Count –Descending |

Export-Csv -Path ($pathForExport + "Summary_Interactive_IPv6_$tId.csv") -NoTypeInformation

$signInsNonInteractive |

Group-Object IPaddress, AppDisplayName |

Select-Object @{Name = 'IPaddress'; Expression = {$_.Group[0].IPaddress}},

@{Name = 'AppDisplayName'; Expression = {$_.Group[0].AppDisplayName}},

Count |

Sort-Object -Property Count –Descending |

Export-Csv -Path ($pathForExport + "Summary_NonInteractive_IPv6_$tId.csv") -NoTypeInformation

Volgende stappen

Dit artikel wordt bijgewerkt. Hier volgt een korte koppeling die u kunt gebruiken om terug te komen voor bijgewerkte en nieuwe informatie: https://aka.ms/azureadipv6.

- De locatievoorwaarde gebruiken in beleid voor voorwaardelijke toegang

- Voorwaardelijke toegang: toegang blokkeren per locatie

- Hulp zoeken en ondersteuning krijgen voor Microsoft Entra ID

Contacteer ons voor hulp

Als u vragen hebt of hulp nodig hebt, maak een ondersteuningsaanvraag of vraag de Azure-communityondersteuning. U kunt ook productfeedback verzenden naar de Feedback-community van Azure.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor