Problemen met de implementatie van PKCS-certificaten in Intune oplossen

Dit artikel bevat richtlijnen voor het oplossen van verschillende veelvoorkomende problemen bij het implementeren van PKCS-certificaten (Public Key Cryptography Standards) in Microsoft Intune. Voordat u problemen gaat oplossen, moet u ervoor zorgen dat u de volgende taken hebt voltooid, zoals wordt uitgelegd in PKCS-certificaten configureren en gebruiken met Intune:

- Bekijk de vereisten voor het gebruik van PKCS-certificaatprofielen.

- Exporteer het basiscertificaat van de certificeringsinstantie (CA).

- Configureer certificaatsjablonen op de certificeringsinstantie.

- Installeer en configureer de Intune Certificate Connector.

- Maak en implementeer een vertrouwd certificaatprofiel om het basiscertificaat te implementeren.

- Een PKCS-certificaatprofiel maken en implementeren.

De meest voorkomende bron van problemen voor PKCS-certificaatprofielen is de configuratie van het PKCS-certificaatprofiel. Controleer de configuratie van de profielen en zoek op typefouten in servernamen of FQDN's (Fully Qualified Domain Names), en controleer of de certificeringsinstantie en de naam van de certificeringsinstantie juist zijn.

- Certificeringsinstantie: de interne FQDN van de computer van de certificeringsinstantie. Bijvoorbeeld server1.domain.local.

- Naam van certificeringsinstantie: de naam van de certificeringsinstantie die wordt weergegeven in de MMC van de certificeringsinstantie. Kijk onder Certificeringsinstantie (lokaal)

U kunt het opdrachtregelprogramma certutil op de CA gebruiken om de juiste naam voor de certificeringsinstantie en de naam van de certificeringsinstantie te bevestigen.

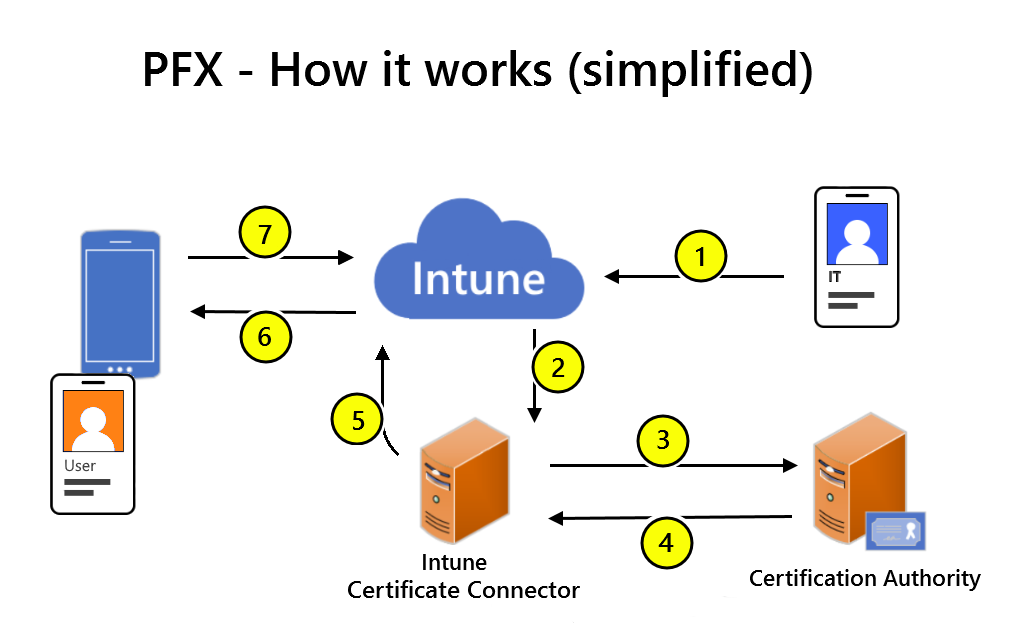

Overzicht van PKCS-communicatie

De volgende afbeelding biedt een basisoverzicht van het implementatieproces voor PKCS-certificaten in Intune.

- Een Beheer maakt een PKCS-certificaatprofiel in Intune.

- De Intune-service vraagt de on-premises Intune Certificaatconnector een nieuw certificaat voor de gebruiker te maken.

- De Intune-certificaatconnector verzendt een PFX-blob en -aanvraag naar uw Microsoft Certification-instantie.

- De certificeringsinstantie geeft het PFX-gebruikerscertificaat uit en stuurt het terug naar de Intune-certificaatconnector.

- De Intune Certificate Connector uploadt het versleutelde PFX-gebruikerscertificaat naar Intune.

- Intune ontsleutelt het PFX-gebruikerscertificaat en versleutelt het opnieuw voor het apparaat met behulp van het Apparaatbeheer-certificaat. Intune verzendt vervolgens het PFX-gebruikerscertificaat naar het apparaat.

- Het apparaat rapporteert de certificaatstatus aan Intune.

Logboekbestanden

Als u problemen wilt identificeren voor de werkstroom voor communicatie en certificaatinrichting, controleert u logboekbestanden van zowel de serverinfrastructuur als van apparaten. Latere secties voor het oplossen van problemen met PKCS-certificaatprofielen verwijzen naar logboekbestanden waarnaar in deze sectie wordt verwezen.

Apparaatlogboeken zijn afhankelijk van het apparaatplatform:

Logboeken voor on-premises infrastructuur

On-premises infrastructuur die het gebruik van PKCS-certificaatprofielen voor certificaatimplementaties ondersteunt, omvat de Microsoft Intune Certificate Connector en de certificeringsinstantie.

Logboekbestanden voor deze rollen omvatten Windows Logboeken, certificaatconsoles en verschillende logboekbestanden die specifiek zijn voor de Intune Certificaatconnector of andere rollen en bewerkingen die deel uitmaken van de on-premises infrastructuur.

NDESConnector_date_time.svclog:

In dit logboek ziet u de communicatie van de Microsoft Intune Certificate Connector naar de Intune cloudservice. U kunt het hulpprogramma Service Trace Viewer gebruiken om dit logboekbestand weer te geven.

Gerelateerde registersleutel: HKLM\SW\Microsoft\MicrosoftIntune\NDESConnector\ConnectionStatus

Locatie: Op de server die als host fungeert voor de Intune Certificate Connector op %program_files%\Microsoft intune\ndesconnectorsvc\logs\logs

Windows-toepassingslogboek:

Locatie: Op de server waarop de Intune Certificate Connector wordt gehost: voer eventvwr.msc uit om Windows Logboeken te openen

Logboeken voor Android-apparaten

Voor apparaten met Android gebruikt u het logboekbestand van de Android Bedrijfsportal-appOMADM.log. Voordat u logboeken verzamelt en bekijkt, schakelt u uitgebreide logboekregistratie in en reproduceert u het probleem.

Zie Logboeken uploaden en e-mailen via een USB-kabel om de OMADM.-logboeken van een apparaat te verzamelen.

U kunt ook logboeken uploaden en e-mailen naar ondersteuning.

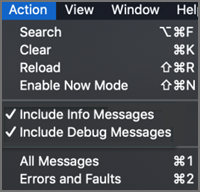

Logboeken voor iOS- en iPadOS-apparaten

Voor apparaten met iOS/iPadOS gebruikt u foutopsporingslogboeken en Xcode die op een Mac-computer worden uitgevoerd:

Verbind het iOS-/iPadOS-apparaat met Mac en ga vervolgens naarHulpprogramma's voor toepassingen> om de Console-app te openen.

Selecteer onder Actiede optie Infoberichten opnemen en Foutopsporingsberichten opnemen.

Reproduceer het probleem en sla de logboeken vervolgens op in een tekstbestand:

- Selecteer Bewerken>Alles selecteren om alle berichten op het huidige scherm te selecteren en selecteer vervolgensKopiebewerken> om de berichten naar het Klembord te kopiëren.

- Open de toepassing TextEdit, plak de gekopieerde logboeken in een nieuw tekstbestand en sla het bestand op.

Het Bedrijfsportal-logboek voor iOS- en iPadOS-apparaten bevat geen informatie over PKCS-certificaatprofielen.

Logboeken voor Windows-apparaten

Voor apparaten met Windows gebruikt u de Windows-gebeurtenislogboeken om registratie- of apparaatbeheerproblemen vast te stellen voor apparaten die u beheert met Intune.

Open op het apparaat Logboeken>Applications and Services Logs>Microsoft>Windows>DeviceManagement-Enterprise-Diagnostics-Provider

Antivirusuitsluitingen

Overweeg antivirusuitsluitingen toe te voegen op servers die de Intune Certificate Connector hosten wanneer:

- Certificaataanvragen bereiken de server of de Intune Certificate Connector, maar worden niet verwerkt

- Certificaten worden langzaam uitgegeven

Hier volgen voorbeelden van locaties die u kunt uitsluiten:

- %program_files%\Microsoft Intune\PfxRequest

- %program_files%\Microsoft Intune\CertificateRequestStatus

- %program_files%\Microsoft Intune\CertificateRevocationStatus

Veelvoorkomende fouten

De volgende veelvoorkomende fouten worden in een volgende sectie behandeld:

- De RPC-server is niet beschikbaar 0x800706ba

- Een server voor inschrijvingsbeleid kan niet worden gevonden 0x80094015

- De indiening is in behandeling

- De parameter is onjuist 0x80070057

- Geweigerd door beleidsmodule

- Certificaatprofiel loopt vast als In behandeling

- Fout -2146875374 CERTSRV_E_SUBJECT_EMAIL_REQUIRED

De RPC-server is niet beschikbaar 0x800706ba

Tijdens de PFX-implementatie wordt het vertrouwde basiscertificaat weergegeven op het apparaat, maar het PFX-certificaat wordt niet weergegeven op het apparaat. Het logboekbestand NDESConnector_date_time.svclog bevat de tekenreeks De RPC-server is niet beschikbaar. 0x800706ba, zoals te zien is in de eerste regel van het volgende voorbeeld:

IssuePfx - COMException: System.Runtime.InteropServices.COMException (0x800706BA): CCertRequest::Submit: The RPC server is unavailable. 0x800706ba (WIN32: 1722 RPC_S_SERVER_UNAVAILABLE)

IssuePfx -Generic Exception: System.ArgumentException: CCertRequest::Submit: The parameter is incorrect. 0x80070057 (WIN32: 87 ERROR_INVALID_PARAMETER)

IssuePfx - COMException: System.Runtime.InteropServices.COMException (0x80094800): The requested certificate template is not supported by this CA. (Exception from HRESULT: 0x80094800)

Oorzaak 1: onjuiste configuratie van de CA in Intune

Dit probleem kan optreden wanneer het PKCS-certificaatprofiel de verkeerde server aangeeft of spelfouten bevat voor de naam of FQDN van de CA. De CA wordt opgegeven in de volgende eigenschappen van het profiel:

- Certificeringsinstantie

- Naam van certificeringsinstantie

Oplossing:

Controleer de volgende instellingen en corrireer als deze onjuist zijn:

- De eigenschap Certificeringsinstantie geeft de interne FQDN van uw CA-server weer.

- De eigenschap Naam van certificeringsinstantie geeft de naam van uw CA weer.

Oorzaak 2: CA biedt geen ondersteuning voor certificaatverlenging voor aanvragen die zijn ondertekend door eerdere CA-certificaten

Als de CA-FQDN en de naam juist zijn in het PKCS-certificaatprofiel, controleert u het Windows-toepassingslogboek dat zich op de certificeringsinstantieserver bevindt. Zoek een gebeurtenis-id 128 die lijkt op het volgende voorbeeld:

Log Name: Application:

Source: Microsoft-Windows-CertificationAuthority

Event ID: 128

Level: Warning

Details:

An Authority Key Identifier was passed as part of the certificate request 2268. This feature has not been enabled. To enable specifying a CA key for certificate signing, run: "certutil -setreg ca\UseDefinedCACertInRequest 1" and then restart the service.

Wanneer het CA-certificaat wordt vernieuwd, moet het ocsp-antwoordcertificaat (Online Certificate Status Protocol) ondertekenen. Met ondertekening kan het OCSP-antwoordondertekeningscertificaat andere certificaten valideren door hun intrekkingsstatus te controleren. Deze ondertekening is niet standaard ingeschakeld.

Oplossing:

Handmatig ondertekening van het certificaat afdwingen:

- Open op de CA-server een opdrachtprompt met verhoogde bevoegdheid en voer de volgende opdracht uit: certutil -setreg ca\UseDefinedCACertInRequest 1

- Start de Certificate Services-service opnieuw.

Nadat de Certificate Services-service opnieuw is gestart, kunnen apparaten certificaten ontvangen.

Een server voor inschrijvingsbeleid kan niet worden gevonden 0x80094015

Een server voor inschrijvingsbeleid kan niet worden gevonden en 0x80094015, zoals te zien is in het volgende voorbeeld:

IssuePfx - COMException: System.Runtime.InteropServices.COMException (0x80094015): An enrollment policy server cannot be located. (Exception from HRESULT: 0x80094015)

Oorzaak: servernaam van certificaatinschrijvingsbeleid

Dit probleem treedt op als de computer die als host fungeert voor de Intune Certificate Connector geen certificaatinschrijvingsbeleidsserver kan vinden.

Oplossing:

Configureer handmatig de naam van de certificaatinschrijvingsbeleidsserver op de computer waarop de Intune Certificate Connector wordt gehost. Gebruik de PowerShell-cmdlet Add-CertificateEnrollmentPolicyServer om de naam te configureren.

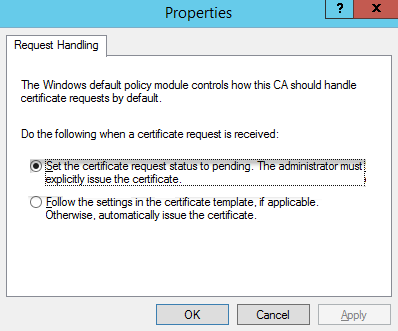

De indiening is in behandeling

Nadat u een PKCS-certificaatprofiel hebt geïmplementeerd op mobiele apparaten, worden de certificaten niet verkregen en bevat het logboek NDESConnector_date_time.svclog de tekenreeks De indiening is in behandeling, zoals te zien is in het volgende voorbeeld:

IssuePfx - The submission is pending: Taken Under Submission

IssuePfx -Generic Exception: System.InvalidOperationException: IssuePfx - The submission is pending

Bovendien ziet u op de server van de certificeringsinstantie de PFX-aanvraag in de map Aanvragen in behandeling :

Oorzaak- Onjuiste configuratie voor aanvraagafhandeling

Dit probleem treedt op als de optie De aanvraagstatus instellen op in behandeling. De beheerder moet expliciet het certificaat uitgeven dat is geselecteerd in het dialoogvenster Eigenschappen>van>module-eigenschappen van certificaatautoriteit.

Oplossing:

De eigenschappen van de beleidsmodule bewerken die u wilt instellen: volg de instellingen in de certificaatsjabloon, indien van toepassing. Anders geeft u het certificaat automatisch uit.

De parameter is onjuist 0x80070057

Als de Intune Certificate Connector is geïnstalleerd en geconfigureerd, ontvangen apparaten geen PKCS-certificaten en bevat het logboek NDESConnector_date_time.svclog de tekenreeks De parameter is onjuist. 0x80070057, zoals in het volgende voorbeeld:

CCertRequest::Submit: The parameter is incorrect. 0x80070057 (WIN32: 87 ERROR_INVALID_PARAMETER)

Oorzaak: configuratie van het PKCS-profiel

Dit probleem treedt op als het PKCS-profiel in Intune onjuist is geconfigureerd. Hier volgen veelvoorkomende onjuiste configuraties:

- Het profiel bevat een onjuiste naam voor de CA.

- De alternatieve onderwerpnaam (SAN) is geconfigureerd voor het e-mailadres, maar de doelgebruiker heeft nog geen geldig e-mailadres. Deze combinatie resulteert in een null-waarde voor het SAN, die ongeldig is.

Oplossing:

Controleer de volgende configuraties voor het PKCS-profiel en wacht tot het beleid is vernieuwd op het apparaat:

- Geconfigureerd met de naam van de CA

- Toegewezen aan de juiste gebruikersgroep

- Gebruikers in de groep hebben geldige e-mailadressen

Zie PKCS-certificaten configureren en gebruiken met Intune voor meer informatie.

Geweigerd door beleidsmodule

Wanneer apparaten het vertrouwde basiscertificaat ontvangen, maar het PFX-certificaat niet ontvangen en het logboek NDESConnector_date_time.svclog de tekenreeks De verzending is mislukt: Geweigerd door beleidsmodule, zoals te zien is in het volgende voorbeeld:

IssuePfx - The submission failed: Denied by Policy Module

IssuePfx -Generic Exception: System.InvalidOperationException: IssuePfx - The submission failed

at Microsoft.Management.Services.NdesConnector.MicrosoftCA.GetCertificate(PfxRequestDataStorage pfxRequestData, String containerName, String& certificate, String& password)

Issuing Pfx certificate for Device ID <Device ID> failed

Oorzaak: computeraccountmachtigingen voor de certificaatsjabloon

Dit probleem treedt op wanneer het computeraccount van de server die als host fungeert voor de Intune Certificaatconnector geen machtigingen heeft voor de certificaatsjabloon.

Oplossing:

- Meld u aan bij uw ONDERNEMINGS-CA met een account met beheerdersbevoegdheden.

- Open de console Certificeringsinstantie , klik met de rechtermuisknop op Certificaatsjablonen en selecteer Beheren.

- Zoek de certificaatsjabloon en open het dialoogvenster Eigenschappen van de sjabloon.

- Selecteer het tabblad Beveiliging en voeg het computeraccount toe voor de server waarop u de Microsoft Intune Certificate Connector hebt geïnstalleerd. Geef dat account de machtigingen Lezen en Inschrijven .

- Selecteer OK toepassen> om de certificaatsjabloon op te slaan en sluit vervolgens de console Certificaatsjablonen.

- Klik in de console Certificeringsinstantie met de rechtermuisknop op Certificaatsjablonen>Nieuw>certificaatsjabloon dat moet worden opgegeven.

- Selecteer de sjabloon die u hebt gewijzigd en klik vervolgens op OK.

Zie Certificaatsjablonen configureren op de CA voor meer informatie.

Certificaatprofiel loopt vast als In behandeling

In het Microsoft Intune-beheercentrum kunnen PKCS-certificaatprofielen niet worden geïmplementeerd met de status In behandeling. Het logboekbestand NDESConnector_date_time.svclog bevat geen duidelijke fouten. Omdat de oorzaak van dit probleem niet duidelijk wordt geïdentificeerd in logboeken, kunt u de volgende oorzaken oplossen.

Oorzaak 1- Niet-verwerkte aanvraagbestanden

Controleer de aanvraagbestanden op fouten die aangeven waarom ze niet zijn verwerkt.

Gebruik op de server die als host fungeert voor de Intune Certificate Connector Bestandenverkenner om naar %programfiles%\Microsoft Intune\PfxRequest te navigeren.

Controleer bestanden in de mappen Mislukt en Verwerken met behulp van uw favoriete teksteditor.

Zoek in deze bestanden naar vermeldingen die fouten aangeven of problemen voorstellen. Zoek met behulp van een zoekopdracht op internet de foutberichten op voor aanwijzingen waarom de aanvraag niet is verwerkt en naar oplossingen voor deze problemen.

Oorzaak 2: onjuiste configuratie voor het PKCS-certificaatprofiel

Wanneer u geen aanvraagbestanden vindt in de mappen Mislukt, Verwerken of Geslaagd , kan de oorzaak zijn dat het verkeerde certificaat is gekoppeld aan het PKCS-certificaatprofiel. Er is bijvoorbeeld een onderliggende CA aan het profiel gekoppeld of het verkeerde basiscertificaat wordt gebruikt.

Oplossing:

- Controleer uw vertrouwde certificaatprofiel om te controleren of u het basiscertificaat van uw ONDERNEMINGS-CA op apparaten hebt geïmplementeerd.

- Controleer uw PKCS-certificaatprofiel om te controleren of het verwijst naar de juiste CA, het juiste certificaattype en het vertrouwde certificaatprofiel waarmee het basiscertificaat op apparaten wordt geïmplementeerd.

Zie Certificaten gebruiken voor verificatie in Microsoft Intune voor meer informatie.

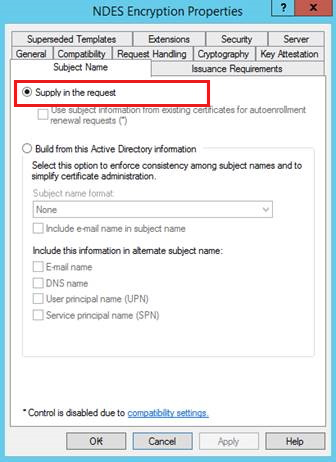

Fout -2146875374 CERTSRV_E_SUBJECT_EMAIL_REQUIRED

PKCS-certificaten kunnen niet worden geïmplementeerd en de certificaatconsole op de verlenende CA geeft een bericht weer met de tekenreeks -2146875374 CERTSRV_E_SUBJECT_EMAIL_REQUIRED, zoals in het volgende voorbeeld:

Active Directory Certificate Services denied request abc123 because The Email name is unavailable and cannot be added to the Subject or Subject Alternate name. 0x80094812 (-2146875374 CERTSRV_E_SUBJECT_EMAIL_REQUIRED). The request was for CN=" Common Name". Additional information: Denied by Policy Module".

Oorzaak: 'Opgeven in de aanvraag' is onjuist geconfigureerd

Dit probleem treedt op als de optie Leveren in de aanvraag niet is ingeschakeld op het tabblad Onderwerpnaam in het dialoogvenster Eigenschappen van certificaatsjabloon.

Oplossing:

Bewerk de sjabloon om het configuratieprobleem op te lossen:

- Meld u aan bij uw ONDERNEMINGS-CA met een account met beheerdersbevoegdheden.

- Open de console Certificeringsinstantie , klik met de rechtermuisknop op Certificaatsjablonen en selecteer Beheren.

- Open het dialoogvenster Eigenschappen van de certificaatsjabloon.

- Selecteer op het tabblad Onderwerpnaamde optie Opgeven in de aanvraag.

- Selecteer OK om de certificaatsjabloon op te slaan en sluit vervolgens de console Certificaatsjablonen .

- Klik in de console Certificeringsinstantie met de rechtermuisknop op Sjablonen>Nieuwe>certificaatsjabloon die u wilt uitgeven.

- Selecteer de sjabloon die u hebt gewijzigd en selecteer vervolgens OK.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor