Criptografia do ExpressRoute: IPsec no ExpressRoute para a WAN Virtual do Azure

Veja neste artigo como usar a WAN Virtual do Azure para estabelecer uma conexão VPN IPsec/IKE na sua rede local com o Azure por emparelhamento privado de um circuito do Azure ExpressRoute. Essa técnica fornece trânsito criptografado entre as redes locais e as redes virtuais do Azure no ExpressRoute sem passar pela Internet pública nem usar endereços IP públicos.

Topologia e roteamento

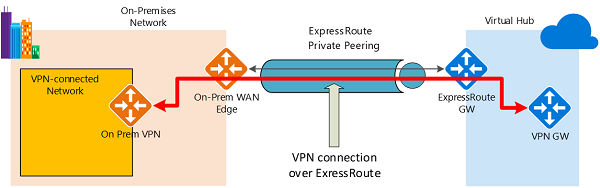

O seguinte diagrama mostra um exemplo de conectividade de VPN sobre o emparelhamento privado do ExpressRoute:

O diagrama mostra uma rede na rede local conectada ao gateway de VPN do hub do Azure no emparelhamento privado do ExpressRoute. O estabelecimento da conectividade é simples:

- Estabeleça a conectividade do ExpressRoute com um circuito do ExpressRoute e emparelhamento privado.

- Estabeleça a conectividade de VPN conforme descrito neste artigo.

Um aspecto importante dessa configuração é o roteamento entre as redes locais e o Azure por meio do ExpressRoute e dos caminhos de VPN.

Tráfego de redes locais para o Azure

Para o tráfego de redes locais para o Azure, os prefixos do Azure (incluindo o hub virtual e todas as redes virtuais spoke conectadas ao hub) são anunciados por meio do BGP de emparelhamento privado do ExpressRoute e do BGP de VPN. Isso resulta em duas rotas de rede (caminhos) das redes locais para o Azure:

- Um no caminho protegido por IPsec

- Um diretamente no ExpressRoute sem proteção de IPsec

Para aplicar a criptografia à comunicação, verifique se na rede conectada à VPN no diagrama as rotas do Azure por meio do gateway de VPN local são preferenciais em relação ao caminho direto do ExpressRoute.

Tráfego do Azure para as redes locais

O mesmo requisito se aplica ao tráfego do Azure para as redes locais. Para garantir que o caminho IPsec seja preferencial em relação ao caminho direto do ExpressRoute (sem IPsec), você tem duas opções:

Anuncie prefixos mais específicos na sessão BGP da VPN para a rede conectada à VPN. É possível anunciar um intervalo maior que abrange a rede conectada à VPN por meio do emparelhamento privado do ExpressRoute e intervalos mais específicos na sessão BGP da VPN. Por exemplo, anuncie 10.0.0.0/16 por meio do ExpressRoute e 10.0.1.0/24 pela VPN.

Anuncie prefixos separados para a VPN e o ExpressRoute. Se os intervalos de rede conectados à VPN forem separados de outras redes conectadas do ExpressRoute, você poderá anunciar os prefixos nas sessões de VPN e BGP do ExpressRoute, respectivamente. Por exemplo, anuncie 10.0.0.0/24 por meio do ExpressRoute e 10.0.1.0/24 pela VPN.

Em ambos os exemplos, o Azure enviará tráfego para 10.0.1.0/24 pela conexão VPN em vez de diretamente pelo ExpressRoute sem proteção de VPN.

Aviso

Se você anunciar os mesmos prefixos em conexões de ExpressRoute e VPN, o Azure usará o caminho do ExpressRoute diretamente sem a proteção de VPN.

Antes de começar

Antes de iniciar sua configuração, verifique se você atende aos seguintes critérios:

- Se você já tem uma rede virtual à qual deseja se conectar, verifique se nenhuma das sub-redes de sua rede local se sobrepõe a ela. Sua rede virtual não requer uma sub-rede de gateway e não pode ter nenhum gateway de rede virtual. Se você não tiver uma rede virtual, poderá criar uma usando as etapas deste artigo.

- Obtenha um intervalo de endereços IP para sua região de hub. O hub é uma rede virtual e o intervalo de endereços que você especifica para a região do hub não pode se sobrepor a uma rede virtual existente à qual você se conecta. Ele também não pode se sobrepor aos intervalos de endereços aos quais você se conecta no local. Se você não estiver familiarizado com os intervalos de endereços IP localizados em sua configuração de rede local, converse com alguém que possa fornecer esses detalhes para você.

- Caso não tenha uma assinatura do Azure, crie uma conta gratuita antes de começar.

1. Crie uma WAN Virtual e um hub com gateways

Estes recursos do Azure e as configurações locais correspondentes devem estar em vigor antes de você continuar:

- Uma WAN virtual do Azure.

- Um hub de WAN virtual com um gateway do ExpressRoute e um gateway de VPN.

Para ver as etapas de criação de uma WAN Virtual do Azure e um hub com uma associação ao ExpressRoute, confira Criar uma associação do ExpressRoute usando a WAN Virtual do Azure. Para ver as etapas de criação de um gateway de VPN na WAN virtual, confira Criar uma conexão site a site usando a WAN Virtual do Azure.

2. Criar um site para a rede local

O recurso do site é o mesmo que os sites VPN não ExpressRoute de uma WAN Virtual. O endereço IP do dispositivo VPN local agora pode ser um endereço IP privado ou um endereço IP público na rede local acessível por meio do emparelhamento privado do ExpressRoute criado na etapa 1.

Observação

O endereço IP do dispositivo VPN local precisa fazer parte dos prefixos de endereço anunciados para o hub da WAN Virtual por meio do emparelhamento privado do Azure ExpressRoute.

Acesse os sites de VPN> YourVirtualWAN e crie um site para sua rede local. Para obter etapas básicas, consulte Criar um site. Tenha em mente os seguintes valores de configurações:

- Border Gateway Protocol: selecione "Habilitar" se a rede local usar o BGP.

- Espaço de endereço privado: insira o espaço de endereços IP localizado no local. O tráfego destinado a esse espaço de endereço é roteado para a rede local por meio do gateway de VPN.

Selecione Links para adicionar informações sobre os links físicos. Tenha em mente os seguintes valores de configurações:

Nome do Provedor: o nome do provedor de serviços de Internet do site. Para uma rede local do ExpressRoute, é o nome do provedor de serviços do ExpressRoute.

Velocidade: a velocidade do link do serviço de Internet ou do circuito do ExpressRoute.

Endereço IP: o endereço IP público do dispositivo VPN que reside no site local. Ou, para o ExpressRoute local, é o endereço IP privado do dispositivo VPN por meio do ExpressRoute.

Se o BGP estiver habilitado, ele será aplicado a todas as conexões criadas para o site no Azure. Configurar o BGP em uma WAN Virtual é equivalente a configurar o BGP em um gateway de VPN do Azure.

Seu endereço de par no nível de protocolo BGP local não pode ser igual ao endereço IP do VPN do dispositivo nem do espaço de endereço da rede virtual do site VPN. Use um endereço IP diferente no dispositivo VPN para o IP de par no nível de protocolo BGP. Pode ser um endereço atribuído à interface de loopback no dispositivo. No entanto, ele não pode ser um endereço APIPA (169.254.x.x). Especifique esse endereço no site VPN correspondente que representa a localização. Para saber os pré-requisitos do BGP, confira Sobre o BGP com o Gateway de VPN do Azure.

Selecione Avançar: examinar + criar> para verificar os valores de configuração e criar o site VPN e, em seguida, em Criar o site.

Em seguida, conecte o site ao hub usando estas Etapas básicas como uma diretriz. Pode levar até 30 minutos para atualizar o gateway.

3. Atualizar a configuração da conexão VPN para usar o ExpressRoute

Depois de criar o site VPN e se conectar ao hub, siga estas etapas para configurar a conexão para usar o emparelhamento privado do ExpressRoute:

Acesse o hub virtual. Você pode fazer isso acessando o WAN Virtual e selecionando o hub para abrir a página do hub ou pode acessar o hub virtual conectado no site VPN.

Em Conectividade, selecione VPN (Site a Site) .

Clique nas reticências (…) ou clique com o botão direito do mouse no site VPN no ExpressRoute e selecione Editar conexão VPN desse hub.

Na página Noções básicas, deixe os padrões.

Na página Vincular conexão 1, defina as seguintes configurações:

- Em Usar o Endereço IP Privado do Azure, selecione Sim. A configuração define o gateway de VPN do hub para usar endereços IP privados dentro do intervalo de endereços do hub no gateway para essa conexão, em vez dos endereços IP públicos. Isso garantirá que o tráfego da rede local percorra os caminhos de emparelhamento privado do ExpressRoute em vez de usar a Internet pública para essa conexão VPN.

Clique em Criar para atualizar as configurações. Depois que as configurações forem criadas, o gateway de VPN do hub usará os endereços IP privados no gateway de VPN para estabelecer as conexões IPsec/IKE com o dispositivo de VPN local no ExpressRoute.

4. Obter os endereços IP privados do gateway de VPN do hub

Baixe a configuração do dispositivo VPN para obter os endereços IP privados do gateway de VPN do hub. Você precisa desses endereços para configurar o dispositivo VPN local.

Na página do hub, selecione VPN (Site a Site) em Conectividade.

Na parte superior da página de visão geral, clique em Baixar configuração de VPN.

O Azure cria uma conta de armazenamento no grupo de recursos "microsoft-network-[localização]", em que localização é a localização da WAN. Após aplicar a configuração a seus dispositivos VPN, exclua essa conta de armazenamento.

Depois que o arquivo for criado, clique no link para baixá-lo.

Aplique a configuração ao dispositivo VPN.

Arquivo de configuração do dispositivo VPN

O arquivo de configuração do dispositivo contém as definições a serem usadas ao configurar o dispositivo VPN local. Ao exibir esse arquivo, observe as seguintes informações:

vpnSiteConfiguration: essa seção indica os detalhes do dispositivo configurados como um site que se conecta à WAN Virtual. Inclui o nome e o endereço IP público do dispositivo de branch.

vpnSiteConnections: essa seção fornece informações sobre estas configurações:

- Espaço de endereço dos hubs virtuais da rede virtual.

Exemplo:"AddressSpace":"10.51.230.0/24" - Espaço de endereço das redes virtuais conectadas ao hub.

Exemplo:"ConnectedSubnets":["10.51.231.0/24"] - Endereços IP do gateway de VPN do hub virtual. Como cada conexão do gateway de VPN é composta por dois túneis na configuração ativa-ativa, você vê os dois endereços IP listados neste arquivo. Neste exemplo, você vê

Instance0eInstance1para cada site, que são endereços IP privados em vez de endereços IP públicos.

Exemplo:"Instance0":"10.51.230.4" "Instance1":"10.51.230.5" - Detalhes de configuração para a conexão do gateway de VPN, como BGP e chave pré-compartilhada. A chave pré-compartilhada é gerada automaticamente para você. Você sempre pode editar a conexão na página Visão Geral de uma chave pré-compartilhada personalizada.

- Espaço de endereço dos hubs virtuais da rede virtual.

Exemplo de arquivo de configuração de dispositivo

[{

"configurationVersion":{

"LastUpdatedTime":"2019-10-11T05:57:35.1803187Z",

"Version":"5b096293-edc3-42f1-8f73-68c14a7c4db3"

},

"vpnSiteConfiguration":{

"Name":"VPN-over-ER-site",

"IPAddress":"172.24.127.211",

"LinkName":"VPN-over-ER"

},

"vpnSiteConnections":[{

"hubConfiguration":{

"AddressSpace":"10.51.230.0/24",

"Region":"West US 2",

"ConnectedSubnets":["10.51.231.0/24"]

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"10.51.230.4",

"Instance1":"10.51.230.5"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"abc123",

"IPsecParameters":{"SADataSizeInKilobytes":102400000,"SALifeTimeInSeconds":3600}

}

}]

},

{

"configurationVersion":{

"LastUpdatedTime":"2019-10-11T05:57:35.1803187Z",

"Version":"fbdb34ea-45f8-425b-9bc2-4751c2c4fee0"

},

"vpnSiteConfiguration":{

"Name":"VPN-over-INet-site",

"IPAddress":"13.75.195.234",

"LinkName":"VPN-over-INet"

},

"vpnSiteConnections":[{

"hubConfiguration":{

"AddressSpace":"10.51.230.0/24",

"Region":"West US 2",

"ConnectedSubnets":["10.51.231.0/24"]

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"51.143.63.104",

"Instance1":"52.137.90.89"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"abc123",

"IPsecParameters":{"SADataSizeInKilobytes":102400000,"SALifeTimeInSeconds":3600}

}

}]

}]

Configurar o dispositivo VPN

Se você precisar de instruções para configurar o dispositivo, poderá usar as instruções sobre a página de scripts de configuração de dispositivo VPN com as seguintes condições:

- As instruções na página do dispositivo VPN não foram criadas para uma WAN Virtual. Mas você pode usar os valores de WAN Virtual do arquivo de configuração para definir o dispositivo VPN manualmente.

- Os scripts de configuração de dispositivo que podem ser baixados para o gateway de VPN não funcionam para a WAN Virtual, já que a configuração é diferente.

- Uma nova WAN Virtual pode ser compatível com IKEv1 e IKEv2.

- A WAN Virtual só pode usar dispositivos VPN baseados em rota e instruções do dispositivo.

5. Ver a WAN Virtual

- Acesse a WAN Virtual.

- Na página Visão Geral, cada ponto no mapa representa um hub.

- Na seção Hubs e conexões, é possível ver o status do hub, do site, da região e da conexão de VPN, bem como os bytes de entrada e saída.

6. Monitorar uma conexão

Crie uma conexão para monitorar a comunicação entre uma VM (máquina virtual) do Azure e um site remoto. Para obter informações sobre como configurar um monitor de conexão, consulte Monitorar a comunicação de rede. O campo de origem é o IP da VM no Azure e o IP de destino é o IP do site.

7. Limpar os recursos

Quando esses recursos não forem mais necessários, use Remove-AzResourceGroup para remover o grupo de recursos e todos os recursos que ele contém. Execute o seguinte comando do PowerShell e substitua myResourceGroup pelo nome do grupo de recursos:

Remove-AzResourceGroup -Name myResourceGroup -Force

Próximas etapas

Este artigo ajuda a criar uma conexão VPN no emparelhamento privado do ExpressRoute usando uma WAN Virtual. Para saber mais sobre a WAN Virtual e os recursos relacionados, confira a Visão geral da WAN Virtual.