Executar uma máquina virtual do Windows no Azure Stack Hub

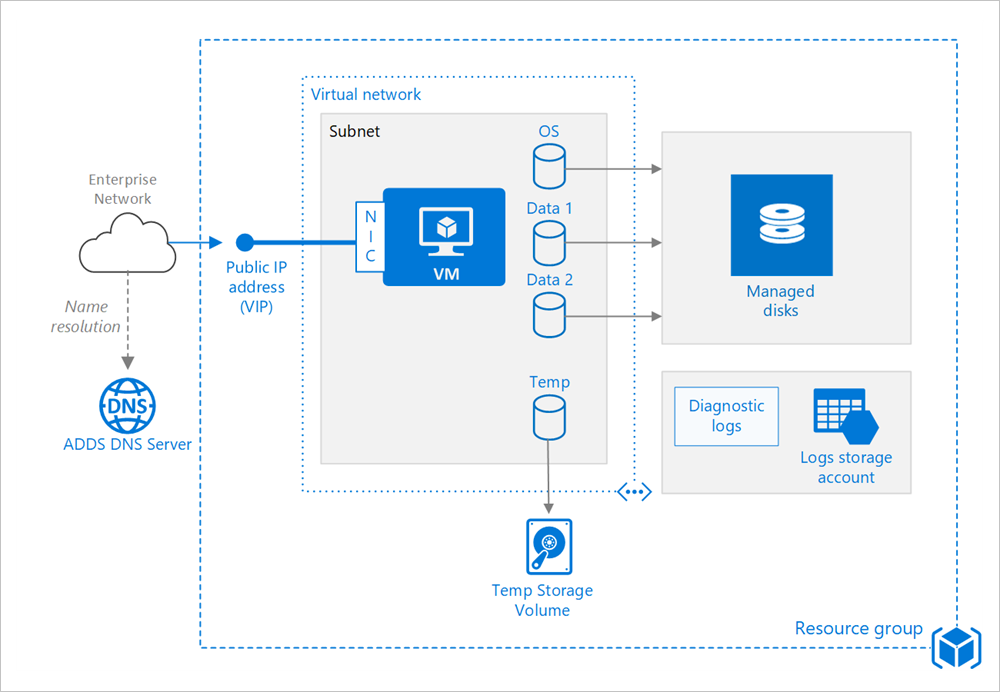

O provisionamento de uma VM (máquina virtual) no Azure Stack Hub requer alguns componentes adicionais além da própria VM, incluindo recursos de rede e armazenamento. Este artigo mostra as melhores práticas para executar uma VM do Windows no Azure.

Grupo de recursos

Um grupo de recursos é um contêiner lógico que contém recursos relacionados do Azure Stack Hub. Em geral, recursos de grupo baseados em seu tempo de vida e que vão gerenciá-los.

Coloque recursos estreitamente associados que compartilhem o mesmo ciclo de vida no mesmo grupo de recursos. Os grupos de recursos permitem implantar e monitorar recursos como um grupo e rastrear custos de cobrança por grupo de recursos. Também é possível excluir recursos como um conjunto, o que é útil para implantações de teste. Atribua nomes de recursos significativos para simplificar a localização de um recurso específico e o reconhecimento de sua função. Para obter mais informações, confira Convenções de nomenclatura recomendadas para os Recursos do Azure.

Máquina virtual

Você pode provisionar uma VM de uma lista de imagens publicadas ou de uma imagem gerenciada personalizada ou um arquivo VHD (disco rígido virtual) carregado no Armazenamento de Blobs do Azure Stack Hub.

O Azure Stack Hub oferece diferentes tamanhos de máquina virtual do Azure. Para obter mais informações, consulte Tamanhos de máquinas virtuais no Azure Stack Hub. Se você estiver movendo uma carga de trabalho existente para o Azure Stack Hub, comece com o tamanho da VM que é a correspondência mais próxima de seus servidores locais/Azure. Em seguida, meça o desempenho da carga de trabalho real em termos de CPU, memória e IOPS (operações de entrada/saída de disco por segundo) e ajuste o tamanho conforme a necessidade.

Discos

O custo é baseado na capacidade do disco provisionado. IOPS e taxa de transferência (ou seja, taxa de transferência de dados) dependem do tamanho da VM, portanto, ao provisionar um disco, considere todos os três fatores (capacidade, IOPS e taxa de transferência).

A IOPS de disco (operações de entrada/saída por segundo) no Azure Stack Hub é uma função de tamanho de VM em vez do tipo de disco. Isso significa que, para uma VM da série Standard_Fs, independentemente de você escolher SSD ou HDD para o tipo de disco, o limite de IOPS para um único disco de dados adicional é de 2300 IOPS. O limite de IOPS imposto é um limite (máximo possível) para evitar vizinhos barulhentos. Não é uma garantia de IOPS que você obterá em um tamanho de VM específico.

Também é recomendável usar Managed Disks. Os discos gerenciados simplificam o gerenciamento de disco manipulando o armazenamento por você. Os discos gerenciados não exigem uma conta de armazenamento. Você simplesmente especifica o tamanho e o tipo de disco e é implantado como um recurso altamente disponível.

O disco do sistema operacional é um VHD armazenado no armazenamento de blobs do Azure Stack Hub, portanto, ele persiste mesmo quando o computador host está inativo. Também é recomendável criar um ou mais discos de dados, que são VHDs persistentes usados para dados de aplicativo. Quando possível, instale aplicativos em um disco de dados, não no disco do sistema operacional. Algumas aplicações legadas podem precisar instalar componentes na unidade C:. Nesse caso, você pode redimensionar o disco de SO utilizando o PowerShell.

A VM também é criada com um disco temporário (a unidade D: no Windows). Esse disco é armazenado em um volume temporário na infraestrutura de armazenamento do Azure Stack Hub. Ele pode ser excluído durante reinicializações e outros eventos de ciclo de vida da VM. Use esse disco somente para dados temporários, como arquivos de paginação ou de permuta.

Rede

Os componentes de rede incluem os seguintes recursos:

Rede virtual. Cada VM é implantada em uma rede virtual que pode ser segmentada em várias sub-redes.

NIC (adaptador de rede). A NIC permite que a VM se comunique com a rede virtual. Se você precisar de vários NICs para sua VM, esteja ciente de que existe um número máximo de NICs definido para cada tamanho de VM.

Endereço IP público/VIP. Um endereço IP público é necessário para se comunicar com a VM , por exemplo, por meio da área de trabalho remota (RDP). Esse endereço IP público pode ser dinâmico ou estático. O padrão é dinâmico.

Reserve um endereço IP estático se precisar de um endereço IP fixo que não seja alterado, por exemplo, se você precisar criar um registro DNS 'A' ou adicionar o endereço IP a uma lista segura.

Você também pode criar um FQDN (nome de domínio totalmente qualificado) para o endereço IP. Em seguida, é possível registrar um registro CNAME no DNS que aponta para o FQDN. Para saber mais, consulte Criar um nome de domínio totalmente qualificado no Portal do Azure.

NSG (grupo de segurança de rede) . Os NSGs são usados para permitir ou negar o tráfego de rede para VMs. Os NSGs podem ser associados com sub-redes ou com instâncias VM individuais.

Todos os NSGs contêm um conjunto de regras padrão, incluindo uma regra que bloqueia todo o tráfego de Internet de entrada. As regras padrão não podem ser excluídas, mas outras regras podem substituí-las. Para habilitar o tráfego da Internet, crie regras que permitam o tráfego de entrada para portas específicas , por exemplo, a porta 80 para HTTP. Para habilitar o RDP, adicione uma regra NSG que permita o tráfego de entrada na porta TCP 3389.

Operations

Diagnóstico. Habilite o monitoramento e diagnóstico, incluindo métricas de integridade básicas, logs de infraestrutura de diagnóstico e diagnóstico de inicialização. O diagnóstico de inicialização poderá ajudar a diagnosticar uma falha de inicialização se sua VM entrar em um estado não inicializável. Crie uma conta do Armazenamento do Azure para armazenar os logs. Uma conta LRS (armazenamento com redundância local) padrão é suficiente para os logs de diagnóstico. Para saber mais, confira Habilitar monitoramento e diagnóstico.

Disponibilidade. Sua VM pode estar sujeita a uma reinicialização devido à manutenção planejada, conforme agendado pelo operador do Azure Stack Hub. Para alta disponibilidade de um sistema de produção de várias VMs no Azure, as VMs são colocadas em um conjunto de disponibilidade que as espalha por vários domínios de falha e domínios de atualização. Na escala menor do Azure Stack Hub, um domínio de falha em um conjunto de disponibilidade é definido como um único nó na unidade de escala.

Embora a infraestrutura do Azure Stack Hub já seja resiliente a falhas, a tecnologia subjacente (clustering de failover) ainda incorre em algum tempo de inatividade para VMs em um servidor físico afetado se houver uma falha de hardware. O Azure Stack Hub dá suporte a um conjunto de disponibilidade com no máximo três domínios de falha para ser consistente com o Azure.

Domínios de falha

As VMs colocadas em um conjunto de disponibilidade serão fisicamente isoladas umas das outras, distribuindo-as da forma mais uniforme possível em vários domínios de falha (nós do Azure Stack Hub). Se houver uma falha de hardware, as VMs do domínio de falha serão reiniciadas em outros domínios de falha. Eles serão mantidos em domínios de falha separados das outras VMs, mas no mesmo conjunto de disponibilidade, se possível. Quando o hardware voltar a ficar online, as VMs serão rebalanceados para manter a alta disponibilidade.

Atualizar domínios

Os domínios de atualização são outra maneira de o Azure fornecer alta disponibilidade em conjuntos de disponibilidade. Um domínio de atualização é um grupo lógico de hardware subjacente que pode passar por manutenção ao mesmo tempo. As VMs localizadas no mesmo domínio de atualização serão reiniciadas juntas durante a manutenção planejada. À medida que os locatários criam VMs em um conjunto de disponibilidade, a plataforma do Azure distribui automaticamente as VMs entre esses domínios de atualização.

No Azure Stack Hub, as VMs são migradas ao vivo entre os outros hosts online no cluster antes que o host subjacente seja atualizado. Como não há tempo de inatividade do locatário durante uma atualização de host, o recurso de domínio de atualização no Azure Stack Hub só existe para compatibilidade de modelos com o Azure. As VMs em um conjunto de disponibilidade mostrarão 0 como o número de domínio de atualização no portal.

Backups Para obter recomendações sobre como proteger suas VMs IaaS do Azure Stack Hub, consulte Proteger VMs implantadas no Azure Stack Hub.

Interromper uma VM. O Azure faz uma distinção entre os estados "parado" e "desalocado". Você será cobrado quando o status da VM for interrompido, mas não quando a VM for desalocada. No portal do Azure Stack Hub, o botão Parar desaloca a VM. No entanto, se você desligar por meio do sistema operacional enquanto estiver conectado, a VM será interrompida, mas não desalocada e, portanto, você ainda será cobrado.

Excluir uma VM. Se você excluir uma VM, os discos de VM não serão excluídos. Isso significa que você poderá excluir com segurança a VM sem perda de dados. No entanto, você ainda será cobrado pelo armazenamento. Para excluir o disco da VM, exclua o objeto de disco gerenciado. Para evitar a exclusão acidental, use um bloqueio de recurso para bloquear o grupo de recursos inteiro ou bloquear recursos individuais, como uma VM.

Considerações de segurança

Integre suas VMs para Central de Segurança do Azure para obter uma exibição central do estado de segurança dos recursos do Azure. A Central de Segurança monitora problemas de segurança potenciais e fornece uma visão abrangente da integridade de segurança de sua implantação. A Central de Segurança é configurada por assinatura do Azure. Habilite a coleta de dados de segurança conforme descrito em Integrar a assinatura do Azure à Central de Segurança Standard. Depois que a coleta de dados for habilitada, a Central de Segurança examinará automaticamente todas as VMs criadas nessa assinatura.

Gerenciamento de patch. Para configurar o gerenciamento de patch em sua VM, consulte este artigo. Se for habilitada, a Central de Segurança verificará se quaisquer atualizações críticas e de segurança estão ausentes. Use as Configurações da Política de Grupo na VM para habilitar as atualizações automáticas do sistema.

Antimalware. Se for habilitada, a Central de Segurança verificará se o software antimalware está instalado. Você também pode usar a Central de Segurança para instalar o software antimalware por meio do Portal do Azure.

Controle de acesso. Use o RBAC (controle de acesso baseado em função) para controlar o acesso aos recursos do Azure. O RBAC permite atribuir funções de autorização aos membros de sua equipe de DevOps. Por exemplo, a função Leitor pode exibir os recursos do Azure, mas não criar, gerenciar nem excluí-los. Algumas permissões são específicas para determinado tipo de recurso do Azure. Por exemplo, a função Colaborador da Máquina Virtual pode reiniciar ou desalocar uma VM, redefinir a senha de administrador, criar uma nova VM e, assim por diante. Outras funções RBAC internas que podem ser úteis para esta arquitetura incluem Usuário de DevTest Labs e Colaborador de Rede.

Observação

O RBAC não limita as ações que podem ser executadas por um usuário conectado a uma VM. Essas permissões são determinadas pelo tipo de conta no SO convidado.

Logs de auditoria. Use logs de atividades para ver ações de provisionamento e outros eventos de VM.

Criptografia de dados. O Azure Stack Hub usa a criptografia AES de 128 bits do BitLocker para proteger os dados inativos do usuário e da infraestrutura no subsistema de armazenamento. Para obter mais informações, consulte Criptografia de dados em repouso no Azure Stack Hub.

Próximas etapas

- Para saber mais sobre as VMs do Azure Stack Hub, confira Recursos de VM do Azure Stack Hub.

- Para saber mais sobre os padrões de nuvem do Azure, confira Padrões de Design de Nuvem.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de