Configurar o ingresso híbrido no Microsoft Entra

Colocar os dispositivos no Microsoft Entra ID maximiza a produtividade do usuário por meio do SSO (logon único) em recursos locais e na nuvem. Ao mesmo tempo, você pode proteger o acesso aos recursos com o acesso condicional.

Pré-requisitos

- Microsoft Entra Connect versão 1.1.819.0 ou posterior.

- Não exclua os atributos de dispositivo padrão da sua configuração de sincronização do Microsoft Entra Connect. Para saber mais sobre os atributos de dispositivo padrão sincronizados com o Microsoft Entra ID, confira Atributos sincronizados pelo Microsoft Entra Connect.

- Se os objetos de computador dos dispositivos que você deseja ingressar no Microsoft Entra híbrido pertencerem a UOs (unidades organizacionais) específicas, configure as UOs corretas para sincronização no Microsoft Entra Connect. Para saber mais sobre como sincronizar objetos de computador usando o Microsoft Entra Connect, veja Filtragem baseada em unidade organizacional.

- Credenciais do Administrador Global do seu locatário do Microsoft Entra.

- As credenciais de administrador corporativo de cada uma das florestas do Active Directory Domain Services local.

- (Para domínios federados) Pelo menos o Windows Server 2012 R2 com os Serviços de Federação do Active Directory (AD FS) instalados.

- Os usuários podem registrar seus dispositivos com o Microsoft Entra ID. Mais informações sobre essa configuração podem ser encontradas no título Definir configurações do dispositivo, no artigo Definir configurações do dispositivo.

Requisitos de conectividade e rede

O ingresso no Microsoft Entra híbrido requer que os dispositivos tenham acesso aos seguintes recursos da Microsoft dentro da rede da organização:

https://enterpriseregistration.windows.nethttps://login.microsoftonline.comhttps://device.login.microsoftonline.comhttps://autologon.microsoftazuread-sso.com(se você usa ou planeja usar o SSO contínuo)- STS (Serviço de Token de Segurança) da sua organização (para domínios federados)

Aviso

Se a sua organização usa servidores proxy que interceptam o tráfego SSL para cenários como prevenção de perda de dados ou restrições de locatário do Microsoft Entra, verifique se o tráfego para https://device.login.microsoftonline.com foi excluído do TLS de interrupção e inspeção. A falha ao excluir essa URL pode causar interferência com a autenticação de certificado de cliente, problemas com o registro de dispositivo e Acesso Condicional com base no dispositivo.

Se a sua organização exigir acesso à Internet por meio de um proxy de saída, você pode usar a WPAD (Descoberta Automática de Proxy Web) para permitir que computadores Windows 10 ou mais recente registrem-se no dispositivo com o Microsoft Entra ID. Para solucionar problemas encontrados ao configurar e gerenciar a WPAD, veja Solucionando problemas de detecção automática.

Se você não usa a WPAD, pode definir as configurações de proxy WinHTTP no seu computador com um GPO (Objeto de Política de Grupo) no Windows 10 1709 e versões posteriores. Para obter mais informações, confira Configurações de proxy WinHTTP implantadas por GPO.

Observação

Se você definir as configurações de proxy em seu computador usando as configurações de WinHTTP, qualquer computador que não possa se conectar ao proxy configurado não conseguirá se conectar à Internet.

Se a organização exigir acesso à Internet por meio de um proxy de saída autenticado, certifique se de que os computadores com Windows 10 ou mais recente possam ser autenticados com êxito no proxy de saída. Como computadores com Windows 10 ou mais recente executam o registro de dispositivos usando o contexto do computador, configure a autenticação de proxy de saída usando o contexto do computador. Acompanhe com o provedor de proxy de saída nos requisitos de configuração.

Verifique se os dispositivos podem acessar os recursos da Microsoft exigidos na conta do sistema usando o script Conectividade de registro do dispositivo de teste.

Domínios gerenciados

Acreditamos que a maioria das organizações implante o ingresso híbrido no Microsoft Entra com domínios gerenciados. Os domínios gerenciados usam a PHS (sincronização de hash de senha) ou a PTA (autenticação de passagem) com o logon único integrado. Os cenários de domínio gerenciado não exigem a configuração de um servidor de federação.

Configure o ingresso híbrido do Microsoft Entra usando o Microsoft Entra Connect para um domínio gerenciado:

Inicie o Microsoft Entra Connect e selecione Configurar.

Em Tarefas adicionais, selecione Configurar opções de dispositivo e, em seguida, Avançar.

Em Visão geral, selecione Avançar.

Em Conectar-se ao Microsoft Entra ID, insira as credenciais de Administrador Global do locatário do Microsoft Entra.

Em Opções do dispositivo, selecione Configurar ingresso híbrido no Microsoft Entra e, em seguida, selecione Avançar.

Em Sistemas operacionais do dispositivo, selecione os sistemas operacionais que os dispositivos no ambiente do Active Directory usam e selecione Avançar.

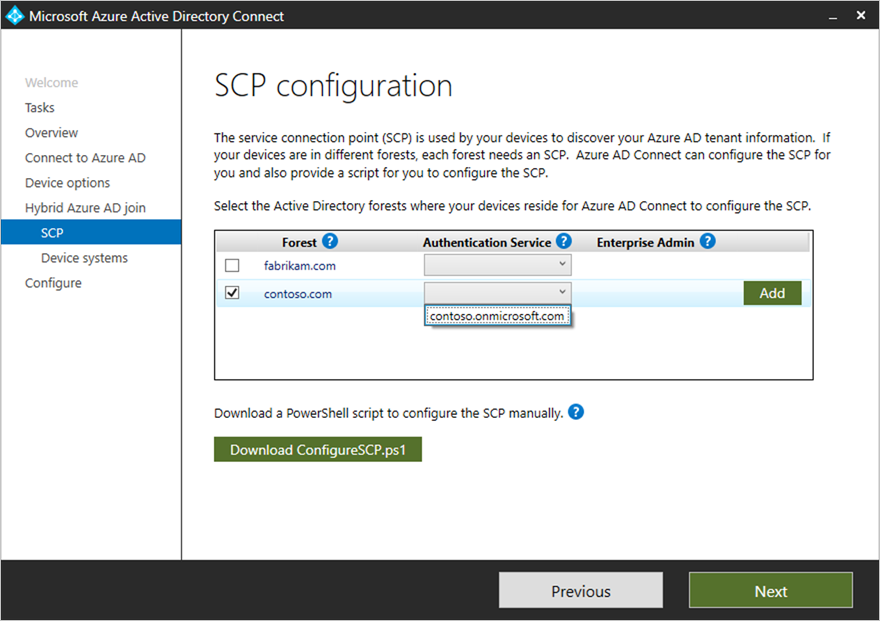

Em Configuração SCP, para cada floresta onde você deseja que o Microsoft Entra Connect configure um ponto de conexão de serviço (SCP), conclua as etapas a seguir e selecione Próximo.

- Selecione a Floresta.

- Selecione um Serviço de Autenticação.

- Selecione Adicionar para inserir as credenciais de administrador corporativo.

Em Pronto para configurar, selecione Configurar.

Em Configuração completa selecione Sair.

Domínios federados

Um ambiente federado deve ter um provedor de identidade que dá suporte aos requisitos a seguir. Se você tem um ambiente federado usando o AD FS (Serviços de Federação do Active Directory), os requisitos abaixo já são compatíveis.

- Declaração WIAORMULTIAUTHN: essa declaração é obrigatória para o ingresso de dispositivos Windows de nível inferior no Microsoft Entra híbrido.

- Protocolo WS-Trust: esse protocolo é um requisito para autenticar os dispositivos Windows atualmente ingressados no Microsoft Entra híbrido com o Microsoft Entra ID. Quando você estiver usando o AD FS, será necessário habilitar os pontos de extremidade WS-Trust a seguir:

/adfs/services/trust/2005/windowstransport/adfs/services/trust/13/windowstransport/adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Aviso

O adfs/services/trust/2005/windowstransport e o adfs/services/trust/13/windowstransport devem ser habilitados como pontos de extremidade voltados para a intranet e NÃO devem ser expostos como pontos de extremidade voltados a uma extranet por meio do proxy de aplicativo Web. Para saber mais sobre como desabilitar os pontos de extremidade do Windows do WS-Trust, confira Desabilitar pontos de extremidade do Windows do WS-Trust no proxy. Veja quais pontos de extremidade estão habilitados por meio do console de gerenciamento do AD FS em Serviço>Pontos de extremidade.

Configure o ingresso híbrido do Microsoft Entra usando o Microsoft Entra Connect para um ambiente federado:

Inicie o Microsoft Entra Connect e selecione Configurar.

Na página Tarefas adicionais, selecione Configurar opções do dispositivo e, em seguida, selecione Avançar.

Na página Visão geral, selecione Avançar.

Na página Conectar-se ao Microsoft Entra ID, insira as credenciais de Administrador Global do locatário do Microsoft Entra e selecione Próximo.

Na página Opções do dispositivo, selecione Configurar ingresso híbrido no Microsoft Entra e, em seguida,selecione Avançar.

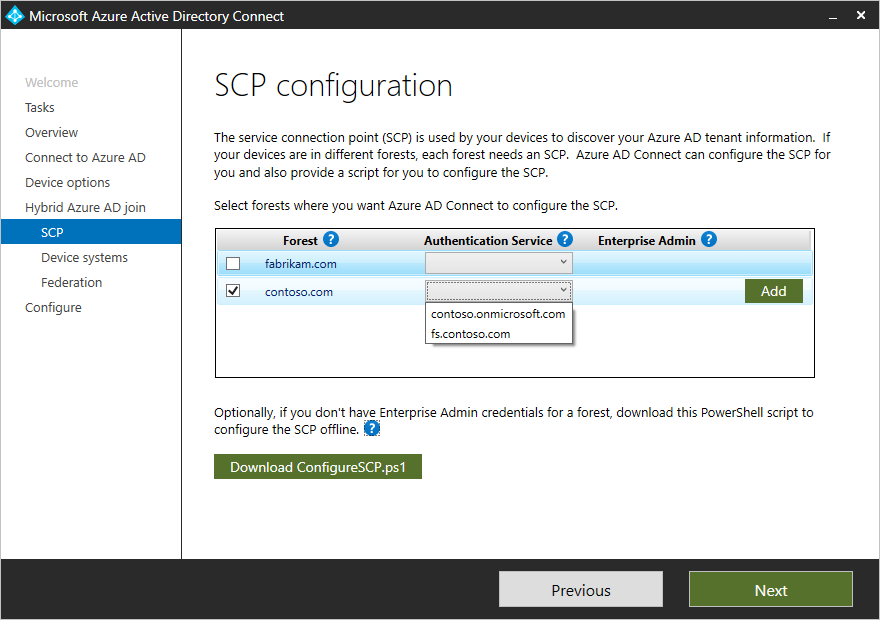

Na página SCP, conclua as etapas a seguir e, em seguida, selecione Avançar:

- Selecione a floresta.

- Selecione o serviço de autenticação. Você deve selecionar o servidor do AD FS, a menos que sua organização tenha exclusivamente clientes Windows 10 ou mais recente e você configure a sincronização do computador/dispositivo ou sua organização use o SSO contínuo.

- Selecione Adicionar para inserir as credenciais de administrador corporativo.

Na página Sistemas operacionais do dispositivo, selecione os sistemas operacionais que os dispositivos no ambiente do Active Directory usam e selecione Avançar.

Na página Configuração de federação, insira as credenciais do administrador do AD FS e, depois, selecione Avançar.

Na página Pronto para configurar, selecione Configurar.

Na página Configuração completa, selecione Sair.

Avisos de federação

Com o Windows 10, versão 1803 ou mais recente, se um ingresso híbrido instantâneo do Microsoft Entra para um ambiente federado usando o AD FS falhar, contamos com o Microsoft Entra Connect para sincronizar o objeto de computador no Microsoft Entra ID para concluir o registro do dispositivo para o ingresso híbrido do Microsoft Entra.

Outros cenários

As organizações podem testar o ingresso híbrido no Microsoft Entra em um subconjunto do ambiente antes de uma distribuição completa. As etapas para concluir uma implantação direcionada podem ser encontradas no artigo Implantação direcionada do ingresso híbrido no Microsoft Entra. As organizações devem incluir um exemplo de usuários de diferentes funções e perfis neste grupo piloto. Uma distribuição direcionada ajuda a identificar os problemas que seu plano pode não resolver antes de habilitá-la em toda a organização.

Algumas organizações talvez não possam usar o Microsoft Entra Connect para configurar o AD FS. As etapas para configurar as declarações manualmente podem ser encontradas no artigo Configurar manualmente o ingresso híbrido no Microsoft Entra.

Nuvem da Comunidade Governamental (inclusive de GCCHigh e DoD)

Para organizações no Azure Government, o ingresso híbrido no Microsoft Entra requer que os dispositivos tenham acesso aos seguintes recursos da Microsoft dentro da rede da organização:

https://enterpriseregistration.windows.netehttps://enterpriseregistration.microsoftonline.ushttps://login.microsoftonline.ushttps://device.login.microsoftonline.ushttps://autologon.microsoft.us(se você usa ou planeja usar o SSO contínuo)

Solucionar problemas de ingresso híbrido no Microsoft Entra

Se estiver com problemas para concluir o ingresso híbrido no Microsoft Entra de dispositivos Windows unidos ao domínio, confira:

- Solução de problemas de dispositivos usando o comando dsregcmd

- Solucionar os problemas de dispositivos atuais do Windows ingressados híbridos no Microsoft Entra

- Solucionar os problemas de dispositivos mais antigos do Windows ingressados híbridos no Microsoft Entra

- Solucionar problemas de estado do dispositivo pendente