Funções e permissões privilegiadas na ID do Microsoft Entra (visualização).

Importante

O rótulo para funções e permissões com privilégios está atualmente em VERSÃO PRÉVIA. Veja os Termos de Uso Complementares para Versões Prévias do Microsoft Azure para obter termos legais que se aplicam aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

A ID do Microsoft Entra tem funções e permissões identificadas como privilegiadas. Essas funções e permissões podem ser usadas para delegar o gerenciamento de recursos de diretório a outros usuários, para modificar credenciais, políticas de autenticação ou autorização ou para acessar dados restritos. Atribuições de função com privilégios podem levar à elevação de privilégio se não forem usadas de maneira segura e pretendida. Este artigo descreve funções com privilégios, permissões e práticas recomendadas de uso.

Quais funções e permissões têm privilégios?

Para obter uma lista de funções e permissões com privilégios, consulte Funções internas do Microsoft Entra. Você também pode usar o Centro de administração do Microsoft Entra, o Microsoft Graph PowerShell ou a API do Microsoft Graph para identificar funções, permissões e atribuições de função identificadas como com privilégios.

No Centro de administração do Microsoft Entra, procure o rótulo PRIVILEGED.

Na página Funções e administradores, as funções com privilégios são identificadas na coluna Com privilégios. A coluna Atribuições lista o número de atribuições de função. Você também pode filtrar funções com privilégios.

Ao exibir as permissões para uma função com privilégios, você pode ver quais permissões têm privilégios. Se você exibir as permissões como um usuário padrão, não poderá ver quais permissões têm privilégios.

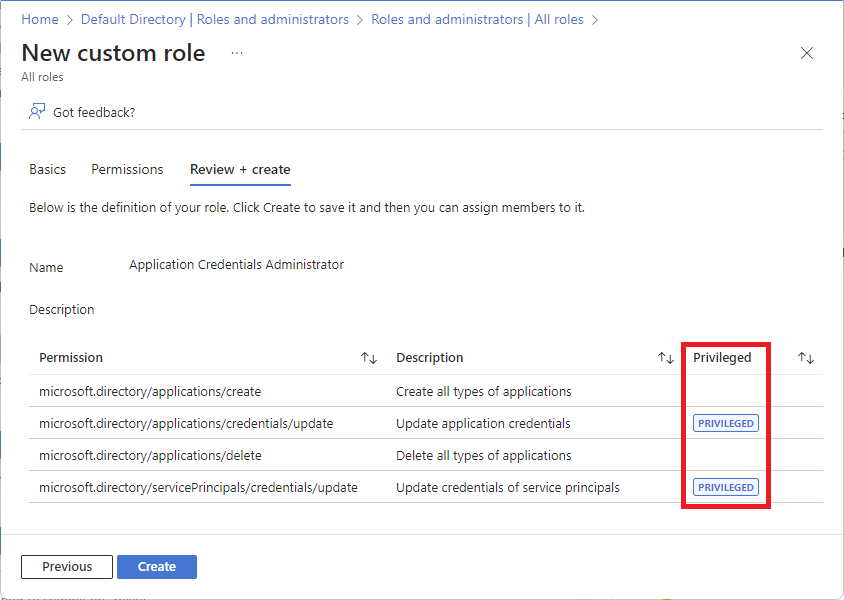

Ao criar uma função personalizada, você pode ver quais permissões têm privilégios e a função personalizada será rotulada como com privilégios.

Melhores práticas para usar funções com privilégios

Aqui estão algumas melhores práticas para usar funções com privilégios.

- Aplicar princípio de privilégio mínimo

- Usar o Privileged Identity Management para conceder acesso Just-In-Time

- Ativar a autenticação multifator para todas as suas contas de administrador

- Configurar revisões de acesso recorrentes para revogar permissões desnecessárias ao longo do tempo

- Limitar o número de administradores globais a menos de 5

- Limitar o número de atribuições de função com privilégios a menos de 10

Para obter mais informações, consulte Práticas recomendadas das funções do Microsoft Entra.

Permissões com privilégios versus ações protegidas

Permissões com privilégios e ações protegidas são recursos relacionados à segurança que têm diferentes finalidades. As permissões que têm o rótulo PRIVILEGED ajudam você a identificar permissões que podem levar à elevação de privilégio se não forem usadas de maneira segura e pretendida. As ações protegidas são permissões de função que receberam políticas de acesso condicional para maior segurança, como a necessidade de realizar a autenticação multifator. Os requisitos de acesso condicional são impostos quando um usuário executa a ação protegida. As ações protegidas estão atualmente em versão prévia. Para obter mais informações, consulte: O que são ações protegidas na ID do Microsoft Entra?.

| Recurso | Permissão com privilégios | Ação protegida |

|---|---|---|

| Identificar permissões que devem ser usadas de maneira segura | ✅ | |

| Exigir segurança adicional para executar uma ação | ✅ |

Terminologia

Para entender as funções e permissões com privilégios na ID do Microsoft Entra, é útil conhecer um pouco da terminologia a seguir.

| Termo | Definição |

|---|---|

| ação | Uma atividade que uma entidade de segurança pode executar em um tipo de objeto. Às vezes chamado de operação. |

| permissão | Uma definição que especifica a atividade que uma entidade de segurança pode executar em um tipo de objeto. Uma permissão inclui uma ou mais ações. |

| permissão com privilégios | Na ID do Microsoft Entra, as permissões que podem ser usadas para delegar o gerenciamento de recursos de diretório a outros usuários, para modificar credenciais, políticas de autenticação ou autorização ou para acessar os dados restritos. |

| função com privilégios | Uma função interna ou personalizada que tem uma ou mais permissões com privilégios. |

| atribuição de função com privilégios | Uma atribuição de função que usa uma função com privilégios. |

| elevação de privilégio | Quando uma entidade de segurança obtém mais permissões do que sua função atribuída inicialmente fornecida pela representação de outra função. |

| ação protegida | Permissões com acesso condicional aplicadas à segurança adicional. |

Como compreender as permissões de função

O esquema para permissões segue vagamente o formato REST do Microsoft Graph:

<namespace>/<entity>/<propertySet>/<action>

Por exemplo:

microsoft.directory/applications/credentials/update

| Elemento de permissão | Descrição |

|---|---|

| namespace | Produto ou serviço que expõe a tarefa e está anexado a microsoft. Por exemplo, todas as tarefas na ID do Microsoft Entra usam o microsoft.directory namespace. |

| entity | Componente ou recurso lógico exposto pelo serviço no Microsoft Graph. Por exemplo, a ID do Microsoft Entra expõe Usuários e Grupos, o OneNote expõe Observações e o Exchange expõe Caixas postais e Calendários. Há uma palavra-chave especial allEntities para especificar todas as entidades em um namespace. Ela geralmente é usada nas funções que concedem acesso a um produto inteiro. |

| propertySet | Propriedades ou aspectos específicos da entidade à qual o acesso está sendo concedido. Por exemplo, microsoft.directory/applications/authentication/read concede a capacidade de ler a URL de resposta, a URL de logoff e a propriedade de fluxo implícito no objeto de aplicativo no Microsoft Entra ID.

|

| ação | Operação sendo concedida, geralmente CRUD (create, read, update, or delete). Há uma palavra-chave especial allTasks para especificar todas as capacidades acima (criar, ler, atualizar e excluir). |

Comparar funções de autenticação

A tabela a seguir compara os recursos de funções relacionadas à autenticação.

| Função | Gerenciar os métodos de autenticação do usuário | Gerenciar a MFA por usuário | Gerenciar as configurações de MFA | Gerenciar a política de método de autenticação | Gerenciar a política de proteção de senha | Atualizar propriedades confidenciais | Excluir e restaurar blobs |

|---|---|---|---|---|---|---|---|

| Administrador de autenticação | Sim, para alguns usuários | Sim, para alguns usuários | No | No | Não | Sim, para alguns usuários | Sim, para alguns usuários |

| Administrador de autenticação privilegiada | Sim para todos os usuários | Sim para todos os usuários | Não | No | Não | Sim para todos os usuários | Sim para todos os usuários |

| Administrador de Política de Autenticação | Não | No | Sim | Sim | Sim | Não | Não |

| Administrador de usuários | Não | No | No | No | Não | Sim, para alguns usuários | Sim, para alguns usuários |

Quem pode redefinir senhas

Na tabela a seguir, as colunas listam as funções que podem redefinir senhas e invalidar tokens de atualização. As linhas listam as funções para as quais a senha pode ser redefinida. Por exemplo, um Administrador de Senha pode redefinir a senha para Leitores de Diretório, Emissor de convites independente, Administrador de Senhas e usuários sem função de administrador. Se um usuário receber qualquer outra função, o Administrador de Senhax não poderá redefinir sua senha.

A tabela a seguir serve para funções atribuídas no escopo de um locatário. Para funções atribuídas no escopo de uma unidade administrativa, há outras restrições.

| Função para a qual a senha pode ser redefinida | Administrador de Senha | Administrador de Assistência Técnica | Administrador de autenticação | Usuário Administrador | Administrador de autenticação com privilégios | Administrador global |

|---|---|---|---|---|---|---|

| Administrador de autenticação | ✅ | ✅ | ✅ | |||

| Leitores de Diretório | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Administrador global | ✅ | ✅* | ||||

| Administrador de Grupos | ✅ | ✅ | ✅ | |||

| Emissor do Convite ao Convidado | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Administrador de assistência técnica | ✅ | ✅ | ✅ | ✅ | ||

| Leitor do Centro de Mensagens | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Administrador de Senha | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Administrador de autenticação com privilégios | ✅ | ✅ | ||||

| Administrador de Função com Privilégios | ✅ | ✅ | ||||

| Leitor de Relatórios | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Usuário (sem função de administrador) |

✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Usuário (sem função de administrador, mas membro ou proprietário de um grupo de função atribuível) |

✅ | ✅ | ||||

| Usuário com uma função no escopo de uma unidade administrativa de gerenciamento restrito | ✅ | ✅ | ||||

| Usuário Administrador | ✅ | ✅ | ✅ | |||

| Leitor de relatórios de resumo do uso | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Todas as funções personalizadas | ✅ | ✅ |

Importante

A função Suporte ao Parceiro de Camada 2 pode redefinir senhas e invalidar tokens de atualização para todos os não administradores e administradores (incluindo Administradores Globais). A função Suporte ao Parceiro de Camada 1 pode redefinir senhas e invalidar tokens de atualização somente para não administradores. Essas funções não devem ser usadas porque foram preteridas.

A capacidade de redefinir uma senha inclui a capacidade de atualizar as seguintes propriedades confidenciais necessárias para a redefinição de senha por autoatendimento:

- businessPhones

- mobilePhone

- otherMails

Quem pode executar ações confidenciais

Alguns administradores podem realizar as ações confidenciais a seguir para alguns usuários. Todos os usuários podem ler as propriedades confidenciais.

| Ação confidencial | Nome da propriedade confidencial |

|---|---|

| Desabilitar ou habilitar usuários | accountEnabled |

| Atualizar o telefone comercial | businessPhones |

| Atualizar o celular | mobilePhone |

| Atualizar a ID imutável local | onPremisesImmutableId |

| Atualizar outros emails | otherMails |

| Atualizar o perfil de senha | passwordProfile |

| Atualizar o nome UPN | userPrincipalName |

| Excluir ou restaurar usuários | Não aplicável |

Na tabela a seguir, as colunas listam as funções que podem realizar ações confidenciais. As linhas listam as funções nas quais a ação confidencial pode ser executada.

A tabela a seguir serve para funções atribuídas no escopo de um locatário. Para funções atribuídas no escopo de uma unidade administrativa, há outras restrições.

| Função na qual a ação confidencial pode ser executada | Administrador de autenticação | Usuário Administrador | Administrador de autenticação com privilégios | Administrador global |

|---|---|---|---|---|

| Administrador de autenticação | ✅ | ✅ | ✅ | |

| Leitores de Diretório | ✅ | ✅ | ✅ | ✅ |

| Administrador global | ✅ | ✅ | ||

| Administrador de Grupos | ✅ | ✅ | ✅ | |

| Emissor do Convite ao Convidado | ✅ | ✅ | ✅ | ✅ |

| Administrador de assistência técnica | ✅ | ✅ | ✅ | |

| Leitor do Centro de Mensagens | ✅ | ✅ | ✅ | ✅ |

| Administrador de Senha | ✅ | ✅ | ✅ | ✅ |

| Administrador de autenticação com privilégios | ✅ | ✅ | ||

| Administrador de Função com Privilégios | ✅ | ✅ | ||

| Leitor de Relatórios | ✅ | ✅ | ✅ | ✅ |

| Usuário (sem função de administrador) |

✅ | ✅ | ✅ | ✅ |

| Usuário (sem função de administrador, mas membro ou proprietário de um grupo de função atribuível) |

✅ | ✅ | ||

| Usuário com uma função no escopo de uma unidade administrativa de gerenciamento restrito | ✅ | ✅ | ||

| Usuário Administrador | ✅ | ✅ | ✅ | |

| Leitor de relatórios de resumo do uso | ✅ | ✅ | ✅ | ✅ |

| Todas as funções personalizadas | ✅ | ✅ |