Gerenciar permissões de função e segurança na Automação do Azure

O RBAC do Azure (controle de acesso baseado em função do Azure) permite o gerenciamento de acesso aos recursos do Azure. Com o RBAC do Azure, você pode separar as tarefas dentro de sua equipe e conceder somente a quantidade de acesso que os usuários, os grupos e os aplicativos precisam para realizar seus trabalhos. Você pode conceder acesso baseado em função aos usuários usando o portal do Azure, as ferramentas de linha de comando do Azure ou as APIs de gerenciamento do Azure.

Funções em Contas de Automação

Na Automação do Azure, o acesso é concedido ao atribuir a função apropriada do Azure aos usuários, grupos e aplicativos no escopo da conta de Automação. Veja a seguir as funções internas com suporte de uma Conta de Automação:

| Função | Descrição |

|---|---|

| Proprietário | A função Proprietário permite acesso a todos os recursos e ações em uma Conta de Automação, incluindo o fornecimento de acesso a outros usuários, grupos e aplicativos para gerenciar a conta de Automação. |

| Colaborador | A função Colaborador permite gerenciar tudo, exceto a modificação de permissões de acesso de outros usuários para uma conta de Automação. |

| Leitor | A função Leitor permite que você veja todos os recursos em uma conta de Automação, mas não permite realizar alterações. |

| Colaborador de automação | A função Colaborador de automação permite que você gerencie todos os recursos na conta de automação, exceto a modificação de permissões de acesso de outro usuário para uma conta de automação. |

| Operador de automação | A função Operador de Automação permite exibir o nome e as propriedades do runbook e criar e gerenciar trabalhos para todos os runbooks em uma conta de Automação. Essa função é útil se você deseja evitar que seus recursos da conta de Automação, como runbooks e ativos de credenciais, sejam exibidos ou modificados, mas ainda permitir que os membros de sua organização executem os runbooks. |

| Operador do Trabalho de Automação | A função Operador do Trabalho de Automação permite criar e gerenciar trabalhos para todos os runbooks em uma conta de Automação. |

| Operador de Runbook de Automação | A função Operador de Runbook de Automação permite visualizar o nome e as propriedades de um runbook. |

| Colaborador do Log Analytics | A função Colaborador de Log Analytics permite que você leia todos os dados de monitoramento e edite as configurações de monitoramento. A edição das configurações de monitoramento inclui adicionar a extensão de VM às VMs, ler chaves da conta de armazenamento para poder configurar a coleta de logs do armazenamento do Azure, criar e configurar contas de automação, adicionar recursos de Automação do Azure e configurar o diagnóstico do Azure em todos os recursos do Azure. |

| Leitor do Log Analytics | A função de Leitor do Log Analytics permite exibir e pesquisar todos os dados de monitoramento, além de exibir configurações de monitoramento. Isso inclui a exibição das configurações de diagnóstico do Azure em todos os recursos do Azure. |

| Colaborador de monitoramento | A função Colaborador de Monitoramento permite que você leia todos os dados de monitoramento e atualize as configurações de monitoramento. |

| Leitor de monitoramento | A função Leitor de monitoramento permite que você leia todos os dados de monitoramento. |

| Administrador de Acesso do Usuário | A função Administrador de Acesso do Usuário permite que você gerencie o acesso dos usuários às Contas de Automação do Azure. |

Permissões de função

As tabelas a seguir descrevem as permissões específicas fornecidas a cada função. Isso pode incluir Ações, que concedem permissões, e Não Ações, que as restringem.

Proprietário

O Proprietário pode gerenciar tudo, incluindo o acesso. A tabela a seguir mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| Microsoft.Automation/automationAccounts/* | Crie e gerencie recursos de todos os tipos. |

Colaborador

Um Colaborador pode gerenciar tudo, exceto o acesso. A tabela a seguir mostra as permissões concedidas e negadas para a função:

| Ações | Descrição |

|---|---|

| Microsoft.Automation/automationAccounts/* | Criar e gerenciar recursos de todos os tipos |

| Não Ações | |

| Microsoft.Authorization/*/Delete | Exclua funções e atribuições de função. |

| Microsoft.Authorization/*/Write | Crie funções e atribuições de função. |

| Microsoft.Authorization/elevateAccess/Action | Nega a capacidade de criar um Administrador de Acesso do Usuário. |

Leitor

Observação

Recentemente, fizemos uma alteração na permissão de função interna Leitor para a conta de Automação. Saiba mais

Um Leitor pode exibir todos os recursos em uma conta de Automação, mas não pode realizar nenhuma alteração.

| Ações | Descrição |

|---|---|

| Microsoft.Automation/automationAccounts/read | Exiba todos os recursos em uma Conta de automação. |

Colaborador de automação

Um Colaborador de automação pode gerenciar todos os recursos na conta de automação, exceto o acesso. A tabela a seguir mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| Microsoft.Automation/automationAccounts/* | Crie e gerencie recursos de todos os tipos. |

| Microsoft.Authorization/*/read | Leia funções e atribuições de função. |

| Microsoft.Resources/deployments/* | Crie e gerencie implantações do grupo de recursos. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Ler implantações de grupo de recursos. |

| Microsoft.Support/* | Crie e gerencie tíquetes de suporte. |

| Microsoft.Insights/ActionGroups/* | Grupos de ações de leitura/gravação/exclusão. |

| Microsoft.Insights/ActivityLogAlerts/* | Alertas de log de atividades de leitura/gravação/exclusão. |

| Microsoft.Insights/diagnosticSettings/* | Leitura/gravação/exclusão de configurações de diagnóstico. |

| Microsoft.Insights/MetricAlerts/* | Ler/gravar/excluir alertas de métrica quase em tempo real. |

| Microsoft.Insights/ScheduledQueryRules/* | Alertas do log de leitura/gravação/exclusão no Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Listar chaves para um espaço de trabalho do Log Analytics |

Observação

A função Colaborador de automação poderá ser usada para acessar qualquer recurso usando a identidade gerenciada se as permissões apropriadas forem definidas no recurso de destino ou usando uma conta Executar como. Uma conta Executar como de automação é, por padrão, configurada com direitos de colaborador na assinatura. Siga a entidade de segurança de privilégios mínimos e atribua cuidadosamente as permissões necessárias apenas para executar o runbook. Por exemplo, se a conta de Automação for necessária apenas para iniciar ou parar uma VM do Azure, as permissões atribuídas à conta Executar como ou à identidade gerenciada precisarão ser apenas para iniciar ou parar a VM. Da mesma forma, se um runbook estiver lendo do armazenamento de blob, atribua permissões somente leitura.

Ao atribuir permissões, é recomendável usar o controle de acesso baseado em função (RBAC) do Azure atribuído a uma identidade gerenciada. Confira nossas melhores recomendações de abordagem para usar um sistema ou identidade gerenciada atribuída pelo usuário, incluindo gerenciamento e governança durante o tempo de vida.

Operador de automação

Um Operador de Automação é capaz de criar e gerenciar trabalhos e ler nomes de runbook e propriedades para todos os runbooks em uma conta de Automação.

Observação

Se quiser controlar o acesso do operador a runbooks individuais, não configure esta função. Em vez disso, use as funções Operador de Trabalho de Automação e Operador de Runbook de Automação em combinação.

A tabela a seguir mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| Microsoft.Authorization/*/read | Autorização de leitura. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Leia os recursos do Hybrid Runbook Worker. |

| Microsoft.Automation/automationAccounts/jobs/read | Listar trabalhos do runbook. |

| Microsoft.Automation/automationAccounts/jobs/resume/action | Retome um trabalho que está em pausa. |

| Microsoft.Automation/automationAccounts/jobs/stop/action | Cancele um trabalho em andamento. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | Leia os Fluxos e Saída de Trabalho. |

| Microsoft.Automation/automationAccounts/jobs/output/read | Obter a Saída de um trabalho. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | Pause um trabalho em andamento. |

| Microsoft.Automation/automationAccounts/jobs/write | Crie trabalhos. |

| Microsoft.Automation/automationAccounts/jobSchedules/read | Obter uma agenda de trabalho da Automação do Azure. |

| Microsoft.Automation/automationAccounts/jobSchedules/write | Criar uma agenda de trabalho da Automação do Azure. |

| Microsoft.Automation/automationAccounts/linkedWorkspace/read | Vincule o workspace à conta da Automação do Azure. |

| Microsoft.Automation/automationAccounts/read | Obter uma conta da Automação do Azure. |

| Microsoft.Automation/automationAccounts/runbooks/read | Obter um runbook da Automação do Azure. |

| Microsoft.Automation/automationAccounts/schedules/read | Obter um ativo do agendamento da Automação do Azure. |

| Microsoft.Automation/automationAccounts/schedules/write | Criar ou atualizar um ativo de agendamento da Automação do Azure. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Leia funções e atribuições de função. |

| Microsoft.Resources/deployments/* | Crie e gerencie implantações do grupo de recursos. |

| Microsoft.Insights/alertRules/* | Crie e gerencie regras de alerta. |

| Microsoft.Support/* | Crie e gerencie tíquetes de suporte. |

| Microsoft.ResourceHealth/availabilityStatuses/read | Obtém os status de disponibilidade de todos os recursos no escopo especificado. |

Operador do Trabalho de Automação

Uma função Operador do Trabalho de Automação é concedida no escopo da conta de Automação. Isso permite que as permissões do operador criem e gerenciem trabalhos para todos os runbooks na conta. Se a função Operador de Trabalho receber permissões de leitura no grupo de recursos que contém a conta de Automação, os membros da função terão a capacidade de iniciar runbooks. No entanto, eles não têm a capacidade de criá-los, editá-los ou excluí-los.

A tabela a seguir mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| Microsoft.Authorization/*/read | Autorização de leitura. |

| Microsoft.Automation/automationAccounts/jobs/read | Listar trabalhos do runbook. |

| Microsoft.Automation/automationAccounts/jobs/resume/action | Retome um trabalho que está em pausa. |

| Microsoft.Automation/automationAccounts/jobs/stop/action | Cancele um trabalho em andamento. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | Leia os Fluxos e Saída de Trabalho. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | Pause um trabalho em andamento. |

| Microsoft.Automation/automationAccounts/jobs/write | Crie trabalhos. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Leia funções e atribuições de função. |

| Microsoft.Resources/deployments/* | Crie e gerencie implantações do grupo de recursos. |

| Microsoft.Insights/alertRules/* | Crie e gerencie regras de alerta. |

| Microsoft.Support/* | Crie e gerencie tíquetes de suporte. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Lê um grupo de Hybrid Runbook Workers. |

| Microsoft.Automation/automationAccounts/jobs/output/read | Obtém a saída de um trabalho. |

Operador de Runbook de Automação

Uma função Operador de Runbook de Automação é concedida no escopo do Runbook. Um Operador de Runbook de Automação pode exibir o nome e as propriedades do runbook. Essa função combinada com a função Operador de Trabalho de Automação permite que o operador também crie e gerencie trabalhos para o runbook. A tabela a seguir mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| Microsoft.Automation/automationAccounts/runbooks/read | Liste os runbooks. |

| Microsoft.Authorization/*/read | Autorização de leitura. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Leia funções e atribuições de função. |

| Microsoft.Resources/deployments/* | Crie e gerencie implantações do grupo de recursos. |

| Microsoft.Insights/alertRules/* | Crie e gerencie regras de alerta. |

| Microsoft.Support/* | Crie e gerencie tíquetes de suporte. |

Colaborador do Log Analytics

Uma função Colaborador de Log Analytics pode ler todos os dados de monitoramento e editar as configurações de monitoramento. A edição das configurações de monitoramento inclui adicionar a extensão de VM às VMs; ler as chaves da conta de armazenamento para configurar a coleta de logs do Armazenamento do Microsoft Azure; criar e configurar as contas da Automação; adicionar recursos e configurar o diagnóstico do Azure em todos os recursos do Azure. A tabela a seguir mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| */leitura | Ler recursos de todos os tipos, exceto segredos. |

| Microsoft.ClassicCompute/virtualMachines/extensions/* | Crie e gerencie extensões de escala da máquina virtual. |

| Microsoft.ClassicStorage/storageAccounts/listKeys/action | Liste chaves de conta de armazenamento clássica. |

| Microsoft.Compute/virtualMachines/extensions/* | Crie e gerencie extensões de escala da máquina virtual clássicas. |

| Microsoft.Insights/alertRules/* | Leitura/gravação/exclusão de regras de alerta. |

| Microsoft.Insights/diagnosticSettings/* | Leitura/gravação/exclusão de configurações de diagnóstico. |

| Microsoft.OperationalInsights/* | Acessar os logs do Azure Monitor. |

| Microsoft.OperationsManagement/* | Gerenciar recursos de Automação do Azure em workspaces. |

| Microsoft.Resources/deployments/* | Crie e gerencie implantações do grupo de recursos. |

| Microsoft.Resources/subscriptions/resourcegroups/deployments/* | Crie e gerencie implantações do grupo de recursos. |

| Microsoft.Storage/storageAccounts/listKeys/action | Liste chaves da conta de armazenamento. |

| Microsoft.Support/* | Crie e gerencie tíquetes de suporte. |

| Microsoft.HybridCompute/machines/extensions/write | Instala ou atualiza uma extensão do Azure Arc. |

Leitor do Log Analytics

Um Leitor do Log Analytics pode exibir e pesquisar todos os dados de monitoramento além de exibir as configurações de monitoramento, incluindo a exibição da configuração do diagnóstico do Azure em todos os recursos do Azure. A tabela a seguir mostra as permissões concedidas ou negadas para a função:

| Ações | Descrição |

|---|---|

| */leitura | Ler recursos de todos os tipos, exceto segredos. |

| Microsoft.OperationalInsights/workspaces/analytics/query/action | Gerenciar consultas em logs do Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/search/action | Pesquisar dados de log do Azure Monitor. |

| Microsoft.Support/* | Crie e gerencie tíquetes de suporte. |

| Não Ações | |

| Microsoft.OperationalInsights/workspaces/sharedKeys/read | Não é possível ler as chaves de acesso compartilhadas. |

Colaborador de monitoramento

Uma função Colaborador de Monitoramento pode ler todos os dados de monitoramento e atualizar as configurações de monitoramento. A tabela a seguir mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| */leitura | Ler recursos de todos os tipos, exceto segredos. |

| Microsoft.AlertsManagement/alerts/* | Gerencie alertas. |

| Microsoft.AlertsManagement/alertsSummary/* | Gerencie o Painel de alertas. |

| Microsoft.Insights/AlertRules/* | Gerencie as regras de alerta. |

| Microsoft.Insights/components/* | Gerencie os componentes do Application Insights. |

| Microsoft.Insights/DiagnosticSettings/* | Gerencie as configurações de diagnóstico. |

| Microsoft.Insights/eventtypes/* | Listar eventos do Log de atividades (eventos de gerenciamento) em um assinatura. Essa permissão é aplicável ao acesso programático e ao portal para o Log de atividades. |

| Microsoft.Insights/LogDefinitions/* | Essa permissão é necessária para usuários que precisam de acesso aos Logs de atividade por meio do portal. Liste as categorias de log no Log de Atividades. |

| Microsoft.Insights/MetricDefinitions/* | Ler definições de métricas (lista de tipos de métrica disponíveis para um recurso). |

| Microsoft.Insights/Metrics/* | Ler as métricas para um recurso. |

| Microsoft.Insights/Register/Action | Registre o provedor do Microsoft.Insights. |

| Microsoft.Insights/webtests/* | Gerencie os testes da Web do Application Insights. |

| Microsoft.OperationalInsights/workspaces/intelligencepacks/* | Gerenciar pacotes de solução de logs do Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/savedSearches/* | Acessar as pesquisas salvas de logs do Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/search/action | Pesquise workspaces do Log Analytics. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Listar chaves para um workspace do Log Analytics. |

| Microsoft.OperationalInsights/workspaces/storageinsightconfigs/* | Gerenciar as configurações das informações de armazenamento de logs do Azure Monitor. |

| Microsoft.Support/* | Crie e gerencie tíquetes de suporte. |

| Microsoft.WorkloadMonitor/workloads/* | Gerencie cargas de trabalho. |

Leitor de monitoramento

Um Leitor de Monitoramento pode ler todos os dados de monitoramento. A tabela a seguir mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| */leitura | Ler recursos de todos os tipos, exceto segredos. |

| Microsoft.OperationalInsights/workspaces/search/action | Pesquise workspaces do Log Analytics. |

| Microsoft.Support/* | Criar e gerenciar tíquetes de suporte |

Administrador de Acesso do Usuário

Um Administrador de Acesso do Usuário pode gerenciar o acesso do usuário aos recursos do Azure. A tabela a seguir mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| */leitura | Ler todos os recursos |

| Microsoft.Authorization/* | Gerenciar autorização |

| Microsoft.Support/* | Criar e gerenciar tíquetes de suporte |

Permissões de acesso à função Leitor

Importante

Para fortalecer a postura de segurança geral da Automação do Azure, a função interna Leitor de RBAC não terá acesso às chaves da conta de Automação por meio da chamada à API: GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION.

A função interna Leitor da conta de Automação não pode usar o API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION para buscar as chaves da conta de Automação. Essa é uma operação de alto privilégio que fornece informações confidenciais que podem representar um risco de segurança de um ator mal-intencionado indesejado com privilégios baixos que possa obter acesso às chaves da conta de Automação e executar ações com nível de privilégio elevado.

Para acessar o API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION, recomendamos que você alterne para as funções internas, como Proprietário, Colaborador ou Colaborador de Automação, para acessar as chaves da conta de Automação. Por padrão, essas funções terão a permissão listKeys. Como melhor prática, recomendamos que você crie uma função personalizada com permissões limitadas para acessar as chaves da conta de Automação. Para uma função personalizada, você precisa adicionar a permissão Microsoft.Automation/automationAccounts/listKeys/action à definição de função.

Saiba mais sobre como criar uma função personalizada no portal do Azure.

Permissões de configuração de recurso

As seções a seguir descrevem as permissões mínimas necessárias para habilitar os recursos de Gerenciamento de Atualizações e o Controle de Alterações e Inventário.

Permissões para habilitar o Gerenciamento de Atualizações e o Controle de Alterações e Inventário de uma VM

| Ação | Permissão | Escopo mínimo |

|---|---|---|

| Gravar nova implantação | Microsoft.Resources/deployments/* | Subscription |

| Gravar novo grupo de recursos | Microsoft.Resources/subscriptions/resourceGroups/write | Subscription |

| Criar novo workspace padrão | Microsoft.OperationalInsights/workspaces/write | Resource group |

| Criar nova conta | Microsoft.Automation/automationAccounts/write | Resource group |

| Vincular workspace e conta | Microsoft.OperationalInsights/workspaces/write Microsoft.Automation/automationAccounts/read |

Workspace Conta de automação |

| Criar extensão MMA | Microsoft.Compute/virtualMachines/write | Máquina Virtual |

| Criar pesquisa salva | Microsoft.OperationalInsights/workspaces/write | Workspace |

| Criar configuração de escopo | Microsoft.OperationalInsights/workspaces/write | Workspace |

| Verificação do estado da integração – Ler workspace | Microsoft.OperationalInsights/workspaces/read | Workspace |

| Verificação do estado da integração – Ler propriedade de conta do workspace vinculado | Microsoft.Automation/automationAccounts/read | Conta de automação |

| Verificação do estado da integração – Ler solução | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Solução |

| Verificação do estado da integração – Ler VM | Microsoft.Compute/virtualMachines/read | Máquina Virtual |

| Verificação do estado da integração – Ler conta | Microsoft.Automation/automationAccounts/read | Conta de automação |

| Verificação do workspace de integração para a VM1 | Microsoft.OperationalInsights/workspaces/read | Subscription |

| Registrar o provedor do Log Analytics | Microsoft.Insights/register/action | Subscription |

1 Esta permissão é necessária para habilitar recursos por meio da experiência do portal de VM.

Permissões para habilitar o Gerenciamento de Atualizações e o Controle de Alterações e Inventário de uma conta de Automação

| Ação | Permissão | Escopo mínimo |

|---|---|---|

| Criar nova implantação | Microsoft.Resources/deployments/* | Subscription |

| Criar novo grupo de recursos | Microsoft.Resources/subscriptions/resourceGroups/write | Subscription |

| Folha AutomationOnboarding – Criar novo workspace | Microsoft.OperationalInsights/workspaces/write | Resource group |

| Folha AutomationOnboarding – Ler workspace vinculado | Microsoft.Automation/automationAccounts/read | Conta de automação |

| Folha AutomationOnboarding – Ler solução | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Solução |

| Folha AutomationOnboarding – Ler workspace | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Workspace |

| Criar link para o workspace e conta | Microsoft.OperationalInsights/workspaces/write | Workspace |

| Gravar conta para caixa de sapatos | Microsoft.Automation/automationAccounts/write | Conta |

| Criar/editar pesquisa salva | Microsoft.OperationalInsights/workspaces/write | Workspace |

| Criar/editar configuração de escopo | Microsoft.OperationalInsights/workspaces/write | Workspace |

| Registrar o provedor do Log Analytics | Microsoft.Insights/register/action | Subscription |

| Etapa 2 – Habilitar várias VMs | ||

| Folha de VMOnboarding – Criar extensão MMA | Microsoft.Compute/virtualMachines/write | Máquina Virtual |

| Criar/editar pesquisa salva | Microsoft.OperationalInsights/workspaces/write | Workspace |

| Criar/editar configuração de escopo | Microsoft.OperationalInsights/workspaces/write | Workspace |

Gerenciar permissões de função para grupos do Hybrid Workers e Hybrid Workers

É possível criar funções personalizadas da Automação do Azure e conceder as seguintes permissões a funções de trabalho híbridas e grupos de trabalho híbridos:

- Hybrid Runbook Worker baseado em extensão

- Hybrid Runbook Worker baseado em agente no Windows

- Hybrid Runbook Worker baseado em agente no Linux

Permissões do Gerenciamento de Atualizações

O Gerenciamento de Atualizações pode ser usado para avaliar e agendar implantações de atualização para computadores em várias assinaturas no mesmo locatário do Microsoft Entra ou em locatários usando o Azure Lighthouse. A tabela a seguir lista as permissões necessárias para gerenciar implantações de atualização.

| Recurso | Função | Escopo |

|---|---|---|

| Conta de automação | Colaborador de Máquina Virtual | Grupo de recursos para a conta |

| Workspace do Log Analytics | Colaborador do Log Analytics | Workspace do Log Analytics |

| Workspace do Log Analytics | Leitor do Log Analytics | Subscription |

| Solução | Colaborador do Log Analytics | Solução |

| Máquina Virtual | Colaborador de Máquina Virtual | Máquina Virtual |

| Ações na máquina virtual | ||

| Exibir o histórico de execução do agendamento de atualização (Execuções do computador de configuração de atualização de software) | Leitor | Conta de automação |

| Ações na máquina virtual | Permissão | |

| Criar agendamento de atualização (Configurações de atualização de software) | Microsoft.Compute/virtualMachines/write | Para grupos de recursos e lista de VMs estáticos |

| Criar agendamento de atualização (Configurações de atualização de software) | Microsoft.OperationalInsights/workspaces/analytics/query/action | Para a ID do recurso do espaço de trabalho ao usar a lista dinâmica não Azure. |

Observação

Ao usar o Gerenciamento de atualizações, verifique se a política de execução para scripts é RemoteSigned.

Configurar o RBAC do Azure para a conta de Automação

A seção a seguir mostra como configurar o RBAC do Azure em sua conta de Automação por meio do portal do Azure e do PowerShell.

Configurar o RBAC do Azure usando o portal do Azure

Entre no Portal do Azure e abra sua conta de Automação na página Contas de Automação.

Selecione Controle de acesso (IAM) e selecione uma função na lista de funções disponíveis. É possível escolher qualquer uma das funções internas disponíveis compatíveis com uma conta de Automação ou qualquer função personalizada que você tenha definido. Atribua a função a um usuário ao qual você deseja conceder permissões.

Para ver as etapas detalhadas, confira Atribuir funções do Azure usando o portal do Azure.

Observação

Você só pode definir o controle de acesso baseado em função no escopo da conta de Automação, e não em algum recurso abaixo da conta de Automação.

Remover atribuições de função de um usuário

Você pode remover a permissão de acesso de um usuário que não está gerenciando a conta de Automação ou que não trabalha mais para a organização. As etapas a seguir mostram como remover as atribuições de função de um usuário. Para obter etapas detalhadas, consulte Remover atribuições de função do Azure:

Abra Controle de acesso (IAM) em um escopo, como grupo de gerenciamento, assinatura, grupo de recursos ou recurso, no qual você deseja remover o acesso.

Selecione a guia Atribuições de função para exibir todas as atribuições de função nesse escopo.

Na lista de atribuições de função, adicione uma caixa de seleção ao lado do usuário com a atribuição de função que você deseja remover.

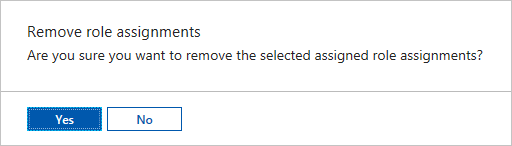

Selecione Remover.

Configurar o RBAC do Azure usando o PowerShell

Você também pode configurar o acesso baseado em função para uma conta de Automação usando os seguintes cmdlets do Azure PowerShell:

Get-AzRoleDefinition lista todas as funções do Azure disponíveis no Microsoft Entra ID. Você pode usar o cmdlet com o parâmetro Name para listar todas as ações que uma função específica pode executar.

Get-AzRoleDefinition -Name 'Automation Operator'

A seguir está a saída de exemplo:

Name : Automation Operator

Id : d3881f73-407a-4167-8283-e981cbba0404

IsCustom : False

Description : Automation Operators are able to start, stop, suspend, and resume jobs

Actions : {Microsoft.Authorization/*/read, Microsoft.Automation/automationAccounts/jobs/read, Microsoft.Automation/automationAccounts/jobs/resume/action,

Microsoft.Automation/automationAccounts/jobs/stop/action...}

NotActions : {}

AssignableScopes : {/}

Get-AzRoleAssignment lista as atribuições de função do Azure no escopo especificado. Sem nenhum parâmetro, o cmdlet retorna todas as atribuições de função feitas na assinatura. Use o parâmetro ExpandPrincipalGroups para listar as atribuições de acesso para o usuário especificado, bem como os grupos aos quais o usuário pertence.

Exemplo: Use o cmdlet a seguir para listar todos os usuários e suas funções em uma conta de Automação.

Get-AzRoleAssignment -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

A seguir está a saída de exemplo:

RoleAssignmentId : /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/cc594d39-ac10-46c4-9505-f182a355c41f

Scope : /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : 15f26a47-812d-489a-8197-3d4853558347

ObjectType : User

Use New-AzRoleAssignment para atribuir o acesso de usuários, grupos e aplicativos a um escopo específico.

Exemplo: Use o comando a seguir para atribuir a função "Operador de Automação" para um usuário no escopo da Conta de Automação.

New-AzRoleAssignment -SignInName <sign-in Id of a user you wish to grant access> -RoleDefinitionName 'Automation operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

A seguir está a saída de exemplo:

RoleAssignmentId : /subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/25377770-561e-4496-8b4f-7cba1d6fa346

Scope : /subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : f5ecbe87-1181-43d2-88d5-a8f5e9d8014e

ObjectType : User

Use Remove-AzureRmRoleAssignment para remover o acesso de um usuário, grupo ou aplicativo especificado a determinado escopo.

Exemplo: Use o comando a seguir para remover o usuário da função de Operador de Automação no escopo da conta de Automação.

Remove-AzRoleAssignment -SignInName <sign-in Id of a user you wish to remove> -RoleDefinitionName 'Automation Operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

No exemplo anterior, substitua sign-in ID of a user you wish to remove, SubscriptionID, Resource Group Name e Automation account name pelos detalhes da sua conta. Escolha sim quando for solicitado a confirmar antes de continuar a remover a atribuição de função de usuário.

Experiência do usuário para função do Operador de Automação – conta de Automação

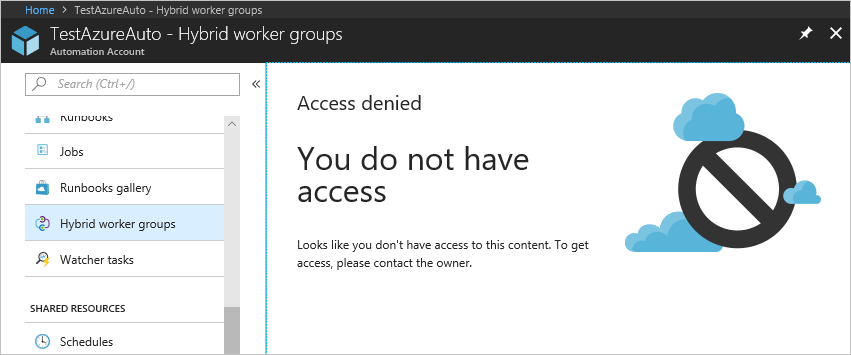

Quando um usuário atribuído à função de Operador de Automação no escopo da conta de Automação exibir a conta de Automação à qual está atribuído, ele poderá exibir apenas a lista de runbooks, trabalhos de runbook e agendamentos criados na conta de Automação. Esse usuário não pode ver as definições desses itens. Ele pode iniciar, parar, suspender, retomar ou agendar o trabalho de runbook. No entanto, o usuário não tem acesso a outros recursos de Automação, como configurações, grupos do Hybrid Runbook Worker ou nós DSC.

Configurar o RBAC do Azure para runbooks

A Automação do Azure permite que você atribua funções do Azure a runbooks específicos. Para fazer isso, execute o script a seguir para adicionar um usuário a um runbook específico. Um administrador da conta de Automação do Azure ou um Administrador de Locatários pode executar este script.

$rgName = "<Resource Group Name>" # Resource Group name for the Automation account

$automationAccountName ="<Automation account name>" # Name of the Automation account

$rbName = "<Name of Runbook>" # Name of the runbook

$userId = "<User ObjectId>" # Azure Active Directory (AAD) user's ObjectId from the directory

# Gets the Automation account resource

$aa = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts" -ResourceName $automationAccountName

# Get the Runbook resource

$rb = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts/runbooks" -ResourceName "$rbName"

# The Automation Job Operator role only needs to be run once per user.

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Job Operator" -Scope $aa.ResourceId

# Adds the user to the Automation Runbook Operator role to the Runbook scope

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Runbook Operator" -Scope $rb.ResourceId

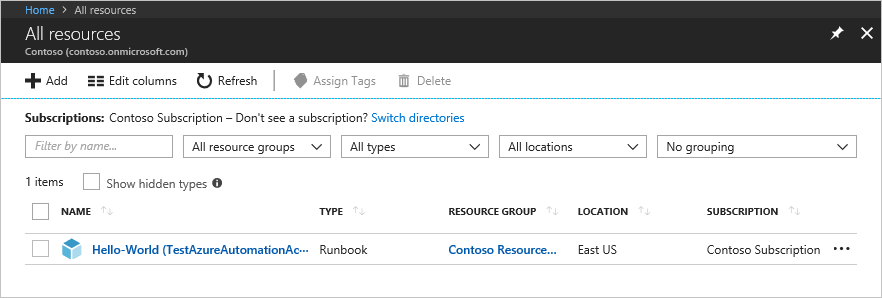

Uma vez executado, o usuário deve entrar no portal do Azure e selecionar Todos os Recursos. Na lista, o usuário pode ver o runbook para o qual ele foi adicionado como um Operador de Runbook de Automação.

Experiência do usuário para a função de operador de Automação – runbook

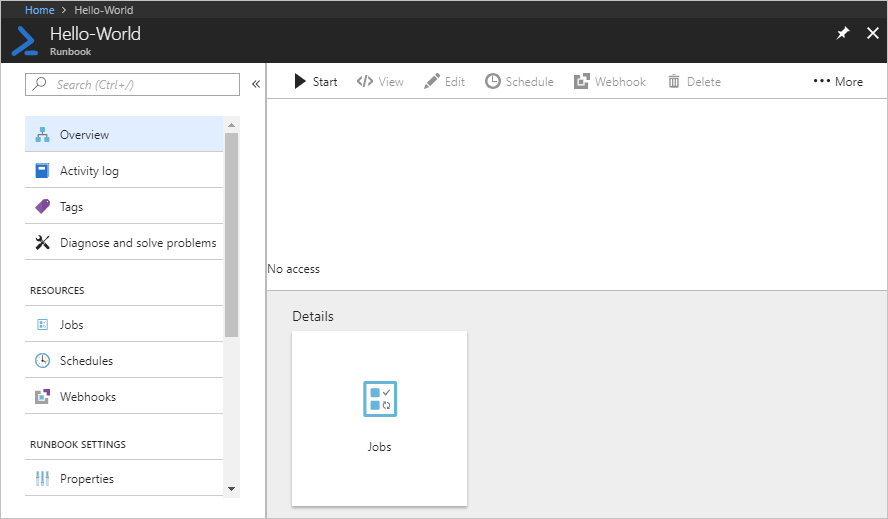

Quando um usuário atribuído à função de Operador de Automação no escopo do Runbook exibe um runbook atribuído, ele só pode iniciar o runbook e exibir os trabalhos de runbook.

Próximas etapas

- Para saber mais sobre as diretrizes de segurança, confira as Práticas recomendadas de segurança na Automação do Azure.

- Para saber mais sobre o RBAC do Azure usando o PowerShell, confira Adicionar ou remover atribuições de função do Azure usando o Azure PowerShell.

- Para obter detalhes sobre os tipos de runbooks, confira Tipos de runbook de Automação do Azure.

- Para iniciar um runbook, confira Iniciar um runbook na Automação do Azure.