Instalar o Agente do Log Analytics em computadores Windows

Este artigo fornece informações sobre como instalar o agente do Log Analytics em computadores Windows usando os seguintes métodos:

- Instalação manual usando o Assistente de instalação ou a linha de comando.

- DSC (Desired State Configuration) na Automação do Azure.

Os métodos de instalação descritos neste artigo geralmente são usados para máquinas virtuais locais ou em outras nuvens. Para ver opções mais eficientes que você pode usar para máquinas virtuais Azure, confira Opções de instalação.

Importante

O agente herdado do Log Analyticsserá preterido em agosto de 2024. Após essa data, a Microsoft não fornecerá mais suporte para o agente do Log Analytics. Migre para o agente do Azure Monitor antes de agosto de 2024 para continuar a ingestão de dados.

Observação

A instalação do agente de Log Analytics normalmente não exigirá que você reinicie o computador.

Requisitos

Sistemas operacionais compatíveis

Para ver uma lista das versões do Windows compatíveis com o agente do Log Analytics, confira Visão geral dos agentes do Azure Monitor.

Requisito de suporte à assinatura de código SHA-2

O agente do Windows começou a usar exclusivamente a assinatura SHA-2 em 17 de agosto de 2020. Essa alteração afetou os clientes que usam o agente do Log Analytics em um sistema operacional herdado como parte de qualquer Serviço do Azure, por exemplo, Azure Monitor, Automação do Azure, Gerenciamento de Atualizações do Azure, Controle de Alterações do Azure, Microsoft Defender para Nuvem, Microsoft Sentinel e Proteção Avançada contra Ameaças do Windows Defender.

A alteração não requer nenhuma ação do cliente, a menos que você esteja executando o agente em uma versão do sistema operacional herdada, como Windows 7, Windows Server 2008 R2 e Windows Server 2008. Os clientes em execução em uma versão de sistema operacional herdada precisaram executar as seguintes ações em suas máquinas antes de 17 de agosto de 2020, ou seus agentes deixaram de enviar dados para seus workspaces do Log Analytics:

Instale o service pack mais recente para seu sistema operacional. As versões do service pack necessárias são:

- Windows 7 SP1

- Windows Server 2008 SP2

- Windows Server 2008 R2 SP1

Instale as atualizações do Windows de assinatura do SHA-2 para seu sistema operacional conforme descrito no requisito de suporte à assinatura de código SHA-2 2019 para Windows e WSUS.

Atualize para a última versão do agente do Windows (versão 10.20.18067).

Recomendamos que você configure o agente para usar o TLS 1.2.

Requisitos de rede

Confira Visão geral do agente do Log Analytics para ver os requisitos de rede do agente do Windows.

Configurar o agente para usar o TLS 1.2

O protocolo TLS 1.2 garante a segurança dos dados em trânsito para comunicação entre o agente do Windows e o serviço do Log Analytics. Se estiver instalando em um sistema operacional sem TLS habilitado por padrão, você deverá configurar o TLS 1.2 usando as etapas abaixo.

Encontre a seguinte subchave do Registro: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols.

Crie uma subchave em Protocolos para o TLS 1.2: HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2.

Criar uma subchave Cliente na subchave do protocolo TLS 1.2 que você criou anteriormente. Por exemplo, HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client.

Crie os seguintes valores DWORD em HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client:

- Habilitado [Valor = 1]

- DisabledByDefault [Valor = 0]

Configure o .NET Framework 4.6 ou posterior para dar suporte à criptografia segura, uma vez que, por padrão, está desabilitado. A criptografia forte usa mais protocolos de rede seguros como TLS 1.2 e bloqueia os protocolos que não são seguros.

- Localize a seguinte subchave do Registro: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319.

- Crie o valor DWORD SchUseStrongCrypto nessa subchave com um valor de 1.

- Localize a seguinte subchave do Registro: HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319.

- Crie o valor DWORD SchUseStrongCrypto nessa subchave com um valor de 1.

- Reinicie o sistema para que as configurações entrem em vigor.

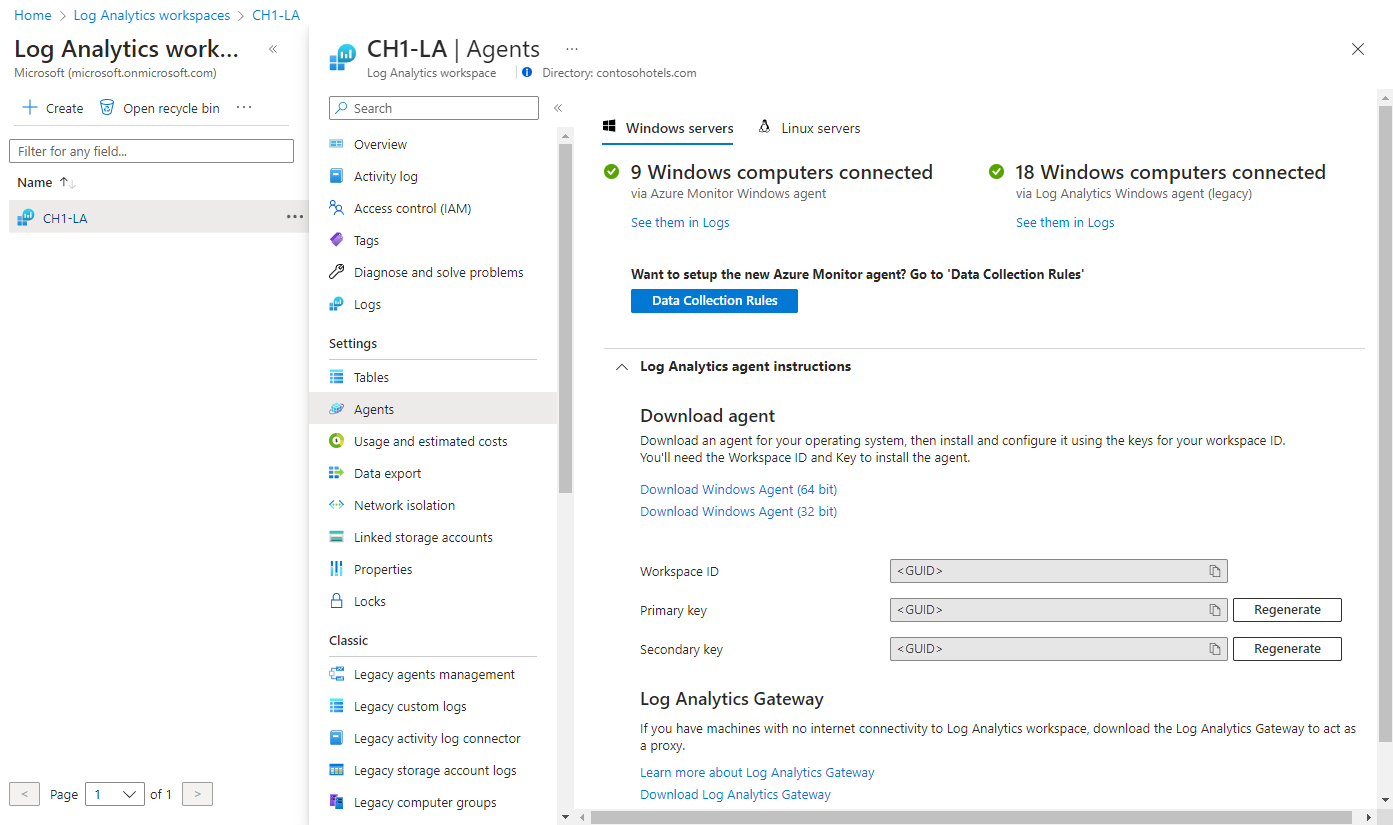

ID e chaves do workspace

Independentemente do método de instalação usado, você precisará da ID e da chave do workspace para o Workspace do Log Analytics ao qual o agente se conectará. Selecione o workspace no menu Workspace do Log Analytics no portal do Azure. Na seção Configurações, selecione Gerenciamento de agentes.

Observação

Não é possível configurar o agente para relatar mais de um workspace durante a configuração inicial. Adicione ou remova um workspace após a instalação atualizando as configurações no painel de controle ou no PowerShell.

Observação

Embora a regeneração das chaves compartilhadas do Workspace do Log Analytics seja possível, a intenção dela não é restringir imediatamente o acesso a nenhum agente que esteja usando essas chaves no momento. Os agentes usam a chave para gerar um certificado que expira após três meses. A regeneração das chaves compartilhadas só impedirá que os agentes renovem seus certificados, não impedindo que continuem a usá-los até sua expiração.

Instalar o agente

Importante

O agente herdado do Log Analyticsserá preterido em agosto de 2024. Após essa data, a Microsoft não fornecerá mais suporte para o agente do Log Analytics. Migrar para o agente do Azure Monitor antes de agosto de 2024, para continuar a ingestão de dados.

As etapas a seguir instalam e configuram o agente do Log Analytics do Azure e a nuvem do Azure Government usando o assistente de instalação em seu computador. Se você quiser saber como configurar o agente para também relatar grupo de gerenciamento System Center Operations Manager, consulte implantar o agente do Operations Manager com o Assiste de Configuração do Agente.

- No seu espaço de trabalho do Log Analytics, na página Servidores Windows que você navegou anteriormente, selecione a versão apropriada de Fazer o download do Agente para Windows para baixar dependendo da arquitetura do processador do sistema operacional Windows.

- Execute a Instalação para instalar o agente no seu computador.

- Na página de Boas-vindas, clique em Avançar.

- Na página Termos de Licença, leia a licença e clique em Aceito.

- Na página Pasta de Destino, altere ou mantenha a pasta de instalação padrão e clique em Avançar.

- Na página Opções de Instalação do Agente, escolha a opção de conectar o agente ao Azure Log Analytics e clique em Avançar.

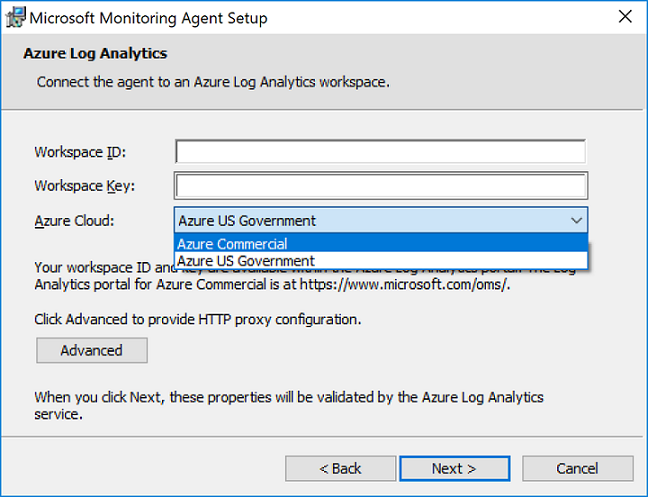

- Na página do Azure Log Analytics, execute o seguinte:

- Cole a ID do Workspace e a Chave do Workspace (Chave Primária) que você copiou anteriormente. Caso o computador deva se reportar a um espaço de trabalho do Log Analytics na nuvem do Azure Governamental, selecione Governo dos EUA do Azure na lista suspensa do Azure Cloud.

- Caso o computador precise se comunicar por meio de um servidor proxy ao serviço Log Analytics, clique em Avançado e forneça a URL e o número da porta do servidor proxy. Caso seu servidor proxy exija autenticação, digite o nome de usuário e a senha para se autenticar com o servidor proxy e clique em Avançar.

- Clique em Avançar depois de concluir o fornecimento das definições de configuração necessárias.

- Na página Pronto para Instalar, revise suas escolhas e clique em Instalar.

- Na página Configuração concluída com êxito, clique em Concluir.

Após concluir, o Microsoft Monitoring Agent aparecerá no Painel de Controle. Para confirmar que está relatando ao Log Analytics, revise Verificar a conectividade do agente com Log Analytics.

Verificar a conectividade do agente para Azure Monitor

Após a conclusão da instalação do agente, você pode verificar se ele foi conectado com sucesso e está se reportando das duas maneiras.

Em Sistema e Segurança no Painel de Controle, localize o item Microsoft Monitoring Agent. Selecione-o e, na guia Azure Log Analytics, o agente deve exibir uma mensagem indicando que O Microsoft Monitoring Agent foi conectado com sucesso ao serviço do Microsoft Operations Management Suite.

Você também pode realizar uma consulta de log no portal do Azure:

No portal do Azure, pesquise e selecione Monitor.

Selecione Logs no menu.

No painel Logs, no campo de consulta, insira:

Heartbeat | where Category == "Direct Agent" | where TimeGenerated > ago(30m)

Nos resultados de pesquisa retornados, você deverá ver os registros de pulsação do computador, que indicam que ele foi conectado e está reportando-se ao serviço.

Informações de cache

Os dados do agente do Log Analytics são armazenados em cache no computador local em C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State antes de serem enviados ao Azure Monitor. O agente tenta carregar a cada 20 segundos. Se falhar, ele aguardará um período de tempo exponencialmente crescente até que seja bem-sucedido. Ele aguardará 30 segundos antes da segunda tentativa, 60 segundos antes da próxima, 120 segundos, e assim por diante, até um máximo de 8,5 horas entre as tentativas até que se conecte novamente com êxito. Esse tempo de espera é ligeiramente aleatório para evitar a tentativa simultânea de conexão de todos os agentes. Os dados mais antigos são descartados quando o buffer máximo é atingido.

O tamanho do cache padrão é 50 MB, mas pode ser configurado entre o mínimo de 5 MB e o máximo de 1,5 GB. Fica armazenado na chave de registro HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\HealthService\Parameters\Persistence Cache Maximum. O valor representa o número de páginas, com 8 KB por página.

Próximas etapas

- Examinar Gerenciar e manter o agente de Log Analytics para o Windows e Linux para aprender sobre como reconfigurar, atualizar ou remover o agente da máquina virtual.

- Examine Solução de problemas do agente do Windows, se você encontrar problemas ao instalar ou gerenciar o agente.