Política de Acesso Condicional para o Registro de Contêiner do Azure

O ACR (Registro de Contêiner do Azure) oferece a opção de criar e configurar a Política de acesso condicional. As políticas de Acesso Condicional, que normalmente estão associadas ao Azure Active Directory (Azure AD), são usadas para impor autenticação forte e controles de acesso para vários serviços do Azure, incluindo o ACR.

A política de acesso condicional se aplica após a conclusão da autenticação do primeiro fator no Registro de Contêiner do Azure. A finalidade do acesso condicional para ACR é somente autenticação de usuário. A política permite que o usuário escolha os controles e outros blocos ou conceda acesso com base nas decisões de política.

A Política de acesso condicional foi projetada para impor uma autenticação forte. A política permite que a segurança atenda aos requisitos de conformidade das organizações e mantenha os dados e as contas de usuário seguras.

Importante

Para configurar a política de Acesso Condicional para o registro, desabilite authentication-as-arm para todos os registros dentro do locatário desejado.

Saiba mais sobre Política de acesso condicional, as condições que você levará em consideração para tomar decisões sobre a política.

Neste tutorial, você aprenderá a:

- Crie e configure a política de Acesso Condicional para Registro de Contêiner do Azure.

- Solucionar problemas de política de Acesso Condicional.

Pré-requisitos

- Instale ou atualize a CLI do Azure versão 2.40.0 ou posterior. Para saber qual é a versão, execute

az --version. - Entre no portal do Azure.

Criar e configurar uma política de Acesso Condicional – portal do Azure

O ACR dá suporte apenas à política de Acesso Condicional para usuários do Active Directory. Atualmente, não dá suporte à política de acesso condicional para a Entidade de Serviço. Para configurar a política de Acesso Condicional para o registro, desabilite authentication-as-arm para todos os registros dentro do locatário desejado. Neste tutorial, vamos criar uma política de Acesso Condicional básica para o Registro de Contêiner do Azure do portal do Azure.

Crie uma política de Acesso Condicional e atribua seu grupo de usuários de teste da seguinte maneira:

Entre no portal do Azure usando uma conta com permissões de administrador global.

Pesquise e selecione Microsoft Entra ID. Em seguida, selecione segurança no menu do lado esquerdo.

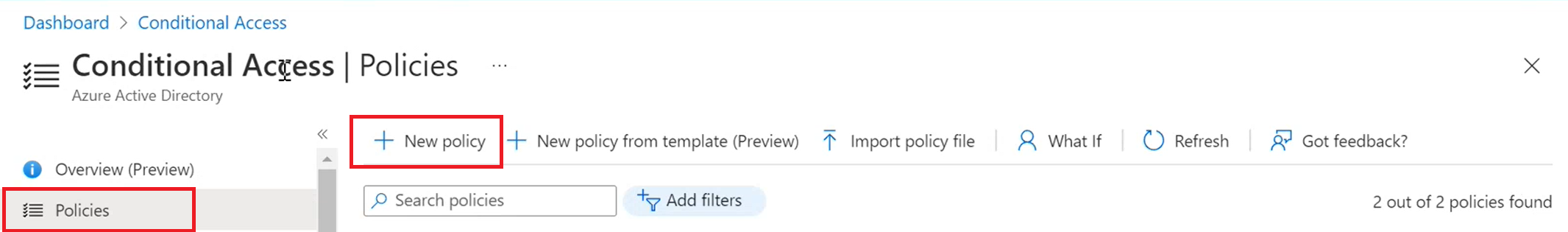

Selecione Acesso Condicional, selecione + nova políticae, em seguida, selecione Criar nova política.

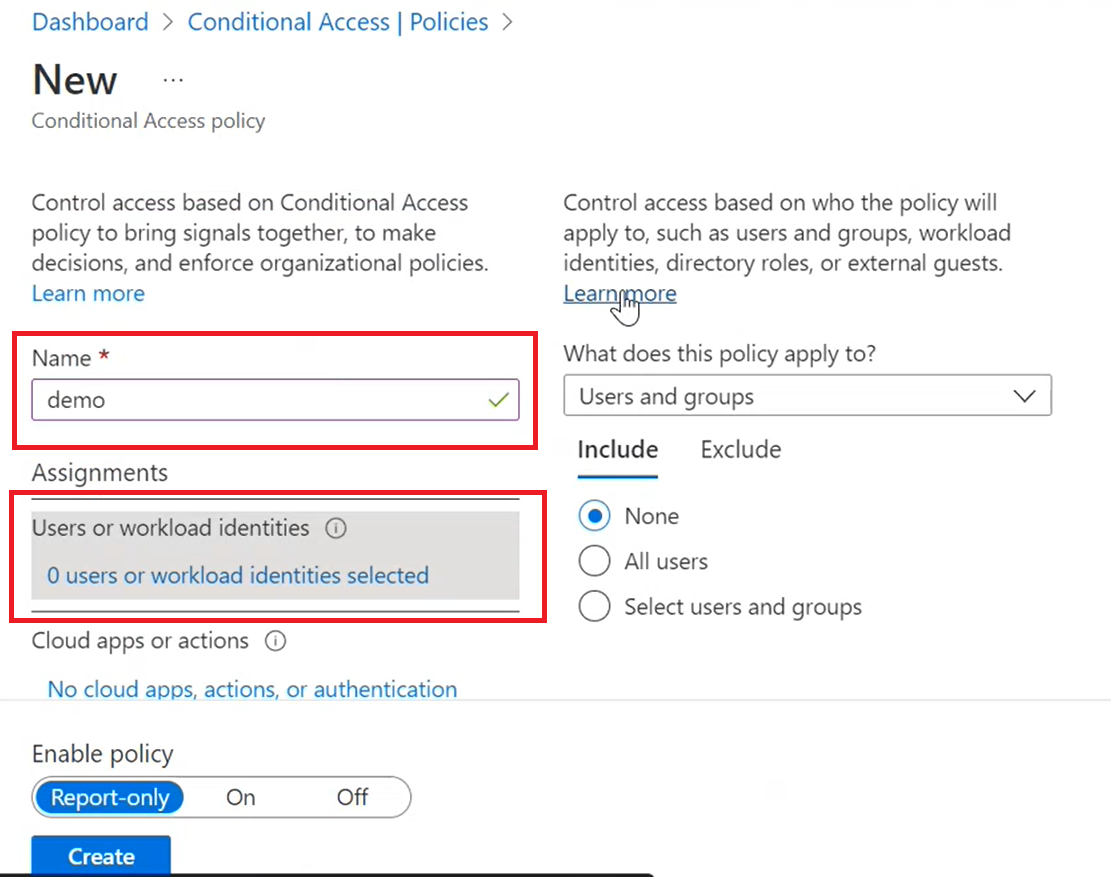

Insira um nome para a política, como demonstração.

Em Atribuições, selecione o valor atual em Usuários ou identidades de carga de trabalho.

Em Ao que essa política se aplica?, verifique e selecione Usuários e grupos.

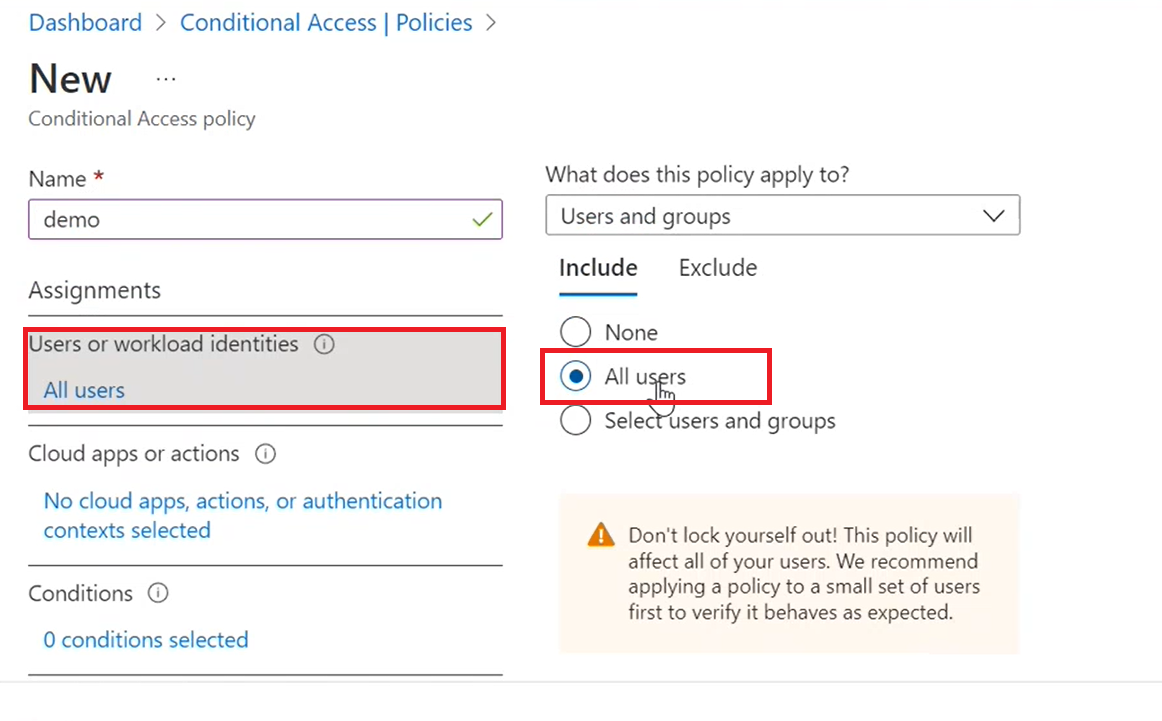

Em Incluir, escolha Selecionar usuários e grupos e selecione Todos os usuários.

Em Excluir, escolha Selecionar usuários e grupos para excluir qualquer opção de seleção.

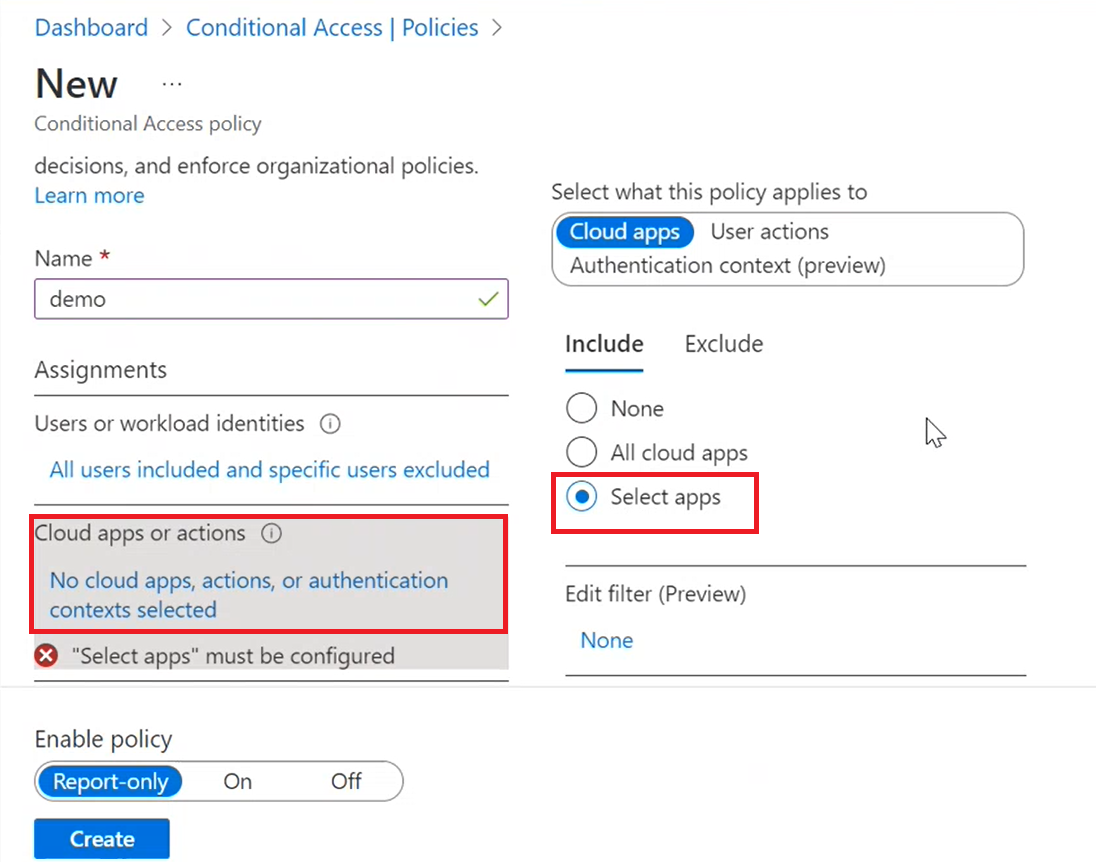

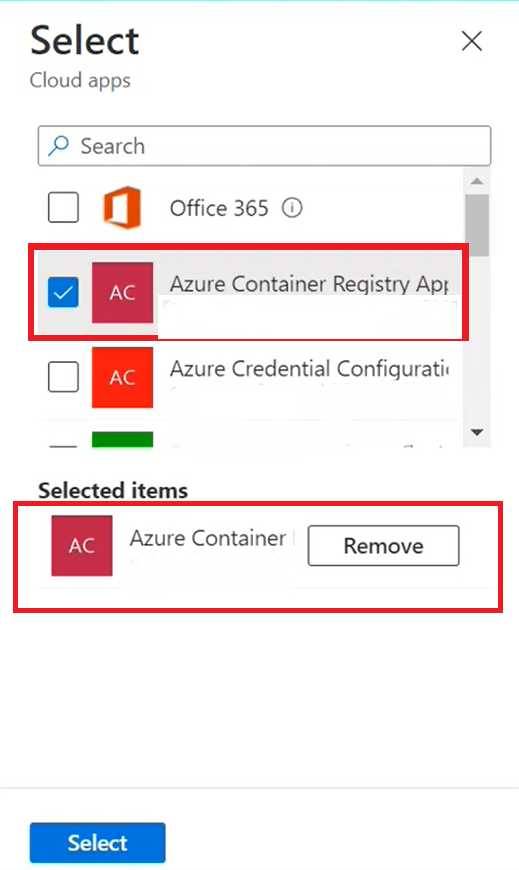

Em Aplicativos ou ações de nuvem, escolha Aplicativos de nuvem.

Em Incluir, clique em Selecionar aplicativos.

Procure e selecione aplicativos para aplicar o Acesso Condicional, neste caso, Registro de Contêiner do Azure e escolha Selecionar.

Em Condições, configure o nível de acesso de controle com opções como Nível de risco do usuário, Nível de risco de entrada, Detecções de risco de entrada (versão prévia), Plataformas de dispositivo, Locais, Aplicativos cliente, Hora (versão prévia), Filtro para dispositivos.

Em Grant, filtre e escolha entre as opções para impor a concessão de acesso ou bloquear o acesso durante um evento de entrada no portal do Azure. Nesse caso, conceda acesso com Exigir autenticação multifator e escolha Selecionar.

Dica

Para configurar e conceder autenticação multifator, confira configuração e condições para autenticação multifator.

Em Sessão, filtre e escolha entre as opções para habilitar qualquer controle na experiência de nível de sessão dos aplicativos de nuvem.

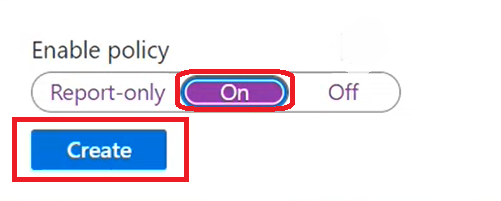

Depois de selecionar e confirmar, em Habilitar política, selecione Ativar.

Para aplicar e ativar a política, selecione Criar.

Agora concluímos a criação da política de Acesso Condicional para o Registro de Contêiner do Azure.

Solucionar problemas de acesso condicional

Para problemas com a entrada de Acesso Condicional, consulte Solucionar problemas de entrada de Acesso Condicional.

Para problemas com a política de Acesso Condicional, consulte Solucionar problemas de diretiva de Acesso Condicional.

Próximas etapas

Definições e efeitos da Política do Azure. Preocupações comuns de acesso com as quais as políticas de acesso condicional podem ajudar. Componentes da política de Acesso Condicional.