Introdução às permissões e ao acesso

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Neste artigo, saiba como você pode gerenciar níveis de acesso e permissões por herança, grupos de segurança, funções e muito mais no Azure DevOps. Comece entendendo os conceitos-chave a seguir.

-

- Todos os usuários adicionados ao Azure DevOps são adicionados a um ou mais grupos de segurança padrão.

- Aos grupos de segurança são atribuídas permissões, que permitem ou negam acesso a um recurso ou tarefa.

- Os membros de um grupo de segurança herdam as permissões atribuídas ao grupo.

- As permissões são definidas em diferentes níveis: organização/coleção, projeto ou objeto.

- Outras permissões são gerenciadas por meio de atribuições baseadas em função, como administrador de equipe, gerenciamento de extensão e várias funções de recurso de pipeline.

- Os administradores podem definir grupos de segurança personalizados para gerenciar permissões para diferentes áreas funcionais.

Sobre os níveis de acesso:

- Todos os usuários adicionados ao Azure DevOps são atribuídos a um nível de acesso, que concede ou restringe o acesso a recursos selecionados do portal da Web.

- Existem três níveis principais de acesso: Stakeholder, Basic e Basic + Test Plans.

- O acesso das partes interessadas fornece acesso gratuito a um número ilimitado de usuários a um conjunto limitado de recursos. Para mais informações, veja Referência rápida de acesso das partes interessadas.

- Sobre os recursos de visualização:

- À medida que novos recursos são introduzidos, os usuários podem habilitá-los ou desabilitá-los por meio dos recursos de visualização para acessá-los.

- Um pequeno subconjunto de novos recursos é gerenciado no nível da organização e habilitado ou desabilitado pelos proprietários da organização.

Por exemplo, a maioria dos usuários do Azure DevOps é adicionada ao grupo de segurança Colaboradores e recebe o nível de acesso Básico. O grupo Colaboradores fornece acesso de leitura e gravação a repositórios, controle de trabalho, pipelines e muito mais. O acesso básico fornece acesso a todos os recursos e tarefas para usar o Azure Boards, o Azure Repos, o Azure Pipelines e o Azure Artifacts. Os usuários que precisam de acesso para gerenciar os Planos de Teste do Azure precisam receber acesso Básico + Planos de Teste ou Avançado .

Os administradores devem ser adicionados ao grupo Administradores de Coleção de Projetos ou Administradores de Projeto. Os administradores gerenciam grupos de segurança e permissões a partir do portal da Web, principalmente a partir das configurações do Project. Os colaboradores também gerenciam permissões para objetos criados a partir do portal da Web.

Obtenha uma visão geral das permissões padrão em Referência rápida de permissões padrão.

Grupos de segurança e associação

Com a criação de uma organização, coleção ou projeto, o Azure DevOps cria um conjunto de grupos de segurança padrão, que recebem automaticamente permissões padrão. Mais grupos de segurança são definidos com as seguintes ações:

- Quando você cria grupos de segurança personalizados nos seguintes níveis:

- Nível do projeto

- Nível da organização ou coleção

- Nível do servidor (somente local)

- Quando você adiciona uma equipe, um grupo de segurança de equipe é criado

Não é possível criar um grupo de segurança no nível do objeto, mas você pode atribuir um grupo personalizado a um nível de objeto e atribuir permissões a esse nível. Para obter mais informações, consulte Definir permissões no nível do objeto.

Grupos de segurança padrão

Os grupos de segurança a seguir são definidos por padrão para cada projeto e organização. Normalmente, você adiciona usuários ou grupos aos grupos Leitores, Colaboradores ou Administradores de Projeto.

| Project | Organização ou Coleção |

|---|---|

| - Administradores de Build -Contribuintes - Administradores de Projetos - Usuários válidos do projeto -Leitores - Administradores de Versões - Equipe TeamName |

- Administradores de Coleção de Projetos - Administradores de Build de Coleção de Projetos - Contas de Serviço de Construção de Coleção de Projetos - Contas de Serviço de Proxy de Coleta de Projetos - Contas do Serviço de Cobrança de Projetos - Contas de Serviço de Teste de Coleta de Projetos - Coleção de Projetos Usuários Válidos - Usuários com escopo de projeto - Grupo de Serviços de Segurança |

Para obter uma descrição de cada um desses grupos, consulte Grupos de segurança, contas de serviço e permissões. Para obter atribuições de permissão padrão feitas aos grupos de segurança padrão mais comuns, consulte Permissões e acesso padrão.

Os grupos de segurança a seguir são definidos por padrão para cada projeto e coleção de projetos. Normalmente, você adiciona usuários ou grupos aos grupos Leitores, Colaboradores ou Administradores de Projeto.

A lista a seguir indica os grupos mais recentes definidos para o TFS 2017 e versões posteriores. Para versões anteriores do Azure DevOps, a lista pode ser diferente. Adicione apenas contas de serviço a grupos de contas de serviço do Azure DevOps. Para entender grupos de usuários válidos, consulte Grupos de usuários válidos mais adiante neste artigo.

| Nível de projeto | Nível da coleção |

|---|---|

| - Administradores de Build -Contribuintes - Administradores de Projetos - Usuários válidos do projeto -Leitores - Administradores de Versões - Equipe TeamName |

- Administradores de Coleção de Projetos - Administradores de Build de Coleção de Projetos - Contas de Serviço de Construção de Coleção de Projetos - Contas de Serviço de Proxy de Coleta de Projetos - Contas do Serviço de Cobrança de Projetos - Contas de Serviço de Teste de Coleta de Projetos - Coleção de Projetos Usuários Válidos - Grupo de Serviços de Segurança |

Para usuários encarregados de gerenciar recursos no nível do projeto, como equipes, caminhos de área e iteração, repositórios, ganchos de serviço e pontos de extremidade de serviço, adicione-os ao grupo Administradores de Projeto . Para usuários encarregados de gerenciar recursos no nível da organização ou da coleção — como projetos, políticas, processos, políticas de retenção, pools de agentes e implantação e extensões — adicione-os ao grupo Administradores de Coleção de Projetos . Para obter mais informações, consulte Sobre configurações de usuário, equipe, projeto e nível de organização.

Para obter uma descrição de cada grupo e cada permissão, consulte Permissões e referência de grupos, Grupos.

Gerenciamento de associação, permissão e nível de acesso

O Azure DevOps controla o acesso por meio dessas três áreas funcionais interconectadas:

O gerenciamento de associações permite adicionar contas de usuário e grupos individuais a grupos de segurança padrão. Cada grupo padrão está associado a um conjunto de permissões padrão. Todos os usuários adicionados a qualquer grupo de segurança são adicionados ao grupo Usuários Válidos. Um usuário válido pode ser conectar a um projeto, uma coleção ou uma organização.

O gerenciamento de permissões controla o acesso a tarefas funcionais específicas em diferentes níveis do sistema. As permissões no nível do objeto definem permissões em um arquivo, pasta, pipeline de compilação ou uma consulta compartilhada. As configurações de permissão correspondem a Permitir, Negar, Permitir herdado, Negar herdado, Permitir sistema, Negar sistema e Não definir. Para obter mais informações, consulte Herança de permissões e grupos de segurança mais adiante neste artigo.

O gerenciamento de nível de acesso controla o acesso aos recursos do portal da Web. Com base no que foi comprado para um usuário, os administradores definem o nível de acesso do usuário como Stakeholder, Basic, Basic + Test ou Visual Studio Enterprise (anteriormente Advanced).

Cada área funcional usa os grupos de segurança para simplificar o gerenciamento de toda a implantação. Você pode adicionar usuários e grupos por meio do contexto de administração na Web. As permissões são definidas automaticamente com base no grupo de segurança ao qual você adiciona usuários. Ou as permissões são obtidas com base no objeto, projeto, coleção ou nível de servidor ao qual você adiciona grupos.

Os membros do grupo de segurança podem ser uma combinação de usuários, outros grupos e grupos do Microsoft Entra.

Os membros do grupo de segurança podem ser uma combinação de usuários, outros grupos e grupos do Active Directory ou um Grupo de Trabalho.

Você pode criar grupos locais ou grupos do Active Directory (AD) para gerenciar seus usuários.

Grupos de segurança do Active Directory e do Microsoft Entra

Você pode preencher grupos de segurança adicionando usuários individuais. No entanto, para facilitar o gerenciamento, é mais fácil preencher esses grupos usando a ID do Microsoft Entra para Serviços de DevOps do Azure e grupos de usuários do Active Directory (AD) ou do Windows para o Servidor de DevOps do Azure. Esse método permite que você gerencie a associação de grupo e as permissões com mais eficiência em vários computadores.

Se você só precisa gerenciar um pequeno conjunto de usuários, então você pode pular esta etapa. No entanto, se você prevê que sua organização pode crescer, convém configurar o Active Directory ou o Microsoft Entra ID. Além disso, se você planeja pagar por serviços extras, precisará configurar a ID do Microsoft Entra para uso com o Azure DevOps para dar suporte à cobrança.

Observação

Sem a ID do Microsoft Entra, todos os usuários do Azure DevOps devem entrar usando contas da Microsoft e você deve gerenciar o acesso à conta por contas de usuário individuais. Mesmo que você gerencie o acesso à conta usando contas da Microsoft, precisará configurar uma assinatura do Azure para gerenciar a cobrança.

Para configurar a ID do Microsoft Entra para uso com os Serviços de DevOps do Azure, consulte Conectar sua organização à ID do Microsoft Entra.

Quando sua organização está conectada ao Microsoft Entra ID, há muitas diretivas de organização que você pode habilitar ou desabilitar para proteger sua organização. Para obter mais informações, consulte Sobre segurança, autenticação e autorização, Diretivas de segurança.

Para gerenciar o acesso organizacional com o Microsoft Entra ID, consulte os seguintes artigos:

- Adicionar ou excluir usuários usando o Microsoft Entra ID

- Solucionar problemas de acesso com o Microsoft Entra ID

O Azure DevOps registra as alterações feitas em um grupo do Microsoft Entra dentro de uma hora após essa alteração na ID do Microsoft Entra. Todas as permissões herdadas por meio da associação ao grupo são atualizadas. Se você quiser atualizar sua associação do Microsoft Entra e as permissões herdadas no Azure DevOps, saia e entre novamente ou acione uma atualização para reavaliar sua permissão.

Para configurar o Active Directory para uso com o Servidor de DevOps do Azure, consulte os seguintes artigos:

- Instalar os Serviços de Domínio Active Directory (nível 100)

- Introdução aos Serviços de Domínio Active Directory.

Instale o Active Directory antes de instalar o Servidor de DevOps do Azure.

Grupos de usuários válidos

Quando você adiciona contas de usuários diretamente a um grupo de segurança, eles são automaticamente adicionados a um dos grupos de usuários válidos.

- Usuários válidos da coleção de projetos: todos os membros adicionados a um grupo de nível de organização.

- Usuários válidos do projeto: todos os membros adicionados a um grupo de nível de projeto.

- Servidor\Usuários Válidos de DevOps do Azure: todos os membros adicionados a grupos de nível de servidor.

- ProjectCollectionName\Project Collection Valid Users: Todos os membros adicionados a grupos de nível de coleção.

- ProjectName\Project Valid Users: Todos os membros adicionados a grupos de nível de projeto.

As permissões padrão atribuídas a esses grupos são principalmente limitadas ao acesso de leitura, como Exibir recursos de compilação, Exibir informações no nível do projeto e Exibir informações no nível da coleção.

Todos os usuários que você adicionar a um projeto podem exibir os objetos em outros projetos dentro de uma coleção. Se você precisar restringir o acesso à exibição, poderá definir restrições por meio do nó do caminho da área.

Se você remover ou negar a permissão Exibir informações em nível de instância para um dos grupos Usuários Válidos, nenhum membro do grupo poderá acessar o projeto, a coleção ou a implantação, dependendo do grupo definido.

grupo Usuários do Project-Scoped

Por padrão, os usuários adicionados a uma organização podem exibir todas as informações e configurações da organização e do projeto. Essas configurações incluem lista de usuários, lista de projetos, detalhes de cobrança, dados de uso e muito mais que é acessado por meio das configurações da organização.

Importante

- Os recursos de visibilidade limitados descritos nesta seção se aplicam apenas a interações por meio do portal da Web. Com as APIs REST ou

azure devopscomandos da CLI, os membros do projeto podem acessar os dados restritos. - Os usuários convidados que são membros do grupo limitado com acesso padrão no Microsoft Entra ID não podem procurar usuários com o seletor de pessoas. Quando o recurso de visualização é desativado para a organização ou quando os usuários convidados não são membros do grupo limitado, os usuários convidados podem pesquisar todos os usuários do Microsoft Entra, conforme o esperado.

Para restringir usuários selecionados, como Partes Interessadas, usuários convidados do Microsoft Entra ou membros de um grupo de segurança específico, você pode habilitar o recurso Limitar visibilidade e colaboração do usuário a projetos específicos para a organização. Uma vez habilitado, qualquer usuário ou grupo adicionado ao grupo Usuários com escopo de projeto é impedido de acessar as páginas de configurações da organização, exceto Visão geral e Projetos, e fica restrito a acessar apenas os projetos aos quais foram adicionados.

Aviso

Quando o recurso Limitar a visibilidade e a colaboração do usuário a projetos específicos está habilitado para a organização, os usuários com escopo de projeto não conseguem pesquisar usuários que foram adicionados à organização por meio da associação ao grupo do Microsoft Entra, em vez de por meio de um convite explícito do usuário. Esse é um comportamento inesperado e uma resolução está sendo trabalhada. Para resolver esse problema automaticamente, desabilite o recurso Limitar visibilidade e colaboração do usuário à versão prévia de projetos específicos para a organização.

Para obter mais informações, consulte Gerenciar recursos de versão prévia.

Observação

Os grupos de segurança pertencem ao nível da organização, mesmo que acessem apenas um projeto específico. Alguns grupos podem estar ocultos no portal da Web, dependendo das permissões do usuário. Você pode encontrar todos os nomes de grupo em uma organização com a ferramenta azure devops CLI ou nossas APIs REST. Para obter mais informações, consulte Adicionar e gerenciar grupos de segurança.

Observação

Os grupos de segurança pertencem ao nível de coleção, mesmo que acessem apenas um projeto específico. Alguns grupos podem estar ocultos no portal da Web, dependendo das permissões do usuário. Você pode encontrar todos os nomes de grupo em uma organização com a ferramenta azure devops CLI ou nossas APIs REST. Para obter mais informações, consulte Adicionar e gerenciar grupos de segurança.

Observação

Os grupos de segurança pertencem ao nível de coleção, mesmo que acessem apenas um projeto específico. Alguns grupos podem estar ocultos no portal da Web, dependendo das permissões do usuário. No entanto, você pode descobrir os nomes de todos os grupos em uma organização usando as APIs REST. Para obter mais informações, consulte Adicionar e gerenciar grupos de segurança.

Níveis de acesso

Os níveis de acesso controlam quais recursos são visíveis para os usuários no portal da Web. O acesso depende das licenças do usuário.

Se você quiser conceder a um usuário acesso ao gerenciamento de portfólio Agile ou aos recursos de gerenciamento de caso de teste, altere os níveis de acesso, não as permissões.

A definição do nível de acesso para usuários ou grupos não fornece acesso a um projeto ou ao portal da Web. Somente usuários ou grupos adicionados a uma equipe ou grupo de segurança podem se conectar a um projeto e ao portal da Web. Verifique se os usuários têm as permissões e o nível de acesso necessários. Você faz isso certificando-se de que eles sejam adicionados ao projeto ou a uma equipe.

Permissões

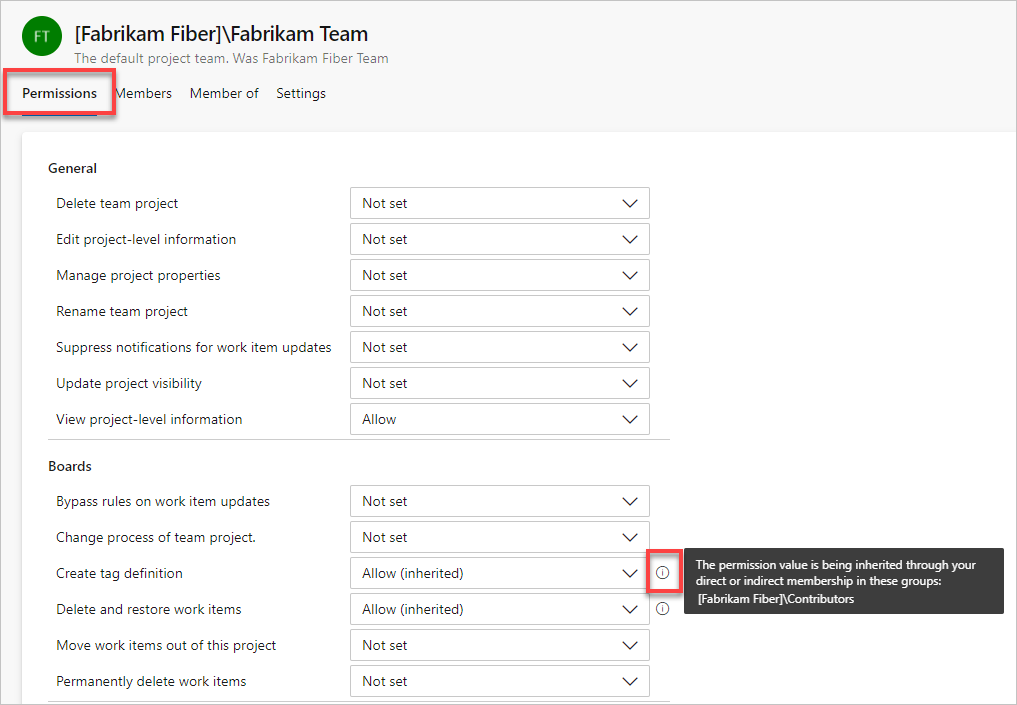

Conforme mostrado na imagem a seguir, os grupos de segurança definidos no nível do projeto e da coleção podem ser atribuídos a permissões atribuídas no nível do objeto, do projeto e da organização.

Conforme mostrado na imagem a seguir, os grupos de segurança definidos no nível do projeto e da coleção podem ser atribuídos a permissões atribuídas no nível do objeto, do projeto e da coleção. Você só pode definir grupos de segurança no nível do servidor para permissões no nível do servidor.

Para obter uma descrição de cada grupo de segurança padrão, consulte Grupos de segurança, contas de serviço e permissões.

Estados de permissão

Uma permissão pode ter as seguintes atribuições. Eles concedem ou restringem o acesso conforme indicado.

O usuário ou grupo tem permissões para executar uma tarefa:

- Permitir

- Permitir (herdado)

- Permitir (sistema)

O usuário ou grupo não tem permissão para executar uma tarefa:

- Deny

- Negar (herdado)

- Negar (sistema)

- Não definido

| Estado de permissão | Descrição |

|---|---|

| Permitir | Concede explicitamente aos usuários a execução de tarefas específicas e não é herdado da associação ao grupo. |

| Permitir (herdado) | Concede aos membros do grupo a execução de tarefas específicas. |

| Permitir (sistema) | Concede permissão que tem precedência antes das permissões do usuário. Não editável e armazenado em um banco de dados de configuração, invisível para os usuários. |

| Deny | Restringe explicitamente os usuários de executar tarefas específicas e não é herdado da associação ao grupo. Para a maioria dos grupos e quase todas as permissões, Negar substitui Permitir. Se um usuário pertencer a dois grupos e um deles tiver uma permissão específica definida como Negar, esse usuário não poderá executar tarefas que exijam essa permissão, mesmo que pertença a um grupo que tenha essa permissão definida como Permitir. |

| Negar (herdado) | Restringe os membros do grupo de executar tarefas específicas. Substitui um Permitir explícito. |

| Negar (sistema) | Restringe a permissão que tem precedência antes das permissões do usuário. Não editável e armazenado em um banco de dados de configuração, invisível para os usuários. |

| Não definido | Implicitamente nega aos usuários a capacidade de executar tarefas que exigem essa permissão, mas permite que a associação a um grupo que tenha essa permissão tenha precedência, também conhecida como Permitir (herdado) ou Negar (herdado). |

Em alguns casos, os membros dos grupos Administradores de Coleção de Projetos ou Administradores do Team Foundation sempre podem obter a permissão, mesmo que lhes seja negada essa permissão em um grupo diferente. Em outros casos, como exclusão de item de trabalho ou pipelines, ser membro do grupo Administradores de Coleção de Projetos não ignora as permissões Negar definidas em outro lugar.

Aviso

Quando você altera uma permissão para um grupo, ela altera essa permissão para todos os usuários que são membros desse grupo. Dependendo do tamanho do grupo, você pode afetar a capacidade de centenas de usuários de fazer seus trabalhos alterando apenas uma permissão. Portanto, certifique-se de entender os efeitos potenciais antes de fazer uma alteração.

Herança de permissões e grupos de segurança

Algumas permissões são gerenciadas por meio de uma hierarquia. Dentro dessa hierarquia, as permissões podem ser herdadas do pai ou substituídas. Os grupos de segurança atribuem um conjunto de permissões aos membros do grupo. Por exemplo, os membros do grupo Colaboradores ou do grupo Administradores do Projeto recebem as permissões definidas como Permitidas para esses grupos.

Se uma permissão não for diretamente permitida ou negada para um usuário, ela poderá ser herdada das seguintes maneiras.

Os usuários herdam permissões dos grupos aos quais pertencem. Quando um usuário tem uma permissão Permitir associação direta ou de grupo, uma permissão Negar associação direta ou de grupo a substitui.

Os membros dos Administradores da Coleção de Projetos ou dos Administradores do Team Foundation mantêm a maioria das permissões permitidas, mesmo que pertençam a outros grupos que negam essas permissões. As permissões de operação de item de trabalho são a exceção a essa regra.

As permissões de nível de objeto atribuídas a nós de uma hierarquia - áreas, iterações, pastas de controle de versão, pastas de consulta de item de trabalho - são herdadas na hierarquia. Ou seja, as permissões de um usuário definidas como

area-1herdadas porarea-1/sub-area-1, se a mesma permissão não for explicitamente permitida ou negada paraarea-1/sub-area-1. Se uma permissão for definida explicitamente para um objeto, comoarea-1/sub-area-1, o nó pai não será herdado, independentemente de ser negado ou permitido. Se não estiver definido, as permissões para esse nó serão herdadas do ancestral mais próximo que tem a permissão explicitamente definida. Por fim, na hierarquia de objetos, a especificidade supera a herança. Por exemplo, um usuário cujas permissões estão explicitamente definidas como Negar em 'área-1', mas também estão explicitamente definidas como Permitir para 'área-1/sub-área-1' recebe um Permitir em 'área-1/subárea-1'.

Para entender por que uma permissão é herdada, você pode pausar sobre uma configuração de permissão e escolher Por quê? Para abrir uma página Segurança , consulte Exibir permissões.

Observação

Para habilitar a página de visualização da página de configurações de Permissões do Projeto, consulte Habilitar recursos de visualização.

Uma nova caixa de diálogo é aberta mostrando as informações de herança dessa permissão.

A interface do usuário de visualização para a página de configurações de Permissões do Projeto não está disponível para o Azure DevOps Server 2020 e versões anteriores.

Melhores práticas para permissões

O que fazer:

- Use o Microsoft Entra ID, Active Directory ou grupos de segurança do Windows ao gerenciar muitos usuários.

- Ao adicionar uma equipe, considere quais permissões deseja atribuir a líderes de equipe, scrum masters e outros membros da equipe. Considere quem cria e modifica caminhos de área, caminhos de iteração e consultas.

- Ao adicionar muitas equipes, considere a criação de um grupo personalizado de Administradores de Equipe onde você possa alocar um subconjunto das permissões disponíveis para Administradores de Projeto.

- Considere conceder às pastas de consulta de item de trabalho a permissão Contribuir para usuários ou grupos que exigem a capacidade de criar e compartilhar consultas de item de trabalho para o projeto.

O que não fazer:

- Não adicione usuários a vários grupos de segurança, que contêm diferentes níveis de permissão. Em certos casos, um nível de permissão Negar pode substituir um nível de permissão Permitir.

- Não altere as atribuições padrão feitas aos grupos Usuários Válidos. Se você remover ou definir a permissão Exibir informações no nível da instância como Negar para um dos grupos de usuários válidos, nenhum usuário do grupo poderá acessar o projeto, a coleção ou a implantação, de acordo com o grupo definido.

- Não atribua permissões indicadas como “Atribuir somente a contas de serviço” a contas de usuário.

Permissões baseadas em função

Com permissões baseadas em função, você atribui contas de usuário ou grupos de segurança a uma função, com cada função atribuída a uma ou mais permissões. Aqui estão as principais funções e links para mais informações.

- Funções de segurança de feed de pacote ou artefato: as funções oferecem suporte a vários níveis de permissão para editar e gerenciar feeds de pacotes.

- Função Gerenciador de extensões do Marketplace: os membros da função Gerenciador podem instalar extensões e responder a solicitações de extensões a serem instaladas.

- Funções de segurança de pipeline: várias funções são usadas para gerenciar recursos de biblioteca, recursos de pipeline em nível de projeto e em nível de coleção.

- Função de administrador de equipe Os administradores de equipe podem gerenciar todas as ferramentas de equipe.

Os membros dos grupos Administradores de Projeto ou Administradores de Coleção de Projetos podem gerenciar todas as ferramentas de equipe para todas as equipes.

Recursos de versão preliminar

Os sinalizadores de recursos controlam o acesso para selecionar novos recursos. Periodicamente, o Azure DevOps introduz novos recursos colocando-os atrás de um sinalizador de recurso. Os membros do projeto e os proprietários da organização podem habilitar ou desabilitar os recursos de visualização. Para obter mais informações, consulte Gerenciar ou habilitar recursos.

Próximas etapas

Artigos relacionados

- Solucionar problemas de acesso e permissão

- Sobre segurança, autenticação e autorização

- O que é o Microsoft Entra ID?

- Introdução ao Microsoft Entra ID

- Referência de permissões e grupos

- Ferramentas de gerenciamento de permissões e segurança

- Adicionar usuários a uma organização

- Adicionar e gerenciar grupos de segurança

- Gerenciar tokens, namespaces, permissões

- Como funciona o faturamento

- Configurar o faturamento para pagar por usuários, pipelines e testes de carga baseados em nuvem no Azure DevOps

- Solucionar problemasde acesso e permissão Sobre segurança, autenticação e autorização

- Visão geral do Active Directory Domain Services

- Introdução ao AD DS

- Referência de permissões e grupos

- Ferramentas de gerenciamento de permissões e segurança

- Adicionar usuários a uma equipe ou a um projeto

- Adicionar e gerenciar grupos de segurança

- Gerenciar tokens, namespaces, permissões

- Referência de permissões e grupos

- Ferramentas de gerenciamento de permissões e segurança

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de