Configurando e instalando o verificador clássico do Azure Proteção de Informações

Antes de começar a configurar e instalar o verificador de Proteção de Informações do Azure, verifique se o sistema está em conformidade com os pré-requisitos necessários.

Quando estiver pronto, continue com as seguintes etapas:

Execute os seguintes procedimentos de configuração adicionais conforme necessário para o sistema:

| Procedimento | Descrição |

|---|---|

| Alterar quais tipos de arquivo proteger | Talvez você queira verificar, classificar ou proteger tipos de arquivo diferentes do padrão. Para obter mais informações, consulte o processo de verificação de AIP. |

| Atualizando seu verificador | Atualize o verificador para aproveitar os recursos e melhorias mais recentes. |

| Editando configurações do repositório de dados em massa | Use opções de importação e exportação para fazer alterações em massa para vários repositórios de dados. |

| Usar o verificador com configurações alternativas | Usar o verificador sem configurar rótulos com quaisquer condições |

| Otimizar o desempenho | Diretrizes para otimizar o desempenho do verificador |

Para obter mais informações, consulte também Lista de cmdlets para o verificador.

Configurar o scanner no portal do Azure

Antes de instalar o verificador ou atualizá-lo de uma versão de disponibilidade geral mais antiga do verificador, crie um trabalho de verificação de conteúdo e cluster para o verificador no portal do Azure.

Em seguida, defina o trabalho de verificação de conteúdo e cluster com as configurações do scanner e os repositórios de dados a serem verificados.

Para configurar o verificador:

Entre no portal do Azure e navegue até o painel Proteção de Informações do Azure.

Por exemplo, na caixa de pesquisa para recursos, serviços e documentos: Comece a digitar Informações e selecione a Proteção de Informações do Azure.

Localize as opções de menu Scanner e selecione Clusters.

No painel Proteção de Informações do Azure – Clusters, selecione Adicionar:

No painel Adicionar um novo cluster :

Especifique um nome significativo para o verificador. Esse nome é usado para identificar as configurações do verificador e os repositórios de dados a serem verificados.

Por exemplo, você pode especificar Europa para identificar a localização geográfica dos repositórios de dados que o scanner abrangerá. Quando você instalar ou atualizar o verificador posteriormente, precisará especificar o mesmo nome de cluster.

Opcionalmente, especifique uma descrição para fins administrativos, para ajudá-lo a identificar o nome do cluster do verificador.

Clique em Salvar.

Localize as opções de menu Scanner e selecione Trabalhos de verificação de conteúdo.

No painel trabalhos do Azure Proteção de Informações – Verificação de conteúdo, selecione Adicionar.

Para essa configuração inicial, defina as seguintes configurações e selecione Salvar , mas não feche o painel:

Seção Configurações Configurações do trabalho de verificação de conteúdo - Agendamento: mantenha o padrão de tipos de Informações Manuais

- a serem descobertos: Altere para Política somente

- Configurar repositórios: não configure no momento porque o trabalho de verificação de conteúdo deve primeiro ser salvo.Política de confidencialidade - Impor: Selecionar arquivos de rótulo desativados

- com base no conteúdo: mantenha o padrão deRótuloPadrão

- : Manter o padrão dearquivos de relançamentopadrão

- da política: Manter o padrão desativadoDefinir configurações de arquivo - Preservar "Data modificada", "Última modificação" e "Modificado por": mantenha o padrão dos tipos deArquivo em

- verificação: Mantenha os tipos de arquivo padrão para Excluir

- Proprietário Padrão: Mantenha o padrão da Conta do ScannerAgora que o trabalho de verificação de conteúdo é criado e salvo, você está pronto para retornar à opção Configurar repositórios para especificar os repositórios de dados a serem verificados.

Especifique caminhos UNC e SharePoint URLs do servidor para SharePoint pastas e bibliotecas de documentos locais.

Observação

SharePoint Server 2019, SharePoint Server 2016 e SharePoint Server 2013 têm suporte para SharePoint. Também há suporte para o SharePoint Server 2010 se você tem suporte estendido para essa versão do SharePoint.

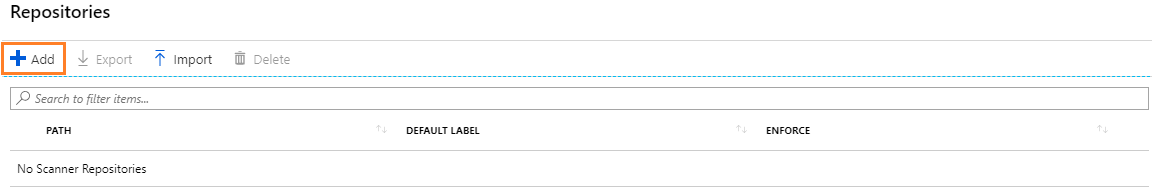

Para adicionar seu primeiro armazenamento de dados, enquanto estiver no painel Adicionar um novo trabalho de verificação de conteúdo , selecione Configurar repositórios para abrir o painel Repositórios :

No painel Repositórios, selecione Adicionar:

No painel Repositório , especifique o caminho para o repositório de dados e selecione Salvar.

Por exemplo:

- Para um compartilhamento de rede, use

\\Server\Folder. - Para uma biblioteca de SharePoint, use

http://sharepoint.contoso.com/Shared%20Documents/Folder.

Observação

Não há suporte para curingas e locais de WebDav.

Use a seguinte sintaxe ao adicionar caminhos SharePoint:

Caminho Sintaxe Caminho raiz http://<SharePoint server name>

Examina todos os sites, incluindo todos os conjuntos de sites permitidos para o usuário do verificador.

Requer permissões adicionais para descobrir automaticamente o conteúdo raizSubsite ou coleção de SharePoint específica Um dos seguintes procedimentos:

-http://<SharePoint server name>/<subsite name>-http://SharePoint server name>/<site collection name>/<site name>

requer permissões adicionais para descobrir automaticamente o conteúdo do conjunto de sitesBiblioteca de SharePoint específica Um dos seguintes:

-http://<SharePoint server name>/<library name>

-http://SharePoint server name>/.../<library name>Pasta de SharePoint específica http://<SharePoint server name>/.../<folder name>Para as configurações restantes neste painel, não altere-as para essa configuração inicial, mas mantenha-as como padrão no trabalho de verificação de conteúdo. A configuração padrão significa que o repositório de dados herda as configurações do trabalho de verificação de conteúdo.

- Para um compartilhamento de rede, use

Se você quiser adicionar outro repositório de dados, repita as etapas 8 e 9.

Feche o painel Repositórios e o painel de trabalho de verificação de conteúdo .

De volta ao painel de trabalho do Azure Proteção de Informações – Verificação de conteúdo, o nome da verificação de conteúdo é exibido, juntamente com a coluna SCHEDULE mostrando Manual e a coluna ENFORCE está em branco.

Agora você está pronto para instalar o scanner com o trabalho do verificador de conteúdo que você criou. Continue com a instalação do verificador.

Instalar o verificador

Depois de configurar o verificador de Proteção de Informações do Azure no portal do Azure, execute as etapas abaixo para instalar o verificador:

Entre no computador do Windows Server que executará o verificador. Use uma conta que tenha direitos de administrador local e que tenha permissões para gravar no banco de dados mestre do SQL Server.

Importante

Para obter mais informações, consulte os pré-requisitos para instalar e implantar o verificador de Proteção de Informações do Azure.

Abra uma sessão do Windows PowerShell com a opção Executar como administrador.

Execute o cmdlet Install-AIPScanner, especificando sua instância de SQL Server na qual criar um banco de dados para o verificador de Proteção de Informações do Azure e o nome do cluster do scanner especificado na seção anterior:

Install-AIPScanner -SqlServerInstance <name> -Profile <cluster name>Exemplos, usando o nome do perfil Europa:

Para uma instância padrão:

Install-AIPScanner -SqlServerInstance SQLSERVER1 -Profile EuropePara uma instância nomeada:

Install-AIPScanner -SqlServerInstance SQLSERVER1\AIPSCANNER -Profile EuropePara SQL Server Express:

Install-AIPScanner -SqlServerInstance SQLSERVER1\SQLEXPRESS -Profile Europe

Quando você for solicitado, forneça as credenciais para a conta de serviço do verificador (

\<domain\user name>) e a senha.Verifique se o serviço agora está instalado usando osServiços de Ferramentas Administrativas>.

O serviço instalado é chamado de Verificador de Proteção de Informações do Azure e está configurado para ser executado usando a conta de serviço do verificador que você criou.

Agora que você instalou o verificador, é necessário obter um token Azure AD para a conta de serviço do verificador se autenticar, para que o verificador possa ser executado de forma autônoma.

Obter um token do Azure AD para o verificador

Um token Azure AD permite que o verificador se autentique no serviço de Proteção de Informações do Azure.

Para obter um token de Azure AD:

Retorne ao portal do Azure para criar dois aplicativos Azure AD para especificar um token de acesso para autenticação. Esse token permite que o verificador seja executado de forma não interativa.

Para obter mais informações, confira Como rotular arquivos de modo não interativo para a Proteção de Informações do Azure.

No computador Windows Server, se sua conta de serviço de scanner tiver sido concedida ao Logon localmente para a instalação, entre com essa conta e inicie uma sessão do PowerShell.

Execute Set-AIPAuthentication, especificando os valores que você copiou na etapa anterior:

Set-AIPAuthentication -webAppId <ID of the "Web app / API" application> -webAppKey <key value generated in the "Web app / API" application> -nativeAppId <ID of the "Native" application>Quando solicitado, especifique a senha para as credenciais de conta de serviço do Azure AD e, em seguida, clique em Aceitar.

Por exemplo:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "+LBkMvddz?WrlNCK5v0e6_=meM59sSAn" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f").token | clip Acquired application access token on behalf of the user

Dica

Se sua conta de serviço de scanner não puder receber o logon localmente correto, especifique e use o parâmetro Token para Set-AIPAuthentication.

O verificador agora tem um token para autenticar no Azure AD, que é válido por um ano, dois anos ou nunca, de acordo com a configuração do aplicativo Web /API em Azure AD.

Quando o token expirar, você deve repetir a etapas 1 e 2.

Agora você está pronto para executar sua primeira verificação no modo de descoberta. Para obter mais informações, consulte Executar um ciclo de descoberta e exibir relatórios para o verificador.

Se você já tiver executado uma verificação de descoberta, continue com Configurar o scanner para aplicar classificação e proteção.

Configurar o verificador para aplicar classificação e proteção

As configurações padrão configuram o verificador para ser executado uma vez e no modo somente relatório.

Para alterar essas configurações, edite o trabalho de verificação de conteúdo:

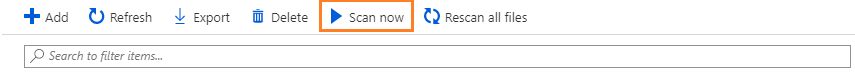

No portal do Azure, no painel de trabalhos do Azure Proteção de Informações – Verificação de conteúdo, selecione o trabalho de verificação de conteúdo e cluster para editá-lo.

No painel de trabalho de verificação de conteúdo, altere o seguinte e selecione Salvar:

- Na seção Trabalho de verificação de conteúdo : alterar a agenda para Always

- Na seção Política de Confidencialidade : Alterar Impor para Ativar

Dica

Talvez você queira alterar outras configurações neste painel, como se os atributos de arquivo foram alterados e se o verificador pode relançar arquivos. Use a ajuda pop-up para saber mais sobre cada configuração.

Anote a hora atual e inicie o verificador novamente no painel de trabalhos de verificação de conteúdo do Azure Proteção de Informações:

Como alternativa, execute o seguinte comando em sua sessão do PowerShell:

Start-AIPScanPara exibir relatórios de arquivos rotulados, qual classificação foi aplicada e se a proteção foi aplicada, monitore o log de eventos para o tipo informativo 911 e o carimbo de data/hora mais recente.

Verifique os relatórios para obter detalhes ou use o portal do Azure para encontrar essas informações.

O verificador agora está programado para ser executado continuamente. Quando o verificador funciona em todos os arquivos configurados, ele inicia automaticamente um novo ciclo para que todos os arquivos novos e alterados sejam descobertos.

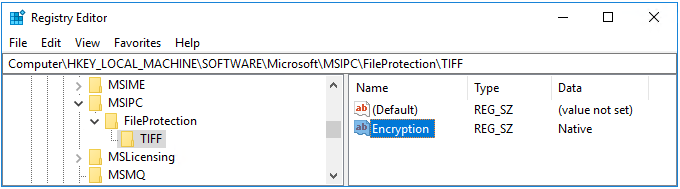

Alterar quais tipos de arquivo proteger

Por padrão, o verificador de AIP protege apenas Office tipos de arquivo e arquivos PDF. Para alterar esse comportamento, como configurar o verificador para proteger todos os tipos de arquivo, assim como o cliente faz, ou para proteger tipos de arquivo adicionais específicos, edite o registro da seguinte maneira:

- Especifique os tipos de arquivo adicionais que você deseja proteger

- Especifique o tipo de proteção que você deseja aplicar (nativo ou genérico)

Nesta documentação para desenvolvedores, a proteção genérica é conhecida como "PFile".

Para alinhar os tipos de arquivo com suporte com o cliente, em que todos os arquivos são protegidos automaticamente com proteção nativa ou genérica:

Especificar:

- O

*curinga como uma chave do Registro Encryptioncomo o valor (REG_SZ)Defaultcomo os dados de valor

- O

Verifique se as chaves MSIPC e FileProtection existem. Crie-os manualmente se não o fizerem e crie uma subchave para cada extensão de nome de arquivo.

Por exemplo, para que o verificador proteja imagens TIFF além de arquivos Office e PDFs, o registro será semelhante ao seguinte depois de editá-lo:

Observação

Como um arquivo de imagem, os arquivos TIFF dão suporte à proteção nativa e a extensão de nome de arquivo resultante é .ptiff.

Para arquivos que não permitem a proteção nativa, especifique a extensão de nome de arquivo como uma nova chave e PFile para proteção genérica. A extensão de nome de arquivo resultante para o arquivo protegido é .pfile.

Para obter uma lista de tipos de arquivo de texto e imagens que da mesma forma dão suporte à proteção nativa, mas devem ser especificados no registro, consulte tipos de arquivo com suporte para classificação e proteção.

Atualizando o scanner

Se você já instalou o verificador e deseja atualizar, consulte Atualizar o verificador de Proteção de Informações do Azure.

Em seguida, configure e use o scanner como de costume, ignorando as etapas para instalar o verificador.

Observação

Se você tiver uma versão do verificador com mais de 1.48.204.0 e não estiver pronto para atualizá-lo, consulte Implantar versões anteriores do verificador de Proteção de Informações do Azure para classificar e proteger arquivos automaticamente.

Editando configurações do repositório de dados em massa

Use os botões Exportar e Importar para fazer alterações para o scanner em vários repositórios.

Dessa forma, você não precisa fazer as mesmas alterações várias vezes, manualmente, no portal do Azure.

Por exemplo, se você tiver um novo tipo de arquivo em vários repositórios de dados SharePoint, talvez queira atualizar as configurações desses repositórios em massa.

Para fazer alterações em massa entre repositórios:

No portal do Azure no painel Repositórios, selecione a opção Exportar. Por exemplo:

Edite manualmente o arquivo exportado para fazer a alteração.

Use a opção Importar na mesma página para importar as atualizações novamente em seus repositórios.

Usar o scanner com configurações alternativas

O verificador de Proteção de Informações do Azure geralmente procura condições especificadas para seus rótulos para classificar e proteger seu conteúdo conforme necessário.

Nos seguintes cenários, o verificador de Proteção de Informações do Azure também é capaz de verificar seu conteúdo e gerenciar rótulos, sem nenhuma condição configurada:

- Aplicar um rótulo padrão a todos os arquivos em um repositório de dados

- Identificar todas as condições personalizadas e tipos de informações confidenciais conhecidos

Aplicar um rótulo padrão a todos os arquivos em um repositório de dados

Nesta configuração, todos os arquivos não rotulados no repositório são rotulados com o rótulo padrão especificado para o repositório ou o trabalho de verificação de conteúdo. Os arquivos são rotulados sem inspeção.

Defina as seguintes configurações:

- Rotular arquivos com base no conteúdo: Definir como Desativado

- Rótulo padrão: Definir como Personalizado e, em seguida, selecionar o rótulo a ser usado

Identificar todas as condições personalizadas e tipos de informações confidenciais conhecidos

Essa configuração permite que você encontre informações confidenciais que talvez você não tenha percebido, em detrimento das taxas de verificação do verificador.

Defina os tipos de informações a serem descobertos como Todos.

Para identificar condições e tipos de informações para rotulagem, o scanner usa condições personalizadas especificadas para rótulos e a lista de tipos de informações disponíveis para especificar rótulos, conforme listado na política de Proteção de Informações do Azure.

Para obter mais informações, consulte Início Rápido: encontre quais informações confidenciais você tem.

Otimizando o desempenho do verificador

Observação

Se você estiver procurando melhorar a capacidade de resposta do computador verificador em vez do desempenho do verificador, use uma configuração avançada do cliente para limitar o número de threads usados pelo verificador.

Use as seguintes opções e diretrizes para ajudá-lo a otimizar o desempenho do scanner:

| Opção | Descrição |

|---|---|

| Tenha uma conexão de rede confiável e de alta velocidade entre o computador do verificador e o armazenamento de dados verificado | Por exemplo, coloque o computador verificador na mesma LAN ou, preferencialmente, no mesmo segmento de rede que o armazenamento de dados verificado. A qualidade da conexão de rede afeta o desempenho do verificador porque, para inspecionar os arquivos, o verificador transfere o conteúdo dos arquivos para o computador que executa o serviço de scanner. Reduzir ou eliminar os saltos de rede necessários para que os dados viajem também reduz a carga em sua rede. |

| Verifique se o computador do verificador tem recursos de processador disponíveis | Inspecionar o conteúdo do arquivo e criptografar e descriptografar arquivos são ações com uso intensivo de processador. Monitore os ciclos de verificação típicos dos armazenamentos de dados especificados para identificar se a falta de recursos do processador está afetando negativamente o desempenho do verificador. |

| Instalar várias instâncias do scanner | O verificador de Proteção de Informações do Azure dá suporte a vários bancos de dados de configuração na mesma instância de servidor SQL quando você especifica um nome de cluster personalizado (perfil) para o verificador. |

| Conceder direitos específicos e desabilitar o nível de integridade baixo | Confirme se a conta de serviço que executa o verificador tem apenas os direitos documentados nos requisitos da conta de serviço. Em seguida, defina a configuração avançada do cliente para desabilitar o baixo nível de integridade do verificador. |

| Verificar o uso de configuração alternativa | O scanner é executado mais rapidamente quando você usa a configuração alternativa para aplicar um rótulo padrão a todos os arquivos, pois o scanner não inspeciona o conteúdo do arquivo. O scanner é executado mais lentamente quando você usa a configuração alternativa para identificar todas as condições personalizadas e tipos de informações confidenciais conhecidos. |

| Diminuir tempos limite do verificador | Diminua os tempos limite do verificador com as configurações avançadas do cliente. Tempos limite de scanner reduzidos fornecem melhores taxas de verificação e menor consumo de memória. Observação: diminuir os tempos limite do verificador significa que alguns arquivos podem ser ignorados. |

Fatores adicionais que afetam o desempenho

Os fatores adicionais que afetam o desempenho do verificador incluem:

| Fator | Descrição |

|---|---|

| Tempos de carga/resposta | Os tempos atuais de carga e resposta dos armazenamentos de dados que contêm os arquivos a serem verificados também afetarão o desempenho do verificador. |

| Modo scanner (Descoberta/Impor) | O modo de descoberta normalmente tem uma taxa de verificação mais alta do que o modo de imposição. A descoberta requer uma única ação de leitura de arquivo, enquanto o modo de imposição requer ações de leitura e gravação. |

| Alterações na política | O desempenho do verificador poderá ser afetado se você tiver feito alterações nas condições na política de Proteção de Informações do Azure. Seu primeiro ciclo de verificação, quando o verificador deve inspecionar cada arquivo, levará mais tempo do que os ciclos de verificação subsequentes que, por padrão, inspecionam apenas arquivos novos e alterados. Se você alterar as condições, todos os arquivos serão verificados novamente. Para obter mais informações, consulte Verificar arquivos novamente. |

| Construções regex | O desempenho do verificador é afetado pela forma como suas expressões regex para condições personalizadas são construídas. Para evitar o consumo intenso de memória e o risco de tempos limite (15 minutos por arquivo), examine suas expressões regex para obter uma correspondência eficiente de padrões. Por exemplo: – Evitar quantificadores greedy – Usar grupos que não capturam, como (?:expression) em vez de (expression) |

| Nível de log | As opções de nível de log incluem Depuração, Informações, Erro e Desativação para os relatórios do verificador. - Desativar resultados na depuração de melhor desempenho - diminui consideravelmente o scanner e deve ser usada apenas para solução de problemas. Para obter mais informações, consulte o parâmetro ReportLevel para o cmdlet Set-AIPScannerConfiguration . |

| Arquivos que estão sendo verificados | - Com exceção de arquivos Excel, Office arquivos são verificados mais rapidamente do que arquivos PDF. - Arquivos desprotegidos são mais rápidos de verificar do que arquivos protegidos. - Arquivos grandes obviamente levam mais tempo para serem digitalizadas do que arquivos pequenos. |

Lista de cmdlets do verificador

Esta seção lista os cmdlets do PowerShell com suporte para o verificador de Proteção de Informações do Azure.

Observação

O verificador de Proteção de Informações do Azure está configurado a partir do portal do Azure. Portanto, os cmdlets usados em versões anteriores para configurar repositórios de dados e a lista de tipos de arquivo digitalizados agora foram preteridos.

Os cmdlets com suporte para o verificador incluem:

Próximas etapas

Depois de instalar e configurar o scanner, comece a examinar seus arquivos.

Consulte também: Implantando o verificador de Proteção de Informações do Azure para classificar e proteger arquivos automaticamente.

Mais informações:

Deseja saber como a equipe de Operações e de Engenharia de Core Services na Microsoft implementou este scanner? Leia o estudo de caso técnico: Automatizar a proteção de dados com o scanner da Proteção de Informações do Azure.

Você deve estar se perguntando: Qual é a diferença entre a FCI do servidor Windows e o verificador de Proteção de Informações do Azure?

Você também pode usar o PowerShell para classificar e proteger os arquivos do computador desktop interativamente. Para obter mais informações sobre este e outros cenários que usam o PowerShell, consulte Uso do PowerShell com o cliente de Proteção de Informações do Azure.