Tutorial: Criar uma infraestrutura de DNS de ponto de extremidade privado com o Resolvedor Privado de DNS do Azure para uma carga de trabalho local

Quando um ponto de extremidade privado do Azure é criado, por padrão, ele usa zonas DNS privadas do Azure para a resolução de nomes. Para as cargas de trabalho locais acessarem o ponto de extremidade, era necessário um encaminhador para uma máquina virtual no DNS de hospedagem do Azure ou registros DNS locais para o ponto de extremidade privado. Com o Resolvedor Privado de DNS do Azure, não é necessário implantar uma VM no Azure para DNS ou gerenciar os registros DNS do ponto de extremidade privado em um servidor DNS local.

Neste tutorial, você aprenderá a:

- Crie uma Rede Virtual do Azure para a rede em nuvem e uma rede local simulada com emparelhamento de rede virtual.

- Crie um aplicativo Web do Azure para simular um recurso de nuvem.

- Crie um Ponto de Extremidade Privado do Azure para o aplicativo Web na Rede Virtual do Azure.

- Crie um Resolvedor Privado de DNS do Azure na rede de nuvem.

- Crie uma Máquina Virtual do Azure na rede local simulada para testar a resolução DNS para o aplicativo Web.

Observação

Para os fins deste tutorial, é usada uma Rede Virtual do Azure com emparelhamento a fim de simular uma rede local. Em um cenário de produção, uma Rota Expressa ou VPN site a site é necessária para se conectar à Rede Virtual do Azure a fim de acessar o ponto de extremidade privado.

A rede simulada é configurada com o Resolvedor Privado de DNS do Azure como o servidor DNS da rede virtual. Em um cenário de produção, os recursos locais usarão um servidor DNS local para a resolução de nomes. Um encaminhador condicional para o Resolvedor Privado de DNS do Azure é usado no servidor DNS local a fim de resolver os registros DNS do ponto de extremidade privado. Para saber mais sobre a configuração de encaminhadores condicionais do servidor DNS, veja a documentação do provedor.

Pré-requisitos

- Uma conta do Azure com uma assinatura ativa. Crie uma conta gratuitamente.

Entrar no Azure

Entre no portal do Azure com sua conta do Azure.

Visão geral

Uma rede virtual para o aplicativo Web do Azure e uma rede local simulada são usadas para os recursos do tutorial. Você criará duas redes virtuais e as emparelhará para simular uma conexão do Express Route ou VPN entre o local e o Azure. Um host do Azure Bastion é implantado na rede local simulada para se conectar à máquina virtual de teste. A máquina virtual de teste é usada para testar a conexão de ponto de extremidade privado com o aplicativo Web e a resolução DNS.

Os seguintes recursos são usados neste tutorial para simular uma infraestrutura de rede local e de nuvem:

| Recurso | Nome | Descrição |

|---|---|---|

| Rede virtual local simulada | vnet-1 | A rede virtual que simula uma rede local. |

| Rede virtual de nuvem | vnet-2 | A rede virtual em que o Aplicativo Web do Azure é implantado. |

| Bastion host | bastion | Bastion host usado para se conectar à máquina virtual na rede local simulada. |

| Testar máquina virtual | vm-1 | A máquina virtual é usada para testar a conexão de ponto de extremidade privado com o aplicativo Web e a resolução DNS. |

| Par de rede virtual | vnet-1-to-vnet-2 | Par de rede virtual entre a rede local simulada e a rede virtual de nuvem. |

| Par de rede virtual | vnet-2-to-vnet-1 | Par de rede virtual entre a rede virtual da nuvem e a rede simulada no local. |

Criar uma rede virtual e um host do Azure Bastion

O seguinte procedimento cria uma rede virtual com uma sub-rede de recurso, uma sub-rede do Azure Bastion e um host do Bastion:

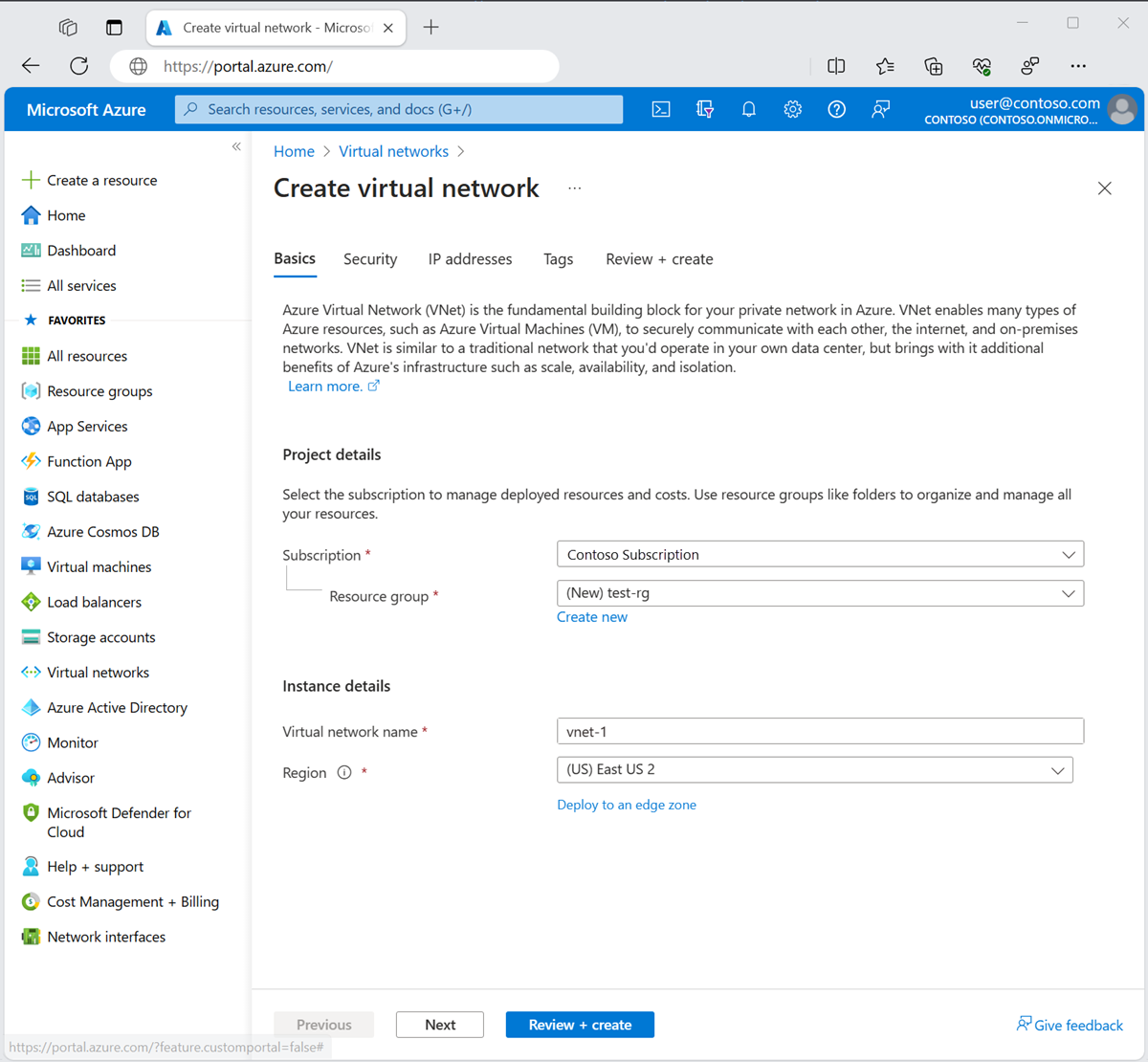

No portal do Azure, pesquise e selecione Redes virtuais.

Na página Redes virtuais, selecione + Criar.

Na guia Informações Básicas em Criar rede virtual, insira ou selecione as informações a seguir:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura. Resource group Selecione Criar novo.

Insira test-rg para o nome.

Selecione

.Detalhes da instância Nome Insira vnet-1. Região Selecione Leste dos EUA 2.

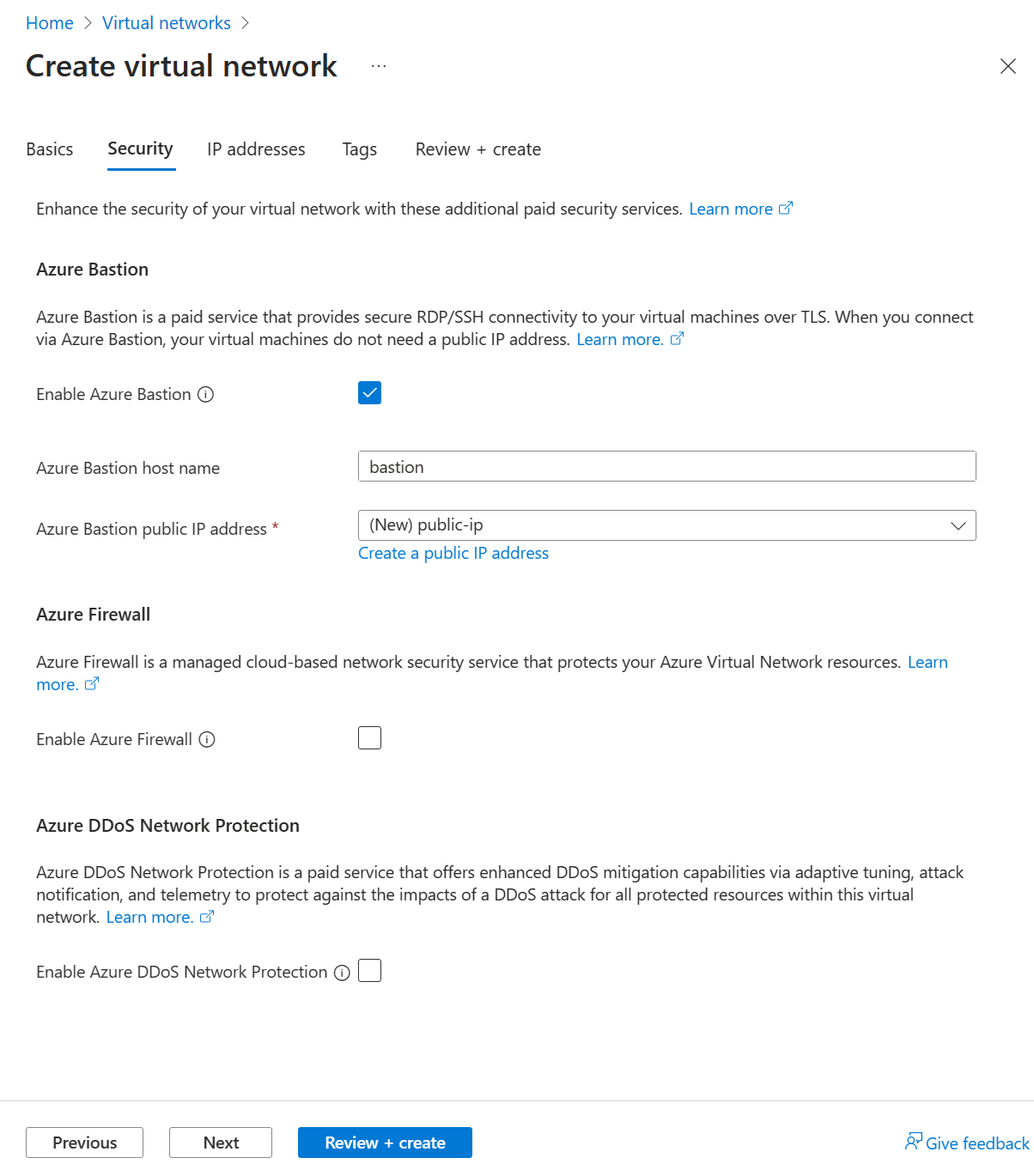

Selecione Avançar para prosseguir para a guia Segurança.

Na seção Azure Bastion, selecione Habilitar o Bastion.

O Bastion usa seu navegador para se conectar a VMs em sua rede virtual por meio do SSH (secure shell) ou protocolo RDP usando os endereços IP privados deles. As VMs não precisam de endereços IP públicos, software cliente ou configuração especial. Para obter mais informações, confira O que é o Azure Bastion?.

Observação

Os preços por hora começam a partir do momento em que o Bastion é implantado, independentemente do uso de dados de saída. Para saber mais, confira Preços e SKUs. Se estiver implantando o Bastion como parte de um tutorial ou teste, recomendamos que você exclua esse recurso após terminar de usá-lo.

Em Azure Bastion, digite ou selecione as seguintes informações:

Configuração Valor Nome do host do Azure Bastion Insira bastion. Endereço IP público do Azure Bastion Selecione Criar um endereço IP público.

Insira public-ip-bastion em Nome.

Selecione

.

Selecione Avançar para prosseguir para a guia Endereços IP.

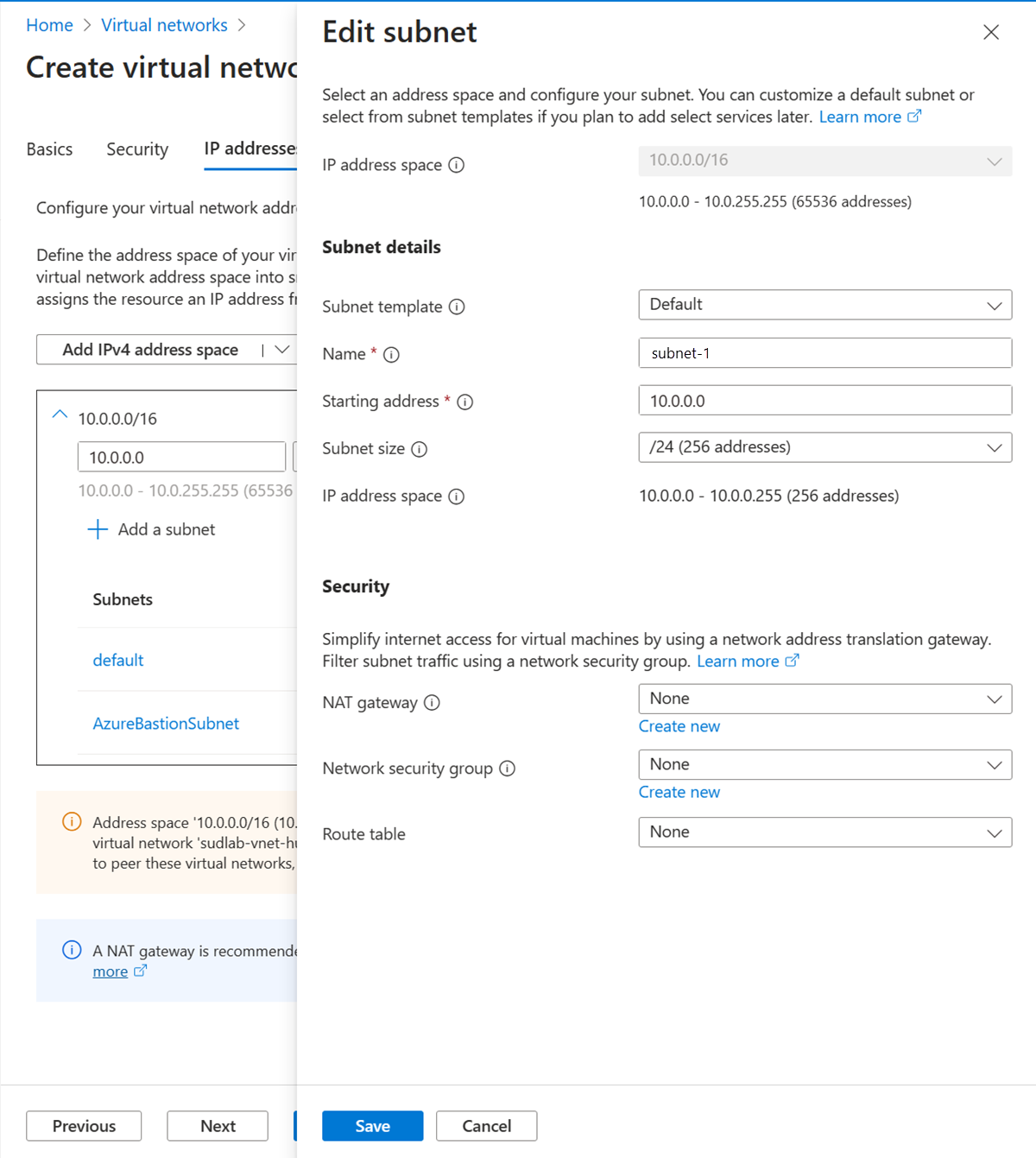

Na caixa de espaço de endereço em Sub-redes, selecione a sub-rede padrão.

Em Editar sub-rede, insira ou selecione as seguintes informações:

Configuração Valor Detalhes da sub-rede Modelo de sub-rede Mantenha o padrão como Padrão. Nome Insira sub-rede-1. Endereço inicial Deixe o padrão de 10.0.0.0. Tamanho da sub-rede Deixe o padrão de /24 (256 endereços).

Selecione Salvar.

Selecione Examinar + criar na parte inferior da página. Quando a validação for aprovada na validação, selecione Criar.

Leva alguns minutos para que a implantação do Bastion host seja concluída. Ele é usado posteriormente no tutorial para a conexão com a máquina virtual "local" a fim de testar o ponto de extremidade privado. Será possível prosseguir para as próximas etapas quando a rede virtual for criada.

Criar uma rede virtual em nuvem

Repita as etapas anteriores para criar uma rede virtual de nuvem para o ponto de extremidade privado do Aplicativo Web do Azure. Substitua os valores pelos seguintes valores para a rede virtual de nuvem:

Observação

A seção implantação do Azure Bastion pode ser ignorada para a rede virtual de nuvem. O Bastion host só é necessário para a rede local simulada.

| Configuração | Valor |

|---|---|

| Nome | vnet-2 |

| Location | Leste dos EUA 2 |

| Espaço de endereço | 10.1.0.0/16 |

| Nome da sub-rede | subnet-1 |

| Intervalo de endereços da sub-rede | 10.1.0.0/24 |

Criar par de rede virtual

Use as etapas a seguir para criar um par de rede bidirecional entre vnet1 e vnet2.

Na caixa de pesquisa na parte superior do portal, insira Rede virtual. Selecione Redes virtuais nos resultados da pesquisa.

Selecione vnet-1.

Em Configurações, selecione Emparelhamentos.

Selecione + Adicionar.

Insira ou selecione as seguintes informações em Adicionar emparelhamento:

Configuração Valor Esta rede virtual Nome do link de emparelhamento Insira vnet-1-to-vnet-2. Permitir que a "vnet-1" acesse a "vnet-2" Deixe o padrão marcado. Permitir que a "vnet-1" receba o tráfego encaminhado da "vnet-2". Selecione a caixa de seleção. Permitir que o gateway na "vnet-1" encaminhe o tráfego para "vNet-2" Deixe o padrão desmarcado. Habilitar a "vnet-1" para utilizar o gateway remoto da "vnet-2" Deixe o padrão desmarcado. Rede virtual remota Nome do link de emparelhamento Insira vnet-2-to-vnet-1. Modelo de implantação de rede virtual Mantenha o padrão do Resource Manager. Subscription Selecione sua assinatura. Rede virtual Selecione vnet-2. Permitir que a "vnet-2" acesse a "vnet-1" Deixe o padrão marcado. Permitir que a "vnet-2" receba o tráfego encaminhado da "vnet-1". Selecione a caixa de seleção. Permitir que o gateway na "vnet-2" encaminhe o tráfego para "vNet-1" Deixe o padrão desmarcado. Habilitar a "vnet-2" para utilizar o gateway remoto da "vnet-1" Deixe o padrão desmarcado.

Selecione Adicionar.

Criar um aplicativo Web

Na caixa de pesquisa na parte superior do portal, insira Serviço de Aplicativo. Selecione Serviços de Aplicativos nos resultados da pesquisa.

Selecione + Criar.

Insira ou selecione as informações a seguir na guia Básico de Criar aplicativo Web.

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura. Grupo de recursos Selecione test-rg. Detalhes da instância Nome Insira um nome exclusivo para o aplicativo Web. O nome webapp8675 é usado para os exemplos nesse tutorial. Publicar Selecione Código. Pilha de runtime Selecione .NET 6 (LTS). Sistema operacional Selecione Windows. Região Selecione Leste dos EUA 2. Planos de preços Plano do Windows (Oeste dos EUA 2) Mantenha o nome padrão. Plano de preços Selecione Alterar tamanho. Em Seletor de especificações, clique em Produção para a carga de trabalho.

Em Tipos de preço recomendados, selecione P1V2.

Escolha Aplicar.

Selecione Avançar: Implantação.

Selecione Avançar: Rede.

Altere 'Habilitar acesso público' para false.

Selecione Examinar + criar.

Selecione Criar.

Criar um ponto de extremidade privado

Um ponto de extremidade privado do Azure cria uma interface de rede para um serviço do Azure com suporte na rede virtual. O ponto de extremidade privado permite que o serviço do Azure seja acessado por meio de uma conexão privada em sua Rede Virtual do Azure ou rede local.

Você criará um ponto de extremidade privado para o aplicativo Web criado anteriormente.

Na caixa de pesquisa, na parte superior do portal, insira Ponto de extremidade privado. Selecione Pontos de extremidade privados nos resultados da pesquisa.

Selecione + Criar.

Insira ou selecione as seguintes informações na guia Básico de Criar um ponto de extremidade privado:

Configuração Valor Detalhes do projeto Subscription Selecionar sua assinatura Resource group Selecione test-rg. Detalhes da instância Nome Insira private-endpoint. Nome da Interface de Rede Mantenha o nome padrão. Região Selecione Leste dos EUA 2. Selecione Avançar: Recurso.

Insira ou selecione as seguintes informações na guia Recurso:

Configuração Valor Método de conexão Selecione Conectar-se a um recurso do Azure no meu diretório. Subscription Selecione sua assinatura. Tipo de recurso Selecione Microsoft.Web/sites. Recurso Selecione o aplicativo Web. O nome webapp8675 é usado para os exemplos nesse tutorial. Sub-recurso de destino Selecione sites. Selecione Próximo: Rede Virtual.

Insira ou selecione as seguintes informações na guia Rede virtual:

Configuração Valor Rede Rede virtual Selecione vnet-2(test-rg). Sub-rede Selecione sub-rede-1. Política de rede para pontos de extremidade privados Mantenha o padrão de Desabilitado. Configuração de IP privado Selecione Alocar estaticamente o endereço IP. Nome Insira ipconfig-1. IP Privado Insira 10.1.0.10. Selecione Avançar: DNS.

Mantenha os padrões na guia DNS.

Selecione Avançar: Tags, depois Avançar: Examinar + criar.

Selecione Criar.

Criar um resolvedor privado

Você criará um resolvedor privado na rede virtual em que o ponto de extremidade privado está. O resolvedor receberá solicitações de DNS da carga de trabalho local simulada. Essas solicitações serão encaminhadas para o DNS fornecido pelo Azure. O DNS fornecido pelo Azure resolverá a zona de DNS privado do Azure para o ponto de extremidade privado e retornará o endereço IP para a carga de trabalho local.

Na caixa de pesquisa na parte superior do portal, insira Resolvedor privado de DNS. Selecione Resolvedores privados de DNS nos resultados da pesquisa.

Selecione + Criar.

Insira ou selecione as seguintes informações na guia Básico de Criar um resolvedor privado de DNS:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura. Resource group Selecione test-rg Detalhes da instância Nome Digite private-resolver. Region Selecione (EUA) Leste dos EUA 2. Rede Virtual Rede Virtual Selecione vnet-2. Selecione Avançar: pontos de extremidade de entrada.

Em Pontos de extremidade de entrada, selecione + Adicionar um ponto de extremidade.

Insira ou selecione as seguintes informações em Adicionar um ponto de extremidade de entrada:

Configuração Valor Nome do ponto de extremidade Digite inbound-endpoint. Sub-rede Selecione Criar novo.

Digite subnet-resolver em Nome.

Mantenha o padrão Intervalo de endereços de sub-rede.

Selecione Criar.Clique em Salvar.

Selecione Examinar + criar.

Selecione Criar.

Quando a implantação do resolvedor privado for concluída, passe para as próximas etapas.

Configurar o DNS para uma rede simulada

As etapas a seguir definirão o resolvedor privado como o servidor DNS primário para a rede local simulada vnet-1.

Em um ambiente de produção, essas etapas não são necessárias e servem apenas para simular a resolução de DNS para o ponto de extremidade privado. O servidor DNS local terá um encaminhador condicional para esse endereço IP a fim de resolver os registros DNS do ponto de extremidade privado da rede local.

Na caixa de pesquisa na parte superior do portal, insira Resolvedor privado de DNS. Selecione Resolvedores privados de DNS nos resultados da pesquisa.

Selecione resolvedor privado.

Selecione Pontos de extremidade de entrada em Configurações.

Anote o endereço IP do ponto de extremidade chamado ponto de extremidade de entrada. No exemplo deste tutorial, o endereço IP é 10.1.1.4.

Na caixa de pesquisa na parte superior do portal, insira Rede virtual. Selecione Redes virtuais nos resultados da pesquisa.

Selecione vnet-1.

Selecione Servidores DNS em Configurações.

Selecione Personalizar em Servidores DNS.

Insira o endereço IP anotado anteriormente. No exemplo deste tutorial, o endereço IP é 10.1.1.4.

Selecione Salvar.

Criar máquina virtual de teste

O procedimento a seguir cria uma máquina virtual de teste (VM) chamada vm-1 na rede virtual.

No portal, pesquise e selecione Máquinas virtuais.

Em Máquinas virtuais, selecione + Criar e, em seguida, Máquina virtual do Azure.

Na guia Informações Básicas em Criar uma máquina virtual, insira ou selecione as informações a seguir:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura. Resource group Selecione test-rg. Detalhes da instância Nome da máquina virtual Insira vm-1. Região Selecione Leste dos EUA 2. Opções de disponibilidade Selecione Nenhuma redundância de infraestrutura necessária. Tipo de segurança Deixe o padrão de Standard. Imagem Selecione Windows Server 2022 Datacenter – x64 Gen2. Arquitetura de VMs; Mantenha o padrão x64. Tamanho Selecione um tamanho. Conta de administrador Tipo de autenticação Selecione Senha. Nome de Usuário insira azureuser. Senha Digite uma senha. Confirmar senha Digitar novamente a senha. Regras de porta de entrada Porta de entrada públicas Selecione Nenhum. Selecione a guia Rede na parte superior da página.

Insira ou selecione as seguintes informações na guia Rede:

Configuração Valor Interface de rede Rede virtual Selecione vnet-1. Sub-rede Selecione sub-rede-1 (10.0.0.0/24). IP público Selecione Nenhum. Grupo de segurança de rede da NIC Selecione Avançado. Configurar um grupo de segurança de rede Selecione Criar novo.

Insira nsg-1 no nome.

Deixe os demais valores como padrão e selecione OK.Deixe o restante das configurações nos padrões e selecione Revisar + criar.

Examine as configurações e selecione Criar.

Observação

Máquinas virtuais em uma rede virtual com um bastion host não precisam de endereços IP públicos. O Bastion fornece o IP público e as VMs usam IPs privados para se comunicar dentro da rede. Você pode remover os IPs públicos de qualquer VM em redes virtuais hospedadas no bastion. Para obter mais informações, confira dissociar um endereço IP público de uma VM do Azure.

Observação

O Azure fornece um IP de acesso de saída padrão para VMs que não receberam um endereço IP público ou que estão no pool de back-end de um balanceador de carga do Azure básico interno. O mecanismo de IP de acesso de saída padrão fornece um endereço IP de saída que não é configurável.

O IP de acesso de saída padrão é desabilitado quando um dos seguintes eventos acontece:

- Um endereço IP público é atribuído à VM.

- A VM é colocada no pool de back-end de um balanceador de carga padrão, com ou sem regras de saída.

- Um recurso do Gateway NAT do Azure é atribuído à sub-rede da VM.

As VMs criadas por conjuntos de dimensionamento de máquinas virtuais no modo de orquestração flexível não têm acesso de saída padrão.

Para mais informações sobre conexões de saída no Azure, confira Acesso de saída padrão no Azure e Usar SNAT (conversão de endereços de rede de origem) para conexões de saída.

Testar a conectividade com o ponto de extremidade privado

Nessa seção, você usará a máquina virtual criada na etapa anterior para se conectar ao aplicativo Web no ponto de extremidade privado.

Na caixa de pesquisa na parte superior do portal insira Máquina virtual. Selecione Máquinas virtuais nos resultados da pesquisa.

Selecione vm-1.

Na página de visão geral de vm-1, escolha Conectar e, em seguida, Bastion.

Insira o nome de usuário e a senha que você inseriu durante a criação da máquina virtual.

Selecione o botão Conectar.

Abra o Windows PowerShell no servidor depois de se conectar.

Digite

nslookup <webapp-name>.azurewebsites.net. Substitua <webapp-name> pelo nome do aplicativo Web criado nas etapas anteriores. Você recebe uma mensagem semelhante à seguinte saída:Server: UnKnown Address: 168.63.129.16 Non-authoritative answer: Name: webapp.privatelink.azurewebsites.net Address: 10.1.0.10 Aliases: webapp.azurewebsites.netO endereço IP privado 10.1.0.10 é retornado para o nome do aplicativo Web. Esse endereço está na sub-rede subnet-1 da rede virtual vnet-2 criada anteriormente.

Abra o Microsoft Edge e insira a URL do aplicativo Web,

https://<webapp-name>.azurewebsites.net.Confirme se você recebeu a página padrão do aplicativo Web.

Fechar a conexão com vm-1.

Abra um navegador da Web no computador local e insira a URL do seu aplicativo Web,

https://<webapp-name>.azurewebsites.net.Confirme se você recebeu uma página 403. Essa página indica que o aplicativo Web não está acessível externamente.

Limpar os recursos

Quando terminar de usar os recursos criados, você poderá excluir o grupo de recursos e todos os recursos dele:

No portal do Azure, procure por Grupos de recursos e selecione essa opção.

Na página Grupos de recursos, selecione o grupo de recursos test-rg.

Na página test-rg, selecione Excluir grupo de recursos .

Insira test-rg em Inserir o nome do grupo de recursos para confirmar a exclusão e, em seguida, selecione Excluir.

Próximas etapas

Neste tutorial, você aprendeu como implantar um resolvedor privado e um ponto de extremidade privado. Você testou a conexão de uma rede local simulada com o ponto de extremidade privado.

Prossiga para o próximo artigo para saber como...