Runtime do AddressSanitizer:

A biblioteca de runtime do AddressSanitizer intercepta funções e operações comuns de alocação de memória para habilitar a inspeção de acessos de memória. Há várias bibliotecas de runtime diferentes que dão suporte aos vários tipos de executáveis que o compilador pode gerar. O compilador e o vinculador associam automaticamente as bibliotecas de runtime apropriadas, desde que você passe a opção /fsanitize=address no tempo de compilação. Você pode substituir o comportamento padrão usando a opção no momento do /NODEFAULTLIB link. Para obter mais informações, consulte a seção sobre vinculação na referência sobre linguagem, compilação e depuração do AddressSanitizer.

Ao compilar com cl /fsanitize=addresso , o compilador gera instruções para gerenciar e verificar bytes de sombra. Seu programa usa essa instrumentação para verificar os acessos de memória na pilha, no heap ou no escopo global. O compilador também produz metadados que descrevem variáveis globais e de pilha. Esses metadados permitem que o runtime gere um diagnóstico de erro preciso: nomes de função, linhas e colunas no código-fonte. Combinadas, as verificações do compilador e as bibliotecas de runtime podem diagnosticar precisamente muitos tipos de bugs de segurança de memória se forem encontrados em tempo de execução.

Segue-se a lista de bibliotecas de tempo de execução para ligação ao tempo de execução do AddressSanitizer, a partir do Visual Studio 17.7 Preview 3. Para obter mais informações sobre as /MT opções (vincular estaticamente o tempo de execução) e /MD (vincular dinamicamente o redist em tempo de execução), consulte /MD, /MT, /LD (Use Run-Time Library).

Observação

Na tabela a seguir, {arch} é ou i386x86_64.

Essas bibliotecas usam convenções de Clang para nomes de arquitetura. As convenções MSVC são normalmente x86 e x64 em vez de i386 e x86_64, mas referem-se às mesmas arquiteturas.

| Opção CRT | Biblioteca de tempo de execução do AddressSanitizer (.lib) | Endereço binário de tempo de execução (.dll) |

|---|---|---|

/MT ou /MTd |

clang_rt.asan_dynamic-{arch}, clang_rt.asan_static_runtime_thunk-{arch} |

clang_rt.asan_dynamic-{arch} |

/MD ou /MDd |

clang_rt.asan_dynamic-{arch}, clang_rt.asan_dynamic_runtime_thunk-{arch} |

clang_rt.asan_dynamic-{arch} |

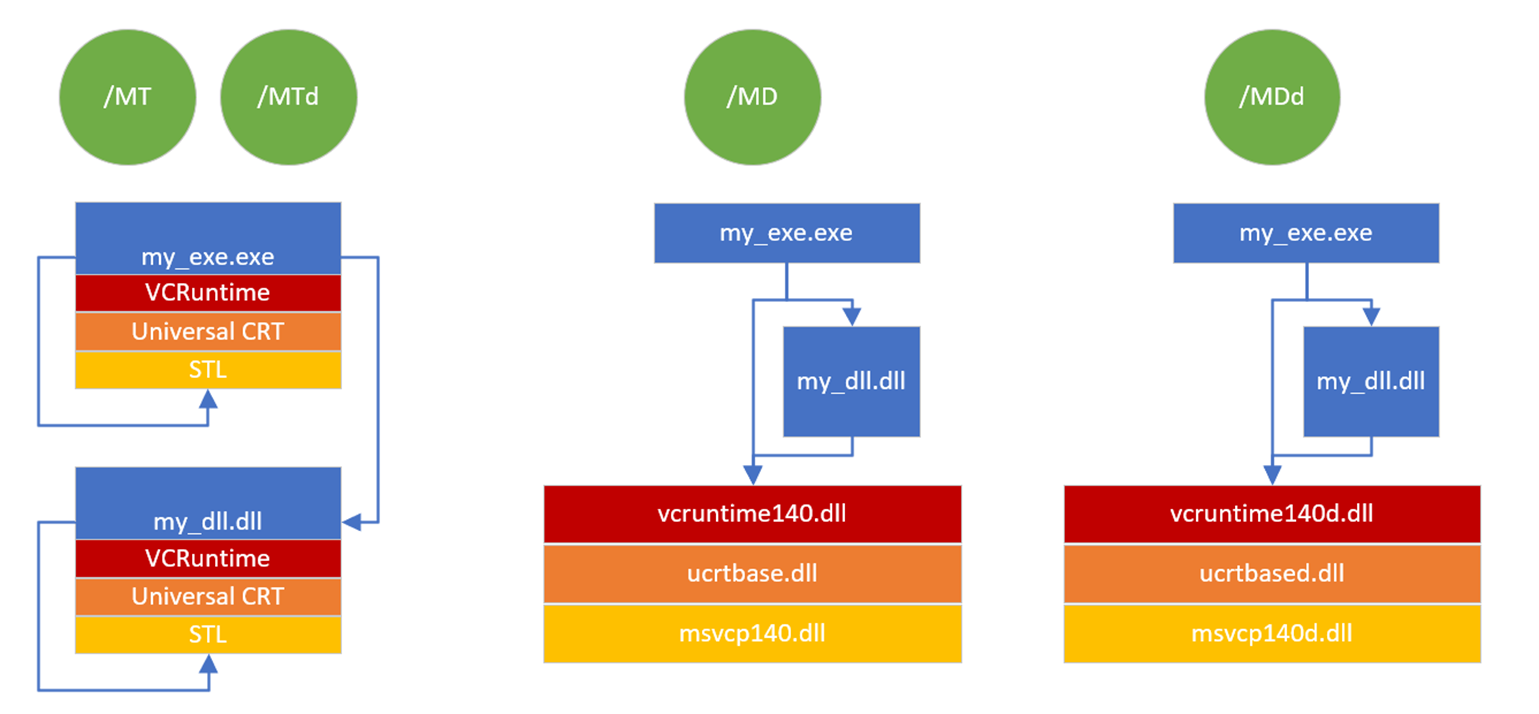

O diagrama a seguir mostra como as bibliotecas de tempo de execução de linguagem são vinculadas para as /MTopções , /MTd, /MDe /MDd do compilador:

A imagem mostra três cenários para vincular a biblioteca de tempo de execução. O primeiro é /MT ou /MTd. My_exe.exe e my_dll.dll são mostrados com suas próprias cópias dos tempos de execução VCRuntime, Universal CRT e C++ vinculados estaticamente. Os cenários mostram /MD em que my_exe.exe e my_dll.dll compartilham vcruntime140.dll, ucrtbase.dll e msvcp140.dll. O último cenário mostra /MDd no qual my_exe.exe e my_dll.dll compartilham as versões de depuração dos tempos de execução: vcruntime140d.dll, ucrtbased.dll e msvcp140d.dll

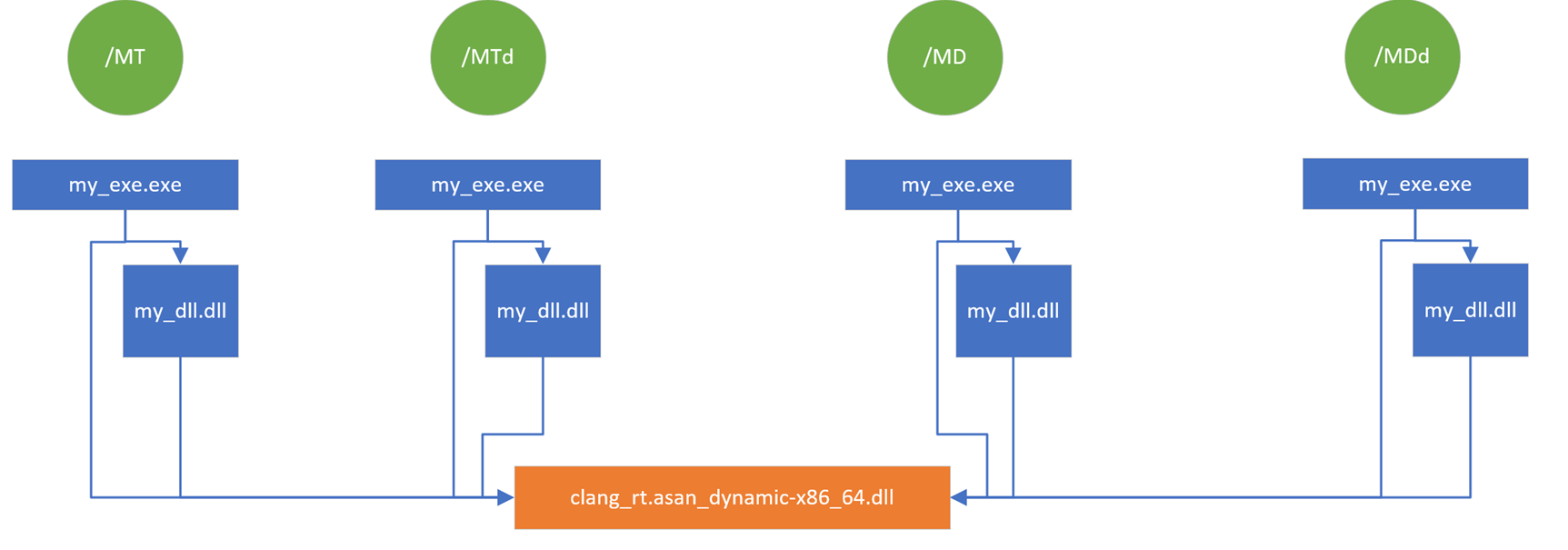

O diagrama a seguir mostra como a biblioteca ASan está vinculada para várias opções do compilador:

A imagem mostra quatro cenários para vincular a biblioteca de tempo de execução do ASan. Os cenários são para /MT (vincular estaticamente o tempo de execução), /MTd (vincular estaticamente o tempo de execução de depuração), /MD (vincular dinamicamente o redist em tempo de execução), /MDd (vincular dinamicamente o redist de depuração em tempo de execução). Em todos os casos, my_exe.exe links e seus associados my_dll.dll vincular a uma única instância de clang-rt.asan-dynamix-x86_64.dll.

Mesmo ao vincular estaticamente, a DLL de tempo de execução ASan deve estar presente em tempo de execução - ao contrário de outros componentes de tempo de execução C.

Versões anteriores

Antes do Visual Studio 17.7 Preview 3, compilações vinculadas estaticamente (/MT ou /MTd) não usavam uma dependência de DLL. Em vez disso, o tempo de execução do AddressSanitizer foi vinculado estaticamente ao EXE do usuário. Projetos DLL carregariam exportações do EXE do usuário para acessar a funcionalidade ASan.

Projetos vinculados dinamicamente (/MD ou /MDd) usavam bibliotecas e DLLs diferentes, dependendo se o projeto foi configurado para depuração ou lançamento. Para obter mais informações sobre essas alterações e suas motivações, consulte MSVC Address Sanitizer – One DLL for all Runtime Configurations.

A tabela a seguir descreve o comportamento anterior da vinculação da biblioteca de tempo de execução AddressSanitizer, antes do Visual Studio 17.7 Preview 3:

| Opção CRT | DLL ou EXE | DEBUG? | Biblioteca ASan (.lib) |

Binário de tempo de execução ASan (.dll) |

|---|---|---|---|---|

/MT |

EXE | Não | clang_rt.asan-{arch}, clang_rt.asan_cxx-{arch} |

Nenhum |

/MT |

DLL | Não | clang_rt.asan_dll_thunk-{arch} |

Nenhum |

/MD |

Ou | Não | clang_rt.asan_dynamic-{arch}, clang_rt.asan_dynamic_runtime_thunk-{arch} |

clang_rt.asan_dynamic-{arch} |

/MT |

EXE | Yes | clang_rt.asan_dbg-{arch}, clang_rt.asan_dbg_cxx-{arch} |

Nenhum |

/MT |

DLL | Sim | clang_rt.asan_dbg_dll_thunk-{arch} |

Nenhum |

/MD |

Você pode usar o | Yes | clang_rt.asan_dbg_dynamic-{arch}, clang_rt.asan_dbg_dynamic_runtime_thunk-{arch} |

clang_rt.asan_dbg_dynamic-{arch} |

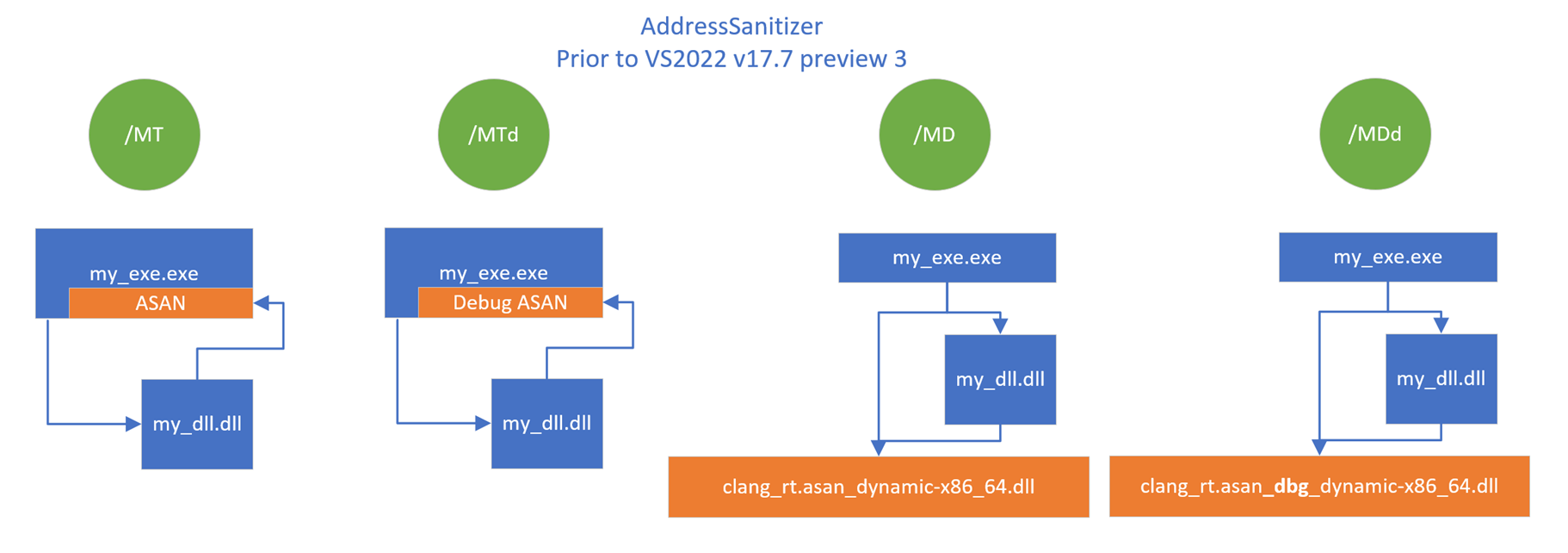

O diagrama a seguir mostra como a biblioteca ASan foi vinculada para várias opções do compilador antes do Visual Studio 2022 17.7 Preview 3:

A imagem mostra quatro cenários para vincular a biblioteca de tempo de execução do ASan. Os cenários são para /MT (vincular estaticamente o tempo de execução), /MTd (vincular estaticamente o tempo de execução de depuração), /MD (vincular dinamicamente o redist em tempo de execução), /MDd (vincular dinamicamente o redist de depuração em tempo de execução). Para /MT, my_exe.exe tem uma cópia vinculada estaticamente do tempo de execução do ASan. my_dll.dll links para o tempo de execução do ASan no my_exe.exe. Para /MTd, o diagrama é o mesmo, exceto que ele usa o tempo de execução ASan vinculado estaticamente de depuração. Para /MD, my_exe.exe e my_dll.dll vinculam ao tempo de execução ASan vinculado dinamicamente chamado clang_rt.asan_dynamic-x86_64.dll. Para /MDd, o diagrama é o mesmo, exceto my_exe.exe e my_dll.dll link para o tempo de execução ASan de depuração chamado clang_rt.asan_dbg_dynamic-x86_64.dll.

Interceptação de função

O AddressSanitizer consegue a interceptação de funções através de muitas técnicas de hotpatching. Essas técnicas são mais bem-documentadas dentro do próprio código-fonte.

As bibliotecas de runtime interceptam muitas funções comuns de gerenciamento de memória e manipulação de memória. Para obter uma lista, consulte a lista AddressSanitizer de funções interceptadas. Os interceptadores de alocação gerenciam metadados e bytes de sombra relacionados a cada chamada de alocação. Sempre que uma função CRT, como malloc ou delete é chamada, os interceptadores definem valores específicos na região de memória sombra do AddressSanitizer para indicar se esses locais de heap estão acessíveis no momento e quais são os limites da alocação. Esses bytes de sombra permitem que as verificações geradas pelo compilador dos bytes de sombra determinem se uma carga ou repositório é válida.

A interceptação não tem garantia de sucesso. Se um prólogo de função for muito curto para um jmp ser gravado, a interceptação poderá falhar. Se ocorrer uma falha de interceptação, o programa lançará um debugbreak e interromperá. Se você anexar um depurador, isso torna clara a causa do problema de interceptação. Se você tiver esse problema, relate um bug.

Observação

Opcionalmente, os usuários podem tentar continuar após uma interceptação com falha definindo a variável de ambiente ASAN_WIN_CONTINUE_ON_INTERCEPTION_FAILURE como qualquer valor. Continuar após uma falha de interceptação pode resultar em relatórios de bugs perdidos para essa função.

Alocadores personalizados e o runtime addressSanitizer

O runtime do AddressSanitizer fornece interceptadores para interfaces comuns do alocador, malloc/free, new/delete, HeapAlloc/HeapFree (via RtlAllocateHeap/RtlFreeHeap). Muitos programas usam alocadores personalizados por um motivo ou outro, um exemplo seria qualquer programa usando dlmalloc ou uma solução usando a interface std::allocator e VirtualAlloc(). O compilador não pode adicionar automaticamente chamadas de gerenciamento de memória de sombra a um alocador personalizado. É responsabilidade do usuário usar a interface de envenenamento manual fornecida. Essa API permite que esses alocadores funcionem corretamente com o runtime do AddressSanitizer existente e as convenções de bytes de sombra .

Interface de envenenamento do AddressSanitizer manual

A interface de esclarecimento é simples, mas impõe restrições de alinhamento ao usuário. Os usuários podem importar esses protótipos importando sanitizer/asan_interface.h. Aqui estão os protótipos da função de interface:

void __asan_poison_memory_region(void const volatile *addr, size_t size);

void __asan_unpoison_memory_region(void const volatile *addr, size_t size);

Para conveniência, o arquivo de cabeçalho da interface AddressSanitizer fornece macros de encapsulamento. Essas macros verificam se a funcionalidade AddressSanitizer está habilitada durante a compilação. Eles permitem que o código-fonte omita as chamadas de função de envenenamento quando não são necessárias. Essas macros devem ser preferenciais ao chamar diretamente as funções acima:

#define ASAN_POISON_MEMORY_REGION(addr, size)

#define ASAN_UNPOISON_MEMORY_REGION(addr, size)

Requisitos de alinhamento para envenenamento por AddressSanitizer

Qualquer envenenamento manual de bytes de sombra deve considerar os requisitos de alinhamento. O usuário deve adicionar preenchimento, se necessário, para que os bytes de sombra terminem em um limite de bytes na memória de sombra. Cada bit na memória de sombra addressSanitizer codifica o estado de um único byte na memória do aplicativo. Essa codificação significa que o tamanho total de cada alocação, incluindo qualquer preenchimento, deve se alinhar a um limite de 8 bytes. Se o requisito de alinhamento não for atendido, ele poderá levar a relatórios de bug incorretos. O relatório incorreto pode se manifestar como relatórios ausentes (falsos negativos) ou relatórios sobre não erros (falsos positivos).

Para obter uma ilustração do requisito de alinhamento e possíveis problemas, consulte os exemplos de alinhamento ASan fornecidos. Um deles é um pequeno programa para mostrar o que pode dar errado com envenenamento manual de memória de sombra. A segunda é uma implementação de exemplo de envenenamento manual usando a interface std::allocator.

Opções de tempo

O Microsoft C/C++ (MSVC) usa um runtime baseado no runtime do Clang AddressSanitizer do repositório llvm-project. Por isso, a maioria das opções de runtime é compartilhada entre as duas versões. Uma lista completa das opções de runtime do Clang público está disponível aqui. Documentamos algumas diferenças nas seções a seguir. Se você descobrir opções que não funcionam conforme o esperado, relate um bug.

Opções do AddressSanitizer sem suporte

- detect_container_overflow

- unmap_shadow_on_exit

Observação

A opção halt_on_error de runtime addressSanitizer não funciona conforme esperado. Nas bibliotecas de runtime do Clang e do MSVC, muitos tipos de erro são considerados incompletos, incluindo a maioria dos erros de corrupção de memória.

Para obter mais informações, consulte a seção Diferenças com Clang 12.0.

Opções de runtime do AddressSanitizer específicas do MSVC

windows_hook_legacy_allocatorsBooleano, definido para desativar afalseinterceptação deGlobalAlloceLocalAllocalocadores.Observação

A opção

windows_hook_legacy_allocatorsnão estava disponível no runtime público do projeto llvm quando este artigo foi redigido. A opção pode eventualmente ser contribuída de volta para o projeto público; no entanto, depende da revisão de código e da aceitação da comunidade.A opção

windows_hook_rtl_allocators, anteriormente um recurso de aceitação enquanto AddressSanitizer era experimental, agora está habilitada por padrão. Em versões anteriores ao Visual Studio 2022 versão 17.4.6, o valor de opção padrão éfalse. No Visual Studio 2022 versão 17.4.6 e versões posteriores, o padrão da opçãowindows_hook_rtl_allocatorsétrue.iat_overwriteString, definida como"error"por padrão. Outros valores possíveis são"protect"e"ignore". Alguns módulos podem substituir oimport address tablede outros módulos para personalizar implementações de determinadas funções. Por exemplo, os drivers geralmente fornecem implementações personalizadas para hardware específico. Aiat_overwriteopção gerencia a proteção do tempo de execução do AddressSanitizer contra substituições de funções específicasmemoryapi.h. O tempo de execução atualmente controla asVirtualAllocfunções ,VirtualProtecteVirtualQuerypara proteção. Essa opção está disponível no Visual Studio 2022 versão 17.5 Preview 1 e versões posteriores. Os valores a seguiriat_overwritecontrolam como o tempo de execução reage quando funções protegidas são substituídas:- Se definido como

"error"(o padrão), o tempo de execução relata um erro sempre que uma substituição é detectada. - Se definido como

"protect", o tempo de execução tenta evitar o uso da definição substituída e prossegue. Efetivamente, a definição originalmemoryapida função é usada de dentro do tempo de execução para evitar recursão infinita. Outros módulos no processo ainda usam a definição substituída. - Se definido como

"ignore", o tempo de execução não tenta corrigir nenhuma função substituída e prossegue com a execução.

- Se definido como

windows_fast_fail_on_errorBooleano (false por padrão), definido paratruepermitir que o processo termine com um __fastfail(71) após imprimir o relatório de erros.

Observação

Quando abort_on_error valor é definido como true, no Windows o programa termina com um exit(3). Para não mudar o comportamento atual, decidimos introduzir esta nova opção. Se abort_on_error e windows_fast_fail_on_error forem verdadeiras, o programa sairá com o __fastfail.

Lista do AddressSanitizer de funções interceptadas (Windows)

O tempo de execução do AddressSanitizer hotpatches muitas funções para habilitar verificações de segurança de memória em tempo de execução. Aqui está uma lista, que não é definitiva, das funções que o runtime do AddressSanitizer monitora.

Interceptadores padrão

__C_specific_handler(somente x64)_aligned_free_aligned_malloc_aligned_msize_aligned_realloc_calloc_base_calloc_crt_calloc_dbg(somente runtime de depuração)_except_handler3(somente x86)_except_handler4(somente x86) (não documentado)_expand_expand_base(não documentado)_expand_dbg(somente runtime de depuração)_free_base(não documentado)_free_dbg(somente runtime de depuração)_malloc_base(não documentado)_malloc_crt(não documentado)_malloc_dbg(somente runtime de depuração)_msize_msize_base(não documentado)_msize_dbg(somente runtime de depuração)_realloc_base(não documentado)_realloc_crt(não documentado)_realloc_dbg(somente runtime de depuração)_recalloc_recalloc_base(não documentado)_recalloc_crt(não documentado)_recalloc_dbg(somente runtime de depuração)_strdupatoiatolcallocCreateThreadfreefrexplongjmpmallocmemchrmemcmpmemcpymemmovememsetRaiseExceptionreallocRtlAllocateHeapRtlCreateHeapRtlDestroyHeapRtlFreeHeapRtlRaiseExceptionRtlReAllocateHeap(não documentado)RtlSizeHeap(não documentado)SetUnhandledExceptionFilterstrcatstrchrstrcmpstrcpystrcspnstrdupstrlenstrncatstrncmpstrncpystrnlenstrpbrkstrspnstrstrstrtokstrtolwcslenwcsnlen

Interceptadores opcionais

Os interceptadores listados aqui só são instalados quando uma opção de runtime do AddressSanitizer está habilitada. Defina windows_hook_legacy_allocators como false para desabilitar a interceptação do alocador herdado.

set ASAN_OPTIONS=windows_hook_legacy_allocators=false

GlobalAllocGlobalFreeGlobalHandleGlobalLockGlobalReAllocGlobalSizeGlobalUnlockLocalAllocLocalFreeLocalHandleLocalLockLocalReAllocLocalSizeLocalUnlock

Confira também

Visão geral do AddressSanitizer

Problemas conhecidos do AddressSanitizer

Referência de linguagem e build do AddressSanitizer

Bytes de sombra de AddressSanitizer

Nuvem do AddressSanitizer ou teste distribuído

Integração do depurador do AddressSanitizer

Exemplos de erro do AddressSanitizer

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de