Encadeamento de infraestrutura

O encadeamento de infraestrutura aproveita as relações entre conjuntos de dados altamente conectados para criar uma investigação. Esse processo é o núcleo da análise da infraestrutura de ameaças e permite que as organizações criem novas conexões, agrupam atividades de ataque semelhantes e comprovem suposições durante a resposta a incidentes.

Pré-requisitos

- Revise Informações sobre Ameaças do Microsoft Defender (artigo visão geral dos conjuntos de dados do Defender TI)

- Examinar Informações sobre Ameaças do Microsoft Defender (artigo de instruções de pesquisa e dinâmica do Defender TI)

Tudo o que você precisa é de um ponto de partida...

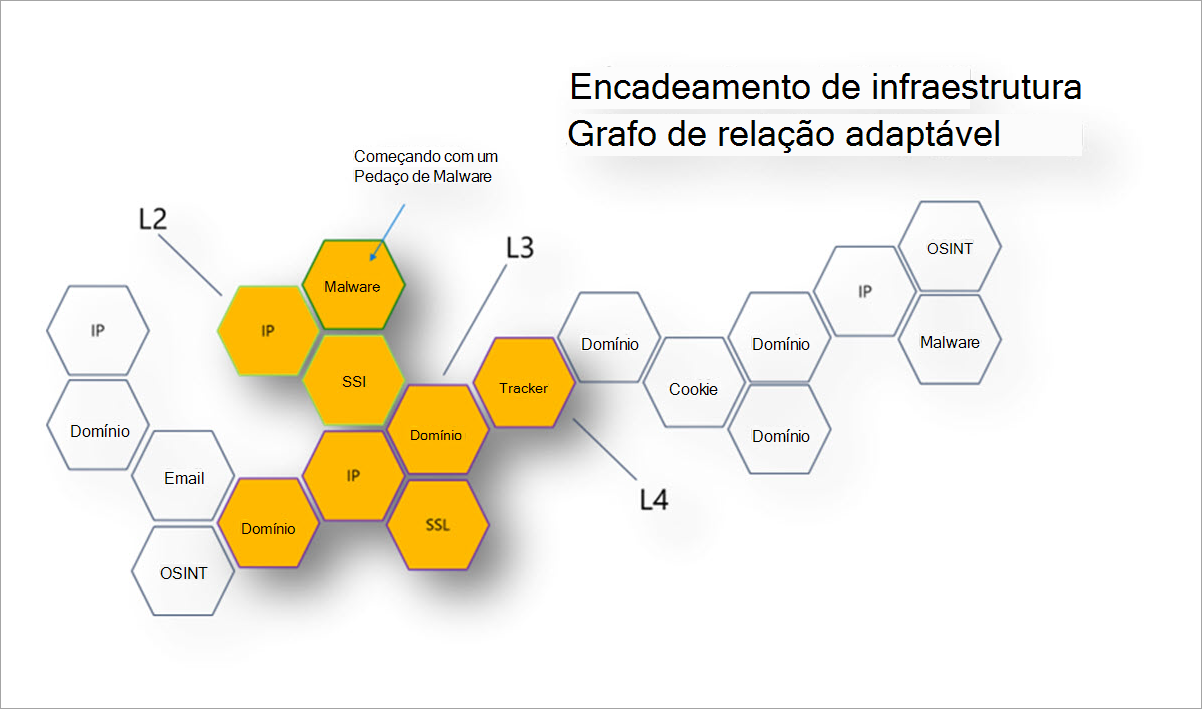

Vemos campanhas de ataque empregar uma ampla gama de técnicas de ofuscação, como filtragem geográfica simples para táticas complexas como impressão digital passiva do sistema operacional. Isso pode potencialmente parar uma investigação pontual em seus rastros. A captura de tela acima destaca o conceito de encadeamento de infraestrutura. Com nossa funcionalidade de enriquecimento de dados, podemos começar com um pedaço de malware que tenta se conectar a um endereço IP (possivelmente um C2). Esse endereço IP pode ter hospedado um certificado SSL que tem um nome comum, como um nome de domínio. Esse domínio pode estar conectado a uma página que contém um rastreador exclusivo no código, como um NewRelicID ou alguma outra ID analítica que podemos ter observado em outro lugar. Ou talvez o domínio possa ter sido historicamente conectado a outras infraestruturas que possam lançar luz sobre nossa investigação. O main takeaway é que um ponto de dados retirado do contexto pode não ser especialmente útil, mas quando observamos a conexão natural com todos esses outros dados técnicos, podemos começar a costurar uma história.

A perspectiva externa de um adversário

A perspectiva externa de um adversário permite que eles aproveitem sua presença web e móvel em constante expansão que opera fora do firewall.

Abordar e interagir com as propriedades web e móvel como um usuário real permite que a tecnologia de rastreamento, verificação e aprendizado de máquina da Microsoft desarme as técnicas de evasão dos adversários coletando dados de sessão do usuário, detectando phishing, malware, aplicativos desonestos, conteúdo indesejado e violação de domínio em escala. Isso ajuda a fornecer alertas e fluxos de trabalho acionáveis e baseados em eventos na forma de inteligência contra ameaças, marcas de sistema, insights de analistas e pontuações de reputação associadas à infraestrutura dos adversários.

À medida que mais dados de ameaças se tornam disponíveis, mais ferramentas, educação e esforço são necessários para que os analistas entendam os conjuntos de dados e suas ameaças correspondentes. Informações sobre Ameaças do Microsoft Defender (Defender TI) unifica esses esforços fornecendo uma única exibição em várias fontes de dados.

Próximas etapas

Para obter mais informações, confira Tutorial: coleta de inteligência contra ameaças e encadeamento de infraestrutura.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de