Somente políticas de proteção de aplicativos

Intune app protection policies (APP) são regras que garantem que os dados de uma organização permaneçam seguros ou contidos em um aplicativo gerenciado. Essas políticas permitem controlar como os dados são acessados e compartilhados por aplicativos em dispositivos móveis. Uma política pode ser uma regra imposta quando o usuário tenta acessar ou mover dados “corporativos” ou um conjunto de ações proibidas ou monitoradas quando o usuário está no aplicativo. Um aplicativo gerenciado no Intune é um aplicativo protegido que tem Intune políticas de proteção de aplicativo aplicadas a ele e é gerenciado por Intune.

Há vários benefícios de usar Intune políticas de proteção de aplicativos, incluindo proteger dados corporativos em dispositivos móveis sem exigir registro de dispositivo e controlar como os dados são acessados e compartilhados por aplicativos em dispositivos móveis.

Exemplos de uso de políticas de proteção de aplicativo com Microsoft Intune incluem:

- Exigir um PIN ou impressão digital para acessar o email corporativo em um dispositivo móvel

- Impedindo que os usuários copiem e colem dados corporativos em aplicativos pessoais

- Restringir o acesso a dados corporativos apenas a aplicativos aprovados

Muitos aplicativos de produtividade, como os aplicativos do Microsoft 365 (Office), podem ser gerenciados usando Intune MAM. Confira a lista oficial de aplicativos protegidos do Microsoft Intune disponíveis para uso público.

Como proteger os dados do aplicativo

Seus funcionários usam dispositivos móveis para tarefas pessoais e de trabalho. Ao mesmo tempo em que você se certifica de que seus funcionários conseguem ser produtivos, também é possível evitar a perda de dados, intencional ou acidental. Você também deseja proteger os dados da empresa acessados de dispositivos que não são gerenciados por você.

Você pode usar políticas de proteção de aplicativo do Intune independentemente de qualquer solução de MDM (gerenciamento de dispositivo móvel). Essa independência ajuda você a proteger os dados de sua empresa com ou sem o registro de dispositivos em uma solução de gerenciamento de dispositivos. Implementando as políticas de nível de aplicativo, você pode restringir o acesso aos recursos da empresa e manter os dados dentro do alcance do seu departamento de TI.

Políticas de proteção do aplicativo em dispositivos

As políticas de proteção de aplicativo podem ser configuradas para aplicativos em execução em dispositivos que são:

Registrados no Microsoft Intune: esses dispositivos normalmente são corporativos.

Registrado em uma solução de MDM (gerenciamento de dispositivo móvel) de terceiros: Esses dispositivos normalmente são de propriedade corporativa.

Observação

Políticas de gerenciamento de aplicativo móvel não devem ser usadas com o gerenciamento de aplicativos móveis de terceiros ou com soluções seguras de contêiner.

Não registrados em nenhuma solução de gerenciamento de dispositivo móvel: esses dispositivos normalmente são dispositivos de funcionários que não são gerenciados ou registrados no Intune nem em outras soluções de MDM.

Importante

Você pode criar políticas de gerenciamento para aplicativos móveis do Office que se conectam aos serviços do Microsoft 365. Você também pode proteger o acesso às caixas de correio locais do Exchange criando políticas de proteção de aplicativo do Intune para o Outlook para iOS/iPadOS e Android habilitado com Autenticação Moderna híbrida. Antes de usar esse recurso, verifique se você atende aos requisitos do Outlook para iOS/iPadOS e Android. As políticas de proteção de aplicativos não são compatíveis com outros aplicativos que se conectam aos serviços locais do Exchange ou do SharePoint.

Vantagens do uso de políticas de proteção do aplicativo

As principais vantagens de usar as políticas de proteção do aplicativo são as seguintes:

Protege os dados da sua empresa no nível do aplicativo. Como o gerenciamento de aplicativo móvel não requer gerenciamento de dispositivos, é possível proteger os dados da empresa em dispositivos gerenciados e não gerenciados. O gerenciamento concentra-se na identidade do usuário, o que elimina a necessidade de gerenciar dispositivos.

A produtividade do usuário final não é afetada e as políticas não são aplicadas ao usar o aplicativo em um contexto pessoal. As políticas são aplicadas somente em um contexto corporativo, que proporciona a capacidade de proteger dados da empresa sem tocar em dados pessoais.

As políticas de proteção do aplicativo garantem que as proteções de camada de aplicativos sejam colocadas. Por exemplo, você pode:

- Exigir um PIN para abrir um aplicativo em um contexto de trabalho

- Controlar o compartilhamento de dados entre aplicativos

- Impedir a gravação de dados de aplicativos da empresa em um local de armazenamento pessoal

O MDM juntamente com o MAM verificam se o aplicativo está protegido. Por exemplo, você pode exigir um PIN acessar o dispositivo ou pode implantar aplicativos gerenciados para o dispositivo. Você também pode implantar aplicativos em dispositivos por meio da solução MDM, para conferir mais controle sobre o gerenciamento de aplicativo.

Há benefícios adicionais ao usar MDM com políticas de proteção de aplicativo, e as empresas podem usar as políticas de proteção de aplicativo com e sem MDM ao mesmo tempo. Por exemplo, considere um funcionário que usa um telefone da empresa e um tablet pessoal. O telefone da empresa é registrado no MDM e protegido pelas políticas de proteção de aplicativo, e o dispositivo pessoal é protegido somente pelas políticas de proteção de aplicativo.

Se você aplicar uma política de MAM ao usuário sem definir o estado do dispositivo, o usuário receberá a política de MAM em seu próprio dispositivo e no dispositivo gerenciado pelo Intune. Você também pode aplicar uma política de MAM com base no estado gerenciado. Portanto, ao criar uma política de proteção do aplicativo, ao lado de Destino para todos os tipos de aplicativo, selecione Não. Depois, siga um destes procedimentos:

- Aplique uma política de MAM menos rígida a dispositivos gerenciados pelo Intune e uma política de MAM mais restritiva a dispositivos não registrados no MDM.

- Aplique uma política de MAM apenas a dispositivos não registrados.

Plataformas com suporte para as políticas de proteção de aplicativo

O Intune oferece uma variedade de recursos que podem ajudar você a obter os aplicativos necessários nos dispositivos em que deseja executá-los. Para saber mais, confira Recursos de gerenciamento de aplicativo por plataforma.

O suporte da plataforma de políticas de proteção de aplicativo do Intune está alinhado ao suporte da plataforma de aplicativo móvel do Office para dispositivos com Android e iOS/iPadOS. Para obter detalhes, confira a seção Aplicativos móveis dos Requisitos de sistema do Office.

Versão prévia: além disso, você pode criar políticas de proteção de aplicativo para dispositivos Windows. Para obter detalhes, consulte Proteção de aplicativos experiência para dispositivos Windows.

Importante

O dispositivo exige o Portal da Empresa do Intune para receber Políticas de proteção de aplicativos no Android.

Estrutura de proteção de dados da política de proteção do aplicativo

As opções disponíveis nas APPs (políticas de proteção do aplicativo) permitem que as organizações personalizem a proteção para suas necessidades específicas. Para alguns, pode não ser óbvio quais configurações de política são necessárias para implementar um cenário completo. Para ajudar as organizações a priorizar a proteção de ponto de extremidade de cliente móvel, a Microsoft introduziu a taxonomia de sua estrutura de proteção de dados de aplicativo para gerenciamento de aplicativo móvel iOS e Android.

A estrutura de proteção de dados de aplicativo é organizada em três níveis de configuração distintos, sendo que cada nível compila o nível anterior:

- A Proteção de dados básica da empresa (nível 1) garante que os aplicativos sejam protegidos com um PIN e criptografados e execute operações de apagamento seletivo. Para dispositivos Android, esse nível valida o atestado de dispositivo Android. Essa é uma configuração de nível de entrada que fornece controle de proteção de dados semelhante nas políticas de caixa de correio do Exchange Online e apresenta a TI e a população de usuários para a APP.

- A Proteção de dados avançada da empresa (nível 2) apresenta mecanismos de prevenção de vazamento de dados de aplicativo e requisitos mínimos do sistema operacional. Essa é a configuração aplicável à maioria dos usuários móveis que acessam dados corporativos ou de estudante.

- A Proteção de dados empresariais de alta segurança (nível 3) apresenta mecanismos avançados de proteção de dados, configuração de PIN avançada e defesa contra ameaças móveis de aplicativos. Essa configuração é desejável para usuários que estão acessando dados de alto risco.

Para ver as recomendações específicas para cada nível de configuração e os aplicativos mínimos que devem ser protegidos, examine Estrutura de proteção de dados usando as políticas de proteção de aplicativo.

Como as políticas de proteção de aplicativo protegem dados do aplicativo

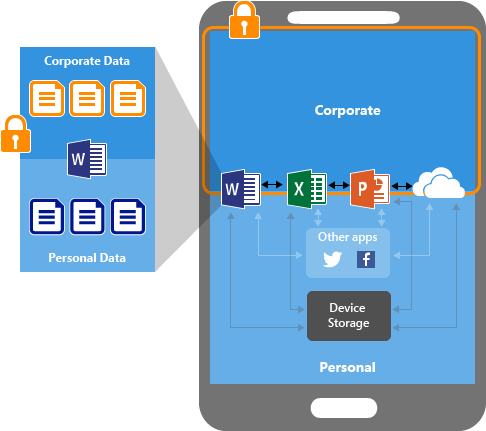

Aplicativos sem políticas de proteção de aplicativo

Quando os aplicativos são usados sem restrições, os dados corporativos e pessoais podem se misturar. Os dados corporativos podem acabar em locais como um armazenamento pessoal ou podem ser transferidos para aplicativos fora do seu alcance, resultando na perda de dados. As setas no diagrama a seguir mostram a movimentação de dados irrestrita entre aplicativos corporativos e pessoais, além de locais de armazenamento.

Proteção de dados com políticas de proteção do aplicativo

Você pode usar as políticas de proteção do aplicativo para impedir que os dados da empresa sejam salvos no armazenamento local do dispositivo (veja a imagem abaixo). Você também pode restringir a movimentação de dados para outros aplicativos que não estão protegidos pelas políticas de proteção do aplicativo. As configurações de política de proteção de aplicativo incluem:

- Políticas de realocação de dados, como Salvar cópias de dados da organização, e Restringir corte, cópia e colar.

- As configurações de política de acesso como Exigir PIN simples para acesso e Bloquear a execução de aplicativos gerenciados em dispositivos com jailbreak ou raiz.

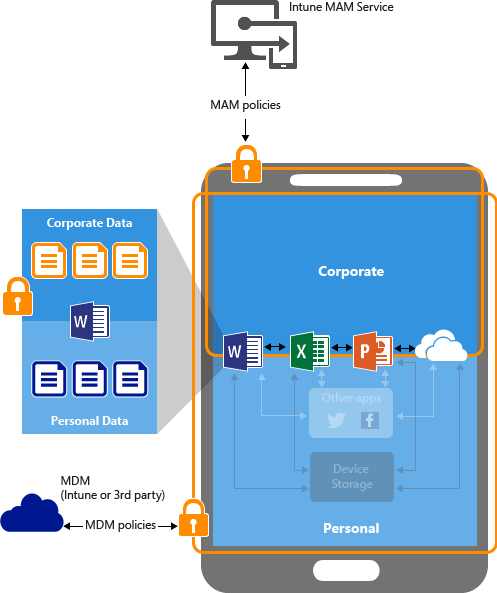

Proteção de dados com políticas de proteção do aplicativo em dispositivos gerenciados por uma solução de MDM

A ilustração abaixo mostra as camadas de proteção que o MDM e as políticas de proteção do aplicativo oferecem em conjunto.

A solução de MDM agrega valor fornecendo o seguinte:

- Registra o dispositivo

- Implanta os aplicativos no dispositivo

- Fornece gerenciamento e a conformidade contínuos no dispositivo

As políticas de proteção do aplicativo agregam valor fornecendo o seguinte:

- Ajudam a proteger os dados da empresa contra vazamento de serviços e aplicativos de consumidor

- Aplicam restrições, como salvar como, área de transferência ou PIN, aos aplicativos cliente

- Apagam os dados da empresa dos aplicativos, quando necessário, sem remover esses aplicativos do dispositivo

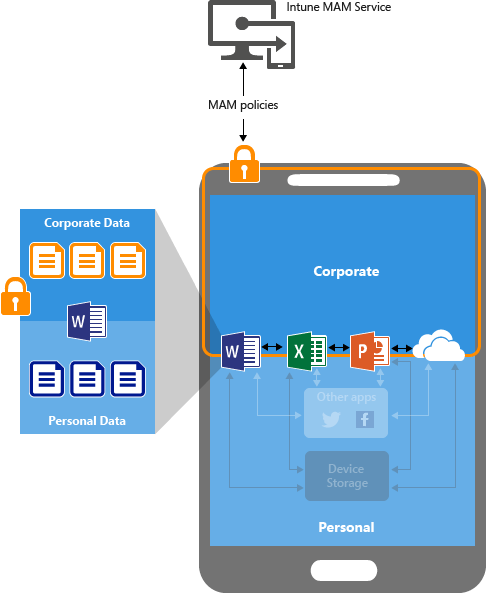

Proteção de dados com políticas de proteção do aplicativo para dispositivos sem registro

O diagrama a seguir ilustra como as políticas de proteção de dados funcionam no nível do aplicativo sem MDM.

Para dispositivos BYOD não registrados em nenhuma solução MDM, as políticas de proteção de aplicativo podem ajudar a proteger os dados da empresa no nível do aplicativo. No entanto, existem algumas limitações a serem consideradas, como:

- Não é possível implantar aplicativos no dispositivo. O usuário final precisa obter os aplicativos na loja.

- Não é possível provisionar perfis de certificado nesses dispositivos.

- Não é possível provisionar as configurações de Wi-Fi e VPN da empresa nesses dispositivos.

Aplicativos que podem ser gerenciados com políticas de proteção do aplicativo

Qualquer aplicativo que tenha sido integrado ao SDK do Intune ou encapsulado pela Intune App Wrapping Tool pode ser gerenciado por políticas de proteção de aplicativo do Intune. Confira a lista oficial de aplicativos protegidos pelo Microsoft Intune que foram criados com essas ferramentas e estão disponíveis para uso público.

A equipe de desenvolvimento do SDK do Intune testa ativamente e mantém o suporte para aplicativos criados com as plataformas nativas do Android, iOS/iPadOS (Obj-C, Swift), Xamarin e Xamarin.Forms. Embora alguns clientes tiveram sucesso na integração do SDK do Intune com outras plataformas, como React Native e NativeScript, não fornecemos orientação explícita ou plug-ins para desenvolvedores de aplicativos que usem algo diferente de nossas plataformas que têm suporte.

Requisitos do usuário final para usar políticas de proteção do aplicativo

A lista a seguir fornece os requisitos do usuário final para usar políticas de proteção do aplicativo em um aplicativo gerenciado pelo Intune:

O usuário final deve ter uma conta Microsoft Entra. Consulte Adicionar usuários e dê permissão administrativa para Intune para saber como criar usuários Intune no Microsoft Entra ID.

O usuário final deve ter uma licença para Microsoft Intune atribuída à sua conta Microsoft Entra. Confira Gerenciar licenças do Intune para saber como atribuir licenças do Intune aos usuários finais.

O usuário final deve pertencer a um grupo de segurança que esteja sob uma política de proteção de aplicativo. A mesma política de proteção de aplicativo deve ser aplicada ao aplicativo específico que está sendo usado. Proteção de aplicativos políticas podem ser criadas e implantadas no centro de administração Microsoft Intune. No momento, grupos de segurança podem ser criados no centro de administração do Microsoft 365.

O usuário final deve entrar no aplicativo usando sua conta Microsoft Entra.

Proteção de aplicativos políticas para aplicativos do Microsoft 365 (Office)

Há alguns requisitos adicionais que você deseja estar ciente ao usar políticas de Proteção de aplicativos com aplicativos do Microsoft 365 (Office).

Importante

Intune MAM (gerenciamento de aplicativos móveis) no Android requer Microsoft Entra ID registro de dispositivo para aplicativos do Microsoft 365. Para melhorar a segurança, os dispositivos Android devem ser registrados com Microsoft Entra ID para continuar recebendo a política de MAM para aplicativos do Microsoft 365.

Ao acessar aplicativos do Microsoft 365 que são direcionados a uma política de MAM, os usuários poderão ser solicitados a autenticar se o dispositivo ainda não estiver registrado com a ID do Entra. Os usuários precisarão concluir o processo de autenticação e registro para acessar seus aplicativos habilitados para MAM do Microsoft 365.

Se você tiver políticas de Acesso Condicional ou autenticação multifator habilitada, os dispositivos já devem ser registrados e os usuários não notarão nenhuma alteração.

Para exibir quais dispositivos estão registrados, navegue até o relatório centro de administração do Microsoft Entra>Devices>Todos os dispositivos, filtre pelo sistema operacional e classifique por Registrado. Para obter informações relacionadas, consulte Gerenciar identidades de dispositivo usando o centro de administração do Microsoft Entra.

Aplicativo Outlook Mobile

Os requisitos adicionais para usar o aplicativo Outlook Mobile incluem o seguinte:

O usuário final deve ter o aplicativo móvel do Outlook instalado em seu dispositivo.

O usuário final deve ter uma caixa de correio do Microsoft 365 Exchange Online e uma licença vinculadas à sua conta Microsoft Entra.

Observação

O aplicativo móvel do Outlook atualmente é compatível apenas para a Proteção de Aplicativo do Intune para o Microsoft Exchange Online e Exchange Server com autenticação moderna híbrida, e não dá suporte ao Exchange no Office 365 Dedicado.

Word, Excel e PowerPoint

Os requisitos adicionais para usar os aplicativos Word, Excel e PowerPoint incluem o seguinte:

O usuário final deve ter uma licença para Microsoft 365 Apps para Pequenos e Médios negócios ou empresa vinculada à sua conta Microsoft Entra. A assinatura deve incluir os aplicativos do Office em dispositivos móveis e pode incluir uma conta de armazenamento em nuvem com o OneDrive for Business. As licenças do Microsoft 365 podem ser atribuídas no Centro de Administração do Microsoft 365 seguindo estas instruções.

O usuário final deve configurar um local gerenciado usando o salvamento granular como funcionalidade na configuração "Salvar cópias de dados da organização" da política de proteção do aplicativo. Por exemplo, se o local gerenciado for o OneDrive, será necessário configurar o aplicativo OneDrive no aplicativo Word, Excel ou PowerPoint do usuário final.

Se o local gerenciado for o OneDrive, será necessário direcionar o aplicativo de acordo com a política de proteção do aplicativo implantada para o usuário final.

Observação

No momento, os aplicativos móveis do Office dão suporte apenas ao SharePoint Online e não ao SharePoint local.

Local gerenciado necessário para o Office

Uma localização gerenciada (ou seja, o OneDrive) é necessária para o Office. O Microsoft Intune marca todos os dados no aplicativo como "corporativos" ou "pessoais". Os dados são considerados “corporativos” quando tem como origem um local da empresa. Para os aplicativos do Office, o Intune considera o seguinte como locais da empresa: email (Exchange) ou armazenamento em nuvem (aplicativo OneDrive com uma conta do OneDrive para Empresas).

Skype for Business

Existem requisitos adicionais para usar o Skype for Business. Consulte os requisitos de licença do Skype for Business. Para configurações híbridas e inseridas do SfB (Skype for Business SfB), confira Auth Modern Híbrido para SfB e Exchange vai GA e Modern Auth para SfB OnPrem com Microsoft Entra ID, respectivamente.

Política Global de proteção de aplicativo

Se um administrador do OneDrive navegar até admin.onedrive.com e escolher Acesso a dispositivo, ele poderá definir os controles de Gerenciamento de aplicativo móvel para os aplicativos de cliente do OneDrive e do SharePoint.

As configurações, disponibilizadas para o console de administração do OneDrive, configuram uma política de proteção especial de aplicativo do Intune chamada de política Global. Essa política global é aplicável a todos os usuários em seu locatário e não tem como controlar o direcionamento de política.

Uma vez habilitada, os aplicativos OneDrive e SharePoint para iOS/iPadOS e Android são protegidos com as configurações selecionadas por padrão. Um IT Pro pode editar essa política no centro de administração Microsoft Intune para adicionar aplicativos mais direcionados e modificar qualquer configuração de política.

Por padrão, só pode haver uma política Global por locatário. No entanto, você pode usar as APIs do Graph do Intune para criar políticas extras globais por locatário, mas isso não é recomendado. Criar políticas globais extras não é recomendado porque a solução de problemas da implementação dessas políticas pode se tornar complicada.

Embora a política Global se aplique a todos os usuários em seu locatário, qualquer política de Proteção de Aplicativo do Intune padrão substituirá essas configurações.

Observação

As configurações de política no Centro de Administração do OneDrive não estão mais sendo atualizadas. Microsoft Intune pode ser usado em vez disso. Para saber mais, confira Controlar o acesso aos recursos nos aplicativos móveis do OneDrive e SharePoint.

Recursos de proteção do aplicativo

Várias identidades

O suporte para várias identidades permite que um aplicativo forneça suporte a vários públicos. Esses públicos são formados por usuários "corporativos" e "pessoais". As contas de trabalho e de estudante são usadas por públicos "corporativos", enquanto contas pessoais seriam usadas para públicos de consumidores, como usuários do Microsoft 365 (Office). Um aplicativo com suporte para várias identidades pode ser lançado publicamente, caso em que as políticas de proteção do aplicativo se aplicam somente quando o aplicativo é usado no contexto profissional e escolar ("corporativo"). O suporte a várias identidades usa o SDK do Intune para aplicar políticas de proteção de aplicativo somente à conta corporativa ou de estudante conectada ao aplicativo. Se uma conta pessoal estiver conectada ao aplicativo, os dados permanecerão inalterados. As políticas de proteção do aplicativo podem ser usadas para impedir a transferência de dados da conta corporativa ou de estudante para contas pessoais dentro do aplicativo de várias identidades, contas pessoais em outros aplicativos ou aplicativos pessoais.

Importante

Independentemente de um aplicativo suportar várias identidades, somente uma única identidade “corporativa” pode ter uma Política de Proteção de Aplicativo do Intune aplicada.

Para obter um exemplo de contexto "pessoal", considere um usuário que inicia um novo documento no Word. Isso é considerado um contexto pessoal, portanto, não se aplicam as políticas da Proteção de Aplicativo do Intune. Quando o documento é salvo na conta "corporativa" do OneDrive, ele é considerado um contexto "corporativo", e as políticas de Proteção de Aplicativo do Intune são aplicadas.

Considere os seguintes exemplos para o contexto de trabalho ou "corporativo":

- Um usuário inicia o aplicativo OneDrive usando a conta corporativa dele. No contexto de trabalho, ele não pode mover arquivos para um local de armazenamento pessoal. Mais tarde, quando ele usa o OneDrive com sua conta pessoal, pode copiar e mover dados do seu OneDrive pessoal sem restrições.

- Um usuário inicia o rascunho de um email no aplicativo Outlook. Depois que o assunto ou o corpo da mensagem for preenchido, o usuário não poderá alternar o endereço DE do contexto de trabalho para o contexto pessoal, pois o assunto e o corpo da mensagem serão protegidos pela política de Proteção do Aplicativo.

Observação

O Outlook tem uma exibição de email combinada para emails "pessoais" e "corporativos". Nessa situação, o aplicativo do Outlook solicita o PIN do Intune na inicialização.

Importante

Embora o Edge esteja no contexto "corporativo", os usuários podem mover intencionalmente arquivos de contexto "corporativo" do OneDrive para um local de armazenamento em nuvem pessoal desconhecido. Para evitar isso, confira Gerenciar sites restritos e configure a lista de sites permitidos/bloqueados para o Edge.

PIN do aplicativo do Intune

O PIN (Número de Identificação Pessoal) é uma senha usada para verificar se o usuário correto está acessando os dados da organização em um aplicativo.

Solicitação de PIN

O Intune solicitará o PIN do aplicativo do usuário quando o usuário estiver prestes a acessar dados "corporativos". Em aplicativos de várias identidades, como o Word, Excel ou PowerPoint, o usuário é solicitado a inserir o respectivo PIN ao tentar abrir um arquivo ou documento "corporativo". Em aplicativos de identidade única, como aplicativos de linha de negócios gerenciados com a Intune App Wrapping Tool, o PIN é solicitado na inicialização, pois o SDK do Intune sabe que a experiência do usuário no aplicativo é sempre "corporativa".

Solicitação de PIN, solicitação de credenciais corporativas, frequência

O administrador de TI pode definir a configuração Intune política de proteção de aplicativo Verificar novamente os requisitos de acesso após (minutos) no centro de administração do Microsoft Intune. Essa configuração especifica o tempo necessário para a verificação dos requisitos de acesso no dispositivo e até a tela do PIN do aplicativo ou as solicitação de credenciais corporativas ser exibida novamente. No entanto, detalhes importantes sobre o PIN que afetam a frequência com que o usuário será consultado são:

- O PIN é compartilhado entre aplicativos do mesmo editor para melhorar a usabilidade:

No iOS/iPadOS, um PIN de aplicativo é compartilhado entre todos os aplicativos do mesmo editor de aplicativo. Por exemplo, todos os aplicativos da Microsoft compartilham o PIN. No Android, o PIN de um aplicativo é compartilhado com todos os aplicativos. - O comportamento do recurso Verificar novamente os requisitos de acesso após (minutos), após uma reinicialização do dispositivo:

Um temporizador rastreia o número de minutos de inatividade que determinam quando mostrar o PIN do aplicativo do Intune ou a solicitação de credenciais corporativas em seguida. No iOS/iPadOS, o temporizador não é afetado pela reinicialização do dispositivo. Portanto, a reinicialização do dispositivo não tem nenhum efeito sobre o número de minutos que o usuário esteve inativo em um aplicativo iOS/iPadOS com a política de PIN do Intune (ou de credenciais corporativas) de destino. No Android, o temporizador é redefinido na reinicialização do dispositivo. Portanto, os aplicativos Android com a política de PIN do Intune (ou de credenciais corporativas) provavelmente solicitarão um PIN do aplicativo ou as credenciais corporativas, seja qual for o valor da configuração 'Verificar novamente os requisitos de acesso após (minutos)' depois de uma reinicialização do dispositivo. - A natureza em constante movimento do temporizador associada ao PIN:

Depois que um PIN é inserido para acessar um aplicativo (aplicativo A) e o aplicativo deixa o primeiro plano (foco de entrada principal) no dispositivo, o temporizador é redefinido para esse PIN. Qualquer aplicativo (aplicativo B) que compartilhe esse PIN não solicitará ao usuário para inserir o PIN porque o temporizador foi redefinido. A solicitação será exibida novamente quando o valor "Verificar novamente os requisitos de acesso após (minutos)" for atendido novamente.

Para dispositivos iOS/iPadOS, mesmo se o PIN for compartilhado entre aplicativos de diferentes fornecedores, a solicitação será exibida novamente quando o valor Verificar novamente os requisitos de acesso após (minutos) for atendido novamente para o aplicativo que não é o foco principal de entrada. Por exemplo, um usuário tem o aplicativo A do fornecedor X e o aplicativo B do fornecedor Y, e esses dois aplicativos compartilham o mesmo PIN. O usuário está concentrado no aplicativo A (primeiro plano), e o aplicativo B está minimizado. Depois que o valor Verificar novamente os requisitos de acesso após (minutos) for atendido e o usuário alternar para o aplicativo B, o PIN será necessário.

Observação

Para verificar os requisitos de acesso do usuário com mais frequência (ou seja, solicitação do PIN), especialmente para um aplicativo usado com frequência, é recomendável reduzir o valor da configuração "Verificar novamente os requisitos de acesso após (minutos)".

PINs de aplicativos internos para Outlook e OneDrive

O PIN do Intune funciona de acordo com um temporizador baseado em inatividade (o valor de Verificar novamente os requisitos de acesso após (minutos)). Portanto, os prompts do PIN do Intune são mostrados independentemente dos prompts do PIN do aplicativo interno do Outlook e do OneDrive, que geralmente são vinculados à inicialização do aplicativo por padrão. Se o usuário recebe ambos os prompts de PIN ao mesmo tempo, o comportamento esperado é que o PIN do Intune tenha precedência.

Segurança de PIN do Intune

O PIN serve para permitir que somente o usuário correto acesse os dados de sua organização no aplicativo. Portanto, um usuário final deve entrar com sua conta corporativa ou de estudante antes de definir ou redefinir o PIN do aplicativo do Intune. Essa autenticação é tratada por Microsoft Entra ID por meio da troca de tokens seguro e não é transparente para o SDK Intune. Sob a perspectiva de segurança, a melhor maneira de proteger dados corporativos ou de estudante é criptografá-los. A criptografia não está relacionada ao PIN do aplicativo, mas à sua própria política de proteção de aplicativo.

Proteção contra ataques de força bruta e o PIN do Intune

Como parte da política de PIN do aplicativo, o administrador de TI pode definir o número máximo de vezes que um usuário pode tentar autenticar seu PIN antes do bloqueio do aplicativo. Depois que o número de tentativas for atingido, o SDK do Intune poderá apagar os dados "corporativos" do aplicativo.

PIN do Intune e um apagamento seletivo

No iOS/iPadOS, as informações de PIN no nível de aplicativo são armazenadas no conjunto de chaves que é compartilhado entre aplicativos com o mesmo editor, como todos os aplicativos internos da Microsoft. Essas informações de PIN também estão vinculadas a uma conta de usuário final. Um apagamento seletivo de um aplicativo não deve afetar outro aplicativo.

Por exemplo, um PIN definido no Outlook para o usuário conectado é armazenado em um conjunto de chaves compartilhado. Quando o usuário entra no OneDrive (também publicado pela Microsoft), ele vê o mesmo PIN que o Outlook, pois ele usa o mesmo conjunto de chaves compartilhado. Ao sair do Outlook ou apagar os dados do usuário no Outlook, o SDK do Intune não limpa esse conjunto de chaves, porque o OneDrive ainda pode estar usando esse PIN. Por isso, os apagamentos seletivos não limpam esse conjunto de chaves compartilhado, incluindo o PIN. Esse comportamento permanece inalterado, mesmo se há apenas um aplicativo de um editor no dispositivo.

Como o PIN é compartilhado entre aplicativos com o mesmo editor, se o apagamento se destina a um só aplicativo, o SDK do Intune não sabe se há outros aplicativos no dispositivo com o mesmo editor. Portanto, o SDK do Intune não limpa o PIN, pois ele ainda pode ser usado para outros aplicativos. A expectativa é que o PIN do aplicativo seja apagado no momento da remoção do último aplicativo desse editor como parte de uma limpeza do sistema operacional.

Se você observar o PIN sendo apagado em alguns dispositivos, o seguinte provavelmente ocorrerá: Como o PIN está vinculado a uma identidade, caso o usuário se conecte com uma conta diferente após um apagamento, ele deve inserir um novo PIN. No entanto, caso ele se conecte com uma conta anteriormente existente, um PIN armazenado no conjunto de chaves já pode ser usado para a conexão.

Definir um PIN duas vezes em aplicativos do mesmo editor?

Atualmente, o MAM (no iOS/iPadOS) permite pin no nível do aplicativo com caracteres alfanuméricos e especiais (chamados de 'senha') que exigem a participação de aplicativos (ou seja, WXP, Outlook, Navegador Gerenciado, Viva Engage) para integrar o SDK Intune para iOS. Sem isso, as configurações de senha não são aplicadas corretamente nos aplicativos de destino. Esse foi um recurso lançado no SDK Intune para iOS v. 7.1.12.

Para dar suporte a esse recurso e garantir a compatibilidade com versões anteriores do SDK do Intune para iOS/iPadOS, todos os PINs (numéricos ou de senha) na versão 7.1.12+ são tratados separadamente do PIN numérico das versões anteriores do SDK. Outra alteração foi introduzida no SDK do Intune para iOS v 14.6.0. Isso faz com que todos os PINs na versão 14.6.0+ sejam tratados separadamente de quaisquer PINs em versões anteriores do SDK.

Portanto, se um dispositivo tiver aplicativos com o SDK do Intune para versões do iOS anteriores a 7.1.12 E posteriores a 7.1.12 do mesmo editor (ou versões anteriores à 14.6.0 e posteriores à 14.6.0), eles terão que configurar dois PINs. Os dois PINs (para cada aplicativo) não estão relacionados de nenhuma maneira (ou seja, eles devem aderir à política de proteção de aplicativos que é aplicada ao aplicativo). Sendo assim, o usuário poderá configurar o mesmo PIN duas vezes somente se os aplicativos A e B tiverem as mesmas políticas aplicadas com relação ao PIN.

Esse comportamento é específico ao PIN em aplicativos do iOS/iPadOS habilitados com o Gerenciamento de Aplicativo Móvel do Intune. Ao longo do tempo, à medida que os aplicativos adotam versões posteriores do SDK do Intune para iOS/iPadOS, a necessidade de definir um PIN duas vezes em aplicativos do mesmo editor se torna um problema menos significativo. Consulte a observação abaixo para obter um exemplo.

Observação

Por exemplo, se o aplicativo A for compilado com uma versão anterior à 7.1.12 ou (14.6.0), e o aplicativo B for compilado com uma versão superior ou igual à 7.1.12 ou (14.6.0) do mesmo editor, o usuário final precisará configurar PINs separadamente para A e B, se ambos forem instalados em um dispositivo iOS/iPadOS.

Se um aplicativo C que tem o SDK versão 7.1.9 (ou 14.5.0) estiver instalado no dispositivo, ele compartilhará o mesmo PIN do aplicativo A.

Um aplicativo D criado com 7.1.14 (ou 14.6.2) compartilhará o mesmo PIN que o aplicativo B.

Se apenas os aplicativos A e C estiverem instalados em um dispositivo, será necessário definir um PIN. O mesmo se aplica se apenas os aplicativos B e D estiverem instalados em um dispositivo.

Criptografia de dados do aplicativo

Os administradores de TI podem implantar uma política de proteção do aplicativo que exige a criptografia dos dados do aplicativo. Como parte da política, o administrador de TI também pode especificar quando o conteúdo é criptografado.

Como funciona o processo de criptografia de dados do Microsoft Intune

Consulte Android app protection policy settings (Configurações da política de proteção do aplicativo Android) e iOS/iPadOS app protection policy settings (Configurações da política de proteção do aplicativo iOS) para obter informações detalhadas sobre a configuração da política de proteção do aplicativo para criptografia.

Dados criptografados

Somente os dados marcados como “corporativos” são criptografados, de acordo com a política de proteção do aplicativo do administrador de TI. Os dados são considerados “corporativos” quando tem como origem um local da empresa. Para os aplicativos do Office, o Intune considera o seguinte como locais de negócios:

- Email (Exchange)

- Armazenamento em nuvem (aplicativo OneDrive com uma conta do OneDrive for Business)

Para aplicativos de linha de negócios gerenciados pela Ferramenta de Encapsulamento de Aplicativo do Intune, todos os dados do aplicativo são considerados "corporativos".

Apagamento seletivo

Apagar dados remotamente

O Microsoft Intune pode apagar dados de aplicativos de três maneiras diferentes:

- Apagamento completo do dispositivo

- Apagamento seletivo para MDM

- Apagamento seletivo de MAM

Para obter mais informações sobre o apagamento remoto para MDM, consulte Remover dispositivos usando o apagamento ou a desativação. Para obter mais informações sobre o apagamento seletivo usando MAM, confira A ação Desativar e Como apagar apenas dados corporativos dos aplicativos.

O apagamento completo do dispositivo remove do dispositivo todos os dados e todas as configurações do usuário, restaurando o dispositivo para as configurações padrão de fábrica. O dispositivo é removido do Intune.

Observação

O apagamento completo e o apagamento seletivo do dispositivo para MDM só podem ser feitos em dispositivos registrados no MDM (gerenciamento de dispositivo móvel) do Intune.

Apagamento seletivo para MDM

Confira Remover dispositivos – desativar para saber mais sobre a remoção de dados da empresa.

Apagamento seletivo para MAM

O apagamento seletivo para MAM simplesmente remove dados de aplicativo da empresa de um aplicativo. A solicitação é iniciada usando o Intune. Para saber como iniciar uma solicitação de apagamento, confira Como remover apenas dados corporativos dos aplicativos.

Se o usuário estiver usando o aplicativo quando o apagamento seletivo for iniciado, o SDK do Intune verificará, a cada 30 minutos, se há uma solicitação de apagamento seletivo do serviço MAM do Intune. Ele também verifica o apagamento seletivo quando o usuário inicia o aplicativo pela primeira vez e se conecta com sua conta corporativa ou de estudante.

Quando os serviços locais não funcionam com os aplicativos protegidos do Intune

A proteção de aplicativo do Intune depende da consistência da identidade do usuário entre o aplicativo e o SDK do Intune. A única maneira de assegurar isso é por meio da autenticação moderna. Existem cenários nos quais os aplicativos podem funcionar com uma configuração local, mas eles não são consistentes nem têm garantia.

Maneira segura de abrir links da Web em aplicativos gerenciados

O administrador de TI pode implantar e definir a política de proteção de aplicativo para o Microsoft Edge, um navegador da Web que pode ser gerenciado de maneira fácil com o Intune. O administrador de TI pode exigir que todos os links da Web em aplicativos gerenciados pelo Intune sejam abertos usando um navegador gerenciado.

Experiência de proteção de aplicativo para dispositivos iOS

Face ID ou impressão digital no dispositivo

As políticas de Proteção de Aplicativo do Intune permitem controlar o acesso do aplicativo somente para o usuário licenciado do Intune. Uma das maneiras de controlar o acesso ao aplicativo é exigir uma Touch ID ou a Face ID da Apple em dispositivos com suporte. O Intune implementa um comportamento no qual, se houver qualquer alteração ao banco de dados biométrico do dispositivo, solicitará ao usuário um PIN quando o próximo valor de tempo limite de inatividade for atendido. As alterações aos dados biométricos incluem a adição ou a remoção de uma impressão digital ou detecção facial. Se o usuário do Intune não tiver um PIN definido, ele será conduzido a configurar um PIN do Intune.

A intenção desse processo é continuar a manter os dados da organização dentro do aplicativo, seguros e protegidos no nível do aplicativo. Esse recurso só está disponível para o iOS/iPadOS e exige a participação de aplicativos que integram o SDK do Intune para iOS/iPadOS, versão 9.0.1 ou posterior. A integração do SDK é necessária para que o comportamento possa ser aplicado aos aplicativos de destino. Essa integração ocorre sem interrupção, e depende de equipes do aplicativo específico. Alguns aplicativos que participam incluem WXP, Outlook, Navegador Gerenciado e Viva Engage.

Extensão de compartilhamento do iOS

Você pode usar a extensão de compartilhamento do iOS/iPadOS para abrir dados corporativos ou de estudante em aplicativos não gerenciados, mesmo com a política de transferência de dados definida como Somente aplicativos gerenciados ou Nenhum aplicativo. A política de proteção de aplicativo do Intune não pode controlar a extensão de compartilhamento do iOS/iPadOS sem gerenciar o dispositivo. Portanto, o Intune criptografa os dados “corporativos” antes que eles sejam compartilhados fora do aplicativo. É possível validar esse comportamento de criptografia ao tentar abrir o arquivo "corporativo" fora do aplicativo gerenciado. O arquivo deve ser criptografado e não pode ser aberto fora do aplicativo gerenciado.

Suporte a Links Universais

Por padrão, as políticas de proteção de aplicativo do Intune impedirão o acesso a conteúdo de aplicativo não autorizado. No iOS/iPadOS, há a funcionalidade para abrir conteúdo ou aplicativos específicos usando Links Universais.

Os usuários podem desabilitar os Links Universais de um aplicativo visitando-os no Safari e selecionando Abrir em uma Nova Guia ou Abrir. Para usar links universais com Intune políticas de proteção de aplicativo, é importante habilitar novamente os links universais. O usuário final precisaria fazer umnome> de aplicativo Open in no< Safari depois de pressionar por muito tempo um link correspondente. Isso deve solicitar que qualquer aplicativo protegido adicional roteie todos os Links Universais para o aplicativo protegido no dispositivo.

Várias configurações de acesso de proteção de aplicativo do Microsoft Intune para o mesmo conjunto de aplicativos e usuários

As políticas de proteção do aplicativo do Intune para acesso serão aplicadas em uma ordem específica nos dispositivos de usuários finais à medida que eles tentarem acessar um aplicativo de destino nas respectivas contas corporativas. Em geral, um apagamento teria precedência, seguido por um bloqueio e então um aviso ignorável. Por exemplo, se aplicável ao usuário/aplicativo em questão, uma configuração de sistema operacional mínima do iOS/iPadOS que avisa o usuário para atualizar a versão de iOS/iPadOS, que será aplicada após a configuração de sistema operacional mínima do iOS/iPadOS que bloqueia o acesso do usuário. Portanto, no cenário em que o administrador de TI configura a versão de sistema operacional iOS mínima para 11.0.0.0 e do sistema operacional iOS mínima para 11.1.0.0, enquanto o dispositivo que tenta acessar o aplicativo estava em uma versão de iOS 10, o usuário final seria bloqueado com base a configuração mais restritiva para a versão de sistema operacional iOS mínima que resulta em acesso bloqueado.

Ao lidar com diferentes tipos de configurações, um requisito de versão do SDK do Intune tem precedência, em seguida, um requisito de versão do aplicativo, seguido pelo requisito de versão do sistema operacional iOS/iPadOS. Em seguida, os avisos para todos os tipos de configurações na mesma ordem são verificados. Recomendamos que o requisito de versão do SDK do Intune seja configurado somente após as diretrizes da equipe de produto do Intune para cenários de bloqueio essenciais.

Experiência de proteção de aplicativo para dispositivos Android

Observação

não há suporte para políticas de Proteção de aplicativos (APP) em dispositivos dedicados do Android Enterprise gerenciados Intune sem o modo de dispositivo compartilhado. Nesses dispositivos, Portal da Empresa instalação é necessária para que uma política de bloco de APLICATIVO entre em vigor sem nenhum impacto para o usuário. Proteção de aplicativos políticas têm suporte em dispositivos dedicados do Android Enterprise gerenciados Intune com modo de dispositivo compartilhado, bem como em dispositivos sem usuário AOSP que aproveitam o modo de dispositivo compartilhado.

Dispositivos Android do Microsoft Teams

O aplicativo do Microsoft Teams em Dispositivos Android do Microsoft Teams não dá suporte ao APP (não recebe política por meio do aplicativo Portal da Empresa). Isso significa que as configurações de política de proteção de aplicativo não serão aplicadas Teams em Microsoft Teams dispositivos Android. Se você tiver políticas de proteção de aplicativo configuradas para esses dispositivos, considere criar um grupo de usuários de dispositivos do Teams e exclui-lo das políticas de proteção de aplicativo relacionadas. Além disso, considere modificar a política de registro do Intune, as políticas de acesso condicional e as políticas de conformidade do Intune para que elas tenham configurações com suporte. Se não for possível alterar suas políticas existentes, você deverá configurar (exclusão) Filtros de dispositivo. Verifique cada configuração em relação à configuração de Acesso condicional existente e à política de conformidade do Intune para saber se você tem configurações sem suporte. Para obter informações relacionadas, consulte Acesso condicional com suporte e políticas de conformidade de dispositivo do Intune para Salas do Microsoft Teams e Dispositivos Android do Teams. Para obter informações relacionadas às Salas do Microsoft Teams, consulte Acesso condicional e conformidade do Intune para Salas do Microsoft Teams.

Autenticação biométrica do dispositivo

Para dispositivos Android com suporte para autenticação biométrica, você pode permitir que os usuários finais usem a impressão digital ou o Desbloqueio Facial, dependendo do suporte do dispositivo. Você pode configurar se todos os tipos biométricos além da impressão digital podem ser usados para autenticação. Observe que a impressão digital e o Desbloqueio Facial estão disponíveis somente para dispositivos fabricados para dar suporte a esses tipos biométricos e que estão executando a versão correta do Android. O Android 6 e posterior é necessário para impressão digital, e o Android 10 e superior é necessário para o Desbloqueio Facial.

Aplicativo Portal da Empresa e Proteção de Aplicativo do Intune

Grande parte da funcionalidade de proteção do aplicativo é interna ao aplicativo Portal da Empresa. O registro de dispositivo não é necessário, embora o aplicativo Portal da Empresa seja sempre obrigatório. Para o MAM (Gerenciamento de Aplicativo Móvel), o usuário final só precisa ter o aplicativo Portal da Empresa instalado no dispositivo.

Várias configurações de acesso de proteção de aplicativo do Microsoft Intune para o mesmo conjunto de aplicativos e usuários

As políticas de proteção do aplicativo do Intune para acesso serão aplicadas em uma ordem específica nos dispositivos de usuários finais à medida que eles tentarem acessar um aplicativo de destino nas respectivas contas corporativas. Em geral, um bloco teria precedência e, em seguida, um aviso indeferível. Por exemplo, se aplicável ao usuário/aplicativo em questão, uma configuração de versão de patch mínima do Android que avisa o usuário para fazer uma atualização de patch, que será aplicada após a configuração da versão de patch mínima do Android que bloqueia o acesso do usuário. Portanto, o cenário em que o administrador de TI configura a versão de patch de Android mínima 2018-03-01 e a versão de patch de Android mínima (somente Aviso) 2018-02-01, enquanto o dispositivo tentar acessar o aplicativo estava em uma versão de patch 2018-01-01, o usuário final seria bloqueado com base a configuração mais restritiva para a versão de patch de Android mínima que resulta em acesso bloqueado.

Ao lidar com diferentes tipos de configurações, um requisito de versão do aplicativo teria precedência, seguido por um requisito de versão do sistema operacional Android e um requisito de versão do patch do Android. Em seguida, todos os avisos são verificados para todos os tipos de configurações na mesma ordem.

Intune políticas de proteção de aplicativos e marcar de integridade do dispositivo do Google Play para dispositivos Android

Intune políticas de proteção de aplicativo fornecem a capacidade para os administradores exigirem que dispositivos de usuário final passem a integridade do dispositivo do Google Play marcar para dispositivos Android. Uma nova determinação de serviço do Google Play será relatada ao administrador de TI em um intervalo determinado pelo serviço do Intune. A frequência com que a chamada de serviço é feita é limitada devido à carga; portanto, esse valor é mantido internamente e não é configurável. Qualquer ação configurada de administrador de TI para a configuração de integridade do dispositivo do Google será tomada com base no último resultado relatado para o serviço Intune no momento do lançamento condicional. Se não houver dados, o acesso será permitido sem depender de nenhuma outra falha nas verificações de inicialização condicional e a “viagem de ida e volta” do Serviço do Google Play para determinar os resultados do atestado começará no back-end e avisará o usuário de maneira assíncrona se o dispositivo tiver falhado. Se houver dados obsoletos, o acesso será bloqueado ou permitido dependendo do último resultado relatado e, de maneira semelhante, a “viagem de ida e volta” do Serviço do Google Play para determinar os resultados do atestado começará e avisará o usuário de maneira assíncrona se o dispositivo tiver falhado.

Políticas da Proteção de Aplicativo do Intune e API de verificação de aplicativos do Google para dispositivos Android

As políticas da Proteção de Aplicativo do Intune fornecem a funcionalidade para que os administradores exijam que os dispositivos de usuário final enviem sinais por meio da API de verificação de aplicativos do Google para dispositivos Android. As instruções sobre como fazer isso variam um pouco por dispositivo. O processo geral envolve ir à Google Play Store e, em seguida, clicar em Meus aplicativos & jogos, clicar no resultado da última verificação de aplicativo que o levará ao menu Play Protect. Verifique se Examinar no dispositivo se há ameaças à segurança está ativado.

API de Integridade do Jogo do Google

Intune aproveita as APIs de Integridade do Jogo do Google para adicionar às nossas verificações de detecção raiz existentes para dispositivos não registrados. O Google desenvolveu e manteve esse conjunto de APIs para os aplicativos Android adotarem se eles não desejarem que os aplicativos sejam executados em dispositivos desbloqueados por rooting. O aplicativo Android Pay incorporou isso, por exemplo. Embora o Google não compartilhe publicamente todas as verificações de detecção raiz que ocorrem, esperamos que essas APIs detectem usuários que bloquearam seus dispositivos por rooting. Esses usuários podem ter o acesso bloqueado ou suas contas corporativas podem ser apagadas dos aplicativos habilitados por política. Verificar integridade básica informa sobre a integridade geral do dispositivo. Dispositivos desbloqueados por rooting, emuladores, dispositivos virtuais e dispositivos com sinais de falsificação apresentam falha na integridade básica. Verificar integridade básica e dispositivos com certificação informa sobre a compatibilidade do dispositivo com os serviços do Google. Somente dispositivos não modificados que foram certificados pelo Google podem ser aprovados nessa verificação. Dispositivos que falharão incluem o seguinte:

- dispositivos que apresentam falha na integridade básica

- dispositivos com um carregador de inicialização desbloqueado

- Dispositivos com uma imagem/ROM do sistema personalizada

- dispositivos que o fabricante não inscreveu na certificação do Google ou que não foram aprovados por ela

- Dispositivos com uma imagem do sistema criada diretamente de arquivos de origem do Programa de Software Livre do Android

- dispositivos com uma imagem do sistema de versão prévia beta/do desenvolvedor

Consulte a documentação do Google na API de Integridade do Jogo do Google para obter detalhes técnicos.

Reproduzir a configuração do veredicto de integridade e a configuração 'dispositivos jailbroken/root'

O veredicto de integridade do jogo exige que o usuário final esteja online, pelo menos durante a duração do tempo em que a "roundtrip" para determinar os resultados do atestado é executada. Se o usuário final estiver offline, o administrador de TI ainda poderá esperar que um resultado seja imposto da configuração Dispositivos desbloqueados por jailbreak/rooting. Tendo isso em conta, se o usuário final ficar offline por muito tempo, o valor Período de carência offline entrará em vigor, e todo o acesso a dados corporativos ou de estudante será bloqueado quando esse valor de timer for atingido, até que o acesso à rede esteja disponível. A ativação das duas configurações permite que uma abordagem em camadas mantenha os dispositivos de usuário final íntegros, o que é importante quando os usuários finais acessam dados corporativos ou de estudante em dispositivos móveis.

APIS do Google Play Protect e Google Play Services

As configurações da política de proteção do aplicativo que usam as APIs do Google Play Protect exigem que o Google Play Services esteja em funcionamento. Tanto o veredicto de integridade do Play quanto a verificação de ameaças nas configurações de aplicativos exigem que a versão determinada do Google Play Services funcione corretamente. Como essas configurações se enquadram na área de segurança, o usuário final será bloqueado se for direcionado com essas configurações e não atender à versão adequada do Google Play Services ou não tiver acesso ao Google Play Services.

Versão prévia: Proteção de aplicativos experiência para dispositivos Windows

Há duas categorias de configurações de política: proteção de dados e verificações de integridade. O termo aplicativo gerenciado por políticas refere-se a aplicativos configurados com políticas de proteção de aplicativo.

Proteção de dados

As configurações de proteção de dados afetam os dados e o contexto da organização. Como administrador, você pode controlar a movimentação de dados dentro e fora do contexto de proteção da organização. O contexto da organização é definido por documentos, serviços e sites acessados pela conta da organização especificada. As configurações de política a seguir ajudam a controlar os dados externos recebidos no contexto da organização e nos dados da organização enviados do contexto da organização.

Verificações de integridade

As verificações de integridade permitem configurar recursos de inicialização condicional. Para fazer isso, você deve definir as condições de marcar de integridade para sua política de proteção de aplicativo. Selecione uma Configuração e insira o Valor que os usuários devem atender para acessar seus dados da organização. Em seguida, selecione a Ação que você deseja tomar se os usuários não atenderem às suas condicionales. Em alguns casos, várias ações podem ser configuradas para uma única configuração.

Próximas etapas

Como criar e implantar as políticas de proteção de aplicativo com o Microsoft Intune

Configurações disponíveis da política de proteção de aplicativo do Android no Microsoft Intune

Configurações disponíveis da política de proteção de aplicativo do iOS/iPadOS no Microsoft Intune

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de