Gerenciar exclusões para antivírus Microsoft Defender para Ponto de Extremidade e Microsoft Defender

Aplica-se a:

- Microsoft Defender Antivírus

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

Plataformas

- Windows

Observação

Como MVP da Microsoft, Fabian Bader contribuiu e forneceu comentários materiais para este artigo.

Microsoft Defender para Ponto de Extremidade inclui uma ampla gama de recursos para prevenir, detectar, investigar e responder a ameaças cibernéticas avançadas. Esses recursos incluem proteção de próxima geração (que inclui Microsoft Defender Antivírus). Como acontece com qualquer solução de proteção de ponto de extremidade ou antivírus, às vezes arquivos, pastas ou processos que não são realmente uma ameaça podem ser detectados como mal-intencionados pelo Defender para Ponto de Extremidade ou Microsoft Defender Antivírus. Essas entidades podem ser bloqueadas ou enviadas para quarentena, mesmo que não sejam realmente uma ameaça.

Você pode tomar determinadas ações para evitar que falsos positivos e problemas semelhantes ocorram. Essas ações incluem:

Este artigo explica como essas ações funcionam e descreve os vários tipos de exclusões que podem ser definidas para o Defender para Ponto de Extremidade e Microsoft Defender Antivírus.

Cuidado

Definir exclusões reduz o nível de proteção oferecido pelo Defender para Ponto de Extremidade e Microsoft Defender Antivírus. Use exclusões como último recurso e defina apenas as exclusões necessárias. Examine suas exclusões periodicamente e remova as que você não precisa mais. Confira Pontos importantes sobre exclusões e erros comuns a serem evitados.

Envios, supressões e exclusões

Quando você está lidando com falsos positivos ou entidades conhecidas que estão gerando alertas, você não precisa necessariamente adicionar uma exclusão. Às vezes, classificar e suprimir um alerta é suficiente. Recomendamos enviar falsos positivos (e falsos negativos) para a Microsoft para análise também. A tabela a seguir descreve alguns cenários e quais etapas tomar em relação a envios de arquivos, supressões de alerta e exclusões.

| Cenário | Etapas a serem consideradas |

|---|---|

| Falso positivo: uma entidade, como um arquivo ou um processo, foi detectada e identificada como mal-intencionada, embora a entidade não seja uma ameaça. | 1. Examine e classifique os alertas gerados como resultado da entidade detectada. 2. Suprimir um alerta para uma entidade conhecida. 3. Examine as ações de correção que foram tomadas para a entidade detectada. 4. Envie o falso positivo para a Microsoft para análise. 5. Defina uma exclusão para a entidade (somente se necessário). |

| Problemas de desempenho , como um dos seguintes problemas: - Um sistema está tendo alto uso de CPU ou outros problemas de desempenho. - Um sistema está tendo problemas de vazamento de memória. – Um aplicativo é lento para carregar em dispositivos. - Um aplicativo é lento para abrir um arquivo em dispositivos. |

1. Colete dados de diagnóstico para Microsoft Defender Antivírus. 2. Se você estiver usando uma solução antivírus não Microsoft, marcar com o fornecedor para quaisquer exclusões necessárias. 3. Analise o Log de Proteção da Microsoft para ver o impacto estimado do desempenho. 4. Defina uma exclusão para Microsoft Defender Antivírus (se necessário). 5. Create um indicador para o Defender para Ponto de Extremidade (somente se necessário). |

| Problemas de compatibilidade com produtos antivírus que não são da Microsoft. Exemplo: o Defender para Ponto de Extremidade depende de atualizações de inteligência de segurança para dispositivos, sejam eles executando Microsoft Defender Antivírus ou uma solução antivírus não Microsoft. |

1. Se você estiver usando um produto antivírus não Microsoft como sua solução antivírus/antimalware primária, defina Microsoft Defender Antivírus como modo passivo. 2. Se você estiver alternando de uma solução antivírus/antimalware não Microsoft para o Defender para Ponto de Extremidade, consulte Fazer a opção para Defender para Ponto de Extremidade. Essas orientações incluem: - Exclusões que talvez seja necessário definir para a solução antivírus/antimalware que não é da Microsoft; - Exclusões que talvez você precise definir para Microsoft Defender Antivírus; e - Solução de problemas de informações (caso algo dê errado durante a migração). |

Importante

Um indicador de "permitir" é o tipo mais forte de exclusão que você pode definir no Defender para Ponto de Extremidade. Use indicadores com moderação (somente quando necessário) e examine todas as exclusões periodicamente.

Enviar arquivos para análise

Se você tiver um arquivo que você acha que foi detectado erroneamente como malware (um falso positivo) ou um arquivo que você suspeita ser malware mesmo que não tenha sido detectado (um falso negativo), você poderá enviar o arquivo à Microsoft para análise. Seu envio é verificado imediatamente e, em seguida, será revisado pelos analistas de segurança da Microsoft. Você pode marcar o status do envio na página histórico de envio.

Enviar arquivos para análise ajuda a reduzir falsos positivos e falsos negativos para todos os clientes. Para saber mais, veja estes artigos:

- Enviar arquivos para análise (disponíveis para todos os clientes)

- Enviar arquivos usando o novo portal de envios unificados no Defender para Ponto de Extremidade (disponível para clientes que têm o Plano do Defender para Ponto de Extremidade 2 ou Microsoft Defender XDR)

Suprimir alertas

Se você estiver recebendo alertas no portal Microsoft Defender para ferramentas ou processos que você sabe que não são realmente uma ameaça, você pode suprimir esses alertas. Para suprimir um alerta, você cria uma regra de supressão e especifica quais ações tomar para isso em outros alertas idênticos. Você pode criar regras de supressão para um alerta específico em um único dispositivo ou para todos os alertas que têm o mesmo título em toda a sua organização.

Para saber mais, veja estes artigos:

- Suprimir alertas

- Introdução à nova experiência de supressão de alerta (para Defender para Ponto de Extremidade)

Exclusões e indicadores

Às vezes, o termo exclusões é usado para se referir a exceções que se aplicam ao Defender para Ponto de Extremidade e Microsoft Defender Antivírus. Uma maneira mais precisa de descrever essas exceções é a seguinte:

- Indicadores do Defender para Ponto de Extremidade; (que se aplicam ao Defender para Ponto de Extremidade e Microsoft Defender Antivírus); e

- Exclusões para Microsoft Defender Antivírus.

A tabela a seguir resume os tipos de exclusão que podem ser definidos para o Defender para Ponto de Extremidade e Microsoft Defender Antivírus.

Dica

- O Plano 1 do Defender para Ponto de Extremidade está disponível como um plano autônomo e está incluído no Microsoft 365 E3.

- O Plano 2 do Defender para Ponto de Extremidade está disponível como um plano autônomo e está incluído no Microsoft 365 E5.

- Se você tiver Microsoft 365 E3 ou E5, configure os recursos do Defender para Ponto de Extremidade.

| Produto/serviço | Tipos de exclusão |

|---|---|

| Microsoft Defender Antivírus Plano do Defender para Ponto de Extremidade 1 ou Plano 2 |

- Exclusões automáticas (para funções ativas em Windows Server 2016 e posteriores) - Exclusões internas (para arquivos do sistema operacional no Windows) - Exclusões personalizadas, como exclusões baseadas em processo, exclusões baseadas em local da pasta, exclusões de extensão de arquivo ou exclusões de arquivo contextual e pasta - Ações de correção personalizadas com base na gravidade da ameaça ou em ameaças específicas As versões autônomas do Plano 1 e do Plano 2 do Defender para Ponto de Extremidade não incluem licenças de servidor. Para integrar servidores, você precisa de outra licença, como Microsoft Defender para Ponto de Extremidade para Servidores ou Microsoft Defender para Servidores Plano 1 ou 2. Para saber mais, confira Defender para Ponto de Extremidade integrando o Windows Server. Se você for uma empresa de pequeno ou médio porte usando Microsoft Defender para Empresas, poderá obter Microsoft Defender para Servidores Empresariais. |

| Plano do Defender para Ponto de Extremidade 1 ou Plano 2 | - Indicadores de arquivos, certificados ou endereços IP, URLs/domínios - Exclusões de redução de superfície de ataque - Exclusões de acesso de pasta controlada |

| Plano 2 do Defender para Ponto de Extremidade | Exclusões de pasta de automação (para investigação e correção automatizadas) |

As seções a seguir descrevem essas exclusões com mais detalhes:

- Exclusões do Microsoft Defender Antivírus

- Indicadores do Defender para Ponto de Extremidade

- Exclusões de redução de superfície de ataque

- Exclusões de acesso de pasta controlada

- Exclusões de pasta de automação (para investigação e correção automatizadas)

Exclusões do Microsoft Defender Antivírus

Microsoft Defender exclusões antivírus podem ser aplicadas a exames antivírus e/ou à proteção em tempo real. Essas exclusões incluem:

- Exclusões automáticas (para funções de servidor em Windows Server 2016 e posteriores)

- Exclusões internas (para arquivos do sistema operacional em todas as versões do Windows)

- Exclusões personalizadas (para arquivos e pastas que você especificar, se necessário)

- Ações de correção personalizadas (para determinar o que acontece com ameaças detectadas)

Exclusões automáticas

As exclusões automáticas (também conhecidas como exclusões automáticas de função de servidor) incluem exclusões para funções de servidor e recursos no Windows Server. Essas exclusões não são examinadas pela proteção em tempo real , mas ainda estão sujeitas a exames antivírus rápidos, completos ou sob demanda.

Os exemplos incluem:

- FRS (Serviço de Replicação de Arquivos)

- Hyper-V

- SYSVOL

- Active Directory

- Servidor DNS

- Servidor de Impressão

- Servidor Web

- Windows Server Update Services

- ... e mais.

Observação

Não há suporte para exclusões automáticas para funções de servidor no Windows Server 2012 R2. Para servidores que executam Windows Server 2012 R2 com a função de servidor Active Directory Domain Services (AD DS) instalada, as exclusões para controladores de domínio devem ser especificadas manualmente. Consulte exclusões do Active Directory.

Para obter mais informações, confira Exclusões automáticas de função do servidor.

Exclusões internas

As exclusões internas incluem certos arquivos do sistema operacional excluídos pelo Microsoft Defender Antivírus em todas as versões do Windows (incluindo Windows 10, Windows 11 e Windows Server).

Os exemplos incluem:

%windir%\SoftwareDistribution\Datastore\*\Datastore.edb%allusersprofile%\NTUser.pol- Windows Update arquivos

- Segurança do Windows arquivos

- ... e muito mais.

A lista de exclusões internas no Windows é mantida atualizada à medida que o cenário de ameaças muda. Para saber mais sobre essas exclusões, consulte Microsoft Defender exclusões antivírus no Windows Server: exclusões internas.

Exclusões personalizadas

As exclusões personalizadas incluem arquivos e pastas que você especifica. As exclusões de arquivos, pastas e processos serão ignoradas por verificações agendadas, exames sob demanda e proteção em tempo real. As exclusões para arquivos abertos por processo não serão examinadas pela proteção em tempo real , mas ainda estão sujeitas a verificações rápidas, completas ou sob demanda de antivírus.

Ações de correção personalizadas

Quando Microsoft Defender Antivírus detecta uma ameaça potencial durante a execução de uma verificação, ele tenta corrigir ou remover a ameaça detectada. Você pode definir ações de correção personalizadas para configurar como Microsoft Defender Antivírus deve lidar com determinadas ameaças, se um ponto de restauração deve ser criado antes da correção e quando as ameaças devem ser removidas. Configure ações de correção para detecções de antivírus Microsoft Defender.

Indicadores do Defender para Ponto de Extremidade

Você pode definir indicadores com ações específicas para entidades, como arquivos, endereços IP, URLs/domínios e certificados. No Defender para Ponto de Extremidade, os indicadores são chamados de Indicadores de Comprometimento (IoCs) e, com menos frequência, como indicadores personalizados. Ao definir seus indicadores, você pode especificar uma das seguintes ações:

Permitir – o Defender para Ponto de Extremidade não bloqueará arquivos, endereços IP, URLs/domínios ou certificados que tenham indicadores Allow. (Use essa ação com cuidado.)

Auditoria – Arquivos, endereços IP e URLs/domínios com indicadores de auditoria são monitorados e, quando são acessados pelos usuários, alertas informativos são gerados no portal Microsoft Defender.

Bloquear e corrigir – arquivos ou certificados com indicadores De bloqueio e correção são bloqueados e colocados em quarentena quando detectados.

Execução de blocos – endereços IP e URLs/domínios com indicadores de Execução de Bloco são bloqueados. Os usuários não podem acessar esses locais.

Avisar – endereços IP e URLs/domínios com indicadores de aviso fazem com que uma mensagem de aviso seja exibida quando um usuário tenta acessar esses locais. Os usuários podem optar por ignorar o aviso e prosseguir para o endereço IP ou URL/domínio.

Importante

Você pode ter até 15.000 indicadores em seu locatário.

A tabela a seguir resume os tipos de IoC e as ações disponíveis:

| Tipo de indicador | Ações disponíveis |

|---|---|

| Files | -Permitir -Auditoria -Avisar - Bloquear a execução - Bloquear e corrigir |

| Endereços IP e URLs/domínios | -Permitir -Auditoria -Avisar - Bloquear a execução |

| Certificados | -Permitir - Bloquear e corrigir |

Dica

Confira os seguintes recursos para saber mais sobre os indicadores:

Exclusões de redução de superfície de ataque

As regras de redução de superfície de ataque (também conhecidas como regras ASR) visam determinados comportamentos de software, como:

- Iniciar arquivos executáveis e scripts que tentam baixar ou executar arquivos

- Executar scripts que parecem ser ofuscados ou suspeitos

- Executar comportamentos que os aplicativos normalmente não iniciam durante o trabalho normal do dia a dia

Às vezes, aplicativos legítimos exibem comportamentos de software que podem ser bloqueados por regras de redução de superfície de ataque. Se isso estiver ocorrendo em sua organização, você poderá definir exclusões para determinados arquivos e pastas. Essas exclusões são aplicadas a todas as regras de redução de superfície de ataque. Consulte Habilitar regras de redução de superfície de ataque.

Observe também que, embora a maioria das exclusões de regras ASR sejam independentes de exclusões Microsoft Defender Antivírus, algumas regras asr honram algumas Microsoft Defender exclusões antivírus. Consulte Referência de regras de redução de superfície de ataque – Microsoft Defender exclusões antivírus e regras ASR.

Exclusões de acesso de pasta controlada

O acesso controlado à pasta monitora aplicativos para atividades detectadas como mal-intencionadas e protege o conteúdo de determinadas pastas (protegidas) em dispositivos Windows. O acesso controlado à pasta permite que apenas aplicativos confiáveis acessem pastas protegidas, como pastas comuns do sistema (incluindo setores de inicialização) e outras pastas especificadas. Você pode permitir que determinados aplicativos ou executáveis assinados acessem pastas protegidas definindo exclusões. Consulte Personalizar o acesso controlado à pasta.

Exclusões de pasta de automação

As exclusões de pasta de automação se aplicam à investigação e correção automatizadas no Defender para Ponto de Extremidade, que foi projetado para examinar alertas e tomar medidas imediatas para resolve violações detectadas. À medida que os alertas são disparados e uma investigação automatizada é executada, um veredicto (mal-intencionado, suspeito ou sem ameaças encontradas) é alcançado para cada evidência investigada. Dependendo do nível de automação e de outras configurações de segurança, as ações de correção podem ocorrer automaticamente ou somente após a aprovação da equipe de operações de segurança.

Você pode especificar pastas, extensões de arquivo em um diretório específico e nomes de arquivo a serem excluídos dos recursos automatizados de investigação e correção. Essas exclusões de pasta de automação se aplicam a todos os dispositivos integrados ao Defender para Ponto de Extremidade. Essas exclusões ainda estão sujeitas a exames antivírus. Consulte Gerenciar exclusões de pasta de automação.

Como exclusões e indicadores são avaliados

A maioria das organizações tem vários tipos diferentes de exclusões e indicadores para determinar se os usuários devem ser capazes de acessar e usar um arquivo ou processo. Exclusões e indicadores são processados em uma ordem específica para que os conflitos políticos sejam tratados sistematicamente.

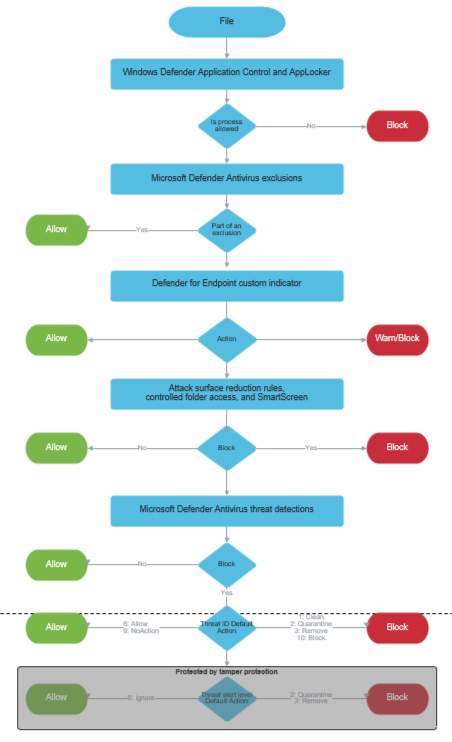

A imagem a seguir resume como exclusões e indicadores são tratados no Defender para Ponto de Extremidade e Microsoft Defender Antivírus:

Veja como funciona:

Se um arquivo/processo detectado não for permitido por Windows Defender Controle de Aplicativo e AppLocker, ele será bloqueado. Caso contrário, ele continua a Microsoft Defender Antivírus.

Se o arquivo/processo detectado não fizer parte de uma exclusão para Microsoft Defender Antivírus, ele será bloqueado. Caso contrário, o Defender para Ponto de Extremidade verifica um indicador personalizado para o arquivo/processo.

Se o arquivo/processo detectado tiver um indicador Bloquear ou Avisar, essa ação será tomada. Caso contrário, o arquivo/processo é permitido e segue para avaliação por regras de redução de superfície de ataque, acesso controlado à pasta e proteção SmartScreen.

Se o arquivo/processo detectado não for bloqueado por regras de redução de superfície de ataque, acesso controlado à pasta ou proteção SmartScreen, ele continuará a Microsoft Defender Antivírus.

Se o arquivo/processo detectado não for permitido pelo Microsoft Defender Antivírus, ele será verificado para obter uma ação com base em sua ID de ameaça.

Como os conflitos de política são tratados

Nos casos em que os indicadores do Defender para Ponto de Extremidade entram em conflito, veja o que esperar:

Se houver indicadores de arquivo conflitantes, o indicador que usa o hash mais seguro será aplicado. Por exemplo, SHA256 tem precedência sobre SHA-1, que tem precedência sobre MD5.

Se houver indicadores de URL conflitantes, o indicador mais rígido será usado. Para Microsoft Defender SmartScreen, um indicador que usa o caminho de URL mais longo é aplicado. Por exemplo,

www.dom.ain/admin/tem precedência sobrewww.dom.ain. (A proteção de rede se aplica a domínios, em vez de sub-páginas em um domínio.)Se houver indicadores semelhantes para um arquivo ou processo que tenham ações diferentes, o indicador que tem escopo para um grupo de dispositivos específico terá precedência sobre um indicador que visa todos os dispositivos.

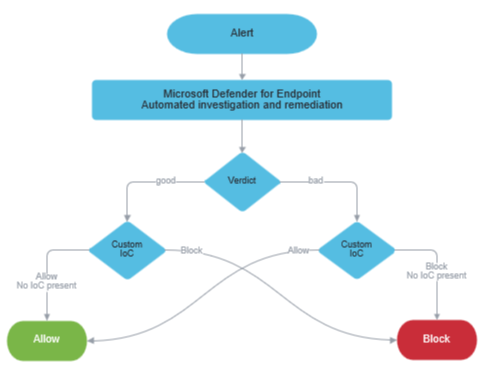

Como a investigação e a correção automatizadas funcionam com indicadores

Os recursos automatizados de investigação e correção no Defender para Ponto de Extremidade primeiro determinam um veredicto para cada evidência e, em seguida, tomam uma ação dependendo dos indicadores do Defender para Ponto de Extremidade. Assim, um arquivo/processo poderia obter um veredicto de "bom" (o que significa que nenhuma ameaça foi encontrada) e ainda ser bloqueado se houver um indicador com essa ação. Da mesma forma, uma entidade poderia obter um veredicto de "ruim" (o que significa que está determinada a ser mal-intencionada) e ainda ser permitida se houver um indicador com essa ação.

O diagrama a seguir mostra como a investigação e a correção automatizadas funcionam com indicadores:

Outras cargas de trabalho e exclusões do servidor

Se sua organização estiver usando outras cargas de trabalho de servidor, como Exchange Server, SharePoint Server ou SQL Server, esteja ciente de que apenas as funções internas do servidor (que podem ser pré-requisitos para o software instalado posteriormente) no Windows Server serão excluídas pelo recurso de exclusões automáticas (e somente ao usar o local de instalação padrão). Você provavelmente precisará definir exclusões antivírus para essas outras cargas de trabalho ou para todas as cargas de trabalho se desabilitar exclusões automáticas.

Veja alguns exemplos de documentação técnica para identificar e implementar as exclusões necessárias:

- Executando software antivírus no Exchange Server

- Pastas a serem excluídas das verificações de antivírus no SharePoint Server

- Escolher software antivírus para SQL Server

Dependendo do que você estiver usando, talvez seja necessário consultar a documentação dessa carga de trabalho do servidor.

Dica

Dica de desempenho Devido a uma variedade de fatores, Microsoft Defender Antivírus, como outros softwares antivírus, podem causar problemas de desempenho em dispositivos de ponto de extremidade. Em alguns casos, talvez seja necessário ajustar o desempenho de Microsoft Defender Antivírus para aliviar esses problemas de desempenho. O analisador de desempenho da Microsoft é uma ferramenta de linha de comando do PowerShell que ajuda a determinar quais arquivos, caminhos de arquivo, processos e extensões de arquivo podem estar causando problemas de desempenho; alguns exemplos são:

- Principais caminhos que afetam o tempo de verificação

- Principais arquivos que afetam o tempo de verificação

- Principais processos que afetam o tempo de verificação

- Principais extensões de arquivo que afetam o tempo de verificação

- Combinações, como:

- arquivos superiores por extensão

- caminhos superiores por extensão

- principais processos por caminho

- verificações superiores por arquivo

- verificações superiores por arquivo por processo

Você pode usar as informações coletadas usando o analisador de desempenho para avaliar melhor os problemas de desempenho e aplicar ações de correção. Consulte: Analisador de desempenho para Microsoft Defender Antivírus.

Confira também

- Pontos importantes sobre exclusões

- Erros comuns a evitar ao definir exclusões

- Postagem no blog: Guia do Caroneiro para exclusões de Microsoft Defender para Ponto de Extremidade

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de