Avaliar e piloto Microsoft Defender XDR segurança

Aplica-se a:

- Microsoft Defender XDR

Como funciona esta série de artigos

Esta série foi projetada para executar todo o processo de configuração de um ambiente XDR de avaliação, de ponta a ponta, para que você possa avaliar os recursos e os recursos de Microsoft Defender XDR e até mesmo promover o ambiente de avaliação diretamente para a produção quando estiver pronto.

Se você estiver pensando na segurança XDR, poderá examinar os 7 artigos vinculados nesta série para ter uma noção de quão abrangente é a solução.

- Como criar o ambiente

- Configurar ou aprender sobre cada tecnologia deste Microsoft XDR

- Como investigar e responder usando esse XDR

- Promover o ambiente de avaliação para produção

O que é XDR e Microsoft Defender XDR?

A segurança XDR é um passo à frente na segurança cibernética porque pega os dados de ameaças de sistemas que já foram isolados e os unifica para que você possa ver padrões e agir sobre eles mais rapidamente.

Por exemplo, o Microsoft XDR unifica o ponto de extremidade (detecção de ponto de extremidade e resposta ou EDR), email, aplicativo e segurança de identidade em um só lugar.

Microsoft Defender XDR é uma solução XDR (detecção e resposta) eXtended que coleta, correlaciona e analisa automaticamente dados de sinal, ameaça e alerta de todo o ambiente do Microsoft 365, incluindo ponto de extremidade, email, aplicativos e identidades. Ele aproveita a IA (inteligência artificial) e a automação para parar ataques automaticamente e corrigir ativos afetados para um estado seguro.

Recomendações da Microsoft para avaliar Microsoft Defender XDR segurança

A Microsoft recomenda que você crie sua avaliação em uma assinatura de produção existente de Office 365. Dessa forma, você obterá insights do mundo real imediatamente e poderá ajustar as configurações para trabalhar contra ameaças atuais em seu ambiente. Depois de ganhar experiência e se sentir confortável com a plataforma, basta promover cada componente, um de cada vez, para a produção.

A anatomia de um ataque de segurança cibernética

Microsoft Defender XDR é um pacote de defesa empresarial baseado em nuvem, unificado, pré e pós-violação. Ele coordena prevenção, detecção, investigação e resposta entre pontos de extremidade, identidades, aplicativos, email, aplicativos colaborativos e todos os seus dados.

Nesta ilustração, um ataque está em andamento. O email de phishing chega à caixa de entrada de um funcionário em sua organização, que, sem saber, abre o anexo de email. Isso instala malware, o que leva a uma cadeia de eventos que pode terminar com o roubo de dados confidenciais. Mas, nesse caso, Defender para Office 365 está em operação.

Na ilustração:

- Proteção do Exchange Online, parte do Microsoft Defender para Office 365, pode detectar o email de phishing e usar regras de fluxo de email (também conhecidas como regras de transporte) para garantir que ele nunca chegue na caixa de entrada.

- Defender para Office 365 usa Anexos Seguros para testar o anexo e determinar que ele é prejudicial, de modo que o email que chega não é acionável pelo usuário ou as políticas impedem que o email chegue.

- O Defender para Ponto de Extremidade gerencia dispositivos que se conectam à rede corporativa e detectam vulnerabilidades de dispositivo e rede que poderiam ser exploradas de outra forma.

- O Defender para Identidade observa alterações repentinas na conta, como escalonamento de privilégios ou movimento lateral de alto risco. Ele também relata problemas de identidade facilmente explorados, como delegação kerberos não treinada, para correção pela equipe de segurança.

- Microsoft Defender para Aplicativos de Nuvem observa um comportamento anômalo, como viagens impossíveis, acesso de credencial e download incomum, compartilhamento de arquivos ou atividade de encaminhamento de email e os relata à equipe de segurança.

Microsoft Defender XDR componentes protegem dispositivos, identidade, dados e aplicativos

Microsoft Defender XDR é composto por essas tecnologias de segurança, operando em conjunto. Você não precisa de todos esses componentes para se beneficiar dos recursos de XDR e Microsoft Defender XDR. Você também perceberá ganhos e eficiências usando um ou dois.

| Componente | Descrição | Material de referência |

|---|---|---|

| Microsoft Defender para Identidade | Microsoft Defender para Identidade usa sinais do Active Directory para identificar, detectar e investigar ameaças avançadas, identidades comprometidas e ações internas mal-intencionadas direcionadas à sua organização. | O que é o Microsoft Defender para Identidade? |

| Proteção do Exchange Online | Proteção do Exchange Online é o serviço nativo de retransmissão e filtragem de SMTP baseado em nuvem que ajuda a proteger sua organização contra spam e malware. | Visão geral de Proteção do Exchange Online (EOP) – Office 365 |

| Microsoft Defender para Office 365 | Microsoft Defender para Office 365 protege sua organização contra ameaças mal-intencionadas representadas por mensagens de email, links (URLs) e ferramentas de colaboração. | Microsoft Defender para Office 365 - Office 365 |

| Microsoft Defender para Ponto de Extremidade | Microsoft Defender para Ponto de Extremidade é uma plataforma unificada para proteção de dispositivo, detecção pós-violação, investigação automatizada e resposta recomendada. | Microsoft Defender para Ponto de Extremidade - Segurança do Windows |

| Microsoft Defender for Cloud Apps | Microsoft Defender para Aplicativos de Nuvem é uma solução abrangente entre SaaS que traz visibilidade profunda, controles de dados fortes e proteção avançada contra ameaças para seus aplicativos de nuvem. | O que é o Defender for Cloud Apps? |

| Microsoft Entra ID Protection | Microsoft Entra ID Protection avalia dados de risco de bilhões de tentativas de entrada e usa esses dados para avaliar o risco de cada entrada em seu ambiente. Esses dados são usados por Microsoft Entra ID para permitir ou impedir o acesso à conta, dependendo de como as políticas de Acesso Condicional são configuradas. Microsoft Entra ID Protection é licenciado separadamente do Microsoft Defender XDR. Ele está incluído com Microsoft Entra ID P2. | O que é a Proteção de Identidade? |

arquitetura Microsoft Defender XDR

O diagrama abaixo ilustra a arquitetura de alto nível para componentes e integrações de Microsoft Defender XDR chave. A arquitetura detalhada para cada componente do Defender e cenários de caso de uso são fornecidas ao longo desta série de artigos.

Nesta ilustração:

- Microsoft Defender XDR combina os sinais de todos os componentes do Defender para fornecer XDR (detecção e resposta estendidas) entre domínios. Isso inclui uma fila de incidentes unificada, uma resposta automatizada para parar ataques, auto-recuperação (para dispositivos comprometidos, identidades de usuário e caixas de correio), busca entre ameaças e análise de ameaças.

- O Microsoft Defender para Office 365 protege sua organização contra ameaças maliciosas representadas por mensagens de email, links (URLs) e ferramentas de colaboração. Ele compartilha sinais resultantes dessas atividades com Microsoft Defender XDR. Proteção do Exchange Online (EOP) é integrado para fornecer proteção de ponta a ponta para emails e anexos de entrada.

- Microsoft Defender para Identidade coleta sinais de servidores que executam o AD FS (Active Directory Federated Services) e Active Directory local Domain Services (AD DS). Ele usa esses sinais para proteger seu ambiente de identidade híbrida, incluindo a proteção contra hackers que usam contas comprometidas para se mover lateralmente entre estações de trabalho no ambiente local.

- Microsoft Defender para Ponto de Extremidade reúne sinais e protege dispositivos usados pela sua organização.

- Microsoft Defender para Aplicativos de Nuvem coleta sinais do uso de aplicativos de nuvem pela sua organização e protege os dados que fluem entre seu ambiente e esses aplicativos, incluindo aplicativos de nuvem sancionados e não sancionados.

- Microsoft Entra ID Protection avalia dados de risco de bilhões de tentativas de entrada e usa esses dados para avaliar o risco de cada entrada em seu ambiente. Esses dados são usados por Microsoft Entra ID para permitir ou impedir o acesso à conta, dependendo de como as políticas de Acesso Condicional são configuradas. Microsoft Entra ID Protection é licenciado separadamente do Microsoft Defender XDR. Ele está incluído com Microsoft Entra ID P2.

O MICROSOFT SIEM e o SOAR podem usar dados de Microsoft Defender XDR

Componentes de arquitetura opcionais adicionais não incluídos nesta ilustração:

- Dados de sinal detalhados de todos os componentes do Microsoft Defender XDR podem ser integrados ao Microsoft Sentinel e combinados com outras fontes de log para oferecer recursos e insights completos de SIEM e SOAR.

- Para obter mais leitura sobre como usar o Microsoft Sentinel, um SIEM do Azure, com Microsoft Defender XDR como XDR, confira este artigo visão geral e as etapas de integração do Microsoft Sentinel e Microsoft Defender XDR.

- Para saber mais sobre o SOAR no Microsoft Sentinel (incluindo links para guias estratégicos no Repositório GitHub do Microsoft Sentinel), leia este artigo.

O processo de avaliação para Microsoft Defender XDR segurança cibernética

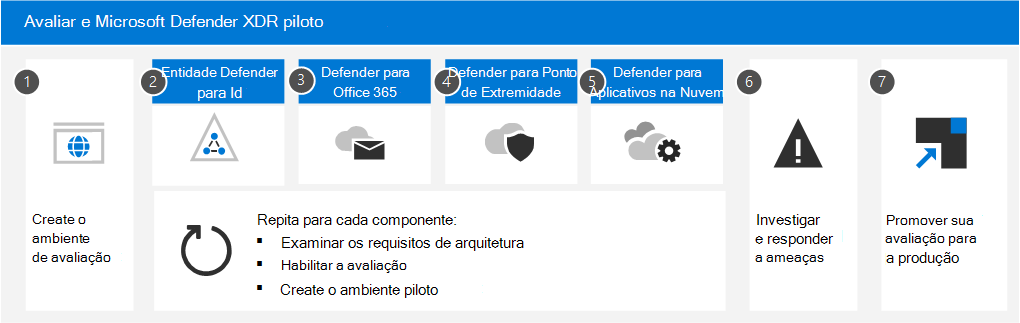

A Microsoft recomenda habilitar os componentes do Microsoft 365 Defender na ordem ilustrada:

A tabela a seguir descreve esta ilustração.

| Número de série | Etapa | Descrição |

|---|---|---|

| 1 | Criar o ambiente de avaliação | Esta etapa garante que você tenha a licença de avaliação para Microsoft Defender XDR. |

| 2 | Habilitar o Defender para Identidade | Examine os requisitos de arquitetura, habilite a avaliação e passe por tutoriais para identificar e corrigir diferentes tipos de ataque. |

| 3 | Habilitar Defender para Office 365 | Verifique se você atende aos requisitos de arquitetura, habilite a avaliação e crie o ambiente piloto. Este componente inclui Proteção do Exchange Online e, portanto, você realmente avaliará ambos aqui. |

| 4 | Habilitar o Defender para Ponto de Extremidade | Verifique se você atende aos requisitos de arquitetura, habilite a avaliação e crie o ambiente piloto. |

| 5 | Habilitar Microsoft Defender para Aplicativos de Nuvem | Verifique se você atende aos requisitos de arquitetura, habilite a avaliação e crie o ambiente piloto. |

| 6 | Investigar e responder às ameaças | Simule um ataque e comece a usar recursos de resposta a incidentes. |

| 7 | Promover a avaliação para produção | Promova os componentes do Microsoft 365 para produção um por um. |

Essa ordem geralmente é recomendada e projetada para aproveitar o valor das funcionalidades rapidamente com base em quanto esforço normalmente é necessário para implantar e configurar os recursos. Por exemplo, Defender para Office 365 pode ser configurado em menos tempo do que o necessário para registrar dispositivos no Defender para Ponto de Extremidade. É claro que você deve priorizar os componentes para atender às suas necessidades de negócios e habilitá-los em uma ordem diferente.

Vá para a próxima etapa

Saiba mais sobre e/ou criar o ambiente de avaliação Microsoft Defender XDR

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender XDR Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de