Etapa 3. Proteja identidades

Use as seções a seguir para proteger sua organização do comprometimento de credenciais, que normalmente é o primeiro estágio de um ataque de ransomware maior.

Aumentar a segurança do login

Use a autenticação sem senha para contas de usuário no Microsoft Entra ID.

Durante a transição para a autenticação sem senha, use estas práticas recomendadas para contas de usuário que ainda usam autenticação de senha:

- Bloqueie senhas fracas e personalizadas conhecidas com Microsoft Entra Proteção de Senha.

- Estenda o bloqueio de senhas fracas e personalizadas conhecidas para seu Active Directory local Domain Services (AD DS) com Microsoft Entra Proteção de Senha.

- Permita que seus usuários alterem suas próprias senhas com a redefinição de senha de autoatendimento (SSPR).

Em seguida, implemente as políticas comuns de identidade e acesso ao dispositivo. Essas políticas fornecem maior segurança para acesso aos serviços em nuvem do Microsoft 365.

Para logins de usuários, essas políticas incluem:

- Exigir autenticação multifator (MFA) para contas prioritárias (imediatamente) e, eventualmente, todas as contas de usuário.

- Exigir logins de alto risco para usar o MFA.

- Exigir que usuários de alto risco com logins de alto risco alterem suas senhas.

Impedir escalonamento de privilégios

Use estas práticas recomendadas:

- Implemente o princípio de privilégio mínimo e use a proteção por senha conforme descrito em Aumente a segurança de login para as contas de usuário que ainda usam senhas para seus logins.

- Evite o uso de contas de serviço de nível de administrador em todo o domínio.

- Restrinja os privilégios administrativos locais para limitar a instalação de Trojans de acesso remoto (RATs) e outros aplicativos indesejados.

- Use Microsoft Entra Acesso Condicional para validar explicitamente a confiança de usuários e estações de trabalho antes de permitir o acesso a portais administrativos. Consulte este exemplo para o portal do Azure.

- Habilite o gerenciamento de senha do administrador local.

- Determine onde contas altamente privilegiadas estão entrando e expondo credenciais. Contas altamente privilegiadas não devem estar presentes nas estações de trabalho.

- Desabilite o armazenamento local de senhas e credenciais.

Impacto nos usuários e gerenciamento de alterações

Você deve informar os usuários de sua organização sobre:

- Os novos requisitos para senhas mais fortes.

- As alterações nos processos de login, como o uso obrigatório de MFA e o registro do método de autenticação secundário MFA.

- O uso de manutenção de senha com SSPR. Por exemplo, não há mais chamadas para o helpdesk para uma redefinição de senha.

- A solicitação de MFA ou alteração de senha para logins considerados arriscados.

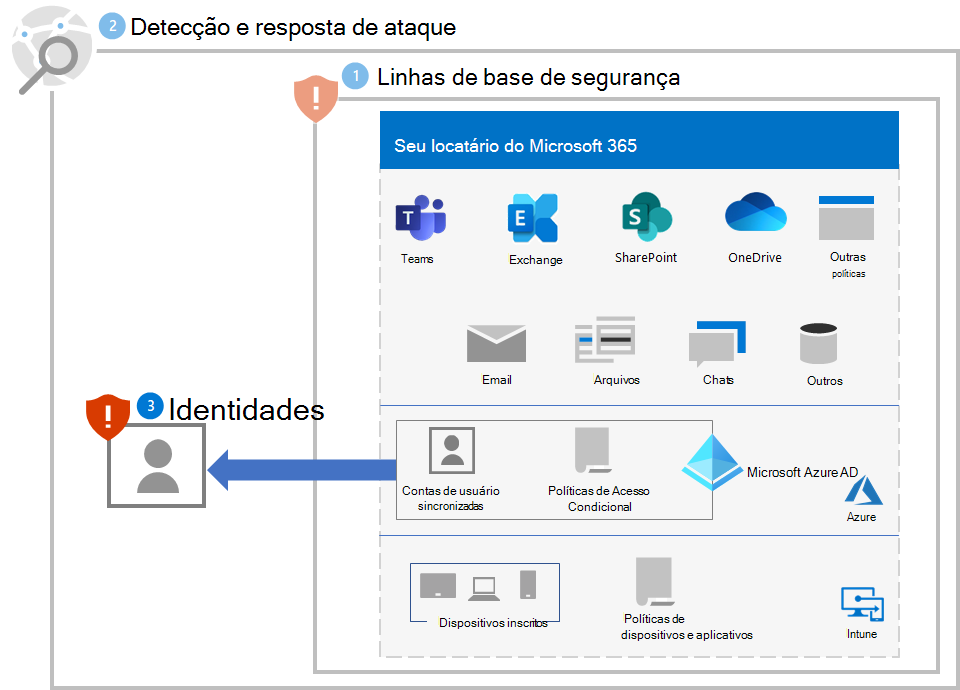

Configuração resultante

Aqui está a proteção contra ransomware para o seu locatário de acordo com as etapas 1-3.

Próxima etapa

Continue com a Etapa 4 para proteger os dispositivos (pontos de extremidade) em seu locatário Microsoft 365.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de