Etapa 2. Rede ideal para seu Microsoft 365 para locatários corporativos

O Microsoft 365 para empresas inclui aplicativos de produtividade na nuvem, como Teams e Exchange Online, e Microsoft Intune, juntamente com muitos serviços de identidade e segurança do Microsoft Azure. Todos esses serviços baseados em nuvem dependem da segurança, desempenho e confiabilidade das conexões de dispositivos cliente em sua rede local ou em qualquer local na Internet.

Para otimizar o acesso de rede para seu locatário, você precisa:

- Otimize o caminho entre seus usuários locais e o local mais próximo da Rede Global da Microsoft.

- Otimizar o acesso à Rede Global da Microsoft para seus usuários remotos que estão usando uma solução VPN de acesso remoto.

- Use o Network Insights para projetar o perímetro de rede para seus locais de escritório.

- Otimizar o acesso a ativos específicos hospedados em sites do SharePoint com a CDN Office 365.

- Configure dispositivos proxy e de borda de rede para ignorar o processamento do tráfego confiável do Microsoft 365 com a lista de pontos de extremidade e automatizar a atualização da lista à medida que as alterações forem feitas.

Trabalhadores locais da empresa

Para redes empresariais, você deve otimizar a experiência do usuário final habilitando o acesso de rede de maior desempenho entre clientes e os pontos de extremidade mais próximos do Microsoft 365. A qualidade da experiência do usuário final está diretamente relacionada ao desempenho e à capacidade de resposta do aplicativo que o usuário está usando. Por exemplo, o Microsoft Teams depende de baixa latência para que chamadas telefônicas, conferências e colaborações de tela compartilhada sejam livres de falhas.

O objetivo principal no design de rede deve ser minimizar a latência reduzindo o tempo de ida e volta (RTT) de dispositivos cliente para a Microsoft Global Network, o backbone de rede pública da Microsoft que interconecta todos os datacenters da Microsoft com baixa latência, pontos de entrada de aplicativo de nuvem de alta disponibilidade, conhecidos como portas frontais, espalhados pelo mundo.

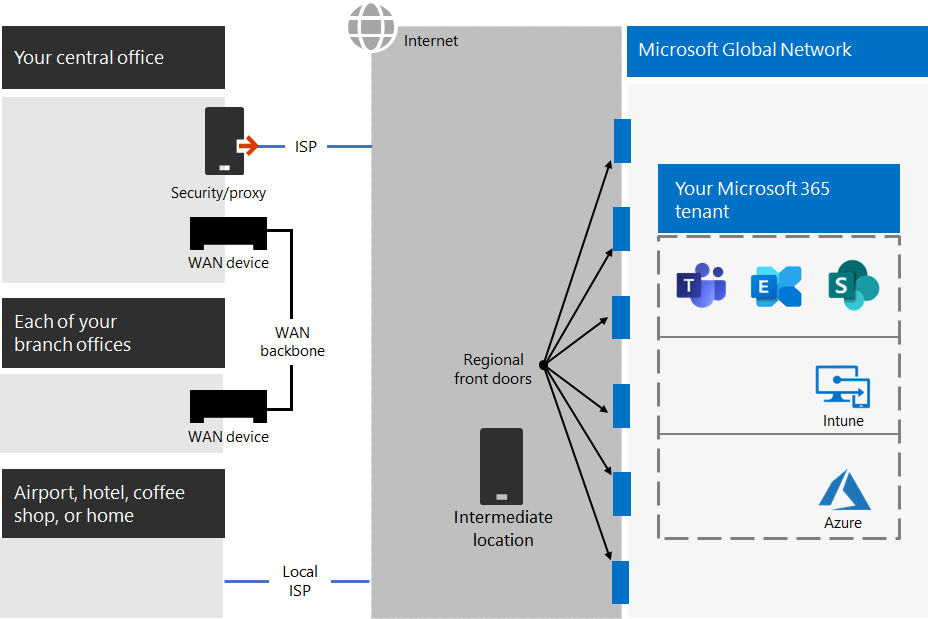

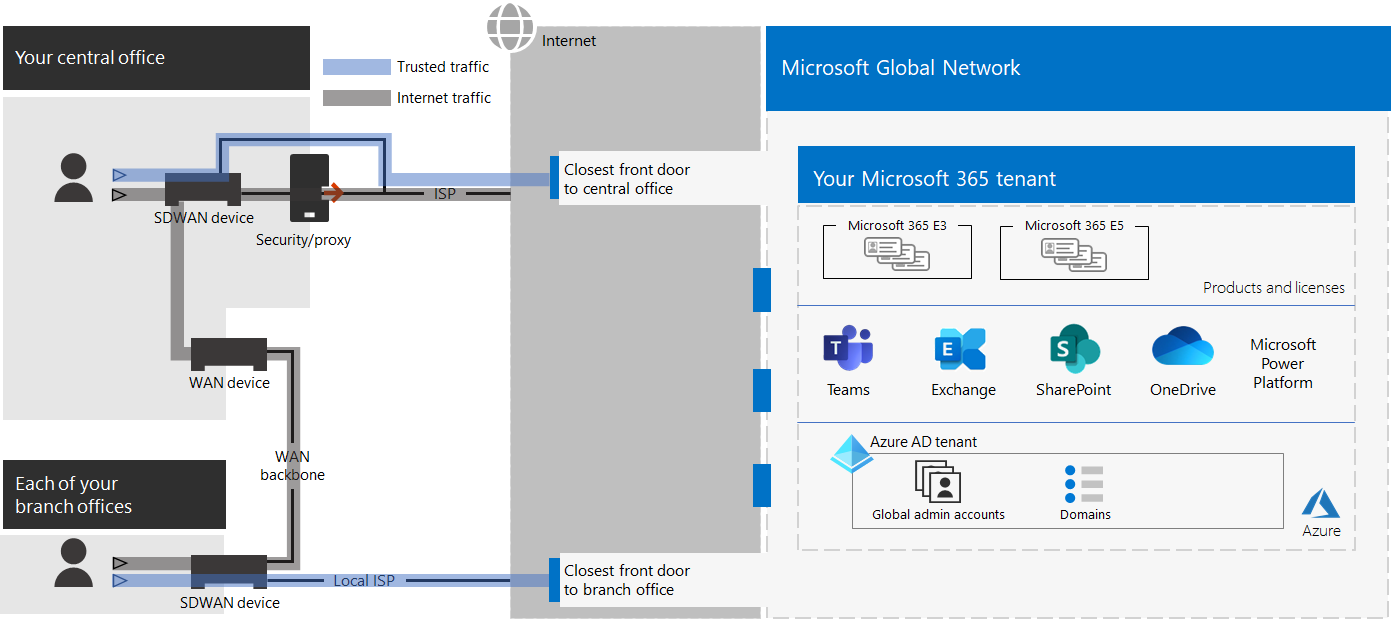

Aqui está um exemplo de uma rede empresarial tradicional.

Nesta ilustração, as filiais se conectam a um escritório central por meio de dispositivos WAN (rede de ampla área) e um backbone wan. O acesso à Internet é por meio de um dispositivo de segurança ou proxy na borda da rede do escritório central e de um provedor de serviços de Internet (ISP). Na Internet, a Microsoft Global Network tem uma série de portas frontais em regiões ao redor do mundo. As organizações também podem usar locais intermediários para processamento e segurança de pacotes adicionais para tráfego. O locatário do Microsoft 365 de uma organização está localizado na Rede Global da Microsoft.

Os problemas com essa configuração para os serviços de nuvem do Microsoft 365 são:

- Para usuários em filiais, o tráfego é enviado para portas frontais não locais, aumentando a latência.

- O envio de tráfego para locais intermediários cria grampos de rede que executam o processamento de pacote duplicado no tráfego confiável, aumentando a latência.

- Os dispositivos de borda de rede executam o processamento de pacotes desnecessário e duplicado no tráfego confiável, aumentando a latência.

Otimizar o desempenho da rede do Microsoft 365 não precisa ser complicado. Você pode obter o melhor desempenho possível seguindo alguns princípios principais:

- Identifique o tráfego de rede do Microsoft 365, que é um tráfego confiável destinado aos serviços de nuvem da Microsoft.

- Permitir a saída de ramificação local do tráfego de rede do Microsoft 365 para a Internet de cada local onde os usuários se conectam ao Microsoft 365.

- Evite grampos de rede.

- Permitir que o tráfego do Microsoft 365 ignore proxies e dispositivos de inspeção de pacotes.

Se você implementar esses princípios, obterá uma rede corporativa otimizada para o Microsoft 365.

Nesta ilustração, as filiais têm sua própria conexão com a Internet por meio de um dispositivo SDWAN (dispositivo WAN definido por software), que envia tráfego confiável do Microsoft 365 para a porta da frente regionalmente mais próxima. No escritório central, o tráfego confiável do Microsoft 365 ignora a segurança ou o dispositivo proxy e os dispositivos intermediários não são mais usados.

Veja como a configuração otimizada resolve os problemas de latência de uma rede empresarial tradicional:

- O tráfego confiável do Microsoft 365 ignora o backbone da WAN e é enviado para portas frontais locais para todos os escritórios, diminuindo a latência.

- Os grampos de rede que executam o processamento de pacote duplicado são ignorados para o tráfego confiável do Microsoft 365, diminuindo a latência.

- Dispositivos de borda de rede que executam processamento de pacotes desnecessários e duplicados são ignorados para o tráfego confiável do Microsoft 365, diminuindo a latência.

Para obter mais informações, confira Visão geral da conectividade de rede do Microsoft 365.

Trabalhadores remotos

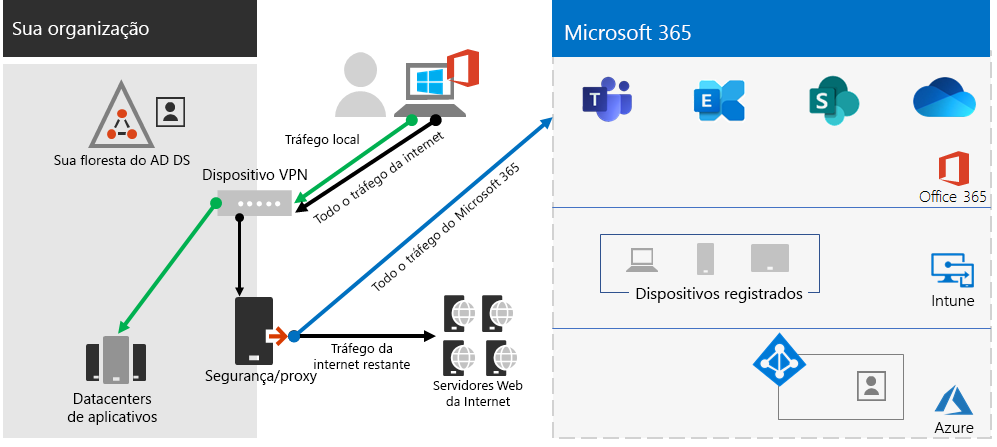

Se os seus funcionários remotos estiverem usando um cliente VPN tradicional para obter acesso remoto à rede da organização, verifique se o cliente VPN possui suporte para túnel dividido. Sem túnel dividido, todo o tráfego de trabalho remoto é enviado pela conexão VPN, onde deve ser encaminhado para os dispositivos de borda da sua organização, ser processado e enviado na Internet. Veja um exemplo.

Nesta ilustração, o tráfego do Microsoft 365 deve fazer uma rota indireta por meio de sua organização, que pode ser encaminhada para uma porta de frente da Microsoft Global Network distante da localização física do cliente VPN. Esse caminho indireto adiciona latência ao tráfego da rede e diminui o desempenho geral.

Com o túnel dividido, você pode configurar seu cliente VPN para impedir que tipos específicos de tráfego sejam enviados à rede da organização pela conexão VPN.

Para otimizar o acesso aos recursos de nuvem do Microsoft 365, configure seus clientes VPN de túnel dividido para excluir o tráfego nos pontos de extremidade do Microsoft 365 da categoria Otimizar pela conexão VPN. Para obter mais informações, consulte Office 365 categorias de ponto de extremidade e as listas de pontos de extremidade de categoria Otimizar para túnel dividido.

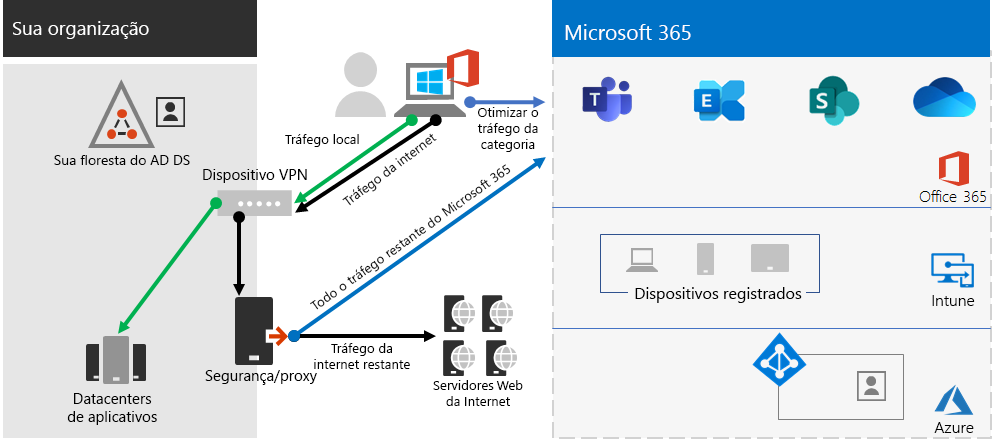

Aqui está o fluxo de tráfego resultante para túnel dividido, no qual a maior parte do tráfego para aplicativos de nuvem do Microsoft 365 ignora a conexão VPN.

Nesta ilustração, o cliente VPN envia e recebe tráfego crucial do serviço de nuvem do Microsoft 365 diretamente pela Internet e para a porta de entrada mais próxima da Microsoft Global Network.

Para obter mais informações e orientações, confira Otimizar a conectividade do Office 365 para usuários remotos usando o túnel dividido da VPN.

Usando o Network Insights (versão prévia)

Insights de rede são métricas de desempenho coletadas do locatário do Microsoft 365 que ajudam você a projetar perímetros de rede para seus locais de escritório. Cada insight fornece detalhes ao vivo sobre as características de desempenho de um problema especificado para cada local geográfico em que os usuários locais estão acessando seu locatário.

Há dois insights de rede de nível de locatário que podem ser mostrados para o locatário:

- Trocar conexões amostradas afetadas por problemas de conectividade

- Conexões amostradas do SharePoint afetadas por problemas de conectividade

Estes são os insights de rede específicos para cada local do office:

- Saída de rede com backhauled

- Melhor desempenho detectado para clientes próximos a você

- Uso de uma porta frontal de serviço de Exchange Online não ideal

- Uso de uma porta de frente de serviço não ideal do SharePoint Online

- Baixa velocidade de download da porta frontal do SharePoint

- Saída de rede ideal do usuário da China

Importante

Insights de rede, recomendações de desempenho e avaliações no Centro de Administração Microsoft 365 está atualmente em versão prévia status. Ele só está disponível para locatários do Microsoft 365 que foram registrados no programa de visualização de recursos.

Para obter mais informações, consulte Microsoft 365 Network Insights.

Desempenho do SharePoint com a CDN Office 365

Uma CDN (Rede de Entrega de Conteúdo) baseada em nuvem permite reduzir os tempos de carga, salvar a largura de banda e acelerar a capacidade de resposta. Uma CDN melhora o desempenho ao armazenar ativos estáticos, como arquivos gráficos ou de vídeo mais próximos dos navegadores que os solicitam, o que ajuda a acelerar os downloads e reduzir a latência. Você pode usar a CDN (Rede de Distribuição de Conteúdo) Office 365 interna, incluída no SharePoint em Microsoft 365 E3 e E5, para hospedar ativos estáticos para fornecer um melhor desempenho para suas páginas do SharePoint.

A CDN do Office 365 é composta por várias CDNs que permitem que você hospede ativos estáticos em vários locais ou origense sirva-os de redes globais de alta velocidade. Dependendo do tipo de conteúdo que você deseja hospedar na CDN Office 365, você pode adicionar origens públicas, origens privadas ou ambos.

Quando implantado e configurado, o Office 365 CDN carrega ativos de origens públicas e privadas e os disponibiliza para acesso rápido aos usuários localizados em toda a Internet.

Para obter mais informações, consulte Usar a CDN Office 365 com o SharePoint Online.

Listagem automatizada de ponto de extremidade

Para que seus clientes locais, dispositivos de borda e serviços de análise de pacotes baseados em nuvem ignorem o processamento do tráfego confiável do Microsoft 365, você deve configurá-los com o conjunto de pontos de extremidade (intervalos de endereços IP e nomes DNS) correspondentes aos serviços do Microsoft 365. Esses pontos de extremidade podem ser configurados manualmente em firewalls e outros dispositivos de segurança de borda, arquivos PAC para computadores cliente para ignorar proxies ou dispositivos SD-WAN em filiais. No entanto, os pontos de extremidade são alterados ao longo do tempo, exigindo manutenção manual contínua das listas de pontos de extremidade nesses locais.

Para automatizar o gerenciamento de listagem e alterações para pontos de extremidade do Microsoft 365 em seus arquivos pac cliente e dispositivos de rede, use o Office 365 endereço IP e o serviço Web baseado em URL REST. Esse serviço ajuda você a identificar e diferenciar melhor o tráfego de rede do Microsoft 365, facilitando a avaliação, configuração e manutenção atual com as alterações mais recentes.

Você pode usar o PowerShell, Python ou outros idiomas para determinar as alterações nos pontos de extremidade ao longo do tempo e configurar seus arquivos PAC e dispositivos de rede de borda.

O processo básico é:

- Use o Office 365 serviço Web de ENDEREÇO IP e URL e o mecanismo de configuração de sua escolha para configurar seus arquivos PAC e dispositivos de rede com o conjunto atual de pontos de extremidade do Microsoft 365.

- Execute uma recorrente diária para marcar para obter alterações nos pontos de extremidade ou usar um método de notificação.

- Quando as alterações forem detectadas, regenerar e redistribuir o arquivo PAC para computadores cliente e fazer as alterações em seus dispositivos de rede.

Para obter mais informações, consulte Office 365 serviço Web de ENDEREÇO IP e URL.

Resultados da Etapa 2

Para seu locatário do Microsoft 365 com rede ideal, você determinou:

- Como otimizar o desempenho da rede para usuários locais adicionando conexões de Internet a todas as filiais e eliminando grampos de rede.

- Como implementar a listagem automatizada de pontos de extremidade confiáveis para seus arquivos PAC baseados no cliente e seus dispositivos e serviços de rede, incluindo atualizações contínuas (mais adequadas para redes empresariais).

- Como dar suporte ao acesso de trabalhadores remotos a recursos locais.

- Como usar o Network Insights

- Como implantar a CDN Office 365.

Aqui está um exemplo de uma organização corporativa e seu locatário com rede ideal.

Nesta ilustração, o locatário desta organização empresarial tem:

- Acesso à Internet local para cada filial com um dispositivo SDWAN que encaminha tráfego confiável do Microsoft 365 para uma porta da frente local.

- Sem grampos de rede.

- Segurança do escritório central e dispositivos de borda proxy que encaminham o tráfego confiável do Microsoft 365 para uma porta da frente local.

Manutenção contínua para rede ideal

Em uma base contínua, talvez seja necessário:

- Atualize seus dispositivos de borda e implantou arquivos PAC para obter alterações nos pontos de extremidade ou verificar se o processo automatizado funciona corretamente.

- Gerencie seus ativos na CDN Office 365.

- Atualize a configuração de túnel dividido em seus clientes VPN para obter alterações nos pontos de extremidade.

Próxima etapa

Continue com a identidade para sincronizar suas contas e grupos locais e impor entradas seguras do usuário.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de