Prevenir ou reduzir danos comerciais causados por uma violação

Como parte das diretrizes de adoção da Confiança Zero, este artigo descreve o cenário de negócios de prevenção ou redução de danos empresariais de uma violação de segurança cibernética. Este cenário aborda o princípio orientador Confiança Zero de presumir violação, que inclui:

- Minimize o raio de explosão e o acesso ao segmento

- Verifique a criptografia ponta a ponta

- Use a análise para obter visibilidade, promover a detecção de ameaças e aprimorar as defesas

Com modelos de infraestrutura de TI híbridos, os ativos e os dados da sua organização estão localizados no local e na nuvem e os agentes mal-intencionados podem utilizar vários métodos para atacá-los. Sua organização deve conseguir evitar esses ataques o máximo possível e, quando houver violação, minimizar os danos do ataque.

Abordagens tradicionais que se concentram em estabelecer a segurança baseada em perímetro para locais, em que você confia em todos dentro do perímetro da rede privada da sua organização, não são mais relevantes. Se um invasor obtiver acesso à sua rede privada, ele poderá, com as permissões apropriadas, acessar qualquer dado, aplicativo ou recurso dentro dela. Eles podem violar sua rede roubando credenciais de usuário, aproveitando uma vulnerabilidade de segurança ou introduzindo uma infecção por malware. Esses ataques podem resultar em perda de receita e altos prêmios de seguro cibernético, o que pode ser um contratempo significativo para a integridade financeira e a reputação de mercado da sua organização.

Para 2021, a Forester concluiu o seguinte:

- Quase dois terços das organizações sofreram violações no ano passado, e isso lhes custou uma média de US$ 2,4 milhões por violação. – Forester, O Estado das Violações das Empresas de 2021 (abril de 2022).

Com a nuvem, os agentes mal-intencionados não precisam violar fisicamente o perímetro da rede privada. Eles podem atacar seus ativos digitais baseados em nuvem de qualquer lugar do mundo.

A integridade e a reputação da sua organização dependem da sua estratégia de segurança. Com a adoção generalizada de ambientes corporativos baseados em nuvem e o crescimento da força de trabalho móvel, os volumes de dados existem além dos limites tradicionais das redes corporativas. Esta tabela resume as principais diferenças entre a proteção contra ameaças tradicional e moderna com a Confiança Zero.

| Proteção tradicional contra ameaças com controles de rede privada | Proteção moderna contra ameaças com a Confiança Zero |

|---|---|

| A proteção tradicional depende da segurança baseada em perímetro, onde você confia em todos dentro da rede privada. As redes de perímetro podem incluir: – Pouca segmentação de rede ou perímetros de segurança e redes abertas e simples. – Proteção mínima contra ameaças e filtragem de tráfego estático. – Tráfego interno não criptografado. |

O modelo de Confiança Zero move as defesas de rede de perímetros estáticos baseados em rede para se concentrar em usuários, dispositivos, ativos e recursos. Suponha que uma violação pode e vai acontecer. Os riscos de segurança podem existir dentro e fora da sua rede. Você está constantemente sob ataque e um incidente de segurança pode acontecer a qualquer momento. Uma infraestrutura abrangente e moderna de proteção contra ameaças pode fornecer detecção e resposta a ataques em tempo hábil. Minimize o raio do impacto de incidentes de segurança com camadas de proteção que, juntas, reduzem a extensão do dano e a velocidade com que ele pode se espalhar. |

Para reduzir o impacto de um incidente significativo, todos os itens a seguir são essenciais:

- Identificar o risco comercial de uma violação

- Planejar uma abordagem baseada em risco para sua resposta a violações

- Compreender os danos resultantes à reputação e aos relacionamentos da sua organização com outras organizações

- Adicionar camadas de defesa em profundidade

A orientação neste artigo explica como você pode começar sua estratégia para prevenir e reduzir os danos de uma violação. Dois artigos adicionais fornecem as especificidades de como implementar essa estratégia usando:

- Uma infraestrutura de prevenção e recuperação de violações de segurança

- Proteção contra ameaças e ferramentas de detecção e resposta estendidas (XDR)

O primeiro passo para uma postura de segurança robusta é determinar como sua organização está vulnerável por meio da avaliação de riscos.

Avaliar o risco e sua postura de segurança

Quando você decide adotar uma estratégia para evitar a violação e reduzir os danos causados por uma, é importante considerar e quantificar a métrica de risco. Estrategicamente, o exercício de medir o risco permite que você defina uma métrica para o seu apetite por risco. Isso requer que você conduza uma avaliação de risco de linha de base juntamente com uma análise das violações comercialmente críticas que podem afetar seus negócios. A combinação do seu apetite pelo risco documentado contra cenários de violação que você está disposto a abordar forma a base de uma estratégia de preparação e correção de violação.

Observe que é praticamente impossível evitar violações como um absoluto. Conforme descrito em Retorno sobre o investimento do invasor, o objetivo é aumentar gradualmente o atrito do ataque cibernético a um ponto em que os invasores contra os quais você é capaz ou disposto a se defender não obtenham mais um retorno viável sobre o investimento de seus ataques. O tipo de ataque e a viabilidade econômica a ser defendida devem ser capturados como parte da sua análise de risco.

Reduzir os danos de uma violação fornece energia considerável às opções durante e após a violação, o que permite que sua organização se recupere rapidamente de tipo de violação ou uma violação esperada. Esses tipos de violação e a prontidão para recuperação são definidos nas seções subsequentes deste artigo.

O reconhecimento da intenção da violação deve fazer parte da sua preparação para a violação. Todas as violações têm um elemento de malícia ou intenção criminosa associado, no entanto, violações com motivação financeira têm o potencial de danos muito maiores em comparação “com violações oportunistas”.

Para obter mais informações sobre postura de segurança e avaliação de risco, consulte Modernizar rapidamente sua postura de segurança.

Exemplos de riscos por tipo de atividade comercial

Os requisitos de negócios dependem da análise de risco resultante para o seu tipo de atividade comercial. A seguir, são discutidas várias estruturas verticais de negócios e como suas necessidades específicas direcionam a análise de risco segmentada:

Mineração

A indústria de mineração está mais focada na mina do futuro, onde os sistemas de Tecnologia Operacional (OT) usam menos processos manuais. Um exemplo é o uso de Interfaces Homem-Máquina (IHM) que aproveitam uma interface de aplicativo para concluir trabalhos e tarefas dentro de uma unidade de processamento. Como essas IHMs são projetadas como aplicativos, os riscos de segurança cibernética para essa estrutura vertical do setor podem ser maiores.

A ameaça deixa de ser a perda de dados ou roubo de ativos da empresa. A ameaça se torna um dos atores externos que usam o roubo de identidade para acessar sistemas críticos e interferir nos processos de produção.

Retail

Os principais riscos relacionados à violação dentro do setor de varejo podem surgir quando há vários domínios para várias marcas que residem dentro do mesmo locatário. As complexidades do gerenciamento de identidades locais ou baseadas em nuvem podem criar vulnerabilidades.

Setor de Saúde

Os principais riscos dentro do setor de saúde são a perda de dados. A divulgação não autorizada de registros médicos confidenciais pode ser uma ameaça direta às leis de privacidade de dados e de informações que são destinados a pacientes e clientes e, com base nas regulamentações locais, pode incorrer em penalidades substanciais.

Setor Governamental

As organizações do setor governamental representam os maiores riscos para a segurança da informação. Danos à reputação, segurança nacional e perda de dados estão em jogo. É em grande parte o motivo pelo qual as organizações governamentais são obrigadas a aderir a padrões mais rigorosos, como o National Institute of Standards and Technology (NIST).

Como parte da sua preparação e resposta a violações, acesse Inteligência contra ameaças do Microsoft Defender para pesquisar e aprender sobre os tipos de ataques e vetores de ameaças mais relevantes para sua estrutura vertical.

Riscos de tipos comuns de ataques

Prevenir ou reduzir os danos comerciais de uma violação de segurança cibernética inclui o conhecimento dos tipos mais comuns de ataques. Embora os seguintes tipos de ataque sejam atualmente os mais comuns, sua equipe de segurança cibernética também deve estar ciente dos novos tipos de ataques, alguns dos quais podem aumentar ou ser substituídos.

Identidades

Os incidentes de segurança cibernética geralmente começam com algum tipo de roubo de credencial. As credenciais podem ser roubadas usando vários métodos:

Phishing

Um invasor se disfarça de um entidade confiável e engana os funcionários para que eles abram emails, mensagens de texto ou mensagens instantâneas. Também pode incluir spear-phishing, no qual um invasor usa informações especificamente sobre um usuário para construir um ataque de phishing mais plausível. O roubo de credenciais técnicas pode ocorrer devido a um usuário clicar em uma URL ou a um ataque de phishing MFA.

Vishing

Um invasor usa métodos de engenharia social para direcionar a infraestrutura de suporte, como suporte técnico, para obter ou alterar credenciais.

Pulverização de senha

O invasor tenta uma grande lista de senhas possíveis para uma determinada conta ou conjunto de contas. As senhas possíveis podem ser baseadas em dados públicos de um usuário, como datas de nascimento em perfis de mídia social.

Nesses casos, qualificação e educação são essenciais para os usuários como alvo de ataques de phishing e suporte técnico como alvo de ataques de vishing. Os suportes técnicos devem ter protocolos em vigor para autenticar usuários solicitantes antes de executar ações confidenciais em contas de usuário ou permissões.

Dispositivos

Os dispositivos do usuário são outra maneira de entrada para os invasores, que normalmente dependem do comprometimento do dispositivo para instalar malware, como vírus, spyware, ransomware e outros softwares indesejados que são instalados sem consentimento.

Os invasores também podem usar as credenciais do dispositivo para obter acesso aos seus aplicativos e dados.

Rede

Os invasores também podem usar suas redes para afetar seus sistemas ou determinar dados confidenciais. Os tipos comuns de ataques à rede incluem:

DDoS (negação de serviço distribuído)

Ataques que visam sobrecarregar os serviços online com tráfego para tornar o serviço inoperante.

Espionagem

Um invasor intercepta o tráfego de rede e visa obter senhas, números de cartão de crédito e outras informações confidenciais.

Injeção de SQL e código

Um invasor transmite código mal-intencionado em vez de valores de dados por meio de um formulário ou API.

Script entre sites

Um invasor usa recursos da Web de terceiros para executar scripts no navegador da Web da vítima.

Como líderes empresariais pensam em evitar ou reduzir danos comerciais de uma violação

Antes de iniciar qualquer trabalho técnico, é importante entender as diferentes motivações para investir na prevenção e redução de danos comerciais de uma violação, pois essas motivações ajudam a informar a estratégia, os objetivos e as medidas para o sucesso.

A tabela a seguir fornece razões pelas quais os líderes empresariais de uma organização devem investir na prevenção ou redução de danos causados por uma violação.

| Função | Por que prevenir ou reduzir os danos comerciais causados por uma violação é importante |

|---|---|

| Diretor executivo (CEO) | A empresa deve ser capacitada para atingir suas metas e objetivos estratégicos, independentemente do clima de segurança cibernética. A execução e a agilidade da empresa não devem ser restringidas por causa de um incidente ou violação. Os líderes empresariais devem entender que a segurança faz parte do essencial dos negócios e o investimento na preparação e prevenção de violações é necessário para garantir a continuidade dos negócios. O custo de um ataque cibernético bem-sucedido e destrutivo pode ser muito mais do que o preço da implementação de medidas de segurança. |

| Diretor de marketing (CMO) | A forma como a empresa é considerada interna e externamente não deve ser restringida com base em uma violação ocorrida ou prontidão para violação. Aprender a comunicar a prontidão para a violação e enviar mensagens interna e externamente em resposta a uma violação é uma questão de preparação. Um ataque bem-sucedido pode se tornar de conhecimento público, potencialmente prejudicando o valor da marca, a menos que exista um plano de comunicação de violação. |

| Diretor de informações (CIO) | Os aplicativos usados pela sua organização devem ser resilientes a ataques enquanto protegem os dados da sua organização. A segurança deve ser um resultado mensurável e alinhado com a estratégia de TI. O gerenciamento e prevenção de violações devem estar alinhados com a integridade, a privacidade e a disponibilidade dos dados. |

| Diretor de segurança da informação (CISO) | A segurança deve estar alinhada como um imperativo de negócios para o C-Suite. A prontidão e a resposta a violações estão alinhadas para alcançar as principais estratégias de negócios, com a segurança tecnológica alinhada à mitigação do risco comercial. |

| Diretor de operações (COO) | O processo de resposta a incidentes depende da liderança e da orientação estratégica fornecidas por essa função. É imprescindível que ações preventivas e responsivas sejam realizadas alinhadas à estratégia corporativa. A preparação de violações em uma postura de assumir violação significa que todas as disciplinas que se reportam ao COO devem funcionar em um nível de prontidão para violação, garantindo que uma violação possa ser isolada e mitigada rapidamente sem interromper seus negócios. |

| Diretor financeiro (CFO) | A preparação e a mitigação de violações são funções dos gastos de segurança orçados. Os sistemas financeiros devem ser robustos e podem aguentar a uma violação. Os dados financeiros devem ser classificados, protegidos e submetidos a backup como um conjunto de dados confidenciais. |

Uma abordagem de Confiança Zero resolve vários problemas de segurança decorrentes de violações de segurança. Você pode enfatizar os seguintes benefícios de uma abordagem de Confiança Zero com seus líderes empresariais.

| Benefícios | Descrição |

|---|---|

| Garantir a sobrevivência | Dependendo da natureza ou motivação do invasor, uma violação pode ser projetada para afetar ou interromper significativamente a capacidade da sua organização de realizar atividades comerciais normais. Preparar-se para uma violação melhora significativamente a probabilidade da sua organização sobreviver a uma violação projetada para paralisar ou incapacitar. |

| Controlar os danos para sua reputação | Uma violação que resulta em acesso a dados confidenciais pode ter impactos severos, como danos à reputação da marca, perda de propriedade intelectual confidencial, interrupção para os clientes, multas regulatórias e danos financeiros à sua empresa. A segurança de Confiança Zero ajuda a reduzir a área de ataque, avaliando, monitorando e analisando continuamente sua infraestrutura de TI no local e na nuvem. Uma arquitetura de Confiança Zero ajuda a definir políticas que são atualizadas automaticamente quando os riscos são identificados. |

| Reduzir o raio de impacto dentro da sua organização | A implantação de um modelo de Confiança Zero pode ajudar a minimizar o impacto de uma violação externa ou interna. Ele aumenta a capacidade da sua organização de detectar e responder a ameaças em tempo real e reduz a zona de impacto de ataques, restringindo o movimento lateral. |

| Demonstrar postura de risco e segurança robustas | Uma abordagem de Confiança Zero permite alertas de triagem, correlação de sinais de ameaça adicionais e ações de correção. Analisar sinais ajuda a melhorar sua postura, avaliando sua cultura de segurança e identificando áreas para melhoria ou práticas recomendadas. Qualquer alteração na sua rede aciona automaticamente a análise de atividades potencialmente maliciosas. Você tem visibilidade completa de todos os ativos e recursos dentro das suas redes e como eles estão sendo executados, o que resulta em uma redução geral significativa na exposição ao risco. |

| Prêmios de seguro cibernético mais baixos | Para avaliar o custo do seguro cibernético, você precisa de um modelo e arquitetura de segurança robustos e bem definidos. Ao implementar a segurança de Confiança Zero, você tem controle, visibilidade e governança com análise em tempo real para proteger sua rede e pontos de extremidade. Sua equipe de segurança pode detectar e superar lacunas em sua postura geral de segurança e provar às seguradoras que você tem estratégias e sistemas proativos. Uma abordagem de Confiança Zero também melhora a resiliência cibernética e pode até ajudar compensar, reduzindo os prêmios de seguro. |

| Aumentar a eficiência e a motivação da equipe de segurança | As implantações de Confiança Zero reduzem os esforços manuais da sua equipe de segurança, automatizando tarefas de rotina, como provisionamento de recursos, revisões de acesso e atestado. Como resultado, você pode capacitar suas equipes de segurança com o tempo e a telemetria necessários para detectar, deter e derrotar os ataques e riscos mais críticos, tanto interna quanto externamente, o que, por sua vez, aumenta a motivação da equipe de TI e segurança. |

Para saber mais a fim de compartilhar com líderes empresariais, consulte o livro eletrônico Minimizar o impacto de maus atores internos ou externos.

O ciclo de adoção para evitar ou reduzir danos empresariais de uma violação

Este conjunto de artigos apresenta esse cenário empresarial usando as mesmas fases do ciclo de vida da Cloud Adoption Framework para o Azure — definir estratégia, planejar, preparar, adotar, governar e gerenciar — mas adaptado para a Confiança Zero.

A tabela a seguir é uma versão acessível da ilustração.

| Definir a estratégia | Plano | Ready | Adotar | Governar e gerenciar |

|---|---|---|---|---|

| Resultados Alinhamento da organização Metas estratégicas |

Equipe de stakeholders Planos técnicos Prontidão das habilidades |

Avaliar Teste Piloto |

Implementar incrementalmente em toda a sua infraestrutura digital | Acompanhar e medir Monitorar e detectar Iterar para obter maturidade |

Leia mais sobre o ciclo de adoção de confiança zero na visão geral da estrutura de adoção de confiança zero.

Para evitar ou reduzir os danos comerciais causados por uma violação, use as informações nestes artigos adicionais:

- Implementar a infraestrutura de prevenção e recuperação de violações de segurança

- Implementar proteção contra ameaças e XDR

Observe que as recomendações de implantação para esses dois acompanhamentos separados exigem a participação de grupos separados do departamento de TI e as atividades para cada acompanhamento podem ser feitas em paralelo.

Próximas etapas

Para esse cenário de negócios:

- Implementar a infraestrutura de prevenção e recuperação de violações de segurança

- Implementar proteção contra ameaças e XDR

Artigos adicionais na estrutura de adoção Zero Trust:

- Visão geral da estrutura de adoção da Confiança Zero

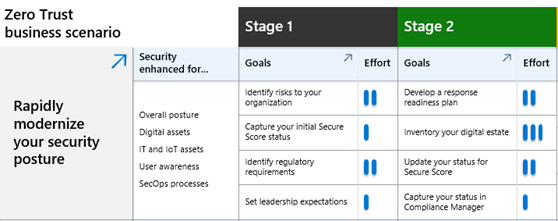

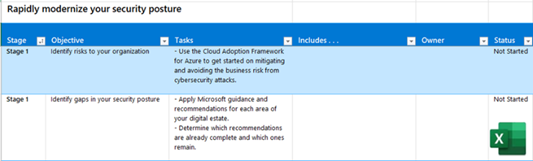

- Modernizar rapidamente sua postura de segurança

- Trabalho remoto e híbrido seguro

- Identificar e proteger dados comerciais confidenciais

- Atender a requisitos regulatórios e de conformidade

Recursos de acompanhamento do progresso

Para qualquer um dos cenários comerciais de Confiança Zero, você pode usar os seguintes recursos para acompanhamento do progresso.

| Recurso de acompanhamento do progresso | Isso ajuda a… | Projetado para |

|---|---|---|

Arquivo Visio ou PDF que pode ser baixado da grade de fases do Plano de Cenário de Adoção

|

Compreender facilmente os aprimoramentos de segurança para cada cenário comercial e o nível de esforço para os estágios e objetivos da fase de Planejamento. | Clientes potenciais do projeto de cenário de negócios, líderes empresariais e outros stakeholders. |

| Conjunto de slides do PowerPoint para baixar do acompanhamento da adoção da Confiança Zero |

Acompanhe seu progresso pelos estágios e objetivos da fase de Planejamento. | Clientes potenciais do projeto de cenário de negócios, líderes empresariais e outros stakeholders. |

Pasta de trabalho do Excel para baixar com objetivos e tarefas do cenário de negócios

|

Atribuir a propriedade e acompanhar seu progresso nas fases, objetivos e tarefas da fase de Planejamento. | Clientes potenciais de projeto de cenário de negócios, clientes potenciais de TI e implementadores de TI. |

Para obter recursos adicionais, consulte Avaliação da Confiança Zero e recursos de acompanhamento de progresso.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de