Visão geral da estrutura de adoção de confiança zero

A transformação digital está criando um novo normal. As organizações estão adotando a transformação digital para gerenciar mudanças contínuas no ambiente de negócios, acompanhando:

- Mudança nos modelos de negócios e parcerias.

- Tendências tecnológicas.

- Forças regulatórias, geopolíticas e culturais.

Além disso, o trabalho remoto devido à COVID-19 acelerou essa transformação e está fazendo com que a segurança deixe de ser um centro de custos e passe a ser um fator estratégico de crescimento.

Confiança zero é segurança para negócios digitais. A transformação digital requer a atualização dos modelos de segurança tradicionais, pois as abordagens de segurança tradicionais não atendem aos requisitos atuais de agilidade nos negócios, experiências do usuário e ameaças em constante evolução. As organizações estão implementando a confiança zero para enfrentar esses desafios e permitir o novo normal de trabalhar em qualquer lugar, com qualquer pessoa, a qualquer momento.

No entanto, a mudança de um modelo de segurança tradicional para a confiança zero representa uma transformação significativa que requer adesão, adoção e gerenciamento de mudanças em toda a organização. A atualização de um modelo de segurança tradicional para a confiança zero é uma transformação que leva tempo e requer adesão, adoção e gerenciamento de mudanças em toda a organização. Os líderes e profissionais de negócios, tecnologia e segurança desempenham um papel fundamental na criação de uma abordagem ágil de confiança zero para segurança.

Muitos arquitetos de segurança e equipes de TI pedem ajuda para se comunicar com líderes de negócios, acompanhar o progresso e impulsionar a adoção. Essas diretrizes ajudam as equipes de segurança e tecnologia a colaborar com os líderes de negócios quanto à confiança zero, fornecendo:

- Objetivos de confiança zero recomendados para líderes de negócios em todas as organizações.

- Uma abordagem metódica e em fases para implementar uma arquitetura de confiança zero.

- Uma forma sistemática de acompanhar o progresso, com escopo para os líderes de negócios.

- Curadoria dos recursos mais relevantes para a adoção da confiança zero, desde slides prontos para serem apresentados aos líderes de negócios até diretrizes técnicas de implementação e infográficos para usuários.

"Nosso objetivo é ajudar cada organização a fortalecer seus recursos de segurança por meio de uma arquitetura de confiança zero baseada em nossas soluções abrangentes que abrangem identidade, segurança, conformidade e gerenciamento de dispositivos em todas as nuvens e plataformas." –Satya Nadella, presidente executivo e CEO da Microsoft

Como parceira da Microsoft, a NBConsult contribuiu e forneceu feedback material para essas diretrizes de adoção.

A confiança zero requer o mais alto nível de adesão.

A confiança zero protege os ativos de negócios onde quer que estejam e onde quer que vão. A confiança zero é uma abordagem proativa e integrada à segurança que requer saber quais ativos e processos de negócios são mais importantes e garantir sua proteção, preservando a agilidade dos negócios.

A adoção de uma abordagem de Confiança Zero requer a adesão de toda a diretoria. À medida que o cenário de ameaças se expande e os ataques críticos se tornam mais comuns, os líderes empresariais em áreas funcionais estão cada vez mais preocupados com a abordagem de segurança cibernética que sua organização utiliza.

A confiança zero permite que toda a diretoria executiva e a empresa adotem um resultado dos negócios mensurável que esteja alinhado à redução de ameaças e ao aumento da produtividade.

A confiança zero agrega valor a dois cenários predominantes que são vistos no marketplace:

- Uma estratégia formal de segurança alinhada aos resultados do negócio. Essa abordagem de confiança zero fornece uma visão holística sobre segurança para toda a empresa, por meio de valores que são compartilhados e adotados em todos os níveis, de cima para baixo. Isso geralmente é conduzido pelo CISO e os resultados comerciais são monitorados como parte da função de relatório de confiança zero de forma contínua.

- Segurança delegada às funções de TI, em que a segurança é tratada como outra tecnologia vertical com o mínimo de contribuição e integração da diretoria executiva. Isso geralmente se concentra na otimização de custos de curto prazo para a segurança, em vez de gerenciá-la como um risco comercial, muitas vezes separando ainda mais a segurança em soluções independentes não integradas do tipo "melhor da categoria".

A confiança zero oferece uma maneira de integrar as soluções verticais em uma única visão. Essa visão oferece suporte a recursos e resultados comerciais consistentes e proporciona métricas mensuráveis contínuas sobre o estado da segurança.

Tradicionalmente, o CISO ou o gerente de TI/segurança define a estratégia ou, pelo menos, as opções de tecnologia de segurança. No entanto, a adesão de outros líderes executivos é necessária para justificar gastos adicionais com "segurança". Com a estratégia de segurança de confiança zero, outros membros da diretoria executiva devem participar da jornada de confiança zero, entendendo que a segurança é uma responsabilidade comercial compartilhada e alinhada aos resultados de negócios.

A seguir, apresentamos uma visão geral das possíveis funções desempenhadas por várias funções da diretoria executiva e como elas se alinham a uma visão integrada de segurança usando a confiança zero.

| Função | Capacidade de resposta | Interesse de confiança zero |

|---|---|---|

| Diretor executivo (CEO) | Responsável pela empresa | A confiança zero oferece uma abordagem integrada à segurança em todas as camadas digitais. |

| Diretor de marketing (CMO) | Responsável pela visão e execução de marketing | A confiança zero permite a recuperação rápida de violações e capacita a função de relatório responsável para uma organização voltada para o público, permitindo que as violações sejam contidas sem perda de reputação. |

| Diretor de informações (CIO) | Responsável pela TI como um todo | Os princípios de confiança zero eliminam as soluções de segurança verticais que não estão alinhadas aos resultados comerciais e permitem a segurança como plataforma, que está alinhada aos resultados dos negócios. |

| Diretor de segurança da informação (CISO) | Responsável pela implementação do programa de segurança | Os princípios de confiança zero fornecem uma base suficiente para que a organização esteja em conformidade com vários padrões de segurança e permite que a organização proteja dados, ativos e infraestrutura. |

| Diretor de tecnologia (CTO) | Arquiteto-chefe da empresa | A confiança zero ajuda no alinhamento defensável da tecnologia com os resultados dos negócios. Usando a confiança zero, a segurança está presente em todas as arquiteturas. |

| Diretor de operações (COO) | Responsável pela execução operacional | A confiança zero ajuda na governança operacional; o "como fazer" da visão de segurança e a revelação de quem fez o quê e quando. Ambos estão alinhados aos resultados dos negócios. |

| Diretor financeiro (CFO) | Responsável pela governança e gastos | A confiança zero ajuda na responsabilidade e na defensibilidade dos gastos; uma maneira mensurável de obter uma medida baseada em risco contra a segurança e os gastos da confiança zero alinhados aos resultados dos negócios. |

Princípios de confiança zero para a diretoria executiva

A confiança zero é uma estratégia e uma arquitetura baseadas em três princípios.

| Princípio | Descrição técnica | Descrição dos negócios |

|---|---|---|

| Verificação explícita | Sempre autentique e autorize com base em todos os pontos de dados disponíveis, incluindo identidade do usuário, local, integridade do dispositivo, serviço ou carga de trabalho, classificação de dados e anormalidades. | Esse princípio exige que os usuários verifiquem quem são, usando mais de um método, para que as contas comprometidas obtidas por hackers não tenham permissão para acessar seus dados e aplicativos. Essa abordagem também exige que os dispositivos sejam reconhecidos como tendo permissão para acessar o ambiente e, idealmente, sejam gerenciados e íntegros (não comprometidos por malware). |

| Usar o acesso de privilégio mínimo | Limite o acesso do usuário com acesso Just-In-Time e Just-Enough (JIT/JEA), políticas adaptáveis baseadas em risco e proteção de dados para ajudar a proteger os dados e a produtividade. | Esse princípio limita o raio de alcance de uma possível violação para que, se uma conta for comprometida, os possíveis danos sejam limitados. Para contas com privilégios maiores, como contas de administrador, isso envolve o uso de recursos que limitam a quantidade de acesso que essas contas têm e quando elas têm acesso. Também envolve o uso de níveis mais altos de políticas de autenticação baseadas em risco para essas contas. Este princípio envolve também a identificação e a proteção de dados confidenciais. Por exemplo, uma pasta de documento associada a um projeto confidencial só deve incluir permissões de acesso para os membros da equipe que precisam dela. Essas proteções juntas limitam a quantidade de danos que podem ser causados por uma conta de usuário comprometida. |

| Pressupor a violação | Minimize o raio de alcance e segmente o acesso. Verifique a criptografia de ponta a ponta e use a análise para obter visibilidade, promover a detecção de ameaças e melhorar as defesas. | Esse princípio pressupõe a probabilidade de um invasor obter acesso a uma conta, identidade, ponto de extremidade, aplicativo, API ou outro ativo. Para responder, a Microsoft protege todos os ativos conforme necessário para limitar os danos. Esse princípio também envolve a implementação de ferramentas para detecção contínua de ameaças e resposta rápida. O ideal é que essas ferramentas tenham acesso a sinais integrados em todo o seu ambiente e possam executar ações automatizadas, como desabilitar uma conta, para reduzir os danos o mais rápido possível. |

Áreas funcionais e arquitetura técnica de confiança zero

Os três princípios de confiança zero são aplicados em todas as áreas de defesa. Às vezes, eles são chamados de áreas funcionais ou disciplinas do gerenciamento de TI. Muitas organizações são estruturadas em torno dessas áreas com equipes de indivíduos especializados.

A confiança zero requer uma abordagem integrada entre essas áreas e equipes, e é por isso que é tão importante ter a adesão de toda a diretoria executiva e uma estratégia e um plano bem orquestrados em toda a organização.

| Área funcional | Definição técnica | Tradução dos negócios |

|---|---|---|

| Identidades | Identidades humanas e não humanas, incluindo usuários, computadores e entidades de serviço. Qualquer coisa que possa autenticar. | Qualquer coisa baseada em humanos ou máquinas que seja capaz de iniciar sessão ou usar seus serviços. |

| Pontos de extremidade | Dispositivos de computação do usuário final, incluindo computadores, notebooks, telefones celulares e tablets. | Os dispositivos que nossos usuários usam para se conectar aos seus serviços e operar com base em seus dados. |

| Aplicativos | Aplicativos baseados em nuvem ou datacenter que exigem que os usuários iniciem sessão e consumam esses serviços ou aplicativos. | Todos os aplicativos usados pela sua organização, incluindo aplicativos SaaS que você assina e outros aplicativos, seja na nuvem ou localmente. |

| Infraestrutura | Infraestrutura como serviço (IaaS) ou infraestrutura baseada em datacenter, incluindo componentes de rede, servidores e armazenamento de dados. | Esses são os fundamentos técnicos e os componentes que dão suporte à sua organização, incluindo servidores físicos e virtuais hospedados em seu datacenter ou em um serviço de nuvem. |

| Dados | Dados estruturados, não estruturados e contidos em aplicativos. | Seus dados comerciais contidos em arquivos, bancos de dados ou outros aplicativos (como CRM). |

| Rede | Conexão LAN, WAN, sem fio ou com a Internet, inclusive móvel (como 3G e 5G) ou até mesmo a rede sem fio da cafeteria. | A rede usada para conectar seus usuários aos serviços de que eles precisam. Pode ser uma rede local (LAN) administrada pela empresa, a rede mais ampla que abrange o acesso à sua infraestrutura digital ou as conexões de Internet usadas por seus funcionários para se conectar. |

Ao aplicar a estratégia de confiança zero em uma infraestrutura digital, é menos útil pensar em lidar com cada uma dessas áreas de domínio de forma independente. Não é como se a equipe de identidade pudesse cumprir todas as recomendações e, em seguida, o foco da confiança zero pudesse ser transferido para a equipe que gerencia os pontos de extremidade. A estratégia de confiança zero aplica essas áreas funcionais em conjunto para proteger uma área dentro de uma infraestrutura digital e, em seguida, ampliar o escopo da proteção nela.

Por exemplo, a equipe de identidade não conseguirá progredir muito na utilização das políticas de acesso condicional do Microsoft Entra sem antes coordenar com a equipe de pontos de extremidade para criar uma proteção conjunta.

O diagrama a seguir integra essas áreas funcionais em uma arquitetura de confiança zero unificada.

No diagrama:

- Cada uma das áreas funcionais são representadas: identidades, pontos de extremidade, rede, dados, aplicativos, infraestrutura

- A confiança zero integra a proteção em todas as áreas funcionais por meio de políticas e otimização de políticas.

- A proteção contra ameaças reúne sinais em toda a organização em tempo real para fornecer visibilidade sobre ataques e simplificar a correção por meio de ações automatizadas e acompanhamento de resposta a incidentes.

A próxima seção discute como começar a jornada de confiança zero. Usaremos a área funcional de Identidades como exemplo.

O movimento de adoção da confiança zero

Os clientes que estão familiarizados com a Cloud Adoption Framework para Azure perguntaram: "Onde está a estrutura de adoção de confiança zero?"

A Cloud Adoption Framework para Azure é um processo metódico para introduzir novos aplicativos e serviços em uma organização. O foco está principalmente em um processo comprovado que uma organização pode seguir para introduzir um aplicativo ou serviço no ambiente. O movimento de escala está repetindo o processo para cada aplicativo que é adicionado a uma infraestrutura digital.

A adoção de uma estratégia e arquitetura de confiança zero requer um escopo diferente. Trata-se de introduzir novas configurações de segurança em toda uma infraestrutura digital. O movimento da escala é bidimensional:

- Pegar uma parte da arquitetura de confiança zero, como a proteção de dados, e ampliar essa proteção em todo a infraestrutura digital.

- Repetir o processo com cada peça adicional da arquitetura de confiança zero, começando com ganhos rápidos estratégicos e peças fundamentais e, em seguida, avançando para peças mais complexas.

Como a Cloud Adoption Framework para Azure, essas diretrizes de adoção de confiança zero abordam o trabalho por meio de cenários de adoção, conforme descrito na próxima seção.

O diagrama a seguir resume as diferenças entre esses dois tipos de movimentos de adoção.

Essas diretrizes de adoção de confiança zero usam as mesmas fases do ciclo de vida da Cloud Adoption Framework para Azure, mas adaptadas para confiança zero.

A tabela a seguir descreve as fases do ciclo de vida.

| Fase do ciclo de vida | Descrição |

|---|---|

| Definir a estratégia | Crie um caso de negócios focado nos resultados mais alinhados com os riscos e as metas estratégicas de sua organização. |

| Plano |

|

| Pronto |

|

| Adotar | Implemente incrementalmente a estratégia em todas as áreas funcionais. |

| Governar | Acompanhe e meça o sucesso de sua implantação. |

| Gerenciar |

|

Cenários de negócios

Essas diretrizes de adoção da confiança zero recomendam a criação de uma estratégia e arquitetura de confiança zero por meio desses cenários de negócios:

- Modernizar rapidamente sua postura de segurança

- Trabalho remoto e híbrido seguro

- Identificar e proteger dados comerciais confidenciais

- Prevenir ou reduzir danos comerciais causados por uma violação

- Atender a requisitos regulatórios e de conformidade

Cada cenário de negócios é descrito em um artigo que descreve como progredir o trabalho técnico em cada uma das fases do ciclo de vida, começando com a criação do caso de negócios. Os recursos mais adequados são fornecidos ao longo do caminho.

Cada um desses cenários de negócios divide o trabalho da confiança zero em partes gerenciáveis que podem ser implementadas em quatro estágios de implementação. Isso ajuda você a priorizar, avançar e acompanhar o trabalho à medida que avança pelas diferentes camadas de implementação de uma arquitetura de confiança zero.

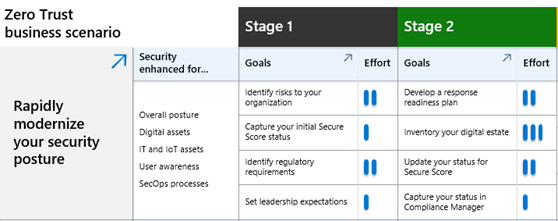

Esta orientação inclui uma coleção de slides do PowerPoint com slides de progresso que você pode usar para apresentar o trabalho e acompanhar seu progresso em alto nível para líderes de negócios e outros stakeholders. Os slides incluem recursos que ajudam você a acompanhar e apresentar o progresso aos stakeholders. Veja um exemplo.

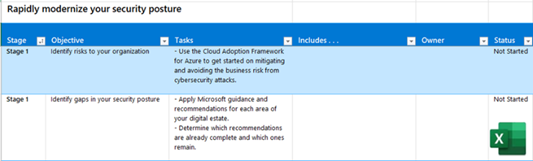

Esta orientação também inclui uma pasta de trabalho do Excel com planilhas para cada cenário de negócios que você pode usar para atribuir proprietários e acompanhar o progresso de cada estágio, objetivo e tarefa. Veja um exemplo.

Em todos os cenários de negócios, os estágios de implementação são aproximadamente alinhados para que a realização dos objetivos do Estágio 1 em todos os cenários ajude a manter sua organização progredindo em todas as frentes ao mesmo tempo.

Iniciar uma jornada de confiança zero

Se você estiver embarcando em uma jornada de confiança zero alinhada a um cenário de negócios ou procurando adotar a confiança zero como uma doutrina de defesa estratégica, pode ser difícil medir o sucesso. Isso ocorre porque a segurança não passa por um simples tipo de avaliação de aprovação/reprovação. Em vez disso, a segurança é um compromisso e uma jornada, para a qual a confiança zero fornece princípios orientadores.

Usando essas diretrizes de adoção como uma estrutura de processo, primeiro estabeleça e documente nossa estratégia de segurança, muito semelhante a um documento de iniciação de projeto (PID). Usando os princípios que se aplicam à estratégia, no mínimo, você deve documentar:

- O que você está fazendo?

- Por que você está fazendo isso?

- Como você estabelece e mede o sucesso?

Cada cenário de negócios engloba um conjunto diferente de ativos com diferentes ferramentas para inventariar. Metodologicamente, você começa com um inventário e classificação dos ativos para cada cenário de negócios:

- Identificação de ativos: quais ativos você deseja proteger, como identidades, dados, aplicativos, serviços e infraestrutura? Você pode usar as áreas funcionais destacadas acima como um guia de por onde começar. A identificação de ativos faz parte das fases Definir estratégia e Planejar do ciclo de vida. A fase Definir estratégia pode articular um cenário específico, enquanto a fase Planejar documenta a infraestrutura digital.

- Classificação de ativos: qual a importância de cada um dos ativos identificados, como identidades, dados comercialmente críticos e dados de recursos humanos? A classificação de ativos faz parte da fase Preparar, onde você começa a identificar a estratégia de proteção para cada ativo.

- Gerenciamento de ativos: como você escolhe proteger (governar) e administrar (gerenciar) esses ativos?

- Recuperação de ativos: como se recuperar do prejuízo ou da perda de controle de um ativo (governança)?

Cada cenário de negócios recomenda como fazer inventário, bem como proteger os ativos e relatar o progresso. Embora haja inevitavelmente alguma sobreposição entre os cenários de negócios, essas diretrizes de adoção tentam simplificar ao máximo, abordando os tipos de ativos em um cenário predominantemente de negócios.

Acompanhar o progresso

Acompanhar seu progresso durante todo o processo de adoção de confiança zero é crucial, pois permite que sua organização monitore e meça metas e objetivos estratégicos.

A Microsoft recomenda adotar duas abordagens para acompanhar seu progresso:

- Medir seu progresso em relação à mitigação de riscos para seus negócios.

- Medir seu progresso para atingir os objetivos estratégicos em toda a arquitetura de confiança zero.

Muitas organizações usam os recursos e as ferramentas das normas da Organização Internacional de Normalização (ISO) para avaliar o risco de uma organização. Especificamente:

ISO/IEC 27001:2022

- Segurança da informação, segurança cibernética e proteção da privacidade

- Sistemas de gerenciamento de segurança da informação

- Requisitos

ISO 31000

- Gerenciamento de riscos

Os requisitos e diretrizes dessas normas são genéricos e podem se aplicar a qualquer organização. Eles fornecem uma maneira estruturada e abrangente para você analisar e medir os riscos que se aplicam à sua organização, bem como as mitigações.

Identificar e entender os riscos específicos que se aplicam à sua organização ajudará você a priorizar seus objetivos mais estratégicos em toda a arquitetura de confiança zero.

Depois que sua organização identificar e priorizar seus objetivos técnicos mais estratégicos, você poderá traçar um roteiro em etapas para implementação. Em seguida, você pode acompanhar seu progresso usando várias ferramentas:

- Uma coleção de slides do PowerPoint para download com slides de acompanhamento de progresso. Eles são projetados para ajudá-lo a acompanhar e comunicar o progresso em um alto nível. Personalize esses slides para seu próprio uso.

- A classificação de segurança é uma pontuação agregada de controles técnicos que contribuem para sua postura de segurança atual. A classificação de segurança oferece à sua organização uma visão global dos controles que foram e ainda precisam ser implementados.

- Ferramentas de gerenciamento da postura de segurança na nuvem (GPSN) fornecidas com o Microsoft Defender para Nuvem.

Observe que a porcentagem de progresso fornecida pela classificação de segurança pode não ser precisa para organizações que não estão dispostas a implementar todos os controles por motivos como:

- Escopo dos negócios

- Licenciamento

- Capacidade

Além disso, vários portais e relatórios podem ajudá-lo a criar uma visão geral do risco dentro do seu negócio, incluindo:

- Os relatórios no Microsoft Defender XDR fornecem informações sobre tendências de segurança e acompanham o status de proteção de suas identidades, dados, dispositivos, aplicativos e infraestrutura.

- O Cloud Security Explorer permite que você procure proativamente riscos de segurança.

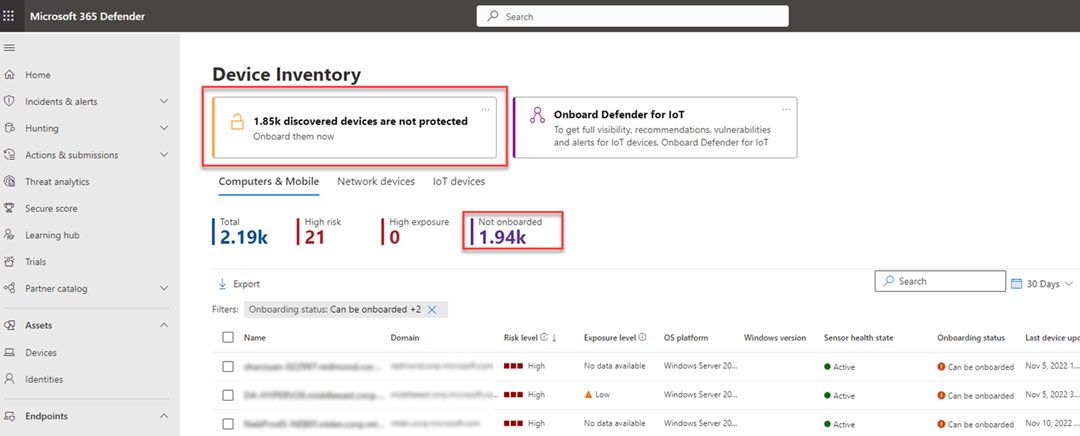

Por exemplo, no Microsoft Defender XDR, o inventário de dispositivos fornece uma visão clara dos dispositivos recém-descobertos em sua rede que ainda não estão protegidos. Na parte superior de cada guia Inventário de dispositivos, é possível ver o número total de dispositivos que não estão integrados. Veja um exemplo.

Para obter mais informações sobre como usar o Microsoft Defender XDR para acompanhar seu progresso, consulte Fortalecer sua postura de segurança com o Microsoft Defender XDR.

Para ver mais informações sobre como usar a classificação de segurança, consulte documentação da classificação de segurança.

Artigos adicionais para adoção

- Modernizar rapidamente sua postura de segurança

- Trabalho remoto e híbrido seguro com Confiança Zero

- Identificar e proteger dados comerciais confidenciais

- Prevenir ou reduzir danos comerciais causados por uma violação

- Atender a requisitos regulatórios e de conformidade

Recursos de acompanhamento do progresso

Para cada cenário de negócios, use os seguintes recursos de acompanhamento de progresso.

| Recurso de acompanhamento do progresso | Isso ajuda você… | Projetado para |

|---|---|---|

Arquivo Visio ou PDF da grade de fases do Plano de Cenário de Adoção para baixar

|

Compreenda facilmente os aprimoramentos de segurança para cada cenário de negócios e o nível de esforço para os estágios e objetivos da fase de Planejamento. | Clientes potenciais do projeto de cenário de negócios, líderes empresariais e outros stakeholders. |

| Conjunto de slides do PowerPoint para baixar do Rastreador de Adoção de Confiança Zero |

Acompanhe seu progresso pelos estágios e objetivos da fase do Planejamento. | Clientes potenciais do projeto de cenário de negócios, líderes empresariais e outros stakeholders. |

Pasta de trabalho do Excel para baixar com objetivos e tarefas do cenário de negócios

|

Atribua a propriedade e acompanhe seu progresso nas fases, nos objetivos e nas tarefas da fase de Planejamento. | Líderes de projetos de cenário de negócios, líderes de TI e implementadores de TI. |

Para obter recursos adicionais, consulte Avaliação de confiança zero e recursos de acompanhamento de progresso.

Documentação adicional de Confiança Zero

Conteúdo adicional sobre Confiança Zero com base em um conjunto de documentação ou em sua função na sua organização.

Conjunto de documentações

Siga esta tabela para saber quais são os melhores conjuntos de documentações de Confiança Zero para suas necessidades.

| Conjunto de documentações | Ajuda você... | Funções |

|---|---|---|

| Conceitos e objetivos de implantação para diretrizes gerais de implantação para áreas de tecnologia | Aplicar proteções de Confiança Zero alinhadas com áreas de tecnologia. | Equipes de TI e equipe de segurança |

| Confiança Zero para pequenas empresas | Aplicar princípios de Confiança Zero a clientes de pequenas empresas. | Clientes e parceiros que trabalham com o Microsoft 365 para empresas |

| Plano de modernização rápida de Confiança Zero (RaMP) para diretrizes de gerenciamento de projetos e listas de verificação para facilitar o processo | Implementar rapidamente as principais camadas de proteção de Confiança Zero. | Arquitetos de segurança e implementadores de TI |

| Plano de implantação de Confiança Zero com o Microsoft 365 para diretrizes detalhadas de design e implantação | Aplicar proteções de Confiança Zero ao seu locatário do Microsoft 365. | Equipes de TI e pessoal de segurança |

| Confiança Zero para Microsoft Copilots para diretrizes detalhadas de design e implantação | Aplique proteções de Confiança Zero aos Microsoft Copilots. | Equipes de TI e equipe de segurança |

| Confiança Zero para os serviços do Azure para diretrizes detalhadas sobre design e implantação | Aplique proteções de Confiança Zero a cargas de trabalho e serviços do Azure. | Equipes de TI e equipe de segurança |

| Integração de parceiros com a Confiança Zero para diretrizes de design para áreas de tecnologia e especializações | Aplicar proteções de Confiança Zero a soluções de nuvem da Microsoft. | Desenvolvedores parceiros, equipes de TI e equipe de segurança |

| Desenvolver usando princípios de Confiança Zero para diretrizes e práticas recomendadas de design de desenvolvimento de aplicativos | Aplicar proteções de Confiança Zero ao seu aplicativo. | Desenvolvedores de aplicativos |

Sua função

Siga esta tabela para obter os melhores conjuntos de documentação para sua função em sua organização.

| Função | Conjunto de documentações | Ajuda você... |

|---|---|---|

| Membro de uma equipe de TI ou segurança | Conceitos e objetivos de implantação para diretrizes gerais de implantação para áreas de tecnologia | Aplicar proteções de Confiança Zero alinhadas com áreas de tecnologia. |

| Cliente ou parceiro do Microsoft 365 para empresas | Confiança Zero para pequenas empresas | Aplicar princípios de Confiança Zero a clientes de pequenas empresas. |

| Arquiteto de segurança Implementador de TI |

Plano de modernização rápida de Confiança Zero (RaMP) para diretrizes de gerenciamento de projetos e listas de verificação para facilitar o processo | Implementar rapidamente as principais camadas de proteção de Confiança Zero. |

| Membro de uma equipe de TI ou de segurança do Microsoft 365 | Plano de implantação de Confiança Zero com o Microsoft 365 para diretrizes detalhadas de design e implantação para o Microsoft 365 | Aplicar proteções de Confiança Zero ao seu locatário do Microsoft 365. |

| Membro de uma equipe de TI ou segurança do Microsoft Copilot | Confiança Zero para Microsoft Copilots para diretrizes detalhadas de design e implantação | Aplique proteções de Confiança Zero aos Microsoft Copilots. |

| Membro de uma equipe de TI ou de segurança para serviços do Azure | Confiança Zero para serviços do Azure para diretrizes passo a passo detalhadas de design e implantação | Aplicar proteções de Confiança Zero às cargas de trabalho e serviços do Azure. |

| Desenvolvedor parceiro ou membro de uma equipe de TI ou segurança | Integração de parceiros com a Confiança Zero para diretrizes de design para áreas de tecnologia e especializações | Aplicar proteções de Confiança Zero a soluções de nuvem da Microsoft. |

| Desenvolvedor de aplicativo | Desenvolver usando princípios de Confiança Zero para diretrizes e práticas recomendadas de design de desenvolvimento de aplicativos | Aplicar proteções de Confiança Zero ao seu aplicativo. |

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de