Melhores práticas de segurança do Surface Hub 3

O Surface Hub 31 executa a experiência Salas do Microsoft Teams no Windows. Dependendo da postura de segurança da sua organização, talvez você deseje tomar outras medidas de segurança, conforme descrito neste artigo. No mínimo, recomendamos as seguintes medidas:

Dica

Antes de começar, examine as diretrizes para Salas do Microsoft Teams segurança, que se concentra principalmente na segurança de dispositivos de conferência de tabela: Salas do Teams sistemas certificados. O sistema operacional Windows 11 IoT Enterprise fornece aos administradores de TI um intervalo de opções de configuração e gerenciamento centralizados.

Alterar senha de administrador local padrão

A conta de administrador local padrão é um ponto de entrada bem conhecido para atores mal-intencionados. Se a senha de administrador padrão permanecer inalterada após a configuração pela primeira vez, o dispositivo poderá estar vulnerável a violações de dados, manipulação do sistema ou outro acesso não autorizado.

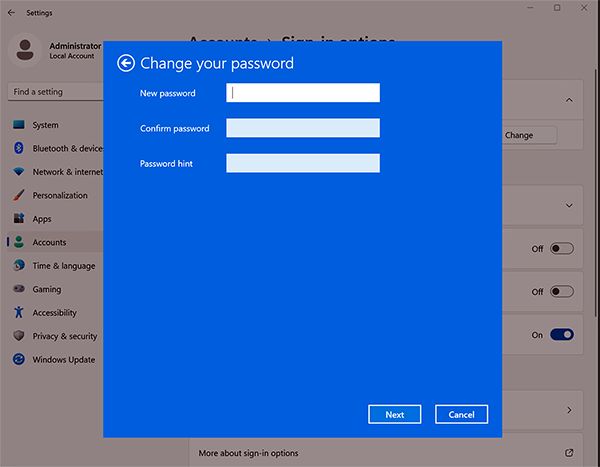

Para alterar a senha de administrador local no Surface Hub 3

- Entre com credenciais de administrador e vá para As opções de entrada De Contas > de Configurações > Alteração > de senha>.

- Insira a senha padrão atual:sfb.

- Create uma nova senha, confirme a senha e adicione uma dica. Para saber mais, confira Alterar ou redefinir sua senha do Windows.

Dica

Ao ingressar no Microsoft Entra ID (Azure AD), você pode utilizar o Windows LAPS (Solução de Senha do Administrador Local). Embora o LAPS não remova contas de administrador local, ele gerencia automaticamente senhas de administrador local, garantindo que elas sejam aleatórias e armazenadas com segurança no AD. Isso reduz o risco associado a senhas de administrador obsoletas ou amplamente conhecidas. Para saber mais, consulte Microsoft Intune suporte para o Windows LAPS.

Definir uma senha UEFI

A UEFI (Interface de Firmware Extensível Unificada) é uma interface de firmware avançada projetada para substituir o BIOS tradicional (Sistema Básico de Entrada/Saída), fornecendo recursos aprimorados, como segurança aprimorada, tempos de inicialização mais rápidos e suporte para discos rígidos maiores em sistemas operacionais Windows modernos. Ao definir uma senha UEFI, você adiciona uma camada extra de segurança, impedindo que usuários não autorizados alterem as configurações de firmware do dispositivo. Defina uma senha UEFI forte e armazene-a em um local seguro.

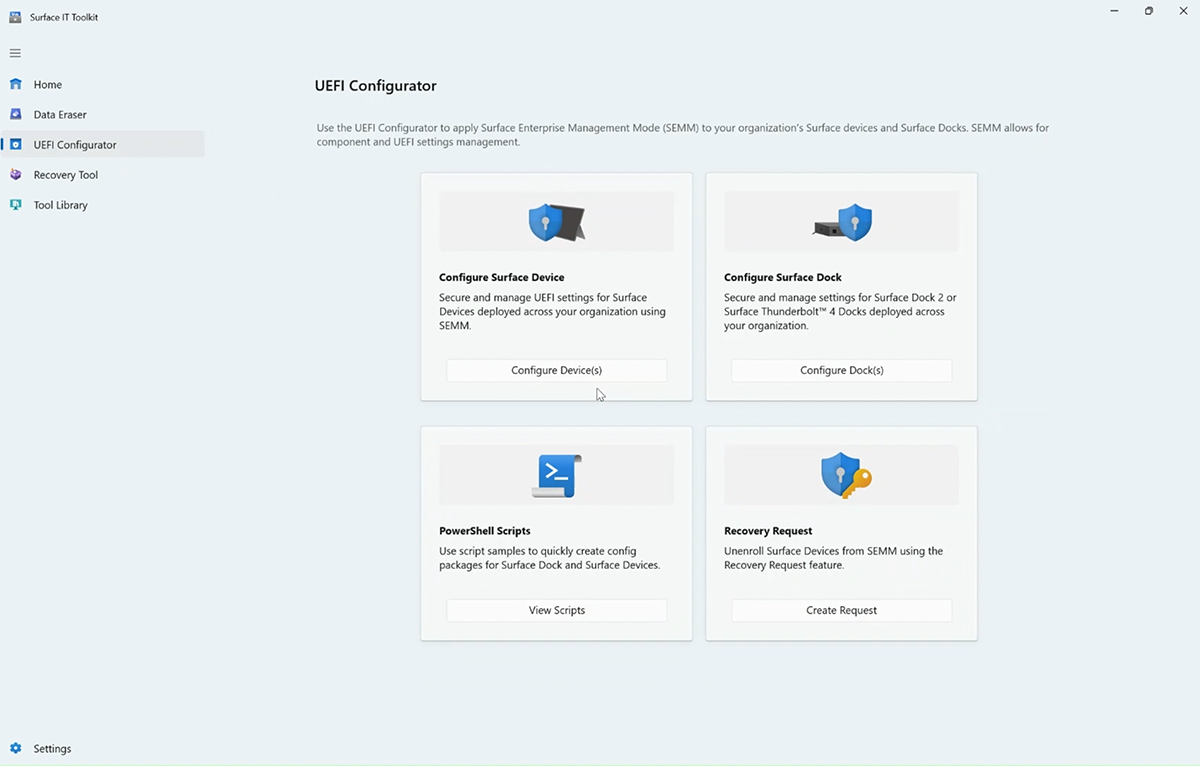

Use o Kit de Ferramentas de TI do Surface para definir uma senha UEFI com o SemM (Modo de Gerenciamento do Surface Enterprise).

Registrar o Surface Hub 3 no SEMM

Você precisa de uma unidade USB dedicada com pelo menos 50 MB de espaço de armazenamento.

Abra o Kit de Ferramentas de TI, selecione Configurador> UEFIConfigurar dispositivos.

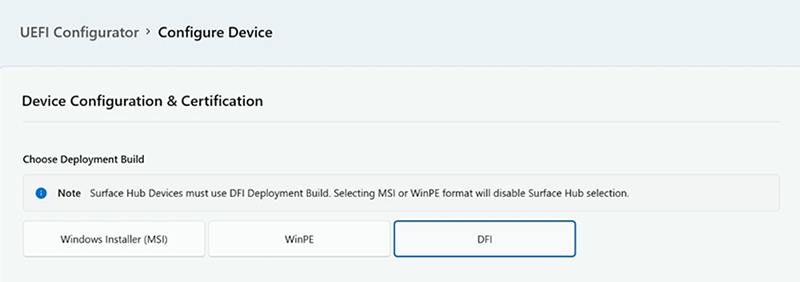

Em Escolher Build de Implantação, selecione DFI.

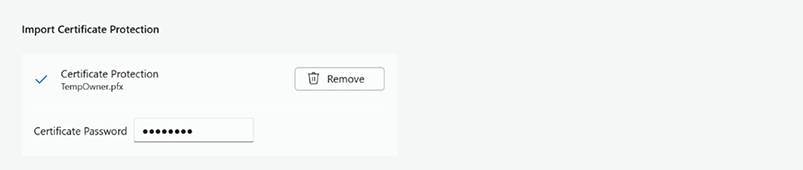

Em Importar Proteção de Certificação, adicione o certificado PFE (Troca de Informações Pessoais) organizacional.

Observação

Este artigo pressupõe que você obtenha certificados de um provedor de terceiros ou já tenha experiência em serviços de certificado PKI e saiba como criar seus próprios. Para saber mais, confira Requisitos de certificado SEMM e documentação da Arquitetura dos Serviços de Certificado .

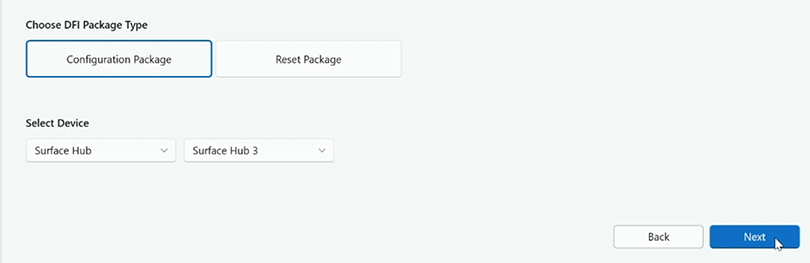

Em Tipo de Pacote DFI, selecione Pacote de Configuração. Para Dispositivo, selecione Surface Hub>do Surface Hub 3 e selecione Avançar.

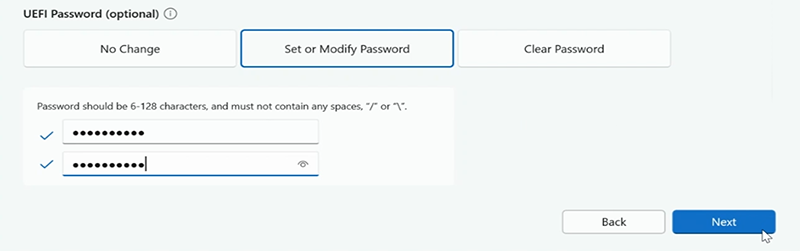

Em SENHA UEFI , selecione Definir ou Modificar Senha e, em seguida, insira e confirme sua senha. Selecione Avançar.

Opcionalmente, você pode configurar componentes e configurações avançadas, conforme descrito na seção Gerenciar configurações UEFI com SEMM, nesta página. Caso contrário, selecione Avançar.

Selecione sua unidade USB e escolha Create.

Após a criação bem-sucedida do pacote, o Configurador exibe os dois últimos caracteres da impressão digital do certificado. Você precisa desses caracteres ao importar a configuração para o Surface Hub 3.

Surface Hub 3 fisicamente seguro

A segurança física é uma ferramenta tão crucial quanto a segurança digital. Dispositivos como o Surface Hub em salas de conferência públicas podem ser suscetíveis a danos físicos ou adulteração. Para proteger o Surface Hub, considere as seguintes etapas:

- Selos evidentes de adulteração: Use selos evidentes de adulteração no dispositivo. Se alguém tentar abrir o dispositivo, o selo mostrará sinais de adulteração.

- Cabos de segurança e bloqueios: Use cabos de segurança e bloqueios para proteger o dispositivo em um objeto pesado ou imóvel, dificultando a saída de alguém com ele.

- Vigilância: Dependendo do ambiente de trabalho, você pode optar por instalar câmeras de vigilância na sala de conferência. A mera presença de câmeras pode deter possíveis erros.

Diferenças com Windows 10 Team no Surface Hub & Surface Hub 2S

Os seguintes recursos de segurança não estão mais habilitados por padrão no Surface Hub 3:

BitLocker

Você pode habilitar o BitLocker por meio de Intune ao ingressar no Microsoft Entra ID (Azure AD). Consulte Criptografar dispositivos Windows com o BitLocker no Intune para saber mais.

Para habilitar o BitLocker em um Surface Hub 3 autônomo

Entre no Surface Hub 3 com credenciais de administrador.

Selecione Iniciar, insira **Controle e abra Painel de Controle.

Selecione Sistema & Segurança>BitLocker Drive Encryption>Ativar BitLocker.

Código de Integridade do Modo de Usuário (UMCI)

A UMCI impõe políticas de integridade de código e garante que apenas o código confiável seja executado no modo de usuário, ajudando a impedir a execução de código mal-intencionado ou não confiável. Você pode configurar o UMCI por meio de Política de Grupo quando o Hub 3 é ingressado em um domínio Microsoft Entra ou usando cmdlets do PowerShell. O UMCI faz parte de um conjunto de recursos que você pode gerenciar com o WDAC (Controle de Aplicativo Windows Defender), que também inclui políticas configuráveis de integridade de código. Para saber mais, confira Entender Windows Defender regras de política do WDAC (Controle de Aplicativo) e regras de arquivo.

Gerenciamento de Salas Microsoft Teams Pro

É altamente recomendável utilizar a licença do portal de gerenciamento de Salas Microsoft Teams Pro. Essa plataforma de gerenciamento baseada em nuvem foi projetada para elevar a experiência da sala de reunião oferecendo monitoramento proativo e atualizações para dispositivos Salas do Microsoft Teams e seus periféricos. Destinado a organizações que buscam otimizar seus ambientes de reunião, esse serviço garante supervisão e gerenciamento em tempo real de dispositivos Salas do Microsoft Teams, incluindo o Surface Hub 3. Ao adotar essa solução, as organizações podem aumentar significativamente a usabilidade e a confiabilidade para os usuários finais, garantindo experiências de reunião perfeitas.

- Operações inteligentes: utiliza software e machine learning para automatizar atualizações, detectar problemas e resolve problemas para Salas do Microsoft Teams.

- Atualizações de segurança em tempo hábil: o gerenciamento automatizado de atualizações garante que os patches de segurança sejam aplicados prontamente à medida que se tornam disponíveis, minimizando a janela de vulnerabilidade e protegendo dispositivos contra ameaças de segurança conhecidas.

- Gerenciamento de atualizações: automatiza a orquestração de aplicativos de reunião e atualizações do Windows com base em anéis de implantação configuráveis pelo cliente.

Para saber mais, consulte Gerenciamento de Salas Microsoft Teams Pro.

Gerenciamento empresarial do Surface Hub 3

É recomendável ingressar no Surface Hub 3 para Microsoft Entra ID (Azure AD) e gerenciar o dispositivo usando Microsoft Intune ou solução de MDM (gerenciamento de dispositivo móvel equivalente). A tabela a seguir descreve as opções de gerenciamento de configuração para Intune.

| Recurso | Descrição | Saiba mais |

|---|---|---|

| Perfis de configuração de dispositivo | Use as configurações de proteção do ponto de extremidade do Intune para configurar Windows Defender, configurações de firewall e outros recursos de segurança para proteger o dispositivo contra possíveis ameaças. | Create perfis de dispositivo no Microsoft Intune |

| Políticas de conformidade do dispositivo | Verifique se o dispositivo está em conformidade com os padrões de segurança da sua organização. Se um dispositivo ficar fora de conformidade (por exemplo, se uma atualização necessária não estiver instalada), você poderá configurar ações ou notificações de correção automatizadas. | Create políticas de conformidade do dispositivo no Microsoft Intune |

| Gerenciamento de atualizações | Use as configurações padrão de gerenciamento de atualização para instalar automaticamente as atualizações durante uma janela de manutenção noturna. Intune fornece mais opções para personalizar, se necessário. | Windows Update configurações que você pode gerenciar com Intune Políticas do Anel de Atualização para dispositivos Windows 10/11. |

| Gerenciamento de aplicativo | Use Intune para gerenciar os aplicativos instalados no Surface Hub 3. Verifique se somente os aplicativos necessários relacionados à funcionalidade Salas do Teams são instalados e atualizados regularmente. | Gerenciar e proteger aplicativos no Intune |

| Criptografia BitLocker | Verifique se o armazenamento do dispositivo está criptografado usando o BitLocker. Isso protege os dados contra acesso não autorizado ou roubo de dispositivo. Ao contrário do Surface Hub 2S, o BitLocker não é instalado por padrão. | Criptografar dispositivos Windows com o BitLocker no Intune |

| Solução de senha do administrador do WindowsLocal | O Windows LAPS gerencia automaticamente senhas de administrador local, garantindo que elas sejam aleatórias e armazenadas com segurança em Microsoft Entra ID (Azure AD). Isso reduz o risco associado a senhas de administrador obsoletas ou amplamente conhecidas. | Microsoft Intune suporte para o Windows LAPS |

| Acesso condicional | Configure políticas de acesso condicional para garantir que o dispositivo só possa acessar recursos corporativos quando atender a condições específicas, como conformidade com políticas de segurança. | Usar o Acesso Condicional com políticas de conformidade Microsoft Intune |

| Segurança de rede | Verifique se o dispositivo está conectado a um segmento de rede seguro. Use Intune para configurar configurações de Wi-Fi, VPNs ou outras configurações de rede para proteger os dados em trânsito. | Create um perfil de Wi-Fi para dispositivos em Microsoft Intune Terminais de rede do Microsoft Intune |

| Apagamento remoto e bloqueio | No caso de um incidente de segurança, verifique se você pode bloquear ou apagar remotamente o dispositivo usando Intune. | Retirar ou apagar dispositivos usando Microsoft Intune |

| Auditoria e monitoramento | Examine regularmente os logs de auditoria e configure alertas para atividades suspeitas. Intune se integra ao Microsoft Endpoint Manager e outras soluções de segurança da Microsoft, fornecendo uma visão holística da segurança do dispositivo. | Auditar alterações e eventos no Microsoft Intune |

| Treinamento do usuário | Eduque os usuários sobre não deixar informações confidenciais visíveis na tela. Se sua organização tiver Prevenção Contra Perda de Dados do Microsoft Purview (DLP), você poderá definir políticas que impedem que as pessoas compartilhem informações confidenciais em um canal ou sessão de chat do Microsoft Teams. |

Prevenção contra perda de dados e Microsoft Teams |

Gerenciar configurações de Política de Grupo em cenários ingressados no domínio

Ao integrar Salas do Teams com um domínio, é imperativo estabelecer uma OU (Unidade Organizacional) separada e dedicada especificamente para Salas do Teams. Essa abordagem permite a aplicação de exclusões de GPO (objeto Política de Grupo) diretamente para essa OU, garantindo que apenas políticas relevantes afetem Salas do Teams objetos.

Desabilite a herança GPO. É crucial desabilitar toda a herança de GPO nessa UI para impedir a aplicação de configurações de Política de Grupo sem suporte ou irrelevantes para Salas do Teams.

Aplique GPOs à OU antes de ingressar no domínio. Verifique se os objetos do computador para Salas do Teams são criados dentro dessa OU específica antes da junção de domínio. Essa etapa é essencial para evitar a aplicação inadvertida de políticas padrão de OU do computador para Salas do Teams e manter a configuração e a postura de segurança pretendidas.

Para saber mais sobre como configurar Política de Grupo em cenários ingressados no domínio, confira os seguintes recursos:

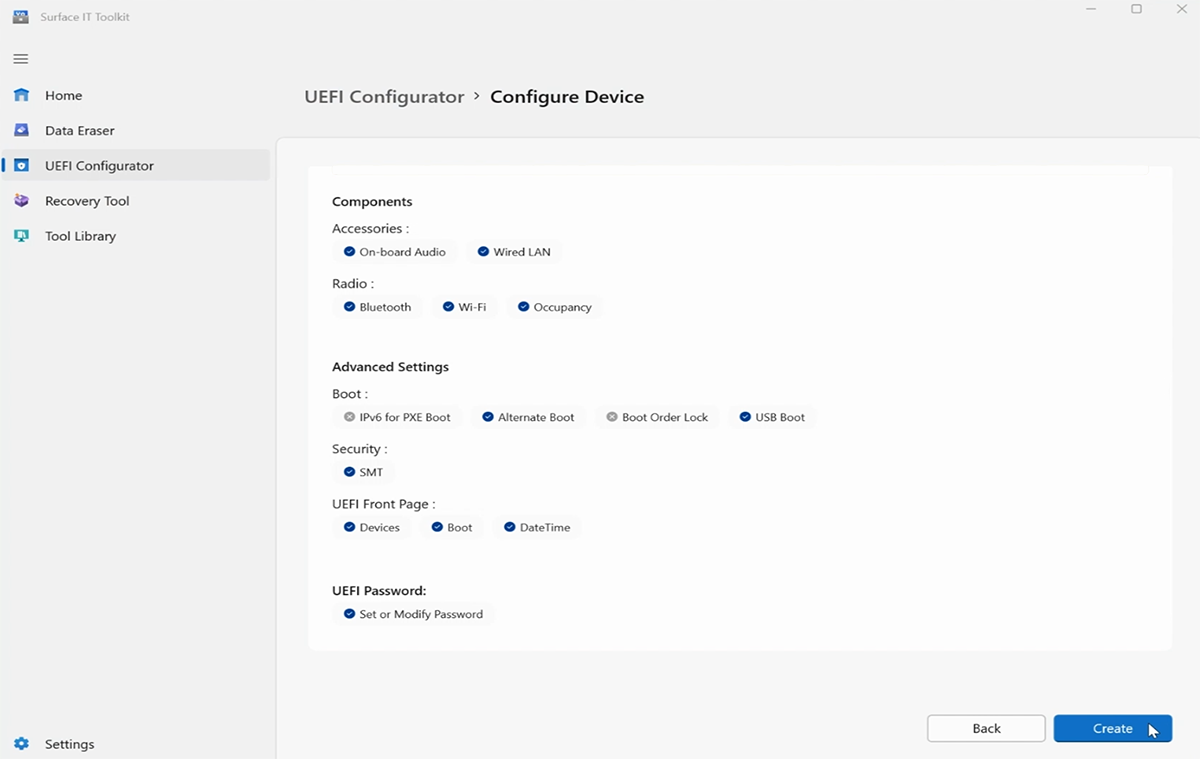

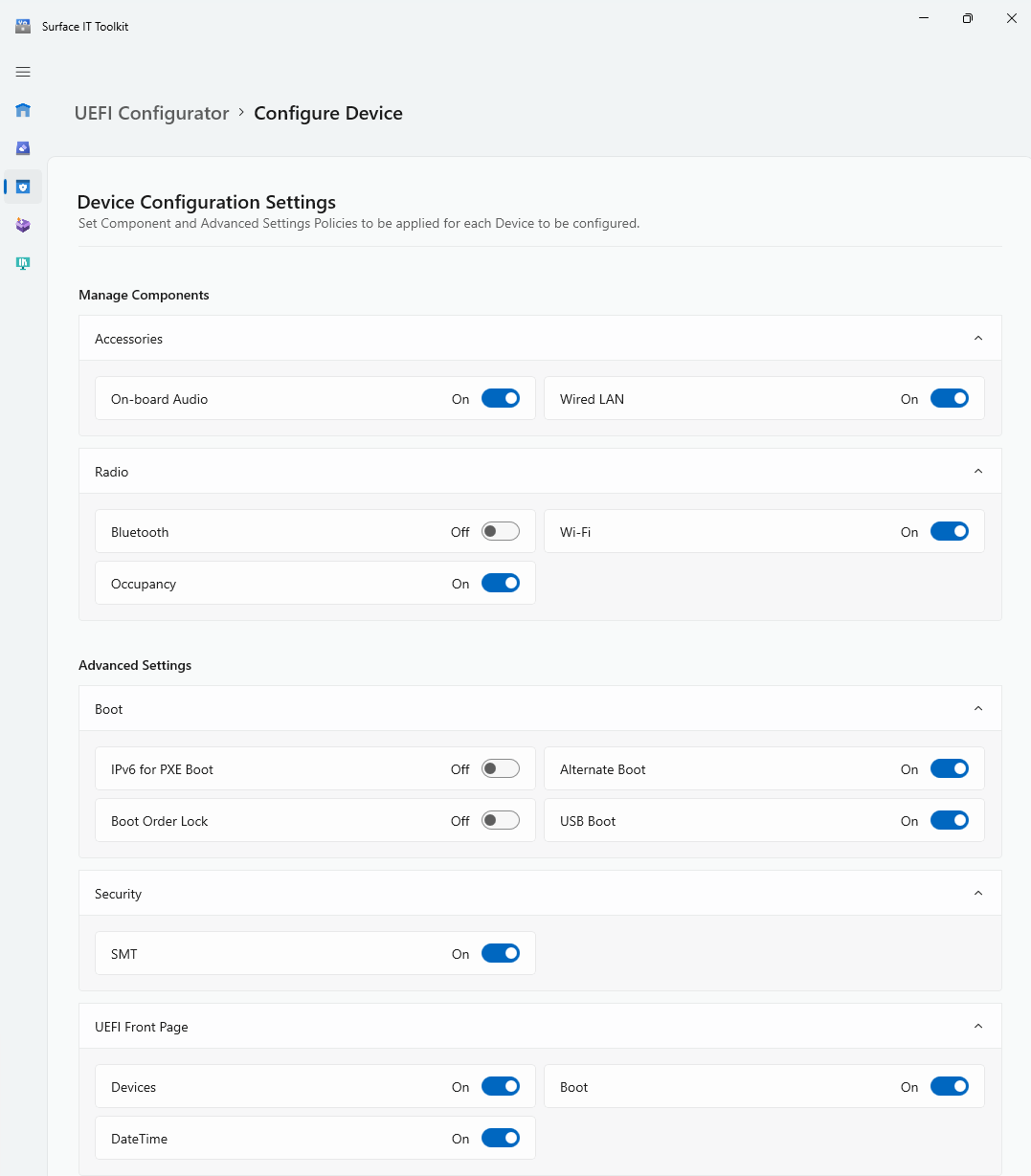

Gerenciar as configurações de UEFI com o SEMM

O SEMM permite que os administradores de TI bloqueiem os recursos no nível de firmware que talvez você deseje implementar dependendo da postura de segurança do ambiente. Abra o Configurador UEFI do Surface, conforme explicado anteriormente, e vá para as seguintes telas:

Para descrições de configurações, consulte Referência de configurações UEFI semm.

SMT (multi-threading simultâneo)

Comumente conhecido como hiperthreading em processadores Intel, o SMT permite que um único núcleo de CPU física execute vários threads simultaneamente. Isso pode melhorar o desempenho em aplicativos com vários threads. No entanto, há cenários específicos em que talvez você queira controlar a configuração SMT. Algumas vulnerabilidades, como ataques especulativos de canal lateral de execução (por exemplo, falha de terminal L1, vulnerabilidades de MDS), podem potencialmente explorar o SMT para acessar dados confidenciais. Desabilitar o SMT pode atenuar o risco associado a essas vulnerabilidades, embora ao custo de algum desempenho. O SMT está habilitado por padrão.

Inicialização de IPv6 para PXE

Se a infraestrutura de rede e os controles de segurança forem projetados principalmente em torno do IPv4 e ainda precisarem estar totalmente equipados para lidar com o tráfego IPv6 com segurança, habilitar o IPv6 para inicialização PXE poderá introduzir vulnerabilidades. Isso ocorre porque o IPv6 pode ignorar alguns dos controles de segurança existentes para IPv4.

Embora a habilitação do IPv6 para inicialização PXE esteja alinhada com o movimento mais amplo do setor para a adoção do IPv6, é essencial garantir que a infraestrutura de rede, os controles de segurança e as práticas operacionais estejam todos equipados para lidar com o IPv6 com segurança. Caso contrário, talvez seja mais seguro manter a inicialização IPv6 para PXE desabilitada até que essas medidas estejam em vigor.

Inicialização alternativa & inicialização USB

A capacidade de inicializar de outra fonte, como um dispositivo USB ou Ethernet, fornece flexibilidade para a recuperação do sistema, mas também pode introduzir vulnerabilidades:

- Sistemas operacionais não autorizados: se a inicialização alternativa estiver habilitada, um invasor com acesso físico ao dispositivo poderá inicializar o sistema usando um sistema operacional não autorizado de uma unidade USB. Isso pode ignorar os controles de segurança do sistema operacional primário.

- Extração de dados: um invasor pode inicializar de um dispositivo externo para um sistema que permite acesso direto ao armazenamento interno, potencialmente extraindo dados confidenciais.

- Instalação de malware: o inicialização de uma fonte não confiável pode introduzir malware, rootkits ou outro software mal-intencionado no nível do sistema.

Dadas essas implicações, as organizações em ambientes de trabalho altamente seguros podem optar por desabilitar Inicialização Alternativa e Inicialização USB para reduzir o risco de acesso não autorizado ou adulteração.

Bloqueio da ordem de inicialização

Habilitar o "Bloqueio de Ordem de Inicialização" aprimora a postura de segurança, garantindo que ele somente inicialize de fontes autorizadas. O Bloqueio de Ordem de Inicialização é desativado por padrão.

Referências

- Aplica-se ao Surface Hub 3 e ao Surface Hub 2S atualizados com o Surface Hub 3 Pack.

Saiba mais

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de