Validação de alertas no Microsoft Defender para a Cloud

Este documento ajuda-o a saber como verificar se o seu sistema está configurado corretamente para alertas do Microsoft Defender for Cloud.

O que são alertas de segurança?

Os alertas são as notificações que o Defender para a Cloud gera quando deteta ameaças nos recursos. Ele prioriza e lista os alertas, juntamente com as informações necessárias para investigar rapidamente o problema. O Defender for Cloud também fornece recomendações sobre como remediar um ataque.

Para obter mais informações, consulte Alertas de segurança no Defender for Cloud e Gerenciando e respondendo a alertas de segurança.

Pré-requisitos

Para receber todos os alertas, suas máquinas e os espaços de trabalho conectados do Log Analytics precisam estar no mesmo locatário.

Gerar exemplos de alertas de segurança

Se estiver a utilizar a nova experiência de alertas de pré-visualização, conforme descrito em Gerir e responder a alertas de segurança no Microsoft Defender for Cloud, pode criar alertas de exemplo a partir da página de alertas de segurança no portal do Azure.

Use exemplos de alertas para:

- avalie o valor e os recursos de seus planos do Microsoft Defender.

- validar quaisquer configurações feitas para seus alertas de segurança (como integrações SIEM, automação de fluxo de trabalho e notificações por e-mail).

Para criar alertas de exemplo:

Como usuário com a função Colaborador de Assinatura, na barra de ferramentas na página de alertas de segurança, selecione Exemplos de alertas.

Selecione uma subscrição.

Selecione o(s) plano(s) relevante(s) do Microsoft Defender para o(s) qual(is) pretende ver alertas.

Selecione Criar alertas de exemplo.

Uma notificação é exibida informando que os alertas de exemplo estão sendo criados:

Após alguns minutos, os alertas aparecem na página de alertas de segurança. Eles também aparecem em qualquer outro lugar que você tenha configurado para receber seus alertas de segurança do Microsoft Defender for Cloud (SIEMs conectados, notificações por email e assim por diante).

Gorjeta

Os alertas são para recursos simulados.

Simular alertas em suas VMs do Azure (Windows)

Depois que o agente do Microsoft Defender for Endpoint estiver instalado em sua máquina, como parte da integração do Defender for Servers, siga estas etapas da máquina onde você deseja ser o recurso atacado do alerta:

Abra um prompt de linha de comando elevado no dispositivo e execute o script:

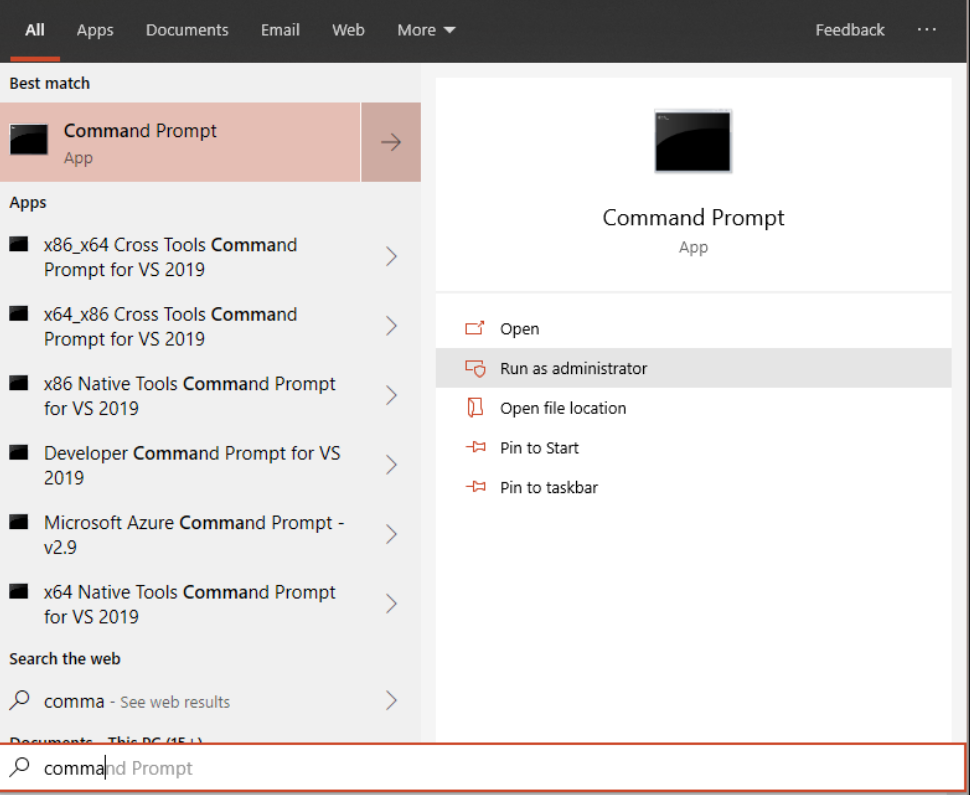

Vá para Iniciar e digite

cmd.Selecione com o botão direito do mouse Prompt de Comando e selecione Executar como administrador

No prompt, copie e execute o seguinte comando:

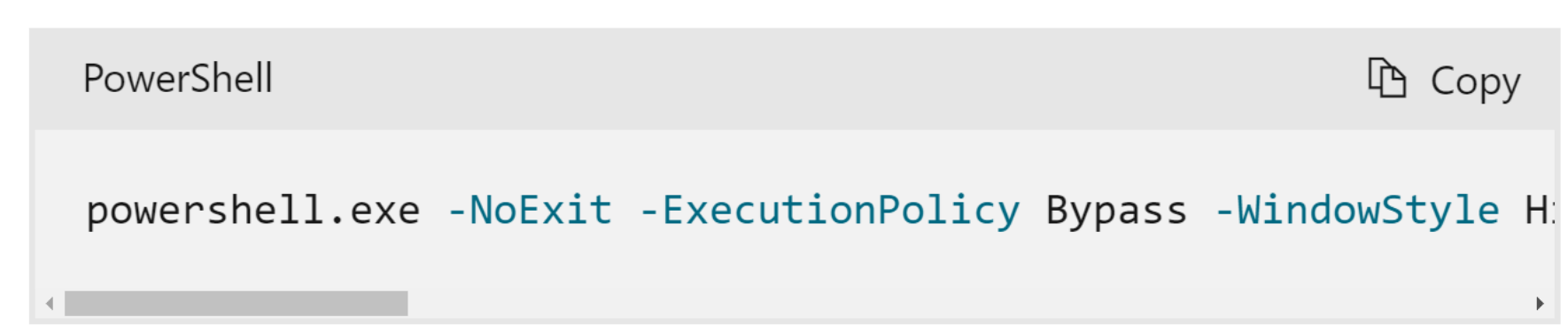

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'A janela do prompt de comando fecha automaticamente. Se for bem-sucedido, um novo alerta deve aparecer na folha Alertas do Defender for Cloud em 10 minutos.

A linha de mensagem na caixa do PowerShell deve ser semelhante à forma como é apresentada aqui:

Como alternativa, você também pode usar a cadeia de caracteres de teste EICAR para executar este teste: Crie um arquivo de texto, cole a linha EICAR e salve o arquivo como um arquivo executável na unidade local da sua máquina.

Nota

Ao rever alertas de teste para Windows, certifique-se de que tem o Defender for Endpoint em execução com a proteção em tempo real ativada. Saiba como validar essa configuração.

Simular alertas em suas VMs do Azure (Linux)

Depois que o agente do Microsoft Defender for Endpoint estiver instalado em sua máquina, como parte da integração do Defender for Servers, siga estas etapas da máquina onde você deseja ser o recurso atacado do alerta:

Abra uma janela do Terminal, copie e execute o seguinte comando:

curl -O https://secure.eicar.org/eicar.com.txtA janela do prompt de comando fecha automaticamente. Se for bem-sucedido, um novo alerta deve aparecer na folha Alertas do Defender for Cloud em 10 minutos.

Nota

Ao revisar alertas de teste para Linux, certifique-se de ter o Defender for Endpoint em execução com a proteção em tempo real ativada. Saiba como validar essa configuração.

Simular alertas no Kubernetes

O Defender for Containers fornece alertas de segurança para seus clusters e nós de cluster subjacentes. O Defender for Containers faz isso monitorando o plano de controle (servidor de API) e a carga de trabalho conteinerizada.

Você pode saber se o alerta está relacionado ao plano de controle ou à carga de trabalho conteinerizada com base em seu prefixo. Os alertas de segurança do plano de controle têm um prefixo de , enquanto os alertas de segurança para carga de trabalho de tempo de K8S_execução nos clusters têm um prefixo de K8S.NODE_.

Você pode simular alertas para o plano de controle e alertas de carga de trabalho com as etapas a seguir.

Simular alertas de plano de controle (prefixo K8S_)

Pré-requisitos

- Verifique se o plano do Defender for Containers está habilitado.

- Somente arco - Verifique se o sensor Defender está instalado.

- Somente EKS ou GKE - Verifique se as opções padrão de provisionamento automático da coleta de logs de auditoria estão habilitadas.

Para simular um alerta de segurança do plano de controle do Kubernetes:

Execute o seguinte comando a partir do cluster:

kubectl get pods --namespace=asc-alerttest-662jfi039nVocê recebe a seguinte resposta:

No resource found.Aguarde 30 minutos.

No portal do Azure, navegue até a página de alertas de segurança do Defender for Cloud.

No cluster Kubernetes relevante, localize o seguinte alerta

Microsoft Defender for Cloud test alert for K8S (not a threat)

Simular alertas de carga de trabalho (K8S. NODE_ prefixo)

Pré-requisitos

- Verifique se o plano do Defender for Containers está habilitado.

- Verifique se o sensor Defender está instalado.

Para simular um alerta de segurança de carga de trabalho do Kubernetes:

Crie um pod para executar um comando de teste. Este pod pode ser qualquer um dos pods existentes no cluster, ou um novo pod. Você pode criar usando esta configuração yaml de exemplo:

apiVersion: v1 kind: Pod metadata: name: mdc-test spec: containers: - name: mdc-test image: ubuntu:18.04 command: ["/bin/sh"] args: ["-c", "while true; do echo sleeping; sleep 3600;done"]Para criar o pod run:

kubectl apply -f <path_to_the_yaml_file>Execute o seguinte comando a partir do cluster:

kubectl exec -it mdc-test -- bashCopie o executável para um local separado e renomeie-o para com

./asc_alerttest_662jfi039no seguinte comandocp /bin/echo ./asc_alerttest_662jfi039n.Execute o arquivo

./asc_alerttest_662jfi039n testing eicar pipe.Aguarde 10 minutos.

No portal do Azure, navegue até a página de alertas de segurança do Defender for Cloud.

No cluster AKS relevante, localize o seguinte alerta

Microsoft Defender for Cloud test alert (not a threat).

Você também pode saber mais sobre como defender seus nós e clusters do Kubernetes com o Microsoft Defender for Containers.

Simular alertas para o Serviço de Aplicativo

Você pode simular alertas para recursos em execução no Serviço de Aplicativo.

Crie um novo site e aguarde 24 horas para que ele seja registrado no Defender for Cloud ou use um site existente.

Uma vez criado o site, acesse-o usando a seguinte URL:

Um alerta é gerado dentro de cerca de 1-2 horas.

Simule alertas para Storage ATP (Advanced Threat Protection)

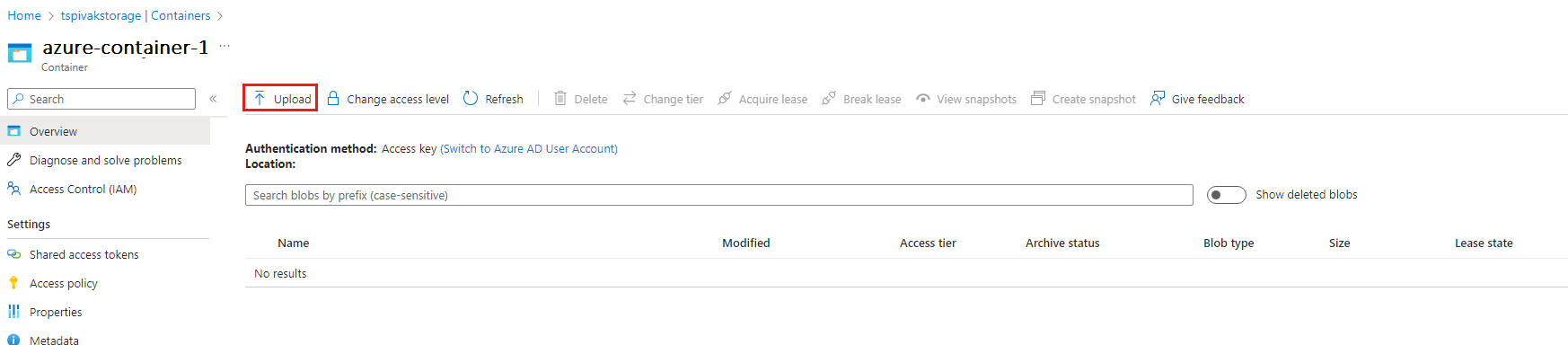

Navegue até uma conta de armazenamento que tenha o Azure Defender for Storage habilitado.

Selecione a guia Contêineres na barra lateral.

Navegue até um contêiner existente ou crie um novo.

Carregue um ficheiro para esse contentor. Evite carregar qualquer ficheiro que possa conter dados confidenciais.

Selecione com o botão direito do mouse o arquivo carregado e selecione Gerar SAS.

Selecione o botão Gerar token SAS e URL (não é necessário alterar nenhuma opção).

Copie o URL SAS gerado.

Abra o navegador Tor, que você pode baixar aqui.

No navegador Tor, navegue até a URL SAS. Agora você deve ver e pode baixar o arquivo que foi carregado.

Testar alertas do AppServices

Para simular um alerta EICAR de serviços de aplicativo:

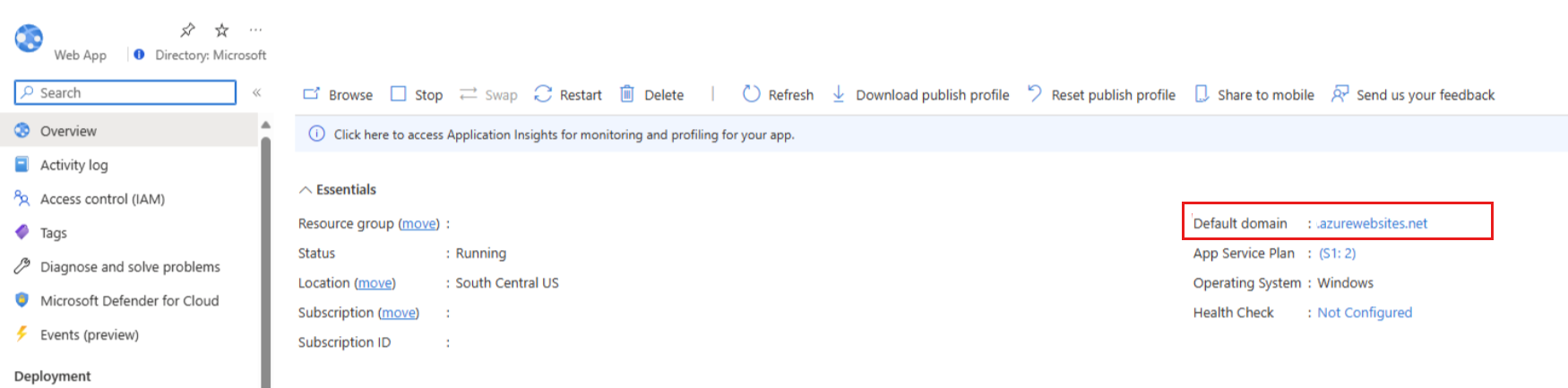

- Encontre o ponto de extremidade HTTP do site entrando na folha do portal do Azure para o site dos Serviços de Aplicativo ou usando a entrada DNS personalizada associada a este site. (O ponto de extremidade de URL padrão para o site dos Serviços de Aplicativo do Azure tem o sufixo

https://XXXXXXX.azurewebsites.net). O site deve ser um site existente e não um que foi criado antes da simulação de alerta. - Navegue até o URL do site e adicione o seguinte sufixo fixo:

/This_Will_Generate_ASC_Alert. O URL deve ter esta aparência:https://XXXXXXX.azurewebsites.net/This_Will_Generate_ASC_Alert. Pode levar algum tempo para que o alerta seja gerado (~1,5 horas).

Validar a Deteção de Ameaças do Azure Key Vault

- Se ainda não tiver um Cofre da Chave criado, certifique-se de que cria um.

- Depois de terminar de criar o Cofre da Chave e o segredo, vá para uma VM que tenha acesso à Internet e baixe o Navegador TOR.

- Instale o navegador TOR em sua VM.

- Depois de concluir a instalação, abra seu navegador normal, entre no portal do Azure e acesse a página Cofre da Chave. Selecione o URL realçado e copie o endereço.

- Abra o TOR e cole essa URL (você precisa autenticar novamente para acessar o portal do Azure).

- Depois de concluir o acesso, você também pode selecionar a opção Segredos no painel esquerdo.

- No Navegador TOR, saia do portal do Azure e feche o navegador.

- Depois de algum tempo, o Defender for Key Vault disparará um alerta com informações detalhadas sobre essa atividade suspeita.

Próximos passos

Este artigo apresentou-lhe o processo de validação de alertas. Agora que você está familiarizado com essa validação, explore os seguintes artigos:

- Validando a deteção de ameaças do Azure Key Vault no Microsoft Defender for Cloud

- Gerir e responder a alertas de segurança no Microsoft Defender for Cloud - Saiba como gerir alertas e responder a incidentes de segurança no Defender for Cloud.

- Noções básicas sobre alertas de segurança no Microsoft Defender for Cloud