Monitoramento de ameaças OT em SOCs empresariais

À medida que mais setores críticos para os negócios transformam seus sistemas de OT em infraestruturas digitais de TI, as equipes do centro de operações de segurança (SOC) e os CISOs (Chief Information Security Officers) são cada vez mais responsáveis pelas ameaças das redes OT.

Juntamente com as novas responsabilidades, as equipes SOC lidam com novos desafios, incluindo:

Falta de experiência e conhecimento em OT dentro das equipes atuais de SOC em relação a alertas de OT, equipamentos industriais, protocolos e comportamento de rede. Isso geralmente se traduz em uma compreensão vaga ou minimizada dos incidentes de OT e seu impacto nos negócios.

Comunicação e processos isolados ou ineficientes entre organizações OT e SOC.

Tecnologia e ferramentas limitadas, como falta de visibilidade ou remediação de segurança automatizada para redes OT. Você precisa avaliar e vincular informações entre fontes de dados para redes OT, e as integrações com soluções SOC existentes podem ser caras.

No entanto, sem dados de OT, contexto e integração com ferramentas SOC e fluxos de trabalho existentes, as ameaças operacionais e de segurança de OT podem ser tratadas incorretamente ou até mesmo passar despercebidas.

Integre o Defender for IoT e o Microsoft Sentinel

O Microsoft Sentinel é um serviço de nuvem escalável para gerenciamento de eventos de segurança (SIEM), orquestração de segurança, resposta automatizada (SOAR). As equipes de SOC podem usar a integração entre o Microsoft Defender for IoT e o Microsoft Sentinel para coletar dados em redes, detetar e investigar ameaças e responder a incidentes.

No Microsoft Sentinel, o conector de dados e a solução Defender for IoT trazem conteúdo de segurança pronto para uso para as equipes SOC, ajudando-as a visualizar, analisar e responder a alertas de segurança OT e entender os incidentes gerados no conteúdo mais amplo de ameaças organizacionais.

Instale o conector de dados do Defender for IoT sozinho para transmitir seus alertas de rede OT para o Microsoft Sentinel. Em seguida, instale também a solução Microsoft Defender for IoT para obter o valor extra de regras de análise específicas de IoT /OT, pastas de trabalho e playbooks SOAR, e também mapeamentos de incidentes para MITRE ATT&CK para técnicas ICS.

A integração do Defender for IoT com o Microsoft Sentinel também ajuda você a ingerir mais dados de outras integrações de parceiros do Microsoft Sentinel. Para obter mais informações, consulte Integrações com a Microsoft e serviços de parceiros.

Nota

Alguns recursos do Microsoft Sentinel podem incorrer em uma taxa. Para obter mais informações, consulte Planejar custos e entender preços e cobrança do Microsoft Sentinel.

Deteção e resposta integradas

A tabela a seguir mostra como a equipe de OT, no lado do Defender para IoT, e a equipe SOC, no lado do Microsoft Sentinel, podem detetar e responder a ameaças rapidamente em toda a linha do tempo de ataque.

| Microsoft Sentinel | Passo | Defender para IoT |

|---|---|---|

| Alerta OT acionado | Os alertas OT de alta confiança, alimentados pelo grupo de pesquisa de segurança Seção 52 do Defender for IoT, são acionados com base nos dados ingeridos no Defender for IoT. | |

| As regras de análise abrem automaticamente os incidentes apenas para casos de uso relevantes, evitando a fadiga do alerta de OT | Incidente de OT criado | |

| As equipes SOC mapeiam o impacto nos negócios, incluindo dados sobre o local, linha, ativos comprometidos e proprietários de OT | Mapeamento de impacto nos negócios de incidentes de OT | |

| As equipes SOC movem o incidente para Ativo e começam a investigar, usando conexões de rede e eventos, pastas de trabalho e a página de entidade do dispositivo OT | Investigação de incidentes de OT | Os alertas são movidos para Ativo e as equipes de OT investigam usando dados PCAP, relatórios detalhados e outros detalhes do dispositivo |

| As equipas SOC respondem com playbooks e cadernos OT | Resposta a incidentes de OT | As equipas de OT suprimem o alerta ou aprendem-no para a próxima vez, conforme necessário |

| Depois que a ameaça é mitigada, as equipes de SOC encerram o incidente | Encerramento de incidentes de OT | Depois que a ameaça é mitigada, as equipes de OT fecham o alerta |

Sincronizações de status de alerta

As alterações de status de alerta são sincronizadas do Microsoft Sentinel para o Defender for IoT somente, e não do Defender for IoT para o Microsoft Sentinel.

Se você integrar o Defender for IoT ao Microsoft Sentinel, recomendamos que gerencie seus status de alerta juntamente com os incidentes relacionados no Microsoft Sentinel.

Incidentes do Microsoft Sentinel para o Defender for IoT

Depois de configurar o conector de dados do Defender for IoT e transmitir dados de alerta de IoT/OT para o Microsoft Sentinel, use um dos seguintes métodos para criar incidentes com base nesses alertas:

| Método | Description |

|---|---|

| Usar a regra de conector de dados padrão | Use o padrão, Criar incidentes com base em todos os alertas gerados na regra de análise do Microsoft Defender for IOT fornecida com o conector de dados. Esta regra cria um incidente separado no Microsoft Sentinel para cada alerta transmitido do Defender for IoT. |

| Usar regras de solução prontas para uso | Habilite algumas ou todas as regras de análise prontas para uso fornecidas com a solução Microsoft Defender para IoT . Essas regras de análise ajudam a reduzir a fadiga do alerta, criando incidentes apenas em situações específicas. Por exemplo, você pode optar por criar incidentes para tentativas excessivas de entrada, mas para várias verificações detetadas na rede. |

| Criar regras personalizadas | Crie regras de análise personalizadas para criar incidentes com base apenas nas suas necessidades específicas. Você pode usar as regras de análise prontas para uso como ponto de partida ou criar regras do zero. Adicione o seguinte filtro para evitar incidentes duplicados para a mesma ID de alerta: | where TimeGenerated <= ProcessingEndTime + 60m |

Independentemente do método escolhido para criar alertas, apenas um incidente deve ser criado para cada ID de alerta do Defender for IoT.

Pastas de trabalho do Microsoft Sentinel para o Defender for IoT

Para visualizar e monitorar seus dados do Defender for IoT, use as pastas de trabalho implantadas em seu espaço de trabalho do Microsoft Sentinel como parte da solução Microsoft Defender for IoT .

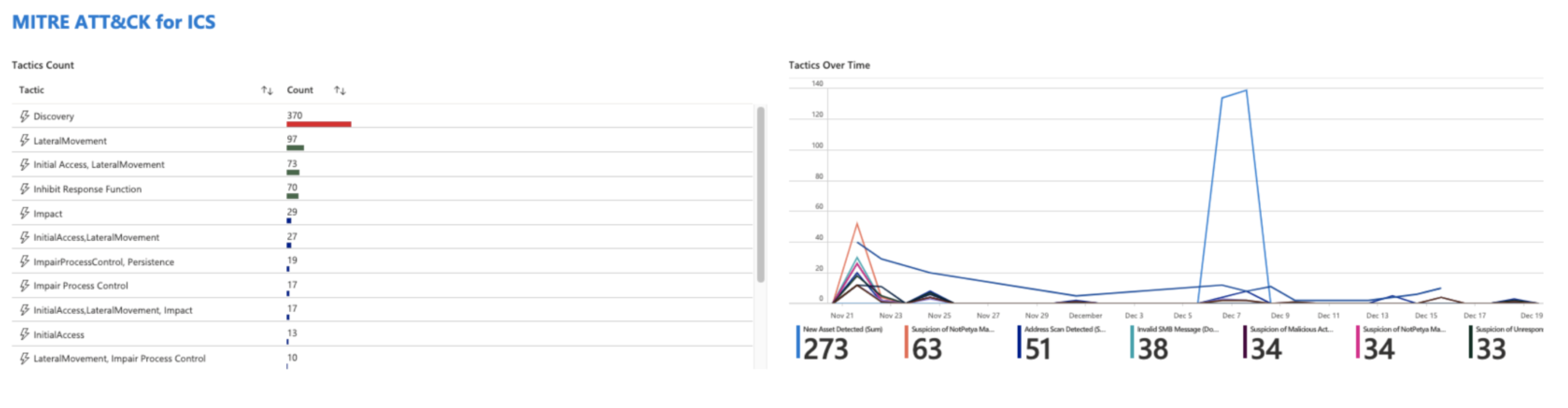

As pastas de trabalho do Defender for IoT fornecem investigações guiadas para entidades OT com base em incidentes abertos, notificações de alerta e atividades para ativos de OT. Eles também fornecem uma experiência de caça em toda a estrutura MITRE ATT&CK® para ICS e são projetados para permitir que analistas, engenheiros de segurança e MSSPs ganhem consciência situacional da postura de segurança OT.

As pastas de trabalho podem exibir alertas por tipo, gravidade, tipo de dispositivo OT ou fornecedor ou alertas ao longo do tempo. As pastas de trabalho também mostram o resultado do mapeamento de alertas para MITRE ATT&CK para táticas ICS, além da distribuição de táticas por contagem e período de tempo. Por exemplo:

Manuais SOAR para o Defender for IoT

Playbooks são coleções de ações de correção automatizadas que podem ser executadas a partir do Microsoft Sentinel como rotina. Um manual pode ajudar a automatizar e orquestrar sua resposta a ameaças. Ele pode ser executado manualmente ou configurado para ser executado automaticamente em resposta a alertas ou incidentes específicos, quando acionado por uma regra de análise ou uma regra de automação, respectivamente.

Por exemplo, use playbooks SOAR para:

Abra um tíquete de ativo no ServiceNow quando um novo ativo for detetado, como uma nova estação de trabalho de engenharia. Este alerta pode ser um dispositivo não autorizado que pode ser usado por adversários para reprogramar PLCs.

Envie um e-mail para as partes interessadas relevantes quando atividades suspeitas forem detetadas, por exemplo, reprogramação não planejada de PLC. O e-mail pode ser enviado para o pessoal da OT, como um engenheiro de controle responsável na linha de produção relacionada.

Comparando eventos, alertas e incidentes do Defender for IoT

Esta seção esclarece as diferenças entre eventos, alertas e incidentes do Defender for IoT no Microsoft Sentinel. Use as consultas listadas para exibir uma lista completa dos eventos, alertas e incidentes atuais para suas redes OT.

Normalmente, você vê mais eventos do Defender for IoT no Microsoft Sentinel do que alertas e mais alertas do Defender for IoT do que incidentes.

Eventos do Defender for IoT no Microsoft Sentinel

Cada log de alerta transmitido para o Microsoft Sentinel do Defender for IoT é um evento. Se o log de alertas refletir um alerta novo ou atualizado no Defender for IoT, um novo registro será adicionado à tabela SecurityAlert .

Para exibir todos os eventos do Defender for IoT no Microsoft Sentinel, execute a seguinte consulta na tabela SecurityAlert :

SecurityAlert

| where ProviderName == 'IoTSecurity' or ProviderName == 'CustomAlertRule'

Instead

Alertas do Defender for IoT no Microsoft Sentinel

O Microsoft Sentinel cria alertas com base nas suas regras de análise atuais e nos registos de alertas listados na tabela SecurityAlert . Se você não tiver regras de análise ativas para o Defender for IoT, o Microsoft Sentinel considerará cada log de alerta como um evento.

Para exibir alertas no Microsoft Sentinel, execute a seguinte consulta natabela SecurityAlert :

SecurityAlert

| where ProviderName == 'ASI Scheduled Alerts' or ProviderName =='CustomAlertRule'

Depois de instalar a solução Microsoft Defender for IoT e implantar o manual AD4IoT-AutoAlertStatusSync, as alterações de status do alerta são sincronizadas do Microsoft Sentinel para o Defender for IoT. As alterações de status de alerta não são sincronizadas do Defender for IoT para o Microsoft Sentinel.

Importante

Recomendamos que você gerencie seus status de alerta juntamente com os incidentes relacionados no Microsoft Sentinel. Para obter mais informações, consulte Trabalhar com tarefas incidentes no Microsoft Sentinel.

Defender para incidentes de IoT no Microsoft Sentinel

O Microsoft Sentinel cria incidentes com base nas suas regras de análise. Você pode ter vários alertas agrupados no mesmo incidente ou pode ter regras de análise configuradas para não criar incidentes para tipos de alerta específicos.

Para exibir incidentes no Microsoft Sentinel, execute a seguinte consulta:

SecurityIncident

Próximos passos

Para obter mais informações, consulte:

- Integrações com a Microsoft e serviços de parceiros

- Tutorial: Conectar o Microsoft Defender para IoT com o Microsoft Sentinel

- Detete ameaças prontas para uso com dados do Defender for IoT

- Criar regras de análise personalizadas para detetar ameaças

- Tutorial: Usar playbooks com regras de automação no Microsoft Sentinel