Tutorial: Responder a ameaças usando playbooks com regras de automação no Microsoft Sentinel

Este tutorial mostra como usar playbooks juntamente com regras de automação para automatizar sua resposta a incidentes e remediar ameaças de segurança detetadas pelo Microsoft Sentinel. Quando você concluir este tutorial, você será capaz de:

- Criar uma regra de automação

- Criar um playbook

- Adicionar ações a um manual

- Anexe um manual a uma regra de automação ou uma regra de análise para automatizar a resposta a ameaças

Nota

Este tutorial fornece orientação básica para uma tarefa importante do cliente: criar automação para triagem de incidentes. Para obter mais informações, consulte nossa seção Instruções, como Automatizar a resposta a ameaças com playbooks no Microsoft Sentinel e Usar gatilhos e ações nos playbooks do Microsoft Sentinel.

Importante

O Microsoft Sentinel está disponível como parte da visualização pública da plataforma unificada de operações de segurança no portal Microsoft Defender. Para obter mais informações, consulte Microsoft Sentinel no portal do Microsoft Defender.

O que são regras de automação e playbooks?

As regras de automação ajudam a triar incidentes no Microsoft Sentinel. Você pode usá-los para atribuir automaticamente incidentes ao pessoal certo, fechar incidentes barulhentos ou falsos positivos conhecidos, alterar sua gravidade e adicionar tags. Eles também são o mecanismo pelo qual você pode executar playbooks em resposta a incidentes ou alertas.

Os playbooks são conjuntos de procedimentos que podem ser executados a partir do Microsoft Sentinel em resposta a um incidente inteiro, a um alerta individual ou a uma entidade específica. Um manual pode ajudar a automatizar e orquestrar sua resposta e pode ser configurado para ser executado automaticamente quando alertas específicos são gerados ou quando incidentes são criados ou atualizados, sendo anexado a uma regra de automação. Ele também pode ser executado manualmente sob demanda em incidentes, alertas ou entidades específicas.

Os Playbooks no Microsoft Sentinel baseiam-se em fluxos de trabalho criados nas Aplicações Lógicas do Azure, o que significa que obtém toda a potência, capacidade de personalização e modelos incorporados das Aplicações Lógicas. Cada playbook é criado para a assinatura específica à qual pertence, mas a exibição Playbooks mostra todos os playbooks disponíveis em todas as assinaturas selecionadas.

Nota

Como os playbooks usam os Aplicativos Lógicos do Azure, taxas adicionais podem ser aplicadas. Visite a página de preços dos Aplicativos Lógicos do Azure para obter mais detalhes.

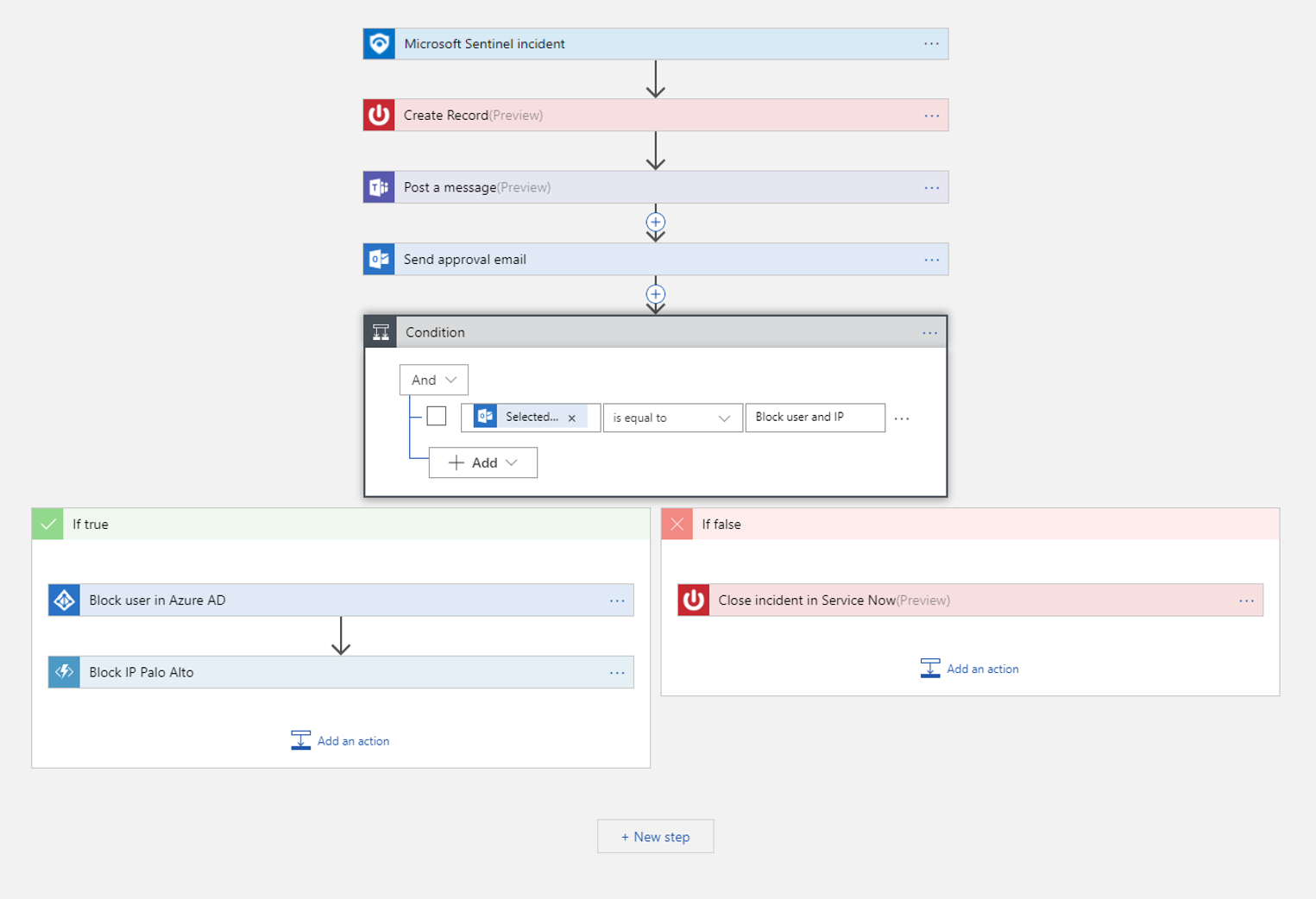

Por exemplo, se você quiser impedir que usuários potencialmente comprometidos se movam pela rede e roubem informações, você pode criar uma resposta automatizada e multifacetada a incidentes gerados por regras que detetam usuários comprometidos. Você começa criando um manual que executa as seguintes ações:

Quando o playbook é chamado por uma regra de automação passando-o como um incidente, o playbook abre um ticket no ServiceNow ou em qualquer outro sistema de tíquete de TI.

Ele envia uma mensagem para seu canal de operações de segurança no Microsoft Teams ou no Slack para garantir que seus analistas de segurança estejam cientes do incidente.

Ele também envia todas as informações do incidente em uma mensagem de e-mail para o administrador sênior da rede e administrador de segurança. A mensagem de e-mail incluirá os botões de opção Bloquear e Ignorar usuário.

O manual aguarda até que uma resposta seja recebida dos administradores e, em seguida, continua com suas próximas etapas.

Se os administradores escolherem Bloquear, ele enviará um comando para o Microsoft Entra ID para desabilitar o usuário e um para o firewall para bloquear o endereço IP.

Se os administradores escolherem Ignorar, o playbook fechará o incidente no Microsoft Sentinel e o ticket no ServiceNow.

Para acionar o playbook, você criará uma regra de automação que será executada quando esses incidentes forem gerados. Essa regra tomará as seguintes medidas:

A regra altera o status do incidente para Ativo.

Ele atribui o incidente ao analista encarregado de gerenciar esse tipo de incidente.

Ele adiciona a tag "usuário comprometido".

Finalmente, ele chama o manual que você acabou de criar. (Permissões especiais são necessárias para esta etapa.)

Os playbooks podem ser executados automaticamente em resposta a incidentes, criando regras de automação que chamam os playbooks de ações, como no exemplo acima. Eles também podem ser executados automaticamente em resposta a alertas, dizendo à regra de análise para executar automaticamente um ou mais playbooks quando o alerta for gerado.

Você também pode optar por executar um playbook manualmente sob demanda, como resposta a um alerta selecionado.

Obtenha uma introdução mais completa e detalhada para automatizar a resposta a ameaças usando regras de automação e playbooks no Microsoft Sentinel.

Criar um playbook

Siga estas etapas para criar um novo manual no Microsoft Sentinel:

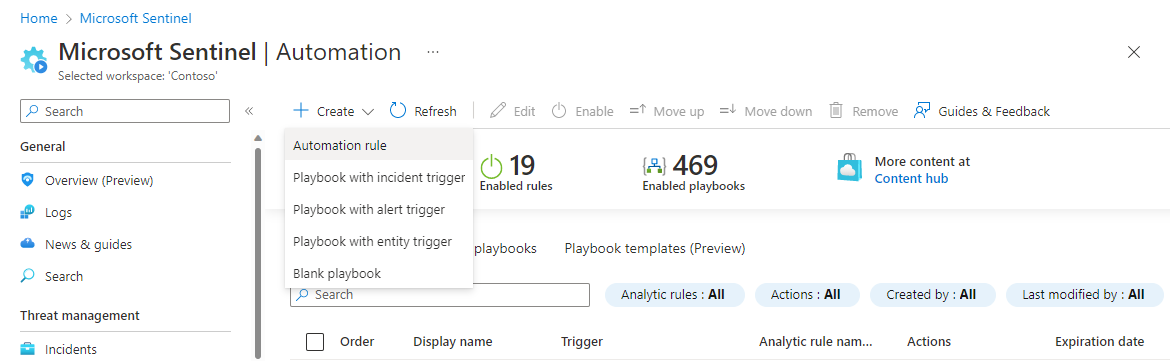

Para o Microsoft Sentinel no portal do Azure, selecione a página Automação da Configuração>. Para Microsoft Sentinel no portal do Defender, selecione Microsoft Sentinel>Configuration>Automation.

No menu superior, selecione Criar.

O menu suspenso que aparece em Criar oferece quatro opções para criar playbooks:

Se você estiver criando um playbook padrão (o novo tipo - consulte Tipos de aplicativos lógicos), selecione Playbook em branco e siga as etapas na guia Logic Apps Standard abaixo.

Se você estiver criando um playbook de consumo (o tipo original, clássico), então, dependendo de qual gatilho você deseja usar, selecione Playbook com gatilho de incidente, Playbook com gatilho de alerta ou Playbook com gatilho de entidade. Em seguida, continue seguindo as etapas na guia Consumo de aplicativos lógicos abaixo.

Para obter mais informações sobre qual gatilho usar, consulte Usar gatilhos e ações nos playbooks do Microsoft Sentinel.

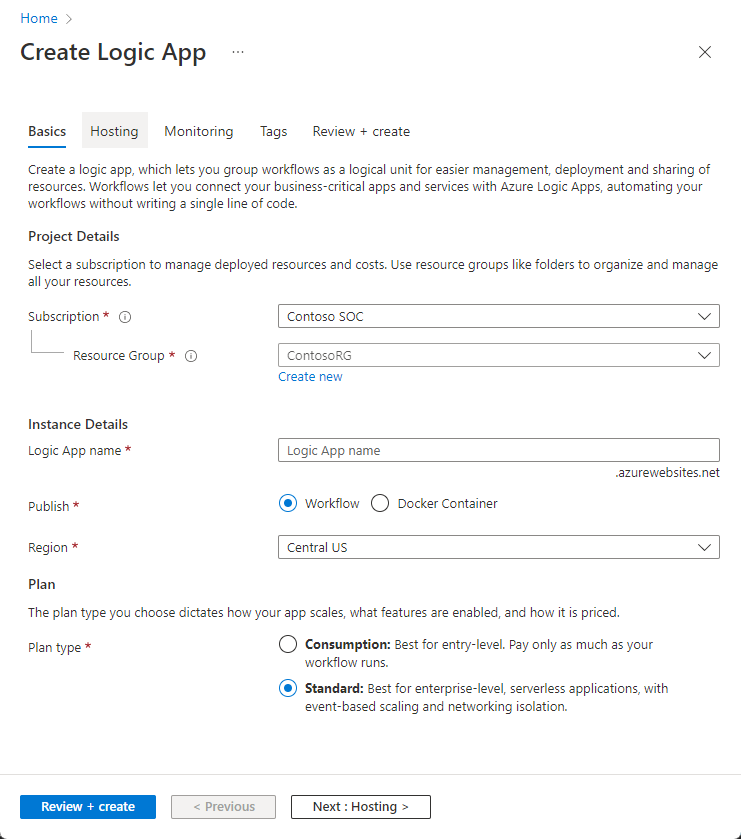

Preparar o playbook e o aplicativo lógico

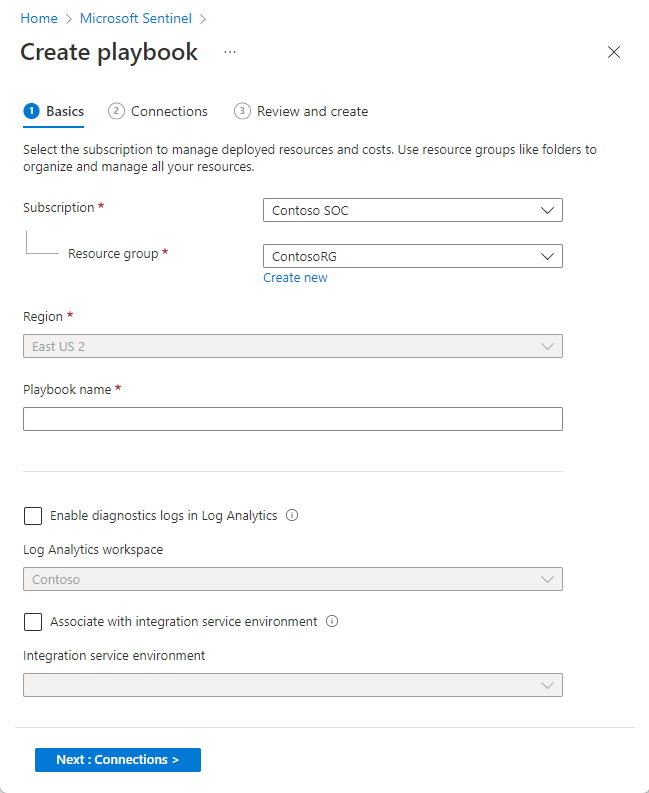

Independentemente de qual gatilho você escolheu para criar seu playbook na etapa anterior, o assistente Criar playbook aparecerá.

Na guia Noções básicas:

Selecione a Assinatura, o grupo de recursos e a região de sua escolha nas respetivas listas suspensas. A região escolhida é onde as informações do seu Aplicativo Lógico serão armazenadas.

Introduza um nome para o seu playbook em Playbook name.

Se você quiser monitorar a atividade deste manual para fins de diagnóstico, marque a caixa de seleção Habilitar logs de diagnóstico no Log Analytics e escolha seu espaço de trabalho do Log Analytics na lista suspensa.

Se seus playbooks precisarem de acesso a recursos protegidos que estejam dentro ou conectados a uma rede virtual do Azure, talvez seja necessário usar um ISE (ambiente de serviço de integração). Em caso afirmativo, marque a caixa de seleção Associar ao ambiente de serviço de integração e selecione o ISE desejado na lista suspensa.

Selecione Avançar : Conexões >.

Na guia Conexões:

Idealmente, você deve deixar esta seção como está, configurando Aplicativos Lógicos para se conectar ao Microsoft Sentinel com identidade gerenciada. Saiba mais sobre esta e outras alternativas de autenticação.

Selecione Seguinte : Rever e criar >.

No separador Rever e criar:

Revise as opções de configuração feitas e selecione Criar e continuar para designer.

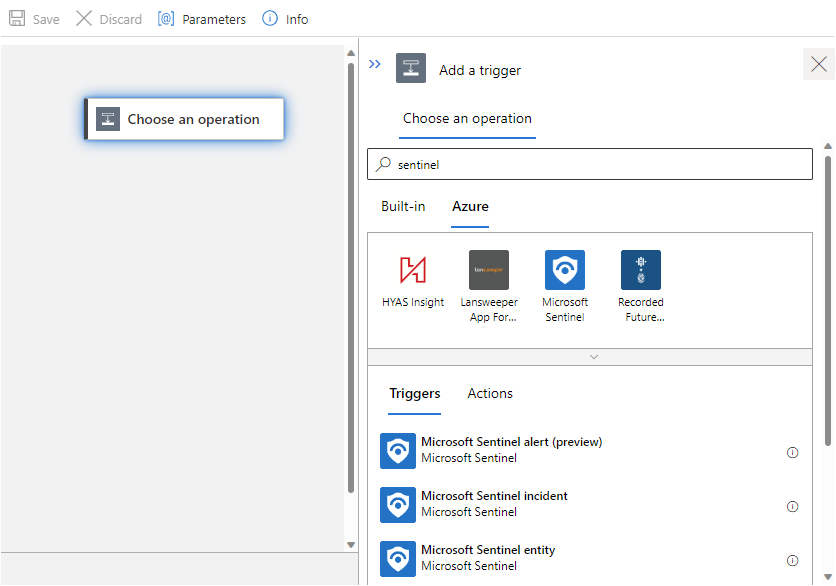

Seu playbook levará alguns minutos para ser criado e implantado, após o qual você verá a mensagem "Sua implantação está concluída" e você será levado para o Logic App Designer do seu novo playbook. O gatilho que você escolheu no início terá sido adicionado automaticamente como a primeira etapa, e você pode continuar projetando o fluxo de trabalho a partir daí.

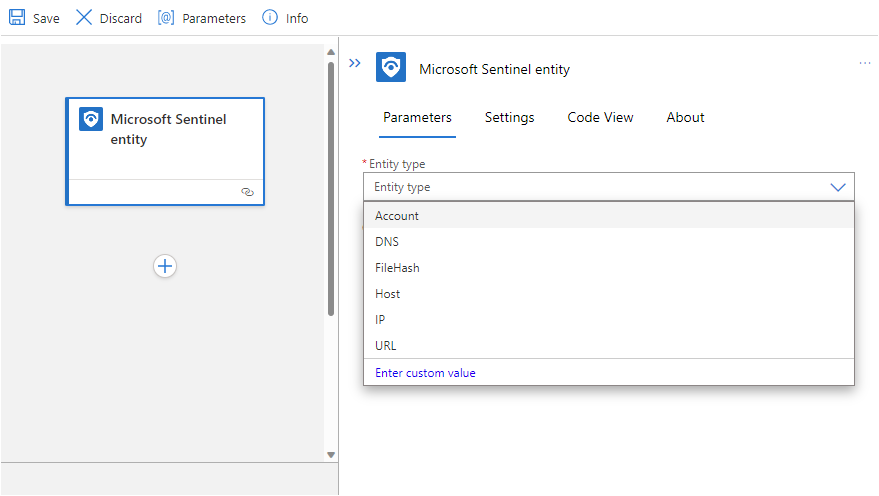

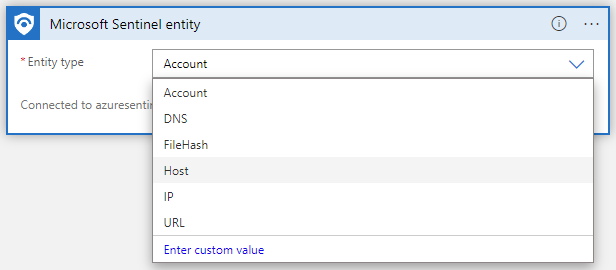

Se você escolher o gatilho de entidade do Microsoft Sentinel (Visualização), selecione o tipo de entidade que deseja que este manual receba como entrada.

Adicionar ações

Agora você pode definir o que acontece quando você chama o playbook. Você pode adicionar ações, condições lógicas, loops ou alternar condições de caso, tudo selecionando Nova etapa. Essa seleção abre um novo quadro no designer, onde você pode escolher um sistema ou um aplicativo para interagir ou uma condição para definir. Digite o nome do sistema ou aplicativo na barra de pesquisa na parte superior do quadro e escolha entre os resultados disponíveis.

Em cada uma dessas etapas, clicar em qualquer campo exibe um painel com dois menus: Conteúdo dinâmico e Expressão. No menu Conteúdo dinâmico , você pode adicionar referências aos atributos do alerta ou incidente que foi passado para o playbook, incluindo os valores e atributos de todas as entidades mapeadas e detalhes personalizados contidos no alerta ou incidente. No menu Expressão, você pode escolher entre uma grande biblioteca de funções para adicionar lógica adicional às suas etapas.

Esta captura de tela mostra as ações e condições que você adicionaria ao criar o manual descrito no exemplo no início deste documento. Saiba mais sobre como adicionar ações aos seus playbooks.

Consulte Usar gatilhos e ações nos playbooks do Microsoft Sentinel para obter detalhes sobre as ações que você pode adicionar aos playbooks para diferentes fins.

Em particular, observe esta informação importante sobre playbooks com base no gatilho da entidade em um contexto não incidente.

Automatize as respostas a ameaças

Você criou seu manual e definiu o gatilho, definiu as condições e prescreveu as ações que ele tomará e as saídas que produzirá. Agora você precisa determinar os critérios sob os quais ele será executado e configurar o mecanismo de automação que o executará quando esses critérios forem atendidos.

Responder a incidentes e alertas

Para usar um manual para responder automaticamente a um incidente inteiro ou a um alerta individual, crie uma regra de automação que será executada quando o incidente for criado ou atualizado ou quando o alerta for gerado. Essa regra de automação incluirá uma etapa que chama o manual que você deseja usar.

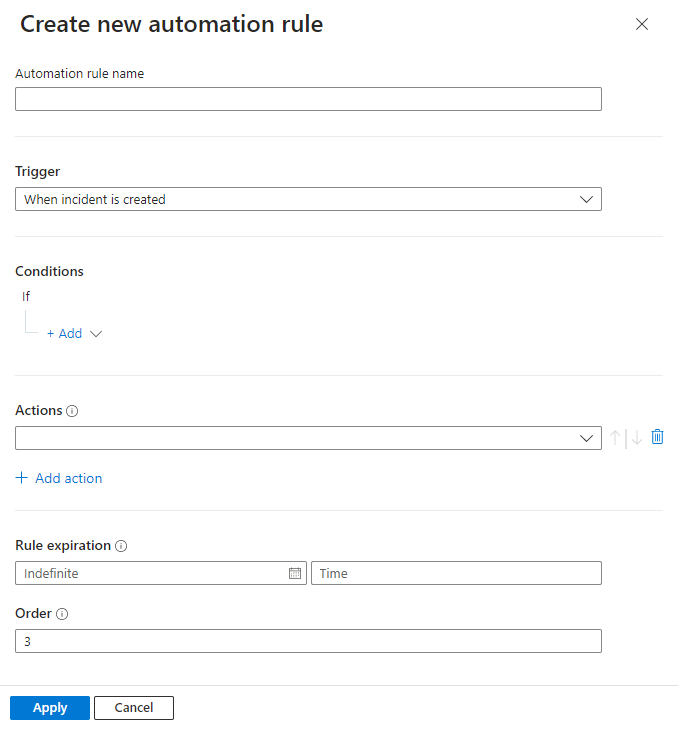

Para criar uma regra de automação:

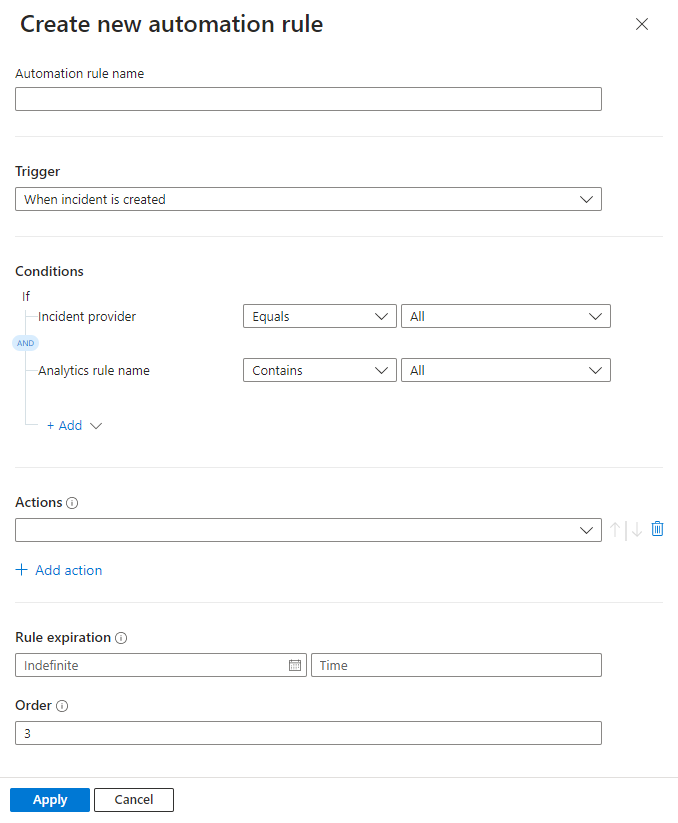

Na página Automação no menu de navegação do Microsoft Sentinel, selecione Criar no menu superior e, em seguida, Regra de automação.

O painel Criar nova regra de automação é aberto. Introduza um nome para a regra.

Suas opções diferem dependendo se seu espaço de trabalho está integrado à plataforma unificada de operações de segurança. Por exemplo:

Gatilho: selecione o gatilho apropriado de acordo com a circunstância para a qual você está criando a regra de automação — Quando o incidente é criado, Quando o incidente é atualizado ou Quando o alerta é criado.

Condições:

Se o seu espaço de trabalho ainda não estiver integrado à plataforma unificada de operações de segurança, os incidentes podem ter duas fontes possíveis:

- Incidentes podem ser criados dentro do Microsoft Sentinel

- Os incidentes podem ser importados e sincronizados com o Microsoft Defender XDR.

Se você selecionou um dos gatilhos de incidente e deseja que a regra de automação entre em vigor somente em incidentes originados no Microsoft Sentinel ou, alternativamente, no Microsoft Defender XDR, especifique a origem na condição Se o provedor de incidente for igual .

Essa condição será exibida somente se um gatilho de incidente for selecionado e seu espaço de trabalho não estiver integrado à plataforma unificada de operações de segurança.

Para todos os tipos de gatilho, se você quiser que a regra de automação entre em vigor apenas em determinadas regras de análise, especifique quais modificando a condição If Analytics rule name contains .

Adicione quaisquer outras condições que você deseja determinar se essa regra de automação será executada. Selecione + Adicionar e escolha condições ou grupos de condições na lista suspensa. A lista de condições é preenchida por campos de detalhe de alerta e identificador de entidade.

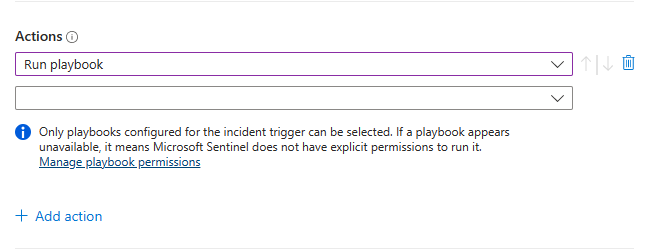

Ações:

Como você está usando essa regra de automação para executar um playbook, escolha a ação Executar playbook na lista suspensa. Em seguida, você será solicitado a escolher em uma segunda lista suspensa que mostra os playbooks disponíveis. Uma regra de automação pode executar apenas os playbooks que começam com o mesmo gatilho (incidente ou alerta) que o gatilho definido na regra, portanto, apenas esses playbooks aparecerão na lista.

Importante

O Microsoft Sentinel deve receber permissões explícitas para executar playbooks, seja manualmente ou a partir de regras de automação. Se um playbook aparecer "acinzentado" na lista suspensa, isso significa que o Sentinel não tem permissão para o grupo de recursos desse playbook. Clique na ligação Gerir permissões do manual de procedimentos para atribuir permissões.

No painel Gerenciar permissões que se abre, marque as caixas de seleção dos grupos de recursos que contêm os playbooks que você deseja executar e clique em Aplicar.

Você mesmo deve ter permissões de proprietário em qualquer grupo de recursos ao qual deseja conceder permissões do Microsoft Sentinel e deve ter a função de Colaborador do Aplicativo Lógico em qualquer grupo de recursos que contenha playbooks que deseja executar.

Em uma implantação multilocatário, se o playbook que você deseja executar estiver em um locatário diferente, você deverá conceder permissão ao Microsoft Sentinel para executar o playbook no locatário do playbook.

- No menu de navegação do Microsoft Sentinel no locatário dos playbooks, selecione Configurações.

- Na folha Configurações, selecione a guia Configurações e, em seguida, o expansor de permissões do Playbook.

- Clique no botão Configurar permissões para abrir o painel Gerenciar permissões mencionado acima e continue conforme descrito lá.

Se, em um cenário MSSP, você quiser executar um playbook em um locatário cliente a partir de uma regra de automação criada enquanto conectado ao locatário do provedor de serviços, deverá conceder permissão ao Microsoft Sentinel para executar o playbook em ambos os locatários. No locatário do cliente , siga as instruções para a implantação multilocatária no marcador anterior. No locatário do provedor de serviços, você deve adicionar o aplicativo Azure Security Insights em seu modelo de integração do Azure Lighthouse:

- No Portal do Azure, vá para Microsoft Entra ID.

- Clique em Aplicações Empresariais.

- Selecione Tipo de aplicativo e filtre em Aplicativos da Microsoft.

- Na caixa de pesquisa, digite Azure Security Insights.

- Copie o campo ID do objeto. Você precisará adicionar essa autorização adicional à sua delegação existente do Azure Lighthouse.

A função Microsoft Sentinel Automation Contributor tem um GUID fixo que é

f4c81013-99ee-4d62-a7ee-b3f1f648599a. Um exemplo de autorização do Azure Lighthouse teria esta aparência em seu modelo de parâmetros:{ "principalId": "<Enter the Azure Security Insights app Object ID>", "roleDefinitionId": "f4c81013-99ee-4d62-a7ee-b3f1f648599a", "principalIdDisplayName": "Microsoft Sentinel Automation Contributors" }

Adicione quaisquer outras ações desejadas para esta regra. Você pode alterar a ordem de execução das ações selecionando as setas para cima ou para baixo à direita de qualquer ação.

Defina uma data de expiração para sua regra de automação, se quiser que ela tenha uma.

Insira um número em Ordem para determinar onde, na sequência de regras de automação, essa regra será executada.

Selecione Aplicar. Está feito!

Descubra outras maneiras de criar regras de automação.

Responder a alertas — método herdado

Outra maneira de executar playbooks automaticamente em resposta a alertas é chamá-los a partir de uma regra de análise. Quando a regra gera um alerta, o playbook é executado.

Este método será preterido a partir de março de 2026.

A partir de junho de 2023, você não poderá mais adicionar playbooks às regras de análise dessa maneira. No entanto, você ainda pode ver os playbooks existentes chamados de regras de análise, e esses playbooks ainda serão executados até março de 2026. Você é fortemente encorajado a criar regras de automação para chamar esses playbooks antes disso .

Executar um manual de procedimentos a pedido

Também pode executar manualmente um manual a pedido, seja em resposta a alertas, incidentes (na Pré-visualização) ou entidades (também na Pré-visualização). Isso pode ser útil em situações em que você deseja mais informações humanas e controle sobre os processos de orquestração e resposta.

Executar um playbook manualmente em um alerta

Este procedimento não é suportado na plataforma unificada de operações de segurança.

No portal do Azure, selecione uma das seguintes guias, conforme necessário para seu ambiente:

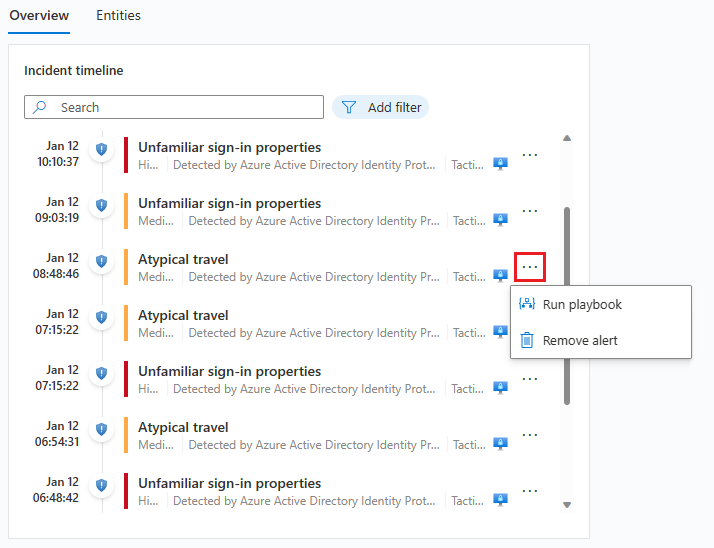

Na página Incidentes, selecione um incidente.

No portal do Azure, selecione Exibir detalhes completos na parte inferior do painel de detalhes do incidente para abrir a página de detalhes do incidente.

Na página de detalhes do incidente, no widget Linha do tempo do incidente, escolha o alerta no qual deseja executar o playbook. Selecione os três pontos no final da linha do alerta e escolha Executar playbook no menu pop-up.

O painel Playbooks de alerta será aberto. Você verá uma lista de todos os playbooks configurados com o gatilho Microsoft Sentinel Alert Logic Apps ao qual você tem acesso.

Selecione Executar na linha de um manual específico para executá-lo imediatamente.

Você pode ver o histórico de execução de playbooks em um alerta selecionando a guia Execuções no painel Playbooks de alerta. Pode levar alguns segundos para que qualquer execução recém-concluída apareça na lista. Selecionar uma execução específica abrirá o log de execução completo em Aplicativos lógicos.

Executar um playbook manualmente em um incidente (Visualização)

Esse procedimento é diferente, dependendo se você está trabalhando no Microsoft Sentinel ou na plataforma unificada de operações de segurança. Selecione a guia relevante para seu ambiente:

Na página Incidentes, selecione um incidente.

No painel de detalhes do incidente que aparece à direita, selecione Manual de execução de ações > (Visualização).

(Selecionar os três pontos no final da linha do incidente na grade ou clicar com o botão direito do mouse no incidente exibirá a mesma lista que o Botão Ação .)O playbook Executar no painel de incidentes é aberto à direita. Você verá uma lista de todos os playbooks configurados com o gatilho Microsoft Sentinel Incident Logic Apps ao qual você tem acesso.

Se você não vir o playbook que deseja executar na lista, isso significa que o Microsoft Sentinel não tem permissões para executar playbooks nesse grupo de recursos (consulte a nota acima).

Para conceder essas permissões, selecione Configurações>Configurações>Permissões>do Playbook Configurar permissões. No painel Gerenciar permissões que se abre, marque as caixas de seleção dos grupos de recursos que contêm os playbooks que você deseja executar e selecione Aplicar.

Selecione Executar na linha de um manual específico para executá-lo imediatamente.

Você deve ter a função de operador de playbook do Microsoft Sentinel em qualquer grupo de recursos que contenha playbooks que deseja executar. Se você não conseguir executar o playbook devido a permissões ausentes, recomendamos que entre em contato com um administrador para conceder as permissões relevantes. Para obter mais informações, consulte Permissões necessárias para trabalhar com playbooks.

Exiba o histórico de execução de playbooks sobre um incidente selecionando a guia Execuções no painel Executar manual em incidente. Pode levar alguns segundos para que qualquer execução recém-concluída apareça na lista. Selecionar uma execução específica abrirá o log de execução completo em Aplicativos lógicos.

Executar um playbook manualmente em uma entidade (Visualização)

Este procedimento não é suportado na plataforma unificada de operações de segurança.

Selecione uma entidade de uma das seguintes maneiras, dependendo do seu contexto de origem:

Se você estiver na página de detalhes de um incidente (nova versão):

- No widget Entidades na guia Visão geral, localize uma entidade na lista (não a selecione).

- Selecione os três pontos à direita da entidade.

- Selecione Executar playbook (Pré-visualização) no menu pop-up e continue com o passo 2 abaixo.

Se você selecionou a entidade e entrou na guia Entidades da página de detalhes do incidente, continue com a próxima linha abaixo. - Encontre uma entidade na lista (não a selecione).

- Selecione os três pontos à direita da entidade.

- Selecione Executar playbook (Pré-visualização) no menu pop-up.

Se você selecionou a entidade e inseriu sua página de entidade, selecione o botão Executar playbook (Visualização) no painel esquerdo.

Se você estiver na página de detalhes de um incidente (versão herdada):

- Selecione a guia Entidades do incidente.

- Encontre uma entidade na lista (não a selecione).

- Selecione o link Executar playbook (Visualização) no final da linha na lista.

Se você selecionou a entidade e inseriu sua página de entidade, selecione o botão Executar playbook (Visualização) no painel esquerdo.

Se você estiver no gráfico Investigação:

- Selecione uma entidade no gráfico.

- Selecione o botão Executar playbook (Pré-visualização) no painel lateral da entidade.

Para alguns tipos de entidade, talvez seja necessário selecionar o botão Ações da entidade e, no menu resultante, selecionar Executar playbook (Visualização).

Se você estiver procurando ameaças proativamente:

- Na tela Comportamento da entidade, selecione uma entidade nas listas da página ou procure e selecione outra entidade.

- Na página da entidade, selecione o botão Executar playbook (Pré-visualização) no painel esquerdo.

Independentemente do contexto de onde você veio, as instruções acima abrirão o painel Executar manual no <tipo de> entidade. Você verá uma lista de todos os playbooks aos quais você tem acesso que foram configurados com o gatilho Microsoft Sentinel Entity Logic Apps para o tipo de entidade selecionado.

Selecione Executar na linha de um manual específico para executá-lo imediatamente.

Você pode ver o histórico de execução de playbooks em uma determinada entidade selecionando a guia Execuções no painel Executar playbook no <tipo de> entidade. Pode levar alguns segundos para que qualquer execução recém-concluída apareça na lista. Selecionar uma execução específica abrirá o log de execução completo em Aplicativos lógicos.

Próximos passos

Neste tutorial, você aprendeu como usar manuais e regras de automação no Microsoft Sentinel para responder a ameaças.

- Saiba mais sobre como autenticar playbooks no Microsoft Sentinel

- Saiba mais sobre como usar gatilhos e ações nos playbooks do Microsoft Sentinel

- Saiba como procurar ameaças de forma proativa usando o Microsoft Sentinel.