Configurar um único endereço IP para um ou mais ambientes de serviço de integração nos Aplicativos Lógicos do Azure

Importante

Em 31 de agosto de 2024, o recurso ISE será aposentado, devido à sua dependência dos Serviços de Nuvem do Azure (clássico), que se aposenta ao mesmo tempo. Antes da data de desativação, exporte todos os aplicativos lógicos do ISE para os aplicativos lógicos padrão para evitar a interrupção do serviço. Os fluxos de trabalho de aplicativos lógicos padrão são executados em Aplicativos Lógicos do Azure de locatário único e fornecem os mesmos recursos e muito mais.

A partir de 1º de novembro de 2022, você não poderá mais criar novos recursos do ISE. No entanto, os recursos do ISE existentes antes dessa data são suportados até 31 de agosto de 2024. Para obter mais informações, consulte os seguintes recursos:

- ISE Retirement - o que precisa de saber

- Ambiente de serviço de integração e inquilino único versus multilocatário para Aplicativos Lógicos do Azure

- Preços dos Aplicativos Lógicos do Azure

- Exportar fluxos de trabalho ISE para um aplicativo lógico padrão

- O ambiente do Integration Services será desativado em 31 de agosto de 2024 - transição para o Logic Apps Standard

- O modelo de implantação dos Serviços de Nuvem (clássico) será desativado em 31 de agosto de 2024

Ao trabalhar com Aplicativos Lógicos do Azure, você pode configurar um ISE (ambiente de serviço de integração) para hospedar aplicativos lógicos que precisam de acesso a recursos em uma rede virtual do Azure. Quando você tiver várias instâncias ISE que precisam de acesso a outros pontos de extremidade com restrições de IP, implante um Firewall do Azure ou um dispositivo virtual de rede em sua rede virtual e roteie o tráfego de saída por meio desse firewall ou dispositivo virtual de rede. Em seguida, você pode fazer com que todas as instâncias ISE em sua rede virtual usem um endereço IP único, público, estático e previsível para se comunicar com os sistemas de destino desejados. Dessa forma, você não precisa configurar aberturas de firewall adicionais em seus sistemas de destino para cada ISE.

Este tópico mostra como rotear o tráfego de saída por meio de um Firewall do Azure, mas você pode aplicar conceitos semelhantes a um dispositivo virtual de rede, como um firewall de terceiros do Azure Marketplace. Embora este tópico se concentre na configuração para várias instâncias ISE, você também pode usar essa abordagem para um único ISE quando seu cenário exigir a limitação do número de endereços IP que precisam de acesso. Considere se os custos adicionais do firewall ou do dispositivo de rede virtual fazem sentido para o seu cenário. Saiba mais sobre os preços do Firewall do Azure.

Pré-requisitos

Um firewall do Azure que é executado na mesma rede virtual que seu ISE. Se você não tiver um firewall, primeiro adicione uma sub-rede nomeada

AzureFirewallSubnetà sua rede virtual. Em seguida, você pode criar e implantar um firewall em sua rede virtual.Uma tabela de rotas do Azure. Se você não tiver uma, primeiro crie uma tabela de rotas. Para obter mais informações sobre roteamento, consulte Roteamento de tráfego de rede virtual.

Configurar tabela de rotas

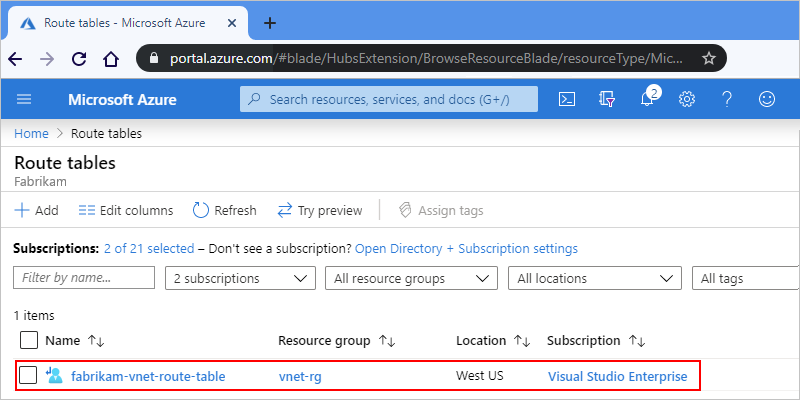

No portal do Azure, selecione a tabela de rotas, por exemplo:

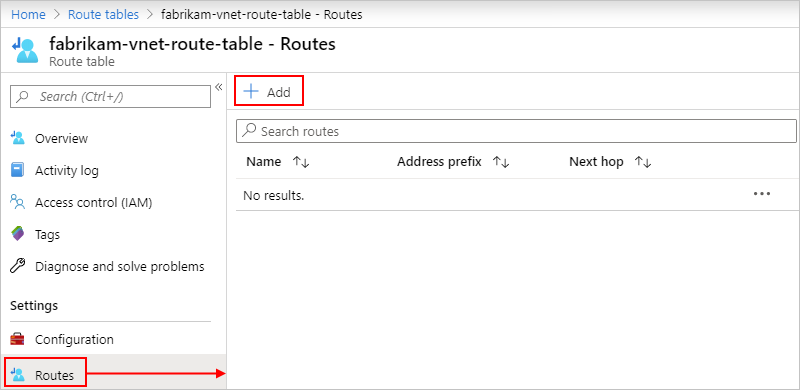

Para adicionar uma nova rota, no menu da tabela de rotas, selecione Adicionar rotas>.

No painel Adicionar rota, configure a nova rota com uma regra que especifique que todo o tráfego de saída para o sistema de destino segue este comportamento:

Usa o dispositivo virtual como o próximo tipo de salto.

Vai para o endereço IP privado da instância de firewall como o endereço do próximo salto.

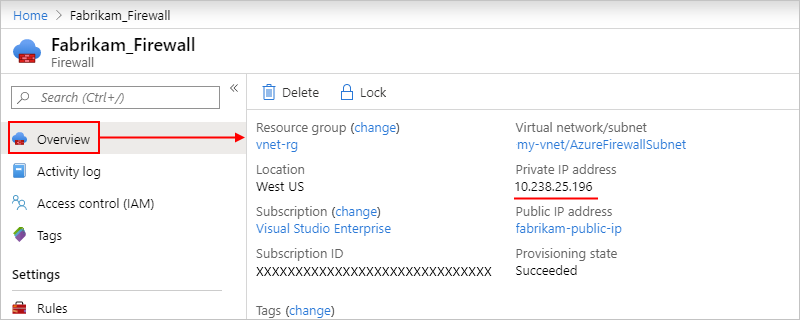

Para encontrar esse endereço IP, no menu do firewall, selecione Visão geral, encontre o endereço em Endereço IP privado, por exemplo:

Aqui está um exemplo que mostra como essa regra pode parecer:

Propriedade valor Description Nome da rota <nome-de-rota-exclusivo> Um nome exclusivo para a rota na tabela de rotas Prefixo de endereço <endereço-destino> O prefixo de endereço do seu sistema de destino para onde você deseja que o tráfego de saída vá. Certifique-se de usar a notação CIDR (Roteamento entre Domínios sem Classe) para esse endereço. Neste exemplo, esse prefixo de endereço é para um servidor SFTP, que é descrito na seção Configurar regra de rede. Tipo de salto seguinte Dispositivo virtual O tipo de salto usado pelo tráfego de saída Endereço do próximo salto <firewall-private-IP-address> O endereço IP privado da sua firewall

Configurar regra de rede

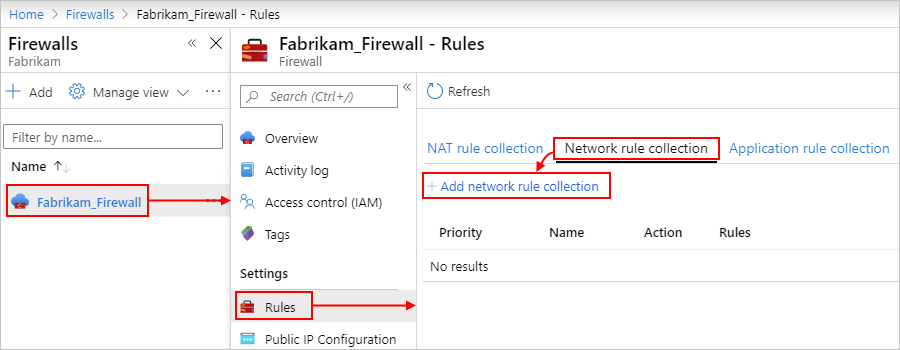

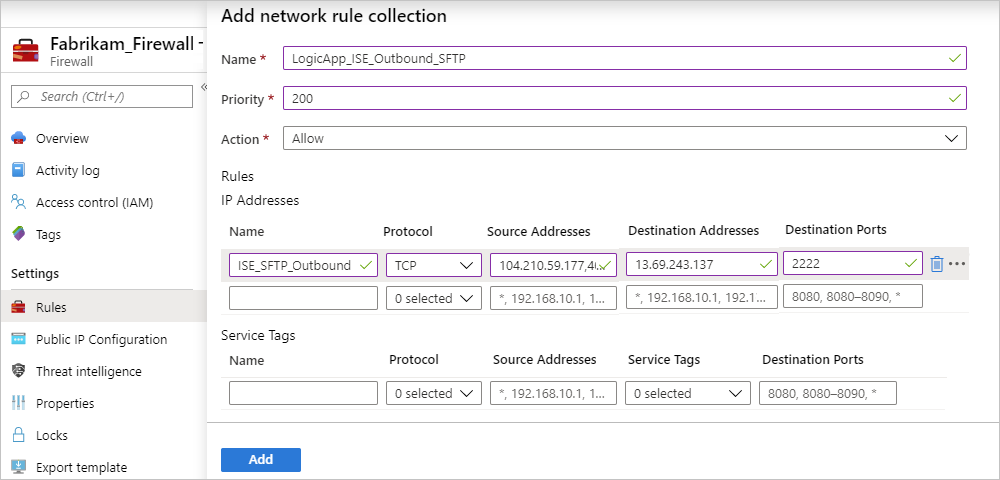

No portal do Azure, localize e selecione seu firewall. No menu firewall, em Configurações, selecione Regras. No painel de regras, selecione Coleção de regras de rede Adicionar coleção de>regras de rede.

Na coleção, adicione uma regra que permita o tráfego para o sistema de destino.

Por exemplo, suponha que você tenha um aplicativo lógico executado em um ISE e precise se comunicar com um servidor SFTP. Você cria uma coleção de regras de rede chamada , que contém uma regra de rede chamada

LogicApp_ISE_SFTP_OutboundISE_SFTP_Outbound. Esta regra permite o tráfego do endereço IP de qualquer sub-rede onde o ISE é executado na rede virtual para o servidor SFTP de destino usando o endereço IP privado do firewall.

Propriedades de coleção de regras de rede

Propriedade valor Descrição Nome <network-rule-collection-name> O nome da sua coleção de regras de rede Prioridade <nível de prioridade> A ordem de prioridade a ser usada para executar a coleção de regras. Para obter mais informações, consulte Quais são alguns conceitos do Firewall do Azure? Ação Permitir O tipo de ação a ser executada para esta regra Propriedades da regra de rede

Propriedade valor Descrição Nome <rede-regra-nome> O nome da regra de rede Protocolo <protocolos de conexão> Os protocolos de conexão a serem usados. Por exemplo, se você estiver usando regras NSG, selecione TCP e UDP, não apenas TCP. Endereços de origem <Endereços de sub-rede ISE> Os endereços IP da sub-rede onde o ISE é executado e onde o tráfego do seu aplicativo lógico se origina Endereços de destino <destino-endereço IP> O endereço IP do seu sistema de destino para onde você deseja que o tráfego de saída vá. Neste exemplo, esse endereço IP é para o servidor SFTP. Portos de destino <destino-portos> Todas as portas que seu sistema de destino usa para comunicação de entrada Para obter mais informações sobre regras de rede, consulte estes artigos: