Políticas de autoatendimento para banco de dados SQL do Azure (versão prévia)

Importante

Este recurso está atualmente no modo de visualização. Os Termos de Uso Suplementares para Visualizações do Microsoft Azure incluem termos legais adicionais que se aplicam aos recursos do Azure que estão em versão beta, em versão prévia ou ainda não lançados em disponibilidade geral.

As políticas de autoatendimento permitem gerenciar o acesso do Microsoft Purview a fontes de dados que foram registradas para o Gerenciamento de Uso de Dados.

Este guia de instruções descreve como as políticas de autoatendimento são criadas no Microsoft Purview para habilitar o acesso ao Banco de Dados SQL do Azure. No momento, as seguintes ações estão habilitadas: Leitura de Tabelas e Exibições de Leitura.

Cuidado

O encadeamento de propriedade deve existir para selecionar para trabalhar em exibições de banco de dados SQL do Azure.

Pré-requisitos

Uma conta do Azure com uma assinatura ativa. Crie uma conta gratuitamente.

Uma conta nova ou existente do Microsoft Purview. Siga este guia de início rápido para criar um.

- Crie uma nova instância SQL do Azure Banco de Dados ou use uma existente em uma das regiões disponíveis atualmente para esse recurso. Você pode seguir este guia para criar uma instância do Banco de Dados SQL do Azure.

Suporte à região

Todas as regiões do Microsoft Purview têm suporte.

A aplicação das políticas do Microsoft Purview só está disponível nas seguintes regiões para SQL do Azure Banco de Dados:

Nuvem pública:

- Leste dos EUA

- Leste dos EUA2

- Centro-Sul dos EUA

- Centro-Oeste dos EUA

- Oeste dos EUA3

- Canadá Central

- Sul do Brasil

- Europa Ocidental

- Norte da Europa

- França Central

- Sul do Reino Unido

- Norte da África do Sul

- Índia Central

- Sudeste da Ásia

- Leste da Ásia

- Leste da Austrália

Nuvens soberanas:

- USGov Virginia

- China North 3

Configurar a instância SQL do Azure Banco de Dados para políticas do Microsoft Purview

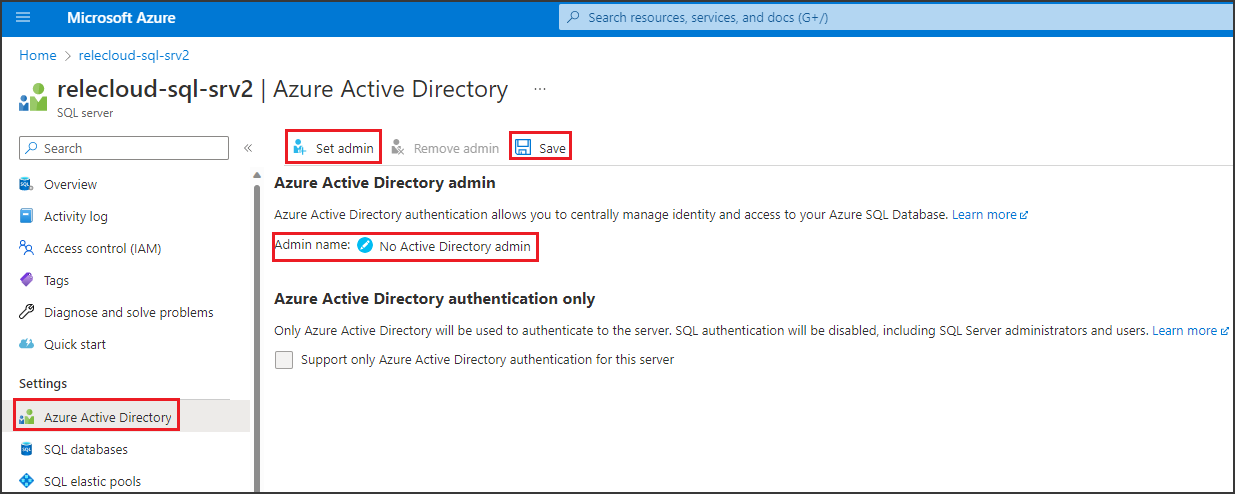

Para que o servidor lógico associado ao Banco de Dados SQL do Azure honre as políticas do Microsoft Purview, você precisa configurar um administrador do Azure Active Directory. No portal do Azure, vá para o servidor lógico que hospeda a instância SQL do Azure Banco de Dados. No menu lateral, selecione Azure Active Directory. Defina um nome de administrador para qualquer usuário ou grupo do Azure Active Directory que preferir e selecione Salvar.

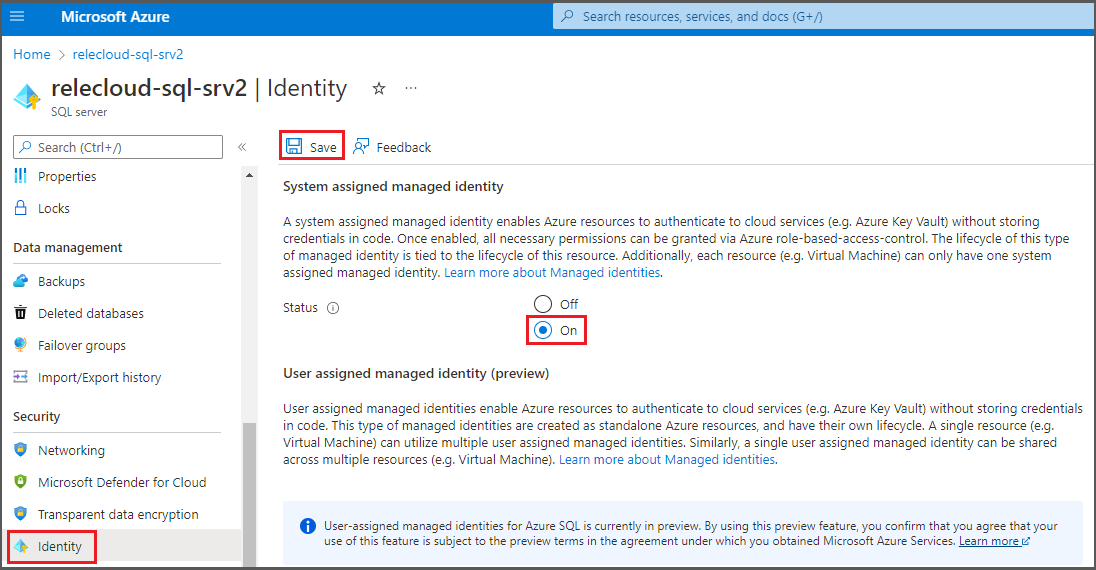

Em seguida, no menu lateral, selecione Identidade. Em Identidade gerenciada atribuída pelo sistema, gire o status para Ativado e selecione Salvar.

Configuração do Microsoft Purview

Registrar a fonte de dados no Microsoft Purview

Antes que uma política possa ser criada no Microsoft Purview para um recurso de dados, você deve registrar esse recurso de dados no Microsoft Purview Studio. Você encontrará as instruções relacionadas ao registro do recurso de dados posteriormente neste guia.

Observação

As políticas do Microsoft Purview dependem do caminho do ARM do recurso de dados. Se um recurso de dados for movido para um novo grupo de recursos ou assinatura, ele precisará ser des registrado e registrado novamente no Microsoft Purview.

Configurar permissões para habilitar o gerenciamento de uso de dados na fonte de dados

Depois que um recurso é registrado, mas antes que uma política possa ser criada no Microsoft Purview para esse recurso, você deve configurar permissões. Um conjunto de permissões é necessário para habilitar o gerenciamento de uso de dados. Isso se aplica a fontes de dados, grupos de recursos ou assinaturas. Para habilitar o gerenciamento de uso de dados, você deve ter privilégios específicos de IAM (Gerenciamento de Identidade e Acesso) no recurso, bem como privilégios específicos do Microsoft Purview:

Você deve ter uma das seguintes combinações de função IAM no caminho do Azure Resource Manager do recurso ou qualquer pai dele (ou seja, usando a herança de permissão IAM):

- Proprietário do IAM

- Colaborador do IAM e Administrador de Acesso de Usuário do IAM

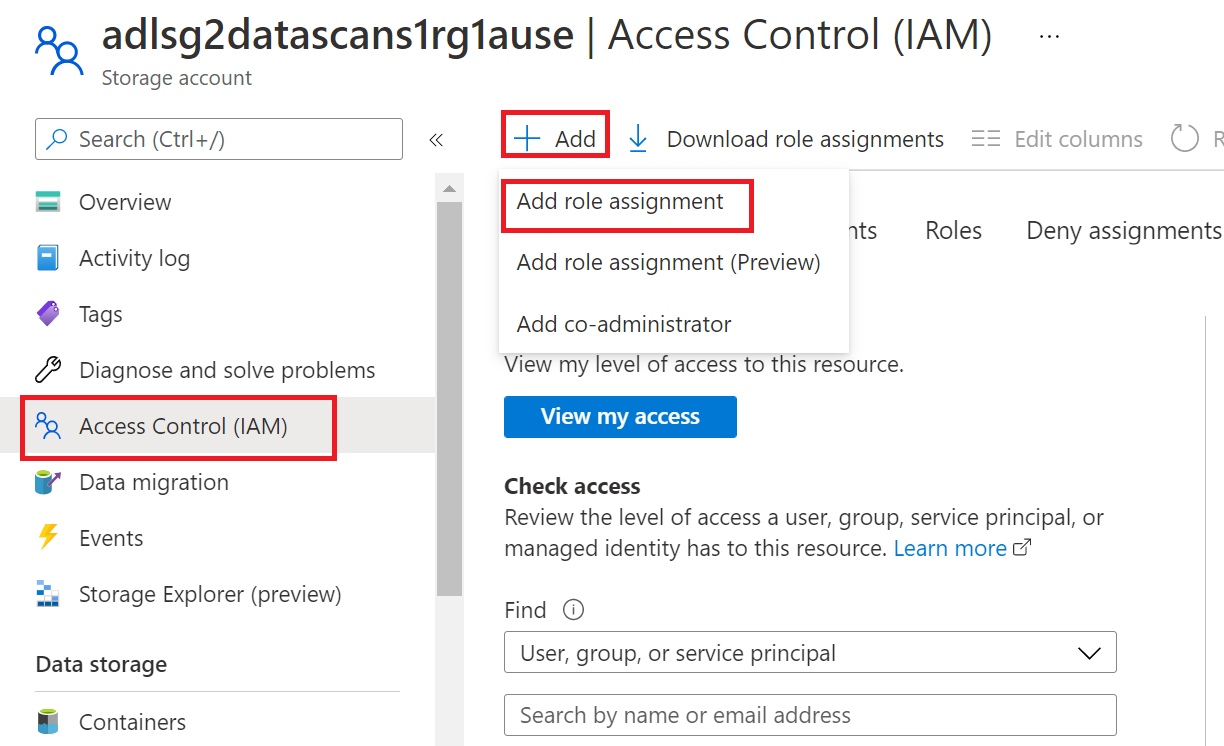

Para configurar permissões de RBAC (controle de acesso baseado em função) do Azure, siga este guia. A captura de tela a seguir mostra como acessar a seção Controle de Acesso no portal do Azure do recurso de dados para adicionar uma atribuição de função.

Observação

A função Proprietário do IAM para um recurso de dados pode ser herdada de um grupo de recursos pai, uma assinatura ou um grupo de gerenciamento de assinatura. Verifique qual Azure AD usuários, grupos e entidades de serviço detêm ou estão herdando a função Proprietário do IAM para o recurso.

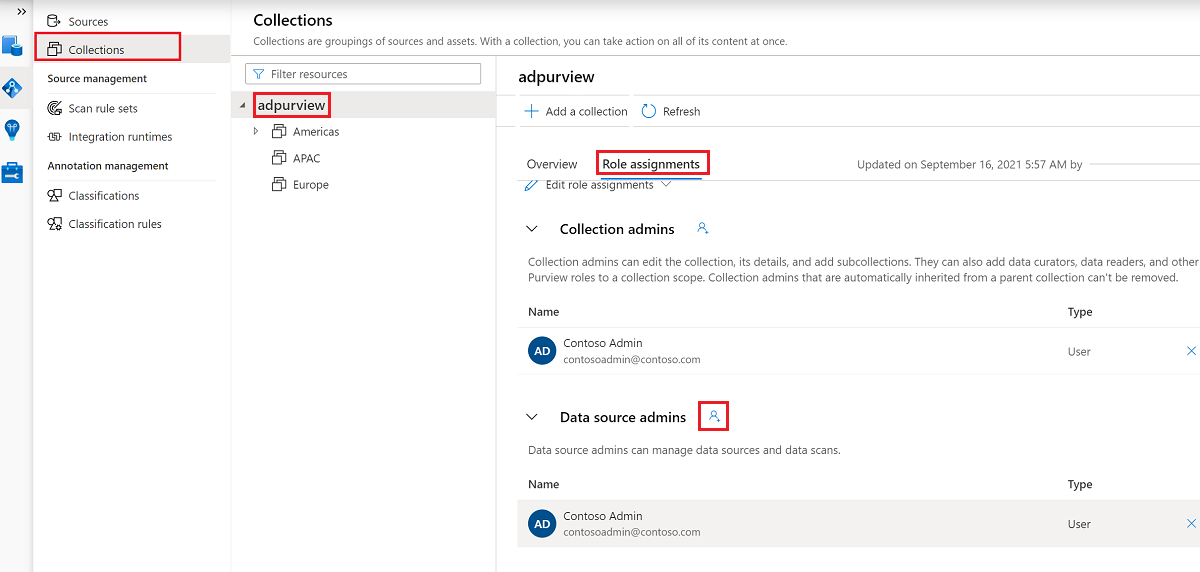

Você também precisa ter a função de administrador de fonte de dados do Microsoft Purview para a coleção ou uma coleção pai (se a herança estiver habilitada). Para obter mais informações, consulte o guia sobre como gerenciar atribuições de função do Microsoft Purview.

A captura de tela a seguir mostra como atribuir a função de administrador de fonte de dados no nível da coleção raiz.

Configurar permissões do Microsoft Purview para criar, atualizar ou excluir políticas de acesso

Para criar, atualizar ou excluir políticas, você precisa obter a função de autor de política no Microsoft Purview no nível da coleção raiz:

- A função autor da política pode criar, atualizar e excluir políticas de DevOps e Proprietário de Dados.

- A função de autor da política pode excluir políticas de acesso por autoatendimento.

Para obter mais informações sobre como gerenciar atribuições de função do Microsoft Purview, consulte Criar e gerenciar coleções no Mapa de Dados do Microsoft Purview.

Observação

A função de autor de política deve ser configurada no nível da coleção raiz.

Além disso, para pesquisar facilmente Azure AD usuários ou grupos ao criar ou atualizar o assunto de uma política, você pode se beneficiar muito de obter a permissão Leitores do Diretório em Azure AD. Essa é uma permissão comum para usuários em um locatário do Azure. Sem a permissão Leitor de Diretório, o Autor da Política terá que digitar o nome de usuário ou o email completo para todas as entidades incluídas no assunto de uma política de dados.

Configurar permissões do Microsoft Purview para publicar políticas do Proprietário de Dados

As políticas de Proprietário de Dados permitem verificações e saldos se você atribuir o autor da Política do Microsoft Purview e funções de administrador de fonte de dados a diferentes pessoas na organização. Antes que uma política de proprietário de dados entre em vigor, uma segunda pessoa (administrador de fonte de dados) deve revisá-la e aprová-la explicitamente publicando-a. Isso não se aplica às políticas de acesso de DevOps ou autoatendimento, pois a publicação é automática para elas quando essas políticas são criadas ou atualizadas.

Para publicar uma política de proprietário de dados, você precisa obter a função de administrador de fonte de dados no Microsoft Purview no nível de coleta raiz.

Para obter mais informações sobre como gerenciar atribuições de função do Microsoft Purview, consulte Criar e gerenciar coleções no Mapa de Dados do Microsoft Purview.

Observação

Para publicar políticas de proprietário de dados, a função de administrador de fonte de dados deve ser configurada no nível da coleção raiz.

Delegar a responsabilidade de provisionamento de acesso a funções no Microsoft Purview

Depois que um recurso tiver sido habilitado para o gerenciamento de uso de dados, qualquer usuário do Microsoft Purview com a função de autor de política no nível de coleta raiz pode provisionar o acesso a essa fonte de dados do Microsoft Purview.

Observação

Qualquer administrador do Conjunto raiz do Microsoft Purview pode atribuir novos usuários às funções de autor de política raiz. Qualquer administrador da Coleção pode atribuir novos usuários a uma função de administrador de fonte de dados na coleção. Minimize e examine cuidadosamente os usuários que possuem funções de administrador do Microsoft Purview Collection, administrador de fonte de dados ou autor de política .

Se uma conta do Microsoft Purview com políticas publicadas for excluída, essas políticas deixarão de ser impostas em um período de tempo que depende da fonte de dados específica. Essa alteração pode ter implicações na segurança e na disponibilidade de acesso a dados. As funções Colaborador e Proprietário no IAM podem excluir contas do Microsoft Purview. Você pode marcar essas permissões acessando a seção controle de acesso (IAM) para sua conta do Microsoft Purview e selecionando Atribuições de Função. Você também pode usar um bloqueio para impedir que a conta do Microsoft Purview seja excluída por meio de bloqueios de Resource Manager.

Registrar as fontes de dados no Microsoft Purview

Os recursos do Banco de Dados SQL do Azure precisam ser registrados primeiro no Microsoft Purview para definir políticas de acesso posteriormente. Você pode seguir estes guias:

Registrar e examinar SQL do Azure DB

Depois de registrar seus recursos, você precisará habilitar o gerenciamento de uso de dados. O gerenciamento de uso de dados pode afetar a segurança de seus dados, pois ele delega a determinadas funções do Microsoft Purview para gerenciar o acesso às fontes de dados. Confira as práticas seguras relacionadas ao gerenciamento de uso de dados neste guia:

Como habilitar o gerenciamento de uso de dados

Depois que sua fonte de dados tiver o alternância de gerenciamento de uso de dadoshabilitado, ele será semelhante a esta imagem. Isso permitirá que as políticas de acesso sejam usadas com o servidor SQL fornecido e todos os bancos de dados contidos.

Criar uma solicitação de acesso a dados de autoatendimento

Para encontrar um ativo de dados, use a funcionalidade de pesquisa ou navegação do Microsoft Purview.

Selecione o ativo para acessar os detalhes do ativo.

Selecione Solicitar acesso.

Observação

Se essa opção não estiver disponível, um fluxo de trabalho de acesso de autoatendimento não foi criado ou não foi atribuído à coleção em que o recurso está registrado. Entre em contato com o administrador da coleção, o administrador de fonte de dados ou o administrador do fluxo de trabalho da coleção para obter mais informações. Ou, para obter informações sobre como criar um fluxo de trabalho de acesso por autoatendimento, consulte nossa documentação de fluxo de trabalho de acesso por autoatendimento.

A janela Solicitar acesso será aberta. Você pode fornecer comentários sobre por que o acesso a dados é solicitado.

Selecione Enviar para disparar o fluxo de trabalho de acesso a dados de autoatendimento.

Observação

Se você quiser solicitar acesso em nome de outro usuário, selecione a caixa de seleção Solicitar para outra pessoa e preencha a ID de email desse usuário.

Observação

Um acesso de solicitação ao conjunto de recursos realmente enviará a solicitação de acesso de dados para a pasta um nível acima, que contém todos esses arquivos de conjunto de recursos.

Os proprietários de dados serão notificados de sua solicitação e aprovarão ou rejeitarão a solicitação.

Importante

- Publicar é uma operação em segundo plano. Pode levar até cinco minutos para que as alterações sejam refletidas nesta fonte de dados.

- A alteração de uma política não requer uma nova operação de publicação. As alterações serão recolhidas com o próximo pull.

Exibir uma política de autoatendimento

Para exibir as políticas criadas, siga o artigo para exibir as políticas de autoatendimento.

Testar a política

A Conta, grupo, MSI ou SPN do Azure Active Directory para o qual as políticas de autoatendimento foram criadas, agora deve ser capaz de se conectar ao banco de dados no servidor e executar uma consulta selecionada na tabela ou exibição solicitada.

Forçar o download da política

É possível forçar um download imediato das políticas publicadas mais recentes para o banco de dados SQL atual executando o comando a seguir. A permissão mínima necessária para executar o comando é a associação na função ##MS_ServerStateManager##-server.

-- Force immediate download of latest published policies

exec sp_external_policy_refresh reload

Analisar o estado da política baixada do SQL

Os DMVs a seguir podem ser usados para analisar quais políticas foram baixadas e atualmente são atribuídas a Azure AD contas. A permissão mínima necessária para executá-los é EXIBIR ESTADO DE SEGURANÇA DE BANCO DE DADOS – ou o Auditor de Segurança SQL do Grupo de Ações atribuído.

-- Lists generally supported actions

SELECT * FROM sys.dm_server_external_policy_actions

-- Lists the roles that are part of a policy published to this server

SELECT * FROM sys.dm_server_external_policy_roles

-- Lists the links between the roles and actions, could be used to join the two

SELECT * FROM sys.dm_server_external_policy_role_actions

-- Lists all Azure AD principals that were given connect permissions

SELECT * FROM sys.dm_server_external_policy_principals

-- Lists Azure AD principals assigned to a given role on a given resource scope

SELECT * FROM sys.dm_server_external_policy_role_members

-- Lists Azure AD principals, joined with roles, joined with their data actions

SELECT * FROM sys.dm_server_external_policy_principal_assigned_actions

Informações adicionais

Mapeamento de ações de política

Esta seção contém uma referência de como as ações nas políticas de dados do Microsoft Purview são mapeadas para ações específicas no Banco de Dados SQL do Azure.

| Ação da política do Microsoft Purview | Ações específicas da fonte de dados |

|---|---|

| Leitura | Microsoft.Sql/sqlservers/Connect |

| Microsoft.Sql/sqlservers/databases/Connect | |

| Microsoft.Sql/Sqlservers/Databases/Schemas/Tables/Rows | |

| Microsoft.Sql/Sqlservers/Databases/Schemas/Views/Rows | |

Próximas etapas

Verificar o blog, a demonstração e os guias de instruções relacionados

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários