Descobrir e governar SQL do Azure Banco de Dados no Microsoft Purview

Este artigo descreve o processo para registrar uma fonte de banco de dados SQL do Azure no Microsoft Purview. Ele inclui instruções para autenticar e interagir com o banco de dados SQL.

Recursos compatíveis

| Extração de metadados | Verificação Completa | Verificação Incremental | Verificação em escopo | Classificação | Rotulamento | Política de Acesso | Linhagem | Compartilhamento de dados | Exibição ao vivo |

|---|---|---|---|---|---|---|---|---|---|

| Sim | Sim | Sim | Sim | Sim | Sim | Sim | Sim (versão prévia) | Não | Sim |

Observação

Atualmente, há suporte para extração de linhagem de dados apenas para execuções de procedimento armazenados. Também há suporte para linhagem se SQL do Azure tabelas ou exibições forem usadas como fonte/coletor em atividades de cópia e Fluxo de Dados de Azure Data Factory.

Quando você está verificando SQL do Azure Banco de Dados, o Microsoft Purview dá suporte à extração de metadados técnicos dessas fontes:

- Servidor

- Banco de dados

- Esquemas

- Tabelas, incluindo colunas

- Exibições, incluindo colunas

- Procedimentos armazenados (com a extração de linhagem habilitada)

- Execuções de procedimento armazenado (com a extração de linhagem habilitada)

Quando você estiver configurando uma verificação, poderá escopo posterior depois de fornecer o nome do banco de dados selecionando tabelas e exibições conforme necessário.

Limitações conhecidas

- O Microsoft Purview dá suporte a no máximo 800 colunas na guia esquema. Se houver mais de 800 colunas, o Microsoft Purview mostrará Adicional-Colunas-Truncadas.

- Para verificação de extração de linhagem:

- No momento, não há suporte para a verificação de extração de linhagem se o servidor lógico no Azure desabilitar o acesso público ou não permitir que os serviços do Azure o acessem.

- A verificação de extração de linhagem está agendada para ser executada a cada seis horas por padrão. A frequência não pode ser alterada.

- A linhagem é capturada somente quando a execução do procedimento armazenado transfere dados de uma tabela para outra. E não há suporte para tabelas temporárias.

- Não há suporte para extração de linhagem para funções ou gatilhos.

- Observe que, devido às limitações a seguir, atualmente você poderá ver ativos duplicados no catálogo se tiver esses cenários.

- Os nomes de objeto em ativos e nomes totalmente qualificados seguem o caso usado em instruções de procedimento armazenadas, que podem não se alinhar com o caso do objeto na fonte de dados original.

- Quando as exibições do SQL são referenciadas em procedimentos armazenados, elas são capturadas atualmente como tabelas SQL.

Pré-requisitos

Uma conta do Azure com uma assinatura ativa. Crie uma conta gratuitamente.

Permissões de Administrador de Fonte de Dados e Leitor de Dados, para que você possa registrar uma fonte e gerenciá-la no portal de governança do Microsoft Purview. Para obter detalhes, confira Controle de acesso no portal de governança do Microsoft Purview.

Registrar a fonte de dados

Antes de examinar, é importante registrar a fonte de dados no Microsoft Purview:

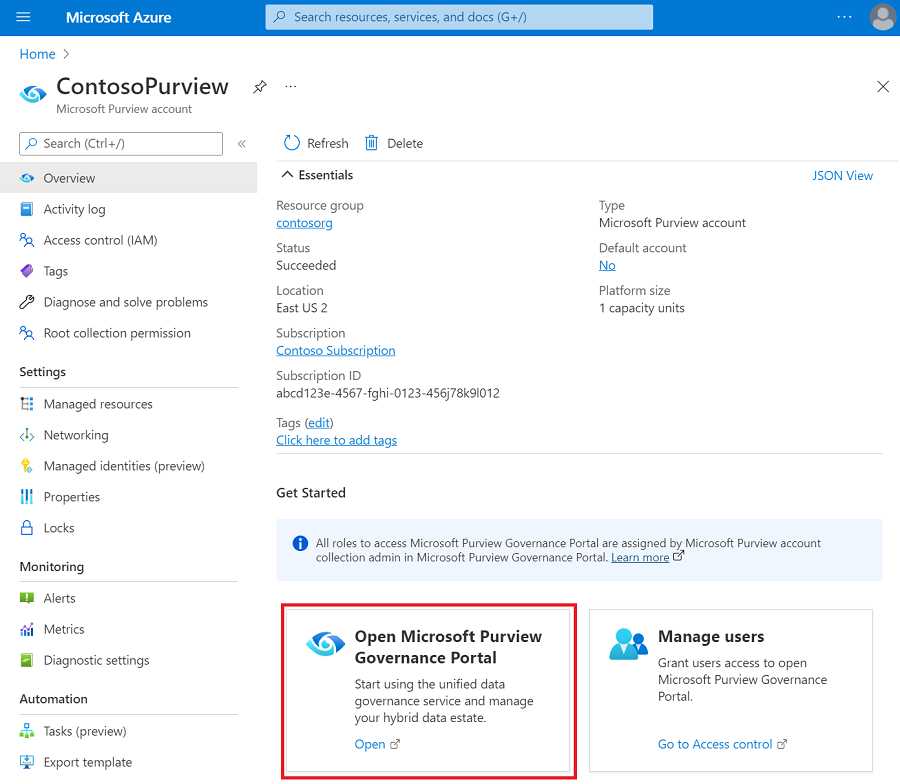

Abra o portal de governança do Microsoft Purview por:

- Navegando diretamente para https://web.purview.azure.com e selecionando sua conta do Microsoft Purview.

- Abrindo o portal do Azure, pesquisando e selecionando a conta do Microsoft Purview. Selecione o botão portal de governança do Microsoft Purview .

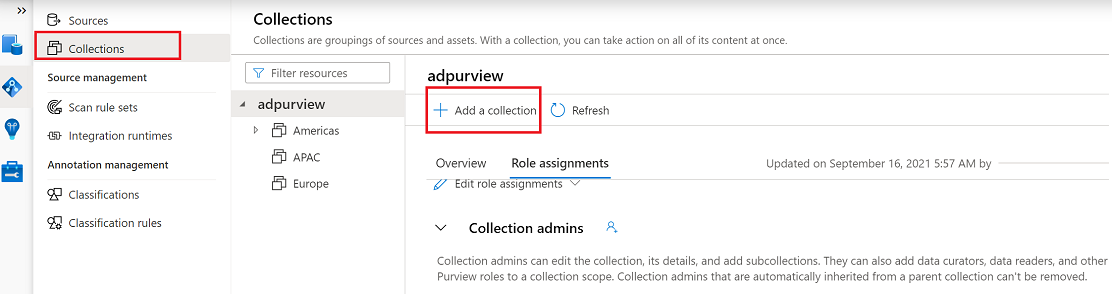

Navegue até o Mapa de Dados.

Crie a hierarquia de coleção acessando Coleções e selecionando Adicionar uma coleção. Atribua permissões a subcolleções individuais conforme necessário.

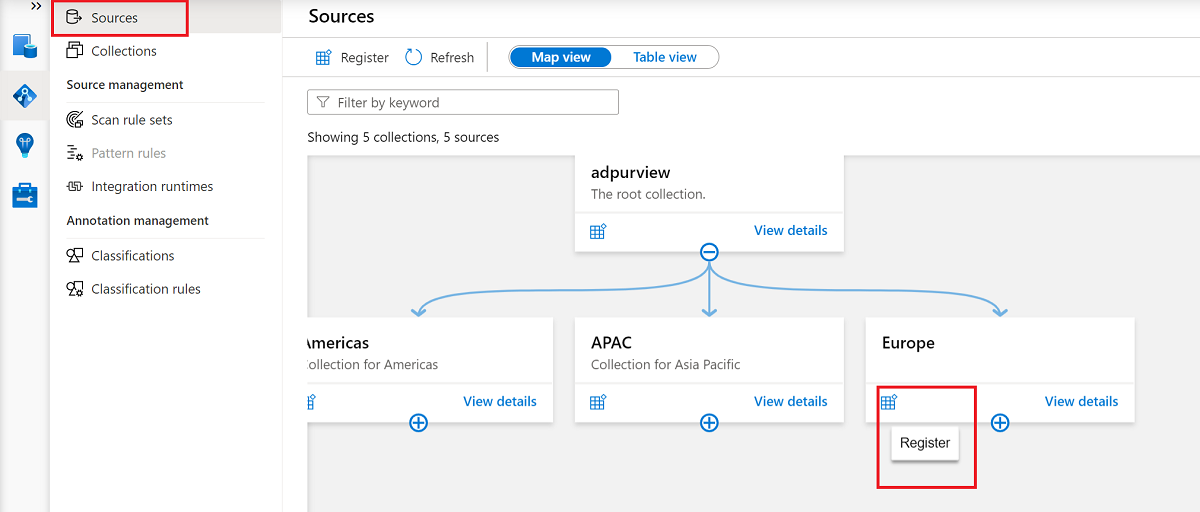

Vá para a coleção apropriada em Fontes e selecione o ícone Registrar para registrar um novo banco de dados SQL.

Selecione a fonte de dados SQL do Azure Banco de Dados e selecione Continuar.

Para Nome, forneça um nome adequado para a fonte de dados. Selecione nomes relevantes para assinatura do Azure, nome do servidor e Selecionar uma coleção e selecione Aplicar.

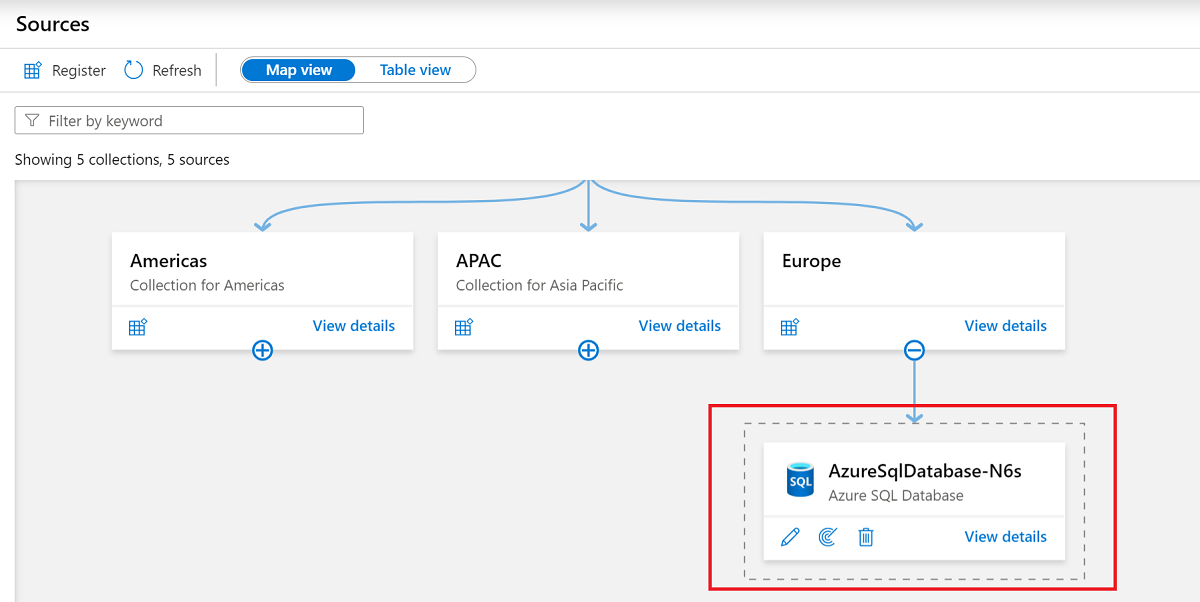

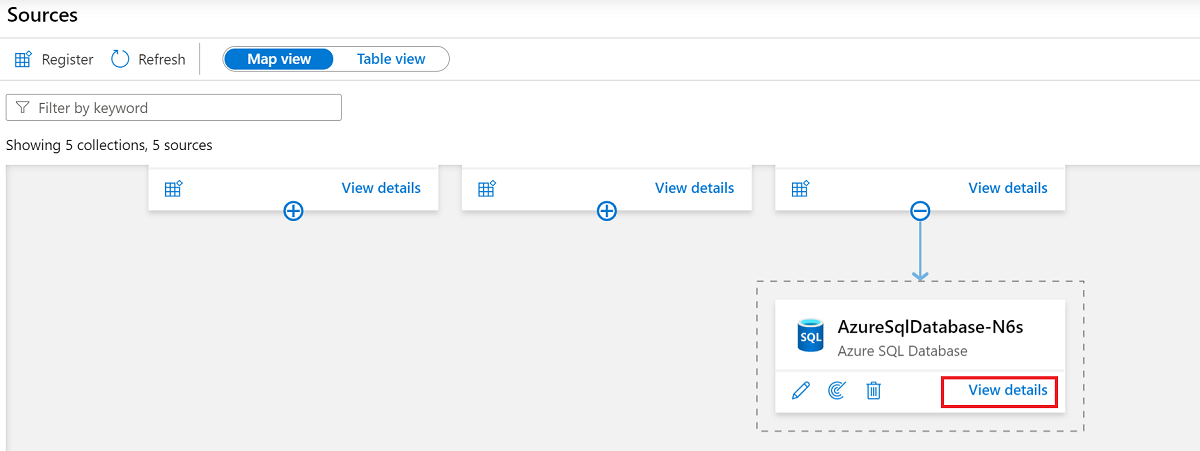

Confirme se o banco de dados SQL aparece na coleção selecionada.

Atualizar configurações de firewall

Se o servidor de banco de dados tiver um firewall habilitado, você precisará atualizar o firewall para permitir o acesso de uma das seguintes maneiras:

- Permitir conexões do Azure por meio do firewall. Essa é uma opção simples para rotear o tráfego por meio da rede do Azure, sem a necessidade de gerenciar máquinas virtuais.

- Instale um runtime de integração auto-hospedado em um computador em sua rede e dê-lhe acesso por meio do firewall. Se você tiver uma rede virtual privada configurada no Azure ou tiver qualquer outra rede fechada configurada, usar um runtime de integração auto-hospedada em um computador dentro dessa rede permitirá que você gerencie totalmente o fluxo de tráfego e utilize sua rede existente.

- Use uma rede virtual gerenciada. A configuração de uma rede virtual gerenciada com sua conta do Microsoft Purview permitirá que você se conecte a SQL do Azure usando o runtime de integração do Azure em uma rede fechada.

Para obter mais informações sobre o firewall, consulte a documentação do firewall do Banco de Dados SQL do Azure.

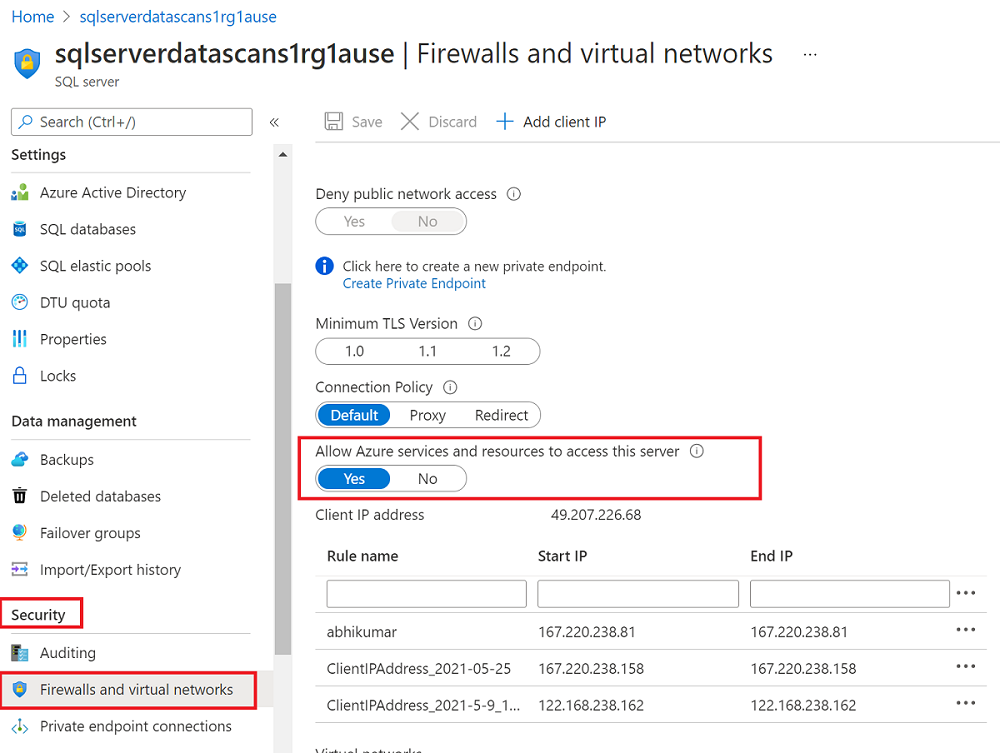

Permitir conexões do Azure

Habilitar conexões do Azure permitirá que o Microsoft Purview se conecte ao servidor sem exigir que você atualize o firewall em si.

- Vá para sua conta de banco de dados.

- Na página Visão geral , selecione o nome do servidor.

- Selecione Firewalls de Segurança>e redes virtuais.

- Para permitir que os serviços e recursos do Azure acessem esse servidor, selecione Sim.

Para obter mais informações sobre como permitir conexões de dentro do Azure, confira o guia de instruções.

Instalar um runtime de integração auto-hospedado

Você pode instalar um runtime de integração auto-hospedada em um computador para se conectar a um recurso em uma rede privada:

- Crie e instale um runtime de integração auto-hospedado em uma máquina pessoal ou em uma máquina dentro da mesma rede virtual que o servidor de banco de dados.

- Verifique a configuração de rede do servidor de banco de dados para confirmar se um ponto de extremidade privado está acessível ao computador que contém o runtime de integração auto-hospedado. Adicione o endereço IP do computador se ele ainda não tiver acesso.

- Se o servidor lógico estiver atrás de um ponto de extremidade privado ou em uma rede virtual, você poderá usar um ponto de extremidade privado de ingestão para garantir o isolamento de rede de ponta a ponta.

Configurar a autenticação para uma verificação

Para verificar sua fonte de dados, você precisa configurar um método de autenticação no Banco de Dados SQL do Azure.

Importante

Se você estiver usando um runtime de integração auto-hospedado para se conectar ao recurso, as identidades gerenciadas atribuídas pelo sistema e atribuídas pelo usuário não funcionarão. Você precisa usar a autenticação de entidade de serviço ou autenticação SQL.

O Microsoft Purview dá suporte às seguintes opções:

SAMI (identidade gerenciada atribuída pelo sistema) (recomendada). Essa é uma identidade associada diretamente à sua conta do Microsoft Purview. Ele permite que você se autentique diretamente com outros recursos do Azure sem a necessidade de gerenciar um conjunto de credenciais ou usuário intermediário.

O SAMI é criado quando o recurso do Microsoft Purview é criado. Ele é gerenciado pelo Azure e usa o nome da sua conta do Microsoft Purview. No momento, o SAMI não pode ser usado com um runtime de integração auto-hospedado para SQL do Azure.

Para obter mais informações, confira a visão geral da identidade gerenciada.

UAMI (identidade gerenciada atribuída pelo usuário) (versão prévia). Semelhante a um SAMI, um UAMI é um recurso de credencial que permite que o Microsoft Purview se autentique no Azure Active Directory (Azure AD).

A interface do usuário é gerenciada por usuários no Azure, e não pelo próprio Azure, o que lhe dá mais controle sobre a segurança. Atualmente, a interface do usuário não pode ser usada com um runtime de integração auto-hospedado para SQL do Azure.

Para obter mais informações, consulte o guia para identidades gerenciadas atribuídas pelo usuário.

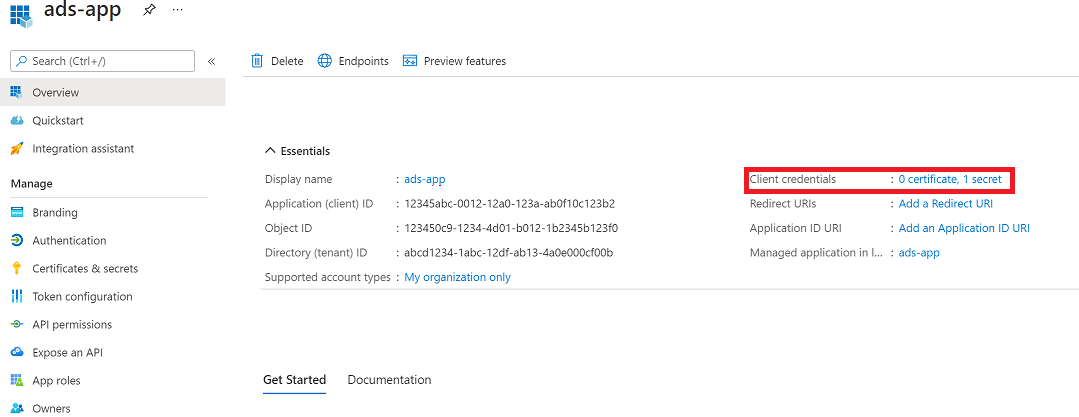

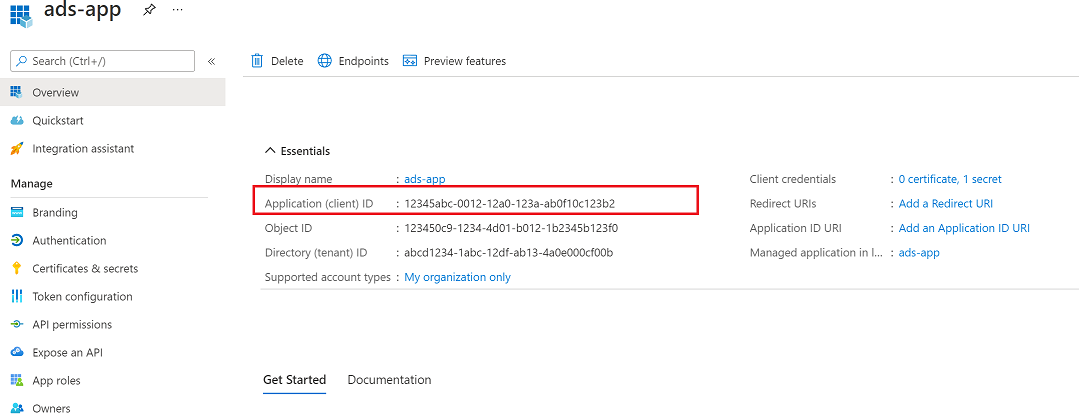

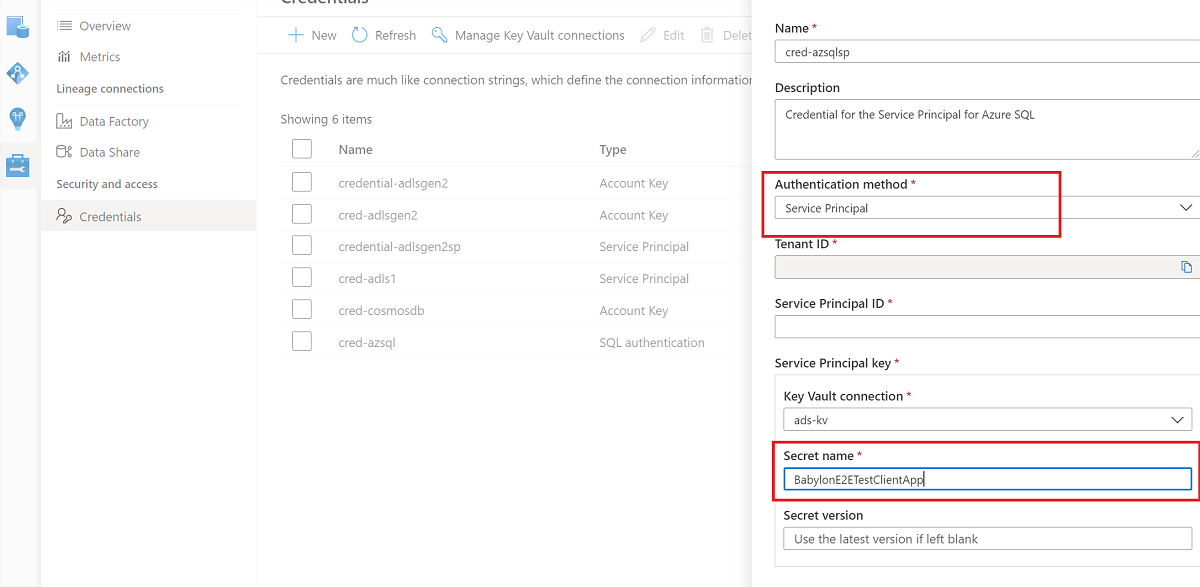

Entidade de serviço. Uma entidade de serviço é um aplicativo que pode receber permissões como qualquer outro grupo ou usuário, sem ser associado diretamente a uma pessoa. A autenticação para entidades de serviço tem uma data de validade, portanto, pode ser útil para projetos temporários.

Para obter mais informações, confira a documentação da entidade de serviço.

Autenticação do SQL. Conecte-se ao banco de dados SQL com um nome de usuário e senha. Para obter mais informações, consulte a documentação de autenticação do SQL.

Se você precisar criar um logon, siga este guia para consultar um banco de dados SQL. Use este guia para criar um logon usando o T-SQL.

Observação

Selecione a opção Banco de Dados SQL do Azure na página.

Para obter etapas para se autenticar com seu banco de dados SQL, selecione o método de autenticação escolhido nas guias a seguir.

Observação

Somente o logon principal no nível do servidor (criado pelo processo de provisionamento) ou os loginmanager membros da função de banco de dados no banco de dados master podem criar novos logons. A conta do Microsoft Purview deve ser capaz de examinar os recursos cerca de 15 minutos após obter permissões.

Você precisa de um logon SQL com pelo menos

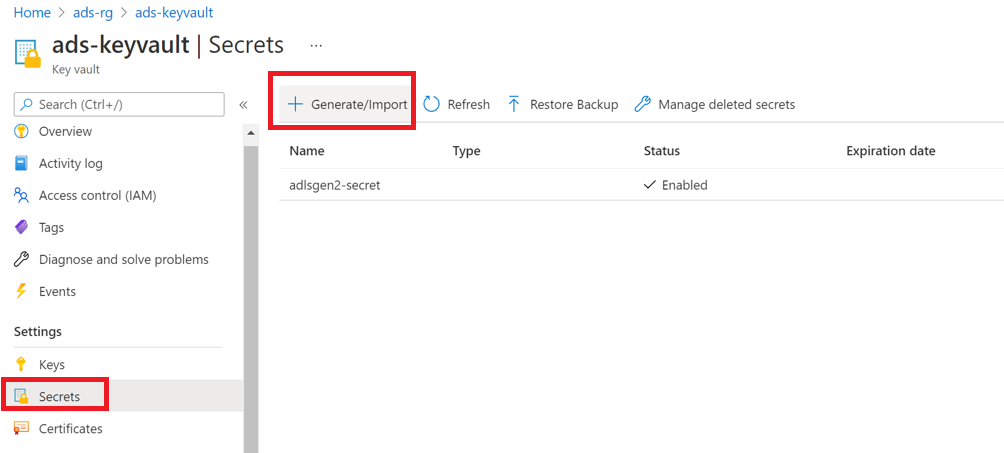

db_datareaderpermissões para poder acessar as informações necessárias para examinar o banco de dados. Você pode seguir as instruções no CREATE LOGIN para criar uma entrada para SQL do Azure Banco de Dados. Salve o nome de usuário e a senha para as próximas etapas.Vá para o cofre de chaves no portal do Azure.

Selecione Segredos de Configurações> e selecione + Gerar/Importar.

Para Nome e Valor, use o nome de usuário e a senha (respectivamente) do banco de dados SQL.

Selecione Criar.

Se o cofre de chaves ainda não estiver conectado ao Microsoft Purview, crie uma nova conexão do cofre de chaves.

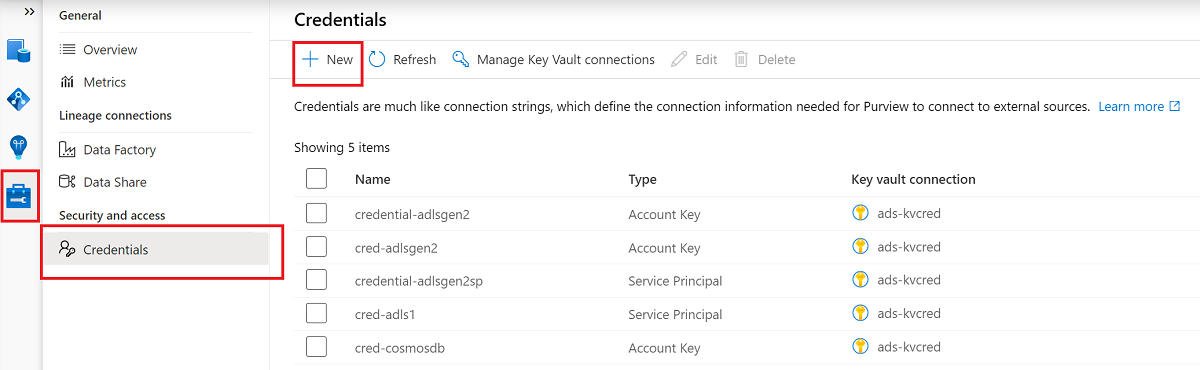

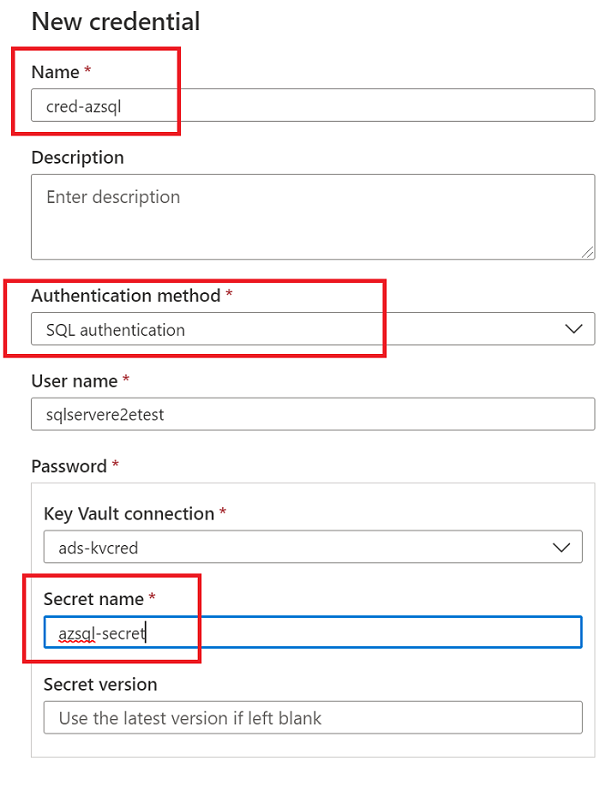

Crie uma nova credencial usando a chave para configurar a verificação.

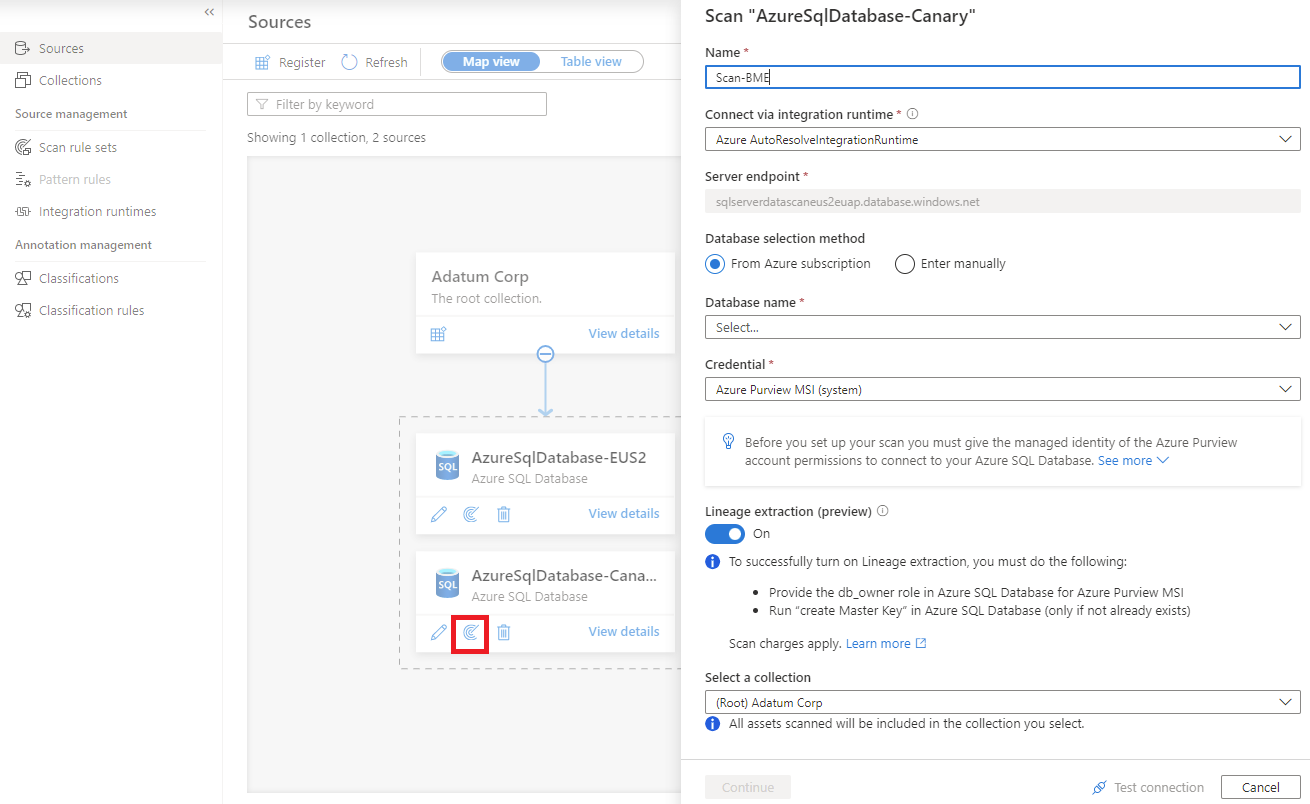

Criar a verificação

Abra sua conta do Microsoft Purview e selecione Abrir o portal de governança do Microsoft Purview.

Acesse Fontes de mapa>de dados para exibir a hierarquia de coleção.

Selecione o ícone Nova Verificação no banco de dados SQL que você registrou anteriormente.

Para saber mais sobre a linhagem de dados no Banco de Dados SQL do Azure, consulte a seção Extrair linhagem (versão prévia) deste artigo.

Para verificar as etapas, selecione seu método de autenticação nas guias a seguir.

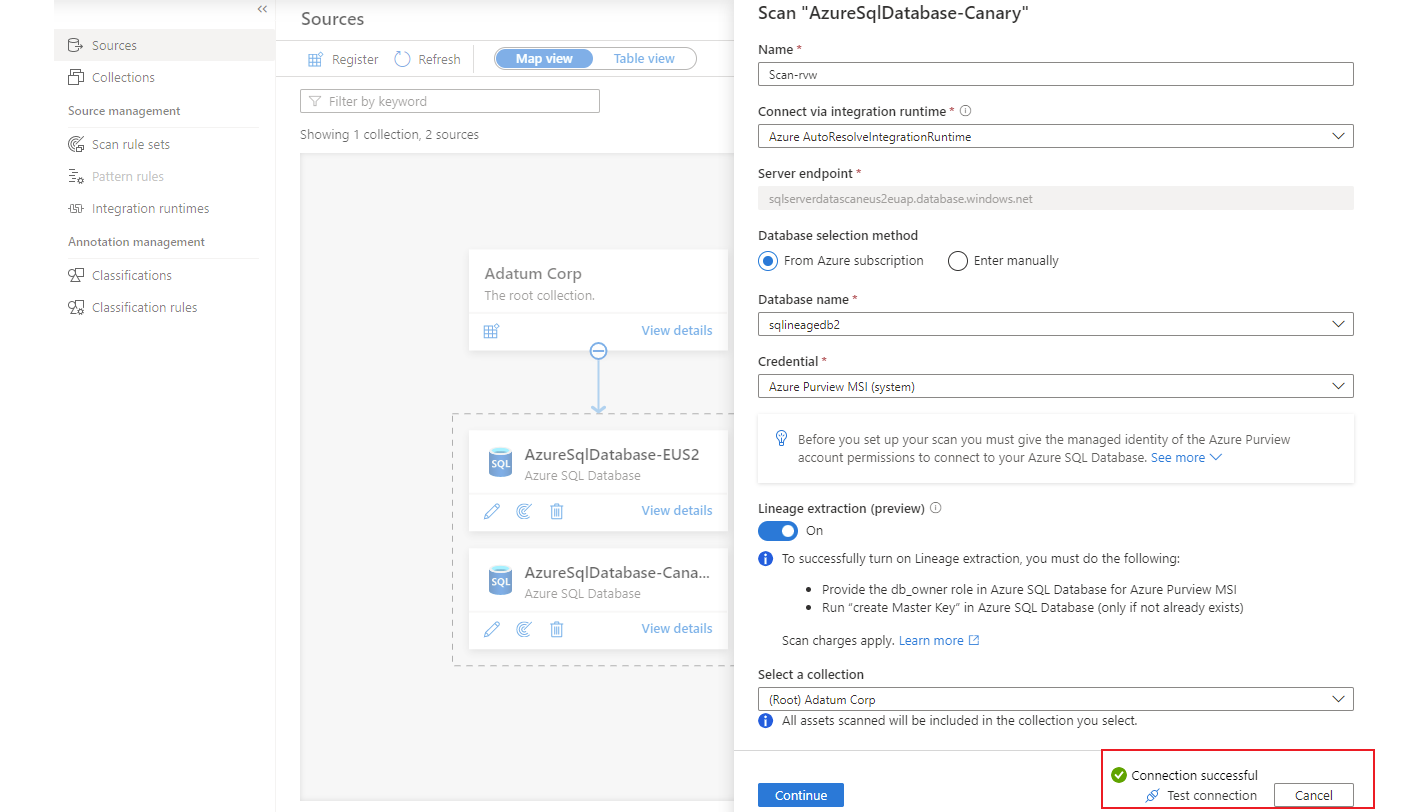

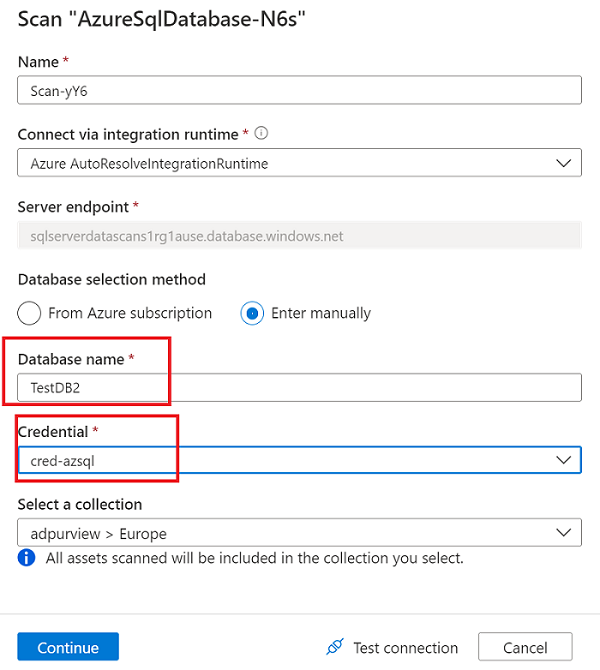

Para Nome, forneça um nome para a verificação.

Para o método de seleção de banco de dados, selecione Inserir manualmente.

Para nome do banco de dados e credencial, insira os valores que você criou anteriormente.

Para Selecionar uma conexão, escolha a coleção apropriada para a verificação.

Selecione Testar conexão para validar a conexão. Depois que a conexão for bem-sucedida, selecione Continuar.

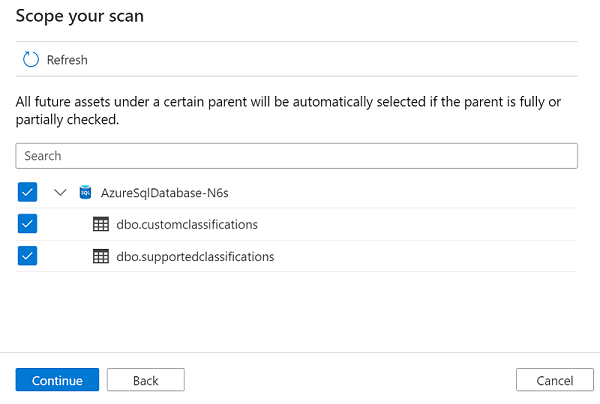

Escopo e executar a verificação

Você pode escopo sua verificação para objetos de banco de dados específicos escolhendo os itens apropriados na lista.

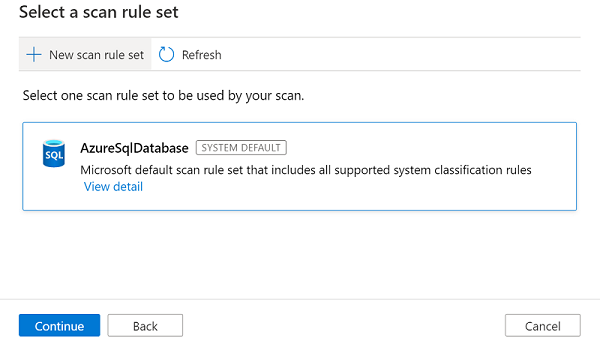

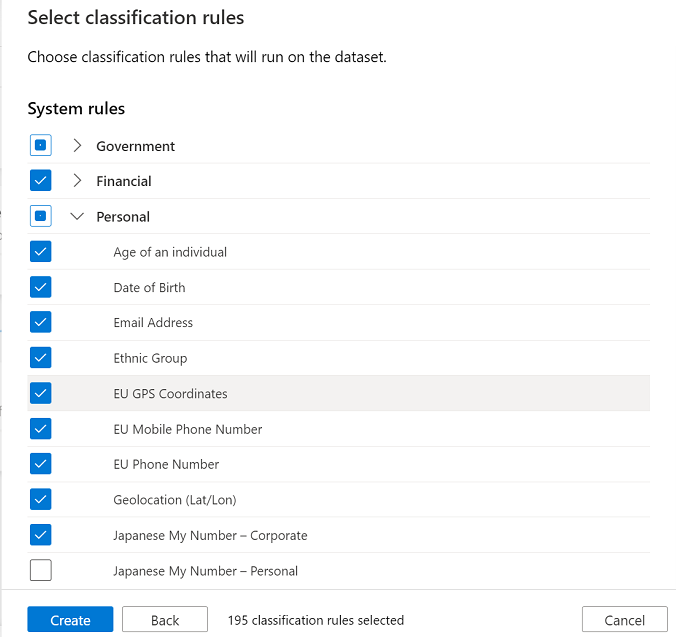

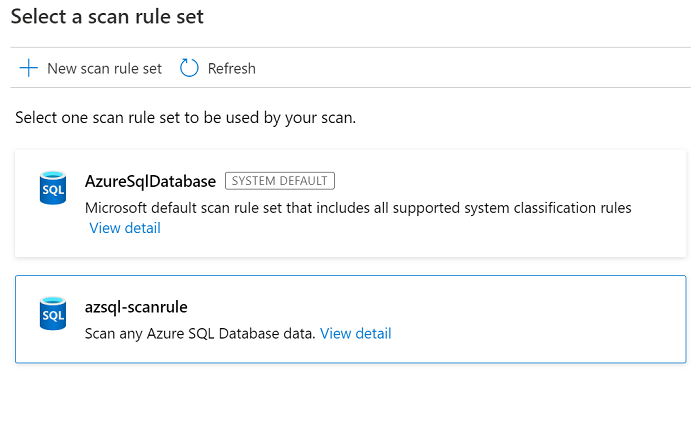

Selecione um conjunto de regras de verificação. Você pode usar o padrão do sistema, escolher entre conjuntos de regras personalizados existentes ou criar um novo conjunto de regras embutido. Selecione Continuar quando terminar.

Se você selecionar Novo conjunto de regras de verificação, um painel será aberto para que você possa inserir o tipo de origem, o nome do conjunto de regras e uma descrição. Selecione Continuar quando terminar.

Para Selecionar regras de classificação, escolha as regras de classificação que você deseja incluir no conjunto de regras de verificação e selecione Criar.

O novo conjunto de regras de verificação aparece na lista de conjuntos de regras disponíveis.

Escolha o gatilho de verificação. Você pode configurar uma agenda ou executar a verificação uma vez.

Examine a verificação e selecione Salvar e executar.

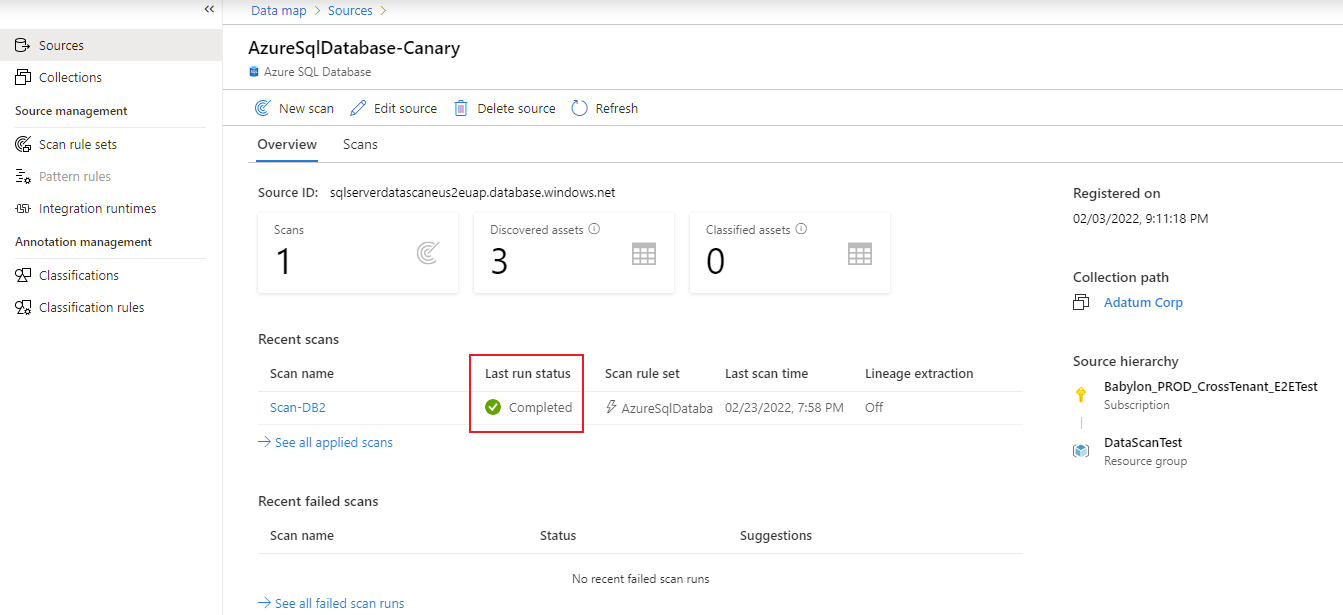

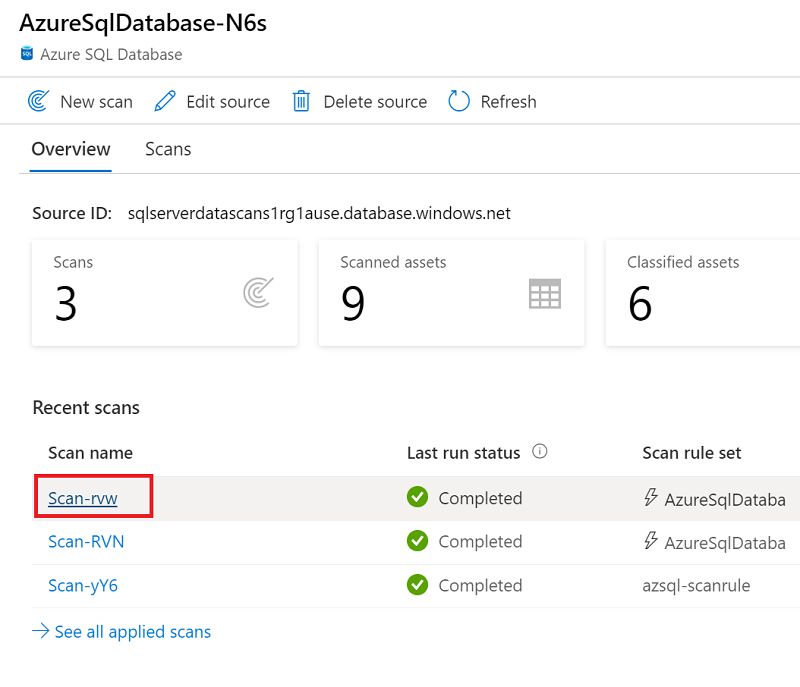

Exibir uma verificação

Para marcar o status de uma verificação, acesse a fonte de dados na coleção e selecione Exibir detalhes.

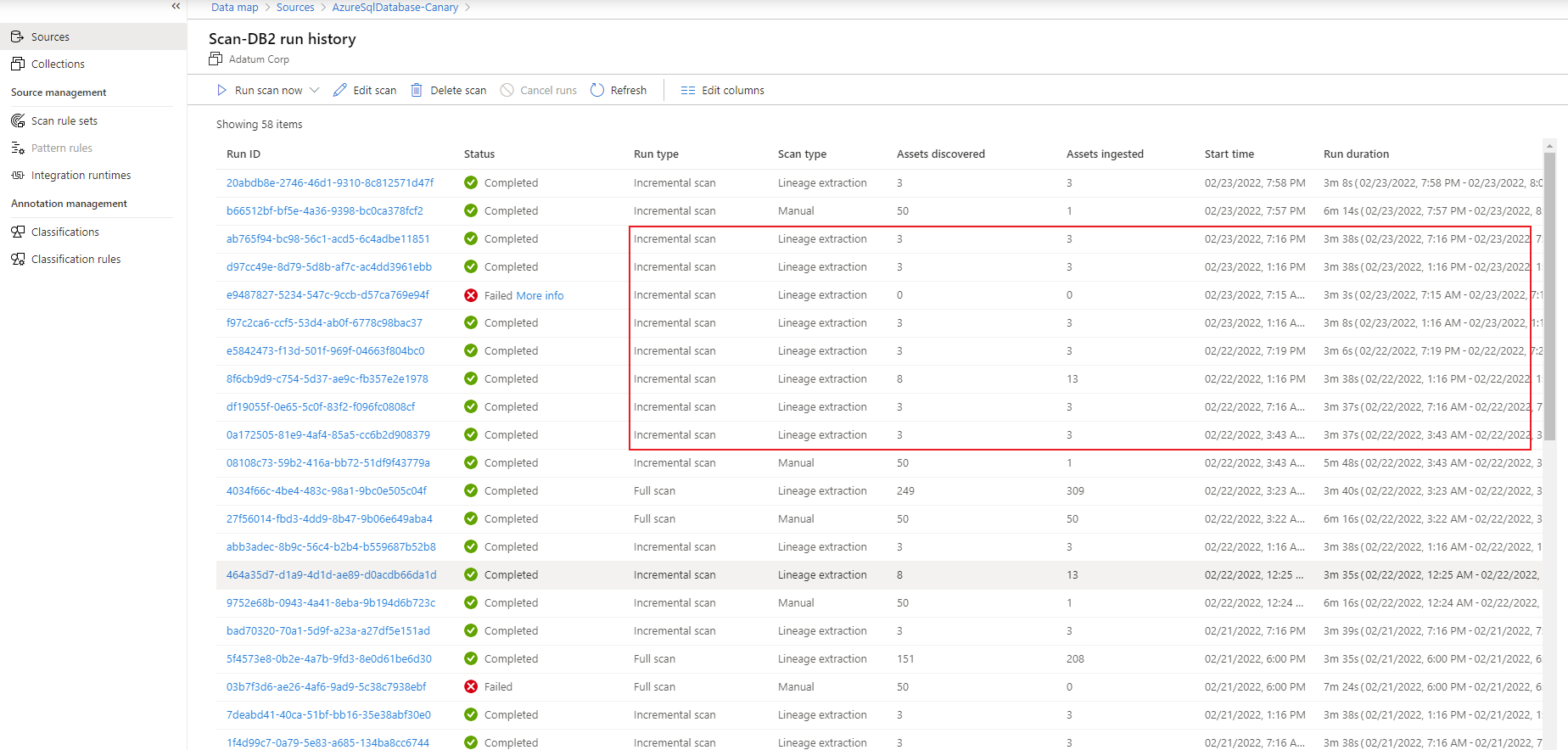

Os detalhes da verificação indicam o progresso da verificação no último status de execução, juntamente com o número de ativos verificados e classificados. A última execução status é atualizada para Em andamento e concluída após a execução de toda a verificação com êxito.

Gerenciar uma verificação

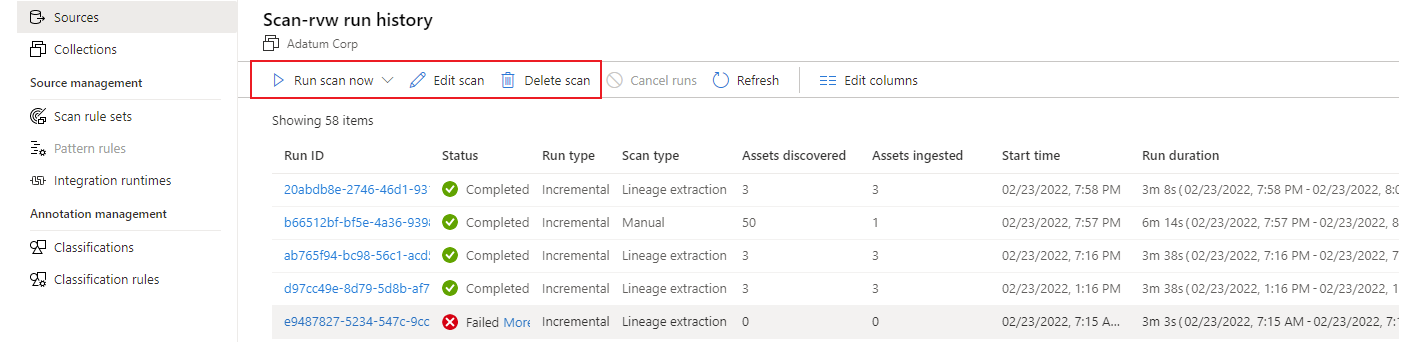

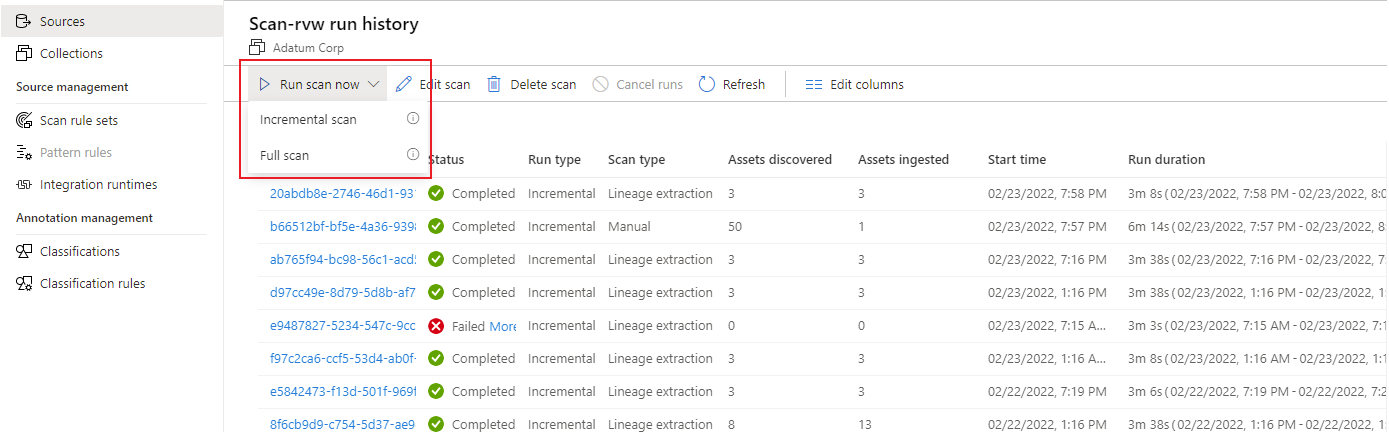

Depois de executar uma verificação, você pode usar o histórico de execução para gerenciá-lo:

Em Verificações recentes, selecione uma verificação.

No histórico de execução, você tem opções para executar a verificação novamente, editá-la ou excluí-la.

Se você selecionar Executar verificação agora para executar novamente a verificação, você poderá escolher a verificação incremental ou a verificação completa.

Solucionar problemas de verificação

Se você tiver problemas com a verificação, experimente estas dicas:

- Confirme se você seguiu todos os pré-requisitos.

- Verifique a rede confirmando as configurações de firewall, conexões do Azure ou de runtime de integração .

- Confirme se a autenticação está configurada corretamente.

Para obter mais informações, examine Solucionar problemas de suas conexões no Microsoft Purview.

Configurar políticas de acesso

Os seguintes tipos de políticas do Microsoft Purview têm suporte neste recurso de dados:

Pré-requisitos da política de acesso no Banco de Dados SQL do Azure

- Crie uma nova instância SQL do Azure Banco de Dados ou use uma existente em uma das regiões disponíveis atualmente para esse recurso. Você pode seguir este guia para criar uma instância do Banco de Dados SQL do Azure.

Suporte à região

Todas as regiões do Microsoft Purview têm suporte.

A aplicação das políticas do Microsoft Purview só está disponível nas seguintes regiões para SQL do Azure Banco de Dados:

Nuvem pública:

- Leste dos EUA

- Leste dos EUA2

- Centro-Sul dos EUA

- Centro-Oeste dos EUA

- Oeste dos EUA3

- Canadá Central

- Sul do Brasil

- Europa Ocidental

- Norte da Europa

- França Central

- Sul do Reino Unido

- Norte da África do Sul

- Índia Central

- Sudeste da Ásia

- Leste da Ásia

- Leste da Austrália

Nuvens soberanas:

- USGov Virginia

- China North 3

Configurar a instância SQL do Azure Banco de Dados para políticas do Microsoft Purview

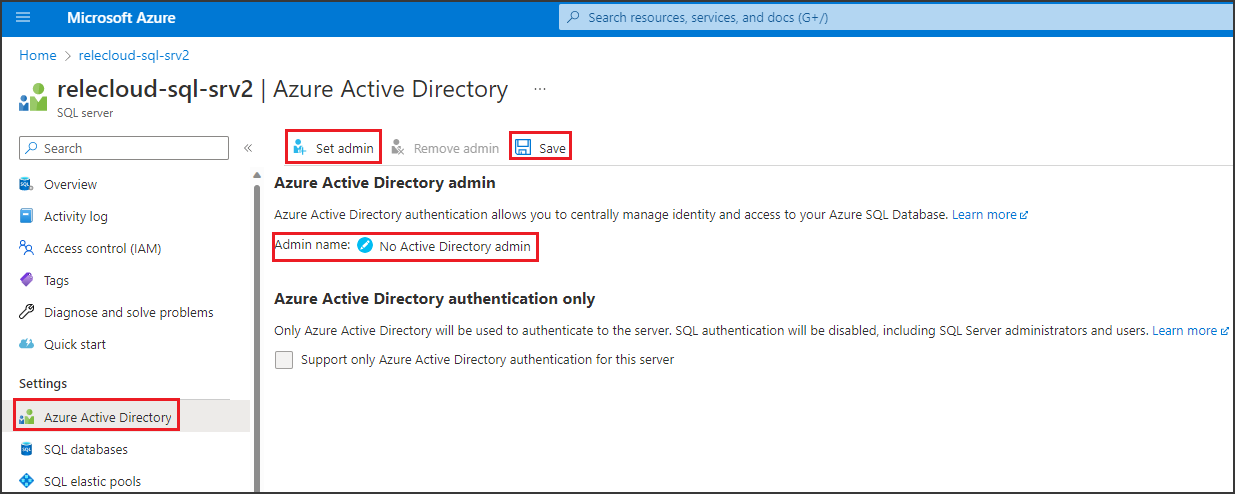

Para que o servidor lógico associado ao Banco de Dados SQL do Azure honre as políticas do Microsoft Purview, você precisa configurar um administrador do Azure Active Directory. No portal do Azure, vá para o servidor lógico que hospeda a instância SQL do Azure Banco de Dados. No menu lateral, selecione Azure Active Directory. Defina um nome de administrador para qualquer usuário ou grupo do Azure Active Directory que preferir e selecione Salvar.

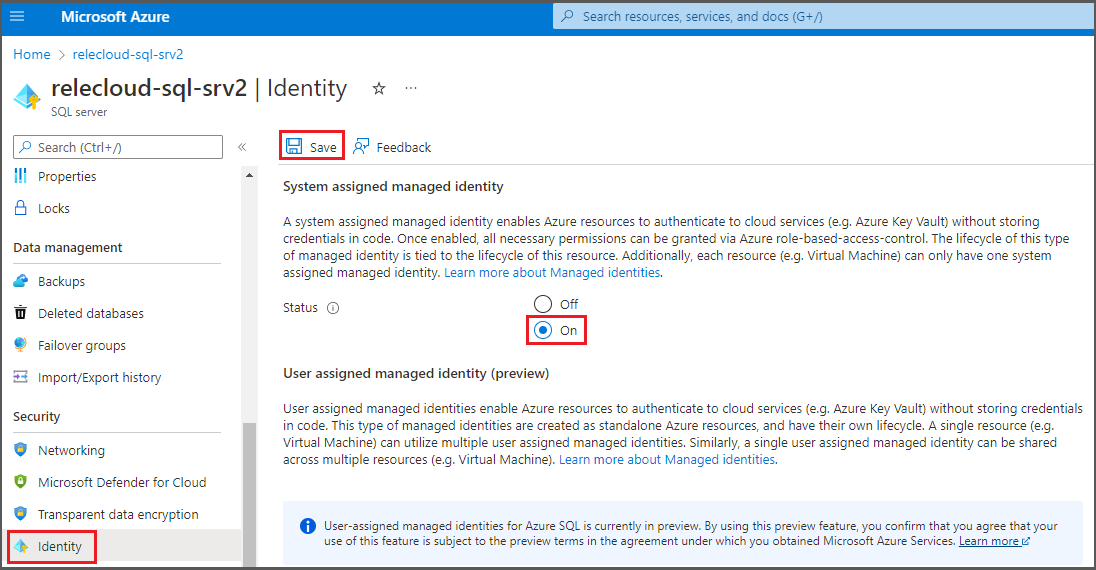

Em seguida, no menu lateral, selecione Identidade. Em Identidade gerenciada atribuída pelo sistema, gire o status para Ativado e selecione Salvar.

Configurar a conta do Microsoft Purview para políticas

Registrar a fonte de dados no Microsoft Purview

Antes que uma política possa ser criada no Microsoft Purview para um recurso de dados, você deve registrar esse recurso de dados no Microsoft Purview Studio. Você encontrará as instruções relacionadas ao registro do recurso de dados posteriormente neste guia.

Observação

As políticas do Microsoft Purview dependem do caminho do ARM do recurso de dados. Se um recurso de dados for movido para um novo grupo de recursos ou assinatura, ele precisará ser des registrado e registrado novamente no Microsoft Purview.

Configurar permissões para habilitar o gerenciamento de uso de dados na fonte de dados

Depois que um recurso é registrado, mas antes que uma política possa ser criada no Microsoft Purview para esse recurso, você deve configurar permissões. Um conjunto de permissões é necessário para habilitar o gerenciamento de uso de dados. Isso se aplica a fontes de dados, grupos de recursos ou assinaturas. Para habilitar o gerenciamento de uso de dados, você deve ter privilégios específicos de IAM (Gerenciamento de Identidade e Acesso) no recurso, bem como privilégios específicos do Microsoft Purview:

Você deve ter uma das seguintes combinações de função IAM no caminho do Azure Resource Manager do recurso ou qualquer pai dele (ou seja, usando a herança de permissão IAM):

- Proprietário do IAM

- Colaborador do IAM e Administrador de Acesso de Usuário do IAM

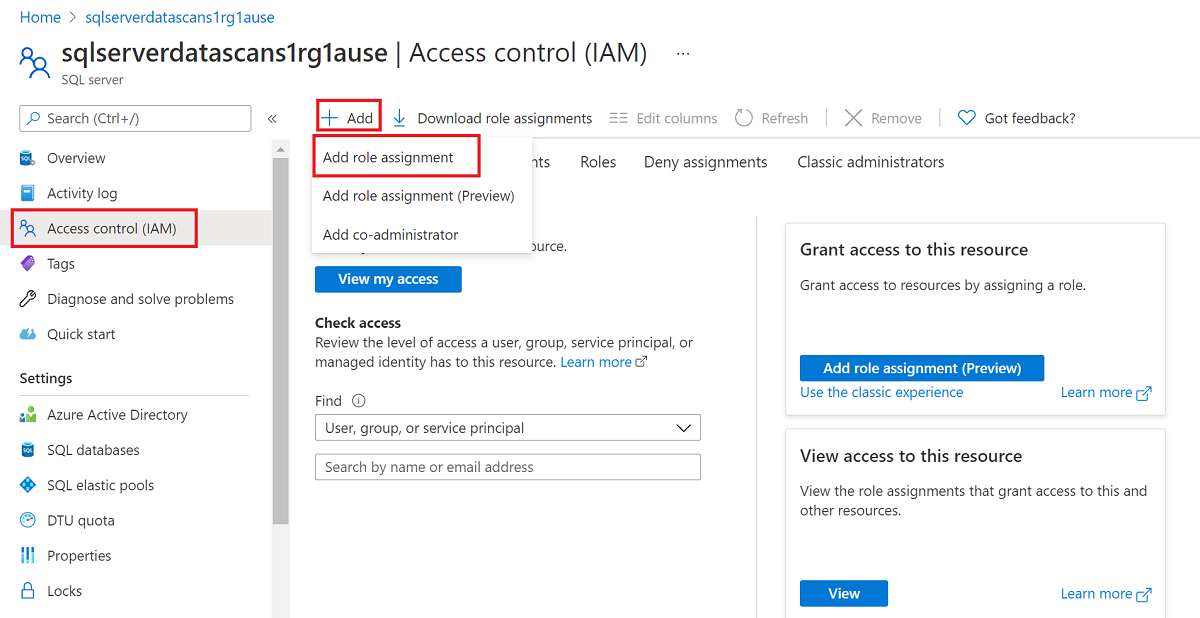

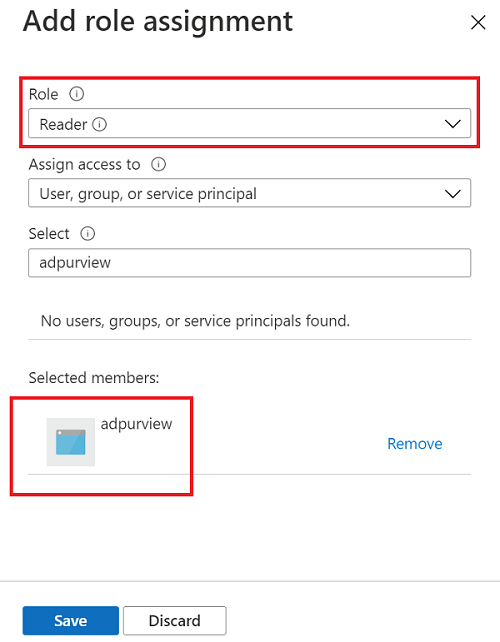

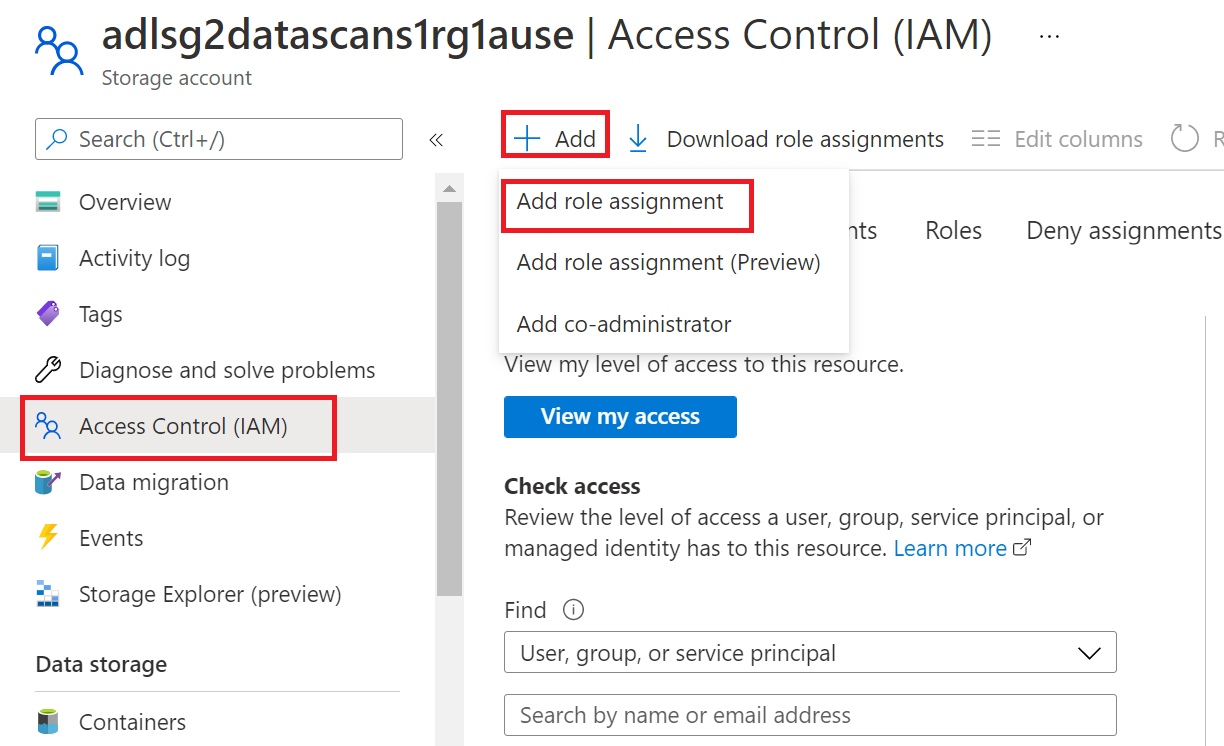

Para configurar permissões de RBAC (controle de acesso baseado em função) do Azure, siga este guia. A captura de tela a seguir mostra como acessar a seção Controle de Acesso no portal do Azure do recurso de dados para adicionar uma atribuição de função.

Observação

A função Proprietário do IAM para um recurso de dados pode ser herdada de um grupo de recursos pai, uma assinatura ou um grupo de gerenciamento de assinatura. Verifique qual Azure AD usuários, grupos e entidades de serviço detêm ou estão herdando a função Proprietário do IAM para o recurso.

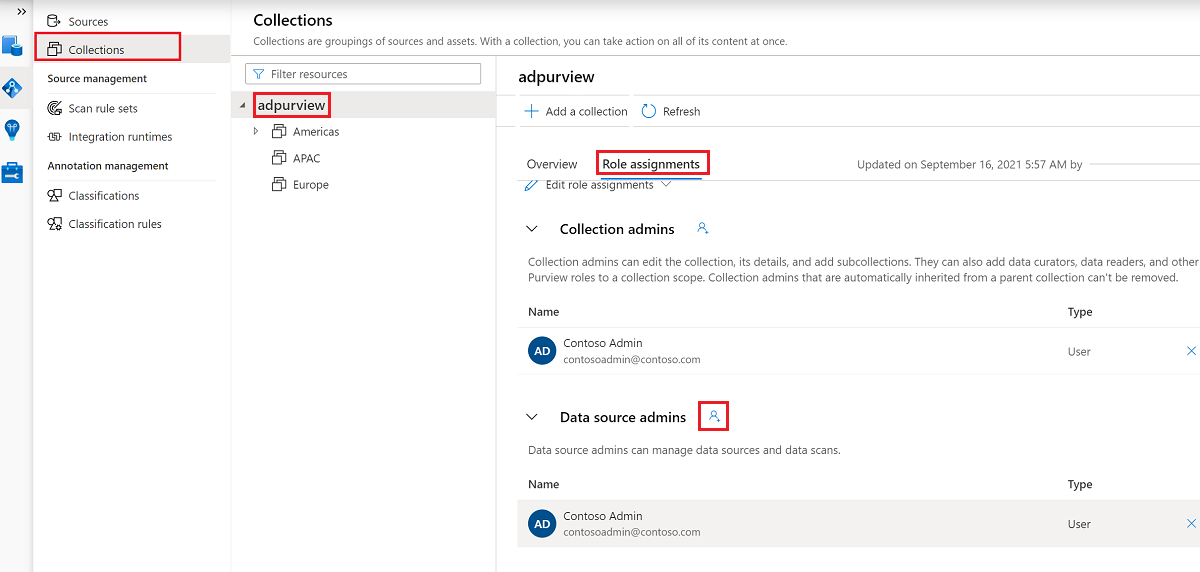

Você também precisa ter a função de administrador de fonte de dados do Microsoft Purview para a coleção ou uma coleção pai (se a herança estiver habilitada). Para obter mais informações, consulte o guia sobre como gerenciar atribuições de função do Microsoft Purview.

A captura de tela a seguir mostra como atribuir a função de administrador de fonte de dados no nível da coleção raiz.

Configurar permissões do Microsoft Purview para criar, atualizar ou excluir políticas de acesso

Para criar, atualizar ou excluir políticas, você precisa obter a função de autor de política no Microsoft Purview no nível da coleção raiz:

- A função autor da política pode criar, atualizar e excluir políticas de DevOps e Proprietário de Dados.

- A função de autor da política pode excluir políticas de acesso por autoatendimento.

Para obter mais informações sobre como gerenciar atribuições de função do Microsoft Purview, consulte Criar e gerenciar coleções no Mapa de Dados do Microsoft Purview.

Observação

A função de autor de política deve ser configurada no nível da coleção raiz.

Além disso, para pesquisar facilmente Azure AD usuários ou grupos ao criar ou atualizar o assunto de uma política, você pode se beneficiar muito de obter a permissão Leitores do Diretório em Azure AD. Essa é uma permissão comum para usuários em um locatário do Azure. Sem a permissão Leitor de Diretório, o Autor da Política terá que digitar o nome de usuário ou o email completo para todas as entidades incluídas no assunto de uma política de dados.

Configurar permissões do Microsoft Purview para publicar políticas do Proprietário de Dados

As políticas de Proprietário de Dados permitem verificações e saldos se você atribuir o autor da Política do Microsoft Purview e funções de administrador de fonte de dados a diferentes pessoas na organização. Antes que uma política de proprietário de dados entre em vigor, uma segunda pessoa (administrador de fonte de dados) deve revisá-la e aprová-la explicitamente publicando-a. Isso não se aplica às políticas de acesso de DevOps ou autoatendimento, pois a publicação é automática para elas quando essas políticas são criadas ou atualizadas.

Para publicar uma política de proprietário de dados, você precisa obter a função de administrador de fonte de dados no Microsoft Purview no nível de coleta raiz.

Para obter mais informações sobre como gerenciar atribuições de função do Microsoft Purview, consulte Criar e gerenciar coleções no Mapa de Dados do Microsoft Purview.

Observação

Para publicar políticas de proprietário de dados, a função de administrador de fonte de dados deve ser configurada no nível da coleção raiz.

Delegar a responsabilidade de provisionamento de acesso a funções no Microsoft Purview

Depois que um recurso tiver sido habilitado para o gerenciamento de uso de dados, qualquer usuário do Microsoft Purview com a função de autor de política no nível de coleta raiz pode provisionar o acesso a essa fonte de dados do Microsoft Purview.

Observação

Qualquer administrador do Conjunto raiz do Microsoft Purview pode atribuir novos usuários às funções de autor de política raiz. Qualquer administrador da Coleção pode atribuir novos usuários a uma função de administrador de fonte de dados na coleção. Minimize e examine cuidadosamente os usuários que possuem funções de administrador do Microsoft Purview Collection, administrador de fonte de dados ou autor de política .

Se uma conta do Microsoft Purview com políticas publicadas for excluída, essas políticas deixarão de ser impostas em um período de tempo que depende da fonte de dados específica. Essa alteração pode ter implicações na segurança e na disponibilidade de acesso a dados. As funções Colaborador e Proprietário no IAM podem excluir contas do Microsoft Purview. Você pode marcar essas permissões acessando a seção controle de acesso (IAM) para sua conta do Microsoft Purview e selecionando Atribuições de Função. Você também pode usar um bloqueio para impedir que a conta do Microsoft Purview seja excluída por meio de bloqueios de Resource Manager.

Registrar a fonte de dados e habilitar o gerenciamento de uso de dados

O recurso banco de dados SQL do Azure precisa ser registrado no Microsoft Purview para que você possa criar políticas de acesso. Para registrar seus recursos, siga as seções "Pré-requisitos" e "Registrar a fonte de dados" neste documento.

Depois de registrar a fonte de dados, você precisa habilitar o gerenciamento de uso de dados. Este é um pré-requisito para que você possa criar políticas na fonte de dados. O gerenciamento de uso de dados pode afetar a segurança de seus dados, pois ele delega a determinadas funções do Microsoft Purview que gerenciam o acesso às fontes de dados. Examine as práticas de segurança no Gerenciamento de uso de Dados em suas fontes do Microsoft Purview.

Depois que sua fonte de dados tiver a opção de gerenciamento de uso de dados definida como Habilitada, ela será semelhante a esta captura de tela:

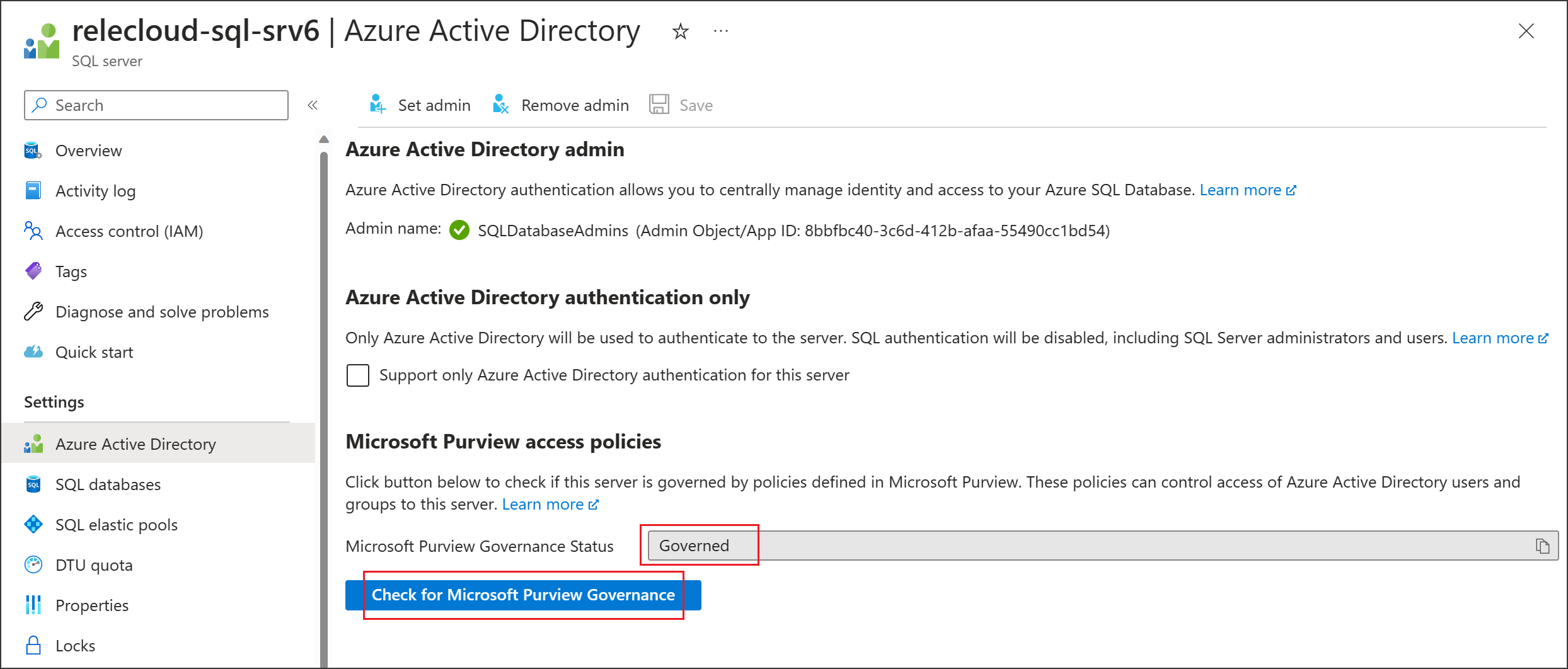

Retorne ao portal do Azure para SQL do Azure Banco de Dados para verificar se ele agora é regido pelo Microsoft Purview:

Entre no portal do Azure por meio deste link

Selecione o servidor SQL do Azure que você deseja configurar.

Acesse o Azure Active Directory no painel esquerdo.

Role para baixo até as políticas de acesso do Microsoft Purview.

Selecione o botão para Verificar a Governança do Microsoft Purview. Aguarde enquanto a solicitação é processada. Pode levar alguns minutos.

Confirme se o Status de Governança do Microsoft Purview mostra

Governed. Observe que pode levar alguns minutos depois de habilitar o gerenciamento de uso de dados no Microsoft Purview para que o status correto seja refletido.

Observação

Se você desabilitar o gerenciamento de uso de dados para essa fonte de dados SQL do Azure Banco de Dados, poderá levar até 24 horas para que o Status de Governança do Microsoft Purview seja atualizado automaticamente para Not Governed. Isso pode ser acelerado selecionando Verificar a Governança do Microsoft Purview. Antes de habilitar o gerenciamento de uso de dados para a fonte de dados em outra conta do Microsoft Purview, verifique se o Status de Governança do Purview é mostrado como Not Governed. Em seguida, repita as etapas acima com a nova conta do Microsoft Purview.

Criar uma política

Para criar uma política de acesso para SQL do Azure Banco de Dados, siga estes guias:

- Provisione o acesso às informações de integridade, desempenho e auditoria do sistema no Banco de Dados SQL do Azure. Use este guia para aplicar uma política de DevOps em um único banco de dados SQL.

- Provisionar acesso de leitura/modificação em um único banco de dados SQL do Azure. Use este guia para provisionar o acesso em uma única conta de banco de dados SQL em sua assinatura.

- Políticas de acesso por autoatendimento para SQL do Azure Banco de Dados. Use este guia para permitir que os consumidores de dados solicitem acesso a ativos de dados usando um fluxo de trabalho de autoatendimento.

Para criar políticas que abrangem todas as fontes de dados dentro de um grupo de recursos ou assinatura do Azure, consulte Descobrir e governar várias fontes do Azure no Microsoft Purview.

Extrair linhagem (versão prévia)

Observação

Atualmente, não há suporte para linhagem usando um runtime de integração auto-hospedado ou runtime de VNET gerenciado e um ponto de extremidade privado SQL do Azure. Você precisa habilitar os serviços do Azure para acessar o servidor em configurações de rede para seu Banco de Dados SQL do Azure. Saiba mais sobre as limitações conhecidas na verificação de extração de linhagem.

O Microsoft Purview dá suporte à linhagem do Banco de Dados SQL do Azure. Ao configurar uma verificação, você ativa a alternância de extração de linhagem para extrair linhagem.

Pré-requisitos para configurar uma verificação com extração de linhagem

Siga as etapas na seção Configurar autenticação para uma verificação deste artigo para autorizar o Microsoft Purview a examinar seu banco de dados SQL.

Entre no Banco de Dados SQL do Azure com sua conta Azure AD e atribua

db_ownerpermissões à identidade gerenciada do Microsoft Purview.Observação

As permissões 'db_owner' são necessárias porque a linhagem é baseada em sessões XEvent. Portanto, o Microsoft Purview precisa da permissão para gerenciar as sessões XEvent no SQL.

Use o exemplo a seguir sintaxe SQL para criar um usuário e conceder permissão. Substitua

<purview-account>pelo nome da sua conta.Create user <purview-account> FROM EXTERNAL PROVIDER GO EXEC sp_addrolemember 'db_owner', <purview-account> GOExecute o seguinte comando no banco de dados SQL para criar uma chave de master:

Create master key GoVerifique se permitir que os serviços e recursos do Azure acessem esse servidor está habilitado em rede/firewall para seu recurso SQL do Azure.

Criar uma verificação com a extração de linhagem ativada

No painel para configurar uma verificação, ative o alternância Habilitar extração de linhagem .

Selecione seu método de autenticação seguindo as etapas na seção Criar a verificação deste artigo.

Depois de configurar a verificação com êxito, um novo tipo de verificação chamado Extração de linhagem executará verificações incrementais a cada seis horas para extrair linhagem de SQL do Azure Banco de Dados. A linhagem é extraída com base no procedimento armazenado executado no banco de dados SQL.

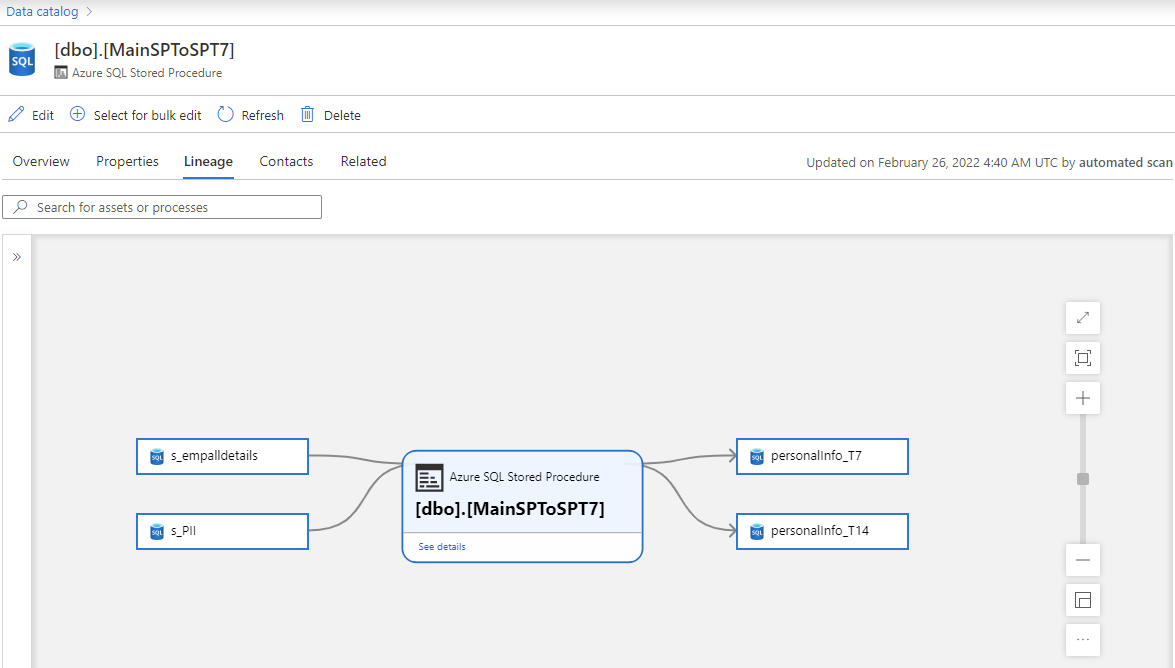

Pesquisar SQL do Azure ativos do Banco de Dados e exibir a linhagem de runtime

Você pode navegar pelo catálogo de dados ou pesquisar o catálogo de dados para exibir detalhes do ativo para SQL do Azure Banco de Dados. As etapas a seguir descrevem como exibir detalhes da linhagem do runtime:

Acesse a guia Linhagem do ativo. Quando aplicável, a linhagem de ativos é exibida aqui.

Quando aplicável, você pode detalhar ainda mais para ver a linhagem no nível da instrução SQL em um procedimento armazenado, juntamente com a linhagem de nível de coluna. Ao usar o Integration Runtime auto-hospedado para verificação, há suporte para recuperar as informações de detalhamento de linhagem durante a verificação desde a versão 5.25.8374.1.

Para obter informações sobre cenários de linhagem de banco de dados SQL do Azure com suporte, consulte a seção Recursos com suporte deste artigo. Para obter mais informações sobre a linhagem em geral, consulte Linhagem de dados no Microsoft Purview e Catálogo de Dados do Microsoft Purview guia de usuário de linhagem.

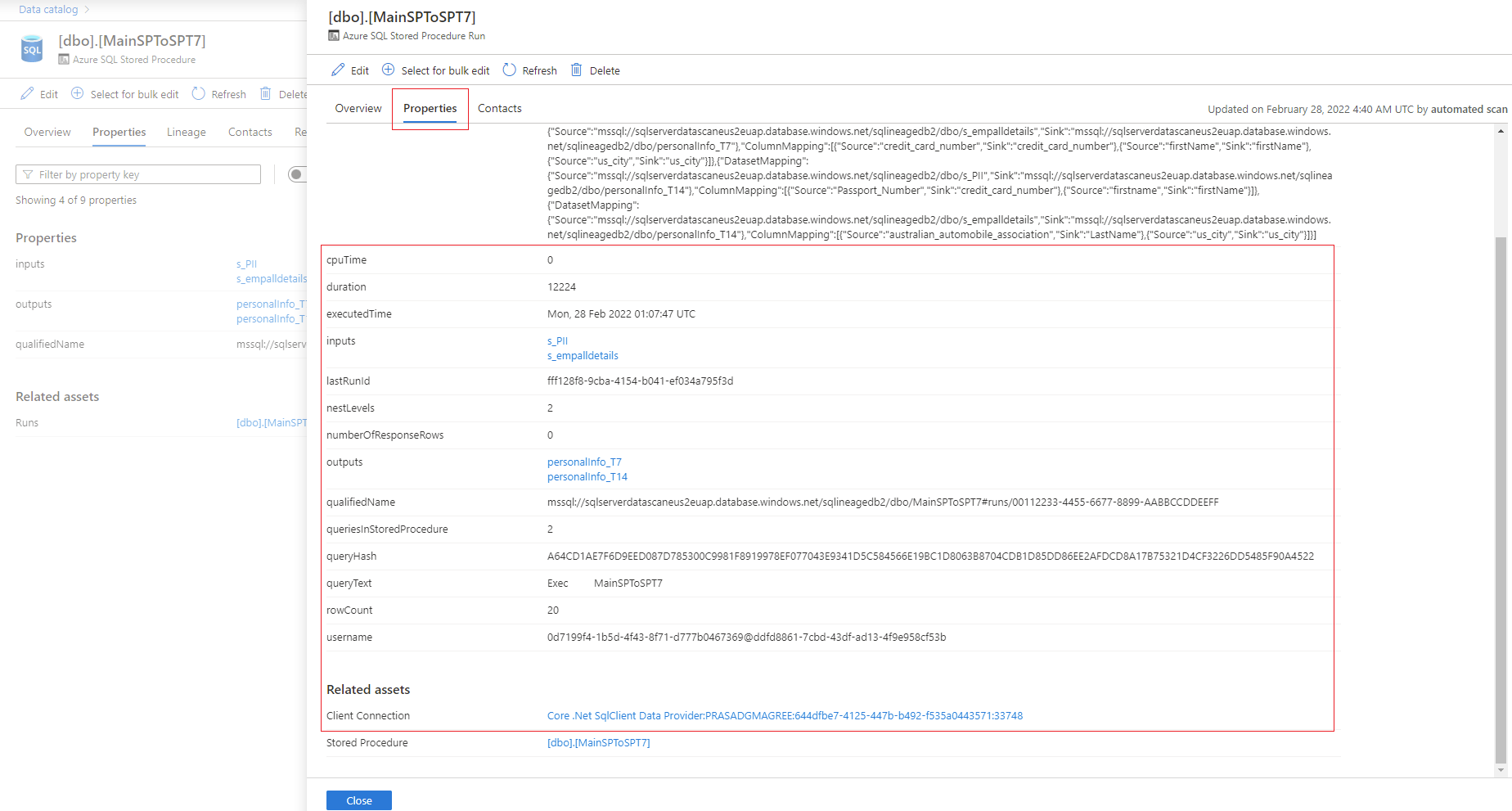

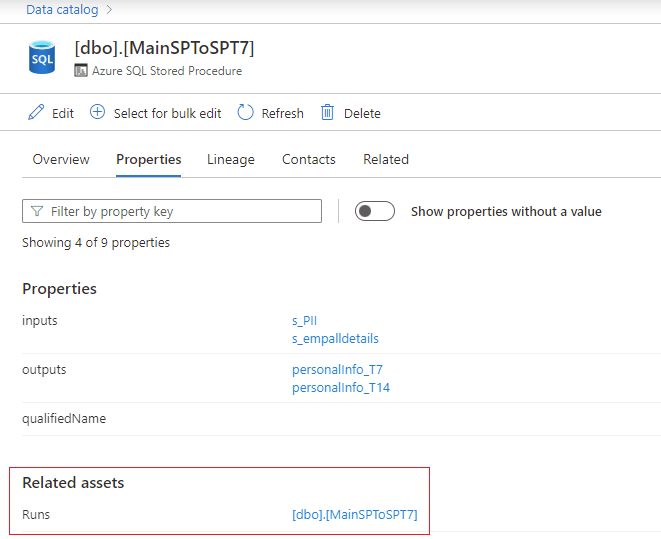

Vá para o ativo de procedimento armazenado. Na guia Propriedades , acesse Ativos relacionados para obter os detalhes de execução mais recentes dos procedimentos armazenados.

Selecione o hiperlink de procedimento armazenado ao lado de Execuções para ver a visão geral SQL do Azure Execução de Procedimento Armazenado. Acesse a guia Propriedades para ver informações de runtime aprimoradas do procedimento armazenado, como executedTime, rowCount e Client Connection.

Solucionar problemas de extração de linhagem

As dicas a seguir podem ajudá-lo a resolver problemas relacionados à linhagem:

- Se nenhuma linhagem for capturada após uma execução bem-sucedida de extração de linhagem , é possível que nenhum procedimento armazenado tenha sido executado pelo menos uma vez desde que você configurou a verificação.

- A linhagem é capturada para execuções de procedimento armazenados que acontecem depois que uma verificação bem-sucedida é configurada. A linhagem de execuções de procedimentos armazenados anteriores não é capturada.

- Se o banco de dados estiver processando cargas de trabalho pesadas com muitas execuções de procedimentos armazenados, a extração de linhagem filtrará apenas as execuções mais recentes. O procedimento armazenado é executado no início da janela de seis horas ou as instâncias de execução que criam carga de consulta pesada não serão extraídas. Entre em contato com o suporte se você estiver perdendo a linhagem de qualquer procedimento armazenado executado.

- Se um procedimento armazenado contiver instruções suspensas ou de criação, elas não serão capturadas atualmente na linhagem

Próximas etapas

Para saber mais sobre o Microsoft Purview e seus dados, use estes guias:

- Conceitos para políticas de proprietário de dados do Microsoft Purview

- Conceitos para políticas do Microsoft Purview DevOps

- Entender o aplicativo Insights do Patrimônio de Dados do Microsoft Purview

- Catálogo de Dados do Microsoft Purview guia de usuário de linhagem

- Pesquise o Catálogo de Dados do Microsoft Purview

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários