Credenciais para autenticação de origem no Microsoft Purview

Este artigo descreve como você pode criar credenciais no Microsoft Purview. Essas credenciais salvas permitem que você reutilize rapidamente e aplique informações de autenticação salvas às suas verificações de fonte de dados.

Pré-requisitos

- Um cofre de chaves do Azure. Para saber como criar um, consulte Início Rápido: Criar um cofre de chaves usando o portal do Azure.

Introdução

Uma credencial são informações de autenticação que o Microsoft Purview pode usar para autenticar suas fontes de dados registradas. Um objeto de credencial pode ser criado para vários tipos de cenários de autenticação, como Autenticação Básica que exige nome de usuário/senha. Informações específicas de captura de credenciais necessárias para autenticação, com base no tipo de método de autenticação escolhido. As credenciais usam os segredos existentes do Azure Key Vaults para recuperar informações confidenciais de autenticação durante o processo de criação da credencial.

No Microsoft Purview, há poucas opções a serem usadas como método de autenticação para verificar fontes de dados, como as opções a seguir. Aprenda com cada artigo de fonte de dados para sua autenticação com suporte.

- Identidade gerenciada atribuída pelo sistema do Microsoft Purview

- Identidade gerenciada atribuída pelo usuário (versão prévia)

- Chave da Conta (usando Key Vault)

- Autenticação SQL (usando Key Vault)

- Entidade de Serviço (usando Key Vault)

- Chave do Consumidor (usando Key Vault)

- E muito mais

Antes de criar credenciais, considere seus tipos de fonte de dados e requisitos de rede para decidir qual método de autenticação você precisa para seu cenário.

Usar a identidade gerenciada atribuída pelo sistema do Microsoft Purview para configurar verificações

Se você estiver usando a SAMI (identidade gerenciada atribuída pelo sistema) do Microsoft Purview para configurar verificações, não precisará criar uma credencial e vincular seu cofre de chaves ao Microsoft Purview para armazená-las. Para obter instruções detalhadas sobre como adicionar o SAMI do Microsoft Purview para ter acesso para examinar suas fontes de dados, consulte as seções de autenticação específicas da fonte de dados abaixo:

- Azure Storage Blob

- Azure Data Lake Storage Gen1

- Azure Data Lake Storage Gen2

- Banco de Dados SQL do Azure

- Instância Gerenciada de SQL do Azure

- workspace Azure Synapse

- Azure Synapse pools de SQL dedicados (anteriormente SQL DW)

Conceder acesso do Microsoft Purview ao seu Key Vault do Azure

Para dar ao Microsoft Purview acesso ao seu Key Vault do Azure, há duas coisas que você precisará confirmar:

Acesso de firewall ao Azure Key Vault

Se o Key Vault do Azure tiver desabilitado o acesso à rede pública, você terá duas opções para permitir o acesso ao Microsoft Purview.

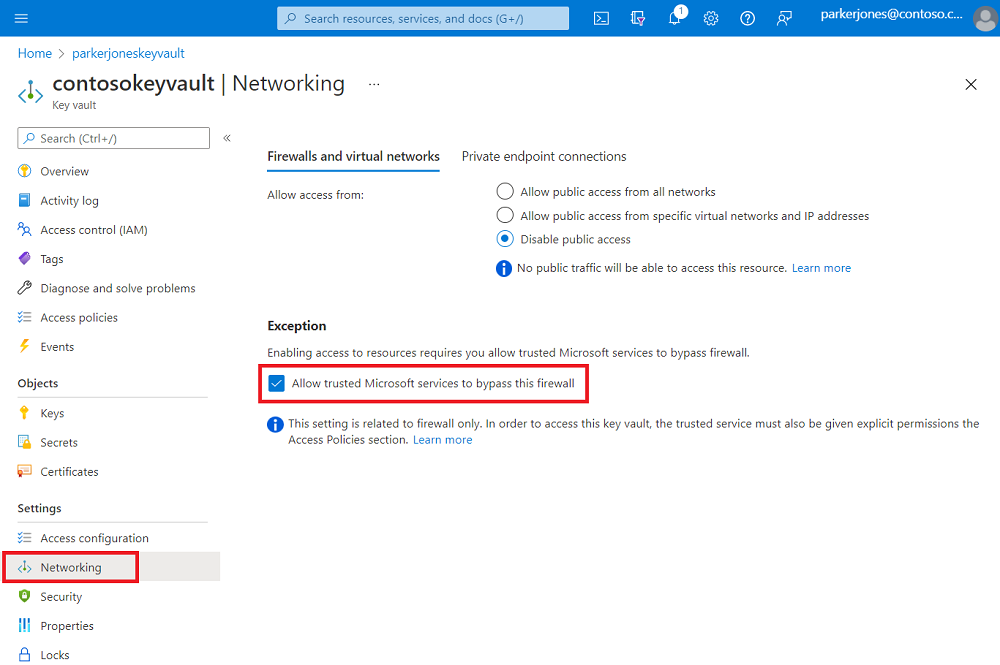

Serviços confiáveis da Microsoft

O Microsoft Purview está listado como um dos serviços confiáveis do Azure Key Vault, portanto, se o acesso à rede pública estiver desabilitado no Azure Key Vault você poderá habilitar o acesso apenas a serviços confiáveis da Microsoft e o Microsoft Purview será incluído.

Você pode habilitar essa configuração no Key Vault do Azure na guia Rede.

Na parte inferior da página, em Exceção, habilite os serviços confiáveis da Microsoft para ignorar esse recurso de firewall .

Conexões de ponto de extremidade privado

Para se conectar ao Azure Key Vault com pontos de extremidade privados, siga a documentação do ponto de extremidade privado do Azure Key Vault.

Observação

Há suporte para a opção de conexão de ponto de extremidade privado ao usar o runtime de integração do Azure na rede virtual gerenciada para verificar as fontes de dados. Para o runtime de integração auto-hospedada, você precisa habilitar serviços confiáveis da Microsoft.

Permissões do Microsoft Purview no Key Vault do Azure

Atualmente, o Azure Key Vault dá suporte a dois modelos de permissão:

Antes de atribuir acesso à SAMI (identidade gerenciada atribuída pelo sistema) do Microsoft Purview, primeiro identifique seu modelo de permissão do Azure Key Vault de Key Vault políticas de acesso de recursos no menu. Siga as etapas abaixo com base no modelo de permissão relevante.

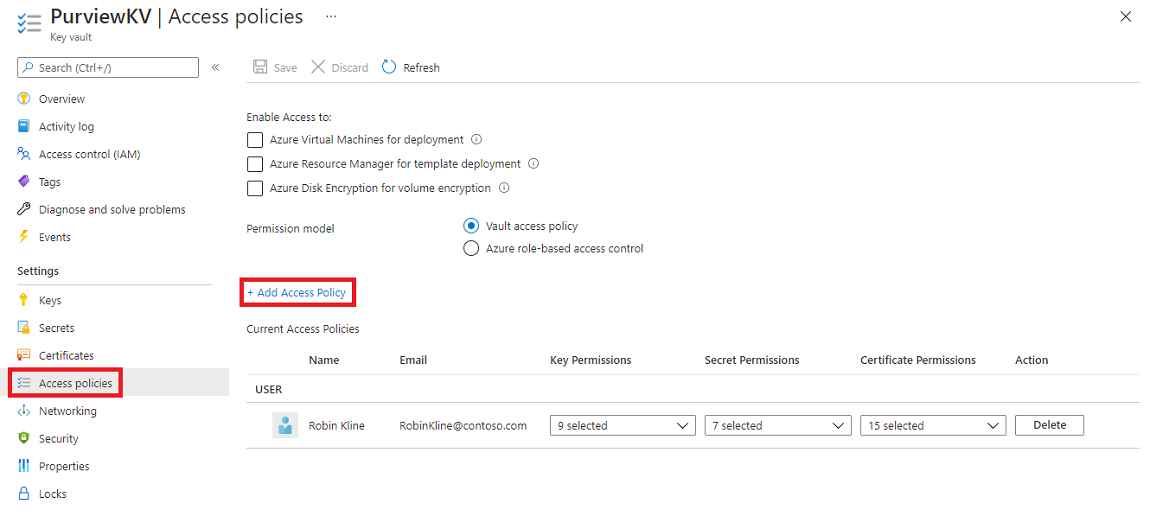

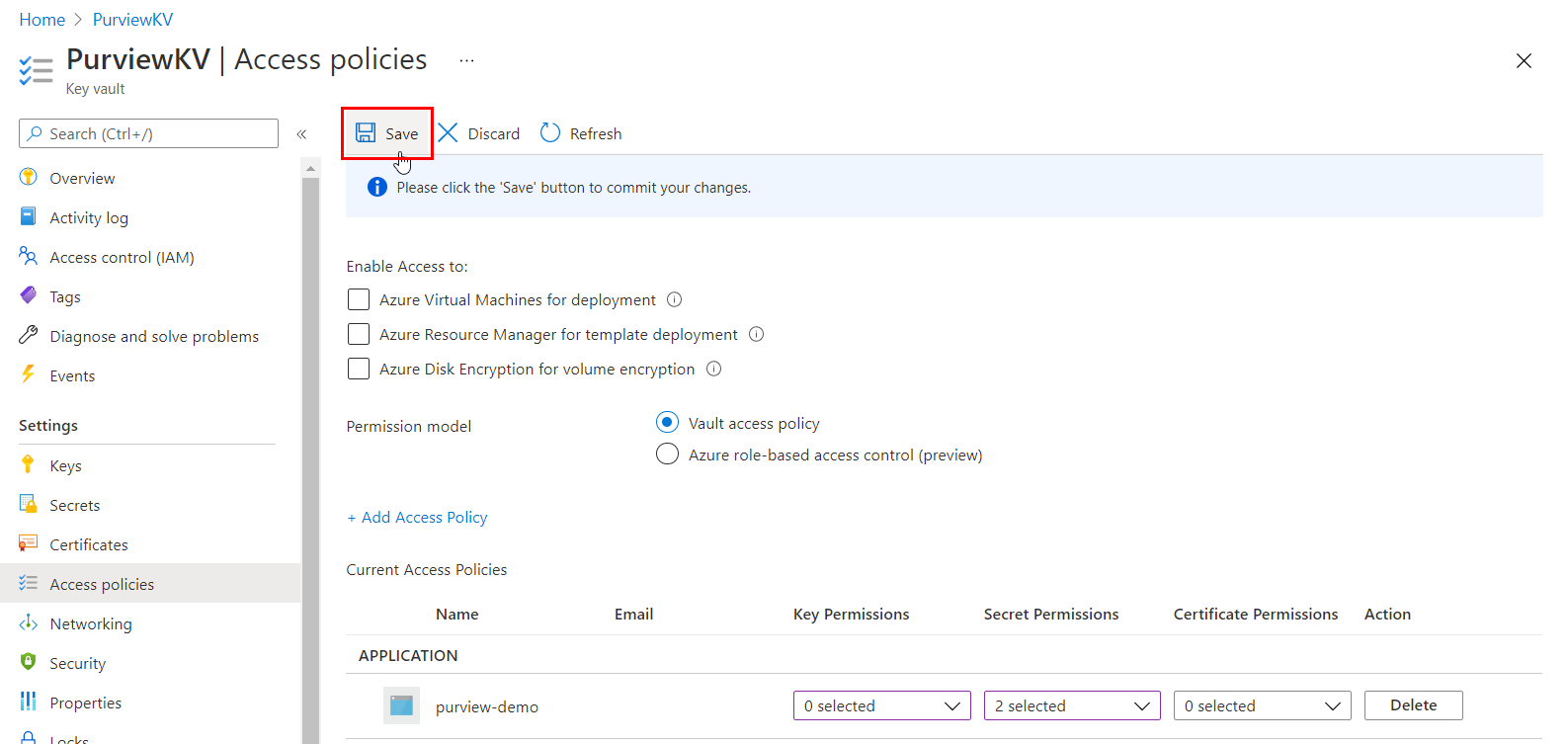

Opção 1 – Atribuir acesso usando Key Vault Política de Acesso

Siga estas etapas somente se o modelo de permissão no recurso do Azure Key Vault estiver definido como Política de Acesso do Cofre:

Navegue até o Key Vault do Azure.

Selecione a página Políticas de acesso .

Selecione Adicionar Política de Acesso.

Na lista suspensa Permissões de segredos , selecione Obter e Listar permissões.

Para Selecionar entidade de segurança, escolha a identidade gerenciada do sistema do Microsoft Purview. Você pode pesquisar o SAMI do Microsoft Purview usando o nome da instância do Microsoft Purview ou a ID do aplicativo de identidade gerenciada. Atualmente, não oferecemos suporte a identidades compostas (nome da identidade gerenciada + ID do aplicativo).

Selecione Adicionar.

Selecione Salvar para salvar a política de acesso.

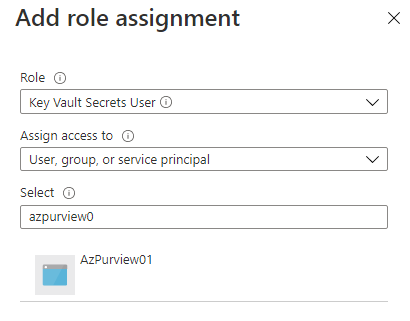

Opção 2 – Atribuir acesso usando Key Vault controle de acesso baseado em função do Azure

Siga estas etapas somente se o modelo de permissão no recurso do Azure Key Vault estiver definido como controle de acesso baseado em função do Azure:

Navegue até o Key Vault do Azure.

Selecione Controle de Acesso (IAM) no menu de navegação à esquerda.

Selecione + Adicionar.

Defina a Função como Key Vault Usuário de Segredos e insira o nome da conta do Microsoft Purview na caixa de entrada Selecionar. Em seguida, selecione Salvar para dar essa atribuição de função à sua conta do Microsoft Purview.

Criar conexões do Azure Key Vaults em sua conta do Microsoft Purview

Antes de criar uma Credencial, primeiro associe uma ou mais instâncias existentes do Azure Key Vault com sua conta do Microsoft Purview.

Abra o portal de governança do Microsoft Purview por:

- Navegando diretamente para https://web.purview.azure.com e selecionando sua conta do Microsoft Purview.

- Abra o portal do Azure, pesquise e selecione a conta do Microsoft Purview que você deseja usar para receber o compartilhamento. Abra o portal de governança do Microsoft Purview.

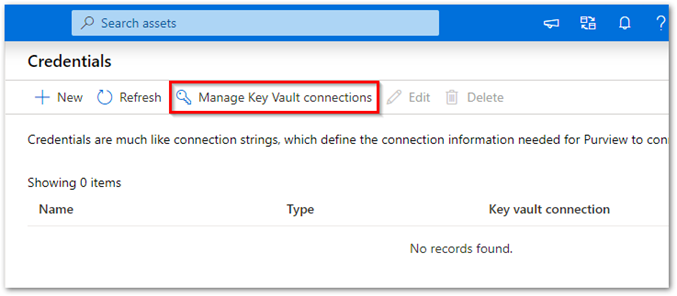

Navegue até o Centro de Gerenciamento no estúdio e navegue até as credenciais.

Na página Credenciais, selecione Gerenciar conexões Key Vault.

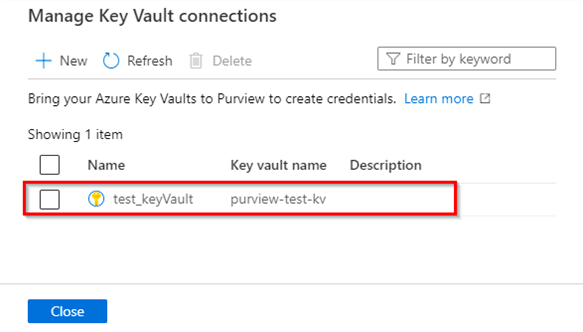

Selecione + Novo na página Gerenciar conexões Key Vault.

Forneça as informações necessárias e selecione Criar.

Confirme se o Key Vault foi associado com êxito à sua conta do Microsoft Purview, conforme mostrado neste exemplo:

Criar uma nova credencial

Esses tipos de credencial têm suporte no Microsoft Purview:

- Autenticação básica: você adiciona a senha como um segredo no cofre de chaves.

- Entidade de serviço: você adiciona a chave da entidade de serviço como um segredo no cofre de chaves.

- Autenticação SQL: você adiciona a senha como um segredo no cofre de chaves.

- autenticação do Windows: você adiciona a senha como um segredo no cofre de chaves.

- Chave de Conta: você adiciona a chave da conta como um segredo no cofre de chaves.

- Função ARN: para uma fonte de dados do Amazon S3, adicione sua função ARN no AWS.

- Chave do Consumidor: para fontes de dados do Salesforce, você pode adicionar a senha e o segredo do consumidor no cofre de chaves.

- Identidade gerenciada atribuída pelo usuário (versão prévia): você pode adicionar credenciais de identidade gerenciada atribuídas pelo usuário. Para obter mais informações, confira a seção criar uma identidade gerenciada atribuída pelo usuário abaixo.

Para obter mais informações, consulte Adicionar um segredo ao Key Vault e Criar uma nova função AWS para o Microsoft Purview.

Depois de armazenar seus segredos no cofre de chaves:

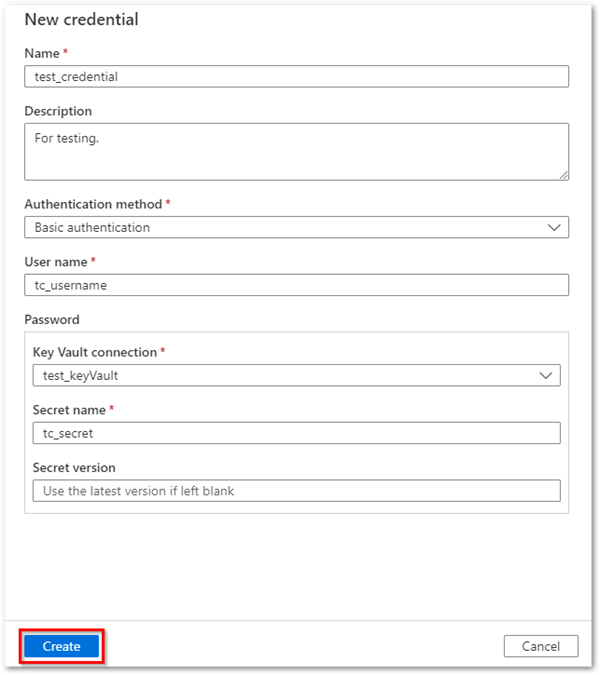

No Microsoft Purview, acesse a página Credenciais.

Crie sua nova Credencial selecionando + Novo.

Forneça as informações necessárias. Selecione o método autenticação e uma conexão Key Vault da qual selecionar um segredo.

Depois que todos os detalhes forem preenchidos, selecione Criar.

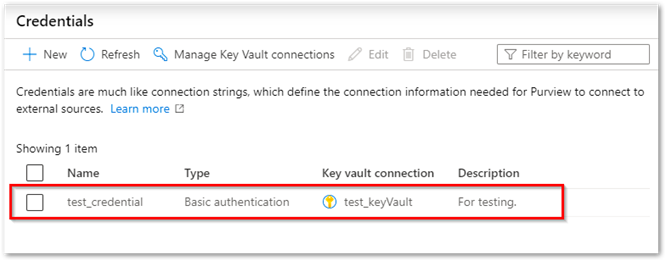

Verifique se sua nova credencial aparece no modo de exibição de lista e está pronta para uso.

Gerenciar suas conexões do cofre de chaves

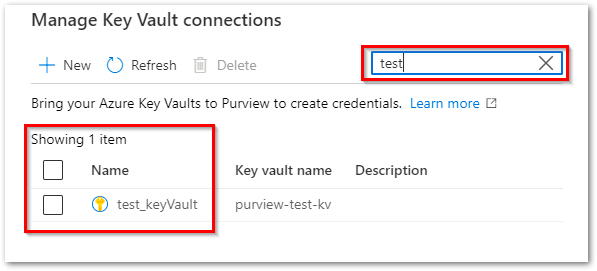

Pesquisar/localizar conexões de Key Vault por nome

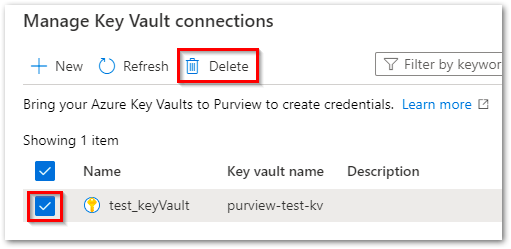

Excluir uma ou mais conexões Key Vault

Gerenciar suas credenciais

Pesquisar/localizar credenciais pelo nome.

Selecione e faça atualizações em uma Credencial existente.

Exclua uma ou mais Credenciais.

Criar uma identidade gerenciada atribuída pelo usuário

A UAMI (identidades gerenciadas atribuídas pelo usuário) permite que os recursos do Azure se autentiquem diretamente com outros recursos usando a autenticação do Azure Active Directory (Azure AD), sem a necessidade de gerenciar essas credenciais. Eles permitem que você autentique e atribua acesso como faria com uma identidade gerenciada atribuída pelo sistema, Azure AD usuário, grupo Azure AD ou entidade de serviço. As identidades gerenciadas atribuídas pelo usuário são criadas como seu próprio recurso (em vez de serem conectadas a um recurso pré-existente). Para obter mais informações sobre identidades gerenciadas, consulte as identidades gerenciadas para documentação de recursos do Azure.

As etapas a seguir mostrarão como criar uma interface do usuário para o Microsoft Purview usar.

Fontes de dados com suporte para UAMI

- Azure Data Lake Gen 1

- Azure Data Lake Gen 2

- Banco de Dados SQL do Azure

- Instância Gerenciada de SQL do Azure

- SQL do Azure pools de SQL dedicados

- Azure Storage Blob

Criar uma identidade gerenciada atribuída pelo usuário

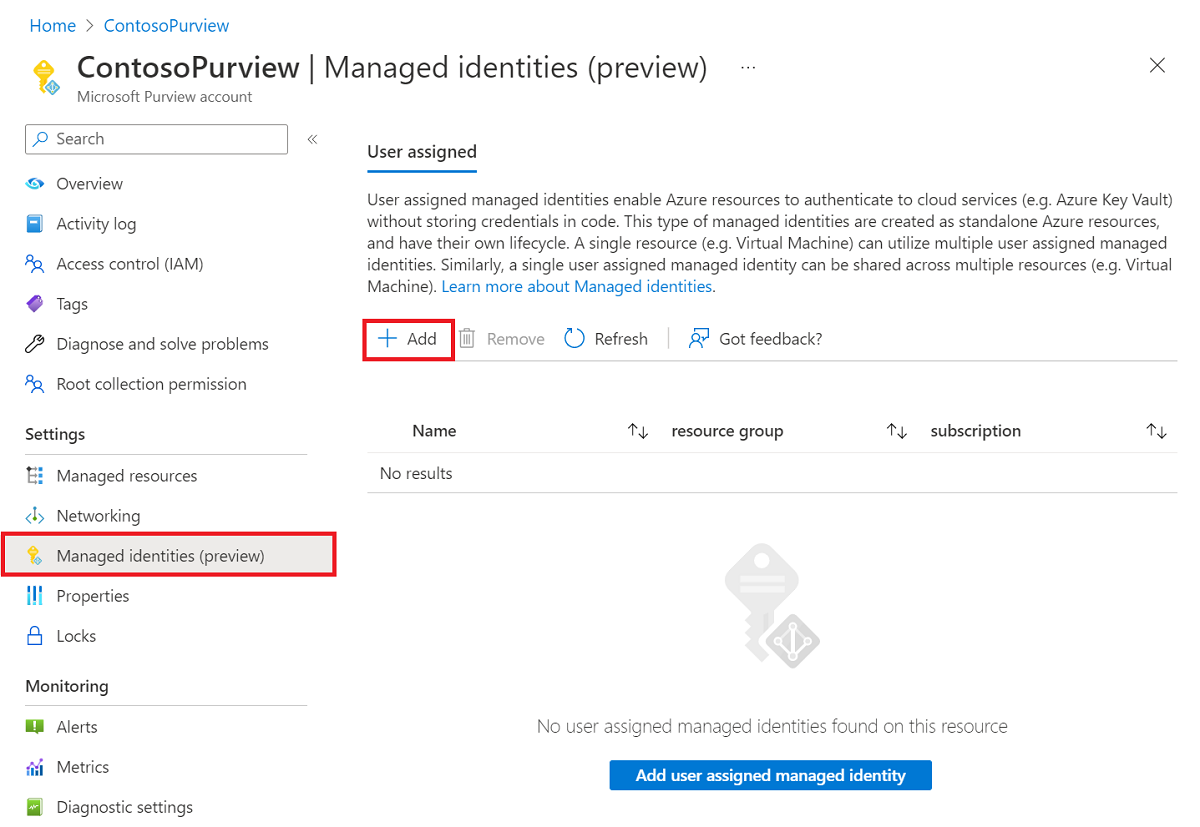

No portal do Azure navegue até sua conta do Microsoft Purview.

Na seção Identidades gerenciadas no menu esquerdo, selecione o botão + Adicionar para adicionar identidades gerenciadas atribuídas pelo usuário.

Depois de terminar a instalação, volte para sua conta do Microsoft Purview no portal do Azure. Se a identidade gerenciada for implantada com êxito, você verá o status da conta do Microsoft Purview como Bem-sucedido.

Depois que a identidade gerenciada for implantada com êxito, navegue até o portal de governança do Microsoft Purview selecionando o botão Abrir portal de governança do Microsoft Purview .

No portal de governança do Microsoft Purview, navegue até o Centro de Gerenciamento no estúdio e navegue até a seção Credenciais.

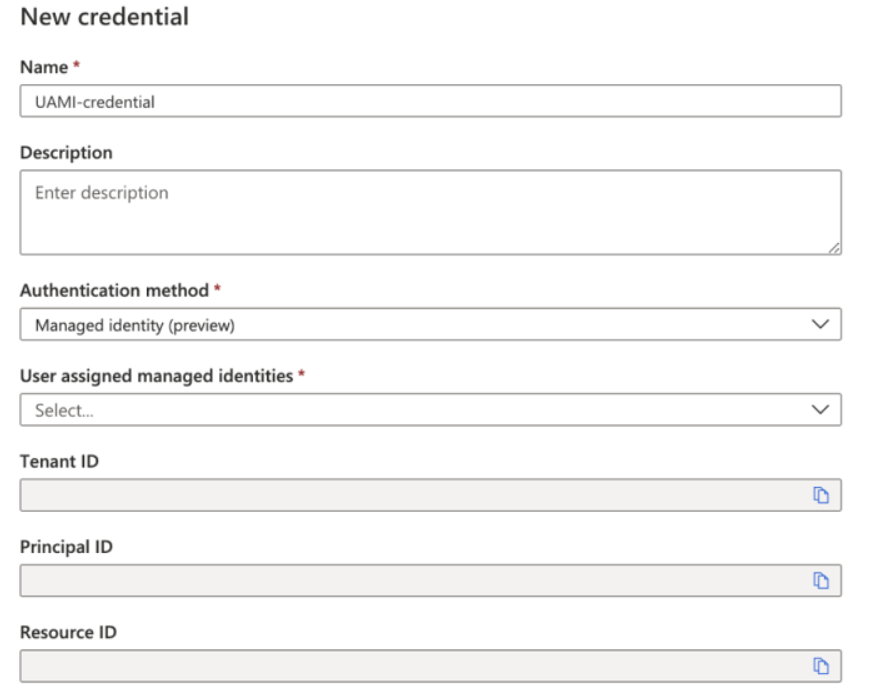

Crie uma identidade gerenciada atribuída pelo usuário selecionando +Novo.

Selecione o método de autenticação de identidade gerenciada e selecione sua identidade gerenciada atribuída pelo usuário no menu suspenso.

Observação

Se o portal estiver aberto durante a criação da identidade gerenciada atribuída pelo usuário, você precisará atualizar o portal da Web do Microsoft Purview para carregar as configurações concluídas no portal do Azure.

Depois que todas as informações forem preenchidas, selecione Criar.

Excluir uma identidade gerenciada atribuída pelo usuário

No portal do Azure navegue até sua conta do Microsoft Purview.

Na seção Identidades gerenciadas no menu esquerdo, selecione a identidade que você deseja excluir.

Selecione o botão Remover .

Depois que a identidade gerenciada for removida com êxito, navegue até o portal de governança do Microsoft Purview selecionando o botão Abrir portal de governança do Microsoft Purview .

Navegue até o Centro de Gerenciamento no estúdio e navegue até a seção Credenciais.

Selecione a identidade que você deseja excluir e selecione o botão Excluir .

Observação

Se você tiver excluído uma identidade gerenciada atribuída pelo usuário no portal do Azure, precisará excluir o identiy original e criar uma nova no portal de governança do Microsoft Purview.

Próximas etapas

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários