Detetar ameaças imediatas

Depois de configurar o Microsoft Sentinel para coletar dados de toda a sua organização, você precisará examinar todos esses dados para detetar ameaças à segurança do seu ambiente. Mas não se preocupe: o Microsoft Sentinel fornece modelos para ajudá-lo a criar regras de deteção de ameaças para fazer tudo o que funciona para você. Essas regras são conhecidas como regras de análise.

A equipe de especialistas e analistas de segurança da Microsoft projetou esses modelos de regras de análise com base em ameaças conhecidas, vetores de ataque comuns e cadeias de escalonamento de atividades suspeitas. As regras criadas a partir desses modelos pesquisam automaticamente em seu ambiente qualquer atividade que pareça suspeita. Muitos dos modelos podem ser personalizados para pesquisar atividades ou filtrá-las, de acordo com suas necessidades. Os alertas gerados por essas regras criam incidentes que você pode atribuir e investigar em seu ambiente.

Este artigo ajuda você a entender como detetar ameaças com o Microsoft Sentinel.

Ver deteções

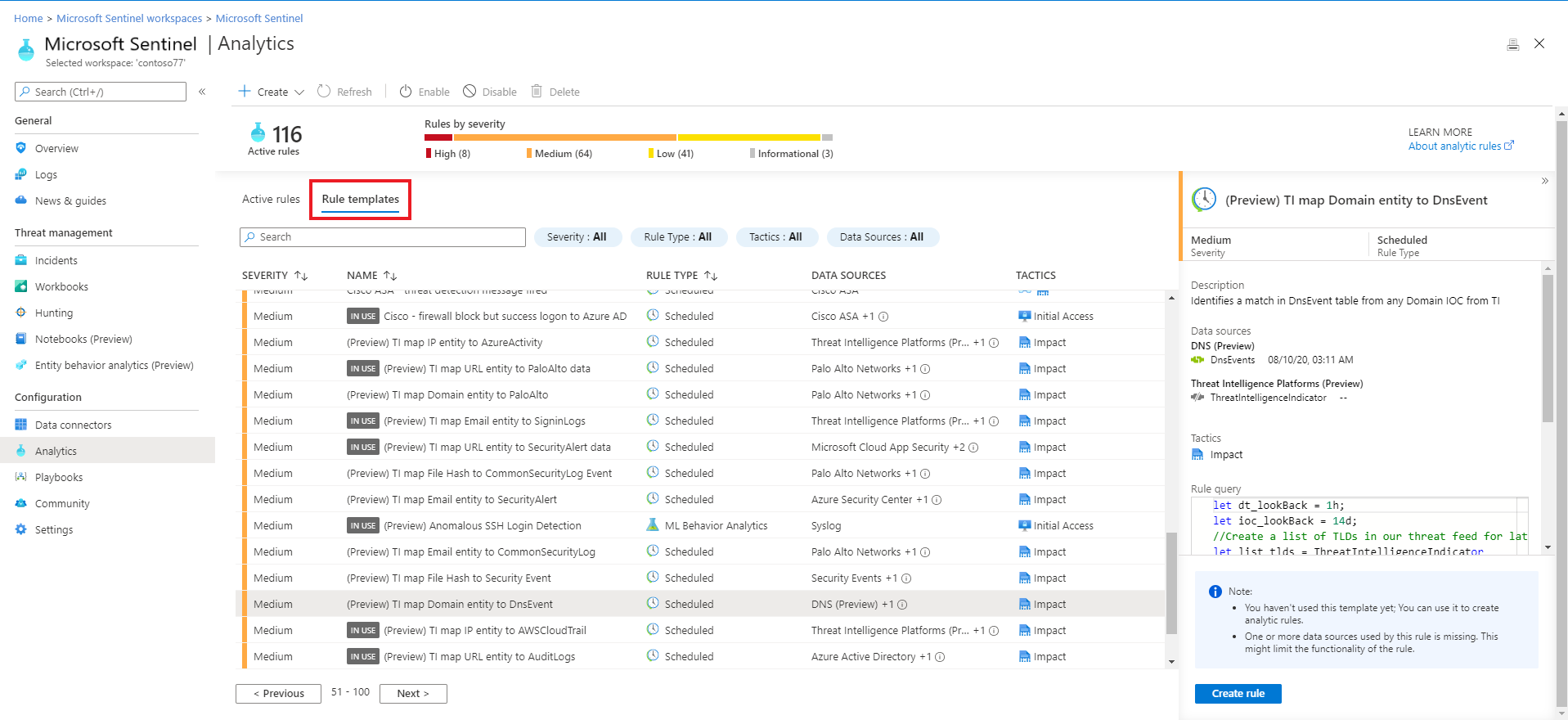

Para exibir as regras de análise instaladas e as deteções no Microsoft Sentinel, vá para Modelos de regra do Google Analytics>. Esta guia contém todos os modelos de regras instalados, de acordo com os tipos exibidos na tabela a seguir. Para encontrar mais modelos de regras, vá para o hub de conteúdo no Microsoft Sentinel para instalar as soluções de produto relacionadas ou o conteúdo autônomo.

As deteções incluem:

| Tipo de regra | Description |

|---|---|

| Segurança da Microsoft | Os modelos de segurança da Microsoft criam automaticamente incidentes do Microsoft Sentinel a partir dos alertas gerados em outras soluções de segurança da Microsoft, em tempo real. Você pode usar as regras de segurança da Microsoft como um modelo para criar novas regras com lógica semelhante. Para obter mais informações sobre regras de segurança, consulte Criar incidentes automaticamente a partir de alertas de segurança da Microsoft. |

| Fusão (algumas deteções na Pré-visualização) |

O Microsoft Sentinel usa o mecanismo de correlação Fusion, com seus algoritmos escaláveis de aprendizado de máquina, para detetar ataques avançados de vários estágios, correlacionando muitos alertas e eventos de baixa fidelidade em vários produtos em incidentes acionáveis e de alta fidelidade. O Fusion está ativado por predefinição. Como a lógica é oculta e, portanto, não personalizável, você só pode criar uma regra com esse modelo. O mecanismo Fusion também pode correlacionar alertas produzidos por regras de análise programada com alertas de outros sistemas, produzindo incidentes de alta fidelidade como resultado. |

| Análise comportamental de Machine Learning (ML) | Os modelos de análise comportamental de ML são baseados em algoritmos proprietários de aprendizado de máquina da Microsoft, portanto, você não pode ver a lógica interna de como eles funcionam e quando são executados. Como a lógica é oculta e, portanto, não personalizável, você só pode criar uma regra com cada modelo desse tipo. |

| Inteligência de ameaças | Aproveite as informações sobre ameaças produzidas pela Microsoft para gerar alertas e incidentes de alta fidelidade com a regra Microsoft Threat Intelligence Analytics . Esta regra exclusiva não é personalizável, mas quando ativada, faz a correspondência automática de logs CEF (Common Event Format), dados Syslog ou eventos DNS do Windows com indicadores de ameaça de domínio, IP e URL do Microsoft Threat Intelligence. Alguns indicadores contêm mais informações de contexto através do MDTI (Microsoft Defender Threat Intelligence). Para obter mais informações sobre como habilitar essa regra, consulte Usar análise de correspondência para detetar ameaças. Para obter mais informações sobre o MDTI, consulte O que é o Microsoft Defender Threat Intelligence |

| Anomalia | Os modelos de regras de anomalia usam aprendizado de máquina para detetar tipos específicos de comportamento anômalo. Cada regra tem seus próprios parâmetros e limites exclusivos, adequados ao comportamento que está sendo analisado. Embora as configurações de regras prontas para uso não possam ser alteradas ou ajustadas, você pode duplicar uma regra e, em seguida, alterar e ajustar a duplicata. Nesses casos, execute a duplicata no modo Flighting e o original simultaneamente no modo Produção . Em seguida, compare os resultados e mude a duplicata para Produção se e quando o ajuste fino for do seu agrado. Para obter mais informações, consulte Usar anomalias personalizáveis para detetar ameaças no Microsoft Sentinel e Trabalhar com regras de análise de deteção de anomalias no Microsoft Sentinel. |

| Agendado | As regras de análise agendada são baseadas em consultas escritas por especialistas em segurança da Microsoft. Você pode ver a lógica de consulta e fazer alterações nela. Você pode usar o modelo de regras agendadas e personalizar a lógica de consulta e as configurações de agendamento para criar novas regras. Vários novos modelos de regras de análise agendada produzem alertas que são correlacionados pelo mecanismo Fusion com alertas de outros sistemas para produzir incidentes de alta fidelidade. Para obter mais informações, consulte Deteção avançada de ataques em vários estágios. Dica: As opções de agendamento de regras incluem configurar a regra para ser executada a cada número especificado de minutos, horas ou dias, com o relógio começando quando você habilita a regra. Recomendamos estar atento quando você habilitar uma regra de análise nova ou editada para garantir que as regras obtenham a nova pilha de incidentes a tempo. Por exemplo, talvez você queira executar uma regra em sincronia com quando seus analistas SOC começarem o dia de trabalho e habilitar as regras em seguida. |

| Tempo quase real (NRT) | As regras NRT são um conjunto limitado de regras programadas, projetadas para serem executadas uma vez a cada minuto, a fim de fornecer informações o mais atualizadas possível. Eles funcionam principalmente como regras agendadas e são configurados de forma semelhante, com algumas limitações. Para obter mais informações, consulte Detetar ameaças rapidamente com regras de análise quase em tempo real (NRT) no Microsoft Sentinel. |

Importante

Alguns dos modelos de deteção do Fusion estão atualmente em PREVIEW (consulte Deteção avançada de ataques em vários estágios no Microsoft Sentinel para ver quais). Consulte os Termos de Utilização Suplementares das Pré-visualizações do Microsoft Azure para obter os termos legais adicionais que se aplicam às funcionalidades do Azure que estão em versão beta, pré-visualização ou ainda não disponibilizadas para disponibilidade geral.

Usar modelos de regras de análise

Este procedimento descreve como usar modelos de regras de análise.

Para usar um modelo de regra de análise:

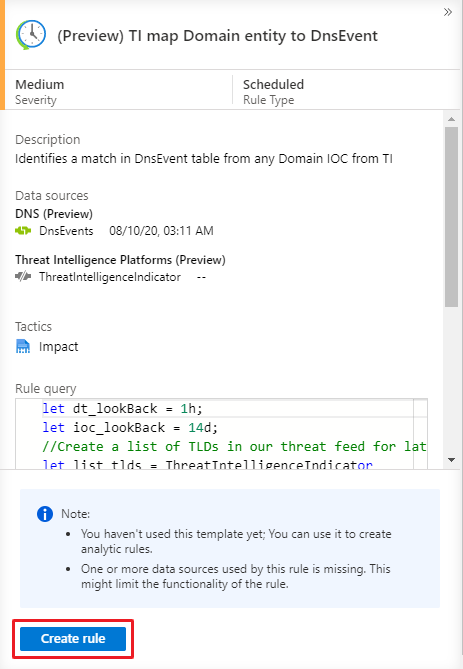

Na página Modelos de Regra do Microsoft Sentinel >Analytics>, selecione um nome de modelo e, em seguida, selecione o botão Criar regra no painel de detalhes para criar uma nova regra ativa com base nesse modelo.

Cada modelo tem uma lista de fontes de dados necessárias. Quando você abre o modelo, a disponibilidade das fontes de dados é verificada automaticamente. Se houver um problema de disponibilidade, o botão Criar regra poderá estar desativado ou você poderá ver um aviso nesse sentido.

Selecionar Criar regra abre o assistente de criação de regras com base no modelo selecionado. Todos os detalhes são preenchidos automaticamente e, com os modelos de segurança Agendado ou da Microsoft, você pode personalizar a lógica e outras configurações de regras para melhor atender às suas necessidades específicas. Você pode repetir esse processo para criar mais regras com base no modelo. Depois de seguir as etapas no assistente de criação de regras até o final, você terminou de criar uma regra com base no modelo. As novas regras aparecem na guia Regras ativas.

Para obter mais detalhes sobre como personalizar suas regras no assistente de criação de regras, consulte Criar regras de análise personalizadas para detetar ameaças.

Gorjeta

Certifique-se de habilitar todas as regras associadas às fontes de dados conectadas para garantir cobertura total de segurança para seu ambiente. A maneira mais eficiente de habilitar regras de análise é diretamente da página do conector de dados, que lista todas as regras relacionadas. Para obter mais informações, consulte Conectar fontes de dados.

Você também pode enviar regras por push para o Microsoft Sentinel via API e PowerShell, embora isso exija esforço adicional.

Ao usar a API ou o PowerShell, você deve primeiro exportar as regras para JSON antes de habilitar as regras. A API ou o PowerShell podem ser úteis ao habilitar regras em várias instâncias do Microsoft Sentinel com configurações idênticas em cada instância.

Permissões de acesso para regras de análise

Quando você cria uma regra de análise, um token de permissões de acesso é aplicado à regra e salvo junto com ela. Esse token garante que a regra possa acessar o espaço de trabalho que contém os dados consultados pela regra e que esse acesso será mantido mesmo se o criador da regra perder o acesso a esse espaço de trabalho.

No entanto, há uma exceção a isso: quando uma regra é criada para acessar espaços de trabalho em outras assinaturas ou locatários, como o que acontece no caso de um MSSP, o Microsoft Sentinel toma medidas de segurança extras para impedir o acesso não autorizado aos dados do cliente. Para esses tipos de regras, as credenciais do usuário que criou a regra são aplicadas à regra em vez de um token de acesso independente, de modo que, quando o usuário não tiver mais acesso à outra assinatura ou locatário, a regra pare de funcionar.

Se você operar o Microsoft Sentinel em um cenário de assinatura cruzada ou locatário cruzado, quando um de seus analistas ou engenheiros perder o acesso a um espaço de trabalho específico, todas as regras criadas por esse usuário pararão de funcionar. Você receberá uma mensagem de monitoramento de integridade sobre "acesso insuficiente ao recurso", e a regra será desativada automaticamente depois de ter falhado um certo número de vezes.

Exportar regras para um modelo ARM

Você pode exportar facilmente sua regra para um modelo do Azure Resource Manager (ARM) se quiser gerenciar e implantar suas regras como código. Você também pode importar regras de arquivos de modelo para visualizá-las e editá-las na interface do usuário.

Próximos passos

Para criar regras personalizadas, use regras existentes como modelos ou referências. O uso de regras existentes como linha de base ajuda a desenvolver a maior parte da lógica antes de fazer as alterações necessárias. Para obter mais informações, consulte Criar regras de análise personalizadas para detetar ameaças.

Para saber como automatizar suas respostas a ameaças, configure respostas automatizadas a ameaças no Microsoft Sentinel.

Para saber como encontrar mais modelos de regras, consulte Descobrir e gerenciar conteúdo pronto para uso do Microsoft Sentinel.