Governar aplicações ligadas

A governança permite que você controle o que seus usuários fazem em todos os aplicativos. Para aplicações ligadas, pode aplicar ações de governação a ficheiros ou atividades. As ações de governança são ações integradas que você pode executar em arquivos ou atividades diretamente do Microsoft Defender for Cloud Apps. As ações de governança controlam o que seus usuários fazem em aplicativos conectados. Para obter informações sobre onde você pode usar ações de governança, consulte Governando aplicativos conectados.

Nota

Quando o Microsoft Defender for Cloud Apps tenta executar uma ação de governança em um arquivo, mas falha porque o arquivo está bloqueado, ele repetirá automaticamente a ação de governança.

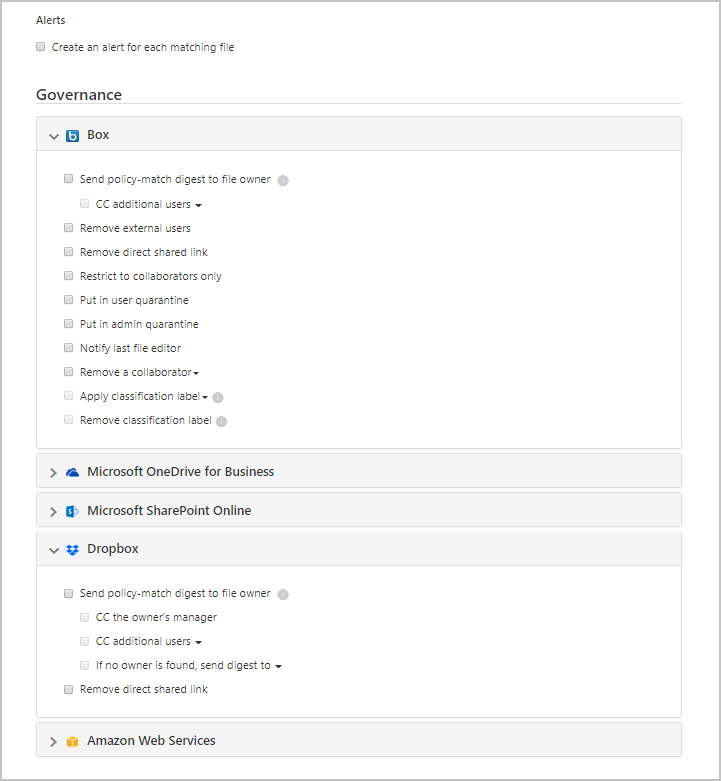

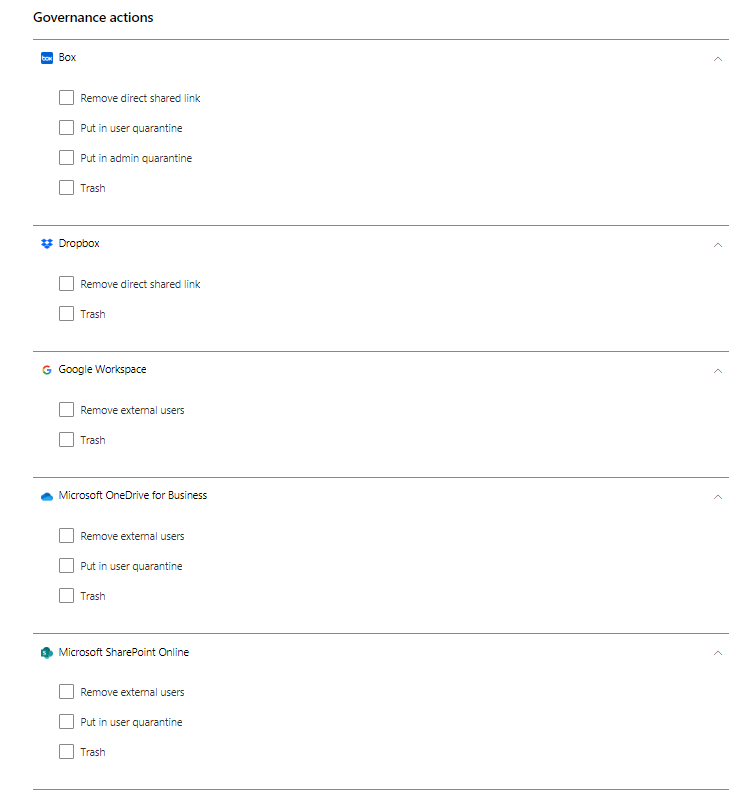

Ações de governação de ficheiros

As seguintes ações de governação podem ser utilizadas em aplicações ligadas num utilizador ou ficheiro específico ou a partir de uma política específica.

Notificações:

Alertas – Os alertas podem ser acionados no sistema e propagados via e-mail, com base no nível de gravidade.

Notificação por e-mail do usuário – As mensagens de e-mail podem ser personalizadas e serão enviadas para todos os proprietários de arquivos violadores.

Notificar usuários específicos – Lista específica de endereços de e-mail que receberão essas notificações.

Notificar o último editor de arquivos – Envie notificações para a última pessoa que modificou o arquivo.

Ações de governança em aplicativos - Ações granulares podem ser impostas por aplicativo, ações específicas variam dependendo da terminologia do aplicativo.

Rotulagem

- Aplicar rótulo - Capacidade de adicionar um rótulo de sensibilidade do Microsoft Purview Information Protection.

- Remover rótulo - Capacidade de remover um rótulo de sensibilidade do Microsoft Purview Information Protection.

Partilha de alterações

Remover compartilhamento público – Permitir acesso apenas a colaboradores nomeados, por exemplo: Remover acesso público para o Google Workspace e Remover link compartilhado direto para Box e Dropbox.

Remover utilizadores externos – Permite o acesso apenas a utilizadores da empresa.

Tornar privado – Somente os administradores do site podem acessar o arquivo, todos os compartilhamentos são removidos.

Remover um colaborador – Remover um colaborador específico do arquivo.

Reduzir o acesso público - Defina os arquivos disponíveis publicamente para estarem disponíveis apenas com um link compartilhado. (Google)

Expirar link compartilhado - Capacidade de definir uma data de expiração para um link compartilhado após o qual ele não estará mais ativo. (Caixa)

Alterar o nível de acesso do link de compartilhamento - Capacidade de alterar o nível de acesso do link compartilhado entre somente empresa, somente colaboradores e público. (Caixa)

Quarentena

Colocar em quarentena do usuário – Permite o autosserviço movendo o arquivo para uma pasta de quarentena controlada pelo usuário

Colocar em quarentena de administrador – O ficheiro é movido para quarentena na unidade de administração e o administrador tem de o aprovar.

Herdar permissões do pai - Esta ação de governança permite remover permissões específicas definidas para um arquivo ou pasta no Microsoft 365. Em seguida, reverta para quaisquer permissões definidas para a pasta pai.

Lixo – Mova o arquivo para a pasta de lixo. (Caixa, Dropbox, Google Drive, OneDrive, SharePoint, Cisco Webex)

Ações de governança de malware (Visualização)

As seguintes ações de governação podem ser utilizadas em aplicações ligadas num utilizador ou ficheiro específico ou a partir de uma política específica. Por razões de segurança, esta lista está limitada apenas a ações relacionadas com malware que não implicam risco para o utilizador ou para o inquilino.

Notificações:

- Alertas – Os alertas podem ser acionados no sistema e propagados via e-mail e mensagem de texto, com base no nível de gravidade.

Ações de governança em aplicativos - Ações granulares podem ser impostas por aplicativo, ações específicas variam dependendo da terminologia do aplicativo.

Partilha de alterações

- Remover utilizadores externos – Permite o acesso apenas a utilizadores da empresa. (Caixa, Google Drive, OneDrive, SharePoint)

- Remover link compartilhado direto – Remover permissões de links compartilhados anteriormente (Box, Dropbox)

Quarentena

- Colocar em quarentena do usuário – Permitir o autosserviço movendo o arquivo para uma pasta de quarentena controlada pelo usuário (Box, OneDrive, SharePoint)

- Colocar em quarentena de administrador – O ficheiro é movido para quarentena na unidade de administração e o administrador tem de o aprovar. (Caixa)

Lixo – Mova o arquivo para a pasta de lixo. (Caixa, Dropbox, Google Drive, OneDrive, SharePoint)

Nota

No SharePoint e no OneDrive, o Defender for Cloud Apps oferece suporte à quarentena do usuário apenas para arquivos em bibliotecas de Documentos Compartilhados (SharePoint Online) e arquivos na biblioteca de Documentos (OneDrive for Business).

Os clientes do Microsoft Defender para Microsoft 365 podem controlar arquivos de malware detetados no SharePoint e no OneDrive por meio da página Quarentena do Microsoft Defender XDR. Por exemplo, as atividades suportadas incluem a recuperação de ficheiros, a eliminação de ficheiros e a transferência de ficheiros em ficheiros ZIP protegidos por palavra-passe. Essas atividades são limitadas a arquivos que ainda não foram colocados em quarentena pelo Microsoft Defender for Cloud Apps. No SharePoint, o Defender for Cloud Apps suporta tarefas de quarentena apenas para arquivos com Documentos Compartilhados no caminho em inglês.

As ações só serão exibidas para aplicativos conectados.

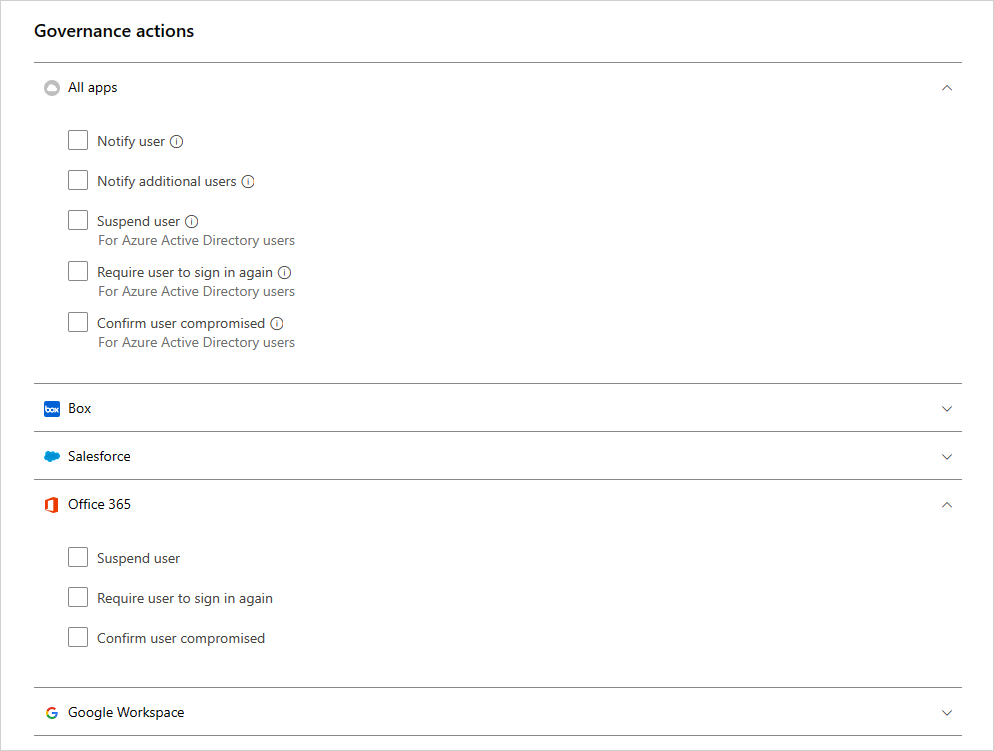

Ações de governação de atividade

Notificações

Alertas – Os alertas podem ser acionados no sistema e propagados via e-mail, com base no nível de gravidade.

Notificação por e-mail do usuário – As mensagens de e-mail podem ser personalizadas e serão enviadas para todos os proprietários de arquivos violadores.

Notificar usuários adicionais – Lista específica de endereços de e-mail que receberão essas notificações.

Ações de governança em aplicativos - Ações granulares podem ser impostas por aplicativo, ações específicas variam dependendo da terminologia do aplicativo.

Suspender usuário – Suspender o usuário do aplicativo.

Nota

Se sua ID do Microsoft Entra estiver definida para sincronizar automaticamente com os usuários em seu ambiente local do Ative Directory, as configurações no ambiente local substituirão as configurações do Microsoft Entra e essa ação de governança será revertida.

Exigir que o usuário entre novamente – Efetua o logout do usuário e exige que ele entre novamente .

Confirmar usuário comprometido - Defina o nível de risco do usuário como alto. Isso faz com que as ações de política relevantes definidas na ID do Microsoft Entra sejam impostas. Para obter mais informações sobre como o Microsoft Entra ID funciona com níveis de risco, consulte Como o Microsoft Entra ID usa meus comentários de risco.

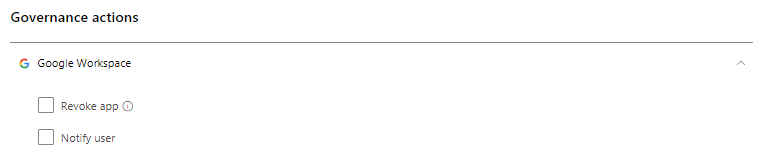

Revogar um aplicativo OAuth e notificar o usuário

Para o Google Workspace e o Salesforce, é possível revogar a permissão para um aplicativo OAuth ou notificar o usuário de que ele deve alterar a permissão. Quando você revoga a permissão, ele remove todas as permissões que foram concedidas ao aplicativo em "Aplicativos Empresariais" no Microsoft Entra ID.

Nas guias Google ou Salesforce na página Governança do aplicativo, selecione os três pontos no final da linha do aplicativo e selecione Notificar usuário. Por padrão, o usuário será notificado da seguinte forma: você autorizou o aplicativo a acessar sua conta do Google Workspace. Este aplicativo entra em conflito com a política de segurança da sua organização. Reconsidere dar ou revogar as permissões que você deu a este aplicativo em sua conta do Google Workspace. Para revogar o acesso ao aplicativo, acesse: https://security.google.com/settings/security/permissions?hl=en& pli=1 Selecione o aplicativo e selecione 'Revogar acesso' na barra de menu à direita. Você pode personalizar a mensagem enviada.

Você também pode revogar permissões para usar o aplicativo para o usuário. Selecione o ícone no final da linha do aplicativo na tabela e selecione Revogar aplicativo. Por exemplo:

Conflitos de governação

Depois de criar múltiplas políticas, pode ocorrer a sobreposição de ações de governação em múltiplas políticas. Nesse caso, o Defender for Cloud Apps processará as ações de governança da seguinte maneira:

Conflitos entre políticas

- Se duas políticas contiverem ações contidas uma na outra (por exemplo, Remover compartilhamentos externos está incluído em Tornar privado), o Defender for Cloud Apps resolverá o conflito e a ação mais forte será imposta.

- Se as ações não estiverem relacionadas (por exemplo, Notificar proprietário e Tornar privado). ambas as ações decorrerão.

- Se as ações entrarem em conflito (por exemplo , Alterar proprietário para usuário A e Alterar proprietário para usuário B), resultados diferentes podem resultar de cada correspondência. É importante alterar suas políticas para evitar conflitos, pois eles podem resultar em alterações indesejadas na unidade que serão difíceis de detetar.

Conflitos na sincronização do usuário

- Se o ID do Microsoft Entra estiver definido para sincronizar automaticamente com os usuários no ambiente local do Ative Directory, as configurações no ambiente local substituirão as configurações do Microsoft Entra e essa ação de governança será revertida.

Registo de governação

O log de Governança fornece um registro de status de cada tarefa definida pelo Defender for Cloud Apps para executar, incluindo tarefas manuais e automáticas. Essas tarefas incluem aquelas definidas em políticas, ações de governança definidas em arquivos e usuários e qualquer outra ação definida pelo Defender for Cloud Apps. O Registo de governação também fornece informações que permitem saber se estas ações foram realizadas com êxito ou não. Pode optar por repetir ou reverter algumas das ações de governação do Registo de governação.

Para exibir o log de governança, no Portal do Microsoft Defender, em Aplicativos na Nuvem, selecione Log de governança.

A tabela a seguir é a lista completa de ações que o portal do Defender for Cloud Apps permite que você realize. Essas ações são ativadas em vários locais do console, conforme descrito na coluna Local . Cada ação de governação tomada é listada no registo de governação. Para obter informações sobre como as ações de governação são processadas quando existem conflitos de políticas, veja Conflitos de Políticas.

| Localização | Tipo de objeto de destino | Ação de governação | Description | Conectores relacionados |

|---|---|---|---|---|

| Contas | Ficheiro | Remover colaborações do utilizador | Remova todos as colaborações de um utilizador específico para quaisquer ficheiros - é aconselhável para as pessoas que saíram da empresa. | Caixa, Google Workspace |

| Contas | Conta | Anular a suspensão do utilizador | Anula a suspensão do utilizador | Google Workspace, Box, Office, Salesforce |

| Contas | Conta | Definições da conta | Leva-o para a página de definições da conta na aplicação específica (por exemplo, no Salesforce). | Todas as aplicações - As definições do OneDrive e do SharePoint são configuradas a partir do Office. |

| Contas | Ficheiro | Transferir a propriedade do todos os ficheiros | Numa conta, você transfere os todos ficheiros de um utilizador que passam a ser propriedade da nova pessoa que selecionar. O proprietário anterior torna-se um editor e não pode mais alterar as configurações de compartilhamento. O novo proprietário irá receber uma notificação de e-mail sobre a alteração de propriedade. | Espaço de trabalho do Google |

| Contas, Política de atividade | Conta | Suspender utilizador | Define o usuário para não ter acesso e nenhuma capacidade de entrar. Se eles estiverem conectados quando você definir essa ação, eles serão imediatamente bloqueados. | Google Workspace, Box, Office, Salesforce |

| Política de atividade, Contas | Conta | Exigir que o usuário entre novamente | Revoga todos os tokens de atualização e problemas de cookies de sessão para aplicativos pelo usuário. Essa ação impedirá o acesso a qualquer um dos dados da organização e forçará o usuário a entrar em todos os aplicativos novamente. | Google Workspace, Office |

| Política de atividade, Contas | Conta | Confirmar usuário comprometido | Defina o nível de risco do usuário como alto. Isso faz com que as ações de política relevantes definidas na ID do Microsoft Entra sejam impostas. | Office |

| Política de atividade, Contas | Conta | Revogar privilégios de administrador | Revoga privilégios para uma conta de administrador. Por exemplo, definir uma política de atividade que revogue os privilégios de administrador após 10 tentativas de login com falha. | Espaço de trabalho do Google |

| Painel do aplicativo Permissões do aplicativo > | Permissões | Aplicação Unban | No Google e no Salesforce: remova o banimento do aplicativo e permita que os usuários concedam permissões ao aplicativo de terceiros com o Google ou o Salesforce. No Microsoft 365: restaura as permissões dos aplicativos de terceiros para o Office. | Google Workspace, Salesforce, Office |

| Painel do aplicativo Permissões do aplicativo > | Permissões | Desativar permissões de aplicações | Revogue as permissões de um aplicativo de terceiros para o Google, Salesforce ou Office. Esta é uma ação única que ocorrerá em todas as permissões existentes, mas não impedirá conexões futuras. | Google Workspace, Salesforce, Office |

| Painel do aplicativo Permissões do aplicativo > | Permissões | Ativar permissões de aplicações | Conceda permissões a uma aplicação de terceiros ao Google, Salesforce ou Office. Esta é uma ação única que ocorrerá em todas as permissões existentes, mas não impedirá conexões futuras. | Google Workspace, Salesforce, Office |

| Painel do aplicativo Permissões do aplicativo > | Permissões | Banir aplicação | No Google e no Salesforce: revoga as permissões de uma aplicação de terceiros para o Google ou o Salesforce e impede-a de receber permissões no futuro. No Microsoft 365: não permite a permissão de aplicativos de terceiros para acessar o Office, mas não os revoga. | Google Workspace, Salesforce, Office |

| Painel do aplicativo Permissões do aplicativo > | Permissões | Revogar a aplicação | Revoga permissões de uma aplicação de terceiros do Google ou Salesforce. Esta é uma ação única que ocorrerá em todas as permissões existentes, mas não impedirá conexões futuras. | Google Workspace, Salesforce |

| Painel do aplicativo Permissões do aplicativo > | Conta | Revogar o utilizador a partir da aplicação | Pode revogar utilizadores específicos quando clica no número em Utilizadores. A tela exibirá os usuários específicos e você pode usar o X para excluir permissões para qualquer usuário. | Google Workspace, Salesforce |

| Descubra > Aplicações/Endereços IP/Utilizadores Descobertos | Cloud Discovery | Exportar dados de deteção | Cria um CSV a partir de dados de deteção. | Deteção |

| Política de ficheiros | Ficheiro | Lixo | Move o arquivo na lixeira do usuário. | Box, Dropbox, Google Drive, OneDrive, SharePoint, Cisco Webex (Excluir permanentemente) |

| Política de Ficheiros | Ficheiro | Notificar o último editor de ficheiros | Envia uma mensagem de e-mail a notificar a última pessoa que editou o ficheiro que este viola uma política. | Google Workspace, Caixa |

| Política de Ficheiros | Ficheiro | Notificar proprietário do ficheiro | Envia um e-mail para o proprietário do arquivo, quando um arquivo viola uma política. No Dropbox, se nenhum proprietário estiver associado a um ficheiro, a notificação será enviada ao utilizador específico que definiu. | Todas as aplicações |

| Política de Ficheiros, Política de Atividade | Ficheiro, Atividade | Notificar os utilizadores específicos | Envia uma mensagem de e-mail para notificar os utilizadores específicos sobre um ficheiro que viola uma política. | Todas as aplicações |

| Política de ficheiros e a política de atividade | Ficheiro, Atividade | Notificar o utilizador | Envia uma mensagem de e-mail aos utilizadores para notificá-los sobre algo que fizeram ou se um ficheiro que possuem viola alguma política. Pode adicionar uma notificação a informá-los qual foi a violação. | Todas as |

| Política de ficheiros e Ficheiros | Ficheiro | Remover a capacidade dos editores de partilhar | No Google Drive, as permissões predefinidas do editor de um ficheiro permitem também a partilha. Esta ação de governação restringe esta opção e restringe a partilha de ficheiros para o proprietário. | Espaço de trabalho do Google |

| Política de ficheiros e Ficheiros | Ficheiro | Colocar em quarentena de administrador | Remove todas as permissões do arquivo e move o arquivo para uma pasta de quarentena em um local para o administrador. Essa ação permite que o administrador revise o arquivo e o remova. | Microsoft 365 SharePoint, OneDrive for Business, Caixa |

| Política de ficheiros e Ficheiros | Ficheiro | Aplicar rótulo de sensibilidade | Aplica um rótulo de sensibilidade do Microsoft Purview Information Protection aos arquivos automaticamente com base nas condições definidas na política. | Box, One Drive, Google Workspace, SharePoint |

| Política de ficheiros e Ficheiros | Ficheiro | Remover rótulo de sensibilidade | Remove um rótulo de sensibilidade do Microsoft Purview Information Protection dos arquivos automaticamente com base nas condições definidas na política. Você pode remover rótulos somente se eles não incluírem proteção e tiverem sido aplicados de dentro do Defender for Cloud Apps, não rótulos aplicados diretamente na Proteção de informações. | Box, One Drive, Google Workspace, SharePoint |

| Política de ficheiros, Política de atividade, Alertas | Aplicação | Exigir que os usuários entrem novamente | Você pode exigir que os usuários entrem novamente em todos os aplicativos Microsoft 365 e Microsoft Entra como uma correção rápida e eficaz para alertas de atividades suspeitas de usuários e contas comprometidas. Você pode encontrar a nova governança nas configurações de política e nas páginas de alerta, ao lado da opção Suspender usuário. | Microsoft 365, Microsoft Entra ID |

| Files | Ficheiro | Restaurar a partir de quarentena de utilizador | Restaura um utilizador que foi colocado em quarentena. | Box |

| Files | Ficheiro | Conceder permissões de leitura para mim | Concede permissões de leitura para o ficheiro para si para que possa aceder ao ficheiro e compreender se tem uma violação ou não. | Espaço de trabalho do Google |

| Files | Ficheiro | Permitir a partilha pelos editores | No Google Drive, a permissão de editor padrão de um arquivo também permite o compartilhamento. Essa ação de governança é o oposto da capacidade do editor de remover de compartilhar e permite que o editor compartilhe o arquivo. | Espaço de trabalho do Google |

| Files | Ficheiro | Proteger | Proteja um arquivo com a Proteção de Informações do Azure aplicando um modelo de organização. | Microsoft 365 (SharePoint e OneDrive) |

| Files | Ficheiro | Revogar as minhas permissões de leitura | Revoga as suas permissões de leitura do ficheiro, isto é útil depois de conceder a si próprio permissão para compreender se um ficheiro tem uma violação ou não. | Espaço de trabalho do Google |

| Ficheiros, Política de ficheiros | Ficheiro | Transferir a propriedade de ficheiro | Altera o proprietário - na política que escolher para um proprietário específico. | Espaço de trabalho do Google |

| Ficheiros, Política de ficheiros | Ficheiro | Reduzir o acesso do público | Essa ação permite que você defina os arquivos disponíveis publicamente para estarem disponíveis somente com um link compartilhado. | Espaço de trabalho do Google |

| Ficheiros, Política de ficheiros | Ficheiro | Remover um funcionário | Remove um funcionário específico de um ficheiro. | Google Workspace, Box, One Drive, SharePoint |

| Ficheiros, Política de ficheiros | Ficheiro | Tornar privado | Somente os administradores do site podem acessar o arquivo, todos os compartilhamentos são removidos. | Google Workspace, One Drive, SharePoint |

| Ficheiros, Política de ficheiros | Ficheiro | Remover utilizadores externos | Remove todos os funcionários externos - fora dos domínios configurados como internos nas Definições. | Google Workspace, Box, One Drive, SharePoint |

| Ficheiros, Política de ficheiros | Ficheiro | Conceder permissão de leitura para domínio | Concede permissões de leitura ao ficheiro do domínio especificado para o seu domínio completo ou de um domínio específico. Esta ação é útil se você quiser remover o acesso público depois de conceder acesso ao domínio de pessoas que precisam trabalhar nele. | Espaço de trabalho do Google |

| Ficheiros, Política de ficheiros | Ficheiro | Colocar em quarentena de utilizador | Remove todas as permissões do ficheiro e move-o para uma pasta de quarentena na unidade raiz do utilizador. Esta ação permite ao usuário revisar o arquivo e movê-lo. Se for movido manualmente de volta, o compartilhamento de arquivos não será restaurado. | Box, OneDrive, SharePoint |

| Files | Ficheiro | Expirar link compartilhado | Defina uma data de expiração para um link compartilhado após o qual ele não estará mais ativo. | Box |

| Files | Ficheiro | Alterar o nível de acesso ao link de compartilhamento | Altera o nível de acesso do link compartilhado entre somente empresa, somente colaboradores e público. | Box |

| Ficheiros, Política de ficheiros | Ficheiro | Remover o acesso público | Se um arquivo era seu e você o colocou em acesso público, ele se torna acessível a qualquer outra pessoa configurada com acesso ao arquivo (dependendo do tipo de acesso que o arquivo teve). | Espaço de trabalho do Google |

| Ficheiros, Política de ficheiros | Ficheiro | Remover ligação partilhada direta | Remove um link criado para o arquivo público, mas compartilhado apenas com pessoas específicas. | Caixa, Dropbox |

| Configurações> Configurações do Cloud Discovery | Cloud Discovery | Recalcular as pontuações do Cloud Discovery | Volta a calcular as pontuações no catálogo de aplicações em cloud depois de alterar uma métrica de pontuação. | Deteção |

| Configurações> Configurações do Cloud Discovery Gerenciar > visualizações de dados | Cloud Discovery | Criar vista de dados de filtro da Cloud Discovery personalizada | Cria uma nova vista de dados para uma vista mais granular dos resultados da deteção. Por exemplo, intervalos IP específicos. | Deteção |

| Configurações> Configurações de descoberta na nuvem Excluir > dados | Cloud Discovery | Eliminar dados da Cloud Discovery | Elimina todos os dados recolhidos a partir de origens de deteção. | Deteção |

| Configurações> Configurações do Cloud Discovery Carregar > logs manualmente/Carregar logs automaticamente | Cloud Discovery | Analisar dados da Cloud Discovery | Notificação de que todos os dados de registo foram analisados. | Deteção |

Próximos passos

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do seu produto, abra um ticket de suporte.