Administração Guide: Using PowerShell with the Azure Information Protection classic client (Utilizar o PowerShell com o cliente clássico do Azure Information Protection)

Quando instala o cliente clássico do Azure Information Protection, os comandos do PowerShell são instalados automaticamente. Isto permite-lhe gerir o cliente ao executar comandos que pode colocar em scripts para automatização.

Os cmdlets são instalados com o módulo do PowerShell AzureInformationProtection. Este módulo inclui todos os cmdlets do Rights Management da Ferramenta de Proteção RMS (já não suportado). Também existem cmdlets que utilizam o Azure Information Protection para etiquetagem. Por exemplo:

| Cmdlet de etiquetagem | Utilização de exemplo |

|---|---|

| Get-AIPFileStatus | Para uma pasta partilhada, identifique todos os ficheiros com uma etiqueta específica. |

| Set-AIPFileClassification | Para uma pasta partilhada, inspecione o conteúdo do ficheiro e etiquete automaticamente os ficheiros sem etiqueta, de acordo com as condições que especificou. |

| Set-AIPFileLabel | Para uma pasta partilhada, aplique uma etiqueta especificada a todos os ficheiros que não têm uma etiqueta. |

| Set-AIPAuthentication | Etiquetar ficheiros de forma não interativa, por exemplo, utilizando um script que é executado com base numa agenda. |

Dica

Para utilizar cmdlets com comprimentos de caminho superiores a 260 carateres, utilize a seguinte definição de política de grupo disponível a partir de Windows 10, versão 1607:

Política >de Computador LocalConfiguração do> ComputadorModelos Administrativos>Todas as Definições>Ativar caminhos longos do Win32

Por Windows Server 2016, pode utilizar a mesma definição de política de grupo quando instalar os Modelos Administrativos (.admx) mais recentes para Windows 10.

Para obter mais informações, veja a secção Limitação máxima do Comprimento do Caminho na documentação do programador Windows 10.

O analisador do Azure Information Protection utiliza cmdlets do módulo AzureInformationProtection para instalar e configurar um serviço no Windows Server. Em seguida, este scanner permite-lhe detetar, classificar e proteger ficheiros em arquivos de dados.

Para obter uma lista de todos os cmdlets e o artigo de ajuda correspondente, veja AzureInformationProtection Module (Módulo AzureInformationProtection). Numa sessão do PowerShell, escreva Get-Help <cmdlet name> -online para ver a ajuda mais recente.

Este módulo é instalado em ProgramFiles (x86) \Microsoft Azure Information Protection e adiciona esta pasta à variável do sistema PSModulePath. O ficheiro .dll deste módulo é denominado AIP.dll.

Atualmente, se instalar o módulo como um utilizador e executar os cmdlets no mesmo computador que outro utilizador, primeiro tem de executar o Import-Module AzureInformationProtection comando. Neste cenário, o módulo não é carregado automaticamente quando executa um cmdlet pela primeira vez.

Antes de começar a utilizar estes cmdlets, veja os pré-requisitos e as instruções adicionais que correspondem à sua implementação:

Serviço Azure Information Protection e Azure Rights Management

- Aplicável se utilizar apenas a classificação ou a classificação com a proteção Rights Management: tem uma subscrição que inclui o Azure Information Protection (por exemplo, Enterprise Mobility + Security).

- Aplicável se utilizar apenas a proteção com o serviço Azure Rights Management: tem uma subscrição que inclui o serviço Azure Rights Management (por exemplo, o Office 365 E3 e o Office 365 E5).

Serviços de Gestão de Direitos do Active Directory

- Aplicável se utilizar apenas a proteção com a versão no local do Azure Rights Management; Serviços de Gestão de Direitos do Active Directory (AD RMS).

Para obter mais informações, veja a coleção relevante de problemas conhecidos do Azure Information Protection.

Serviço Azure Information Protection e Azure Rights Management

Leia esta secção antes de começar a utilizar os comandos do PowerShell quando a sua organização utiliza o Azure Information Protection para classificação e proteção ou apenas o serviço Azure Rights Management para proteção de dados.

Pré-requisitos

Além dos pré-requisitos para instalar o módulo AzureInformationProtection, existem pré-requisitos adicionais para a etiquetagem de Information Protection do Azure e o serviço de proteção de dados do Azure Rights Management:

O Serviço Azure Rights Management tem de ser ativado.

Para remover a proteção dos ficheiros para os outros utilizadores que utilizam a conta:

- A funcionalidade de superutilizador tem de estar ativada para a sua organização e a conta tem de estar configurada para ser um superutilizador do Azure Rights Management.

Para proteger ou desproteger ficheiros diretamente sem a interação do utilizador:

- Crie uma conta do principal de serviço, execute Set-RMSServerAuthentication e considere tornar este principal de serviço um superutilizador do Azure Rights Management.

Para regiões fora da América do Norte:

- Edite o registo para deteção de serviços.

Pré-requisito 1: o serviço Azure Rights Management tem de ser ativado

Este pré-requisito aplica-se quer aplique a proteção de dados através da utilização de etiquetas ou da ligação direta ao serviço Azure Rights Management para a aplicação da proteção de dados.

Se o inquilino do Azure Information Protection não estiver ativado, veja as instruções para Ativar o serviço de proteção do Azure Information Protection.

Pré-requisito 2: para remover a proteção dos ficheiros para os outros utilizadores que utilizam a sua conta

Os cenários típicos para remover a proteção dos ficheiros para os outros utilizadores incluem a recuperação de dados ou a deteção de dados. Se estiver a utilizar etiquetas para aplicar a proteção, poderá remover a proteção através da definição de uma nova etiqueta que não aplica a proteção ou da remoção da etiqueta. Porém, é mais provável que se ligue diretamente ao serviço Azure Rights Management para remover a proteção.

Tem de ter um direito de utilização do Rights Management para remover a proteção de ficheiros ou ser um superutilizador. A funcionalidade de superutilizador é normalmente utilizada para a deteção ou a recuperação de dados. Para ativar esta funcionalidade e configurar a sua conta para ser um superutilizador, veja Configurar superutilizadores para o Azure Rights Management e Serviços de Deteção ou Recuperação de Dados.

Pré-requisito 3: para proteger ou desproteger ficheiros sem interação do utilizador

Pode ligar-se diretamente ao serviço Azure Rights Management de forma não interativa para proteger ou desproteger ficheiros.

Tem de utilizar uma conta do principal de serviço para ligar ao serviço Azure Rights Management de forma não interativa, o que deve fazer com o Set-RMSServerAuthentication cmdlet . Tem de o fazer para cada sessão do Windows PowerShell que executa cmdlets que se ligam diretamente ao serviço Azure Rights Management. Antes de executar este cmdlet, tem de ter estes três identificadores:

BposTenantId

AppPrincipalId

Chave Simétrica

Pode utilizar os seguintes comandos do PowerShell e instruções comentadas para obter automaticamente os valores dos identificadores e executar o cmdlet Set-RMSServerAuthentication. Em alternativa, pode obter e especificar manualmente os valores.

Para obter automaticamente os valores e executar Set-RMSServerAuthentication:

# Make sure that you have the AIPService and MSOnline modules installed

$ServicePrincipalName="<new service principal name>"

Connect-AipService

$bposTenantID=(Get-AipServiceConfiguration).BPOSId

Disconnect-AipService

Connect-MsolService

New-MsolServicePrincipal -DisplayName $ServicePrincipalName

# Copy the value of the generated symmetric key

$symmetricKey="<value from the display of the New-MsolServicePrincipal command>"

$appPrincipalID=(Get-MsolServicePrincipal | Where { $_.DisplayName -eq $ServicePrincipalName }).AppPrincipalId

Set-RMSServerAuthentication -Key $symmetricKey -AppPrincipalId $appPrincipalID -BposTenantId $bposTenantID

As secções seguintes explicam como obter e especificar manualmente estes valores, com mais informações sobre cada um deles.

Para obter o BposTenantId

Execute o cmdlet Get-AipServiceConfiguration a partir do módulo de Windows PowerShell do Azure RMS:

Se este módulo ainda não estiver instalado no seu computador, veja Instalar o módulo AIPService powerShell.

Inicie o Windows PowerShell com a opção Executar como Administrador.

Utilize o cmdlet

Connect-AipServicepara ligar ao serviço Azure Rights Management:Connect-AipServiceQuando lhe for pedido, introduza as suas credenciais de administrador inquilino do Azure Information Protection. Normalmente, utiliza uma conta que é administrador global do Azure Active Directory ou do Microsoft 365.

Execute

Get-AipServiceConfiguratione faça uma cópia do valor BPOSId.Um exemplo de saída de Get-AipServiceConfiguration:

BPOSId : 23976bc6-dcd4-4173-9d96-dad1f48efd42 RightsManagement ServiceId : 1a302373-f233-440600909-4cdf305e2e76 LicensingIntranetDistributionPointUrl : https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/licensing LicensingExtranetDistributionPointUrl : https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/licensing CertificationIntranetDistributionPointUrl: https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/certification CertificationExtranetDistributionPointUrl: https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/certificationEncerre o serviço:

Disconnect-AipService

Para obter o AppPrincipalId e a Chave Simétrica

Crie um novo principal de serviço ao executar o cmdlet New-MsolServicePrincipal no módulo MSOnline PowerShell do Azure Active Directory e utilize as instruções seguintes.

Importante

Não utilize o cmdlet mais recente do Azure AD PowerShell, New-AzureADServicePrincipal, para criar este principal de serviço. O serviço Azure Rights Management não suporta o cmdlet New-AzureADServicePrincipal.

Se o módulo MSOnline ainda não estiver instalado no computador, execute

Install-Module MSOnline.Inicie o Windows PowerShell com a opção Executar como Administrador.

Utilize o cmdlet Connect-MsolService para ligar ao Azure AD:

Connect-MsolServiceQuando lhe for pedido, introduza as suas credenciais de administrador inquilino Azure AD (normalmente, utiliza uma conta que é administrador global do Azure Active Directory ou do Microsoft 365).

Execute o cmdlet New-MsolServicePrincipal para criar um novo principal de serviço:

New-MsolServicePrincipalQuando lhe for pedido, introduza um nome a apresentar à sua escolha para este principal de serviço que o ajuda a identificar o objetivo mais tarde como uma conta para estabelecer ligação ao serviço Azure Rights Management para que possa proteger e desproteger ficheiros.

Um exemplo de saída do New-MsolServicePrincipal:

Supply values for the following parameters: DisplayName: AzureRMSProtectionServicePrincipal The following symmetric key was created as one was not supplied zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA= Display Name: AzureRMSProtectionServicePrincipal ServicePrincipalNames: (b5e3f7g1-b5c2-4c96-a594-a0807f65bba4) ObjectId: 23720996-593c-4122-bfc7-1abb5a0b5109 AppPrincialId: b5e3f76a-b5c2-4c96-a594-a0807f65bba4 TrustedForDelegation: False AccountEnabled: True Addresses: () KeyType: Symmetric KeyId: 8ef61651-ca11-48ea-a350-25834a1ba17c StartDate: 3/7/2014 4:43:59 AM EndDate: 3/7/2014 4:43:59 AM Usage: VerifyA partir desta saída, anote a chave simétrica e o AppPrincialId.

É importante que faça agora uma cópia desta chave simétrica. Não pode obter esta chave mais tarde, por isso, se não a souber quando precisar de autenticar-se no serviço Azure Rights Management, terá de criar um novo principal de serviço.

Com estas instruções e os nossos exemplos, temos os três identificadores necessários para a execução do Set-RMSServerAuthentication:

ID do inquilino: 23976bc6-dcd4-4173-9d96-dad1f48efd42

Chave simétrica: zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA=

AppPrincipalId: b5e3f76a-b5c2-4c96-a594-a0807f65bba4

O nosso comando de exemplo teria um aspeto semelhante ao seguinte:

Set-RMSServerAuthentication -Key zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA=-AppPrincipalId b5e3f76a-b5c2-4c96-a594-a0807f65bba4-BposTenantId 23976bc6-dcd4-4173-9d96-dad1f48efd42

Conforme mostrado no comando anterior, pode fornecer os valores com um único comando, o que faria num script para ser executado de forma não interativa. Contudo, para fins de teste, pode apenas escrever Set-RMSServerAuthentication e fornecer os valores um a um quando lhe for pedido. Quando o comando for concluído, o cliente está agora a funcionar no "modo de servidor", que é adequado para utilização não interativa, como scripts e Infraestrutura de Classificação de Ficheiros do Windows Server.

Considere tornar esta conta de principal de serviço um superutilizador: para garantir que esta conta do principal de serviço pode sempre desproteger ficheiros para outras pessoas, pode ser configurada para ser um superutilizador. Da mesma forma que configura uma conta de utilizador padrão para ser um superutilizador, utilize o mesmo cmdlet do Azure RMS, Add-AipServiceSuperUser, mas especifique o parâmetro ServicePrincipalId com o seu valor AppPrincipalId.

Para obter mais informações sobre superutilizadores, veja Configurar superutilizadores para Information Protection do Azure e serviços de deteção ou recuperação de dados.

Nota

Para utilizar a sua própria conta para a autenticação no serviço Azure Rights Management, não precisa de executar Set-RMSServerAuthentication antes de proteger ou desproteger ficheiros ou de obter modelos.

Pré-requisito 4: para regiões fora da América do Norte

Quando utiliza uma conta do principal de serviço para proteger ficheiros e transferir modelos fora da região América do Norte do Azure, tem de editar o registo:

Execute novamente o cmdlet Get-AipServiceConfiguration e anote os valores de CertificationExtranetDistributionPointUrl e LicensingExtranetDistributionPointUrl.

Em cada computador onde irá executar os cmdlets AzureInformationProtection, abra o editor de registo.

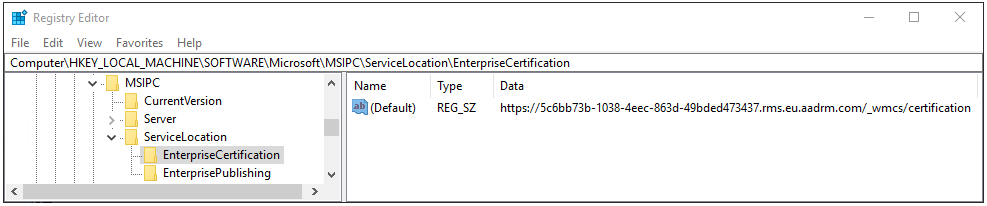

Navegue para o seguinte caminho:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\ServiceLocation.Se não vir a chave MSIPC ou a chave ServiceLocation , crie-as.

Para a chave ServiceLocation, crie duas chaves, caso não existam, com o nome EnterpriseCertification e EnterprisePublishing.

Para o valor de cadeia que é criado automaticamente para estas chaves, não altere o Nome de "(Predefinição)", mas edite a cadeia para definir os dados do Valor:

Para EnterpriseCertification, cole o valor de CertificationExtranetDistributionPointUrl.

Para EnterpriseCertification, cole o valor de LicensingExtranetDistributionPointUrl.

Por exemplo, a entrada de registo para EnterpriseCertification deve ter um aspeto semelhante ao seguinte:

Feche o editor de registo. Não é preciso reiniciar o computador. No entanto, se estiver a utilizar uma conta do principal de serviço em vez da sua própria conta de utilizador, terá de executar o comando Set-RMSServerAuthentication depois desta edição do registo.

Cenários de exemplo para utilizar os cmdlets para o Azure Information Protection e o serviço Azure Rights Management

É mais eficiente utilizar etiquetas para classificar e proteger ficheiros, uma vez que existem apenas dois cmdlets de que precisa, que podem ser executados sozinhos ou em conjunto: Get-AIPFileStatus e Set-AIPFileLabel. Utilize a ajuda de ambos os cmdlets para obter mais informações e exemplos.

No entanto, para proteger ou desproteger ficheiros ligando-se diretamente ao serviço Azure Rights Management, tem geralmente de executar uma série de cmdlets conforme descrito em seguida.

Primeiro, se precisar de autenticar no serviço Azure Rights Management com uma conta do principal de serviço em vez de utilizar a sua própria conta, numa sessão do PowerShell, escreva:

Set-RMSServerAuthentication

Quando lhe for pedido, introduza os três identificadores conforme descrito em Pré-requisito 3: para proteger ou desproteger ficheiros sem a interação do utilizador.

Para poder proteger ficheiros, terá de transferir os modelos do Rights Management para o computador e identificar qual utilizar e o número de ID correspondente. A partir da saída, pode copiar o ID do modelo:

Get-RMSTemplate

A saída pode ser semelhante ao seguinte:

TemplateId : {82bf3474-6efe-4fa1-8827-d1bd93339119}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content cannot be modified.

Name : Contoso, Ltd - Confidential View Only

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

TemplateId : {e6ee2481-26b9-45e5-b34a-f744eacd53b0}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content can be modified but cannot be copied and printed.

Name : Contoso, Ltd - Confidential

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

FromTemplate : True

Tenha em atenção que se não executou o comando Set-RMSServerAuthentication, é autenticado para o serviço Azure Rights Management através da sua própria conta de utilizador. Se estiver num computador associado a um domínio, as suas credenciais atuais são sempre utilizadas automaticamente. Se estiver num computador de grupo de trabalho, é solicitado a iniciar sessão no Azure e estas credenciais são armazenadas em cache para comandos subsequentes. Neste cenário, se mais tarde tiver de iniciar sessão como um utilizador diferente, utilize o cmdlet Clear-RMSAuthentication.

Agora que sabe o ID do modelo, pode utilizá-lo com o cmdlet Protect-RMSFile para proteger um ficheiro individual ou todos os ficheiros numa pasta. Por exemplo, se quiser proteger apenas um único ficheiro e substituir o original, ao utilizar o modelo “Contoso, Lda. – Confidencial”:

Protect-RMSFile -File C:\Test.docx -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

A saída pode ser semelhante ao seguinte:

InputFile EncryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Para proteger todos os ficheiros numa pasta, utilize o parâmetro -Folder com uma letra de unidade e caminho ou caminho UNC. Por exemplo:

Protect-RMSFile -Folder \Server1\Documents -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

A saída pode ser semelhante ao seguinte:

InputFile EncryptedFile

--------- -------------

\Server1\Documents\Test1.docx \Server1\Documents\Test1.docx

\Server1\Documents\Test2.docx \Server1\Documents\Test2.docx

\Server1\Documents\Test3.docx \Server1\Documents\Test3.docx

\Server1\Documents\Test4.docx \Server1\Documents\Test4.docx

Quando a extensão de nome de ficheiro não é alterada depois de a proteção ser aplicada, pode sempre utilizar o cmdlet Get-RMSFileStatus mais tarde para verificar se o ficheiro está protegido. Por exemplo:

Get-RMSFileStatus -File \Server1\Documents\Test1.docx

A saída pode ser semelhante ao seguinte:

FileName Status

-------- ------

\Server1\Documents\Test1.docx Protected

Para desproteger um ficheiro, tem de ter direitos de Proprietário ou Extrair a partir do momento em que o ficheiro foi protegido. Em alternativa, tem de executar os cmdlets como um superutilizador. Em seguida, utilize o cmdlet Desproteger. Por exemplo:

Unprotect-RMSFile C:\test.docx -InPlace

A saída pode ser semelhante ao seguinte:

InputFile DecryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Tenha em atenção que se os modelos do Rights Management forem alterados, terá de os transferir novamente com Get-RMSTemplate -force.

Serviços de Gestão de Direitos do Active Directory

Leia esta secção antes de começar a utilizar os comandos do PowerShell para proteger ou desproteger ficheiros quando a sua organização utiliza apenas Serviços de Gestão de Direitos do Active Directory.

Pré-requisitos

Além dos pré-requisitos para instalar o módulo AzureInformationProtection, a conta utilizada para proteger ou desproteger ficheiros tem de ter permissões de Leitura e Execução para aceder a ServerCertification.asmx:

Inicie sessão num servidor AD RMS.

Clique em Iniciar e, em seguida, em Computador.

No Explorador de Ficheiros, navegue para %systemdrive%\Initpub\wwwroot_wmsc\Certification.

Clique com o botão direito do rato em ServerCertification.asmx e, em seguida, clique em Propriedades.

Na caixa de diálogo Propriedades de ServerCertification.asmx, clique no separador Segurança.

Clique no botão Continuar ou no botão Editar.

Na caixa de diálogo Permissões para ServerCertification.asmx, clique em Adicionar.

Adicione o nome da sua conta. Se outros administradores do AD RMS ou contas de serviço também utilizarem estes cmdlets para proteger e desproteger ficheiros, adicione também essas contas.

Para proteger ou desproteger ficheiros de forma não interativa, adicione a conta ou contas de computador relevantes. Por exemplo, adicione a conta de computador do computador Windows Server que está configurada para a Infraestrutura de Classificação de Ficheiros e utilizará um script do PowerShell para proteger ficheiros.

Na coluna Permitir, confirme que as caixas de verificação Leitura e Execuçãoe Leitura estão selecionadas.

10. Clique em OK duas vezes.

Cenários de exemplo para utilizar os cmdlets para os Serviços de Gestão de Direitos do Active Directory

Um cenário típico para estes cmdlets é proteger todos os ficheiros numa pasta ao utilizar um modelo de política de direitos ou para desproteger um ficheiro.

Em primeiro lugar, se tiver mais de uma implementação do AD RMS, precisa dos nomes dos servidores do AD RMS, o que pode fazer ao utilizar o cmdlet Get-RMSServer para apresentar uma lista de servidores disponíveis:

Get-RMSServer

A saída pode ser semelhante ao seguinte:

Number of RMS Servers that can provide templates: 2

ConnectionInfo DisplayName AllowFromScratch

-------------- ------------- ----------------

Microsoft.InformationAnd… RmsContoso True

Microsoft.InformationAnd… RmsFabrikam True

Antes de poder proteger os ficheiros, terá de obter uma lista de modelos do Rights Management para identificar qual utilizar e o número de ID correspondente. Só quando tiver mais do que uma implementação do AD RMS é necessário especificar também o servidor RMS.

A partir da saída, pode copiar o ID do modelo:

Get-RMSTemplate -RMSServer RmsContoso

A saída pode ser semelhante ao seguinte:

TemplateId : {82bf3474-6efe-4fa1-8827-d1bd93339119}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content cannot be modified.

Name : Contoso, Ltd - Confidential View Only

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

TemplateId : {e6ee2481-26b9-45e5-b34a-f744eacd53b0}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content can be modified but cannot be copied and printed.

Name : Contoso, Ltd - Confidential

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

FromTemplate : True

Agora que sabe o ID do modelo, pode utilizá-lo com o cmdlet Protect-RMSFile para proteger um ficheiro individual ou todos os ficheiros numa pasta. Por exemplo, se quiser proteger apenas um único ficheiro e substituir o original, ao utilizar o modelo “Contoso, Lda. – Confidencial”:

Protect-RMSFile -File C:\Test.docx -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

A saída pode ser semelhante ao seguinte:

InputFile EncryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Para proteger todos os ficheiros numa pasta, utilize o parâmetro -Folder com uma letra de unidade e caminho ou caminho UNC. Por exemplo:

Protect-RMSFile -Folder \\Server1\Documents -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

A saída pode ser semelhante ao seguinte:

InputFile EncryptedFile

--------- -------------

\\Server1\Documents\Test1.docx \\Server1\Documents\Test1.docx

\\Server1\Documents\Test2.docx \\Server1\Documents\Test2.docx

\\Server1\Documents\Test3.docx \\Server1\Documents\Test3.docx

\\Server1\Documents\Test4.docx \\Server1\Documents\Test4.docx

Quando a extensão de nome de ficheiro não for alterada após a proteção ser aplicada, pode sempre utilizar o cmdlet Get-RMSFileStatus posteriormente para verificar se o ficheiro está protegido. Por exemplo:

Get-RMSFileStatus -File \\Server1\Documents\Test1.docx

A saída pode ser semelhante ao seguinte:

FileName Status

-------- ------

\\Server1\Documents\Test1.docx Protected

Para desproteger um ficheiro, tem de ter direitos de Utilização de Proprietário ou Extração de quando o ficheiro foi protegido ou ser superutilizador do AD RMS. Em seguida, utilize o cmdlet Desproteger. Por exemplo:

Unprotect-RMSFile C:\test.docx -InPlace

A saída pode ser semelhante ao seguinte:

InputFile DecryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Como etiquetar ficheiros de forma não interativa para o Azure Information Protection

Pode executar os cmdlets de etiquetagem de forma não interativa com o cmdlet Set-AIPAuthentication . Também é necessária uma operação não interativa para o analisador de Information Protection do Azure.

Por predefinição, quando executa os cmdlets de etiquetagem, os comandos são executados no seu próprio contexto de utilizador numa sessão interativa do PowerShell. Para executá-los de modo autónomo, crie uma nova conta de utilizador do Azure AD para este fim. Em seguida, no contexto desse utilizador, execute o cmdlet Set-AIPAuthentication para definir e armazenar credenciais através de um token de acesso do Azure AD. Esta conta de utilizador é, em seguida, autenticada e reiniciada para o serviço Azure Rights Management. A conta transfere a política do Azure Information Protection e quaisquer modelos do Rights Management utilizados pelas etiquetas.

Nota

Se utilizar políticas de âmbito, lembre-se de que poderá ter de adicionar esta conta às suas políticas de âmbito.

Na primeira vez que executar este cmdlet, é pedido que inicie sessão no Azure Information Protection. Especifique o nome da conta de utilizador e a palavra-passe que criou para o utilizador sem supervisão. Em seguida, esta conta pode executar os cmdlets de etiquetagem de forma não interativa até o token de autenticação expirar.

Para que a conta de utilizador possa iniciar sessão interativamente desta primeira vez, a conta tem de ter o início de sessão localmente correto. Este direito é padrão para contas de utilizador, mas as políticas da empresa podem proibir esta configuração para contas de serviço. Se for esse o caso, pode executar Set-AIPAuthentication com o parâmetro Token para que a autenticação seja concluída sem o pedido de início de sessão. Pode executar este comando como uma tarefa agendada e conceder à conta o canto inferior direito de Iniciar sessão como tarefa de lote. Para obter mais informações, veja as secções seguintes.

Quando o token expirar, execute o cmdlet novamente para adquirir um novo token.

Se executar este cmdlet sem parâmetros, a conta compra um token de acesso que é válido durante 90 dias ou até a sua palavra-passe expirar.

Para controlar quando o token de acesso expira, execute este cmdlet com parâmetros. Tal permite-lhe configurar o token de acesso para um ano, dois anos ou para nunca expirar. Esta configuração requer que tenha duas aplicações registadas no Azure Active Directory: uma aplicação Web/aplicação API e uma aplicação nativa. Os parâmetros para este cmdlet utilizam valores destas aplicações.

Após ter executado este cmdlet, pode executar os cmdlets de etiquetagem no contexto da conta de utilizador que criou.

Para criar e configurar as aplicações do Azure AD para Set-AIPAuthentication

Numa nova janela de browser, inicie sessão no portal do Azure.

Para o inquilino Azure AD que utiliza com o Azure Information Protection, navegue paraGerir>Registos de aplicações do Azure Active Directory>.

Selecione + Novo registo para criar a sua aplicação Web/aplicação API. No painel Registar uma aplicação , especifique os seguintes valores e, em seguida, clique em Registar:

Nome:

AIPOnBehalfOfSe preferir, especifique um nome diferente. Tem de ser exclusivo por inquilino.

Tipos de conta suportados: apenas contas neste diretório organizacional

URI de Redirecionamento (opcional): Web e

http://localhost

No painel AIPOnBehalfOf, copie o valor do ID da Aplicação (cliente). O valor é semelhante ao seguinte exemplo:

57c3c1c3-abf9-404e-8b2b-4652836c8c66. Este valor é utilizado para o parâmetro WebAppId quando executa o cmdlet Set-AIPAuthentication. Cole e guarde o valor para referência posterior.Ainda no painel AIPOnBehalfOf , no menu Gerir , selecione Autenticação.

No painel AIPOnBehalfOf - Autenticação , na secção Definições avançadas , selecione a caixa de verificação Tokens de ID e, em seguida, selecione Guardar.

Ainda no painel AIPOnBehalfOf - Autenticação , no menu Gerir , selecione Certificados & segredos.

No painel AIPOnBehalfOf - Certificados & segredos , na secção Segredos do cliente , selecione + Novo segredo do cliente.

Para Adicionar um segredo de cliente, especifique o seguinte e, em seguida, selecione Adicionar:

- Descrição:

Azure Information Protection client - Expira: especifique a sua escolha de duração (1 ano, 2 anos ou nunca expira)

- Descrição:

Novamente no painel AIPOnBehalfOf - Certificados & segredos , na secção Segredos do cliente , copie a cadeia para o VALOR. Esta cadeia tem um aspeto semelhante ao seguinte exemplo:

+LBkMvddz?WrlNCK5v0e6_=meM59sSAn. Para se certificar de que copia todos os carateres, selecione o ícone para Copiar para a área de transferência.É importante que guarde esta cadeia, uma vez que não é novamente apresentada e não pode obtê-la. Tal como acontece com todas as informações confidenciais que utiliza, armazene o valor guardado de forma segura e restrinja o acesso ao mesmo.

Ainda no painel AIPOnBehalfOf - Certificados & segredos , no menu Gerir , selecione Expor uma API.

No painel AIPOnBehalfOf – Expor uma API , selecione Definir para a opção URI do ID da Aplicação e, no valor URI do ID da Aplicação , altere a api para http. Esta cadeia tem um aspeto semelhante ao seguinte exemplo:

http://d244e75e-870b-4491-b70d-65534953099e.Selecione Guardar.

Novamente no painel AIPOnBehalfOf - Expor uma API , selecione + Adicionar um âmbito.

No painel Adicionar um âmbito , especifique o seguinte, utilizando as cadeias sugeridas como exemplos e, em seguida, selecione Adicionar âmbito:

- Nome do âmbito:

user-impersonation - Quem pode consentir?: Administradores e utilizadores

- Administração nome a apresentar do consentimento:

Access Azure Information Protection scanner - Administração descrição do consentimento:

Allow the application to access the scanner for the signed-in user - Nome a apresentar do consentimento do utilizador:

Access Azure Information Protection scanner - Descrição do consentimento do utilizador:

Allow the application to access the scanner for the signed-in user - Estado: Ativado (a predefinição)

- Nome do âmbito:

Novamente no painel AIPOnBehalfOf - Expor uma API , feche este painel.

Selecione Permissões de API.

No painel permissões AIPOnBehalfOf | API , selecione + Adicionar uma permissão.

Selecione Azure Right Management, selecione Permissões Delegadas e, em seguida, selecione Criar e aceder a conteúdos protegidos para os utilizadores.

Clique em Adicionar uma permissão.

Novamente no painel permissões da API , na secção Conceder consentimento , selecione

Grant admin consent for <your tenant name>e selecione Sim para o pedido de confirmação.No painel Registos de aplicações, selecione + Novo registo de aplicação para criar a sua aplicação nativa agora.

No painel Registar uma aplicação , especifique as seguintes definições e, em seguida, selecione Registar:

- Nome:

AIPClient - Tipos de conta suportados: apenas contas neste diretório organizacional

- URI de Redirecionamento (opcional): Cliente público (& ambiente de trabalho móvel) e

http://localhost

- Nome:

No painel AIPClient, copie o valor do ID da Aplicação (cliente). O valor é semelhante ao seguinte exemplo:

8ef1c873-9869-4bb1-9c11-8313f9d7f76f.Este valor é utilizado para o parâmetro NativeAppId quando executa o cmdlet Set-AIPAuthentication. Cole e guarde o valor para referência posterior.

Ainda no painel AIPClient , no menu Gerir , selecione Autenticação.

No painel AIPClient - Autenticação , no menu Gerir , selecione Permissões de API.

No painel AIPClient - permissões , selecione + Adicionar uma permissão.

No painel Permissões da API de Pedido , selecione As Minhas APIs.

Na secção Selecionar uma API , selecione APIOnBehalfOf e, em seguida, selecione a caixa de verificação para representação do utilizador, como a permissão. Selecione Adicionar permissões.

Novamente no painel permissões da API, na secção Conceder consentimento, selecione Conceder consentimento do administrador para <o seu nome> de inquilino e selecione Sim para o pedido de confirmação.

Concluiu a configuração das duas aplicações e tem os valores necessários para executar Set-AIPAuthentication com os parâmetros WebAppId, WebAppKey e NativeAppId. Nos nossos exemplos:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "+LBkMvddz?WrlNCK5v0e6_=meM59sSAn" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f"

Execute este comando no contexto da conta que irá etiquetar e proteger os documentos de forma não interativa. Por exemplo, uma conta de utilizador para os scripts do PowerShell ou a conta de serviço para executar o scanner de Information Protection do Azure.

Quando executa este comando pela primeira vez, é-lhe pedido para iniciar sessão, que cria e armazena de forma segura o token de acesso da sua conta em %localappdata%\Microsoft\MSIP. Após este início de sessão inicial, pode etiquetar e proteger ficheiros não interativamente no computador. No entanto, se utilizar uma conta de serviço para etiquetar e proteger ficheiros e esta conta de serviço não conseguir iniciar sessão interativamente, utilize as instruções na secção seguinte para que a conta de serviço possa autenticar através de um token.

Specify and use the Token parameter for Set-AIPAuthentication (Especificar e utilizar o parâmetro Token para Set-AIPAuthentication)

Utilize os seguintes passos e instruções adicionais para evitar o início de sessão interativo inicial de uma conta que etiqueta e protege ficheiros. Normalmente, estes passos adicionais só são necessários se não for possível conceder a esta conta o direito Iniciar sessão localmente , mas lhe for concedido o direito Iniciar sessão como uma tarefa de lote . Por exemplo, este pode ser o caso da sua conta de serviço que executa o scanner do Azure Information Protection.

Passos de alto nível:

Crie um script do PowerShell no seu computador local.

Execute Set-AIPAuthentication para obter um token de acesso e copie-o para a área de transferência.

Modifique o script do PowerShell para incluir o token.

Crie uma tarefa que execute o script do PowerShell no contexto da conta de serviço que irá etiquetar e proteger ficheiros.

Confirme que o token está guardado na conta de serviço e elimine o script do PowerShell.

Passo 1: Criar um script do PowerShell no seu computador local

No seu computador, crie um novo script do PowerShell com o nome Aipauthentication.ps1.

Copie e cole o seguinte comando neste script:

Set-AIPAuthentication -WebAppId <ID of the "Web app / API" application> -WebAppKey <key value generated in the "Web app / API" application> -NativeAppId <ID of the "Native" application > -Token <token value>Ao utilizar as instruções na secção anterior, modifique este comando ao especificar os seus próprios valores para os parâmetros WebAppId, WebAppkey e NativeAppId . Neste momento, não tem o valor para o parâmetro Token , que especificar mais tarde.

Por exemplo:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "sc9qxh4lmv31GbIBCy36TxEEuM1VmKex5sAdBzABH+M=" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f -Token <token value>

Passo 2: Executar Set-AIPAuthentication para obter um token de acesso e copiá-lo para a área de transferência

Abra uma sessão do Windows PowerShell.

Com os mesmos valores que especificou no script, execute o seguinte comando:

(Set-AIPAuthentication -WebAppId <ID of the "Web app / API" application> -WebAppKey <key value generated in the "Web app / API" application> -NativeAppId <ID of the "Native" application >).token | clipPor exemplo:

(Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "sc9qxh4lmv31GbIBCy36TxEEuM1VmKex5sAdBzABH+M=" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f").token | clip`

Passo 3: Modificar o script do PowerShell para fornecer o token

No script do PowerShell, especifique o valor do token ao colar a cadeia da área de transferência e guarde o ficheiro.

Assine o script. Se não assinar o script (mais seguro), tem de configurar Windows PowerShell no computador que irá executar os comandos de etiquetagem. Por exemplo, execute uma sessão Windows PowerShell com a opção Executar como Administrador e escreva:

Set-ExecutionPolicy RemoteSigned. No entanto, esta configuração permite que todos os scripts não assinados sejam executados quando são armazenados neste computador (menos seguros).Para obter mais informações sobre como assinar os scripts do Windows PowerShell, veja about_Signing na biblioteca de documentação do PowerShell.

Copie este script do PowerShell para o computador que irá etiquetar e proteger ficheiros e eliminar o original no seu computador. Por exemplo, copia o script do PowerShell para C:\Scripts\Aipauthentication.ps1 num computador Windows Server.

Passo 4: Criar uma tarefa que executa o script do PowerShell

Certifique-se de que a conta de serviço que irá etiquetar e proteger ficheiros tem a tarefa Iniciar sessão como um lote corretamente.

No computador que irá etiquetar e proteger ficheiros, abra o Programador de Tarefas e crie uma nova tarefa. Configure esta tarefa para ser executada como a conta de serviço que irá etiquetar e proteger ficheiros e, em seguida, configurar os seguintes valores para as Ações:

Ação:

Start a programPrograma/script:

Powershell.exeAdicionar argumentos (opcional):

-NoProfile -WindowStyle Hidden -command "&{C:\Scripts\Aipauthentication.ps1}"Para a linha de argumentos, especifique o seu próprio caminho e nome de ficheiro, se estes forem diferentes do exemplo.

Execute manualmente esta tarefa.

Passo 5: confirme se o token foi guardado e elimine o script do PowerShell

Confirme que o token está agora armazenado na pasta %localappdata%\Microsoft\MSIP para o perfil da conta de serviço. Este valor está protegido pela conta de serviço.

Elimine o script do PowerShell que contém o valor do token (por exemplo, Aipauthentication.ps1).

Opcionalmente, elimine a tarefa. Se o token expirar, terá de repetir este processo, caso em que poderá ser mais conveniente deixar a tarefa configurada para que esteja pronta para ser executada novamente quando copiar o novo script do PowerShell com o novo valor de token.

Passos seguintes

Para obter a ajuda do cmdlet quando estiver numa sessão do PowerShell, escreva Get-Help <cmdlet name> cmdlet e utilize o parâmetro online para ler as informações mais atualizadas. Por exemplo:

Get-Help Get-RMSTemplate -online

Veja o seguinte para obter informações adicionais que poderá precisar para suportar o cliente do Azure Information Protection: