Включение аудита безопасности и DNS для доменных служб Microsoft Entra

Безопасность доменных служб Microsoft Entra и аудиты DNS позволяют потоковой передаче событий Azure в целевые ресурсы. К этим ресурсам относятся служба хранилища Azure, рабочие области Azure Log Analytics и концентратор событий Azure. После включения событий аудита безопасности доменные службы отправляют все проверенные события выбранной категории в целевой ресурс.

Вы можете архивировать события в хранилище Azure и передавать события в программное обеспечение безопасности и управления событиями (SIEM) с помощью Центры событий Azure или выполнять собственный анализ и использовать рабочие области Azure Log Analytics из Центра администрирования Microsoft Entra.

Целевые ресурсы аудита безопасности

Вы можете использовать рабочие области служба хранилища Azure, Центры событий Azure или Azure Log Analytics в качестве целевого ресурса для аудита безопасности доменных служб. Эти целевые ресурсы можно также объединять. Например, можно использовать службу хранилища Azure для архивации событий аудита безопасности, а рабочую область Azure Log Analytics — для анализа информации и составления отчетов по его итогам на краткосрочной основе.

Сценарии для каждого типа целевых ресурсов описаны в приведенной ниже таблице.

Важно!

Перед включением аудита безопасности доменных служб необходимо создать целевой ресурс. Эти ресурсы можно создать с помощью Центра администрирования Microsoft Entra, Azure PowerShell или Azure CLI.

| Целевой ресурс | Сценарий |

|---|---|

| Хранилище Azure | Этот целевой ресурс следует использовать, если основная потребность — хранить события аудита безопасности для архивных целей. Для этого можно использовать и другие целевые объекты, но их возможности шире, нежели архивация как таковая. Прежде чем включить события аудита безопасности доменных служб, сначала создайте учетную запись служба хранилища Azure. |

| Центры событий Azure | Этот целевой ресурс следует использовать, если основная потребность — передавать события аудита безопасности в какое-то дополнительное программное обеспечение, например для анализа данных или для управления информационной безопасностью и событиями безопасности (SIEM). Прежде чем включить события аудита безопасности доменных служб, создайте концентратор событий с помощью Центра администрирования Microsoft Entra |

| Рабочая область Azure Log Analytics | Этот целевой объект следует использовать, если основной задачей является анализ и проверка безопасных аудита из Центра администрирования Microsoft Entra напрямую. Перед включением событий аудита безопасности доменных служб создайте рабочую область Log Analytics в Центре администрирования Microsoft Entra. |

Включение событий аудита безопасности с помощью Центра администрирования Microsoft Entra

Чтобы включить события аудита безопасности доменных служб с помощью Центра администрирования Microsoft Entra, выполните следующие действия.

Важно!

Аудит безопасности доменных служб не является ретроактивным. Получение или воспроизведение событий из прошлого не предусмотрено. Доменные службы могут отправлять только события, возникающие после включения аудита безопасности.

Войдите в Центр администрирования Microsoft Entra в качестве глобального Администратор istrator.

Найдите и выберите доменные службы Microsoft Entra. Выберите нужный управляемый домен, например aaddscontoso.com

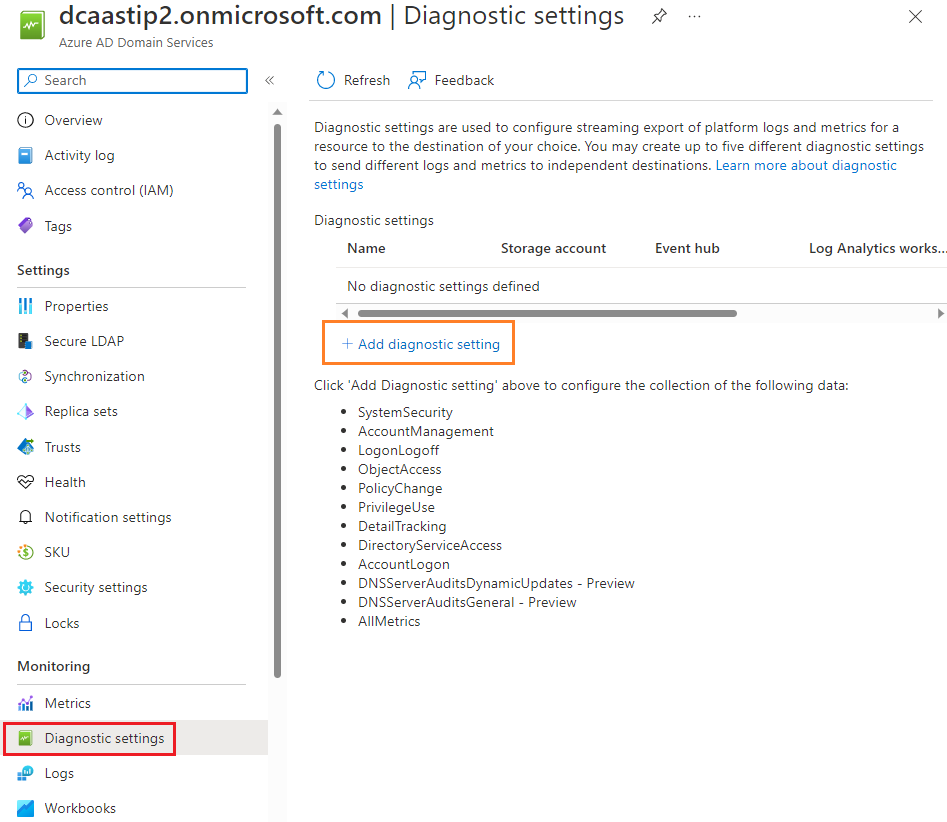

В окне доменных служб выберите параметры диагностики слева.

По умолчанию никакая диагностика не настроена. Для начала выберите Добавить параметр диагностики.

Введите имя для создаваемой конфигурации диагностики, например aadds-auditing.

Установите флажок для назначения аудита безопасности или DNS. Вы можете выбрать рабочую область Log Analytics, учетную запись служба хранилища Azure, концентратор событий Azure или партнерское решение. Эти целевые ресурсы должны уже существовать в вашей подписке Azure. Создание целевых ресурсов непосредственно в этом мастере не поддерживается.

- Рабочие области Azure Log Analytics

- Выберите "Отправить в Log Analytics", а затем выберите подписку и рабочую область Log Analytics, которую вы хотите использовать для хранения событий аудита.

- Служба хранилища Azure

- Выберите Архивировать в учетной записи хранения, а затем Настроить.

- Выберите подписку и учетную запись служба хранилища, которую вы хотите использовать для архивации событий аудита.

- Выполнив необходимые настройки, нажмите кнопку ОК.

- Концентраторы событий Azure

- Выберите Передать в концентратор событий, а затем Настроить.

- Выберите подписку и пространство имен концентратора событий. При необходимости выберите также имя концентратора событий, а затем имя политики концентратора событий.

- Выполнив необходимые настройки, нажмите кнопку ОК.

- Партнерское решение

- Выберите "Отправить в партнерское решение", а затем выберите подписку и назначение , которые вы хотите использовать для хранения событий аудита.

- Рабочие области Azure Log Analytics

Выберите категории журналов, которые требуется передавать в выбранный целевой ресурс. Если события аудита передаются в учетную запись хранения Azure, можно также настроить политику хранения, определяющую, сколько дней будут храниться данные. Значение по умолчанию — 0: все данные сохраняются, и события не ротируются по истечении определенного периода времени.

В пределах одной конфигурации для каждого целевого ресурса можно задать свой набор категорий журналов. Эта возможность позволяет выбрать категории журналов, которые вы хотите сохранить для Log Analytics и какие категории журналов необходимо архивировать, например.

Выполнив необходимые настройки, нажмите кнопку Сохранить, чтобы зафиксировать изменения. Целевые ресурсы начинают получать события аудита доменных служб вскоре после сохранения конфигурации.

Включение событий аудита безопасности и DNS с помощью Azure PowerShell

Чтобы включить события безопасности доменных служб и аудита DNS с помощью Azure PowerShell, выполните следующие действия. При необходимости сначала установите модуль Azure PowerShell и подключите его к своей подписке Azure.

Важно!

Аудиты доменных служб не являются ретроактивными. Получение или воспроизведение событий из прошлого не предусмотрено. Доменные службы могут отправлять только события, возникающие после включения аудита.

Пройдите проверку подлинности в своей подписке Azure, используя командлет Connect-AzAccount. Когда поступит запрос, введите свои учетные данные.

Connect-AzAccountСоздайте целевой ресурс для событий аудита.

Рабочие области Log Analytics - создайте рабочую область Log Analytics с помощью Azure PowerShell.

Служба хранилища Azure - создайте учетную запись хранения с помощью Azure PowerShell.

Концентраторы событий Azure - создайте концентратор событий с помощью Azure PowerShell. Также может потребоваться использовать командлет New-AzEventHubAuthorizationRule, чтобы создать правило авторизации, которое предоставляет доменным службам разрешения для пространства имен концентратора событий. Правило авторизации должно включать в себя следующие права: Manage (Управление), Listen (Прослушивание) и Send (Отправка).

Важно!

Убедитесь, что правило авторизации задано для пространства имен концентратора событий, а не для самого концентратора событий.

Получите идентификатор ресурса для управляемого домена доменных служб с помощью командлета Get-AzResource . Создайте переменную с именем $aadds. ResourceId, в которой будет храниться значение:

$aadds = Get-AzResource -name aaddsDomainNameНастройте параметры диагностики Azure с помощью командлета Set-AzDiagnosticSetting , чтобы использовать целевой ресурс для событий аудита доменных служб Microsoft Entra. В следующих примерах используется переменная $aadds. ResourceId, созданная на предыдущем шаге.

Служба хранилища Azure — замените storageAccountId именем своей учетной записи хранения:

Set-AzDiagnosticSetting ` -ResourceId $aadds.ResourceId ` -StorageAccountId storageAccountId ` -Enabled $trueКонцентраторы событий Azure — замените eventHubName именем концентратора событий, а eventHubRuleId — идентификатором правила авторизации:

Set-AzDiagnosticSetting -ResourceId $aadds.ResourceId ` -EventHubName eventHubName ` -EventHubAuthorizationRuleId eventHubRuleId ` -Enabled $trueРабочие области Azure Log Analytics — замените workspaceId идентификатором рабочей области Log Analytics:

Set-AzureRmDiagnosticSetting -ResourceId $aadds.ResourceId ` -WorkspaceID workspaceId ` -Enabled $true

Запрос и просмотр событий безопасности и аудита DNS с помощью Azure Monitor

Рабочие области Log Analytic позволяют просматривать и анализировать события аудита безопасности и DNS с помощью Azure Monitor и языка запросов Kusto. Этот язык ориентирован на создание запросов только для чтения и предоставляет широкие возможности для анализа, обладая легким для восприятия синтаксисом. Дополнительные сведения о том, как приступить к работе с языком запросов Kusto, см. в следующих статьях:

- Документация по Azure Monitor

- Начало работы с Log Analytics в Azure Monitor

- Начало работы с запросами к журналам Azure Monitor

- Создание панелей мониторинга данных Log Analytics и предоставление общего доступа к ним

Следующие примеры запросов можно использовать для начала анализа событий аудита из доменных служб.

Образец запроса 1

Просмотреть все события блокировки учетной записи за последние семь дней:

AADDomainServicesAccountManagement

| where TimeGenerated >= ago(7d)

| where OperationName has "4740"

Образец запроса 2

Просмотрите все события блокировки учетной записи (4740) между 3 июня 2020 г. в 09:00 и 10 июля 2020 г. в 00:00, отсортированные по дате и времени (по возрастанию):

AADDomainServicesAccountManagement

| where TimeGenerated >= datetime(2020-06-03 09:00) and TimeGenerated <= datetime(2020-06-10)

| where OperationName has "4740"

| sort by TimeGenerated asc

Образец запроса 3

Просмотреть события входа в учетную запись за семь дней до текущего момента для учетной записи с именем user:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

Образец запроса 4

Просмотреть события входа в учетную запись за семь дней до текущего момента для учетной записи с именем user, при которых предпринималась попытка выполнить вход с использованием неверного пароля (0xC0000006a):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc000006a" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Образец запроса 5

Просмотреть события входа в учетную запись за семь дней до текущего момента для учетной записи с именем user, связанные с попыткой выполнить вход по неверному паролю (0xC0000234):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Образец запроса 6

Просмотреть число событий входа в учетную запись за семь дней до текущего момента, связанных с попытками входа всех заблокированных пользователей:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

| summarize count()

Аудит категорий событий безопасности и DNS

Безопасность доменных служб и аудит DNS соответствуют традиционному аудиту для традиционных контроллеров домена AD DS. В гибридных средах вы можете пользоваться уже существующими шаблонами аудита, чтобы можно было применять ту же логику при анализе событий. В зависимости от сценария, в рамках которого выполняется устранение неполадок или анализ, необходимо ориентироваться на разные категории событий аудита.

Ниже приведен перечень доступных категорий событий аудита.

| Имя категории аудита | Description |

|---|---|

| Вход учетной записи | Аудит попыток проверить подлинность данных учетной записи на контроллере домена или в локальном диспетчере учетных записей безопасности (SAM). —Параметры политики входа и выхода в систему и события отслеживают попытки доступа к конкретному компьютеру. Параметры и события в этой категории относятся к используемой базе данных учетных записей. У этой категории есть следующие подкатегории: -Аудит проверки учетных данных -Аудит службы проверки подлинности Kerberos -Аудит операций по запросу на обслуживание Kerberos -Аудит других событий входа и выхода |

| Управление учетными записями | Аудит изменений в учетных записях пользователей и компьютеров. У этой категории есть следующие подкатегории: -Аудит управления группами приложений -Аудит управления учетными записями компьютера -Аудит управления группами рассылки -Аудит прочих операций управления учетными записями -Аудит управления группами безопасности -Аудит управления учетными записями пользователей |

| DNS-сервер | Выполняет аудит изменений в средах DNS. Эта категория включает следующие подкатегории: - DNSServerAuditsDynamic Обновления (предварительная версия) - DNSServerAuditsGeneral (предварительная версия) |

| Подробное отслеживание | Аудит действий отдельных приложений и пользователей на этом компьютере. Позволяет понять, каким образом используется компьютер. У этой категории есть следующие подкатегории: -Аудит действия DPAPI -Аудит активности PNP -Создание процесса аудита -Завершение процесса аудита -Аудит событий RPC |

| Доступ к службам каталогов | Аудит попыток доступа к объектам в доменных службах Active Directory (AD DS) и их изменения. Эти события аудита записываются в журнал только на контроллерах домена. У этой категории есть следующие подкатегории: -Аудит подробной репликации службы каталогов -Аудит доступа к службе каталогов -Изменения службы каталогов аудита -Аудит репликации службы каталогов |

| Вход и выход | Аудит попыток входа на компьютер в интерактивном режиме или по сети. Эти события полезны для отслеживания действий пользователей и выявления потенциальных атак на сетевые ресурсы. У этой категории есть следующие подкатегории: -Аудит блокировки учетной записи -Аудит утверждений пользователя или устройства -Аудит расширенного режима IPsec -Членство в группе аудита -Аудит основного режима IPsec -Быстрый режим аудита IPsec -Аудит выхода -Аудит входа -Аудит сервера политики сети -Аудит других событий входа и выхода -Аудит специального входа |

| Доступ к объектам | Аудит попыток доступа к конкретным объектам или типам объектов в сети или на компьютере. У этой категории есть следующие подкатегории: -Аудит созданного приложения -Аудит служб сертификации -Аудит подробного файлового ресурса -Аудит общей папки -Аудит файловой системы -Аудит Подключение платформы фильтрации -Аудит удаления пакетов платформы фильтрации -Аудит работы с дескрипторами -Аудит объектов ядра -Аудит событий доступа к другим объектам -Аудит реестра -Аудит съемных носителей -Аудит SAM -Аудит промежуточной политики центрального доступа |

| Изменение политики | Аудит изменения важных политик безопасности в локальной системе или в сети. Политики обычно устанавливаются администраторами для защиты сетевых ресурсов. Наблюдение за изменением или попытками изменения этих политик может быть важным аспектом управления безопасностью сети. У этой категории есть следующие подкатегории: -Изменение политики аудита -Изменение политики проверки подлинности аудита -Изменение политики авторизации аудита -Изменение политики платформы фильтрации аудита -Аудит изменений политики на уровне правил MPSSVC -Аудит изменения прочих политик |

| Использование привилегий | Аудит использования определенных разрешений в одной или нескольких системах. У этой категории есть следующие подкатегории: -Аудит использования привилегий, не относящихся к конфиденциальности -Аудит использования конфиденциальных привилегий -Аудит других событий использования привилегий |

| Системные | Аудит изменений в компьютере на уровне системы, не относящихся к другим категориям и потенциально значимых с точки зрения безопасности. У этой категории есть следующие подкатегории: -Аудит драйвера IPsec -Аудит других системных событий -Изменение состояния безопасности аудита -Расширение системы безопасности аудита -Аудит целостности системы |

Идентификаторы событий по категориям

Безопасность доменных служб и аудит DNS записывают следующие идентификаторы событий, когда конкретное действие активирует событие аудита:

| Имя категории событий | Идентификаторы событий |

|---|---|

| Безопасность входа в учетную запись | 4767, 4774, 4775, 4776, 4777 |

| Безопасность управления учетными записями | 4720, 4722, 4723, 4724, 4725, 4726, 4727, 4728, 4729, 4730, 4731, 4732, 4733, 4734, 4735, 4737, 4738, 4740, 4741, 4742, 4743, 4754, 4755, 4756, 4757, 4758, 4764, 4765, 4766, 4780, 4781, 4782, 4793, 4798, 4799, 5376, 5377 |

| Безопасность подробного отслеживания | нет |

| DNS-сервер | 513-523, 525-531, 533-537, 540-582 |

| Безопасность доступа к DS | 5136, 5137, 5138, 5139, 5141 |

| Безопасность входа и выхода | 4624, 4625, 4634, 4647, 4648, 4672, 4675, 4964 |

| Безопасность доступа к объектам | нет |

| Безопасность изменения политик | 4670, 4703, 4704, 4705, 4706, 4707, 4713, 4715, 4716, 4717, 4718, 4719, 4739, 4864, 4865, 4866, 4867, 4904, 4906, 4911, 4912 |

| Безопасность использования привилегий | 4985 |

| Безопасность системы | 4612, 4621 |

Следующие шаги

Подробные сведения о языке запросов Kusto см. в следующих статьях:

- Обзор языка запросов Kusto.

- Руководство по Kusto, которое научит вас основам работы с запросами.

- Примеры запросов, которые помогут вам изучить новые способы выборки данных.

- Рекомендации по оптимизации запросов на языке Kusto.