Шлюз удаленных рабочих столов и сервер Многофакторной идентификации Azure, использующие проверку подлинности RADIUS

Часто шлюз удаленных рабочих столов использует локальные службы политик сети (NPS) для аутентификации пользователей. В этой статье объясняется, как перенаправлять RADIUS-запросы из шлюза удаленных рабочих столов (через локальную службу NPS) на сервер Многофакторной идентификации. Сочетание Azure MFA и шлюза удаленных рабочих столов означает, что пользователи могут подключаться к своим рабочим средам из любой точки мира, выполняя строгую аутентификацию.

Поскольку Server 2012 R2 не поддерживает аутентификацию Windows для служб терминалов, для интеграции с сервером многофакторной идентификации нужно использовать шлюз удаленных рабочих столов и RADIUS.

Установите сервер Многофакторной идентификации на отдельном сервере, который будет передавать RADIUS-запрос обратно в службу NPS на сервере шлюза удаленных рабочих столов. Когда NPS проверит имя пользователя и пароль, он вернет ответ на сервер Многофакторной идентификации. Затем сервер MFA выполнит второй этап аутентификации и вернет результат в шлюз.

Важно!

В сентябре 2022 года корпорация Майкрософт объявила об отмене использования сервера Многофакторной идентификации Azure. Начиная с 30 сентября 2024 г. развертывания сервера Многофакторной идентификации Azure больше не будут обслуживать запросы многофакторной проверки подлинности (MFA), что может привести к сбою проверки подлинности для вашей организации. Чтобы обеспечить непрерывную проверку подлинности и оставаться в поддерживаемом состоянии, организации должны перенести данные проверки подлинности пользователей в облачную службу Azure MFA с помощью последней программы миграции, включенной в последнее обновление сервера MFA Azure. Дополнительные сведения см. в статье "Миграция сервера MFA Azure".

Чтобы приступить к работе с облачной MFA, см. статью Учебник. Защита пользовательских событий входа с помощью многофакторной проверки подлинности Azure.

Если вы используете облачную MFA, см. статью Интеграция с проверкой подлинности RADIUS для многофакторной идентификации Azure.

Необходимые компоненты

- Присоединенный к домену сервер Azure MFA. Если у вас еще не установлен этот сервер, выполните действия, описанные в статье Приступая к работе с сервером Многофакторной идентификации Azure.

- Существующий настроенный сервер NPS.

- Шлюз удаленных рабочих столов, который выполняет проверку подлинности с помощью служб политик сети.

Примечание.

Эта статья предназначена только для развертываний серверов MFA. Она не предназначена для облачных развертываний Azure MFA.

Настройка шлюза удаленных рабочих столов

Настройте на шлюзе удаленных рабочих столов отправку RADIUS-запросов на аутентификацию на сервер Многофакторной идентификации Azure.

- В диспетчере шлюза удаленных рабочих столов щелкните правой кнопкой мыши имя сервера и выберите пункт Свойства.

- Откройте вкладку Хранилище политики авторизации подключений к удаленным рабочим столам и выберите Центральный сервер политики сети.

- Добавьте один или несколько серверов Многофакторной идентификации Azure в качестве серверов RADIUS. Для этого введите имя или IP-адрес каждого сервера.

- Создайте для каждого сервера общий секрет.

Настройка NPS

Шлюз удаленных рабочих столов использует NPS для отправки запроса RADIUS в службу Многофакторной идентификации Azure. Для настройки службы NPS сначала измените параметры времени ожидания, чтобы на шлюзе удаленных рабочих столов не истекало время ожидания до завершения двухэтапной проверки. Затем внесите изменения в службу NPS, чтобы она получала RADIUS-запросы на аутентификацию с сервера Многофакторной идентификации. Ниже описаны действия по настройке службы NPS.

Изменение политики времени ожидания

- В службе NPS в столбце слева откройте меню RADIUS-клиенты и серверы и выберите Группы внешних RADIUS-серверов.

- Выберите TS Gateway Server Group (Группа серверов со шлюзами служб терминалов).

- Откройте вкладку Балансировка нагрузки.

- В полях Число секунд без ответа, после которого запрос считается отброшенным и Число секунд между запросами, после которого сервер считается недоступным установите значение в диапазоне 30–60 секунд. Если вы обнаружите, что на сервере все равно истекает время ожидания аутентификации, вернитесь сюда еще раз и увеличьте количество секунд.

- Откройте вкладку Authentication/Account (Аутентификация/Учетная запись) и убедитесь, что указанные RADIUS-порты соответствуют портам, на которых сервер Многофакторной идентификации ожидает передачи данных.

Подготовка службы NPS к получению запросов на аутентификацию с сервера Многофакторной идентификации

- В столбце слева в меню "RADIUS-клиенты и серверы" щелкните правой кнопкой мыши пункт RADIUS-клиенты и выберите Создать.

- Добавьте сервер Многофакторной идентификации Azure как клиента RADIUS. Выберите понятное имя и укажите общий секретный ключ.

- В столбце слева откройте меню Политики и выберите Политики запросов на подключение. Вы должны увидеть политику с именем TS GATEWAY AUTHORIZATION POLICY (Политика аутентификации шлюза службы терминалов), которая была создана при настройке шлюза удаленных рабочих столов. Эта политика направляет запросы RADIUS на сервер Многофакторной идентификации.

- Щелкните правой кнопкой мыши политику TS GATEWAY AUTHORIZATION POLICY (Политика аутентификации шлюза службы терминалов) и выберите пункт Повторяющаяся политика.

- Откройте новую политику и перейдите на вкладку Условия.

- Добавьте условие, сопоставляющее понятное имя клиента с понятным именем, заданным на шаге 2 для RADIUS-клиента сервера Многофакторной идентификации Azure.

- Откройте вкладку Параметры и выберите Проверка подлинности.

- Укажите для поставщика проверки подлинности значение Проверять подлинность запросов на этом сервере. Эта политика гарантирует, что когда служба NPS получит от сервера Azure MFA RADIUS-запрос, аутентификация будет выполняться локально. Иными словами, RADIUS-запрос не будет отправляться на сервер Многофакторной идентификации Azure, так как это может привести к зацикливанию операции.

- Чтобы избежать зацикливания, в области Политики запросов на подключение новая политика должна находиться иерархически ВЫШЕ исходной политики.

Настройка многофакторной идентификации Azure

Между шлюзом удаленных рабочих столов и NPS сервер Многофакторной идентификации Azure настраивается как прокси-сервер RADIUS. Он должен быть установлен на сервере, присоединенном к домену, который отличается от сервера шлюза удаленных рабочих столов. Для настройки сервера Многофакторной идентификации Azure используйте следующую процедуру.

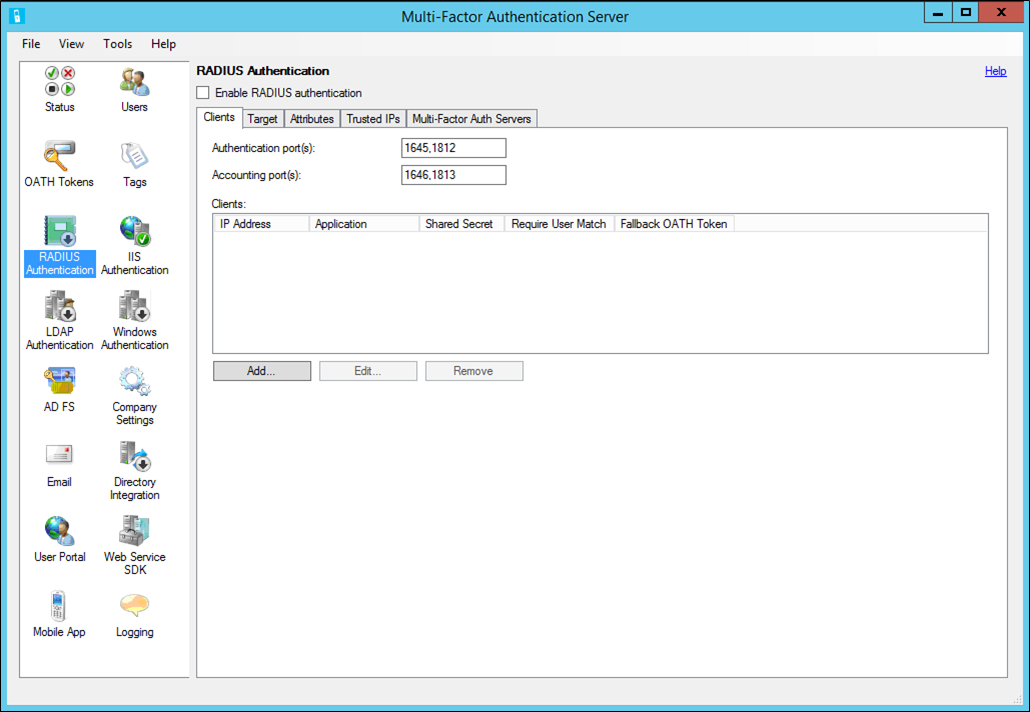

- Откройте сервер Многофакторной идентификации Azure и щелкните значок аутентификации RADIUS.

- Установите флажок Включить проверку подлинности RADIUS.

- Порты на вкладке "Клиенты" должны соответствовать тем, что указаны в параметрах службы NPS. Если это так, нажмите кнопку Добавить.

- Добавьте IP-адрес сервера шлюза удаленных рабочих столов, имя приложения (необязательно) и общий секрет. На сервере Многофакторной идентификации Azure и на шлюзе удаленных рабочих столов должен быть указан один и тот же общий секрет.

- Перейдите на вкладку Целевой объект и выберите переключатель Серверы RADIUS.

- Щелкните Добавить и введите IP-адрес, общий секрет и порты сервера NPS. Если не используется центральная служба NPS, RADIUS-клиент и целевой RADIUS-объект будут совпадать. Общий секретный ключ должен соответствовать ключу, заданному в разделе клиентов RADIUS сервера NPS.

Следующие шаги

Интеграция Многофакторной идентификации Azure и веб-приложений IIS

Ознакомьтесь с ответами в статье Часто задаваемые вопросы о службе Многофакторной идентификации Azure.