Добавление Google в качестве поставщика удостоверений для гостевых пользователей B2B

Совет

В этой статье описывается добавление Google в качестве поставщика удостоверений для совместной работы B2B. Если клиент настроен для управления удостоверениями клиентов и доступом, см. статью "Добавление Google в качестве поставщика удостоверений для клиентов".

Настроив федерацию с Google, можно разрешить приглашенным пользователям входить в общие приложения и ресурсы с помощью собственных учетных записей Gmail без необходимости создавать учетные записи Майкрософт. После добавления Google в качестве одного из вариантов входа в приложение на странице входа пользователь может ввести адрес Gmail, который он использует для входа в Google.

Примечание.

Федерация Google предназначена специально для пользователей Gmail. Чтобы создать федерацию с доменами Google Workspace, используйте федерацию поставщика удостоверений SAML/WS-Fed.

Внимание

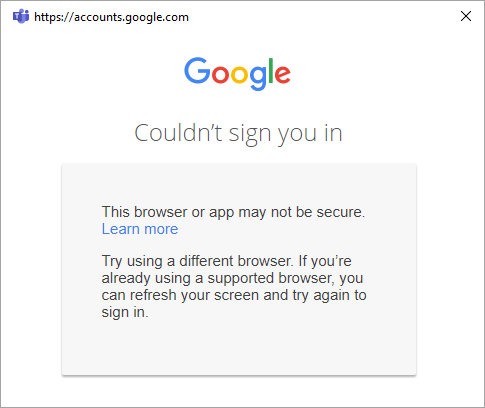

- Начиная с 12 июля 2021 г., если клиенты Microsoft Entra B2B настраивают новые интеграции Google для самостоятельной регистрации или приглашения внешних пользователей для пользовательских или бизнес-приложений, проверка подлинности может быть заблокирована для пользователей Gmail (с экраном ошибки, показанным в разделе "Что ожидать"). Эта проблема возникает только при создании интеграции Google для пользовательских потоков самостоятельной регистрации или приглашений после 12 июля 2021 г., если проверки подлинности Gmail в собственных или бизнес-приложениях не были перемещены в системные веб-представления. Поскольку системные веб-представления включены по умолчанию, большинство приложений не будут затронуты. Чтобы избежать этой проблемы, мы настоятельно рекомендуем переносить проверки подлинности Gmail в системные браузеры перед созданием новых интеграций Google для самостоятельной регистрации. См. статью Требуется действие для внедренных веб-представлений.

- Начиная с 30 сентября 2021 г. Google прекращает поддержку входа через веб-представления. Если ваши приложения проходят проверку подлинности пользователей с внедренным веб-представлением и используете федерацию Google с Azure AD B2C или Microsoft Entra B2B для приглашений внешних пользователей или самостоятельной регистрации, пользователи Google Gmail не смогут пройти проверку подлинности. Подробнее.

Как эта возможность выглядит для пользователя Google?

Вы можете пригласить пользователя Google в службу "Совместная работа B2B" различными способами. Например, их можно добавить в каталог через Центр администрирования Microsoft Entra. При активации вашего приглашения интерфейс пользователей Google будет зависеть от того, вошли ли они в Google.

- Гостевым пользователям, которые не вошли в Google, предлагается сделать это.

- Гостевым пользователям, которые уже вошли в Google, предлагается выбрать учетную запись, которую они хотят использовать. Он должен выбрать учетную запись, которую вы использовали, чтобы пригласить его.

Пользователи-гости, которые видят ошибку «слишком длинный заголовок», могут очистить свои файлы cookie или открыть личное окно или окно в режиме инкогнито и попытаться войти снова.

Конечные точки входа

Гостевые пользователи Google теперь могут войти в мультитенантные или сторонние приложения Майкрософт, используя общую конечную точку (другими словами, общий URL-адрес приложения, который не включает контекст клиента). В процессе входа гостевой пользователь выбирает Параметры входа, а затем Вход в организацию. Далее пользователь вводит имя организации и возобновляет вход с помощью собственных учетных данных Google.

Гостевые пользователи Google могут также использовать конечные точки приложений, содержащие сведения о клиенте, например:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

Вы также можете предоставить гостевым пользователям Google прямую ссылку на приложение или ресурс, если эта ссылка включает сведения о клиенте, например https://myapps.microsoft.com/signin/Twitter/<application ID?tenantId=<your tenant ID>.

Прекращение поддержки входа в веб-представление

30 сентября 2021 г. Google прекращает поддержку входа через встроенные веб-представления. Если ваши приложения проходят проверку подлинности пользователей с внедренным веб-представлением и используете федерацию Google с Azure AD B2C или Microsoft Entra B2B для приглашений внешних пользователей или самостоятельной регистрации, пользователи Google Gmail не смогут пройти проверку подлинности.

Ниже приведены известные сценарии, которые влияют на пользователей Gmail:

- Приложения Майкрософт (например, Teams и Power Apps) в Windows

- Приложения Windows, использующие для проверки подлинности элемент управления WebView, WebView2 или старый элемент управления WebBrowser. Эти приложения должны перейти на использование потока Web Account Manager (WAM).

- Приложения Android, использующие элемент пользовательского интерфейса WebView

- Приложения iOS, использующие элемент пользовательского интерфейса WebView/WKWebview

- Приложения с помощью ADAL

Это изменение не влияет на:

- Веб-приложения

- Службы Microsoft 365, доступ к которым осуществляется через веб-сайт (например, SharePoint Online, веб-приложения Office и веб-приложение Teams)

- Мобильные приложения, использующие системные веб-представления для проверки подлинности (SFSafariViewController в iOS, Настраиваемые вкладки в Android).

- Например, внешние удостоверения Google Workspace при использовании федерации на основе SAML с Google Workspace.

- Приложения Windows, использующие Web Account Manager (WAM) или Web Authentication Broker (WAB).

Требуется действие для внедренных веб-представлений

Измените приложения, чтобы использовать системный браузер для входа в систему. Дополнительные сведения см. в статье "Внедренное веб-представление и системный браузер " в документации по MSAL.NET. Все пакеты SDK MSAL используют системный браузер по умолчанию.

Чего следует ожидать

Начиная с 30 сентября корпорация Майкрософт глобально развернет поток входа для устройств. Это обходное решение для приложений, которые по-прежнему используют встроенные веб-представления, чтобы убедиться, что проверка подлинности не заблокирована.

Вход с помощью потока входа для устройств

При входе для устройств пользователей, которые входят с помощью учетной записи Gmail во встроенном веб-представлении, отображается запрос на ввод кода в отдельном браузере перед завершением входа. Если пользователи впервые входят с помощью учетной записи Gmail без активных сеансов в браузере, они видят следующую последовательность экранов. Если вход с существующей учетной записью Gmail уже выполнен, некоторые из этих действий можно пропустить.

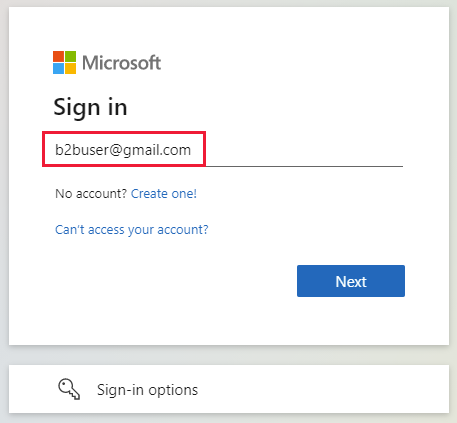

На экране входа пользователь вводит свой адрес Gmail и выбирает Далее.

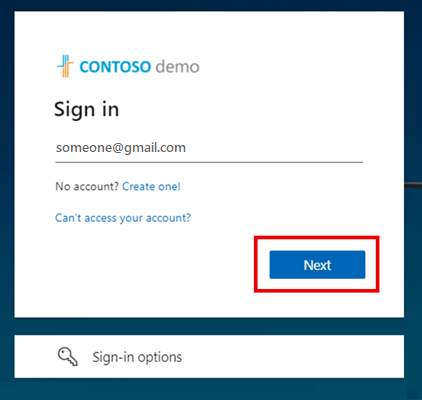

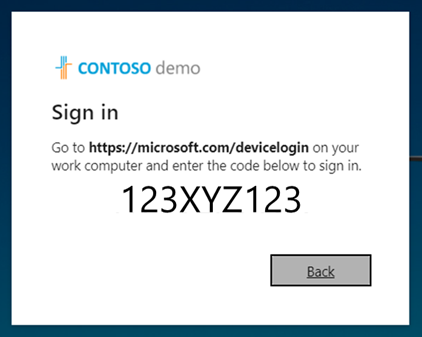

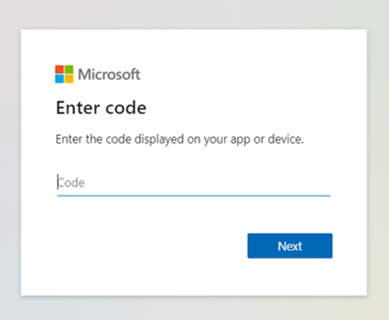

Откроется следующий экран, в котором пользователю будет предложено открыть новое окно, перейти https://microsoft.com/deviceloginк экрану и ввести девять цифр буквенно-цифровых кодов.

Откроется страница входа для устройств, где пользователь может ввести код.

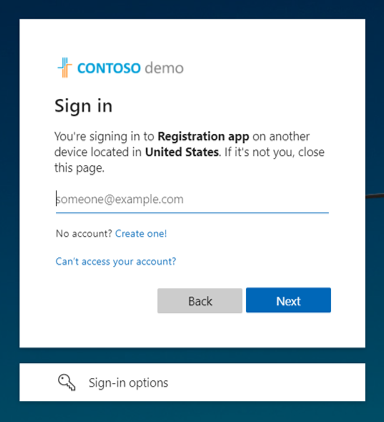

Если коды совпадают, пользователю предлагается повторно отправить сообщение электронной почты, чтобы подтвердить свое приложение и расположение входа в целях безопасности.

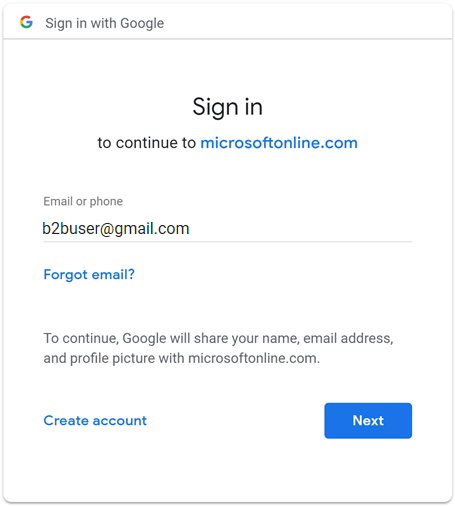

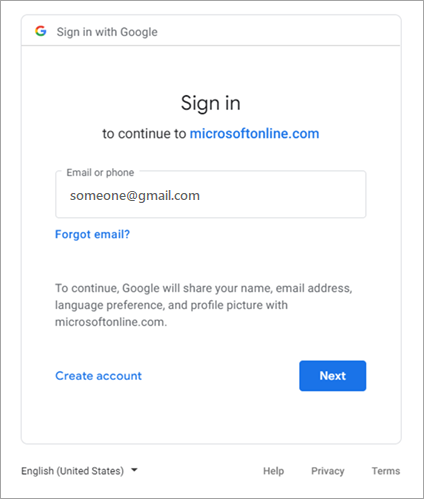

Пользователь входит в Google с использованием адреса электронной почты и пароля.

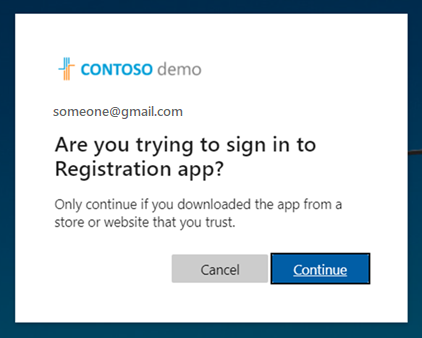

Опять же, пользователю будет предложено подтвердить приложение, в которое он входит.

Пользователь выбирает Продолжить. Появится запрос с подтверждением входа. Пользователь закрывает вкладку или окно и возвращается на первый экран, где выполнен вход в приложение.

Кроме того, существующим и новым пользователи Gmail можно предоставить возможность входа с помощью одноразового секретного кода. Чтобы пользователи Gmail могли использовать одноразовый секретный код, отправляемый по электронной почте, сделайте следующее:

- Включить одноразовый секретный код, отправляемый по электронной почте.

- Удалить федерацию с Google.

- Сбросьте состояние активации пользователей Gmail, чтобы они могли использовать одноразовый секретный код, отправляемый по электронной почте.

Если вы хотите запросить расширение, затронутые клиентами с затронутыми идентификаторами клиента OAuth, должны были получить сообщение электронной почты от разработчиков Google со следующими сведениями о расширении применения единовременной политики, которое должно быть завершено 31 января 2022 года:

- "При необходимости вы можете запросить расширение принудительного применения политики для внедренных веб-представлений для всех указанных идентификаторов клиента OAuth до 31 января 2022 г. Для ясности: политика для внедренных веб-представлений будет применена 1 февраля 2022 г. без исключений и расширений".

Приложения, перенесенные в разрешенное веб-представление для проверки подлинности, не будут затронуты, и пользователям будет разрешено проходить проверку подлинности с помощью Google как обычно.

Если приложения не переносятся в разрешенное веб-представление для проверки подлинности, затронутые пользователи Gmail видят следующий экран.

Различия между CEF/Electron и внедренными веб-представлениями

Помимо прекращения поддержки входа в веб-представление и платформу, Google также прекращает использовать проверку подлинности Gmail на основе Chromium Embedded Framework (CEF). Для приложений, созданных на базе CEF, таких как приложения Electron, Google отключит проверку подлинности 30 июня 2021 г. Затронутые приложения получили уведомление от Google напрямую и не рассматриваются в этой документации. Этот документ относится к внедренным веб-представлениям, описанным ранее, которые Google будет ограничиваться отдельной датой 30 сентября 2021 года.

Требуется действие для внедренных платформ

Следуйте рекомендациям Google, чтобы определить, затронуты ли ваши приложения.

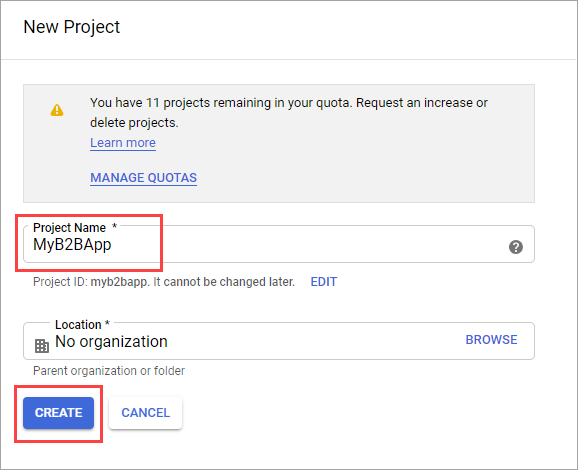

Шаг 1. Настройка проекта разработчика Google

Сначала создайте новый проект в консоли разработчиков Google, чтобы получить идентификатор клиента и секрет клиента, который можно позже добавить в Внешняя идентификация Microsoft Entra.

Перейти к API Google по адресу https://console.developers.google.comи войти в свою учетную запись Google. Мы рекомендуем использовать общую учетную запись Google, используемую командой.

Принять условия использования, если будет предложено это сделать.

Создайте новый проект: в верхней части страницы выберите меню проектов, чтобы открыть страницу Выбрать проект. Выберите пункт Новый проект.

На странице Новый проект укажите имя проекта (например,

MyB2BApp), а затем выберите Создать:

Откройте новый проект, щелкнув ссылку в окне сообщения Уведомления или воспользовавшись меню проектов в верхней части страницы.

В меню слева выберите API и службы, а затем выберите экран согласия OAuth.

В поле Тип пользователя выберите Внешний, а затем щелкните Создать.

На экране получения согласия OAuth в разделе Сведения о приложении введите имя приложения.

Выберите адрес электронной почты для поддержки пользователей.

В разделе Авторизованные домены выберите Добавить домен и добавьте домен

microsoftonline.com.В разделе Контактные данные разработчика введите адрес электронной почты.

Выберите Сохранить и продолжить.

В меню слева выберите пункт Учетные данные.

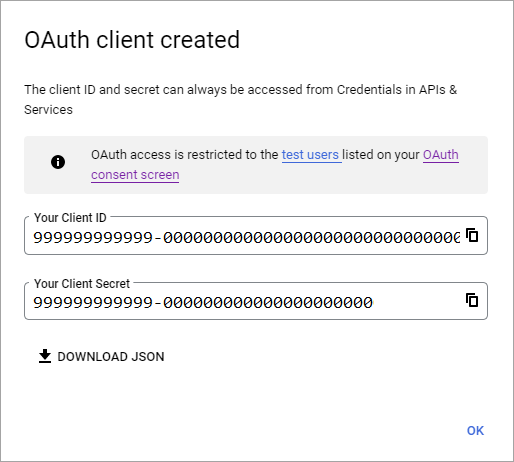

Нажмите кнопку Создать учетные данные и выберите идентификатор клиента OAuth.

В меню "Тип приложения" выберите пункт Веб-приложение. Присвойте приложению подходящее имя, например

Microsoft Entra B2B. В разделе Авторизованные URI перенаправления добавьте следующие универсальные коды ресурсов (URI):https://login.microsoftonline.comhttps://login.microsoftonline.com/te/<tenant ID>/oauth2/authresp

(где<tenant ID>— идентификатор вашего клиента)https://login.microsoftonline.com/te/<tenant name>.onmicrosoft.com/oauth2/authresp

(где<tenant name>— имя вашего клиента)

Примечание.

Чтобы найти идентификатор клиента, войдите в Центр администрирования Microsoft Entra. В разделе "Удостоверение" выберите "Обзор " и скопируйте идентификатор клиента.

Нажмите кнопку создания. Скопируйте идентификатор клиента и секрет клиента. Они используются при добавлении поставщика удостоверений в Центр администрирования Microsoft Entra.

Вы можете оставить проект в состоянии публикации Тестирование и добавить тестовых пользователей на экране согласия OAuth. Также можно нажать кнопку Опубликовать приложение на экране согласия OAuth, чтобы сделать приложение доступным для любого пользователя с учетной записью Google.

Примечание.

В некоторых случаях для приложения может потребоваться проверка с помощью Google (например, если вы обновляете логотип приложения). Дополнительные сведения см. в справке по состоянию проверки Google.

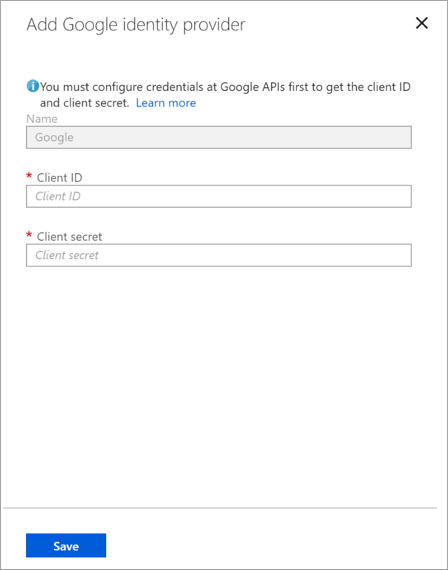

Шаг 2. Настройка федерации Google в Внешняя идентификация Microsoft Entra

Теперь можно задать идентификатор клиента Google и секрет клиента. Для этого можно использовать Центр администрирования Microsoft Entra или PowerShell. Следует обязательно протестировать конфигурацию федерации Google, пригласив самого себя. Используя адрес Gmail, нужно попробовать активировать приглашение с помощью приглашенной учетной записи Google.

Настройка федерации Google в Центре администрирования Microsoft Entra

Войдите в Центр администрирования Microsoft Entra как минимум администратор внешнего поставщика удостоверений.

Перейдите к списку внешних удостоверений>всех поставщиков> удостоверений, а затем нажмите кнопку Google.

Ввести идентификатор клиента и секрет клиента, которые были получены ранее. Выбрать Сохранить:

Настройка федерации Google с помощью PowerShell

Установите последнюю версию модуля Microsoft Graph PowerShell.

Подключение в клиент с помощью команды Подключение-MgGraph.

При появлении запроса на вход войдите с помощью управляемой учетной записи глобального администратора.

Выполните следующие команды:

$params = @{ "@odata.type" = "microsoft.graph.socialIdentityProvider" displayName = "Login with Google" identityProviderType = "Google" clientId = "<client ID>" clientSecret = "<client secret>" } New-MgIdentityProvider -BodyParameter $paramsПримечание.

Используйте идентификатор клиента и секрет клиента из приложения, созданного на шаге 1. Настройка проекта разработчика Google. Дополнительные сведения см. в статье New-MgIdentityProvider.

Добавление поставщика удостоверений Google в поток пользователя

На этом этапе поставщик удостоверений Google настраивается в клиенте Microsoft Entra. Пользователи, которые активирует приглашения от Google, могут использовать Google для входа. Однако если вы создали потоки пользователей самостоятельной регистрации, вам также нужно добавить Google на страницы входа в поток пользователя. Чтобы добавить поставщика удостоверений Google в поток пользователя, выполните следующие действия.

Перейдите к потокам пользователей внешних>удостоверений удостоверений>.

Выберите поток пользователя, в котором нужно добавить поставщика удостоверений Google.

В разделе Параметры выберите поставщики удостоверений.

В списке поставщиков удостоверений выберите Google.

Выберите Сохранить.

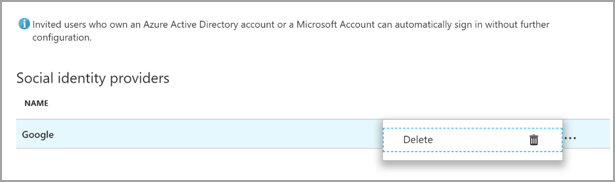

Как удалить федерацию с Google?

Вы можете удалить настройку федерации с Google. При этом гостевые пользователи Google, которые уже активировали приглашение, не могут войти. Но вы можете снова предоставить им доступ к ресурсам, переустановив их состояние активации.

Удаление федерации Google в Центре администрирования Microsoft Entra

Войдите в Центр администрирования Microsoft Entra как минимум администратор внешнего поставщика удостоверений.

Перейдите к списку внешних>удостоверений>всех поставщиков удостоверений.

В строке Google нажать кнопку с многоточием (...), а затем выбрать Удалить.

Выберите Да, чтобы подтвердить удаление.

Чтобы удалить федерацию с Google в PowerShell

Установите последнюю версию модуля Microsoft Graph PowerShell.

Подключение в клиент с помощью команды Подключение-MgGraph.

При появлении запроса на вход войдите с помощью управляемой учетной записи глобального администратора.

Введите следующую команду:

Remove-MgIdentityProvider -IdentityProviderBaseId Google-OAUTHПримечание.

Дополнительные сведения см. в разделе Remove-MgIdentityProvider.