Что такое Расширенная аналитика угроз?

Область применения: Advanced Threat Analytics версии 1.9

Advanced Threat Analytics (ATA) — это локальная платформа, которая помогает защитить ваше предприятие от нескольких типов расширенных целевых кибератак и внутренних угроз.

Примечание.

Жизненный цикл поддержки

Окончательный выпуск ATA общедоступен. Основная поддержка ATA закончилась 12 января 2021 г. Расширенная поддержка будет продолжаться до января 2026 года. Дополнительные сведения см . в нашем блоге.

Как работает ATA

ATA использует собственный механизм синтаксического анализа сети для отслеживания и анализа сетевого трафика нескольких протоколов (таких как Kerberos, DNS, RPC, NTLM и другие) для проверки подлинности, авторизации и сбора информации. Эти сведения собираются ATA с помощью:

- Перенос зеркало с контроллеров домена и DNS-серверов в шлюз ATA и/или

- Развертывание упрощенного шлюза ATA (LGW) непосредственно на контроллерах домена

ATA принимает информацию из нескольких источников данных, таких как журналы и события в вашей сети, для изучения поведения пользователей и других сущностей в организации, а также создает профиль поведения о них. ATA может получать события и журналы из:

- Интеграция SIEM

- Пересылка событий Windows (WEF)

- Непосредственно из сборщика событий Windows (для упрощенного шлюза)

Дополнительные сведения об архитектуре ATA см. в разделе "Архитектура ATA".

Что делает ATA?

Технология ATA обнаруживает несколько подозрительных действий, фокусируясь на нескольких этапах цепочки убийств кибер-атак, включая:

- Рекогносцировка, во время которой злоумышленники собирают сведения о том, как создается среда, какие ресурсы являются различными и какие сущности существуют. Как правило, злоумышленники создают планы для следующих этапов атаки.

- Цикл бокового перемещения, в течение которого злоумышленник инвестирует время и усилия в распространении их поверхности атаки в вашей сети.

- Доминирование домена (сохраняемость), в ходе которого злоумышленник захватывает информацию, которая позволяет им возобновить свою кампанию с помощью различных наборов точек входа, учетных данных и методов.

Эти этапы кибератаки аналогичны и предсказуемы, независимо от того, какой тип компании находится под атакой или какой тип информации направлен. ATA ищет три основных типа атак: вредоносные атаки, аномальное поведение и проблемы безопасности и риски.

Вредоносные атаки обнаруживаются детерминированно, искать полный список известных типов атак, включая:

- Pass-the-Ticket (PtT)

- Pass-the-Hash (PtH)

- Overpass-the-Hash

- Forged PAC (MS14-068)

- Золотой билет

- Вредоносные реплика

- Рекогносцировка

- Методом перебора

- Удаленное выполнение

Полный список обнаружений и их описания см. в разделе "Какие подозрительные действия могут обнаруживать ATA?".

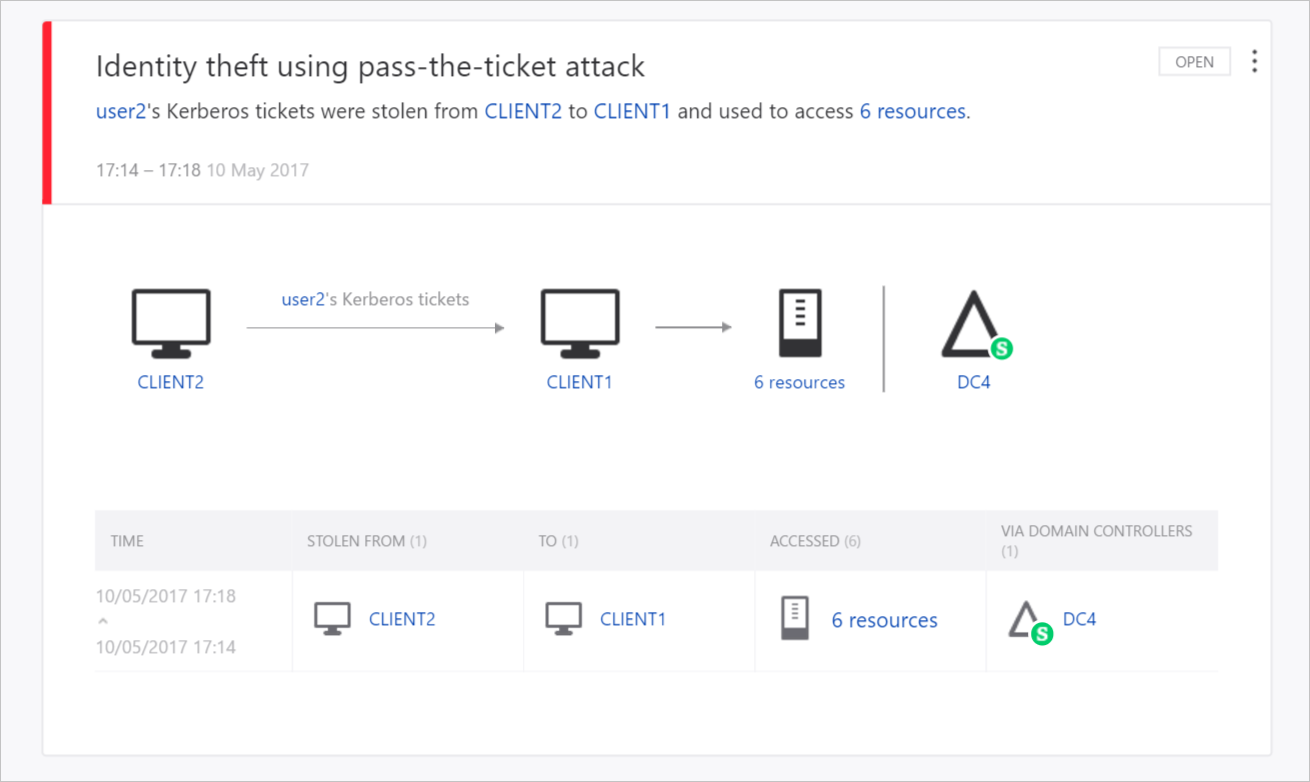

ATA обнаруживает эти подозрительные действия и отображает сведения в консоли ATA, включая четкое представление Кто, что, когда и как. Как видно, отслеживая эту простую пользовательскую панель мониторинга, вы предупредили, что ATA подозревает, что атака pass-the-Ticket была предпринята на компьютерах клиента 1 и клиента 2 в вашей сети.

Ненормальное поведение обнаруживается atA с помощью аналитики поведения и использования Машинное обучение для выявления сомнительных действий и аномального поведения пользователей и устройств в сети, включая:

- Аномальные имена входа

- Неизвестные угрозы

- Общий доступ к паролям

- Перемещение внутри периметра

- Изменение конфиденциальных групп

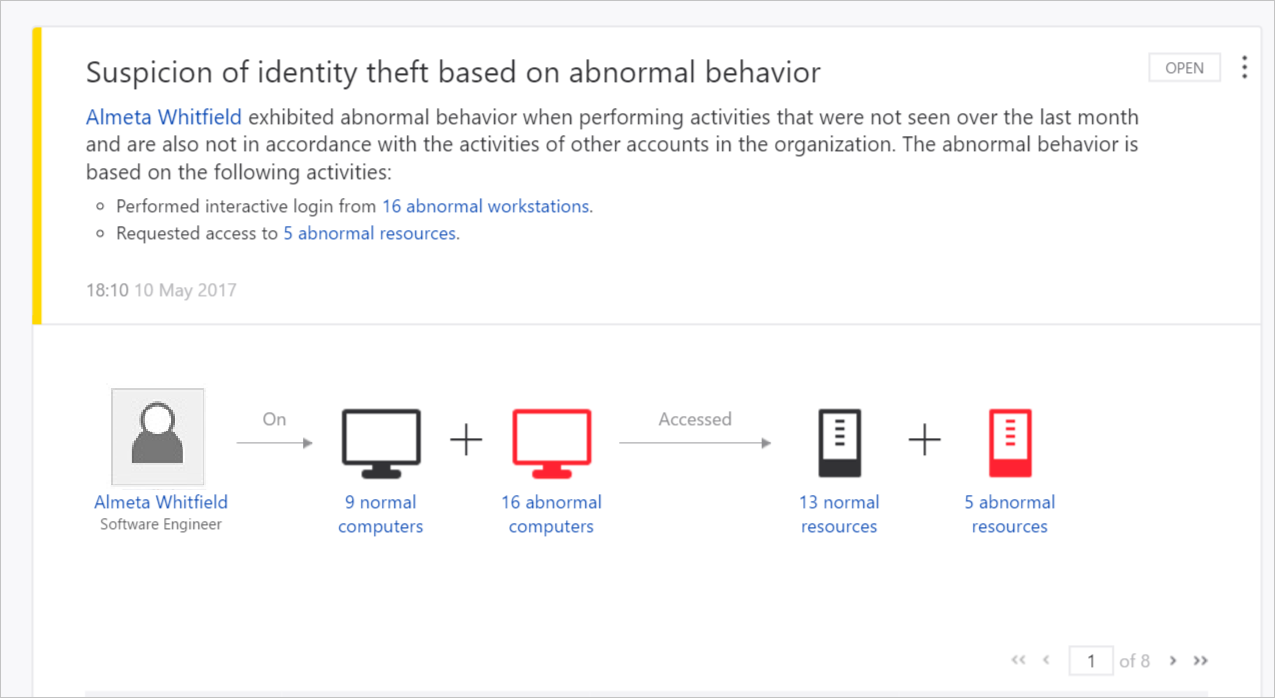

Подозрительные действия этого типа можно просмотреть на панели мониторинга ATA. В следующем примере ATA оповещает вас, когда пользователь обращается к четырем компьютерам, к которым обычно не обращается этот пользователь, что может быть причиной тревоги.

ATA также обнаруживает проблемы безопасности и риски, в том числе:

- Сломанное доверие

- Слабые протоколы

- Известные уязвимости протокола

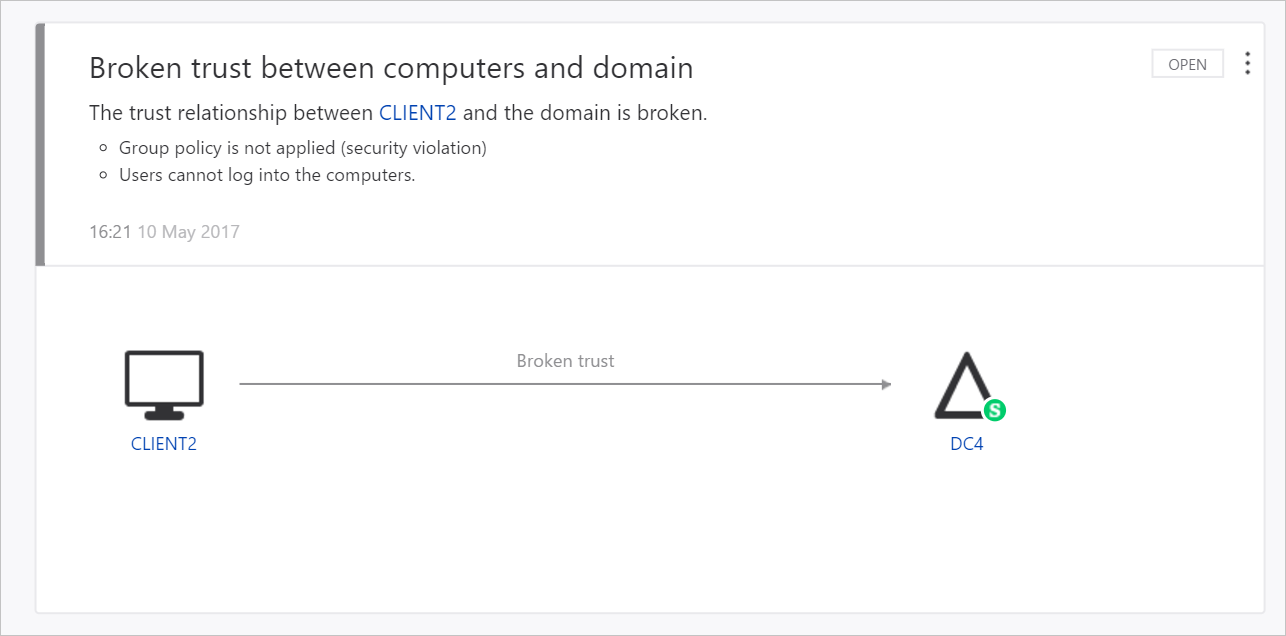

Подозрительные действия этого типа можно просмотреть на панели мониторинга ATA. В следующем примере ATA сообщает вам, что между компьютером в сети и доменом существует сломанная связь доверия.

Известные проблемы

Если вы обновляете ATA 1.7 и немедленно до ATA 1.8, не обновляя шлюзы ATA, вы не сможете перейти на ATA 1.8. Перед обновлением центра ATA до версии 1.7.1 или 1.7.2 необходимо сначала обновить все шлюзы до версии 1.8.

Если выбрать вариант для полной миграции, это может занять очень много времени в зависимости от размера базы данных. При выборе параметров миграции отображается предполагаемое время. Запишите это перед выбором выбранного параметра.

Дальнейшие действия

Дополнительные сведения о том, как ATA соответствует вашей сети: архитектура ATA

Чтобы приступить к развертыванию ATA, установите ATA