Обзор технических возможностей и функций Azure Active Directory B2C

Эта статья является дополнением к статье Что такое Azure Active Directory B2C и содержит более подробные сведения о службе. Здесь обсуждаются основные ресурсы, с которыми вы работаете в сервисе, и его особенности. Узнайте, как эти функции позволяют обеспечить полностью настраиваемую идентификацию для ваших клиентов в ваших приложениях.

Клиент Azure AD B2C

В Azure Active Directory B2C (Azure AD B2C) клиент представляет организацию и ее каталог пользователей. Каждый клиент Azure AD B2C отделен от остальных клиентов Azure AD B2C. Клиент Azure AD B2C отличается от клиента Microsoft Entra, который, возможно, у вас уже есть.

Основные ресурсы, с которыми вы работаете в клиенте Azure AD B2C:

- Каталог. Именно в каталоге служба Azure AD B2C хранит учетные данные пользователей, данные профилей и регистрации приложений.

- Регистрации приложений — регистрация веб-приложений, мобильных и классических приложений в Azure AD B2C позволяет применить для них управление удостоверениями. Кроме того, можно зарегистрировать любые API, которые вы намерены защитить с помощью Azure AD B2C.

- Маршруты пользователей и пользовательские политики — создание процедур использования удостоверений с помощью встроенных маршрутов пользователей и полностью настраиваемых пользовательских политик.

- Маршруты пользователей предназначены для быстрого включения типичных задач идентификации, таких как регистрация, вход в систему и редактирование профиля.

- Пользовательские политики позволяют создавать сложные рабочие процессы идентификации, уникальные для вашей организации, клиентов, сотрудников, партнеров и граждан.

- Параметры входа — Azure AD B2C предлагает различные варианты регистрации и входа для пользователей приложений.

- Имя пользователя, электронная почта и телефон — настройте локальные учетные записи Azure AD B2C, чтобы разрешить регистрацию и вход в систему с использованием имени пользователя, адреса электронной почты, номера телефона или сочетания этих методов.

- Поставщики удостоверений в социальных сетях — создайте федерацию с поставщиками удостоверений в социальных сетях, такими как Facebook, LinkedIn или Twitter.

- Внешние поставщики удостоверений — создайте федерацию со стандартными протоколами удостоверений, такими как OAuth 2.0, OpenID Connect и другие.

- ключи шифрования, которые можно добавлять и администрировать для подписывания и проверки токенов, секретов клиентов, сертификатов и паролей.

Клиент Azure AD B2C — это первый ресурс, который вам нужно создать для начала работы с Azure AD B2C. Вы узнаете, как выполнять следующие задачи:

Учетные записи в Azure AD B2C

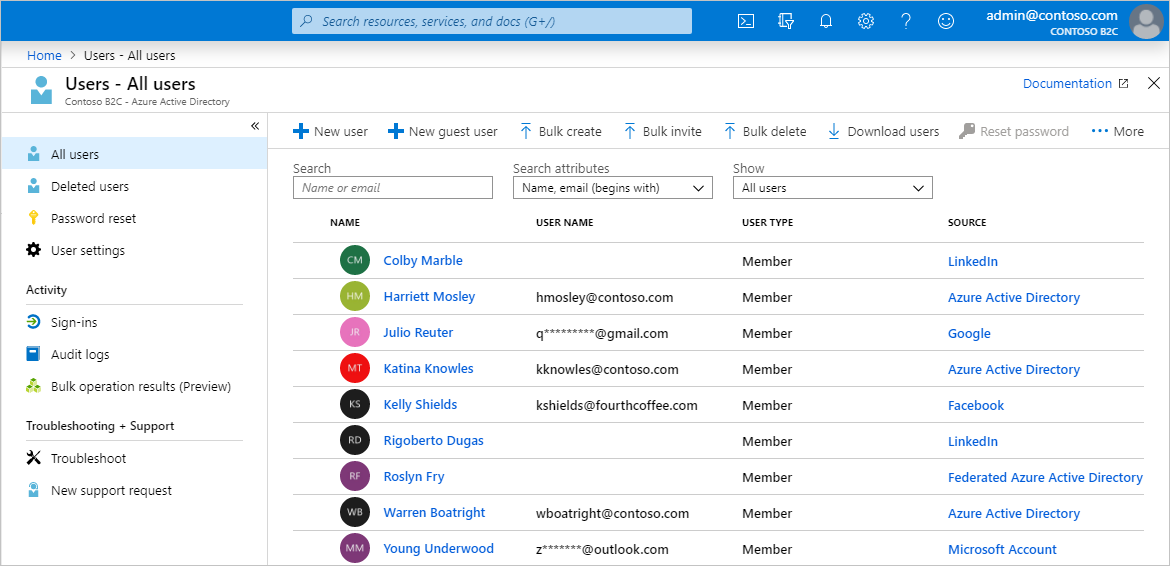

Для Azure AD B2C определены несколько типов учетных записей пользователей. Microsoft Entra идентификатор, Microsoft Entra B2B и Azure Active Directory B2C используют эти типы учетных записей.

- Рабочая учетная запись. Пользователи с рабочей учетной записью могут получать управлять ресурсами в клиенте, а при наличии роли администратора могут управлять клиентами. Пользователи с рабочими учетными записями могут создавать новые учетные записи пользователей, сбрасывать пароли, блокировать и разблокировать учетные записи, а также устанавливать разрешения или назначать учетную запись в группу безопасности.

- Гостевые учетные записи обозначают внешних пользователей, которых вы пригласили в свой клиент в качестве гостей. Типичный сценарий приглашения гостевого пользователя в клиент Azure AD B2C — для совместного выполнения обязанностей администрирования.

- Учетная запись потребителя — учетная запись, управление которой осуществляется с помощью пользовательских потоков и пользовательских политик Azure AD B2C.

Рисунок. Каталог пользователя в клиенте Azure AD B2C в портал Azure.

Учетные записи потребителей

С учетной записью потребителя пользователи могут входить в приложения, защищенные с помощью Azure AD B2C. Но пользователи с учетными записями потребителей не получают доступ к ресурсам Azure, таким как портал Azure.

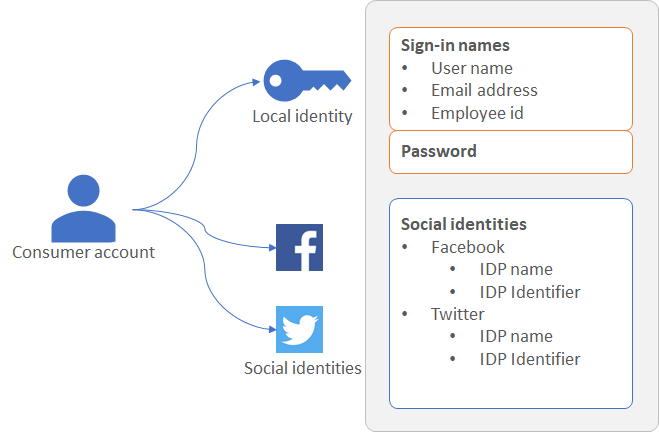

Учетную запись потребителя можно связать удостоверениями следующих типов.

- Локальное удостоверение с именем пользователя и паролем, которые хранятся локально в каталоге Azure AD B2C. Часто мы называем такие удостоверения "локальными учетными записями".

- Удостоверения социальных сетей или предприятий, управление которыми выполняет федеративный поставщик удостоверений. Например, это может быть Facebook, Google, Майкрософт, ADFS или Salesforce.

Пользователь с учетной записью потребителя может использовать для входа в систему разные типы удостоверений. Например, это может быть имя пользователя, адрес электронной почты, идентификатор сотрудника, удостоверение личности и т. д. Одна учетная запись может иметь несколько как локальных удостоверений, так и удостоверений социальных сетей.

Рисунок. Одна учетная запись потребителя с несколькими удостоверениями в Azure AD B2C

Дополнительные сведения см. в статье Общие сведения об учетных записях пользователей в Azure Active Directory B2C.

Параметры входа в локальную учетную запись

Azure AD B2C предоставляет различные способы проверки подлинности пользователя. Пользователи могут войти в локальную учетную запись, используя имя пользователя и пароль, а также проверку телефона (также известную как аутентификация без пароля). Подписка по электронной почте включена по умолчанию в настройках вашего локального поставщика удостоверений.

См. дополнительные сведения о параметрах входа или настройке локального поставщика удостоверений учетной записи.

Атрибуты профиля пользователя

Azure AD B2C позволяет управлять типичными атрибутами в профилях учетных записей потребителей. Например, это может быть отображаемое имя, фамилия, имя, город и т. д.

Вы также можете расширить схему Microsoft Entra для хранения дополнительных сведений о пользователях. Сюда относятся название страны или региона проживания, предпочитаемый язык, согласие на получение бюллетеней или включение многофакторной проверки подлинности. Дополнительные сведения см. в разделе:

- Атрибуты профиля пользователя

- Добавление атрибутов пользователя и настройка ввода данных пользователем в

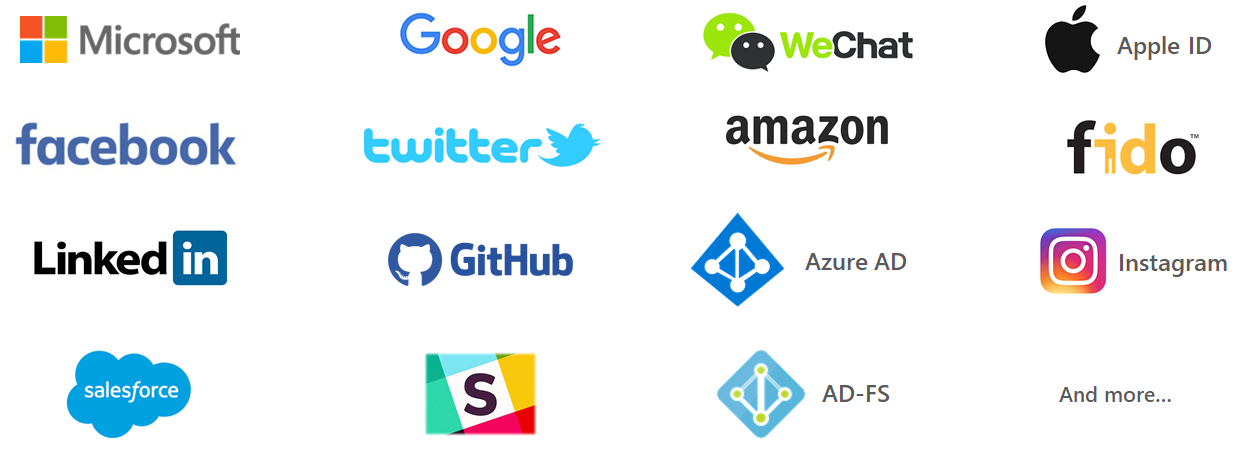

Вход с помощью внешних поставщиков удостоверений

Вы можете настроить Azure AD B2C, чтобы пользователи могли входить в ваше приложение с учетными данными от социальных и корпоративных поставщиков удостоверений. Azure AD B2C может объединяться с поставщиками удостоверений, которые поддерживают протоколы OAuth 1.0, OAuth 2.0, OpenID Connect и SAML. Например, Facebook, учетная запись Microsoft, Google, Twitter и AD-FS.

С помощью внешних поставщиков удостоверений вы можете предложить своим потребителям возможность входа с помощью существующих учетных записей социальных сетей или корпоративных учетных записей, не создавая новую учетную запись только для приложения.

На странице регистрации и входа в Azure AD B2C представлен список внешних поставщиков удостоверений, которые пользователь может выбрать для входа. После выбора одного из внешних поставщиков удостоверений они перенаправляются на веб-сайт выбранного поставщика для завершения процесса входа. После успешного входа пользователь возвращается в Azure AD B2C для аутентификации учетной записи в вашем приложении.

Дополнительные сведения см. в статье Руководство. Добавление поставщиков удостоверений приложениям в Azure Active Directory B2C.

Процессы идентификации: потоки пользователей или настраиваемые политики

В Azure AD B2C вы можете определить бизнес-логику, которой следуют пользователи, чтобы получить доступ к вашему приложению. Например, вы можете определить последовательность действий, выполняемых пользователями при входе в систему, регистрации, редактировании профиля или сбросе пароля. После завершения последовательности пользователь получает токен и получает доступ к вашему приложению.

В Azure AD B2C есть два способа предоставить пользователям идентификационные данные:

Потоки пользователей — это встроенные предопределенные политики с возможностью настройки, которые позволят вам за несколько минут организовать процессы для регистрации, входа и редактирования политик.

Пользовательские политики позволяют создавать собственные пути взаимодействия с пользователями для сложных сценариев идентификации.

На следующем снимке экрана показан пользовательский интерфейс параметров маршрута пользователей в сравнении с файлами конфигурации настраиваемой политики.

Ознакомьтесь со статьей Обзор пользовательских потоков и настраиваемых политик. Прочтя ее, вы получите представление о пользовательских потоках и настраиваемых политиках, а также сможете решить, какой метод лучше всего подойдет для вашего бизнеса.

Пользовательский интерфейс

В Azure AD B2C вы можете создавать интерфейсы идентификации пользователей, чтобы отображаемые страницы легко сочетались с оформлением вашей торговой марки. Вы получаете почти полный контроль над содержимым HTML и CSS, которое представляется пользователям в процессах идентификации, используемых приложением. Такая гибкость позволяет поддерживать согласованность фирменной символики и визуального оформления между приложением и Azure AD B2C.

Примечание

Настройка страниц, отображаемых третьими лицами при использовании учетных записей социальных сетей, ограничена параметрами, предоставляемыми этим поставщиком удостоверений, и не контролируется Azure AD B2C.

Для получения информации о настройке пользовательского интерфейса см.:

- Настройка пользовательского интерфейса

- Настройка пользовательского интерфейса с помощью HTML-шаблонов

- Включите JavaScript и выберите версию макета страницы

Личный домен

Вы можете настроить Azure AD домен B2C в URI перенаправления для приложения. Пользовательский домен позволяет вам создать единый интерфейс, чтобы отображаемые страницы соответствовали доменному имени вашего приложения. С точки зрения пользователя, они остаются в вашем домене во время процесса входа, а не перенаправляются в домен по умолчанию Azure AD B2C .b2clogin.com.

Дополнительную информацию см. в разделе Включение пользовательских доменов.

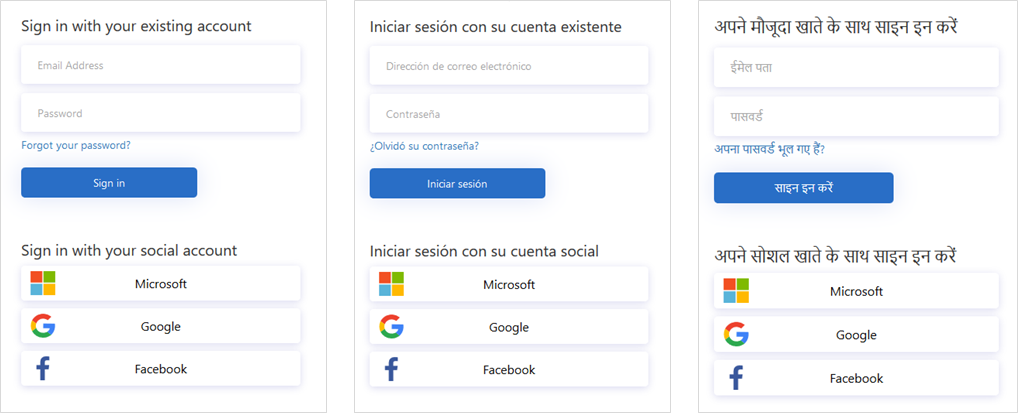

Локализация

Настройка языка в Azure AD B2C позволяет политике поддерживать разные языки в соответствии с требованиями пользователей. Корпорация Майкрософт предоставляет переводы на 36 языков. Кроме того, вы можете предоставить собственный перевод на любой язык.

Локализация подробно описана в статье Настройка языка в Azure Active Directory B2C.

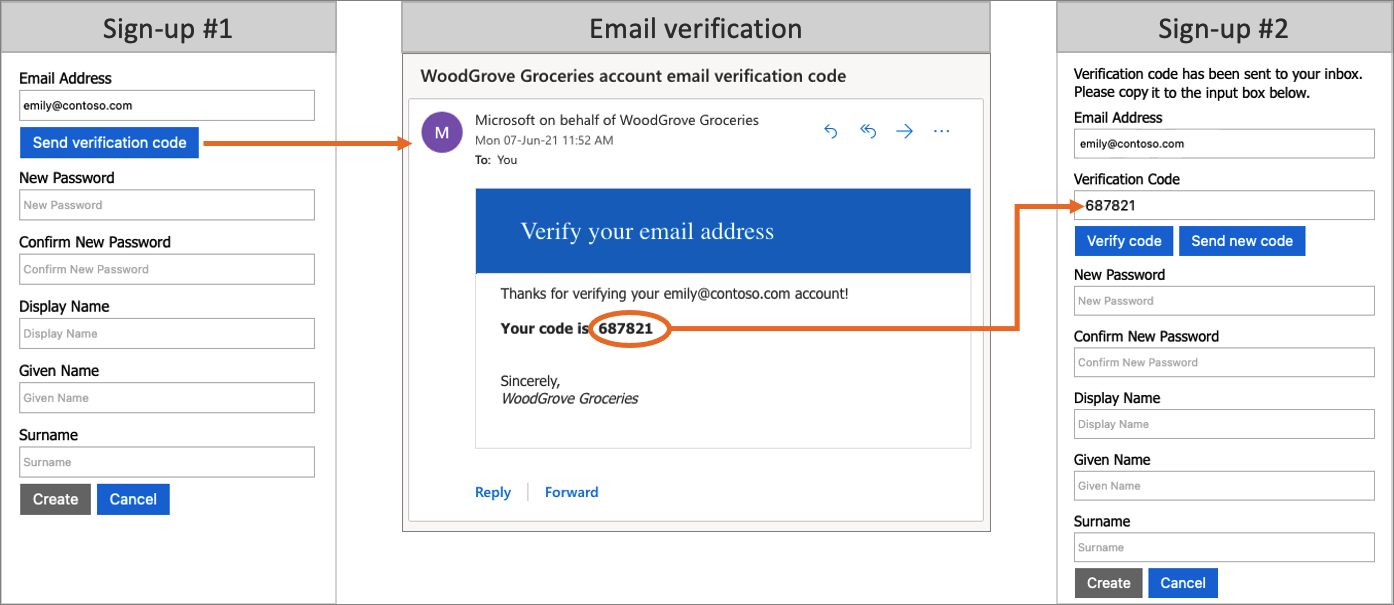

Проверка по электронной почте

Azure AD B2C гарантирует наличие действительных адресов электронной почты, требуя от клиентов проверки их во время регистрации и сброса пароля. Это также предотвращает использование злоумышленниками автоматизированных процессов для создания мошеннических учетных записей в ваших приложениях.

Вы можете настроить электронную почту для пользователей, которые регистрируются для использования ваших приложений. Используя стороннего поставщика электронной почты, вы можете использовать свой собственный шаблон электронной почты, адрес и тему «От:», а также поддерживать локализацию и настраиваемые параметры одноразового пароля (OTP). Дополнительные сведения см. в разделе:

- Настройка проверки электронной почты с помощью Mailjet

- Пользовательское подтверждение адреса электронной почты с помощью SendGrid

Добавление собственной бизнес-логики и вызов API RESTful

Вы можете выполнять интеграцию с интерфейсом RESTful API как в потоках пользователей, так и в пользовательских политиках. Разница заключается в том, что в потоках пользователей вы выполняете вызовы в указанных местах, а в пользовательских политиках вы добавляете собственную бизнес-логику в путь. Эта возможность позволяет извлекать и использовать данные из внешних источников удостоверений. Azure AD B2C может организовать обмен данными со службой RESTful для следующих задач:

- отображение понятных и персонализированных сообщений об ошибках;

- проверка данных, полученных от пользователя, чтобы не сохранять в Azure AD B2C данные в недопустимом формате. Вы можете изменить введенные пользователем данные, например применить верхний регистр для первой буквы в имени пользователя;

- обогащение данных пользователя за счет расширенной интеграции с корпоративным бизнес-приложением;

- отправка push-уведомлений, обновление корпоративных баз данных, миграция пользователей, управление разрешениями, аудит баз данных и многое другое.

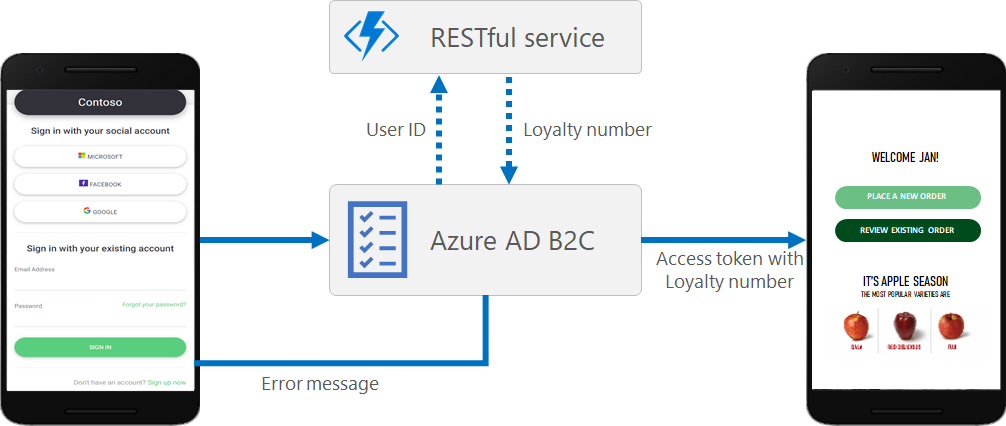

Еще один сценарий, который можно реализовать благодаря поддержке интерфейсов REST API в Azure AD B2C — это программы лояльности. Например, служба на основе REST может получить адрес электронной почты пользователя, обратиться к базе данных клиента и передать в Azure AD B2C номер личного счета пользователя.

Полученные данные можно сохранить в учетной записи каталога пользователя в Azure AD B2C. Затем их можно проанализировать в последующих шагах политики или включить в маркер доступа.

Вы можете добавить вызов REST API на любом шаге пути взаимодействия пользователя, определенного пользовательской политикой. Например, вызовы к REST API можно выполнять:

- во время входа в систему перед тем, как Azure AD B2C проверит учетные данные;

- сразу после входа в систему;

- перед тем, как Azure AD B2C создаст учетную запись в каталоге;

- после того, как Azure AD B2C создаст учетную запись в каталоге;

- перед тем, как Azure AD B2C выдаст маркер доступа.

Дополнительные сведения см. в статье Интеграция обмена утверждениями REST API в настраиваемую политику Azure AD B2C.

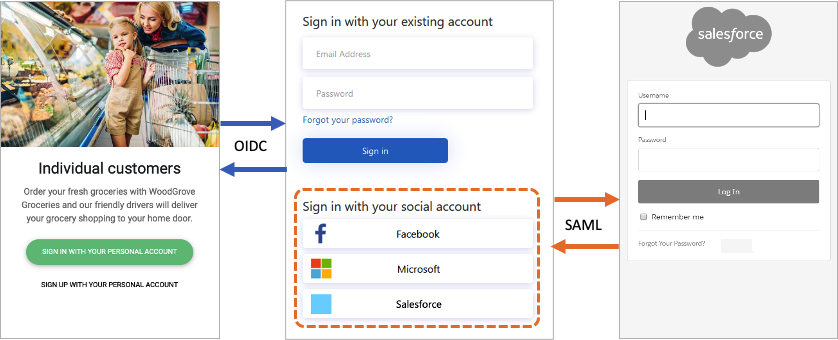

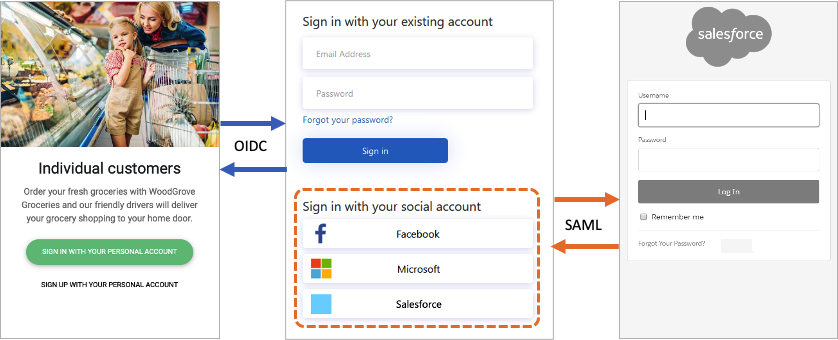

Протоколы и маркеры безопасности

Для приложений Azure AD B2C поддерживает протоколы OAuth 2.0, OpenID Connect и SAML в путях взаимодействия пользователей. Приложение запускает путь взаимодействия пользователя, отправляя в Azure AD B2C запросы на проверку подлинности. Результатом запроса к Azure AD B2C является маркер безопасности, например маркер идентификатора, доступа или токен SAML. Этот маркер безопасности определяет идентификатор пользователя в приложении.

Для внешних удостоверений Azure AD B2C поддерживает федерацию с любым поставщиком удостоверений по протоколам OAuth 1.0, OAuth 2.0, OpenID Connect и SAML.

На схеме ниже показано, как Azure AD B2C может взаимодействовать по нескольким протоколам в одном потоке проверки подлинности:

- Приложение проверяющей стороны инициирует запрос авторизации к Azure AD B2C через OpenID Connect.

- Когда пользователь приложения выбирает вход с использованием внешнего поставщика удостоверений, который использует протокол SAML, Azure AD B2C применяет протокол SAML для взаимодействия с этим поставщиком удостоверений.

- Когда пользователь завершит операцию входа во внешний поставщик удостоверений, Azure AD B2C получит маркер и передаст его приложению проверяющей стороны через OpenID Connect.

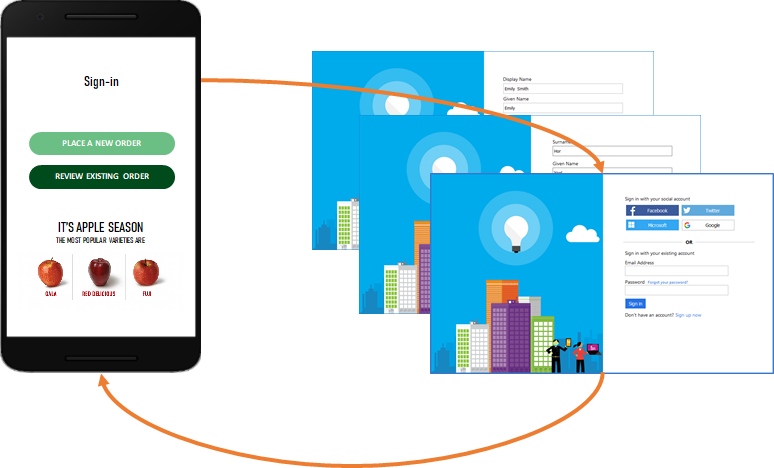

Интеграция приложений

Когда пользователь пытается войти в приложение, оно направляет запрос авторизации в пользовательскую конечную точку, которая представляет собой поток пользователя или пользовательскую политику. Соответствующий поток пользователей или пользовательская политика определяют и контролируют взаимодействие с пользователем. Когда завершится поток пользователей, например поток регистрации или входа, Azure AD B2C создаст маркер и перенаправит пользователя обратно в приложение. Этот маркер предназначен для Azure AD B2C, и его не следует путать с маркером, выданным сторонними поставщиками удостоверений при использовании учетных записей социальных сетей. Сведения об использовании маркеров сторонних производителей см. в статье Передача маркера доступа поставщика удостоверений в приложение в Azure Active Directory B2C.

Один поток пользователя или одна пользовательская политика могут применяться в нескольких приложениях. Одно приложение может использовать несколько потоков пользователей и (или) настраиваемых политик.

Например, приложение использует поток для регистрации или входа пользователей в систему. После успешного входа пользователю может потребоваться изменить свой профиль, и в этом случае приложение инициирует другой запрос авторизации через поток пользователя для изменения профиля.

Многофакторная идентификация (MFA)

Многофакторная идентификация Azure AD B2C помогает защитить доступ к данным и приложениям, сохраняя при этом удобство работы пользователей. Она обеспечивает дополнительную безопасность, требуя второй формы аутентификации, и обеспечивает надежную аутентификацию, предлагая ряд простых в использовании методов аутентификации.

Применение многофакторной проверки подлинности для конкретных пользователей зависит от решений, которые принимает администратор.

Дополнительные сведения см. в статье Включение многофакторной проверки подлинности в Azure Active Directory B2C.

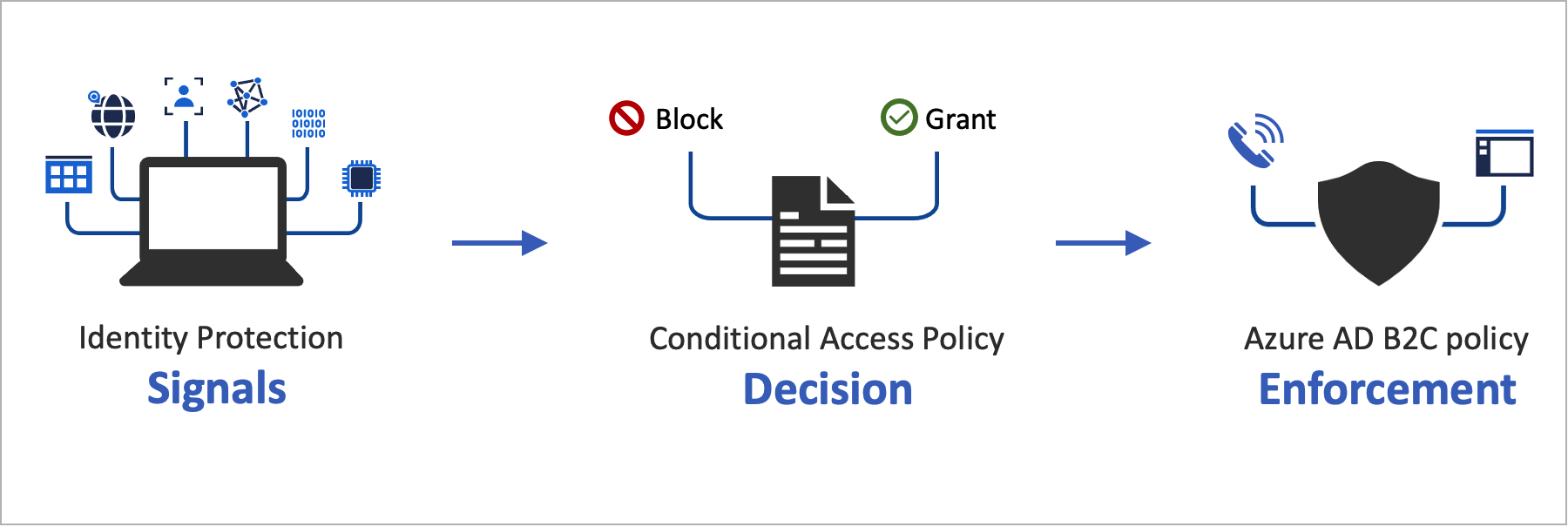

Условный доступ

Защита идентификации Microsoft Entra функции обнаружения рисков, включая рискованных пользователей и рискованные входы, автоматически обнаруживаются и отображаются в клиенте Azure AD B2C. Вы можете создавать политики условного доступа, которые используют эти обнаружения рисков для определения действий по исправлению и обеспечения соблюдения организационных политик.

Azure AD B2C оценивает каждое событие входа и обеспечивает соблюдение всех требований политики, прежде чем предоставить пользователю доступ. Пользователи, совершающие рискованные действия, или входы в систему могут быть заблокированы или оспорены специальными средствами исправления, такими как многофакторная аутентификация (MFA). Дополнительные сведения см. в разделе Защита личных данных и условный доступ.

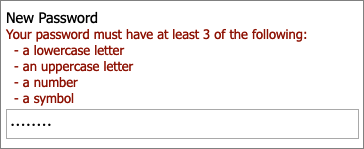

Сложность пароля

Во время регистрации или сброса паролей пользователям необходимо ввести пароль, отвечающий требованиям сложности. По умолчанию Azure AD B2C требует использовать надежные пароли. Также Azure AD B2C предоставляет параметры конфигурации, позволяющие указать требования к сложности паролей, применяемых пользователями при использовании локальных учетных записей.

Дополнительные сведения см. в разделе Настройка требований к сложности для паролей в Azure AD B2C.

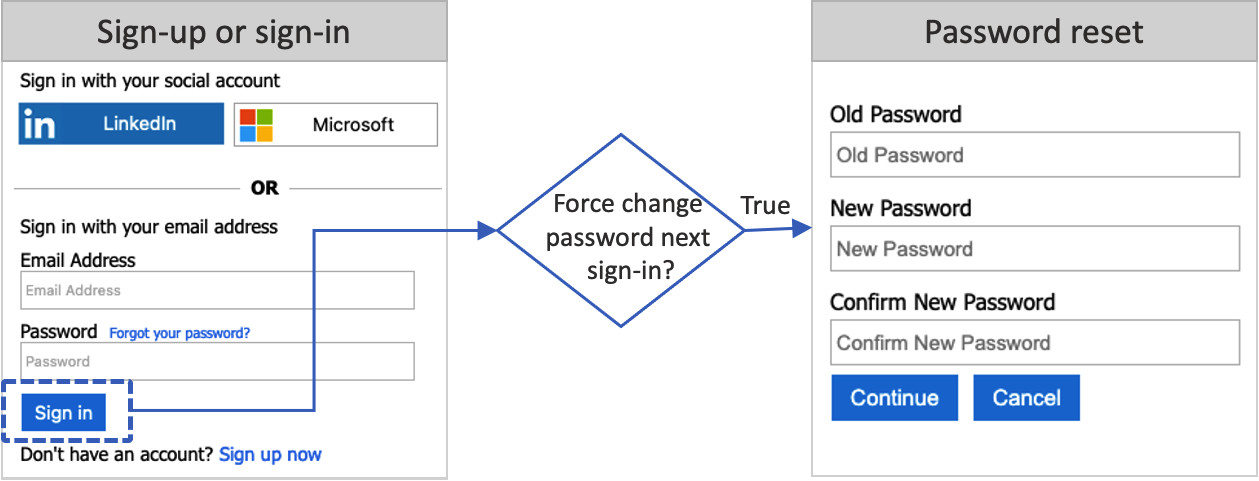

Принудительный сброс пароля

Как администратор клиента Azure AD B2C, вы можете сбросить пароль пользователя, если пользователь забыл свой пароль. Либо вы хотите заставить их периодически сбрасывать пароль. Дополнительные сведения см. в разделе Настройка процесса принудительного сброса пароля.

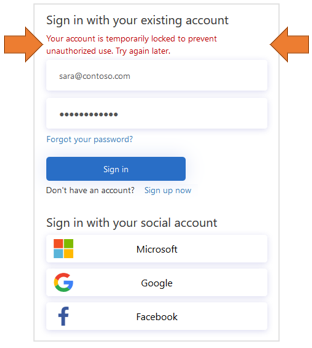

Интеллектуальная блокировка учетной записи

Чтобы предотвратить попытки подбора и угадывания пароля, Azure AD B2C использует сложную стратегию блокировки учетных записей по IP-адресам запросов, введенным паролям и нескольким дополнительным факторам. Продолжительность блокировки автоматически увеличивается в зависимости от риска и количества попыток.

Дополнительные сведения об управлении параметрами защиты паролем см. в разделе Защита от атак с учетными данными в Azure AD B2C.

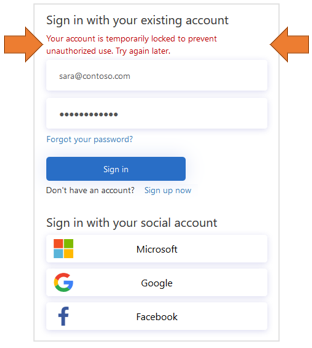

Защита ресурсов и личности клиентов

Azure AD B2C соответствует всем требованиям по безопасности, конфиденциальности и другим обязательствам, которые описаны в центре управления безопасностью Microsoft Azure.

Сеансы моделируются как зашифрованные данные, ключ расшифровки которых известен только службе маркеров безопасности в Azure AD B2C. Используется стойкий алгоритм шифрования AES-192. Все пути обмена данными защищаются с помощью TLS для обеспечения конфиденциальности и целостности. Наша служба маркеров безопасности использует для TLS сертификат высокой расширенной проверки. В качестве основного метода защиты от атак межсайтовых сценариев (XSS), служба маркеров безопасности не выполняет преобразование ненадежных входных данных.

Доступ к данным пользователей

Azure AD клиенты B2C имеют множество характеристик с корпоративными клиентами Microsoft Entra, используемыми для сотрудников и партнеров. Например, у них общие механизмы просмотра ролей администрирования, назначения ролей и аудита.

Назначением ролей вы определяете, кто может выполнять конкретные административные действия в Azure AD B2C, включая:

- создание всех составляющих потоков пользователей и управление ими;

- создание схемы атрибутов, доступной для всех потоков пользователей, и управление ею;

- настройка поставщиков удостоверений для использования в прямой федерации;

- создание политик инфраструктуры доверия и управление ими в Identity Experience Framework (настраиваемые политики);

- управление секретами для федерации и шифрования в Identity Experience Framework (настраиваемые политики).

Дополнительные сведения о Microsoft Entra ролях, включая поддержку Azure AD ролей администрирования B2C, см. в разделе Разрешения роли администратора в Microsoft Entra идентификаторе.

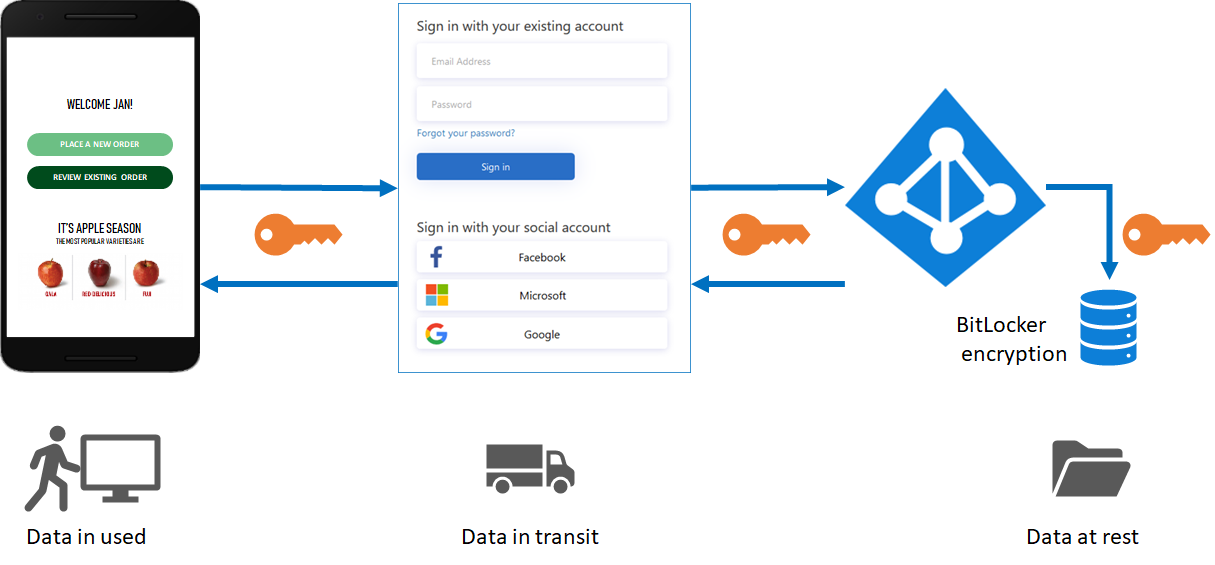

Аудит и журналы

Azure AD B2C создает журналы аудита со сведениями о ресурсах, выданных маркерах и доступе с правами администратора. Вы можете использовать журналы аудита, чтобы понять активность платформы и диагностировать проблемы. Записи журнала аудита становятся доступны вскоре после того действия, которое создает событие.

В журнале аудита, который предоставляется по клиентам Azure AD B2C и конкретным пользователям, можно найти сведения о следующих элементах.

- Действия, касающиеся авторизации пользователя для доступа к ресурсам B2C (например, доступ администратора к списку политик B2C)

- Действия, связанные с атрибутами каталога, полученными при входе администратора через портал Azure.

- Операции создания, чтения, обновления и удаления (CRUD) для приложений B2C.

- Операции CRUD для ключей, которые хранятся в контейнере ключей B2C.

- Операции CRUD для ресурсов B2C (например, политик и поставщиков удостоверений)

- Проверка учетных данных пользователя и выдача токенов

Дополнительные сведения о журналах аудита см. в статье Доступ к журналам аудита Azure AD B2C.

Аналитика использования

Azure AD B2C сообщает, когда пользователи выполняют регистрацию или вход в приложение, где они находятся и какие браузеры и операционные системы они используют.

Интеграция Azure Application Insights в пользовательские политики Azure AD B2C позволяет получить представление о том, как пользователи регистрируются, выполняют вход, сбрасывают пароли или изменяют профили. Эти сведения будут полезными при принятии обоснованных решений для предстоящих циклов разработки.

Дополнительные сведения см. в статье Отслеживание поведения пользователей в Azure Active Directory B2C с использованием Application Insights.

Доступность в регионах и место расположения данных

Служба Azure AD B2C является общедоступной с возможностью выбора места расположения данных в регионах, как указано на станице Доступность продуктов по регионам. Место расположения данных определяется страной или регионом, выбранными при создании клиента.

Дополнительные сведения см. в статьях Azure Active Directory B2C: доступность в регионах & местонахождение данных и Соглашение об уровне обслуживания для Azure Active Directory B2C.

Автоматизация использования API Microsoft Graph

С помощью API Graph вы можете управлять каталогом Azure AD B2C. Таким же образом можно создать сам каталог Azure AD B2C. Этот API позволяет управлять пользователями, поставщиками удостоверений, маршрутами пользователей, настраиваемыми политиками и многим другим.

Дополнительные сведения см. в статье Управление Azure AD B2C с помощью Microsoft Graph.

Лимиты и ограничения службы Azure AD B2C

Узнайте больше о лимитах и ограничениях службы Azure AD B2C

Дальнейшие действия

Итак, вы получили более глубокое представление о технических возможностях и функциях Azure Active Directory B2C.