Взять на себя неуправляемый каталог в качестве администратора в идентификаторе Microsoft Entra

В этой статье описывается два способа взять на себя dns-имя домена в неуправляемом каталоге в идентификаторе Microsoft Entra. Когда пользователь самообслуживания регистрируется для облачной службы, использующую идентификатор Microsoft Entra ID, он добавляется в неуправляемый каталог Microsoft Entra на основе своего домена электронной почты. Дополнительные сведения о самостоятельной регистрации или "вирусной" регистрации для службы см. в разделе "Что такое самостоятельная регистрация для идентификатора Microsoft Entra ID?

Выбор способа смены неуправляемого каталога

При выполнении смены администратором можно подтвердить права владельца, как описано в статье Добавление имени личного домена в Microsoft Entra ID. В следующем разделе возможности администрирования описываются более подробно, но если вкратце, то:

При выполнении перехода на неуправляемый каталог Azure администратор добавляется в качестве глобального администратора неуправляемого каталога. Ни пользователи, ни домены, ни планы служб не переносятся в любой другой каталог, который вы администрируете.

При выполнении "внешней" смены администратором неуправляемого каталога Azure вы добавляете доменное имя DNS неуправляемого каталога в свой управляемый каталог Azure. После добавления доменного имени в управляемом каталоге Azure создается сопоставление пользователей с ресурсами, чтобы пользователи могли продолжать обращаться к службам без прерываний.

Внутренняя передача контроля

Некоторые продукты, включающие SharePoint и OneDrive, такие как Microsoft 365, не поддерживают внешний захват. Если это ваш сценарий, или если вы являетесь администратором и хотите взять на себя неуправляемую или "тень" организацию Microsoft Entra, созданную пользователями, которые использовали самостоятельную регистрацию, вы можете сделать это с помощью внутреннего администратора.

Создайте пользовательский контекст в неуправляемой организации, выполнив регистрацию в Power BI. Для удобства в примере предполагается, что использован именно этот путь.

Откройте сайт Power BI и выберите Начать бесплатно. Введите учетную запись пользователя, которая использует доменное имя организации, например

admin@fourthcoffee.xyz. После ввода кода проверки на ваш адрес электронной почты должен прийти код подтверждения.В сообщении электронной почты с подтверждением от Power BI выберите Yes, that's me (Да, это я).

Войдите в Центр администрирования Microsoft 365, используя учетную запись пользователя Power BI.

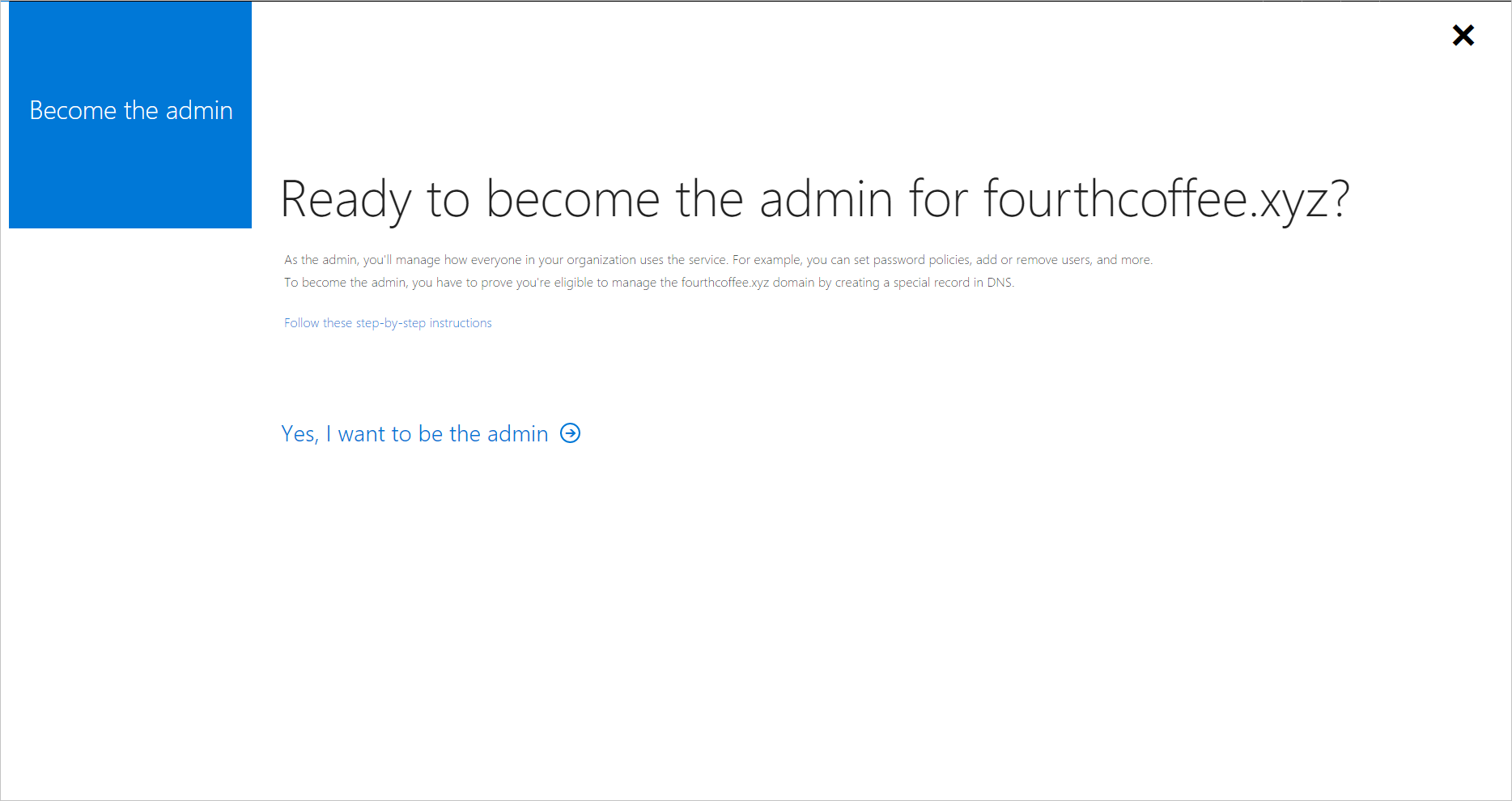

Вы получите сообщение, предлагающее вам Become the Admin (Стать администратором) доменного имени, которое уже было проверено в неуправляемой организации. Выберите Yes, I want to be the admin (Да, я хочу стать администратором).

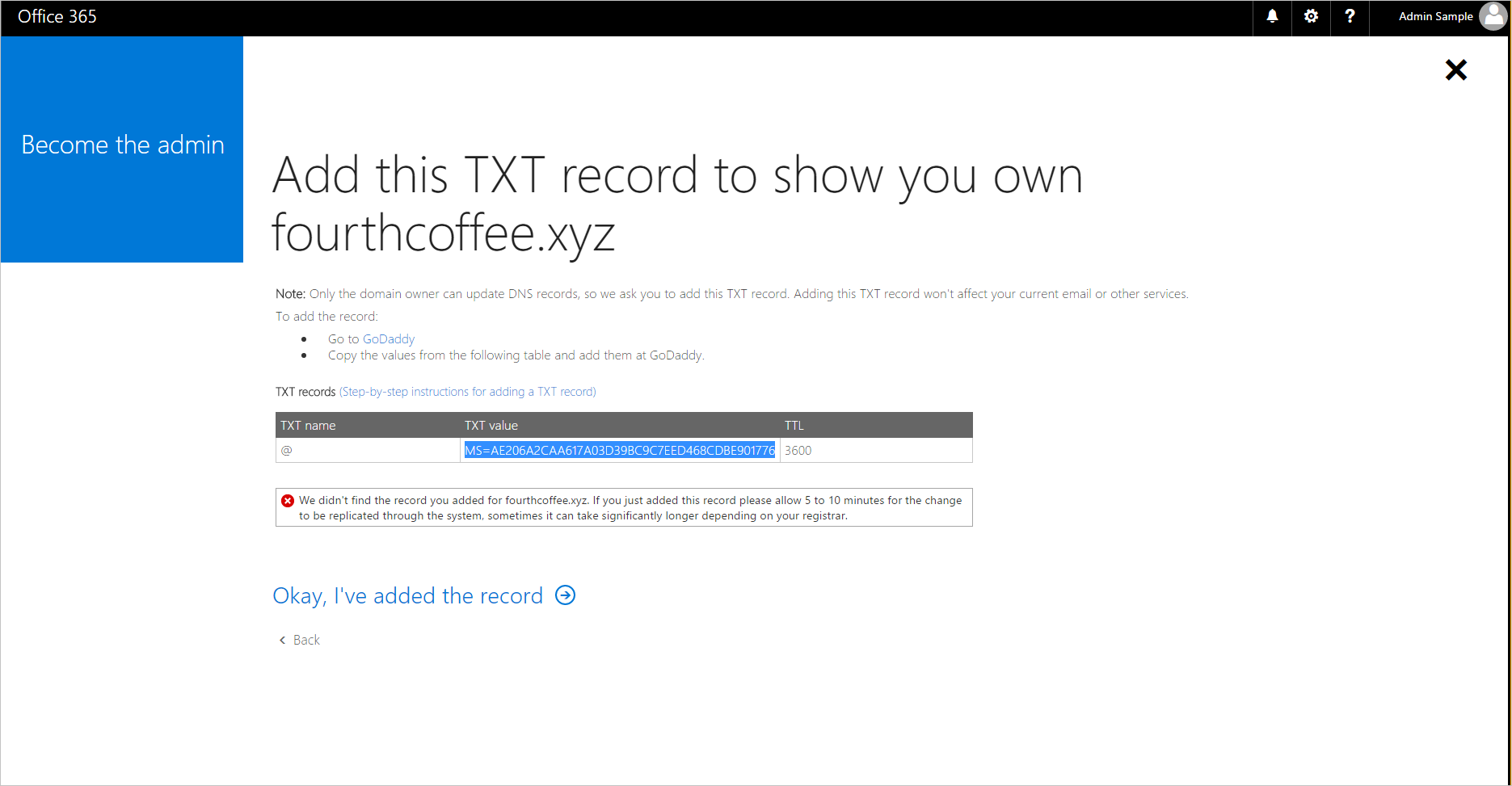

Добавьте запись типа TXT, чтобы подтвердить, что вы являетесь владельцем доменного имени fourthcoffee.xyz на сайте регистратора доменных имен. В этом примере это GoDaddy.com.

Когда записи DNS TXT проверяются в регистраторе доменных имен, вы можете управлять организацией Microsoft Entra.

Выполнив описанные выше действия, вы теперь являетесь глобальным администратором организации «Четвертый кофе» в Microsoft 365. Чтобы интегрировать доменное имя с другими службами Azure, можно удалить его из Microsoft 365 и добавить в другой управляемый клиент в Azure.

Добавление доменного имени в управляемую организацию в идентификаторе Microsoft Entra

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Откройте Центр администрирования Microsoft 365.

Выберите вкладку "Пользователи" и создайте новую учетную запись пользователя с таким именем, как user@fourthcoffeexyz.onmicrosoft.com это не использует имя личного домена.

Убедитесь, что новая учетная запись пользователя имеет права глобального Администратор istrator для организации Microsoft Entra.

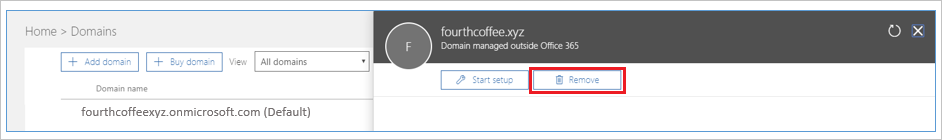

Откройте вкладку "Домены" в Центр администрирования Microsoft 365, выберите доменное имя и нажмите кнопку "Удалить".

Если у вас есть пользователи или группы в Microsoft 365, которые ссылаются на удаленное доменное имя, то их необходимо переименовать, используя домен .onmicrosoft.com. Если принудительно удалить доменное имя, то все пользователи переименовываются автоматически (в этом примере — на user@fourthcoffeexyz.onmicrosoft.com).

Войдите в Центр администрирования Microsoft Entra как минимум глобальный Администратор istrator.

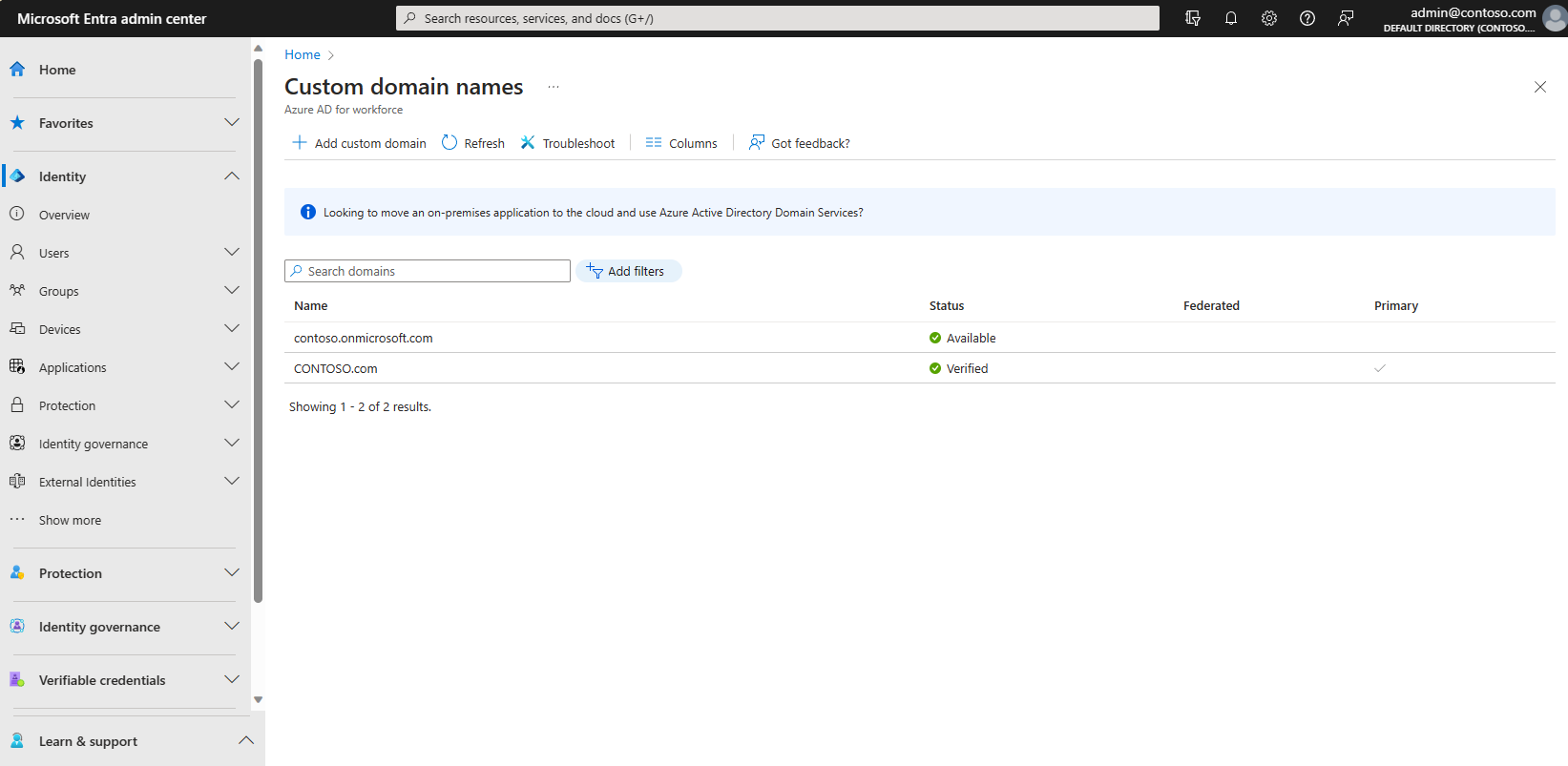

В поле поиска в верхней части страницы найдите доменные имена.

Выберите +Добавить имена личного домена, а затем добавьте доменное имя. Вам потребуется ввести записи типа TXT для DNS, чтобы проверить принадлежность доменного имени.

Примечание.

Если доменное имя удаляется, то всем пользователям Power BI или службы Azure Rights Management, у которых есть лицензии, назначенные в организации Microsoft 365, необходимо сохранить свои панели мониторинга. Они должны войти с помощью имени пользователя, такого как user@fourthcoffeexyz.onmicrosoft.com, а не user@fourthcoffee.xyz.

Внешняя передача контроля

Если вы уже управляете организацией со службами Azure или Microsoft 365, вы не можете добавить имя личного домена, если оно уже проверено в другой организации Microsoft Entra. Однако из управляемой организации в идентификаторе Microsoft Entra можно взять на себя неуправляемую организацию в качестве внешнего администратора. В этой статье описано, как добавить личный домен в идентификатор Microsoft Entra.

При проверке владения доменным именем идентификатор Microsoft Entra удаляет доменное имя из неуправляемой организации и перемещает его в существующую организацию. При внешней смене администратором неуправляемого каталога требуется выполнить тот же процесс проверки DNS с помощью записи TXT, как и при внутренней смене администратором. Разница заключается в том, что с доменным именем также переносятся следующие компоненты:

- Пользователи

- Подписки

- Назначать лицензии

Поддержка внешней смены администратором

Внешняя смена администратором поддерживается следующими веб-службами:

- Azure Rights Management

- Exchange Online

Поддерживаемые планы обслуживания:

- Power Apps (бесплатная версия);

- Power Automate бесплатно

- RMS для частных лиц;

- Microsoft Stream;

- Dynamics 365 (бесплатная пробная версия).

Переключение внешних администраторов не поддерживается для любой службы с планами обслуживания, включая SharePoint, OneDrive или Skype для бизнеса; Например, с помощью бесплатной подписки На Office.

Примечание.

Внешняя смена не поддерживается администратором за пределами облака (например, Azure для коммерческих организаций на Azure для государственных организаций). В этих сценариях рекомендуется выполнять внешнюю смену администратором в другой арендатор Azure для коммерческих организаций, а затем удалить домен из этого арендатора, чтобы можно было успешно пройти проверку в целевом арендаторе Azure для государственных организаций.

Дополнительные сведения о службе RMS для частных лиц

Что касается RMS для частных лиц, то для неуправляемой организации, находящейся в том же регионе, что и принадлежащая вам организация, автоматически созданный ключ организации Azure Information Protection и шаблоны защиты по умолчанию перемещаются вместе с доменным именем.

Ключ и шаблоны не перемещаются, если неуправляемая организация находится в другом регионе. Например, если неуправляемая организация находится в Европе, а принадлежащая вам организация — в Северной Америке.

Хотя RMS для частных лиц предназначен для поддержки проверки подлинности Microsoft Entra для открытия защищенного содержимого, он не запрещает пользователям также защищать содержимое. Если пользователи защитили содержимое с помощью подписки RMS для частных лиц, а ключ и шаблоны не были перемещены, содержимое недоступно после перехода домена.

Командлеты Azure AD PowerShell для параметра ForceTakeover

Вы можете видеть эти командлеты, используемые в примере PowerShell.

Примечание.

Модули Azure AD и MSOnline PowerShell устарели с 30 марта 2024 г. Дополнительные сведения см. в обновлении об отмене. После этой даты поддержка этих модулей ограничена поддержкой миграции в пакет SDK Для Microsoft Graph PowerShell и исправления безопасности. Устаревшие модули будут продолжать функционировать до 30 марта 2025 года.

Рекомендуется перенести в Microsoft Graph PowerShell для взаимодействия с идентификатором Microsoft Entra (ранее — Azure AD). Часто задаваемые вопросы о миграции см. в разделе "Вопросы и ответы о миграции". Примечание. Версии 1.0.x MSOnline могут возникнуть сбоем после 30 июня 2024 г.

| командлет | Использование |

|---|---|

connect-mggraph |

При появлении запроса выполните вход в управляемую организацию. |

get-mgdomain |

Показывает доменные имена, связанные с текущей организацией. |

new-mgdomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"} |

Добавляет доменное имя в организацию как непроверенное (проверка DNS еще не была выполнена). |

get-mgdomain |

Доменное имя теперь включено в список доменных имен, связанных с управляемой организацией, но указано как непроверенное. |

Get-MgDomainVerificationDnsRecord |

Предоставляет сведения, которые можно поместить в новую запись типа TXT DNS для домена (MS=xxxxx). Проверка может выполняться не сразу, так как записи типа TXT требуется некоторое время на распространение. Поэтому подождите несколько минут, прежде чем применять параметр -ForceTakeover. |

confirm-mgdomain –Domainname <domainname> |

— Если доменное имя по-прежнему не проверено, можно продолжить с параметром -ForceTakeover . Он проверяет, была ли создана запись типа TXT, и запускает процесс смены. — Параметр -ForceTakeover следует добавить в командлет только при принудительном переходе внешнего администратора, например, когда неуправляемая организация имеет службы Microsoft 365, блокирующие переход. |

get-mgdomain |

Теперь в списке доменов доменное имя отображается как проверенное. |

Примечание.

Неуправляемая организация Microsoft Entra удаляется через 10 дней после выполнения внешнего варианта принудительного перехода.

Пример с PowerShell

Подключение в Microsoft Graph с помощью учетных данных, которые использовались для реагирования на самостоятельное предложение:

Install-Module -Name Microsoft.Graph Connect-MgGraph -Scopes "User.ReadWrite.All","Domain.ReadWrite.All"Получение списка доменов:

Get-MgDomainВыполните командлет New-MgDomain, чтобы добавить новый домен:

New-MgDomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"}Выполните командлет Get-MgDomainVerificationDnsRecord, чтобы просмотреть вызов DNS:

(Get-MgDomainVerificationDnsRecord -DomainId "<your domain name>" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textНапример:

(Get-MgDomainVerificationDnsRecord -DomainId "contoso.com" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textСкопируйте значение (запрос защиты), которое возвращает эта команда. Например:

MS=ms18939161В пространстве общедоступных имен DNS создайте DNS-запись TXT, содержащую значение, скопированное на предыдущем шаге. Имя для данной записи — это имя родительского домена, поэтому при создании этой записи ресурса с помощью роли DNS из Windows Server оставьте поле "Имя записи" пустым и просто вставьте это значение в текстовое поле.

Выполните командлет Confirm-MgDomain, чтобы проверить проблему:

Confirm-MgDomain -DomainId "<your domain name>"Рассмотрим пример.

Confirm-MgDomain -DomainId "contoso.com"

Примечание.

Обновляется командлет Confirm-MgDomain. Для обновлений можно отслеживать статью командлета Confirm-MgDomain.

Успешный запрос защиты возвращает строки без ошибок.