Руководство по интеграции единого входа Microsoft Entra с PurelyHR

В этом руководстве вы узнаете, как интегрировать PurelyHR с идентификатором Microsoft Entra. Интеграция PurelyHR с идентификатором Microsoft Entra позволяет:

- Управляйте идентификатором Microsoft Entra, имеющим доступ к PurelyHR.

- Включите автоматический вход пользователей в PurelyHR с помощью учетных записей Microsoft Entra.

- Управление учетными записями в одном центральном расположении.

Необходимые компоненты

Чтобы приступить к работе, потребуется следующее.

- Подписка Microsoft Entra. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- подписка PurelyHR с поддержкой единого входа.

Описание сценария

В этом руководстве описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- PurelyHR поддерживает единый вход, инициированный поставщиком услуг и поставщиком удостоверений.

- PurelyHR поддерживает JIT-подготовку пользователей.

Примечание.

Идентификатор этого приложения — фиксированное строковое значение, поэтому в одном клиенте можно настроить только один экземпляр.

Добавление PurelyHR из коллекции

Чтобы настроить интеграцию PurelyHR с идентификатором Microsoft Entra ID, необходимо добавить PurelyHR из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

- Перейдите к приложениям>Identity>Applications>Enterprise. Новое приложение.

- В разделе Добавление из коллекции в поле поиска введите PurelyHR.

- Выберите PurelyHR в области результатов и добавьте это приложение. Подождите несколько секунд, пока приложение не будет добавлено в ваш клиент.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли, а также просмотреть конфигурацию единого входа. Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для PurelyHR

Настройте и проверьте единый вход Microsoft Entra в PurelyHR с помощью тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в PurelyHR.

Чтобы настроить и проверить единый вход Microsoft Entra в PurelyHR, выполните следующие действия:

- Настройте единый вход Microsoft Entra, чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначьте тестового пользователя Microsoft Entra, чтобы разрешить B.Simon использовать единый вход Microsoft Entra.

- Настройка единого входа в PurelyHR необходима, чтобы настроить параметры единого входа на стороне приложения.

- Создание тестового пользователя PurelyHR требуется для того, чтобы в PurelyHR был создан пользователь B.Simon, связанный с представлением пользователя Microsoft Entra.

- Проверка единого входа позволяет убедиться в правильности конфигурации.

Настройка единого входа Microsoft Entra

Выполните следующие действия, чтобы включить единый вход Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

Перейдите к приложениям>Identity>Applications>Enterprise PurelyHR>с единым входом.

На странице Выбрать метод единого входа выберите SAML.

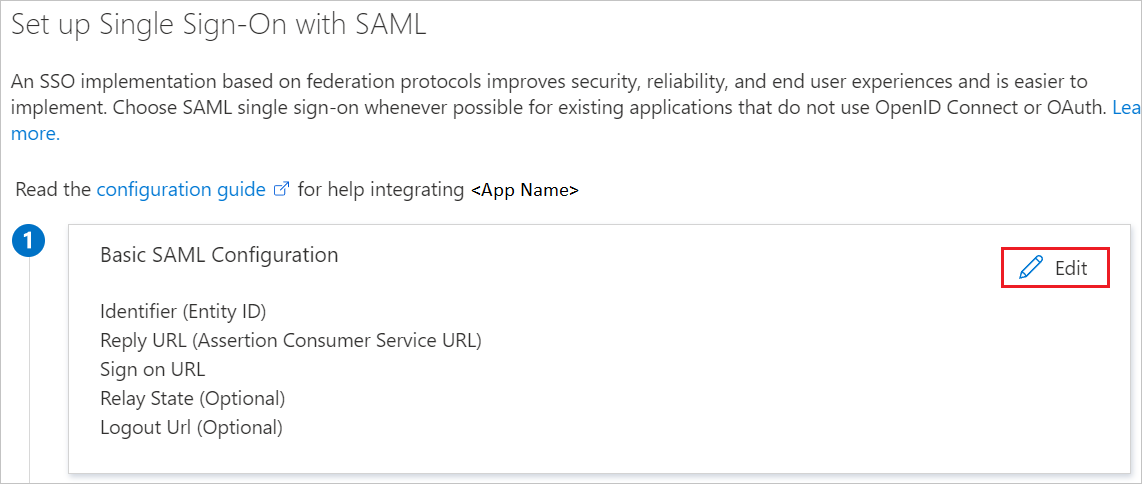

На странице Настройка единого входа с помощью SAML щелкните значок карандаша, чтобы открыть диалоговое окно Базовая конфигурация SAML для изменения параметров.

Если вы хотите настроить приложение в режиме, инициируемом поставщиком удостоверений, выполните следующие действия в разделе Базовая конфигурация SAML:

В текстовом поле URL-адрес ответа введите URL-адрес в следующем формате:

https://<COMPANY_ID>.purelyhr.com/sso-consume.Чтобы настроить приложение для работы в режиме, инициируемом поставщиком услуг, щелкните Задать дополнительные URL-адреса и выполните следующие действия.

В текстовом поле URL-адрес входа введите URL-адрес в формате

https://<COMPANY_ID>.purelyhr.com/sso-initiate.Примечание.

Эти значения приведены для примера. Измените их на фактические значения URL-адреса ответа и URL-адреса входа. Чтобы получить эти значения, обратитесь в службу поддержки клиентов PurelyHR. Вы также можете ссылаться на шаблоны, показанные в разделе "Базовая конфигурация SAML".

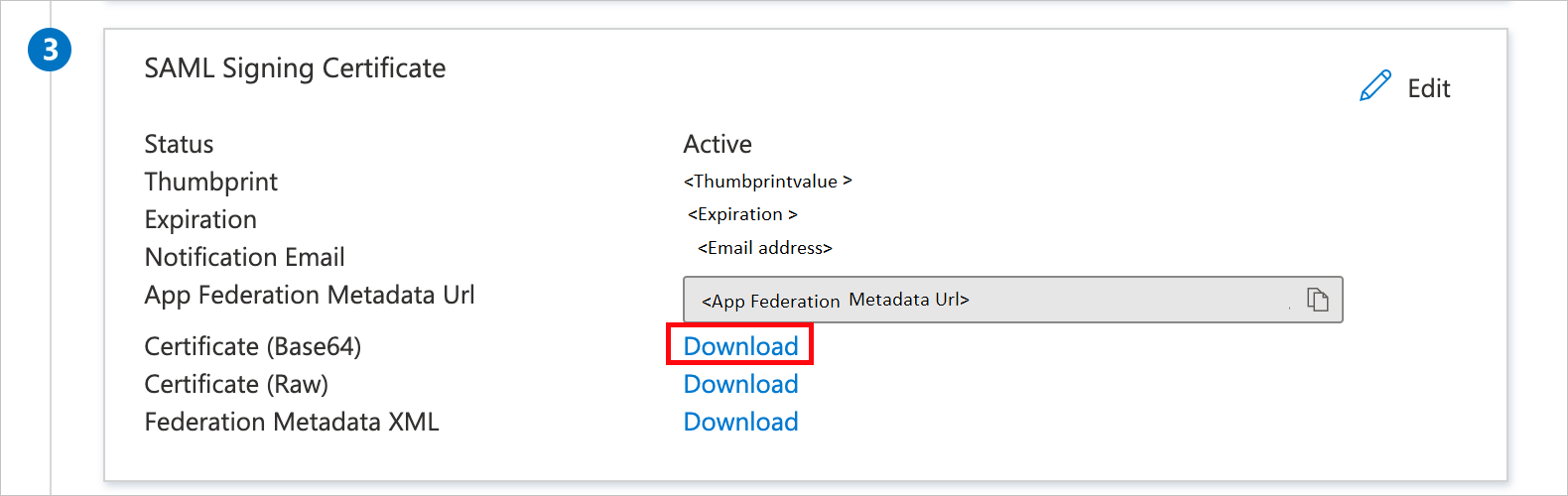

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите пункт Сертификат (Base64) и щелкните Скачать, чтобы скачать сертификат. Сохраните этот сертификат на компьютере.

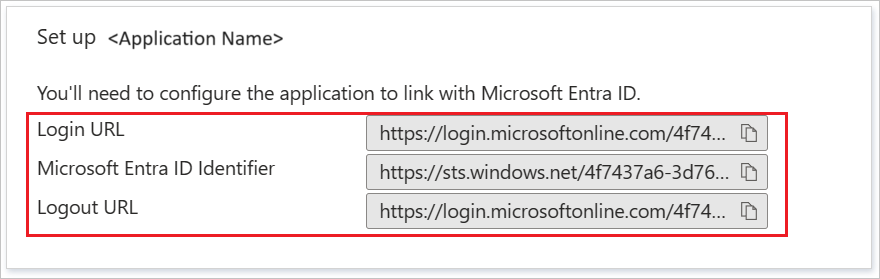

Требуемые URL-адреса можно скопировать из раздела Настройка PurelyHR.

Создание тестового пользователя Microsoft Entra

В этом разделе описано, как создать тестового пользователя B.Simon.

- Войдите в Центр администрирования Microsoft Entra как минимум пользователь Администратор istrator.

- Перейдите ко всем пользователям удостоверений>>.

- Выберите "Создать пользователя>" в верхней части экрана.

- В свойствах пользователя выполните следующие действия.

- В поле "Отображаемое имя" введите

B.Simon. - В поле имени участника-пользователя введите username@companydomain.extensionимя пользователя. Например,

B.Simon@contoso.com. - Установите флажок Показать пароль и запишите значение, которое отображается в поле Пароль.

- Выберите Review + create (Просмотреть и создать).

- В поле "Отображаемое имя" введите

- Выберите Создать.

Назначение тестового пользователя Microsoft Entra

В этом разделе описано, как разрешить пользователю B.Simon использовать единый вход, предоставив этому пользователю доступ к PurelyHR.

- Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

- Перейдите к приложениям>Identity>Applications>Enterprise PurelyHR.

- На странице обзора приложения выберите "Пользователи" и "Группы".

- Выберите Добавить пользователя или группу, а затем в диалоговом окне Добавление назначения выберите Пользователи и группы.

- В диалоговом окне Пользователи и группы выберите B.Simon в списке пользователей, а затем в нижней части экрана нажмите кнопку Выбрать.

- Если пользователям необходимо назначить роль, вы можете выбрать ее из раскрывающегося списка Выберите роль. Если для этого приложения не настроена ни одна роль, будет выбрана роль "Доступ по умолчанию".

- В диалоговом окне Добавление назначения нажмите кнопку Назначить.

Настройка единого входа PurelyHR

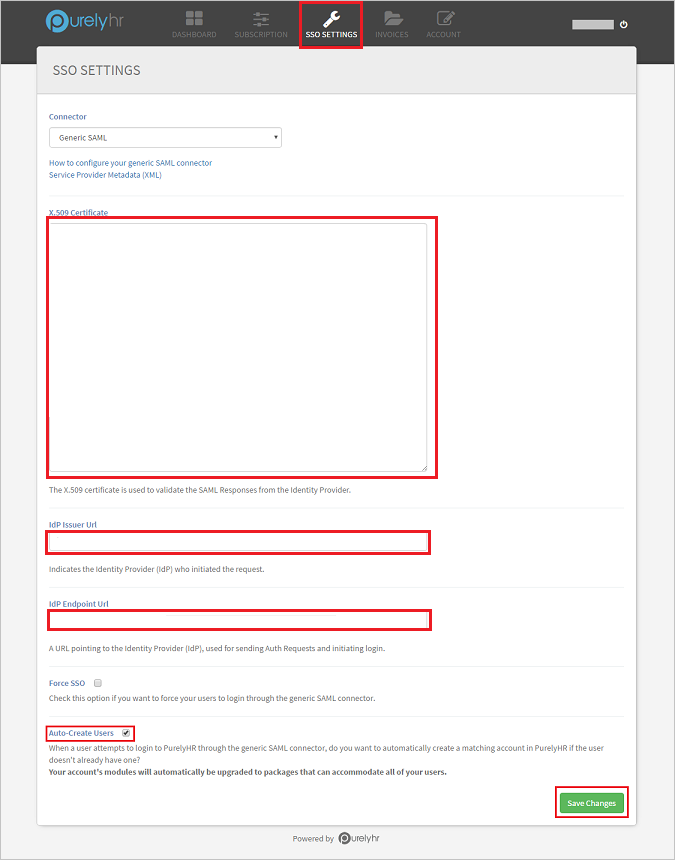

В другом окне веб-браузера войдите на свой корпоративный сайт PurelyHR в качестве администратора.

Откройте Панель мониторинга в параметрах на панели инструментов и щелкните SSO Settings (Параметры единого входа).

Вставьте в поля нужные значения, как описано ниже.

a. Откройте сертификат (Bas64), скачанный в блокноте, и скопируйте значение сертификата. Вставьте это значение в поле Сертификат X.509.

b. В поле URL-адреса издателя поставщика удостоверений вставьте скопированный идентификатор Microsoft Entra.

c. В поле URL-адрес конечной точки поставщика удостоверений вставьте скопированный URL-адрес входа.

d. Установите флажок Auto-Create Users (Автоматическое создание пользователей), чтобы включить автоматическую подготовку пользователей в PurelyHR.

д) Нажмите кнопку Сохранить изменения, чтобы сохранить параметры.

Создание тестового пользователя PurelyHR

Этот шаг обычно не является обязательным, так как приложение поддерживает JIT-подготовку пользователей. Но если вы решите отключить автоматическую подготовку пользователей, то пользователя можно создать вручную, как описано ниже.

Войдите на корпоративный сайт Velpic SAML с правами администратора и выполните следующие действия.

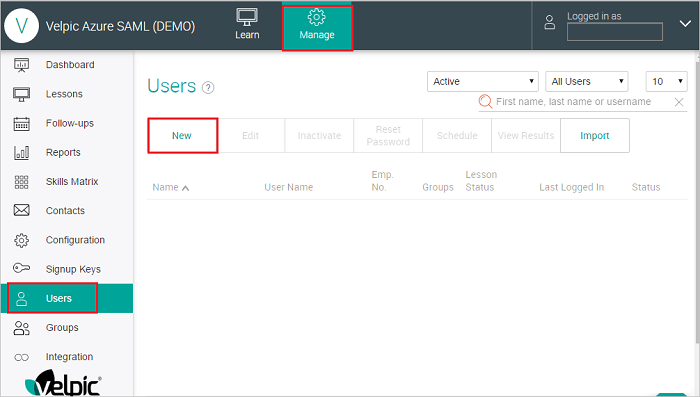

Щелкните вкладку "Manage" (Управление) и перейдите в раздел "Users" (Пользователи), а затем нажмите кнопку "New" (Добавить), чтобы добавить пользователей.

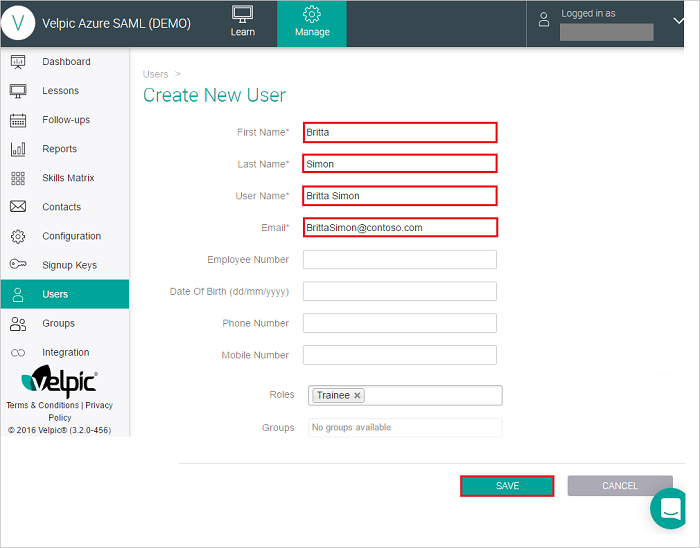

На странице Create New User (Создание пользователя) выполните следующие действия.

a. В текстовом поле First Name (Имя) введите имя B.

b. В текстовом поле Фамилия введите фамилию Simon.

c. В текстовое поле User Name (Имя пользователя) введите имя пользователя для пользователя B.Simon.

d. В текстовом поле Адрес электронной почты введите адрес электронной почты учетной записи B.Simon@contoso.com.

д) Все остальные данные являются необязательными, но вы можете внести их, если сочтете нужным.

е) Щелкните СОХРАНИТЬ.

Проверка единого входа

В этом разделе описана конфигурация единого входа Microsoft Entra с помощью следующих параметров.

Инициация поставщиком услуг:

Щелкните "Тестировать это приложение", вы будете перенаправлены по URL-адресу для входа PurelyHR, где можно инициировать поток входа.

Перейдите по URL-адресу для входа в PurelyHR и инициируйте поток входа.

Вход, инициированный поставщиком удостоверений

- Щелкните "Тестировать это приложение", и вы автоматически войдете в приложение PurelyHR, для которого настроили единый вход.

Вы можете также использовать портал "Мои приложения" корпорации Майкрософт для тестирования приложения в любом режиме. Щелкнув плитку PurelyHR на портале "Мои приложения", вы автоматически перейдете на страницу входа приложения для инициации потока входа (при настройке в режиме поставщика услуг) или в приложение PurelyHR, для которого настроен единый вход (при настройке в режиме поставщика удостоверений). Дополнительные сведения о портале "Мои приложения" см. в этой статье.

Следующие шаги

После настройки PurelyHR вы можете применить функцию управления сеансами, которая в реальном времени защищает конфиденциальные данные вашей организации от хищения и несанкционированного доступа. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью приложений Defender для облака.