Руководство по интеграции единого входа Microsoft Entra с SAP NetWeaver

В этом руководстве вы узнаете, как интегрировать SAP NetWeaver с идентификатором Microsoft Entra ID. Интеграция SAP NetWeaver с идентификатором Microsoft Entraver позволяет:

- Контроль доступа к SAP NetWeaver с помощью идентификатора Microsoft Entraver.

- Включите автоматический вход пользователей в SAP NetWeaver с помощью учетных записей Microsoft Entra.

- Управление учетными записями в одном центральном расположении.

Необходимые компоненты

Чтобы приступить к работе, потребуется следующее.

- Подписка Microsoft Entra. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- подписка на SAP NetWeaver с поддержкой единого входа;

- по меньшей мере SAP NetWeaver 7.20.

Описание сценария

- SAP NetWeaver поддерживает SAML (единый вход, инициированный поставщиком услуг) и OAuth. В этом руководстве описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

Примечание.

Идентификатор этого приложения — фиксированное строковое значение, поэтому в одном клиенте можно настроить только один экземпляр.

Примечание.

Настройте для приложения режим SAML или OAuth согласно требованиям вашей организации.

Добавление SAP NetWeaver из коллекции

Чтобы настроить интеграцию SAP NetWeaver с идентификатором Microsoft Entra ID, необходимо добавить SAP NetWeaver из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

- Перейдите к приложениям>Identity>Applications>Enterprise. Новое приложение.

- В разделе Добавление из коллекции в поле поиска введите SAP NetWeaver.

- Выберите SAP NetWeaver в области результатов и добавьте это приложение. Подождите несколько секунд, пока приложение не будет добавлено в ваш клиент.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли, а также просмотреть конфигурацию единого входа. Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для SAP NetWeaver

Настройте и проверьте единый вход Microsoft Entra в SAP NetWeaver с помощью тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в SAP NetWeaver.

Чтобы настроить и проверить единый вход Microsoft Entra в SAP NetWeaver, выполните следующие действия.

- Настройте единый вход Microsoft Entra, чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначьте тестового пользователя Microsoft Entra, чтобы разрешить B.Simon использовать единый вход Microsoft Entra.

- Настройка единого входа в SAP NetWeaver с использованием SAML необходима, чтобы настроить параметры единого входа на стороне приложения.

- Создайте тестового пользователя SAP NetWeaver, чтобы в SAP NetWeaver был создан пользователь B.Simon, связанный с представлением пользователя Microsoft Entra.

- Проверка единого входа позволяет убедиться в правильности конфигурации.

- Настройка единого входа в SAP NetWeaver с использованием OAuth необходима, чтобы настроить параметры OAuth на стороне приложения.

Настройка единого входа Microsoft Entra

В этом разделе описано, как включить единый вход Microsoft Entra.

Чтобы настроить единый вход Microsoft Entra в SAP NetWeaver, выполните следующие действия.

Откройте окно веб-браузера и войдите на сайт своей компании SAP NetWeaver как администратор

Убедитесь, что службы http и https активны, а в коде транзакции SMICM назначены соответствующие порты.

Выполните вход в бизнес-клиент системы SAP (T01), где требуется единый вход, и активируйте управление сеансом безопасности HTTP.

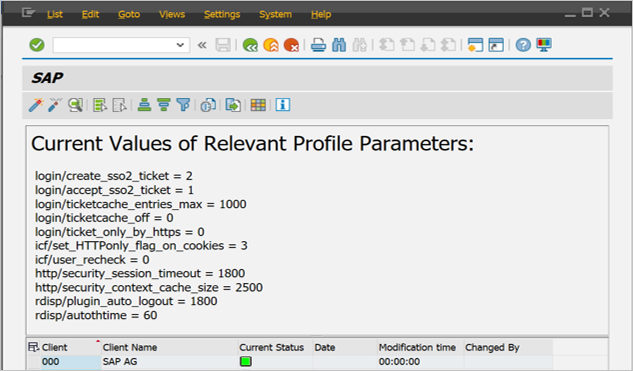

Перейдите к коду транзакции SICF_SESSIONS. В нем отображаются все параметры соответствующего профиля с текущими значениями. Они выглядят следующим образом:

login/create_sso2_ticket = 2 login/accept_sso2_ticket = 1 login/ticketcache_entries_max = 1000 login/ticketcache_off = 0 login/ticket_only_by_https = 0 icf/set_HTTPonly_flag_on_cookies = 3 icf/user_recheck = 0 http/security_session_timeout = 1800 http/security_context_cache_size = 2500 rdisp/plugin_auto_logout = 1800 rdisp/autothtime = 60Примечание.

Настройте эти параметры в соответствии с требованиями вашей организации. Упомянутые выше параметры приведены здесь только для иллюстрации.

При необходимости настройте параметры в экземпляре и (или) профиле по умолчанию системы SAP, затем перезапустите систему SAP.

Дважды щелкните соответствующий клиент, чтобы включить сеанс безопасности HTTP.

Активируйте ниже службы SICF:

/sap/public/bc/sec/saml2 /sap/public/bc/sec/cdc_ext_service /sap/bc/webdynpro/sap/saml2 /sap/bc/webdynpro/sap/sec_diag_tool (This is only to enable / disable trace)

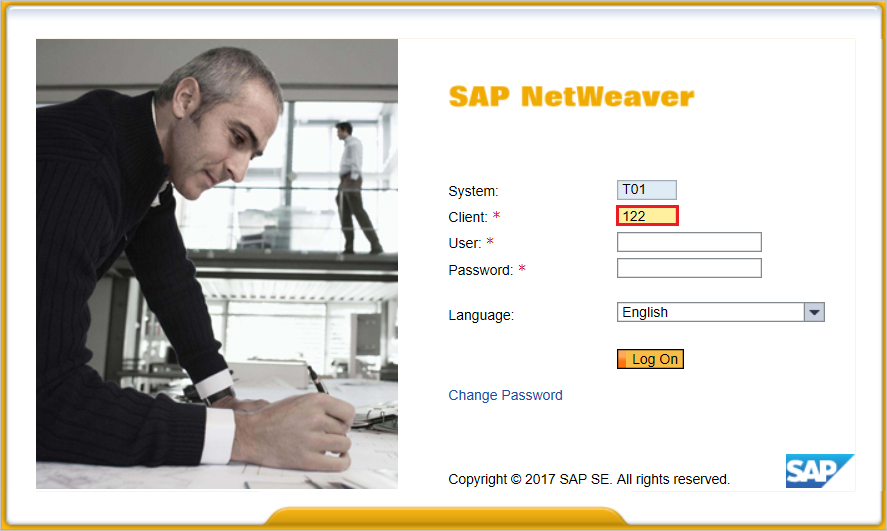

Перейдите к коду транзакции SAML2 в бизнес-клиенте системы SAP [T01/122]. В браузере откроется пользовательский интерфейс. В этом примере предполагается, что 122 является бизнес-клиентом SAP.

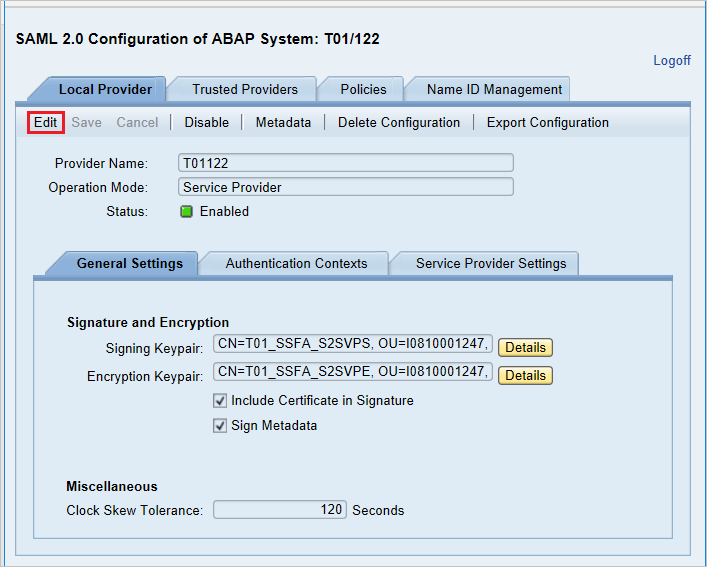

Укажите имя пользователя и пароль для входа в пользовательский интерфейс, затем нажмите кнопку Изменить.

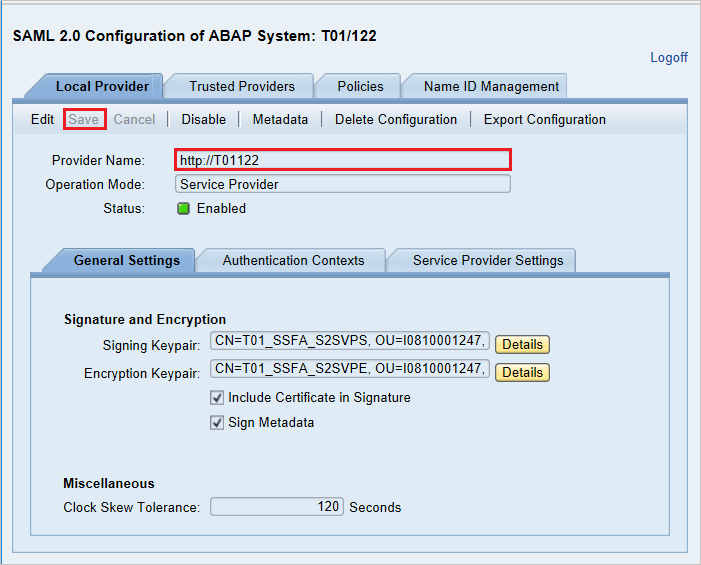

Замените Имя поставщика T01122, указав

http://T01122, и щелкните Сохранить.Примечание.

По умолчанию имя поставщика имеет

<sid><client>формат, но идентификатор Microsoft Entra ожидает имя в формате<protocol>://<name>, рекомендуем поддерживать имя поставщика, чтобыhttps://<sid><client>разрешить нескольким ядрам SAP NetWeaver ABAP настроить в идентификаторе Microsoft Entra ID.

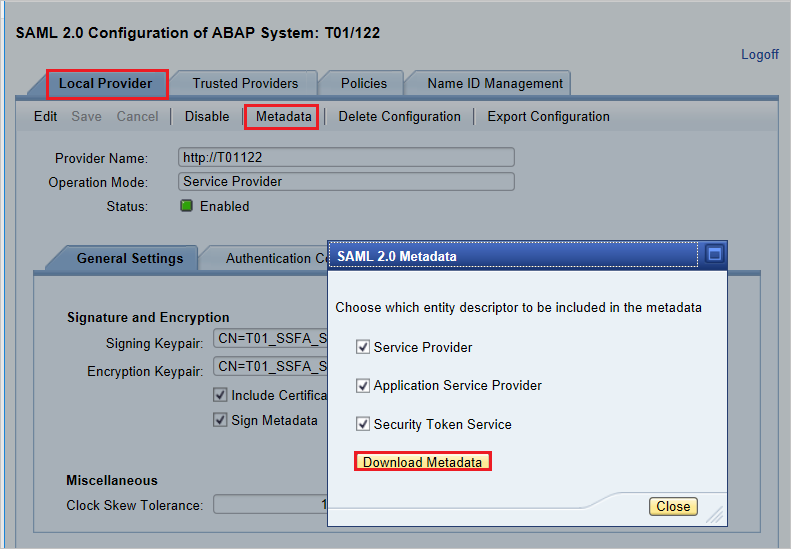

Создание метаданных поставщика служб. После настройки локального поставщика и надежных поставщиков в пользовательском интерфейсе SAML 2.0 следующим шагом является создание файла метаданных поставщика служб (который будет содержать все параметры, контексты проверки подлинности и другие конфигурации в SAP). После создания этого файла необходимо передать его в идентификаторе Microsoft Entra.

Перейдите на вкладку Локальный поставщик.

Щелкните Метаданные.

Сохраните созданный XML-файл метаданных на компьютере и передайте его в раздел Базовая конфигурация SAML, чтобы автоматически заполнить значения Идентификатор и URL-адрес ответа на портале Azure.

Выполните следующие действия, чтобы включить единый вход Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

Перейдите на >страницу интеграции приложений SAP NetWeaver для приложений>Identity Applications>Enterprise, найдите раздел "Управление" и выберите единый вход.

На странице Выбрать метод единого входа выберите SAML.

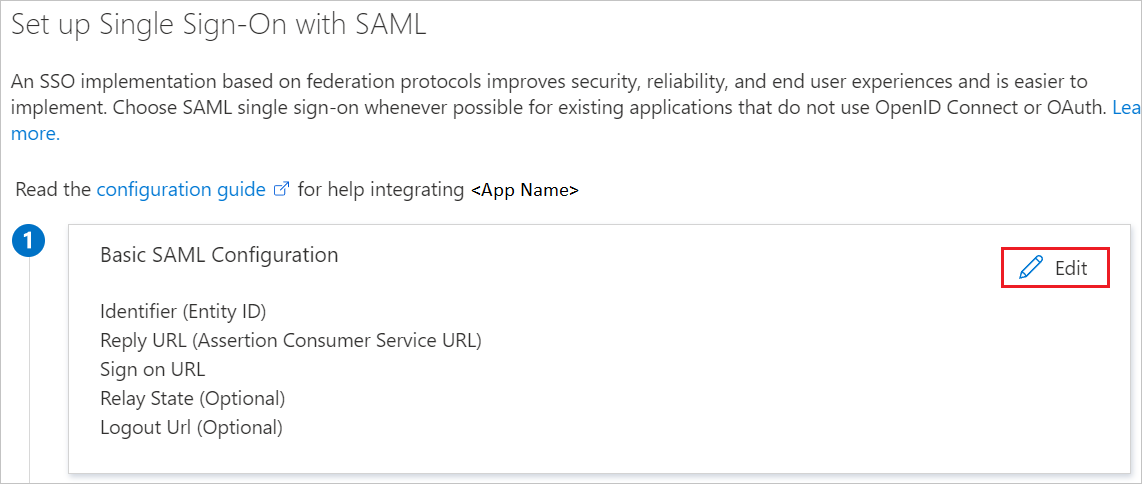

На странице Настройка единого входа с помощью SAML щелкните значок карандаша, чтобы открыть диалоговое окно Базовая конфигурация SAML для изменения параметров.

Если вы хотите настроить приложение в режиме, инициируемом поставщиком удостоверений, выполните следующие действия в разделе Базовая конфигурация SAML:

Щелкните Передать файл метаданных для отправки файла метаданных поставщика служб, полученного ранее.

Щелкните значок папки, выберите файл метаданных и нажмите кнопку Отправить.

После успешной передачи файла метаданных значения Идентификатор и URL-адрес ответа в разделе Базовая конфигурация SAML автоматически заполняются значениями, как показано ниже.

В текстовом поле URL-адрес входа введите URL-адрес в формате

https://<your company instance of SAP NetWeaver>.

Примечание.

Некоторые клиенты столкнулись с ошибкой неправильного URL-адреса ответа, настроенного для своего экземпляра. Если вы получаете такую ошибку, используйте эти команды PowerShell. Сначала обновите URL-адреса ответа в объекте приложения с URL-адресом ответа, а затем обновите субъект-службу. Используйте Метод Get-MgServicePrincipal, чтобы получить значение идентификатора субъекта-службы.

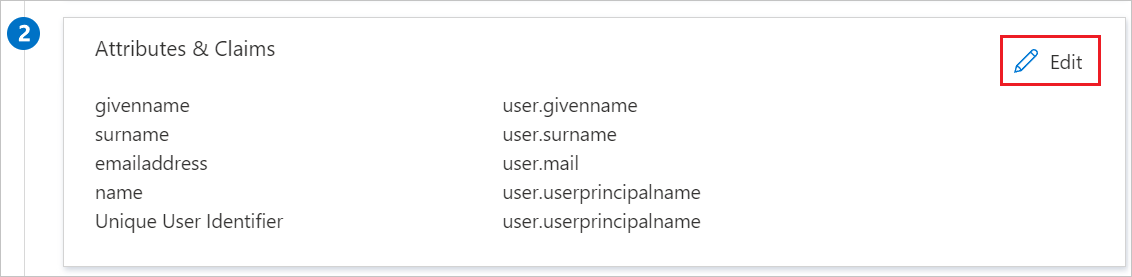

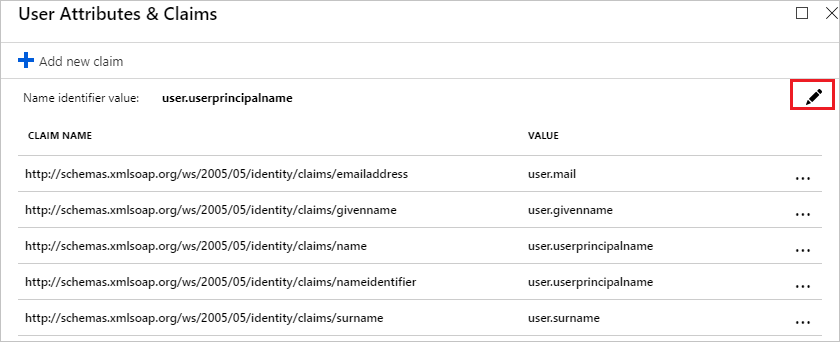

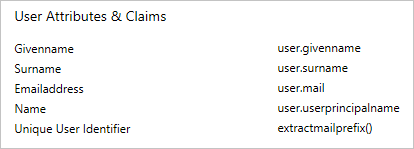

$params = @{ web = @{ redirectUris = "<Your Correct Reply URL>" } } Update-MgApplication -ApplicationId "<Application ID>" -BodyParameter $params Update-MgServicePrincipal -ServicePrincipalId "<Service Principal ID>" -ReplyUrls "<Your Correct Reply URL>"Приложение SAP NetWeaver ожидает проверочные утверждения SAML в определенном формате, который требует добавить настраиваемые сопоставления атрибутов в конфигурацию атрибутов токена SAML. На следующем снимке экрана показан список атрибутов по умолчанию. Щелкните значок Изменить, чтобы открыть диалоговое окно "Атрибуты пользователя".

В разделе Утверждения пользователя диалогового окна Атрибуты пользователя настройте атрибут токена SAML, как показано на рисунке выше, и выполните следующие действия.

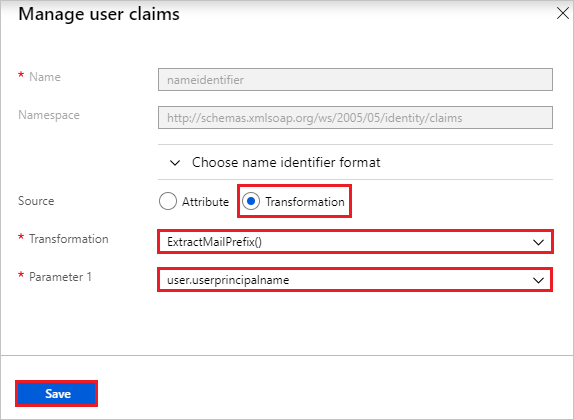

Щелкните значок редактирования, чтобы открыть диалоговое окно Управление утверждениями пользователя.

Из списка Преобразование выберите ExtractMailPrefix().

Из списка Параметр 1 выберите user.userprincipalname.

Нажмите кнопку Сохранить.

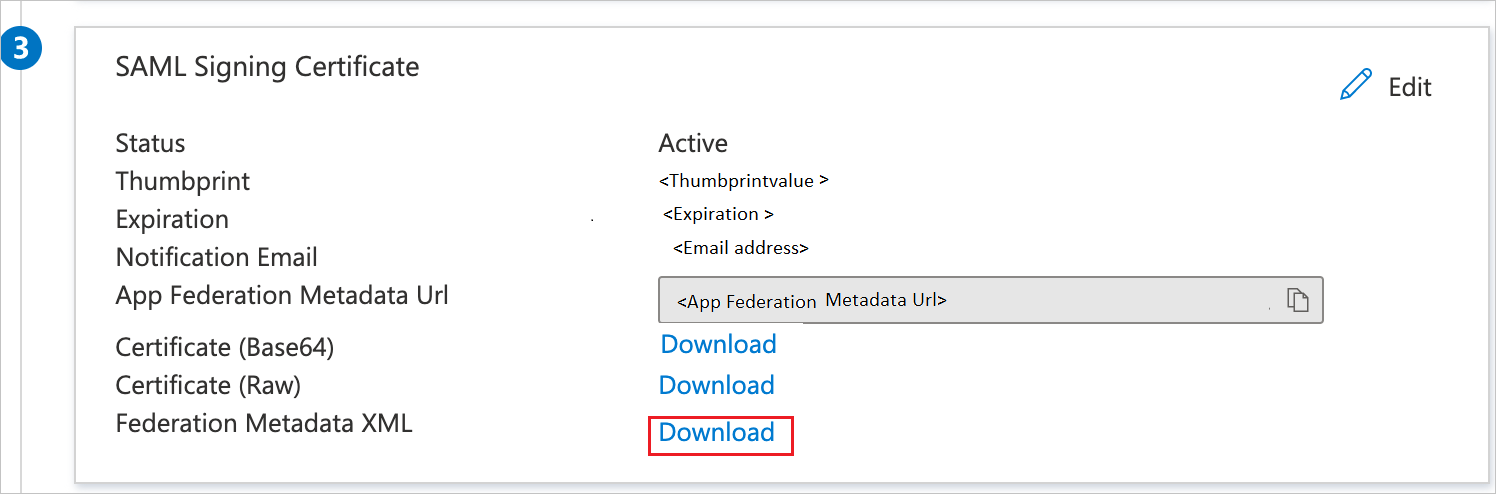

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите элемент XML метаданных федерации и нажмите кнопку Скачать, чтобы скачать сертификат и сохранить его на компьютере.

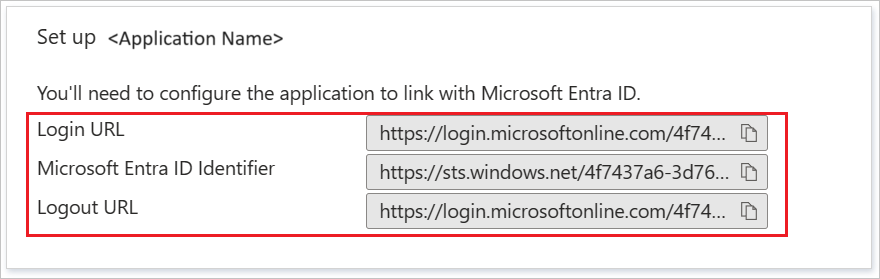

Из раздела Настройка SAP NetWeaver скопируйте нужные URL-адреса согласно вашим требованиям.

Создание тестового пользователя Microsoft Entra

В этом разделе описано, как создать тестового пользователя B.Simon.

- Войдите в Центр администрирования Microsoft Entra как минимум пользователь Администратор istrator.

- Перейдите в раздел Удостоверение>Пользователи>Все пользователи.

- Выберите "Создать пользователя>" в верхней части экрана.

- В свойствах пользователя выполните следующие действия.

- В поле "Отображаемое имя" введите

B.Simon. - В поле имени участника-пользователя введите username@companydomain.extensionимя пользователя. Например,

B.Simon@contoso.com. - Установите флажок Показать пароль и запишите значение, которое отображается в поле Пароль.

- Выберите Review + create (Просмотреть и создать).

- В поле "Отображаемое имя" введите

- Нажмите кнопку создания.

Назначение тестового пользователя Microsoft Entra

В этом разделе описано, как разрешить пользователю B.Simon использовать единый вход, предоставив этому пользователю доступ к SAP NetWeaver.

- Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

- Перейдите к приложениям>Identity>Applications>Enterprise SAP NetWeaver.

- На странице "Обзор" приложения найдите раздел Управление и выберите Пользователи и группы.

- Выберите Добавить пользователя, а в диалоговом окне Добавление назначения выберите Пользователи и группы.

- В диалоговом окне Пользователи и группы выберите B.Simon в списке пользователей, а затем в нижней части экрана нажмите кнопку Выбрать. Если пользователям необходимо назначить роль, вы можете выбрать ее из раскрывающегося списка Выберите роль. Если для этого приложения не настроена ни одна роль, будет выбрана роль "Доступ по умолчанию".

- В диалоговом окне Добавление назначения нажмите кнопку Назначить.

Настройка SAML в SAP NetWeaver

Войдите в систему SAP и перейдите к коду транзакции SAML2. Откроется новое окно браузера с экраном настройки SAML.

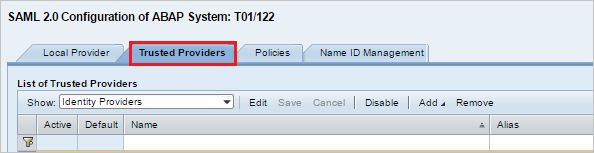

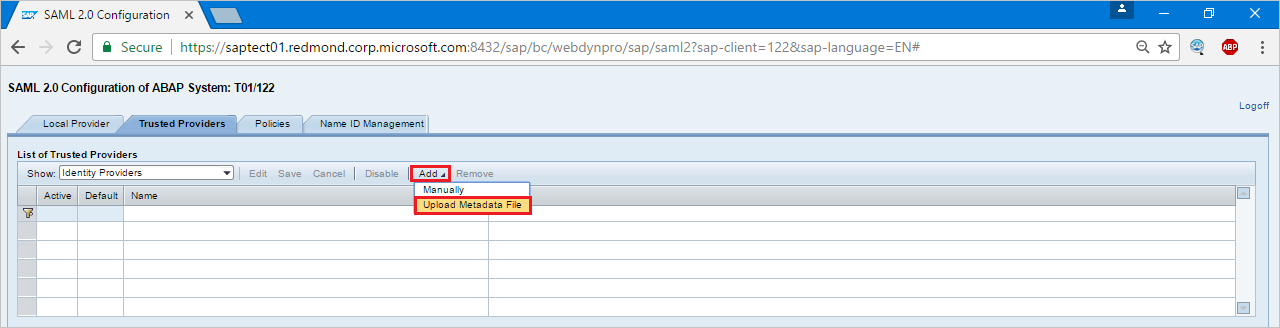

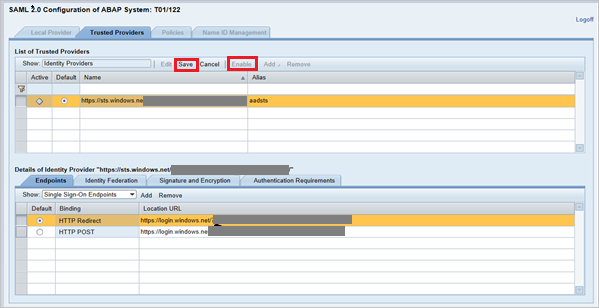

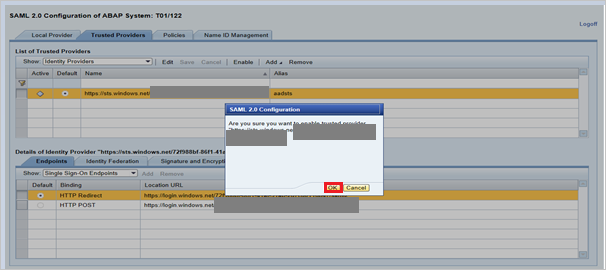

Для настройки конечных точек для доверенного поставщика удостоверений (Идентификатор Microsoft Entra ID) перейдите на вкладку "Доверенные поставщики ".

Нажмите Добавить и выберите Отправить файл метаданных в контекстном меню.

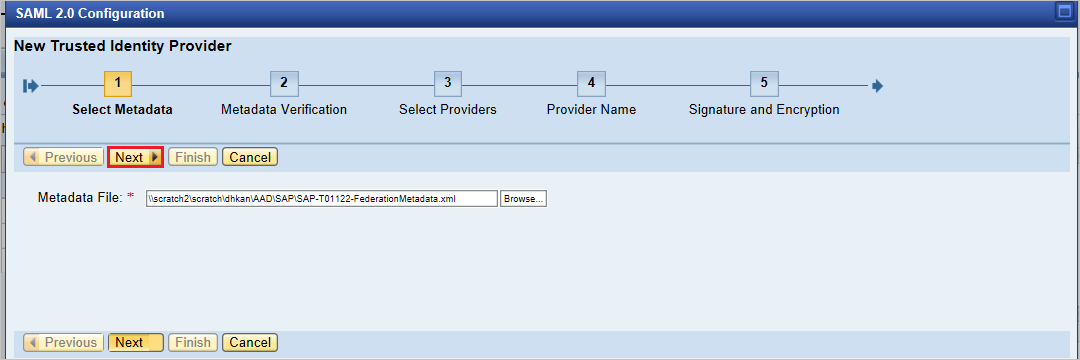

Отправьте файл метаданных, скачанный вами.

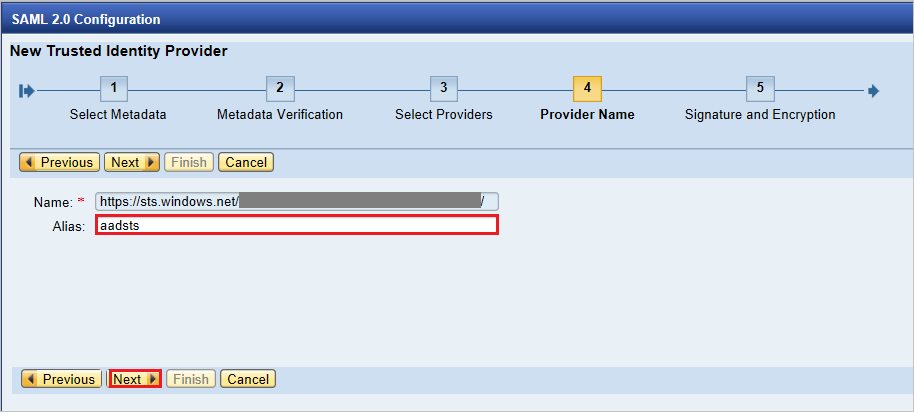

На следующем экране введите псевдоним, например aadsts, и нажмите Далее для продолжения.

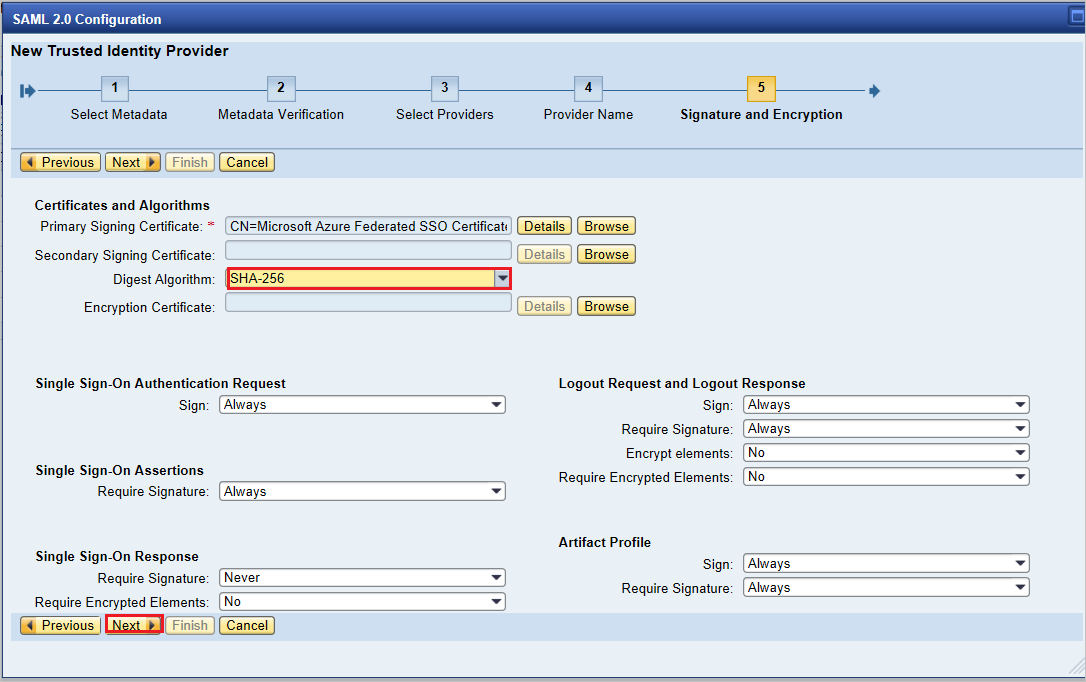

Алгоритм хэш-кода должен быть SHA-256, он не требует внесения изменений. Затем нажмите Далее.

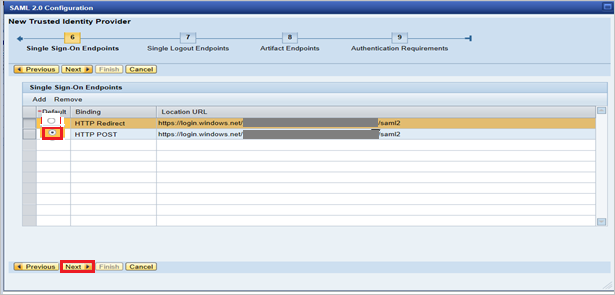

В разделе Конечные точки единого входа укажите HTTP POST и нажмите Далее для продолжения.

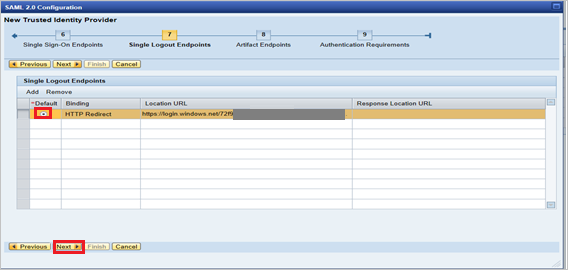

В разделе Конечные точки единого выхода выберите HTTPRedirect и нажмите Далее для продолжения.

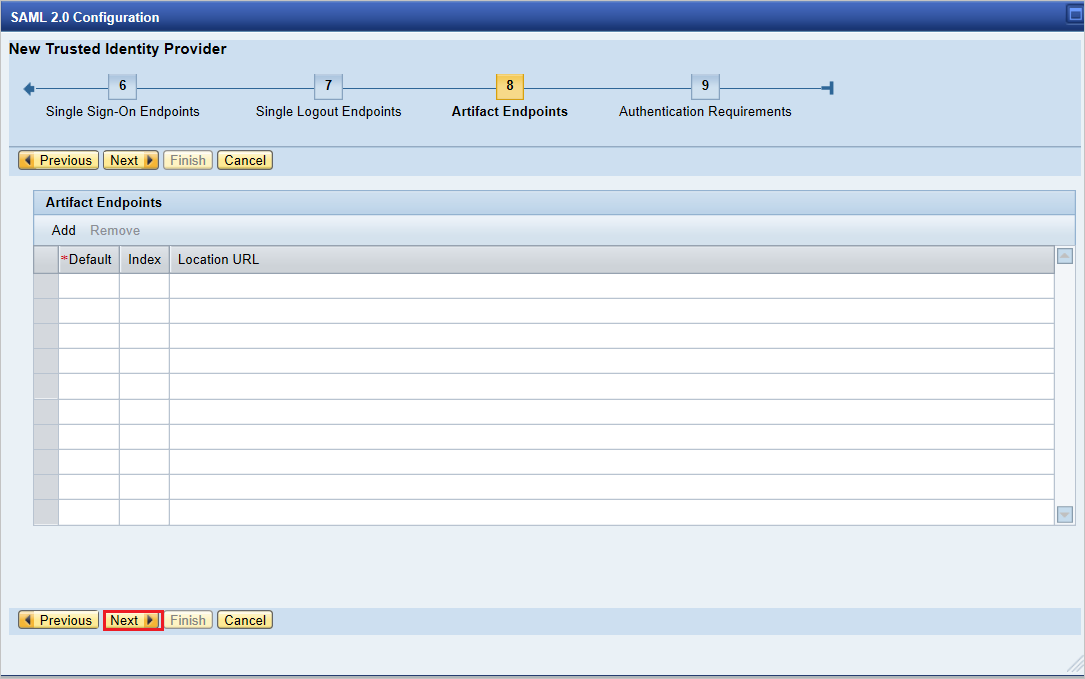

В разделе Конечные точки артефакта нажмите Далее для продолжения.

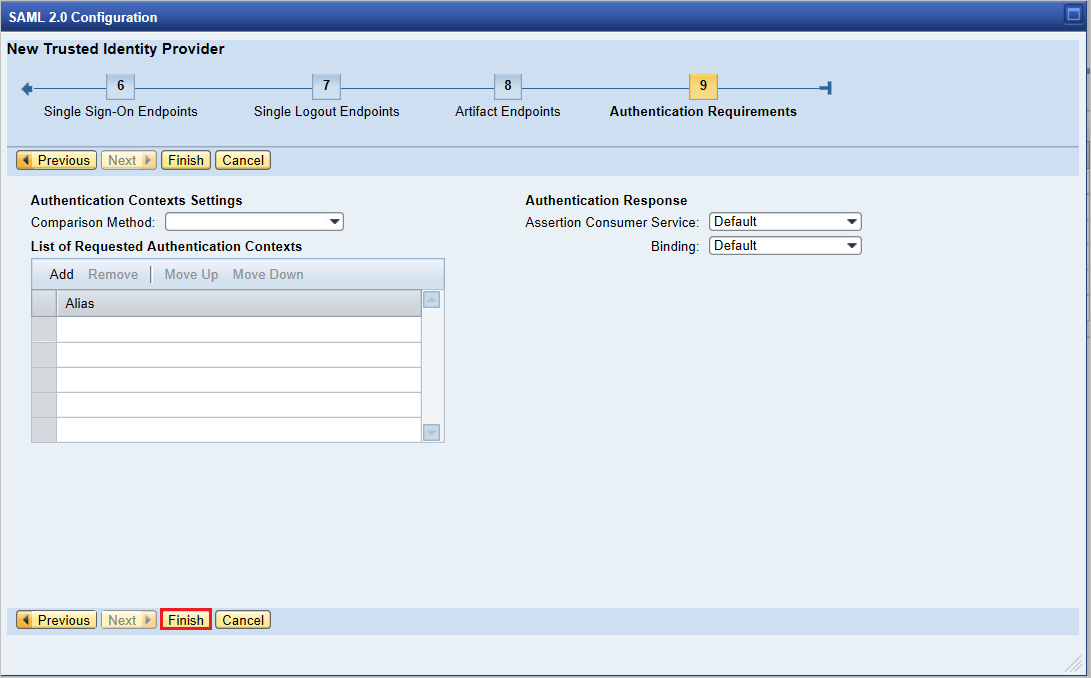

В разделе Требования к проверке подлинности нажмите Готово.

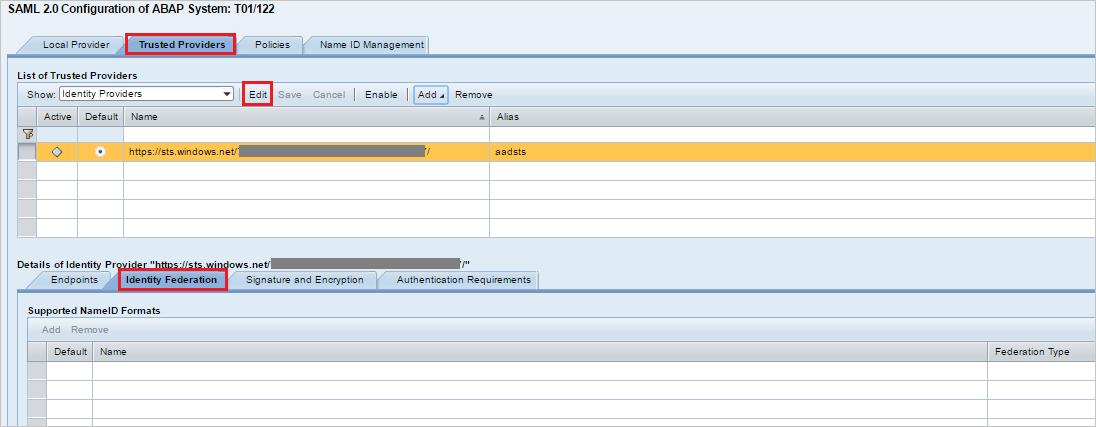

Перейдите на вкладку Надежный поставщик>Федерация удостоверений (из нижней части экрана). Выберите Изменить.

Нажмите Добавить на вкладке Федерация удостоверений (нижнее окно).

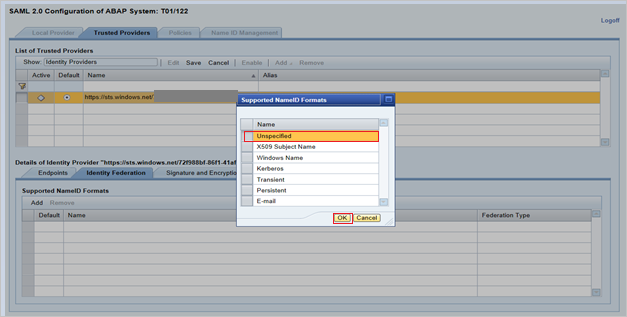

Во всплывающем окне выберите Не указано из списка Поддерживаемые форматы NameID и нажмите "ОК".

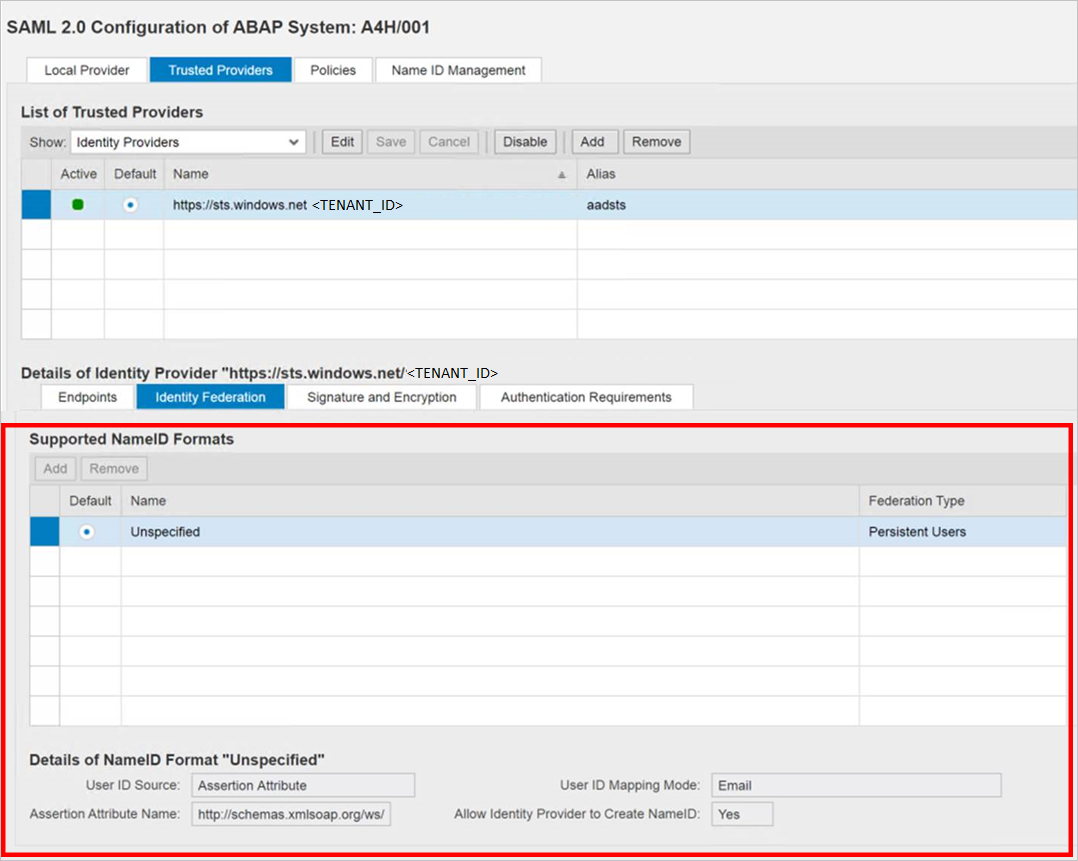

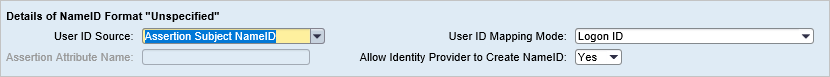

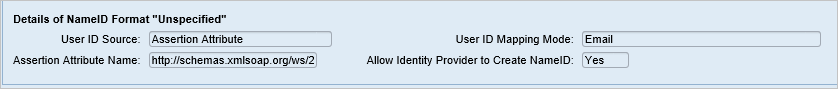

Укажите для параметра User ID Source (Источник идентификатора пользователя) значение Assertion Attribute (Атрибут утверждения), для параметра User ID mapping mode (Режим сопоставления идентификатора пользователя) — Email (Электронная почта), а для и параметра Assertion Attribute Name (Имя атрибута утверждения) —

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name.

Обратите внимание, что значения режима сопоставления источника и идентификатора пользователя определяют связь между пользователем SAP и утверждением Microsoft Entra.

Сценарий: сопоставление пользователей SAP с Microsoft Entra.

Снимок экрана со сведениями о NameID в SAP.

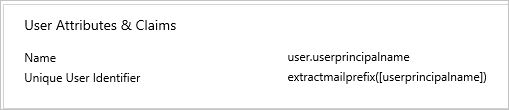

Снимок экрана: упоминание обязательные утверждения из идентификатора Microsoft Entra.

Сценарий. Выбор идентификатора пользователя SAP на основе настроенного адреса электронной почты в SU01. В этом случае идентификатор электронной почты должен быть настроен в SU01 для каждого пользователя, которому требуется единый вход.

Снимок экрана со сведениями о NameID в SAP.

снимок экрана: упоминание обязательные утверждения из идентификатора Microsoft Entra.

Последовательно выберите Сохранить и Включить для включения поставщика удостоверений.

Нажмите ОК при появлении запроса.

Создание тестового пользователя SAP NetWeaver

В этом разделе описано, как создать пользователя B.Simon в приложении SAP NetWeaver. Совместно со штатной командой экспертов SAP или с партнером SAP организации добавьте пользователей на платформу SAP NetWeaver.

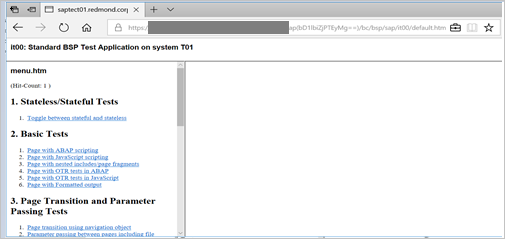

Проверка единого входа

После активации идентификатора поставщика удостоверений Microsoft Entra попробуйте получить доступ к url-адресу ниже, чтобы проверка единый вход (не будет запрашиваться имя пользователя и пароль).

https://<sapurl>/sap/bc/bsp/sap/it00/default.htmМожно также указать такой URL-адрес:

https://<sapurl>/sap/bc/bsp/sap/it00/default.htmПримечание.

Замените sapurl фактическим именем узла SAP.

Указанный выше URL-адрес должен переадресовать вас на показанный ниже экран. Если вы можете перейти к приведенной ниже странице, программа установки единого входа Microsoft Entra успешно выполнена.

Если отобразится запрос на ввод имени пользователя и пароля, диагностируйте проблему путем включения трассировки, используя приведенный ниже URL-адрес.

https://<sapurl>/sap/bc/webdynpro/sap/sec_diag_tool?sap-client=122&sap-language=EN#

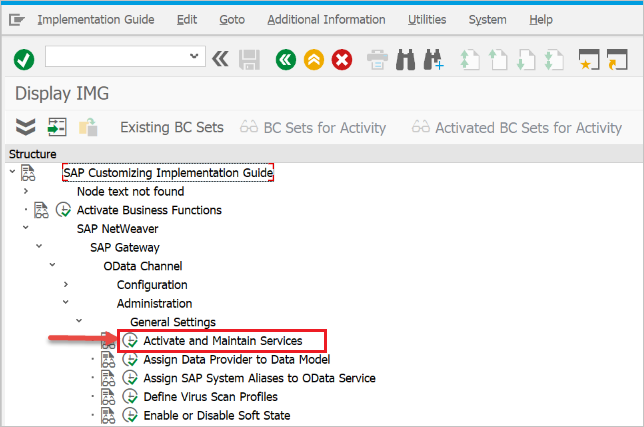

Настройка OAuth в SAP NetWeaver

Процесс SAP Documented доступен в расположении: включение и создание области OAuth 2.0 в службе шлюза NetWeaver

Перейдите к SPRO и найдите раздел Activate and Maintain services (Активация и обслуживание служб).

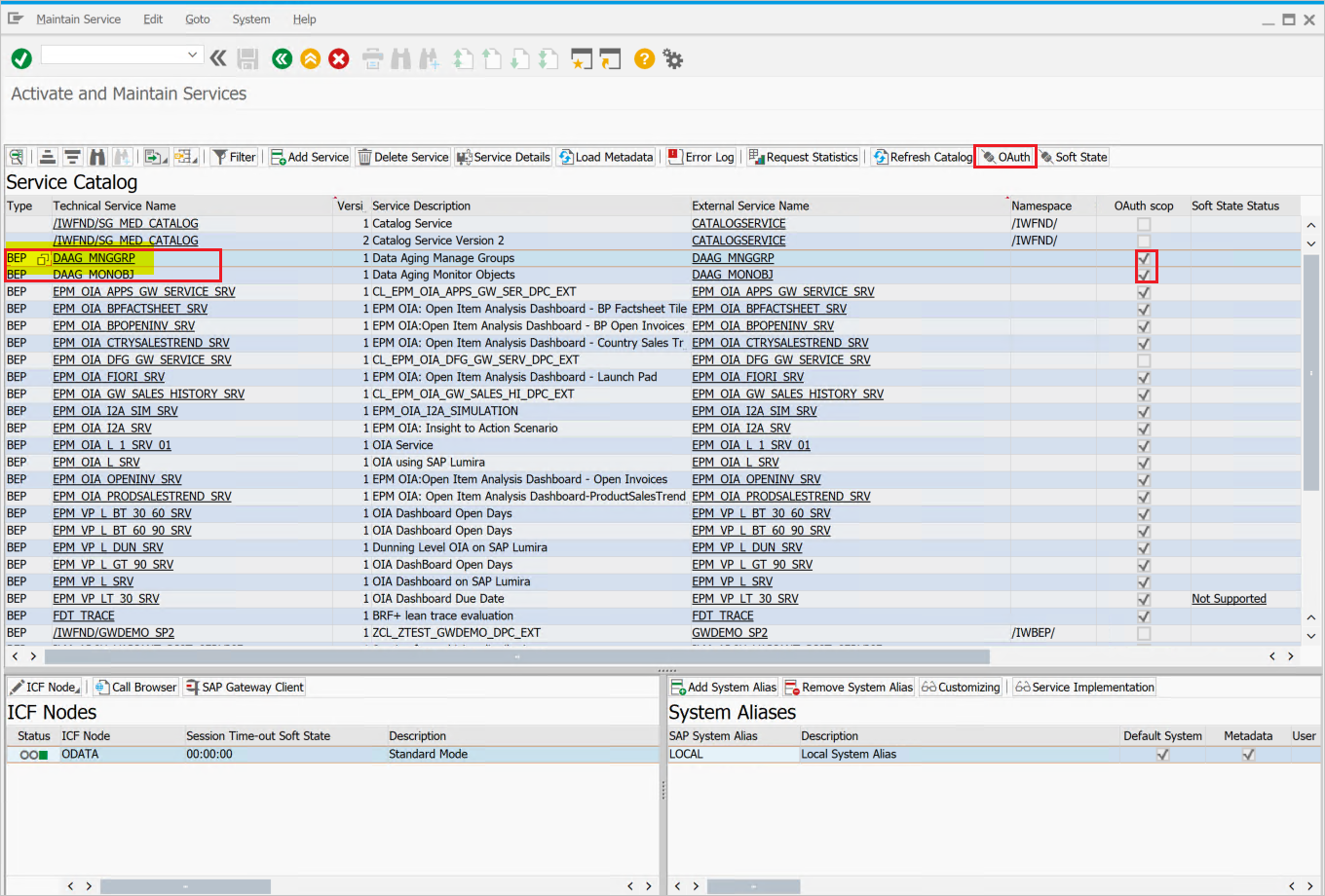

В этом примере мы хотим подключить службу OData:

DAAG_MNGGRPс OAuth к единому входу Microsoft Entra. Примените поиск имени технической службы для службыDAAG_MNGGRPи активируйте ее, если она еще не активна (состояниеgreenна вкладке узлов ICF). Убедитесь в правильности системного псевдонима (подключенной серверной системы, где фактически работает служба).

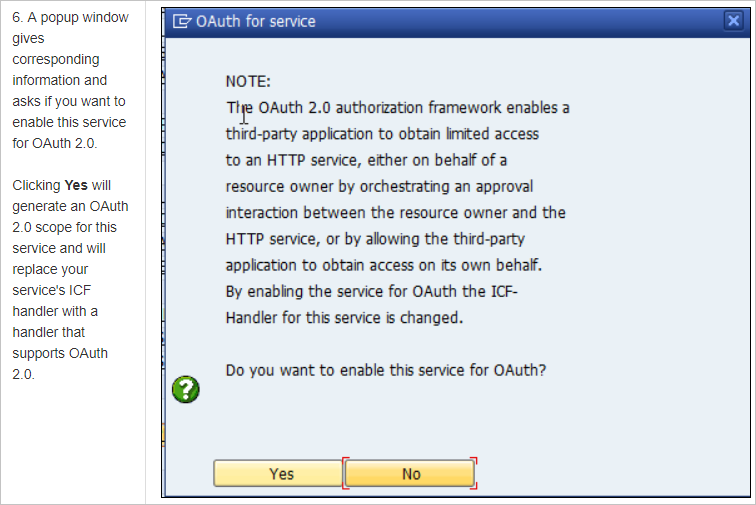

- Затем нажмите кнопку OAuth на верхней панели кнопок и присвойте значение

scope(сохраните предложенное по умолчанию имя).

- Затем нажмите кнопку OAuth на верхней панели кнопок и присвойте значение

В нашем примере используется область

DAAG_MNGGRP_001, которая автоматически создается из имени службы добавлением некоторого числа. Отчет/IWFND/R_OAUTH_SCOPESможно использовать для изменения имени области или создания области вручную.

Примечание.

Сообщение

soft state status is not supportedможно спокойно игнорировать.

Создание пользователя службы для клиента OAuth 2.0

OAuth2 использует

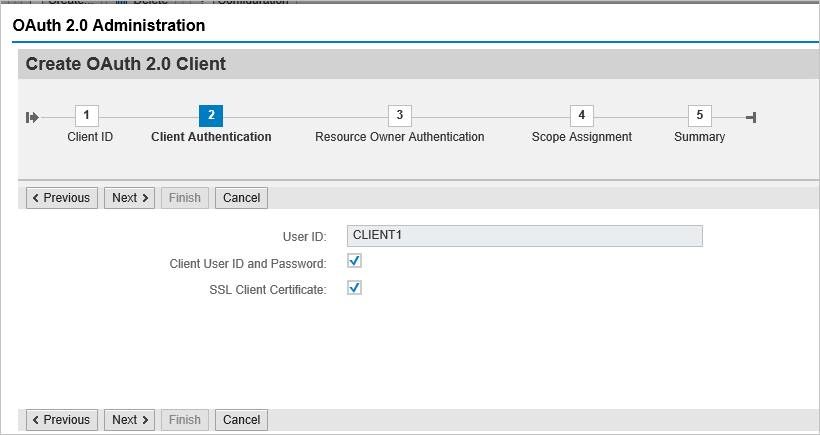

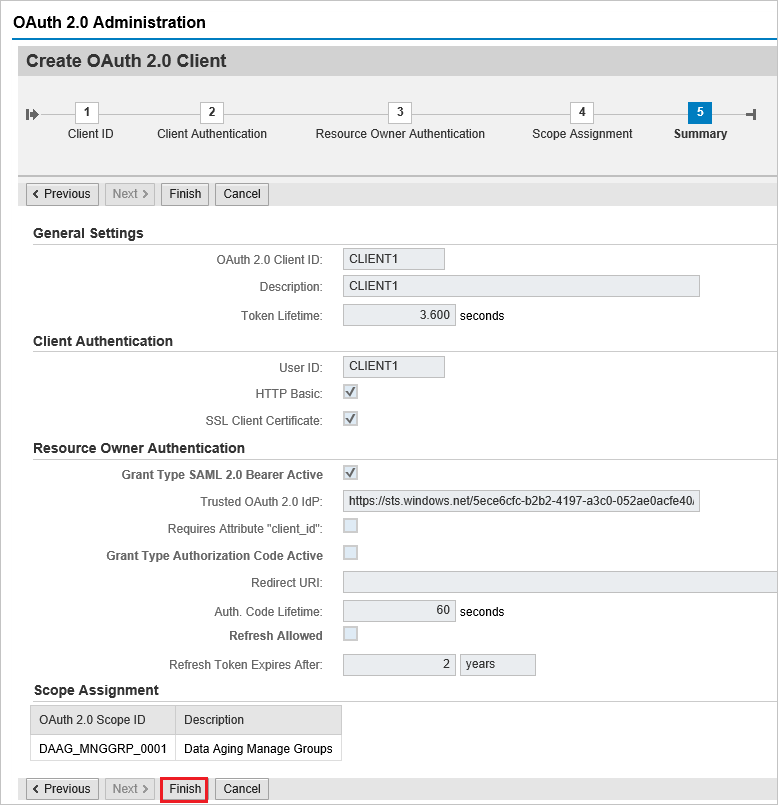

service IDдля получения маркера доступа для конечного пользователя от его имени. Важное ограничение по использованию OAuth: значениеOAuth 2.0 Client IDдолжно быть идентично значениюusername, которое клиент OAuth 2.0 использует для входа при запросе маркера доступа. Таким образом, в нашем примере мы будем регистрировать клиент OAuth 2.0 с именем CLIENT1, а значить в системе SAP должен существовать пользователь с тем же именем (CLIENT1), который и будет настроен для использования в этом приложении.При регистрации клиента OAuth мы используем

SAML Bearer Grant type.Примечание.

Дополнительные сведения о регистрации клиента OAuth 2.0 для типа предоставления носителя SAML см. здесь.

tcod: SU01 / создание пользователя CLIENT1 как

System typeи назначение пароля, сохраните его, как необходимо предоставить учетные данные программисту API, который должен записать его с именем пользователя в вызывающий код. Не следует назначать профили или роли.

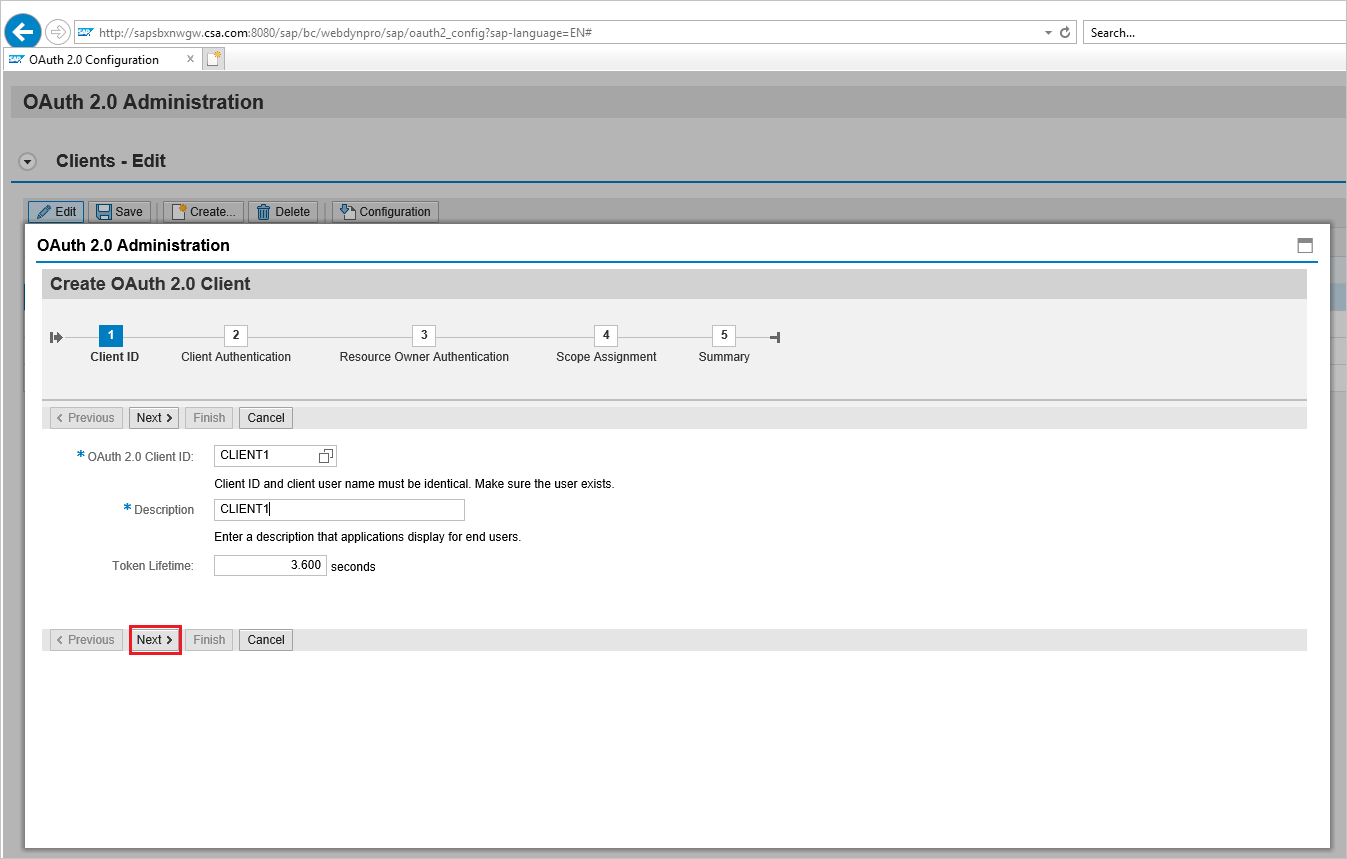

Регистрация нового идентификатора клиента OAuth 2.0 с помощью мастера создания

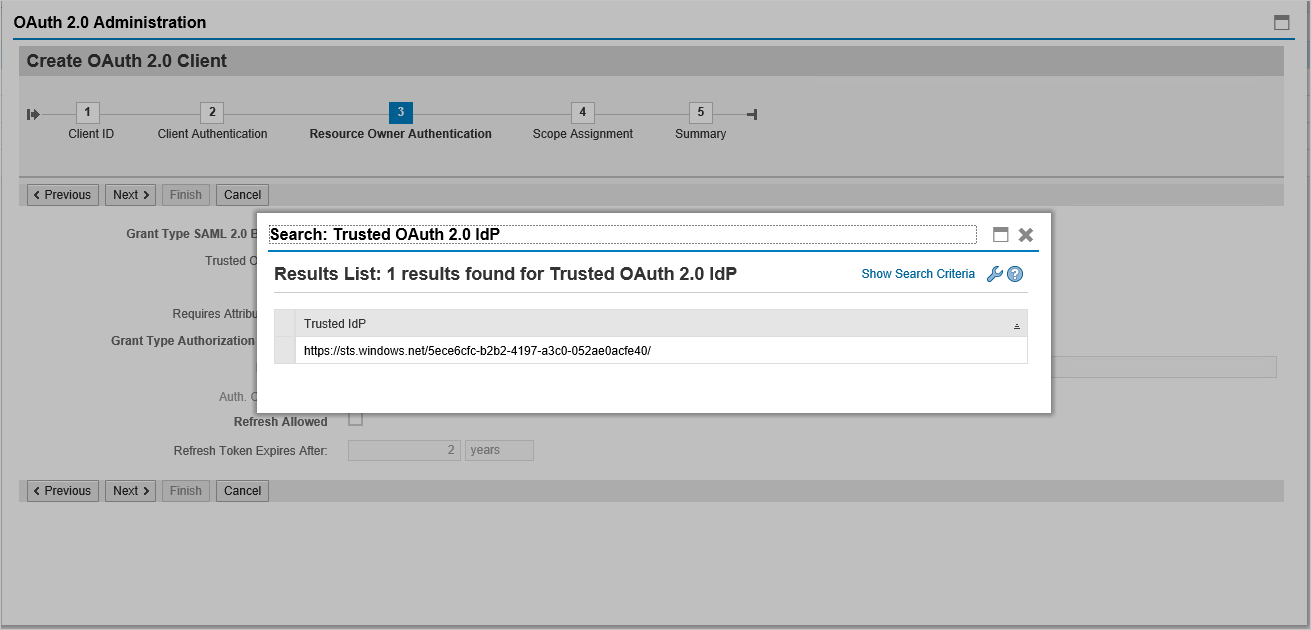

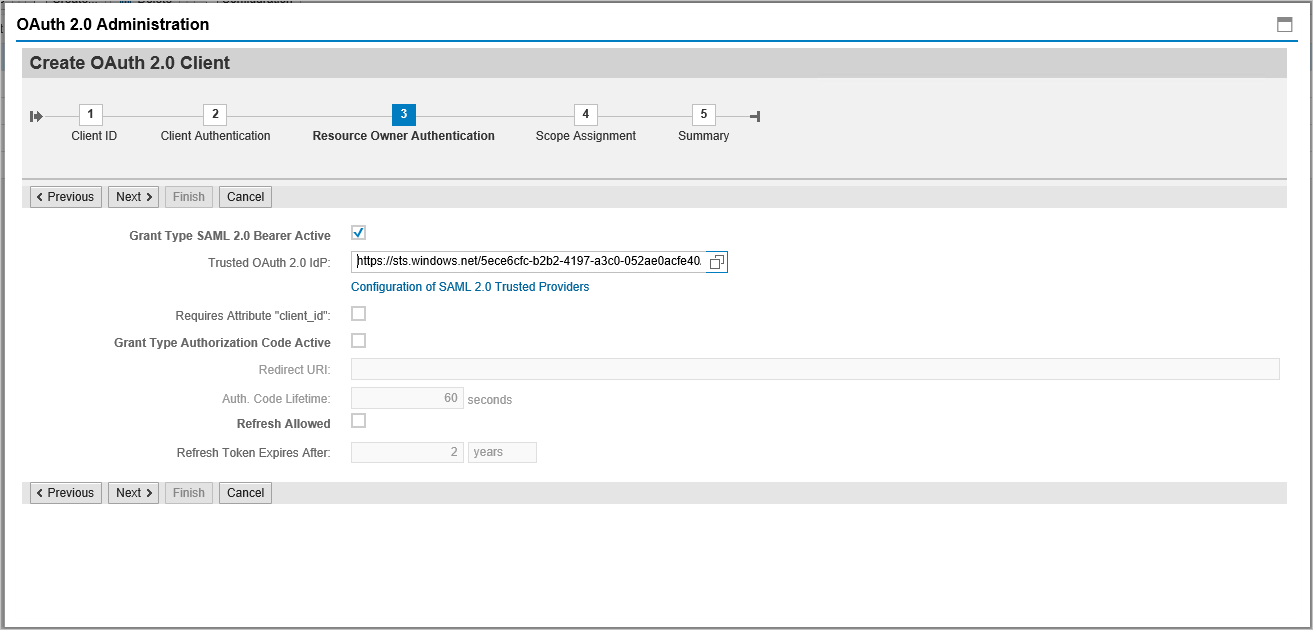

Чтобы зарегистрировать новый клиент OAuth 2.0, запустите транзакцию SOAUTH2. Эта транзакция отобразит обзорные сведения об уже зарегистрированных клиентах OAuth 2.0. Щелкните Создать, чтобы запустить мастер для создания клиента OAuth с именем CLIENT1 для нашего примера.

Перейдите к T-Code: SOAUTH2 и укажите описание и нажмите кнопку " Далее".

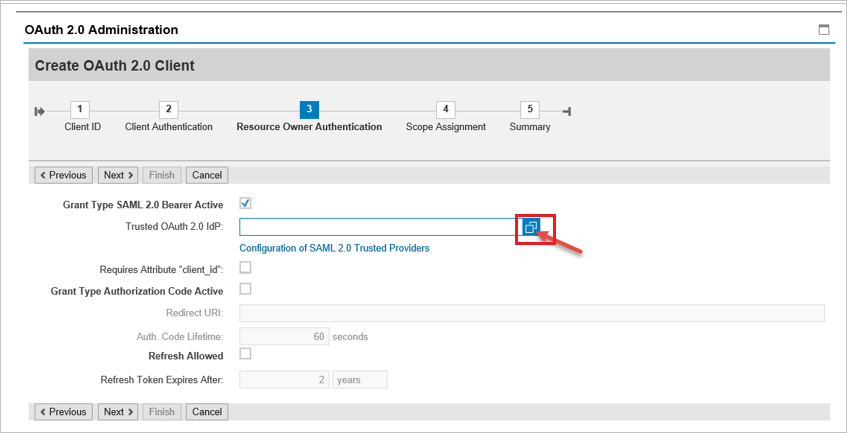

Выберите уже добавленный поставщик удостоверений SAML2 — идентификатор Microsoft Entra в раскрывающемся списке и сохраните его.

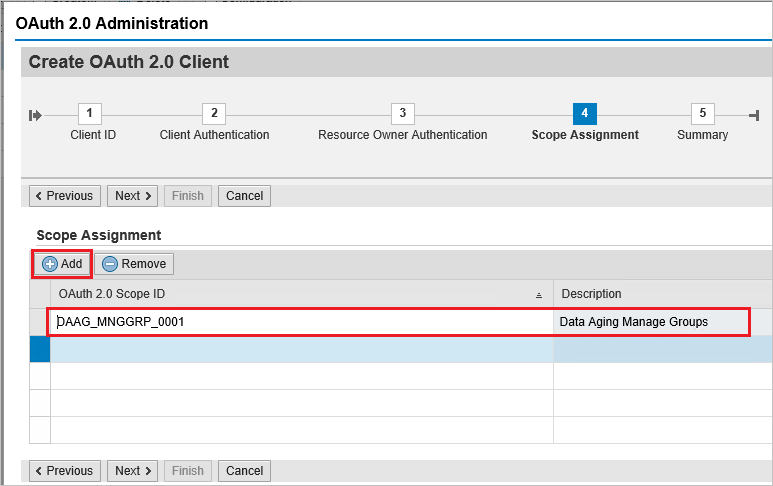

Щелкните Добавить в разделе назначения области, чтобы добавить созданную ранее область

DAAG_MNGGRP_001.

Щелкните Готово.

Next Steps

После настройки Microsoft Entra SAP NetWeaver вы можете применить функцию управления сеансами, которая защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа в режиме реального времени. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью приложений Defender для облака.