Руководство по интеграции единого входа Microsoft Entra с SuccessFactors

В этом руководстве описано, как интегрировать SuccessFactors с идентификатором Microsoft Entra. Интеграция SuccessFactors с идентификатором Microsoft Entra позволяет:

- Контроль доступа к SuccessFactors с помощью идентификатора Microsoft Entra.

- Включите автоматический вход пользователей в SuccessFactors с помощью учетных записей Microsoft Entra.

- Управление учетными записями в одном центральном расположении.

Необходимые компоненты

Чтобы приступить к работе, потребуется следующее.

- Подписка Microsoft Entra. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- Подписка SuccessFactors с поддержкой единого входа.

Описание сценария

В этом руководстве описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- SuccessFactors поддерживает единый вход, инициированный пакетом обновления.

Добавление SuccessFactors из коллекции

Чтобы настроить интеграцию SuccessFactors с идентификатором Microsoft Entra ID, необходимо добавить SuccessFactors из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

- Перейдите к приложениям>Identity>Applications>Enterprise. Новое приложение.

- В разделе Добавление из коллекции в поле поиска введите SuccessFactors.

- Выберите SuccessFactors в области результатов и добавьте это приложение. Подождите несколько секунд, пока приложение не будет добавлено в ваш клиент.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли, а также просмотреть конфигурацию единого входа. Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для SuccessFactors

Настройте и проверьте единый вход Microsoft Entra в SuccessFactors с помощью тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в SuccessFactors.

Чтобы настроить и проверить единый вход Microsoft Entra в SuccessFactors, выполните следующие действия:

- Настройте единый вход Microsoft Entra, чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначьте тестового пользователя Microsoft Entra, чтобы разрешить B.Simon использовать единый вход Microsoft Entra.

- Настройка единого входа в SuccessFactors необходима для настройки параметров единого входа на стороне приложения.

- Создание тестового пользователя SuccessFactors требуется для того, чтобы в SuccessFactors был создан пользователь B.Simon, связанный с представлением microsoft Entra пользователя.

- Проверка единого входа позволяет убедиться в правильности конфигурации.

Настройка единого входа Microsoft Entra

Выполните следующие действия, чтобы включить единый вход Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

Перейдите на страницу интеграции приложений>Identity>Applications>Enterprise SuccessFactors, найдите раздел "Управление" и выберите единый вход.

На странице Выбрать метод единого входа выберите SAML.

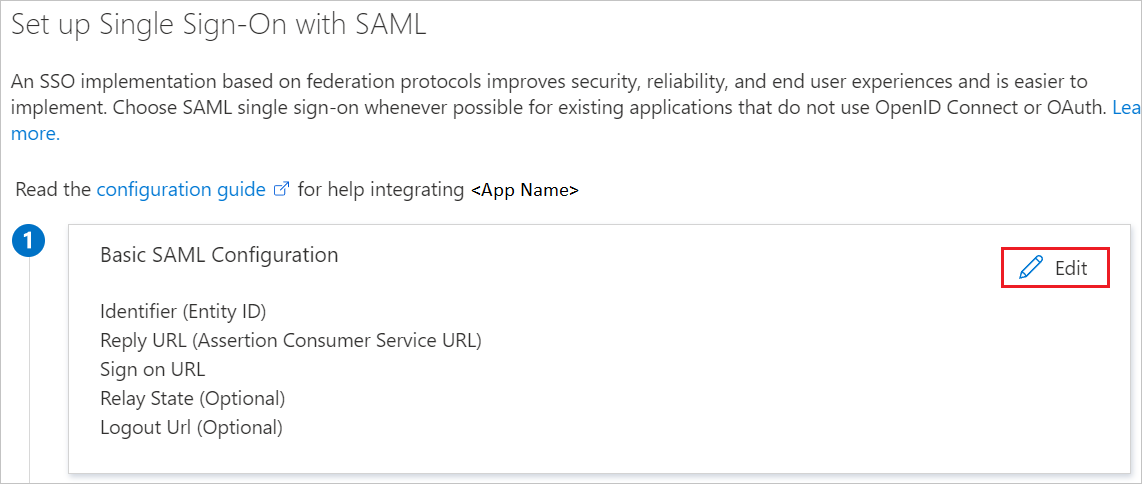

На странице Настройка единого входа с помощью SAML щелкните значок карандаша, чтобы открыть диалоговое окно Базовая конфигурация SAML для изменения параметров.

В разделе Базовая конфигурация SAML выполните приведенные ниже действия.

a. В текстовом поле URL-адрес для входа введите URL-адрес в любом из следующих форматов:

https://<companyname>.successfactors.com/<companyname>https://<companyname>.sapsf.com/<companyname>https://<companyname>.successfactors.eu/<companyname>https://<companyname>.sapsf.eu

b. В текстовом поле Идентификатор введите URL-адрес в одном из следующих форматов:

https://www.successfactors.com/<companyname>https://www.successfactors.comhttps://<companyname>.successfactors.euhttps://www.successfactors.eu/<companyname>https://<companyname>.sapsf.comhttps://hcm4preview.sapsf.com/<companyname>https://<companyname>.sapsf.euhttps://www.successfactors.cnhttps://www.successfactors.cn/<companyname>

c. В текстовое поле URL-адрес ответа введите URL-адрес в любом из следующих форматов:

https://<companyname>.successfactors.com/<companyname>https://<companyname>.successfactors.comhttps://<companyname>.sapsf.com/<companyname>https://<companyname>.sapsf.comhttps://<companyname>.successfactors.eu/<companyname>https://<companyname>.successfactors.euhttps://<companyname>.sapsf.euhttps://<companyname>.sapsf.eu/<companyname>https://<companyname>.sapsf.cnhttps://<companyname>.sapsf.cn/<companyname>

Примечание.

Эти значения приведены для примера. Укажите вместо них фактические значения URL-адреса для входа, идентификатора и URL-адреса ответа. Чтобы узнать эти адреса, обратитесь в службу поддержки клиентов SuccessFactors.

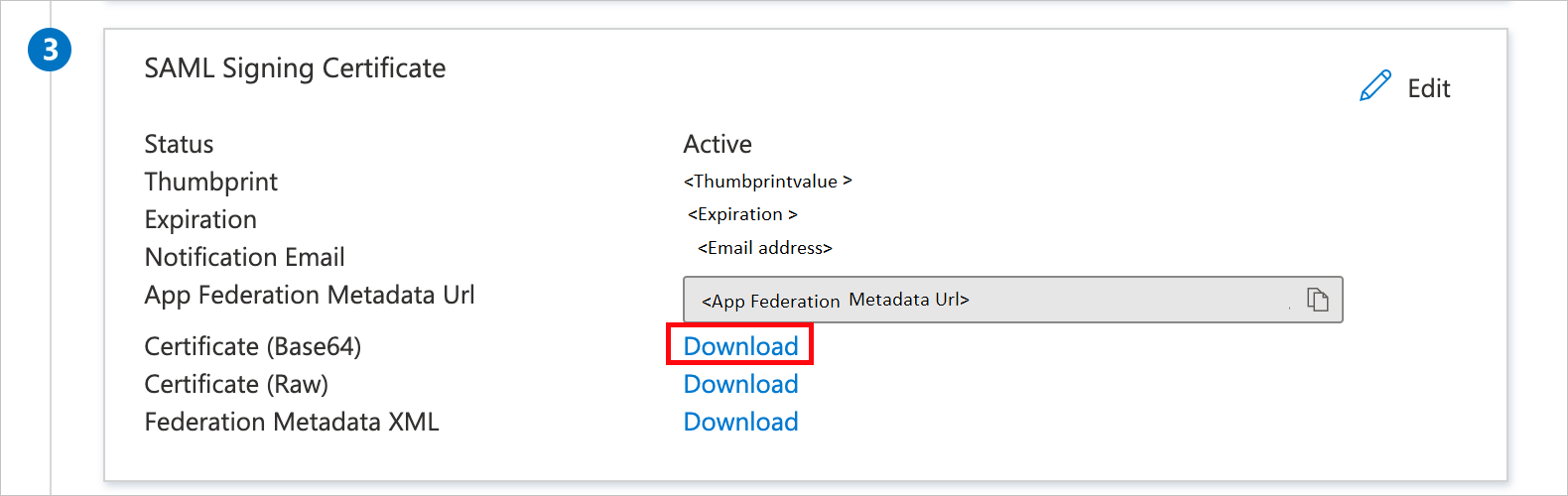

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите пункт Сертификат (Base64) и щелкните Скачать, чтобы скачать сертификат. Сохраните этот сертификат на компьютере.

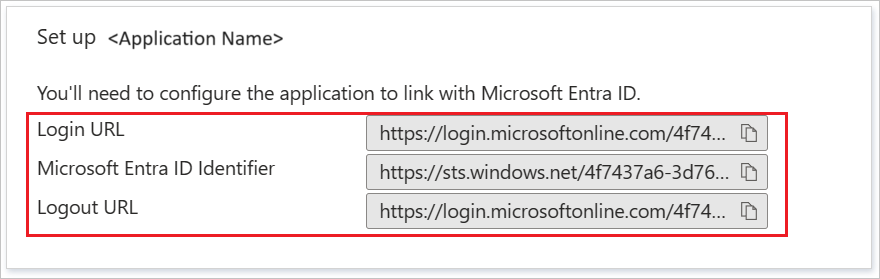

Скопируйте требуемый URL-адрес из раздела Настройка SuccessFactors.

Создание тестового пользователя Microsoft Entra

В этом разделе описано, как создать тестового пользователя B.Simon.

- Войдите в Центр администрирования Microsoft Entra как минимум пользователь Администратор istrator.

- Перейдите ко всем пользователям удостоверений>>.

- Выберите "Создать пользователя>" в верхней части экрана.

- В свойствах пользователя выполните следующие действия.

- В поле "Отображаемое имя" введите

B.Simon. - В поле имени участника-пользователя введите username@companydomain.extensionимя пользователя. Например,

B.Simon@contoso.com. - Установите флажок Показать пароль и запишите значение, которое отображается в поле Пароль.

- Выберите Review + create (Просмотреть и создать).

- В поле "Отображаемое имя" введите

- Выберите Создать.

Назначение тестового пользователя Microsoft Entra

В этом разделе описано, как разрешить пользователю B.Simon использовать единый вход, предоставив этому пользователю доступ к SuccessFactors.

- Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

- Перейдите к Identity Applications Enterprise Application>>SuccessFactors.>

- На странице обзора приложения выберите "Пользователи" и "Группы".

- Выберите Добавить пользователя или группу, а затем в диалоговом окне Добавление назначения выберите Пользователи и группы.

- В диалоговом окне Пользователи и группы выберите B.Simon в списке пользователей, а затем в нижней части экрана нажмите кнопку Выбрать.

- Если пользователям необходимо назначить роль, вы можете выбрать ее из раскрывающегося списка Выберите роль. Если для этого приложения не настроена ни одна роль, будет выбрана роль "Доступ по умолчанию".

- В диалоговом окне Добавление назначения нажмите кнопку Назначить.

Настройка единого входа в SuccessFactors

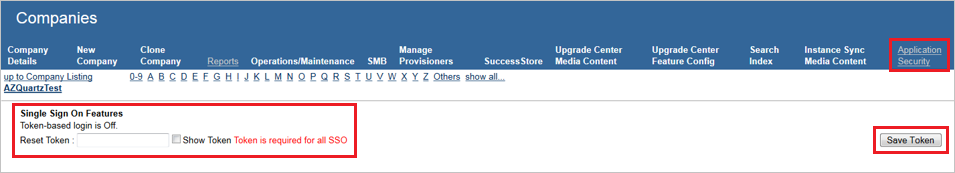

В другом окне веб-браузера войдите на портал администрирования SuccessFactors с правами администратора.

Откройте раздел Application Security (Безопасность приложения) и найдите в нем функцию единого входа.

Введите любое значение в поле Reset Token (Сброс маркера) и нажмите кнопку Save Token (Сохранить маркер), чтобы включить единый вход SAML.

Примечание.

Это значение используется как признак включения. Если здесь сохранено любое значение, единый вход SAML включен. Если сохранено пустое значение, единый вход SAML отключен.

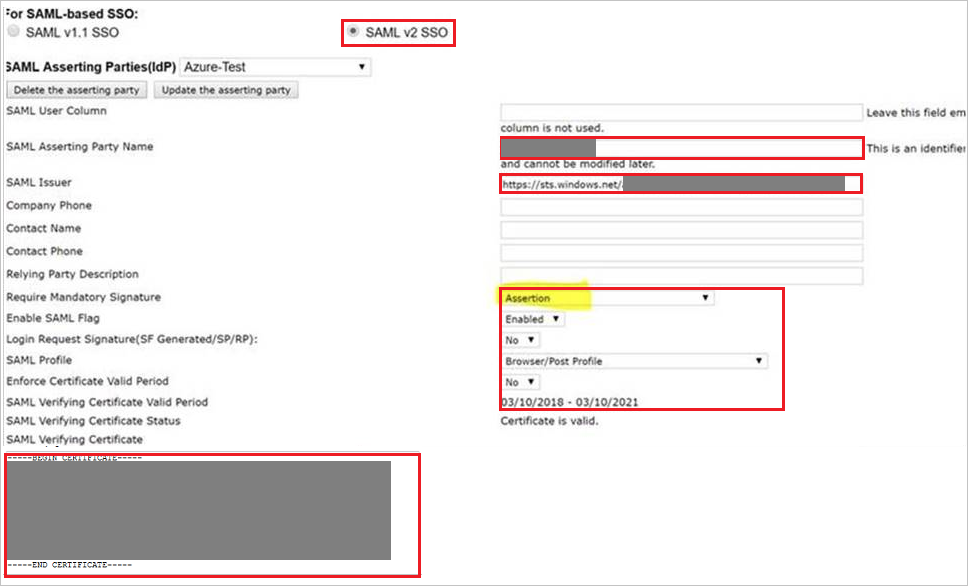

Перейдите на экран, представленный на снимке ниже, и сделайте следующее.

a. Установите переключатель SAML v2 SSO (Единый вход SAML версии 2).

b. Задайте имя утверждающей стороны SAML (например, "Издатель SAML + название компании").

c. В текстовое поле URL-адреса издателя вставьте значение идентификатора Microsoft Entra, скопированное ранее.

d. Выберите Assertion (Утверждение) в качестве значения Require Mandatory Signature (Требуется обязательная подпись).

д) Выберите значение Enabled (Включено) для параметра Enable SAML Flag (Включить флаг SAML).

е) Выберите значение No (Нет) для параметра Login Request Signature (SF Generated/SP/RP) (Подпись запроса на вход (создается SF/SP/RP)).

ж. Выберите значение Browser/Post Profile (Браузер/пост-профилирование) для параметра SAML Profile (Профиль SAML).

h. Выберите значение No (Нет) для параметра Enforce Certificate Valid Period (Применять период действия сертификата).

i. Скопируйте содержимое загруженного файла сертификата с портала Azure и вставьте его в текстовое поле SAML Verifying Certificate (Сертификат для проверки SAML).

Примечание.

Содержимое сертификата должно включать открывающий и закрывающий теги сертификата.

Перейдите в раздел SAML V2 и выполните следующие действия.

a. Выберите значение Yes (Да) для параметра Support SP-initiated Global Logout (Поддержка глобального выхода, инициированного SP).

b. В текстовое поле Global Logout Service URL (LogoutRequest destination) (URL-адрес службы глобального выхода) вставьте значение URL-адреса выхода, скопированное с портала Azure.

c. Выберите значение No (Нет) для параметра Require sp must encrypt all NameID element (Требуется шифрование всех элементов NameID на стороне SP).

d. Выберите значение unspecified (Не определено) для параметра NameID Format (Формат идентификатора имени).

д) Выберите значение Yes (Да) для параметра Enable sp initiated login (AuthnRequest) (Включить вход по требованию SP).

е) В текстовое поле "Отправить" в текстовое поле издателя "Отправка" вставьте значение URL-адреса входа, скопированное ранее.

Чтобы в именах для входа не учитывался регистр, сделайте следующее.

a. Найдите в нижней части экрана раздел Company Settings(Параметры компании).

b. Установите флажок Enable Non-Case-Sensitive Username (Разрешить имя пользователя без учета регистра).

c. Нажмите кнопку Сохранить.

Примечание.

При попытке включить этот параметр система проверит, не возникнут ли повторяющиеся имена для входа SAML. Предположим, что у клиента есть пользователи с именами User1 и user1. Если отменить учет регистра, эти имена будут считаться одинаковыми. В таком случае система выдаст сообщение об ошибке и параметр не будет включен. Клиенту потребуется изменить одно из таких имен пользователя, чтобы они имели различное написание.

Создание тестового пользователя SuccessFactors

Чтобы пользователи Microsoft Entra могли войти в SuccessFactors, они должны быть подготовлены в SuccessFactors. В случае SuccessFactors подготовка пользователей осуществляется вручную.

Чтобы создать пользователей в SuccessFactors, необходимо обратиться в службу поддержки SuccessFactors.

Проверка единого входа

В этом разделе описана конфигурация единого входа Microsoft Entra с помощью следующих параметров.

Щелкните "Тестировать это приложение", вы будете перенаправлены по URL-адресу для входа в SuccessFactors, где можно инициировать поток входа.

Перейдите по URL-адресу для входа в SuccessFactors и инициируйте поток входа.

Вы можете использовать портал "Мои приложения" корпорации Майкрософт. Щелкнув плитку SuccessFactors на портале "Мои приложения", вы перейдете по URL-адресу для входа в SuccessFactors. Дополнительные сведения о портале "Мои приложения" см. в этой статье.

Следующие шаги

После настройки SuccessFactors можно применять элементы управления сеансами, которые защищают от хищения и несанкционированного доступа к конфиденциальным данным вашей организации в режиме реального времени. Элементы управления сеансом являются расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью приложений Defender для облака.