Учебник. Необходимые компоненты для групп доступности в нескольких подсетях (SQL Server на виртуальных машинах Azure)

Применимо к:SQL Server на виртуальной машине Azure

Совет

Существует множество методов развертывания группы доступности. Упрощение развертывания и устранение необходимости использования Azure Load Balancer или распределенного сетевого имени (DNN) для группы доступности AlwaysOn путем создания виртуальных машин SQL Server в нескольких подсетях в одной виртуальной сети Azure. Если вы уже создали группу доступности в одной подсети, ее можно перенести в среду с несколькими подсетами.

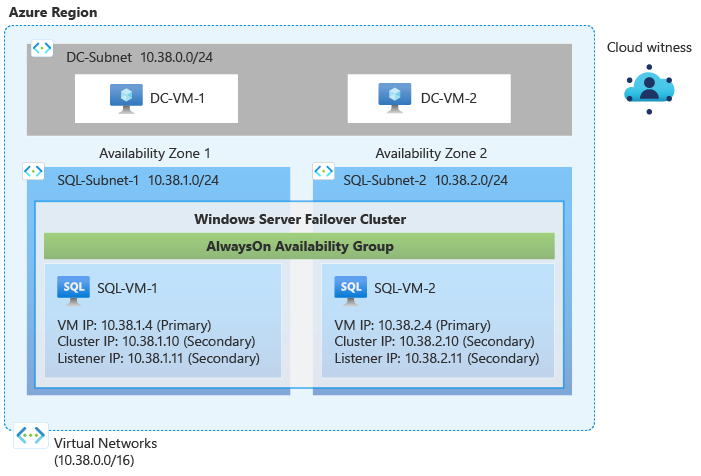

В этом учебнике показано, как настроить необходимые компоненты для создания группы доступности AlwaysOn в нескольких подсетях для SQL Server на виртуальных машинах Azure. По завершении работы с этим учебником у вас будет контроллер домена на двух виртуальных машинах Azure, две виртуальные машины SQL Server в нескольких подсетях и учетная запись хранения в одной группе ресурсов.

Оценка времени. При работе с этим учебником вы создадите несколько ресурсов в Azure, на что потребуется не более 30 минут.

На следующей схеме показаны ресурсы, развертываемые в этом учебнике:

Предварительные требования

Для работы с этим учебником требуется:

- Подписка Azure. Вы можете создать бесплатную учетную запись Azure или активировать преимущества для подписчиков Visual Studio.

- Базовое понимание групп доступности Always On в SQL Server и навыки работы с ними.

Создание группы ресурсов

Чтобы создать группу ресурсов на портале Azure, сделайте следующее:

Войдите на портал Azure.

Выберите + Создать ресурс, чтобы создать ресурс на портале.

Введите группа ресурсов в поле поиска на Marketplace и выберите плитку Группа ресурсов от Майкрософт. Выберите Создать на странице Группа ресурсов.

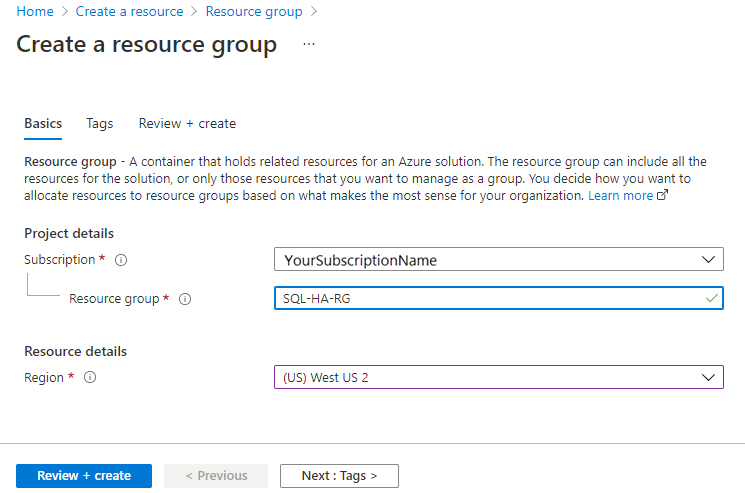

На странице Создание группы ресурсов введите значения для создания группы ресурсов:

- Выберите соответствующую подписку Azure в раскрывающемся списке.

- Укажите имя группы ресурсов, например SQL-HA-RG.

- Выберите регион в раскрывающемся списке, например Западная часть США 2. Обязательно разверните в этом расположении все последующие ресурсы.

- Выберите Просмотреть и создать, чтобы просмотреть параметры ресурсов, и выберите Создать, чтобы создать группу ресурсов.

Создание сети и подсетей

Затем создайте виртуальную сеть и три подсети. Дополнительные сведения см. в статье Общие сведения о виртуальных сетях.

Чтобы создать виртуальную сеть на портале Azure, сделайте следующее:

Перейдите к своей группе ресурсов на портале Azure и выберите + Создать.

Введите виртуальная сеть в поле поиска на Marketplace и выберите плитку виртуальная сеть от Майкрософт. Выберите Создать на странице Виртуальная сеть.

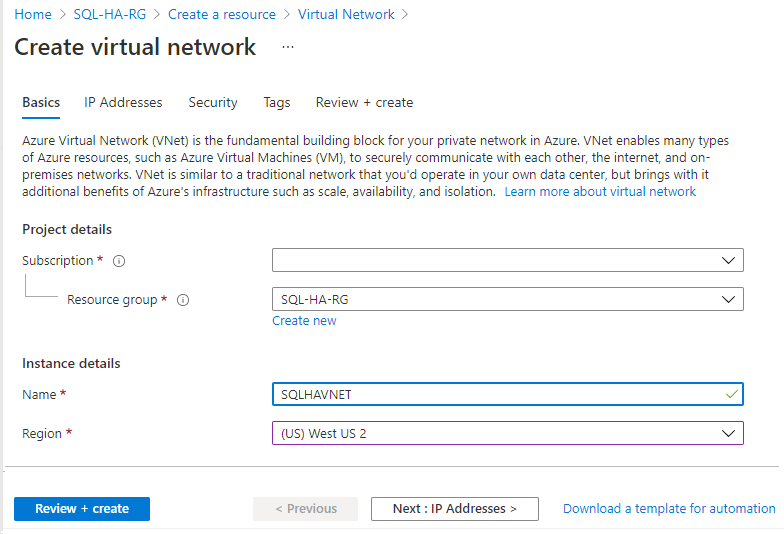

В диалоговом окне Создание виртуальной сети введите или следующие сведения на вкладке Основы:

- В разделе Сведения о проекте выберите соответствующую подписку Azure и созданную ранее группу ресурсов, например SQL-HA-RG.

- В разделе Сведения об экземпляре укажите имя виртуальной сети, например SQLHAVNET, и выберите тот же регион, который используется для группы ресурсов, в раскрывающемся списке.

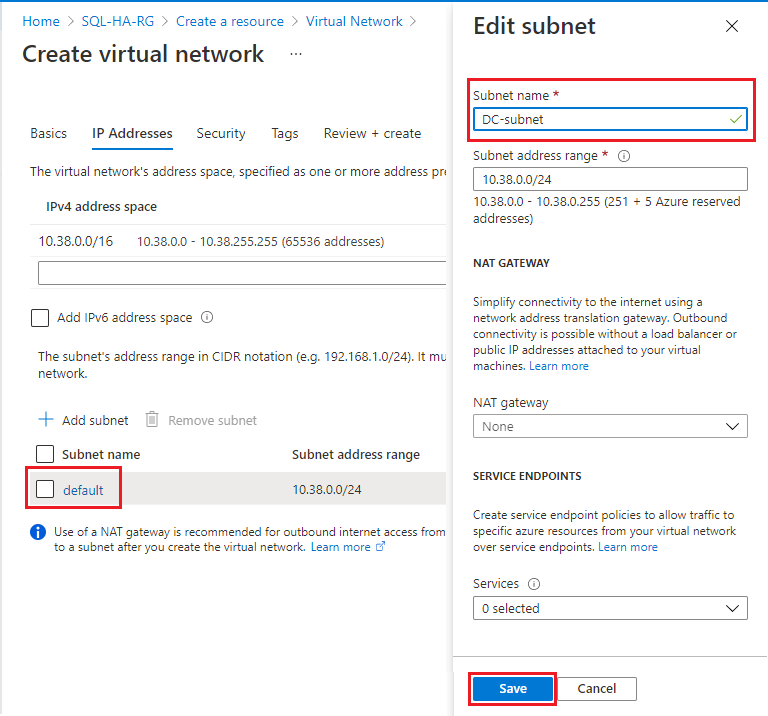

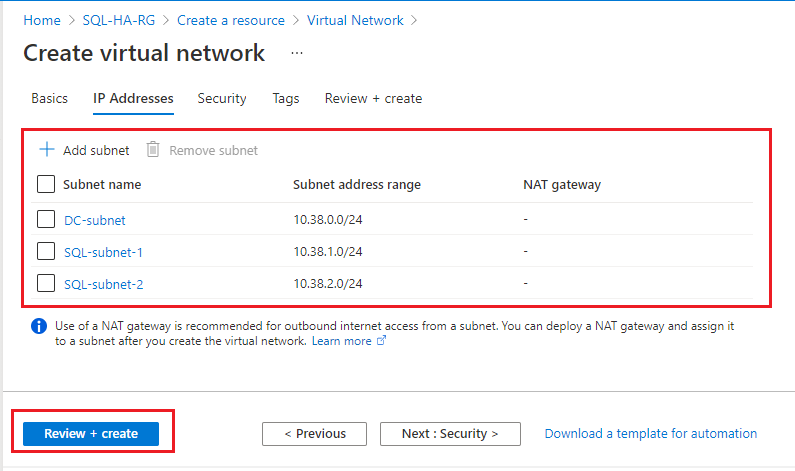

На вкладке IP-адреса выберите подсеть default, чтобы открыть страницу Изменение подсети. Измените имя на DC-subnet, чтобы использовать его для подсети контроллера домена. Щелкните Сохранить.

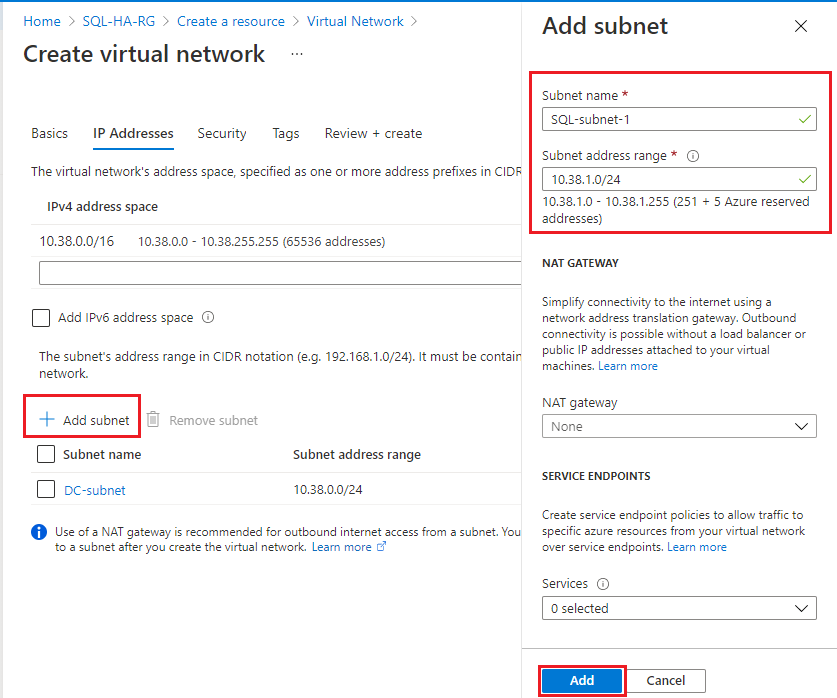

Выберите + Добавить подсеть, чтобы добавить дополнительную подсеть к первой виртуальной машине SQL Server, и введите следующие значения:

- Укажите значение для параметра Имя подсети, например SQL-subnet-1.

- Укажите уникальный диапазон адресов подсети в адресном пространстве виртуальной сети. Например, можно выполнить итерацию третьего октета диапазона адресов подсети контроллера домена по значению 1.

- Например, если для DC-subnet вы используете диапазон 10.38.0.0/24, введите диапазон IP-адресов

10.38.1.0/24для SQL-subnet-1. - Аналогично, если для DC-subnet используется диапазон IP-адресов 10.5.0.0/24, введите

10.5.1.0/24для новой подсети.

- Например, если для DC-subnet вы используете диапазон 10.38.0.0/24, введите диапазон IP-адресов

- Выберите Добавить, чтобы добавить новую подсеть.

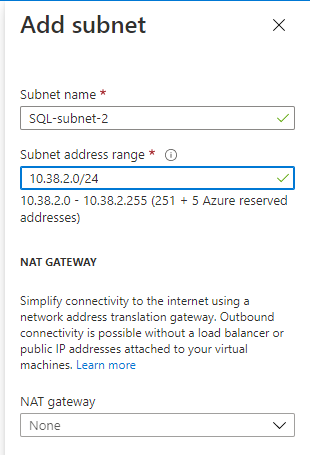

Повторите предыдущий шаг, чтобы добавить дополнительный уникальный диапазон подсети для второй виртуальной машины SQL Server VM с именем SQL-subnet-2. Вы можете снова выполнить итерацию третьего октета.

- Например, если диапазон IP-адресов dc-subnet равен 10.38.0.0/24, а для вашей подсети SQL-подсеть-1 — 10.38.1.0/24, а затем введите

10.38.2.0/24новую подсеть. - Аналогичным образом, если диапазон IP-адресов DC-subnet равен 10.5.0.0/24, а для sql-подсети-1 — 10.5.1.0/24, а затем введите диапазон

10.5.2.0/24IP-адресов для SQL-подсети-2.

- Например, если диапазон IP-адресов dc-subnet равен 10.38.0.0/24, а для вашей подсети SQL-подсеть-1 — 10.38.1.0/24, а затем введите

После добавления второй подсети просмотрите имена и диапазоны подсети (ваши диапазоны могут отличаться от приведенных на рисунке). Если все верно, нажмите Просмотреть и создать и Создать, чтобы создать виртуальную сеть.

Вы вернетесь к панели мониторинга портала Azure и получите уведомление о создании сети.

Создание контроллеров домена

После подготовки сети и подсетей создайте виртуальную машину (или две для обеспечения высокой доступности) и настройте ее в качестве контроллера домена.

Создание виртуальных машин контроллера домена

Чтобы создать виртуальные машины контроллера домена на портале Azure, сделайте следующее:

Перейдите к своей группе ресурсов на портале Azure и выберите + Создать.

Введите Windows Server в поле поиска на Marketplace.

На плитке Windows Server от Майкрософт разверните раскрывающийся список Создать и выберите образ Windows Server 2016 Datacenter.

Заполните значения на странице Создание виртуальной машины, чтобы создать виртуальную машину контроллера домена, например DC-VM-1. При необходимости создайте дополнительную виртуальную машину, например DC-VM-2, чтобы обеспечить высокий уровень доступности для доменных служб Active Directory. Используйте значения из следующей таблицы, чтобы создать виртуальные машины:

Поле Значение Подписка Ваша подписка Группа ресурсов SQL-HA-RG Имя виртуальной машины Первый контроллер домена: DC-VM-1.

Второй контроллер домена DC-VM-2.Регион Расположение, в котором развернута группа ресурсов и виртуальная сеть. Параметры доступности Зона доступности

Для регионов Azure, которые не поддерживают Зоны доступности, используйте группы доступности. Создайте группу доступности и поместите все виртуальные машины, созданные с помощью этого учебника, в эту группу доступности.Зона доступности Укажите 1 для DC-VM-1.

Укажите 2 для DC-VM-2.Размер D2s_v3 (2 виртуальных ЦП, 8 ГБ ОЗУ) Имя пользователя DomainAdmin Пароль Contoso!0000 Общедоступные входящие порты Разрешить выбранные порты Выбрать входящие порты RDP (3389) Тип диска ОС SSD (цен. категория "Премиум") (локально избыточное хранилище) Виртуальная сеть SQLHAVNET Подсеть DC-subnet Общедоступный IP-адрес То же имя, что и имя виртуальной машины, например DC-VM-1 или DC-VM-2 Группа безопасности сети сетевого адаптера Basic Общедоступные входящие порты Разрешить выбранные порты Выбрать входящие порты RDP (3389) Диагностика загрузки Включена с управляемой учетной записью хранения (рекомендуется). Azure уведомит вас о том, что виртуальные машины созданы и готовы к использованию.

Настройка контроллера домена

Когда виртуальные машины контроллера домена будут готовы, настройте его для домена corp.contoso.com.

Чтобы настроить DC-VM-1 в качестве контроллера домена, сделайте следующее:

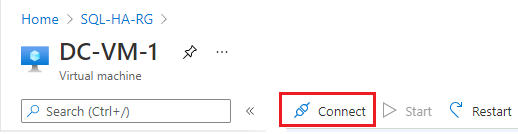

Перейдите к своей группе ресурсов на портале Azure и выберите виртуальную машину DC-VM-1.

На странице DC-VM-1 выберите Подключиться, чтобы скачать RDP-файл для доступа через удаленный рабочий стол, а затем откройте файл.

Подключитесь к сеансу протокола удаленного рабочего стола с помощью настроенной учетной записи администратора (DomainAdmin) и пароля (Contoso!0000).

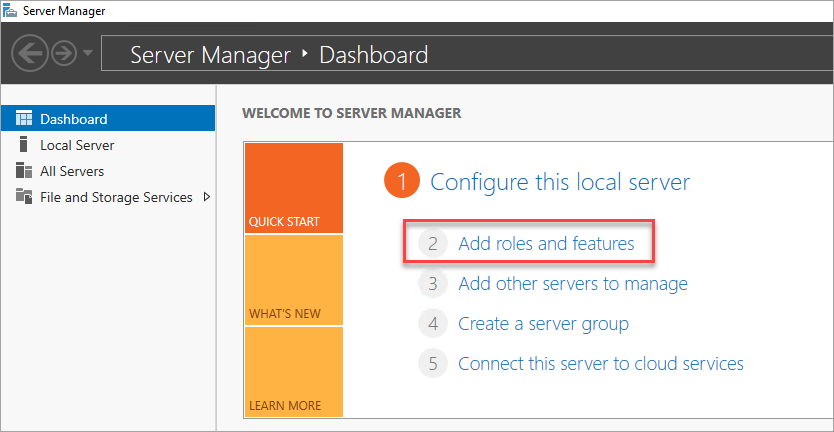

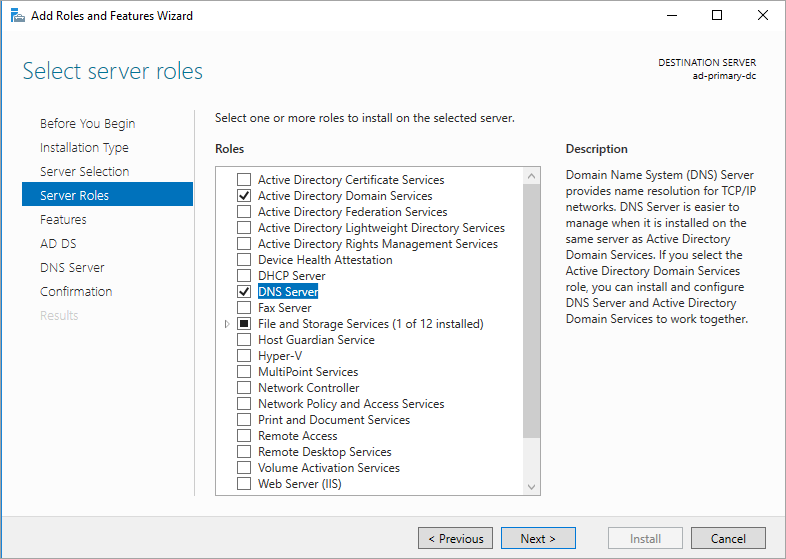

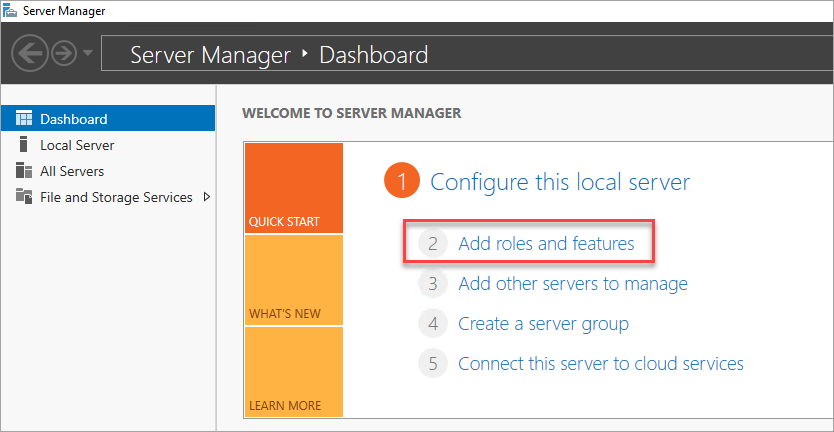

Откройте панель мониторинга диспетчера серверов (уже может быть открыта по умолчанию) и выберите Добавить роли и компоненты.

Нажимайте Далее, пока не откроется раздел Роли сервера.

Выберите роли Доменные службы Active Directory и DNS-сервер. При появлении запроса добавьте требуемые для этих ролей дополнительные компоненты.

Примечание.

Windows предупреждает о том, что статического IP-адреса не существует. Если вы тестируете конфигурацию, нажмите кнопку Продолжить. Для рабочих сценариев на портале Azure установите статический IP-адрес или используйте PowerShell для установки статического IP-адреса компьютера контроллера домена.

Нажимайте Далее, пока не откроется раздел Подтверждение. Установите флажок Автоматически перезапускать конечный сервер, если это потребуется.

Нажмите Установить.

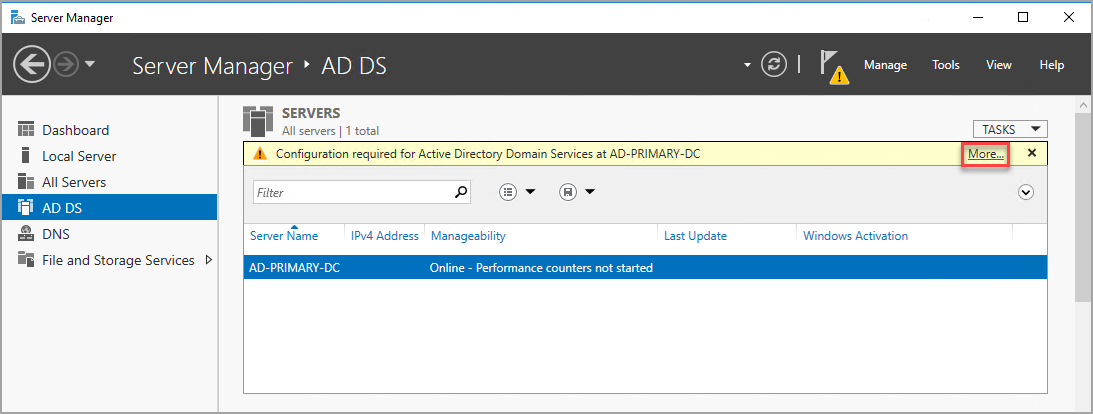

После установки компонентов вернитесь к панели мониторинга Диспетчер серверов .

Выберите новый вариант AD DS на левой панели.

Щелкните ссылку Дополнительно на желтой панели предупреждений.

В столбце Действие диалогового окна Все сведения о задаче сервера выберите Повысить роль этого сервера до уровня контроллера домена.

В мастере настройки доменных служб Active Directoryиспользуйте следующие значения:

Страница Параметр Конфигурация развертывания Добавить новый лес

Имя корневого домена = corp.contoso.comПараметры контроллера домена Пароль DSRM = Contoso!0000

Подтверждение пароля = Contoso!0000Нажимайте кнопку Далее, чтобы пройти остальные страницы мастера. Убедитесь, что на странице Проверка готовности отображается следующее сообщение: Все проверки готовности успешно завершены. Можно просмотреть все применимые предупреждающие сообщения, хотя для продолжения установки это и не обязательно.

Нажмите Установить. Виртуальная машина DC-VM-1 автоматически перезапускается.

Указание IP-адреса DNS

Используйте основной контроллер домена для DNS. Для этого укажите частный IP-адрес виртуальной машины, используемой для основного контроллера домена.

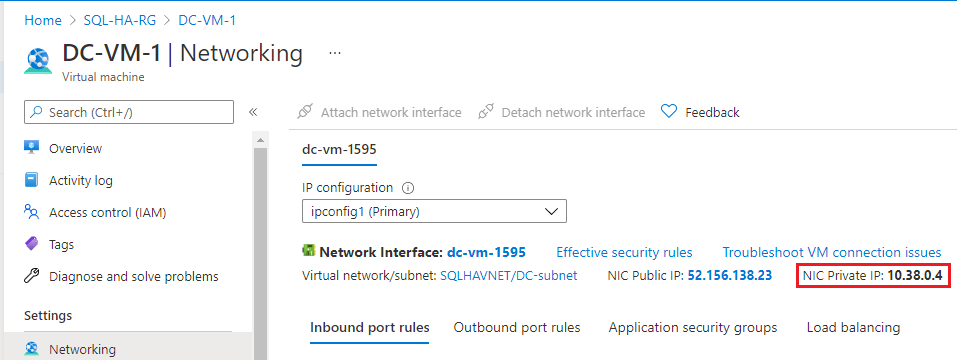

Чтобы определить частный IP-адрес виртуальной машины на портале Azure, сделайте следующее:

- Перейдите к группе ресурсов на портале Azure и выберите основной контроллер домена, например DC-VM-1.

- На странице DC-VM-1 выберите Сеть в области Параметры.

- Запишите частный IP-адрес сетевой карты. Используйте этот IP-адрес в качестве DNS-сервера для других виртуальных машин. На рисунке с примером приведен частный IP-адрес 10.38.0.4.

Настройка DNS виртуальной сети

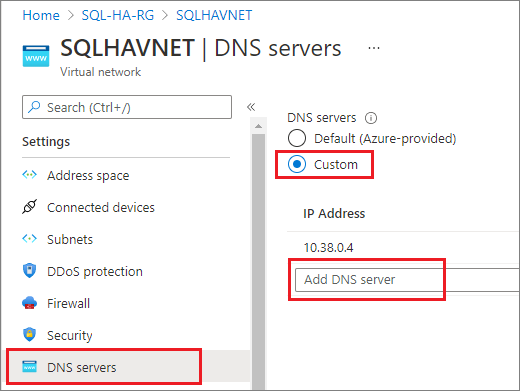

После создания первого контроллера домена и включения DNS настройте виртуальную сеть для использования этой виртуальной машины для DNS.

Чтобы настроить виртуальную сеть для DNS, сделайте следующее:

- Перейдите к группе ресурсов на портале Azureи выберите виртуальную сеть, например SQLHAVNET.

- Выберите DNS-серверы в области Параметры и выберите Пользовательский.

- Введите частный IP-адрес, указанный ранее в поле IP-адрес, например

10.38.0.4. - Щелкните Сохранить.

Настройка второго контроллера домена

После перезапуска основного контроллера домена можно настроить второй контроллер домена для обеспечения высокой доступности. Если вы не хотите настраивать второй контроллер домена, пропустите этот шаг. Однако второй контроллер домена рекомендуется использовать в рабочих средах.

Задайте предпочитаемый адрес DNS-сервера, присоединитесь к домену, а затем настройте дополнительный контроллер домена.

Настройка предпочитаемого адреса DNS-сервера

Предпочтительный DNS-адрес dns-сервера не должен обновляться непосредственно на виртуальной машине, его следует изменить с портала Azure, PowerShell или Azure CLI. Ниже описано, как внести изменения на портал Azure.

Войдите на портал Azure.

В поле поиска в верхней части портала введите Сетевой интерфейс. В результатах поиска выберите Сетевые интерфейсы.

Выберите сетевой интерфейс для второго контроллера домена, для которого требуется просмотреть или изменить параметры из списка.

В разделе Параметры выберите DNS-серверы.

Выберите один из вариантов:

Inherit from virtual network (Наследовать от виртуальной сети). Выберите этот вариант, чтобы наследовать параметры DNS-сервера, определенные для виртуальной сети, которой назначен сетевой интерфейс. Это автоматически наследует основной контроллер домена в качестве DNS-сервера.

Custom (Пользовательские). Вы можете настроить собственный DNS-сервер для разрешения имен в нескольких виртуальных сетях. Введите IP-адрес сервера, который будет использоваться в качестве DNS-сервера. Указанный адрес DNS-сервера назначается только этому сетевому интерфейсу и переопределяет любые параметры DNS для виртуальной сети, которой назначен сетевой интерфейс. Если выбрать настраиваемый, введите IP-адрес основного контроллера домена, например

10.38.0.4.

Щелкните Сохранить.

При использовании настраиваемого DNS-сервера вернитесь к виртуальной машине на портале Azure и перезапустите виртуальную машину.

Присоединение к домену.

Затем присоединитесь к домену corp.contoso.com. Для этого выполните следующие действия.

- Удаленно подключитесь к виртуальной машине с помощью учетной записи BUILTIN\DomainAdmin. Эта учетная запись совпадает с тем, что используется при создании виртуальных машин контроллера домена.

- В диспетчере серверов выберите Локальный сервер.

- Выберите WORKGROUP.

- В разделе Имя компьютера нажмите кнопку Изменить.

- Установите флажок Домен и введите в текстовом поле corp.contoso.com. Щелкните ОК.

- Во всплывающем диалоговом окне Безопасность Windows укажите имя (CORP\DomainAdmin) и пароль (Contoso!0000) учетной записи администратора домена по умолчанию.

- При появлении сообщения "Добро пожаловать на домен corp.contoso.com" нажмите кнопку ОК.

- Нажмите кнопку Закрыть, а затем Перезагрузить сейчас во всплывающем диалоговом окне.

Настройка контроллера домена

После присоединения сервера к домену его можно настроить в качестве второго контроллера домена. Для этого выполните следующие действия.

Если вы еще не подключились, откройте сеанс удаленного рабочего стола с подключением к дополнительному контроллеру домена и откройте панель мониторинга диспетчер серверов (которая может быть открыта по умолчанию).

Щелкните ссылку Добавление ролей и компонентов на панели мониторинга.

Нажимайте Далее, пока не откроется раздел Роли сервера.

Выберите роли Доменные службы Active Directory и DNS-сервер. При появлении запроса добавьте требуемые для этих ролей дополнительные компоненты.

После установки компонентов вернитесь к панели мониторинга Диспетчер серверов .

Выберите новый вариант AD DS на левой панели.

Щелкните ссылку Дополнительно на желтой панели предупреждений.

В столбце Действие диалогового окна Все сведения о задаче сервера выберите Повысить роль этого сервера до уровня контроллера домена.

На вкладке Конфигурация развертывания установите переключатель Добавить контроллер домена в существующий домен.

Нажмите кнопку Выбрать.

Подключитесь, используя учетную запись администратора (CORP.CONTOSO.COM\domainadmin) и ее пароль (Contoso!0000).

В разделе Выберите домен в лесу щелкните свой домен, а затем нажмите ОК.

В разделе Параметры контроллера домена используйте значения по умолчанию и задайте пароль DSRM.

Примечание.

На странице Параметры DNS может отобразиться предупреждение о том, что делегирование для этого DNS-сервера создать невозможно. В нерабочей среде это предупреждение можно игнорировать.

Нажимайте кнопку Далее до тех пор, пока не откроется вкладка Предварительные требования. Щелкните Установить.

После завершения изменений конфигурации перезапустите сервер.

Добавьте IP-адрес второго контроллера домена к DNS

После настройки второго домена контроллера выполните те же шаги, чтобы определить частный IP-адрес виртуальной машины и добавить частный IP-адрес в качестве дополнительного пользовательского DNS-сервера в виртуальной сети группы ресурсов. Добавление дополнительного DNS-сервера на портале Azure обеспечивает избыточность службы DNS.

Настройка учетных записей в домене

После настройки контроллеров домена и DNS-серверов на портале Azure создайте учетные записи домена для пользователя, который устанавливает SQL Server, и для учетной записи службы SQL Server.

Настройте две учетные записи в общей сложности, одну учетную запись установки, а затем учетную запись службы для обеих виртуальных машин SQL Server. Например, используйте значения в следующей таблице для учетных записей:

| Учетная запись | ВМ | Полное имя домена | Описание |

|---|---|---|---|

| Установка | Оба варианта | Corp\Install | Войдите на любую виртуальную машину с помощью этой учетной записи, чтобы настроить кластер и группу доступности. |

| SQLSvc | Оба варианта | Corp\SQLSvc | Используйте эту учетную запись для службы SQL Server на обеих виртуальных машинах SQL Server. |

Для создания каждой учетной записи сделайте следующее:

Подключитесь к виртуальной машине основного контроллера домена, например DC-VM-1.

На панели Диспетчер серверов выберите Средства, а затем нажмите Центр администрирования Active Directory.

Выберите corp (local) в левой области.

В области Задачи справа выберите Создать и нажмите Пользователь.

Введите новую учетную запись пользователя и задайте сложный пароль. Для нерабочей среды задайте неограниченный срок действия учетной записи пользователя.

Нажмите кнопку ОК, чтобы создать пользователя.

Повторите эти действия, чтобы создать все учетные записи.

Представление учетной записи разрешений на установку

После создания учетных записей предоставьте учетной записи установки необходимые разрешения домена, чтобы учетная запись могла создавать объекты в AD.

Чтобы предоставить разрешения учетной записи установки, выполните следующие действия.

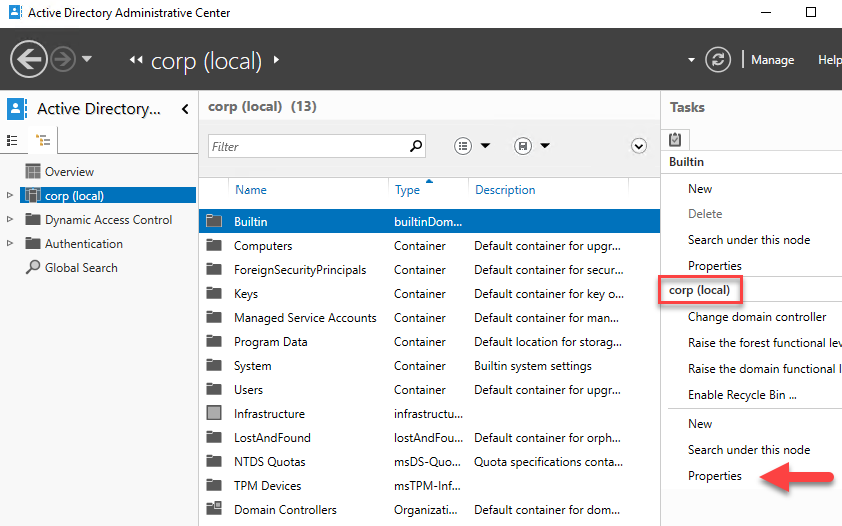

Откройте Центр администрирования Active Directory из диспетчера серверов (если он еще не открыт).

Выберите corp (local) в левой области.

В области задач справа убедитесь, что в раскрывающемся списке отображается corp (local), а затем выберите "Свойства" в разделе "Свойства".

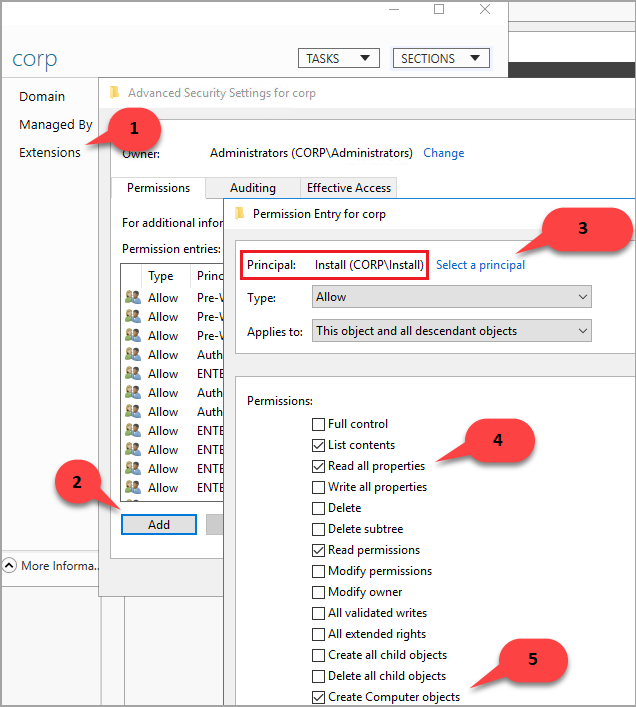

Выберите Расширения, затем нажмите кнопку Дополнительно на вкладке Безопасность.

В диалоговом окне Дополнительные параметры безопасности для предприятия нажмите кнопку Добавить.

Щелкните Выбрать субъект, найдите CORP\Install и нажмите кнопку ОК.

Установите флажки рядом с пунктами Чтение всех свойств и Создать объекты компьютера.

Нажмите кнопку ОК, а затем еще раз нажмите кнопку ОК. Закройте окно свойств corp.

После завершения настройки Active Directory и объектов пользователей можно создать виртуальные машины SQL Server.

Создание виртуальных машин SQL Server

После настройки AD, DNS и учетных записей пользователей можно создать виртуальные машины SQL Server. Для простоты используйте образы виртуальных машин SQL Server в Marketplace.

Но перед созданием виртуальных машин SQL Server учтите следующие аспекты проектирования:

Доступность — зоны доступности

Для обеспечения наивысшего уровня избыточности, устойчивости и доступности развертывайте виртуальные машины в отдельных Зонах доступности. Зоны доступности — уникальные физические расположения в пределах одного региона Azure. Каждая зона состоит из одного или нескольких центров обработки данных, оснащенных независимыми системами электроснабжения и охлаждения, а также сетевыми инфраструктурами. Для регионов Azure, которые еще не поддерживают Зоны доступности, используйте группы доступности. Разместите все виртуальные машины в одной группе доступности.

Хранилище — управляемые диски Azure

Для хранилища виртуальных машин используйте управляемые диски Azure. Корпорация Майкрософт рекомендует использовать Управляемые диски для виртуальных машин SQL Server, так как они управляют хранением в фоновом режиме. Дополнительные сведения см. в статье Общие сведения об управляемых дисках Azure.

Сеть — частные IP-адреса в рабочей среде

В этом руководстве для виртуальных машин используются общедоступные IP-адреса. Общедоступный IP-адрес позволяет удаленно подключаться через Интернет непосредственно к виртуальной машине, что облегчает настройку. Корпорация Майкрософт рекомендует использовать в рабочих средах только частные IP-адреса для снижения уязвимости ресурса виртуальной машины с экземпляром SQL Server.

Сеть — одна сетевая карта на сервер

Используйте одну сетевую карту на сервер (узел кластера). Сеть Azure имеет физическую избыточность, что делает ненужными дополнительные сетевые карты в отказоустойчивом кластере на виртуальной машине Azure. Отчет проверки кластера предупреждает, что узлы доступны только в одной сети. Это предупреждение можно проигнорировать, если отказоустойчивый кластер развернут на виртуальных машинах Azure.

Чтобы создать виртуальные машины, сделайте следующее:

Перейдите к своей группе ресурсов на портале Azure и выберите + Создать.

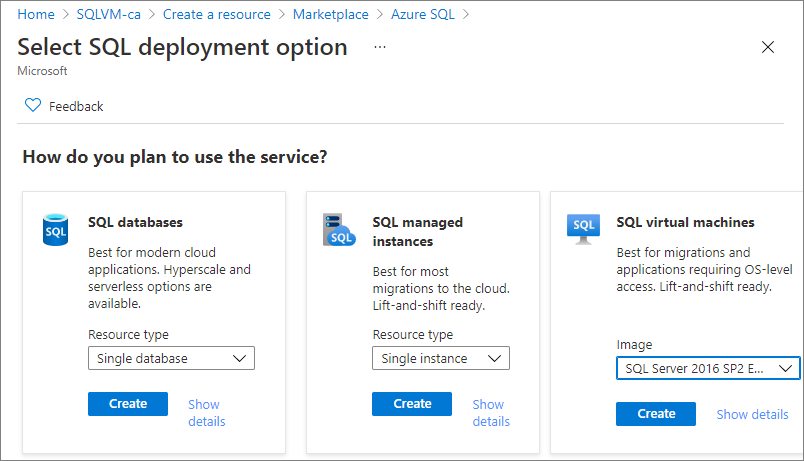

Выполните поиск по строку Azure SQL и выберите Azure SQL от Майкрософт.

На странице SQL Azure выберите Создать и выберите образ SQL Server 2016 SP2 Enterprise на базе Windows Server 2016 из раскрывающегося списка.

Воспользуйтесь следующей таблицей, чтобы внести значения на странице Создание виртуальной машины и создать обе виртуальные машины SQL Server, например SQL-VM-1 и SQL-VM-2 (ваши IP-адреса могут отличаться от примеров в таблице):

| Конфигурация | SQL-VM-1 | SQL-VM-2 |

|---|---|---|

| Образ коллекции | SQL Server 2016 SP2 Enterprise на базе Windows Server 2016 | SQL Server 2016 SP2 Enterprise на базе Windows Server 2016 |

| Основные сведения о виртуальных машинах | Имя = SQL-VM-1 Имя пользователя = DomainAdmin Пароль = Contoso!0000 Подписка = ваша подписка Группа ресурсов = SQL-HA-RG Расположение = ваше расположение Azure |

Имя = SQL-VM-2 Имя пользователя = DomainAdmin Пароль = Contoso!0000 Подписка = ваша подписка Группа ресурсов = SQL-HA-RG Расположение = ваше расположение Azure |

| Размер виртуальной машины | РАЗМЕР = E2ds_v4 (2 виртуальных ЦП, 16 ГБ ОЗУ) |

РАЗМЕР = E2ds_v4 (2 виртуальных ЦП, 16 ГБ ОЗУ) |

| Параметры виртуальной машины | Параметры высокой доступности = Зона доступности Зона доступности = 1 Общедоступные входящие порты = Разрешить выбранные порты Выбрать входящие порты = RDP (3389) Тип диска ОС = SSD уровня "Премиум" (локально избыточное хранилище) Виртуальная сеть = SQLHAVNET Подсеть = SQL-subnet-1(10.38.1.0/24) Общедоступный IP-адрес = Создается автоматически. Группа безопасности сети NIC = Базовая Общедоступные входящие порты = разрешить выбранные порты Выбрать входящие порты = RDP (3389) Диагностика загрузки = Включить с управляемой учетной записью хранения (рекомендуется) |

Параметры высокой доступности = Зона доступности Зона доступности = 2 Общедоступные входящие порты = Разрешить выбранные порты Выбрать входящие порты = RDP (3389) Тип диска ОС = SSD уровня "Премиум" (локально избыточное хранилище) Виртуальная сеть = SQLHAVNET Подсеть = SQL-subnet-2(10.38.2.0/24) Общедоступный IP-адрес = Создается автоматически. Группа безопасности сети NIC = Базовая Общедоступные входящие порты = разрешить выбранные порты Выбрать входящие порты = RDP (3389) Диагностика загрузки = Включить с управляемой учетной записью хранения (рекомендуется) |

| Параметры SQL Server | Подключение к SQL = закрытое (в виртуальной сети) Порт = 1433 Проверка подлинности SQL = отключено Интеграция Azure Key Vault = Отключение Оптимизация службы хранилища = Транзакционная обработка Данные SQL = 1024 ГиБ, 5000 операций ввода-вывода в секунду, 200 МБ/с Журнал SQL = 1024 ГиБ, 5000 операций ввода-вывода в секунду, 200 МБ/с SQL TempDb = Использовать локальный диск SSD Автоматическое исправление = воскресенье в 2:00 Автоматическая архивация = Отключить |

Подключение к SQL = закрытое (в виртуальной сети) Порт = 1433 Проверка подлинности SQL = отключено Интеграция Azure Key Vault = Отключение Оптимизация службы хранилища = Транзакционная обработка Данные SQL = 1024 ГиБ, 5000 операций ввода-вывода в секунду, 200 МБ/с Журнал SQL = 1024 ГиБ, 5000 операций ввода-вывода в секунду, 200 МБ/с SQL TempDb = Использовать локальный диск SSD Автоматическое исправление = воскресенье в 2:00 Автоматическая архивация = Отключить |

Примечание.

Такие рекомендуемые размеры виртуальных машин предназначены только для тестирования групп доступности в Виртуальных машинах Azure. Рекомендации по размеру для оптимизированных рабочих нагрузок см. в статье с рекомендациями производительности для SQL Server на виртуальных машинах Azure.

Настройка виртуальных машин SQL Server

После завершения создания виртуальной машины настройте виртуальные машины SQL Server, добавив дополнительный IP-адрес для каждой виртуальной машины, а затем присоединив их к домену.

Добавление дополнительных IP-адресов к виртуальным машинам SQL Server

В среде с несколькими подсетями назначьте дополнительные IP-адреса каждой виртуальной машине SQL Server, которая будет использоваться для прослушивателя группы доступности, а для Windows Server 2016 и более ранних версий также назначьте дополнительные IP-адреса каждой виртуальной машине SQL Server для IP-адреса кластера. Это устранит необходимость в Azure Load Balancer, который обязательно использовать в среде с одной подсетью.

В Windows Server 2016 и более ранних версий вам нужно назначить дополнительный IP-адрес каждой виртуальной машине SQL Server для использования в качестве IP-адреса кластера Windows, так как кластер использует имя сети кластера, а не имя распределенной сети (DNN) по умолчанию, реализованное в Windows Server 2019. При использовании DNN объект имени кластера (CNO) автоматически регистрируется с IP-адресами всех узлов кластера, устраняя необходимость в выделенном IP-адресе кластера Windows.

Если вы используете Windows Server 2016 и более ранних версий, выполните действия в этом разделе, чтобы назначить дополнительный IP-адрес каждой виртуальной машине SQL Server и для прослушивателя группы доступности, и для кластера.

Если вы используете Windows Server 2019 или более поздней версии, назначьте дополнительный IP-адрес для прослушивателя группы доступности и пропустите действия по назначению IP-адреса кластера Windows, если вы не планируете настраивать кластер с именем виртуальной сети (VNN). В противном случае назначьте оба IP-адреса каждой виртуальной машине SQL Server, как в случае Windows Server 2016.

Чтобы назначить дополнительные IP-адреса виртуальным машинам, сделайте следующее:

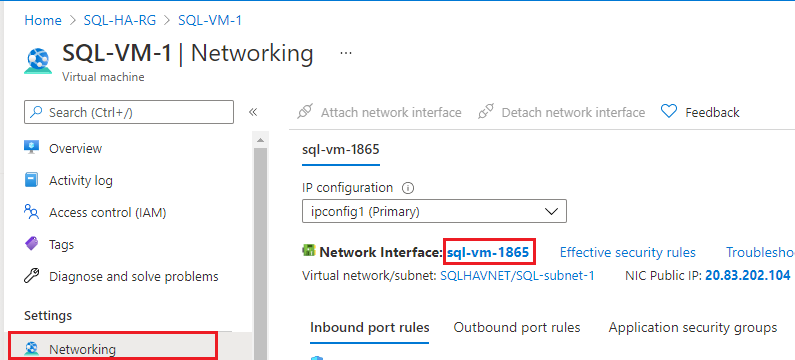

Перейдите к группе ресурсов на портале Azure и выберите первую виртуальную машину SQL Server, например SQL-VM-1.

Выберите Сеть в области Параметры и выберите Сетевой интерфейс:

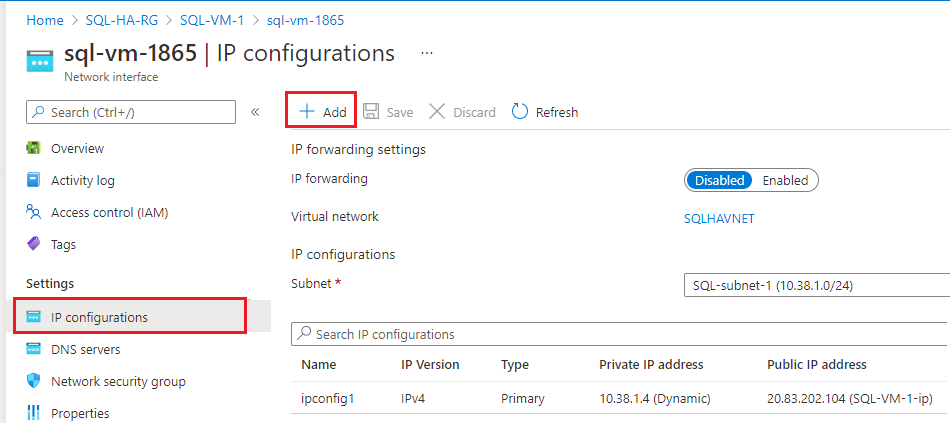

На странице Сетевой интерфейс выберите Конфигурации IP в области Параметры и щелкните + Добавить, чтобы добавить дополнительный IP-адрес:

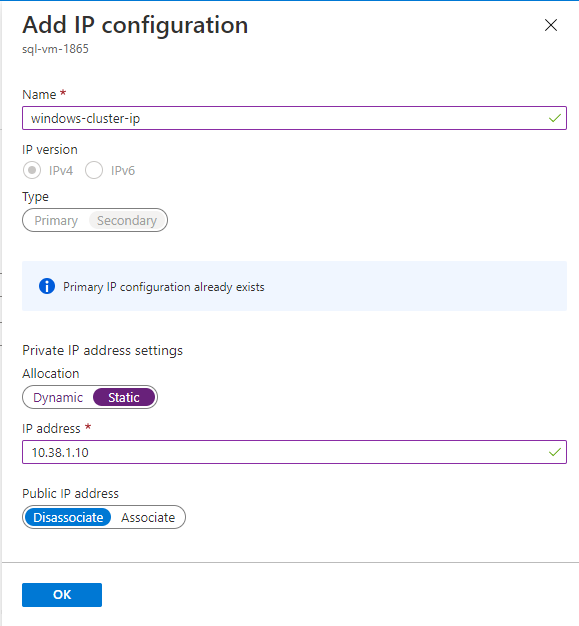

На странице Добавление конфигурации IP сделайте следующее:

- Укажите для параметра Имя значение IP-адреса кластера Windows, напримерwindows-cluster-ip для Windows 2016 и более ранних версий. Пропустите этот шаг, если вы используете Windows Server 2019 или более поздней версии.

- Задайте для параметра Выделение значение Статическое.

- Введите неиспользуемый IP-адрес в той же подсети (SQL-subnet-1), в которой располагается виртуальная машина SQL Server (SQL-VM-1), например

10.38.1.10. - Оставьте для параметра Общедоступный IP-адрес значение по умолчанию Отмена связи.

- Нажмите кнопку ОК, чтобы завершить добавление конфигурации IP.

Выберите + Добавить еще раз, чтобы настроить дополнительный IP-адрес для прослушивателя группы доступности (с таким именем, как availability-group-listener), снова указав неиспользуемый IP-адрес в SQL-subnet-1, например

10.38.1.11:

Повторите эти действия для второй виртуальной машины SQL Server, например SQL-VM-2. Назначьте два неиспользуемых дополнительных IP-адреса в SQL-subnet-2. Чтобы добавить конфигурацию IP, используйте значения из следующей таблицы:

Поле Входные данные Входные данные имя; windows-cluster-ip availability-group-listener Распределение Статические Статические IP-адрес 10.38.2.10 10.38.2.11

Теперь вы можете присоединиться к домену corp.contoso.com.

Присоединение серверов к домену

Когда два дополнительных IP-адреса будут назначены обеим виртуальным машинам SQL Server, присоедините каждую виртуальную машину SQL Server к домену corp.contoso.com.

Чтобы присоединиться к домену corp.contoso.com, выполните те же действия для виртуальной машины SQL Server, что и при присоединении к домену с помощью дополнительного контроллера домена.

Дождитесь перезапуска каждой виртуальной машины SQL Server, а затем добавьте свои учетные записи.

Добавление учетных записей

Добавьте учетную запись установки в качестве администратора на каждой виртуальной машине, предоставьте разрешения учетной записи установки и локальным учетным записям в SQL Server и обновите учетную запись службы SQL Server.

Добавление учетной записи установки

После присоединения обеих виртуальных машин SQL Server к домену добавьте CORP\Install в качестве участника локальной группы администраторов.

Совет

Обязательно выполните вход с использованием учетной записи администратора домена. Ранее вы использовали учетную запись администратора BUILTIN. Теперь, когда сервер входит в домен, используйте учетную запись домена. В сеансе удаленного рабочего стола укажите ДОМЕН\имя пользователя, например CORP\DomainAdmin.

Чтобы добавить учетную запись администратора, сделайте следующее:

- Дождитесь перезапуска виртуальной машины, а затем запустите RDP-файл еще раз на первой виртуальной машине SQL Server, чтобы войти на SQL-VM-1, используя учетную запись CORP\DomainAdmin.

- На панели Диспетчер серверов выберите Инструменты, а затем щелкните Управление компьютером.

- В окне Управление компьютерами разверните пункт Локальные пользователи и группы, а затем выберите Группы.

- Дважды щелкните группу Администраторы .

- В диалоговом окне Свойства администратора нажмите кнопку Добавить.

- Введите имя пользователя CORP\Install, а затем нажмите кнопку ОК.

- Нажмите кнопку ОК, чтобы закрыть диалоговое окно Свойства администратора.

- Повторите эти шаги с виртуальной машиной SQL-VM-2.

Добавление учетной записи к роли sysadmin

Учетная запись установки (CORP\Install), используемая для настройки группы доступности, должна быть частью предопределенной роли сервера sysadmin на каждой виртуальной машине SQL Server.

Чтобы предоставить разрешения sysadmin учетной записи установки, сделайте следующее:

- Подключитесь к серверу по протоколу удаленного рабочего стола (RDP) с помощью учетной записи <MachineName>\DomainAdmin, например

SQL-VM-1\DomainAdmin. - Откройте SQL Server Management Studio и подключитесь к локальному экземпляру сервера SQL Server.

- Чтобы открыть обозреватель объектов, выберите Безопасность.

- Щелкните правой кнопкой мыши Имена входа. Выберите Создать имя входа.

- В меню Создание имени входа выберите Поиск.

- Выберите Расположения.

- Введите сетевые учетные данные администратора домена.

- Используйте учетную запись установки (CORP\install).

- Сделайте имя для входа участником фиксированной роли сервера sysadmin.

- Щелкните ОК.

- Повторите эти действия со второй виртуальной машиной SQL Server, например SQL-VM-2, подключившись к соответствующей учетной записи имени виртуальной машины, например

SQL-VM-2\DomainAdmin.

Добавление системной учетной записи

В более поздних версиях SQL Server учетная запись [NT AUTHORITY\SYSTEM] не имеет разрешений на SQL Server по умолчанию, и их надо предоставить вручную.

Чтобы добавить учетную запись [NT AUTHORITY\SYSTEM] и предоставить соответствующие разрешения, сделайте следующее:

Подключитесь к первой виртуальной машине SQL Server по протоколу удаленного рабочего стола (RDP) с помощью учетной записи <MachineName>\DomainAdmin, например

SQL-VM-1\DomainAdmin.Откройте SQL Server Management Studio и подключитесь к локальному экземпляру сервера SQL Server.

Создайте учетную запись для

[NT AUTHORITY\SYSTEM]на каждом экземпляре SQL Server, воспользовавшись следующей командой Transact-SQL (T-SQL):USE [master] GO CREATE LOGIN [NT AUTHORITY\SYSTEM] FROM WINDOWS WITH DEFAULT_DATABASE=[master] GOПредоставьте указанные ниже разрешения для

[NT AUTHORITY\SYSTEM]в каждом экземпляре SQL Server.ALTER ANY AVAILABILITY GROUPCONNECT SQLVIEW SERVER STATE

Чтобы предоставить эти разрешения, используйте следующую команду Transact-SQL (T-SQL):

GRANT ALTER ANY AVAILABILITY GROUP TO [NT AUTHORITY\SYSTEM] GO GRANT CONNECT SQL TO [NT AUTHORITY\SYSTEM] GO GRANT VIEW SERVER STATE TO [NT AUTHORITY\SYSTEM] GOПовторите эти действия со второй виртуальной машиной SQL Server, например SQL-VM-2, подключившись к соответствующей учетной записи имени виртуальной машины, например

SQL-VM-2\DomainAdmin.

Настройка учетных записей службы SQL Server

Служба SQL Server на каждой виртуальной машине должна использовать выделенную учетную запись домена. Используйте учетные записи домена, созданные ранее: Corp\SQLSvc для SQL-VM-1 и SQL-VM-2.

Чтобы задать учетную запись службы, сделайте следующее:

- Подключитесь к первой виртуальной машине SQL Server по протоколу удаленного рабочего стола (RDP) с помощью учетной записи <MachineName>\DomainAdmin, например

SQL-VM-1\DomainAdmin. - Откройте Диспетчер конфигурации SQL Server.

- Щелкните правой кнопкой мыши службу SQL Server, а затем выберите Свойства.

- Укажите учетную запись (Corp\SQLSvc) и пароль.

- Выберите Применить, чтобы зафиксировать изменение и перезапустить службу SQL Server.

- Повторите эти действия на другой виртуальной машине SQL Server (SQL-VM-1), выполнив вход с помощью учетной записи домена компьютера, например

SQL-VM-2\DomainAdminучетную запись службы (Corp\SQLSvc).

Создание учетной записи хранения Azure

Чтобы развернуть отказоустойчивый кластер Windows Server с двумя узлами, необходимо реализовать третьего члена в кворуме. В виртуальной машине Azure рекомендуемым вариантом кворума является облако-свидетель. Чтобы настроить облако-свидетель, требуется учетная запись хранения Azure. Дополнительные сведения см. в статье Развертывание облака-свидетеля для отказоустойчивого кластера.

Чтобы создать учетную запись хранения Azure на портале, сделайте следующее:

На портале откройте группу ресурсов SQL-HA-RG и выберите + Создать.

Выполните поиск учетной записи хранения.

Выберите Учетная запись хранения и Создать и настройте ее со следующими значениями:

- Выберите свою подписку и выберите группу ресурсов SQL-HA-RG.

- Введите имя учетной записи хранения. Имя учетной записи хранения должно содержать от 3 до 24 символов и состоять только из цифр и строчных букв. Имя учетной записи хранения должно также быть уникальным в Azure.

- Выберите значение для параметра Регион.

- Для параметра Производительность выберите значение Стандартный: рекомендуется для большинства сценариев (учетная запись general-purpose v2). Служба хранилища Azure класса Premium не поддерживается для облака-свидетеля.

- Для избыточности выберите локально избыточное хранилище (LRS). Отказоустойчивая кластеризация использует файл BLOB-объекта в качестве точки арбитража, которая требует некоторых гарантий согласованности при чтении данных. Поэтому необходимо выбрать локально избыточное хранилище для типа репликации.

- Выберите Просмотр + создание

Настройка брандмауэра

Компонент группы доступности передает трафик через следующие TCP-порты:

- Виртуальная машина SQL Server: порт 1433 для экземпляра сервера SQL Server по умолчанию.

- Конечная точка зеркального отображения базы данных: любой доступный порт. В примерах часто используется 5022.

Откройте эти порты брандмауэра на обеих виртуальных машинах SQL Server. Способ открытия портов зависит от используемого решения брандмауэра и может отличаться от примера для брандмауэра Windows, приведенного в этом разделе.

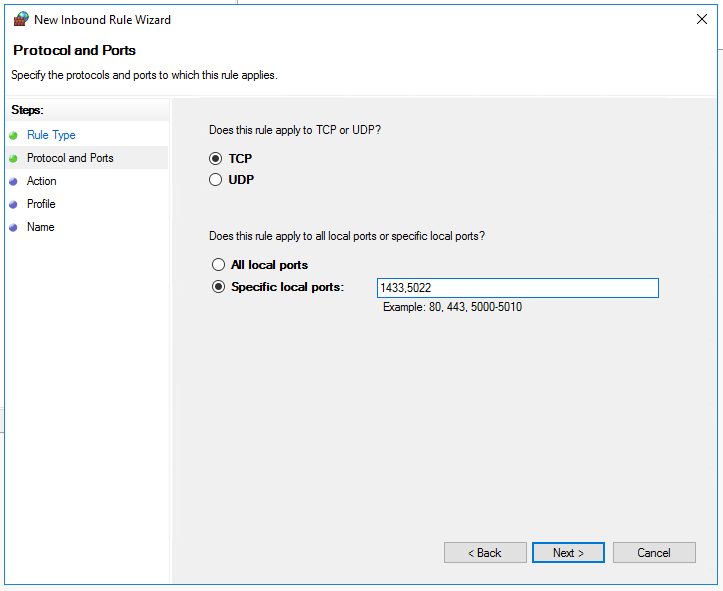

Чтобы открыть эти порты на брандмауэре Windows, сделайте следующее:

На первом сервере SQL Server на начальном экране запустите Брандмауэр Windows в режиме повышенной безопасности.

В левой области выберите Правила для входящих подключений. На панели справа нажмите Новое правило.

Для параметра Тип правила выберите Порт.

Для порта выберите тип TCP и введите соответствующие номера портов. См. следующий пример.

Нажмите кнопку Далее.

На странице Действие выберите Разрешить подключение и нажмите кнопку Далее.

На странице Профиль примите параметры по умолчанию и нажмите кнопку Далее.

На странице Имя в текстовом поле Имя укажите имя правила, например Входящий SQL, и нажмите кнопку Готово.

Повторите эти действия на второй виртуальной машине SQL Server.

Дальнейшие действия

Теперь, когда вы настроили необходимые компоненты, приступайте к настройке группы доступности в нескольких подсетях.

Дополнительные сведения см. на следующих ресурсах:

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по