Начало работы. Реализация мер безопасности в среде предприятия

Безопасность помогает создавать гарантии конфиденциальности, целостности и доступности для бизнеса. Усилия по обеспечению безопасности имеют важное значение для защиты от потенциального воздействия на рабочие процессы от внутренних и внешних вредоносных и непреднамеренных действий.

В этом руководстве по началу работы описаны ключевые шаги, которые следует предпринять для устранения или во избежание ущерба для бизнеса от атак на кибербезопасность. Руководство поможет быстро установить нужные методы обеспечения безопасности в облаке и интегрировать средства безопасности в процесс внедрения в облако.

Действия, описанные в этом руководстве, предназначены для всех ролей, поддерживающих гарантии безопасности для облачных сред и зон размещения. Описываются задачи по срочным мерам устранения рисков, рекомендации по разработке современной стратегии безопасности, практическому применению этих методов и реализации стратегии.

Соблюдая действия, описанные в этом руководстве, вы сможете интегрировать систему безопасности в критически важные моменты процесса. Цель состоит в том, чтобы избежать препятствий при внедрении в облако и сократить ненужные рабочие или операционные перерывы.

Корпорация Майкрософт предлагает встроенные возможности и ресурсы, которые помогут ускорить реализацию этого руководства по безопасности на Microsoft Azure. Все эти ресурсы описываются в данном руководстве. Они предназначены для помощи в установке, мониторинге и обеспечении безопасности, а также часто обновляются и проверяются.

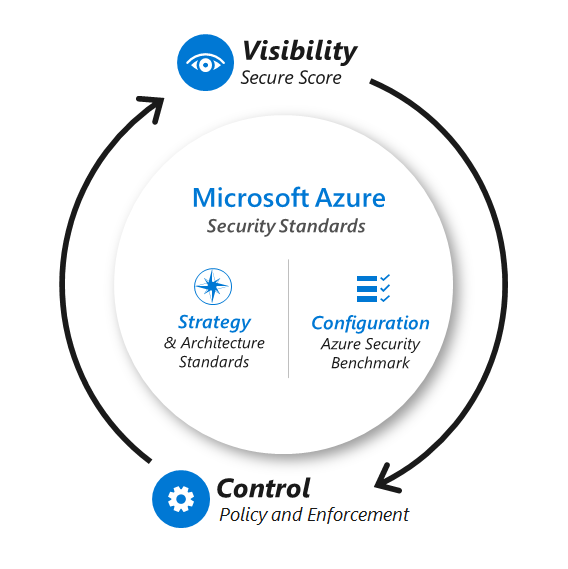

На следующей схеме показан целостный подход к использованию руководств по безопасности и инструментов платформы для обеспечения прозрачности и управляемости облачными ресурсами в Azure. Мы рекомендуем использовать такой подход.

Используйте эти шаги для планирования и выполнения стратегии защиты облачных ресурсов и использования облака для модернизации операций безопасности.

Шаг 1. Определение необходимых методов безопасности

Безопасность в облаке начинается с применения наиболее важных методов обеспечения безопасности к элементам системы пользователей, процессам и технологиям. Кроме того, некоторые архитектурные решения имеют фундаментальный характер и изменить их в последствии бывает слишком сложно, поэтому следует проявлять осторожность при их внедрении.

Если вы уже работаете в облаке или планируете внедрение в будущем, рекомендуется задействовать следующие 11 базовых правил безопасности в дополнение к любым действующим требованиям законодательства.

Люди.

Процесс.

- Установите ответственных лиц за принятие решение по безопасности в облаке

- Обновите процессы реагирования на инциденты для работы с облаком

- Установите методы менеджмента по позициям безопасности

Технологии.

- Настройте обязательный вход без пароля или многофакторную проверку подлинности

- Интегрируйте межсетевой экран и средства сетевой безопасности

- Интегрируйте встроенные средства обнаружения угроз

Фундаментальные аспекты архитектуры.

- Приведите к стандартному виду удостоверения и единый каталог

- Используйте управление доступом на основе удостоверений вместо ключей

- Создайте единую унифицированную стратегию безопасности

Примечание.

Каждая организация должна определить собственные минимальные стандарты. Степень риска и последующая погрешность этой оценки могут сильно различаться в зависимости от отрасли, культуры и других факторов. Например, для банка может быть недопустимым потенциальный репутационный ущерб даже при незначительной атаке на тестовую систему. Некоторые организации будут рады согласиться с подобным риском, если это поможет ускорить цифровое преобразование на три-шесть месяцев.

Шаг 2. Модернизация стратегии безопасности

Для обеспечения эффективной безопасности в облаке требуется стратегия, отражающая текущую среду угроз и природу облачной платформы, в которой размещаются корпоративные ресурсы. Четкая стратегия улучшает усилия всех специалистов, обеспечивая безопасную и устойчивую облачную среду предприятия. Стратегия безопасности должна обеспечить получение определенных бизнес-результатов, снизить риск до приемлемого уровня и поддержать производительность труда работников.

Стратегия безопасности в облаке обеспечит управление всеми группами специалистов, работающих с технологиями, процессами и готовность пользователей к внедрению. Стратегия должна информировать об облачной архитектуре и технических возможностях, направлять развитие архитектуры системы безопасности и ее возможности, а также влиять на обучение и образование специалистов.

Конечные результаты.

Результатом этапа стратегического планирования должен стать документ, который будет удобно распространять между заинтересованными лицами в пределах организации. К заинтересованным лицам можно отнести, например, высший менеджмент организации.

Рекомендуем оформить стратегию также в виде презентации, чтобы использовать ее в обсуждениях и совещаниях. Дополните презентацию документами, которые могут различаться в зависимости от культурных особенностей и стандартов вашей организации.

Презентация стратегии. Может быть достаточно одной презентации для вашей стратегии, или же потребуется создать тематические версии для разных аудиторий руководящего персонала.

- Полная презентация. Это должен быть полный набор элементов стратегии безопасности в составе основной презентации или на дополнительных слайдах.

- Краткие сводки. Версии для демонстрации старшему руководству и членам совета директоров должны содержать только критически важные элементы, которые касаются конкретно их роли, например, возможные или допустимые риски и основные приоритеты.

Обозначьте мотивационные тезисы, результаты и бизнес-обоснование в шаблоне стратегии и плана.

Рекомендации по созданию стратегии безопасности.

Для успеха программы не забудьте использовать в процессе стратегического планирования системы безопасности следующие моменты.

Соблюдение положений бизнес-стратегии. Устав безопасности предназначен для защиты бизнес-интересов. Важно при выполнении работ по обеспечению безопасности следовать ее задачам и минимизировать внутренние противоречия.

- Создайте общее представление о требованиях бизнеса, ИТ-среды и системы безопасности.

- Интегрируйте безопасность на ранних этапах внедрения облачной инфраструктуры, чтобы избежать кризиса последней минуты, который может возникнуть от вполне предотвратимых рисков.

- Используйте гибкий подход, чтобы немедленно установить минимальные требования к безопасности и непрерывно улучшать обеспечение безопасности.

- Поощряйте развитие культуры в вопросах безопасности, используя профилактическую работу руководства.

Дополнительные сведения см. в разделе Преобразования, мировоззрение и ожидания.

Модернизируйте стратегию безопасности. Стратегия безопасности должна опираться на рекомендации по всем аспектам современной технологической среды, текущий ландшафт угроз и ресурсы сообщества по вопросам безопасности.

- Адаптируйтесь к модели совместной ответственности за облако.

- Используйте все типы облака и мультиоблачные развертывания.

- Выбирайте встроенные средства управления облаком, чтобы избежать лишних возможных угроз.

- Подключите в работу сообщество разработчиков по безопасности, чтобы не отставать от темпов развития атак злоумышленников.

Сопутствующие ресурсы для дополнительного контекста:

Рекомендации по стратегии для Cloud Adoption Framework:

| Подотчетная группа | Ответственные и вспомогательные команды |

|---|---|

Утверждение стратегии:

Эта стратегия должна быть одобрена руководителями и бизнес-лидерами с учетом ожидаемых результатов или рисков, допустимых для вашей организации. В эту группу может входить также совет директоров в соответствии с условиями вашей от организации.

Шаг 3. Разработка плана безопасности

Планирование очень важно при реализации стратегии безопасности, чтобы определить результаты, промежуточные цели, сроки и ответственных за исполнение задач. В этом плане также приводят описание ролей и обязанности групп.

Планирование мер безопасности и внедрения в облако не следует выполнять в изоляции. Очень важно пригласить группу по облачной защите в циклы планирования на раннем этапе, чтобы избежать простоев или повышенного риска проблем с безопасностью, которые могут быть обнаружены слишком поздно. Планирование мер безопасности проходит наиболее эффективно при наличии знаний и сведений о цифровых ресурсах, а также ИТ-портфеля, который полностью интегрируется в процесс планирования облачной среды.

Конечные результаты.

План безопасности. Должен входить в состав основной проектной документации для облака. Это может быть документ, в котором используется шаблон стратегии и плана, подробный набор слайдов или файл проекта. Это может быть сочетание нескольких форматов в зависимости от размера организации, производственной культуры и принятых стандартов.

План безопасности должен включать все следующие элементы:

Функциональный план организации, чтобы группы специалистов знали будут изменяться действующие правила безопасности и ответственность после перехода в облако.

План развития навыков в сфере безопасности поможет специалистам группы поддержки разобраться в основных изменениях технологий, правил и ответственности.

Техническая архитектура безопасности и карта возможностей для ориентации технических групп.

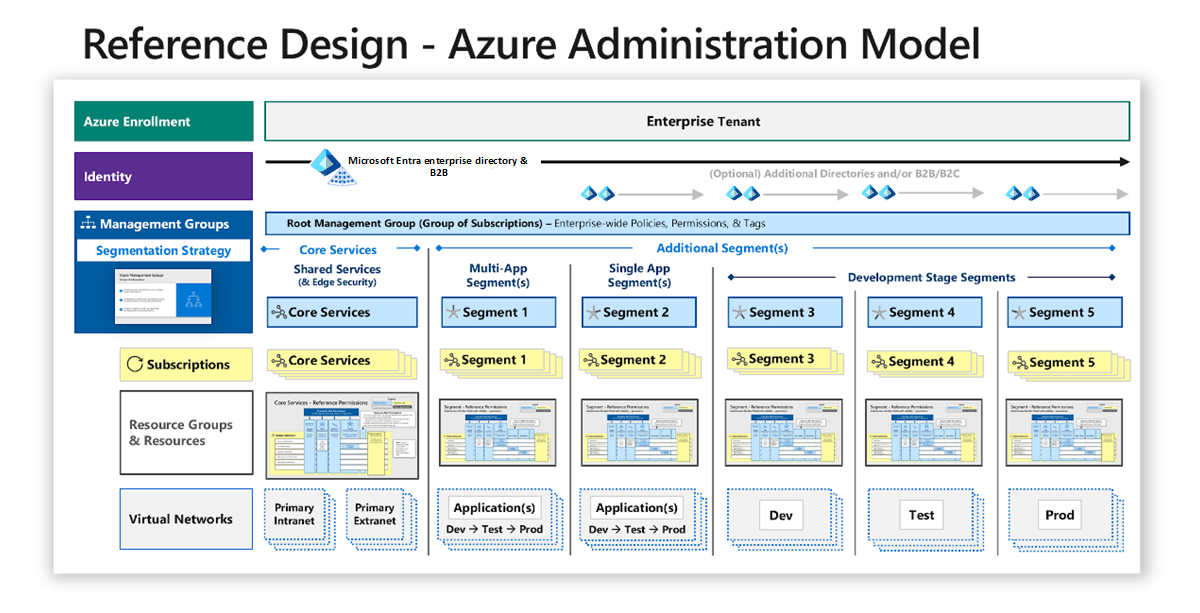

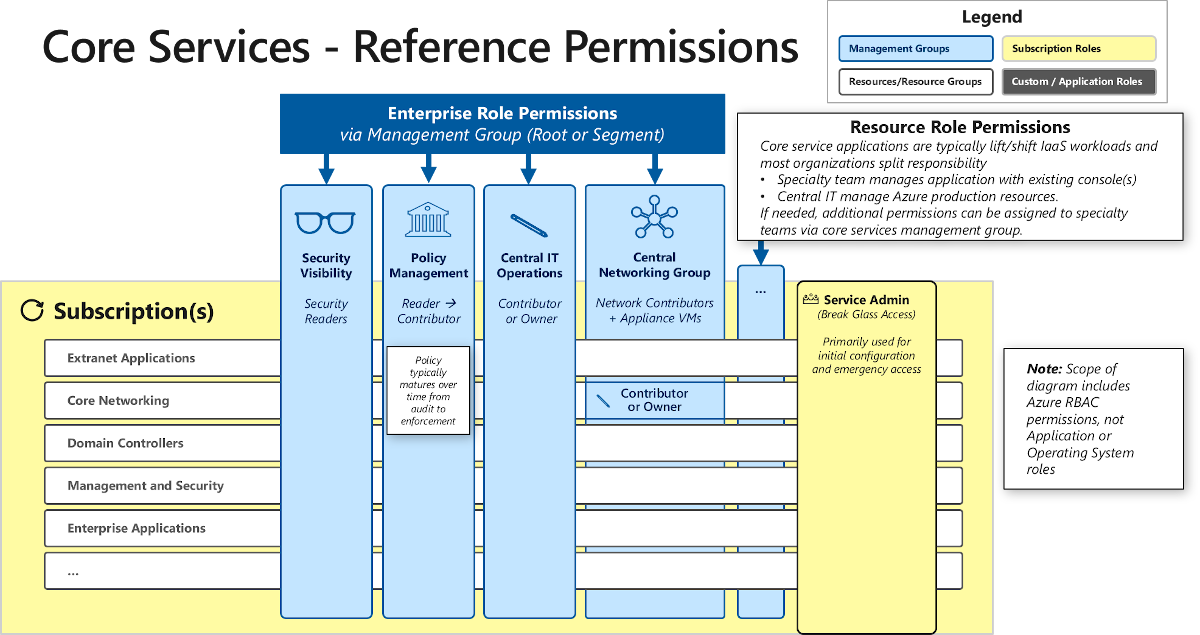

Корпорация Майкрософт предоставляет эталонные архитектуры и технологические возможности, которые помогут вам в создании архитектуры и плана, в том числе:

Сведения о компонентах Azure и эталонной модели для ускорения планирования и проектирования ролей безопасности Azure.

Эталонная архитектура кибербезопасности Microsoft для создания архитектуры кибербезопасности для гибридного предприятия с охватом локальных и облачных ресурсов.

Эталонная архитектура центра управления безопасностью (SOC) для модернизации средств обнаружения угроз, реагирования и восстановления.

Архитектура эталонного доступа пользователей с нулевым доверием для модернизации архитектуры контроля доступа к облачной среде.

Microsoft Defender для облака и Microsoft Defender для облачных приложений для защиты облачных ресурсы.

План осведомленности о безопасности и образовательный план, чтобы все группы специалистов имели базовые знания о критически важных вопросах безопасности.

Маркировка конфиденциальных ресурсов для выделения конфиденциальных ресурсов и их классификации с учетом влияния на бизнес. Классификация разрабатывается усилиями заинтересованных лиц вашей организации, специалистами по безопасности и другими участниками, кого касается этот вопрос.

Изменения средств безопасности в соответствии с планом облака. Обновите прочие разделы плана внедрения облака, чтобы отразить изменения, вызванные планом безопасности.

Рекомендации по планированию безопасности

План безопасности будет более успешным, если планирование производится с учетом следующих вопросов.

Рассмотрите условия гибридной среды. Как будут работать приложения типа "программное обеспечение как услуга (SaaS)" совместно с локальными средами? Как буду взаимодействовать несколько отдельных "инфраструктур как услуга (IaaS)" и "платформ как услуга (PaaS)", если такие используются?

Внедрение гибкой безопасности. Сначала установите минимальные требования к безопасности и переместите все некритические элементы согласно своему приоритету в список для будущих действий. Для этого не требуется обычный в своем понимании план с горизонтом в 3–5 лет. Условия облачной среды и существующих угроз меняются слишком быстро, чтобы составлять подобные планы. Ваш план должен быть сосредоточен на разработке начальных шагов и конечного состояния.

- Быстрая победа на ближайшее будущее, которая обеспечит значительный результат до внедрения долгосрочных инициатив. Период времени может составлять 3–12 месяцев в зависимости от особенностей вашей организации, стандартных методов и других факторов.

- Четкая концепция желаемого конечного состояния, чтобы направлять процессы планирования каждой группы специалистов, тогда как для достижения результата может потребоваться несколько лет.

Открыто делитесь планами. Это поможет повысить осведомленность, получать отзывы специалистов и привлекать участие заинтересованных лиц.

Достижение стратегических результатов. Убедитесь, что ваш план соответствует стратегическим результатам, которые описывает стратегия безопасности, и следует им.

Установите права владения, отчетности и крайние сроки. Убедитесь, что владельцы каждой задачи определены и зафиксированы для выполнения этой задачи в определенный промежуток времени.

Связь с человеческим фактором системы безопасности. Привлекайте людей в течение периода преобразования в ожидании нового.

Активная поддержка преобразования участников группы с четким обменом информацией и обучением по следующим темам:

- какие навыки им нужно освоить;

- зачем им нужно освоить эти навыки (и преимущества);

- как получить новые знания (и предоставьте ресурсы, которые помогут в обучении).

Оформите план в документальном виде с помощью шаблона стратегии и плана. Вы также можете использовать интерактивное обучение Майкрософт по безопасности, чтобы упростить обучение участников группы.

Заинтересуйте всех в безопасности, чтобы помочь пользователям полностью понять свое участие в поддержании безопасности всей организации.

Ознакомьтесь со сведениями и рекомендациями Майкрософт Корпорация Майкрософт опубликовала ценные сведения и перспективы, чтобы помочь вашей организации спланировать преобразование в облако с современной стратегией безопасности. Материалы охватывают записи обучения, документацию, лучшие методы обеспечения безопасности и рекомендованные стандарты.

Технические рекомендации по созданию плана и архитектуры см. в документации по безопасности Майкрософт.

| Подотчетная группа | Ответственные и вспомогательные команды |

|---|---|

Утверждение плана безопасности

Группа руководства по безопасности (CISO и т. п.) должна утвердить предложенный план.

Шаг 4. Защита новых рабочих нагрузок

Гораздо проще начать работу в безопасном состоянии, чем впоследствии модифицировать безопасность в своей среде. Мы настоятельно рекомендуем начать с безопасной конфигурации, чтобы обеспечить миграцию рабочих нагрузок, их разработку и тестирование в защищенной среде.

Во время реализации целевой зоны размещения многие решения могут повлиять на профили безопасности и рисков. Группа облачной безопасности должна проверить конфигурацию целевой зоны, чтобы убедиться, что она соответствует стандартам безопасности и требованиям базового плана безопасности вашей организации.

Конечные результаты.

- Убедитесь, что новые целевые зоны соответствуют требованиям безопасности и законодательства.

Руководство по поддержке готовности к завершению.

Совмещение существующих требований и рекомендаций по облаку. Начните с рекомендуемых схем, а затем адаптируйте их к своим уникальным требованиям безопасности. Мы сталкивались с проблемами при попытке применить существующие локальные политики и стандарты, так как они часто относятся к устаревшим технологиям или подходам к безопасности.

Корпорация Майкрософт опубликовала руководство, помогающее разработать базовый план безопасности.

- Стандарты безопасности Azure по стратегии и архитектуре. Рекомендации по стратегии и архитектуре для определения позиций безопасности вашей среды.

- Показатели безопасности Azure. Конкретные рекомендации по конфигурации для защиты сред Azure.

- Обучение по базовому плану безопасности Azure.

Укажите ограничения. Ограничения должны включать автоматический аудит и принудительное применение политик. Группы специалистов должны проводить аудит и внедрять базовый план организации по отношению к этим новым средам. Эти усилия помогут сократить число непредвиденных ситуаций в системе безопасности во время разработки рабочих нагрузок, а также поддержать непрерывную интеграцию и непрерывное развертывание (CI/CD) рабочих нагрузок.

Корпорация Майкрософт предоставляет для этого несколько собственных возможностей в Azure.

- Оценка безопасности. Используйте оценку позиций безопасности вашей среды в Azure, чтобы проанализировать усилия и проекты вашей организации.

- Azure Blueprints позволяет облачным архитекторам и центральным ИТ-группам определять воспроизводимый набор ресурсов Azure, в котором реализованы стандарты, шаблоны и требования организации и полное соответствие им.

- Политика Azure. Это база для обеспечения прозрачности и управляемости, которая используется остальными службами. Политика Azure интегрирована в Azure Resource Manager, поэтому вы можете выполнять аудит изменений и принудительно применять политики в любом ресурсе в Azure до, во время или после создания.

- Улучшение операций целевой зоны. Применяйте советы по укреплению безопасности в целевой зоне.

| Подотчетная группа | Ответственные и вспомогательные команды |

|---|---|

Шаг 5. Защита существующих облачных рабочих нагрузок

Многие организации уже развернули ресурсы в облачных средах предприятия без применения рекомендаций по обеспечению безопасности, создавая повышенный бизнес-риск.

Убедившись, что новые приложения и целевые зоны следуют рекомендациям по обеспечению безопасности, нужно сосредоточиться на адаптации существующих сред вплоть до тех же стандартов.

Конечные результаты.

- Убедитесь, что все существующие облачные среды и целевые зоны соответствуют требованиям законодательства и условий безопасности организации.

- Тестирование готовности к развертыванию в рабочей среде с использованием политик базового плана безопасности.

- Проверка соблюдения требований к проектированию и безопасности базового плана безопасности.

Руководство по поддержке готовности к завершению.

- Используйте тот же базовый план безопасности, который был создан в шаге 4 как идеальное состояние. Может потребоваться изменить некоторые параметры политики только для задач аудита, а не для их постоянного применения.

- Сбалансируйте операционные риски и угрозы безопасности. Так как в этих средах могут размещаться рабочие системы, которые обеспечивают выполнение критически важных бизнес-процессов, может потребоваться дополнительная реализация усовершенствований системы безопасности, чтобы снизить риск простоев.

- Установите приоритет обнаружения и исправления угроз безопасности с точки зрения важности для вашего бизнеса. Начните с рабочих нагрузок, нарушение которых будет иметь значительное воздействие на бизнес, и с рабочих нагрузок с высоким риском взлома.

Дополнительные сведения см. в разделе Определение и классификация критически важных приложений.

| Подотчетная группа | Ответственные и вспомогательные команды |

|---|---|

Шаг 6. Управление и повышение уровня безопасности

Как и все современные дисциплины, безопасность — это итеративный процесс, который должен работать на постоянным самосовершенствованием. Уровень безопасности может со временем деградировать, если организация прекратить работать над ней.

Единообразное применение требований к безопасности обусловлено дисциплиной исполнения обязанностей и внедрением автоматизированных решений. После того как группа по облачной защите определит базовый план безопасности, необходимо провести аудит требований, чтобы убедиться, что они постоянно действуют во всех облачных средах (и применяются при необходимости).

Конечные результаты.

- Убедитесь, что базовый план безопасности организации действует во всех соответствующих системах. Аудит аномалий с использованием оценки безопасности или аналогичного механизма.

- Задокументируйте базовые политики безопасности, процессы и руководство по проектированию в шаблоне дисциплины базового плана безопасности.

Руководство по поддержке готовности к завершению.

- Используйте те же базовый план безопасности и механизмы аудита, которые были созданы на шаге 4, в качестве технических компонентов мониторинга базового плана. С целью бесконфликтного управления в базовом плане следует учесть человеческий фактор и управление процессами.

- Убедитесь, что все рабочие нагрузки и ресурсы соответствуют рекомендациям по именованию и добавлению тегов. Принудительно применяйте рекомендации по тегам с помощью Политики Azure, уделяя особое внимание тегам для конфиденциальных данных.

- Если вы не знакомы с управлением облаком, установите политики управления, процессы и дисциплины с помощью методологии управления.

| Подотчетная группа | Ответственные и вспомогательные команды |

|---|---|

Следующие шаги

Действия, описанные в этом руководстве, помогли вам реализовать стратегию, элементы управления, процессы, навыки и региональные параметры, необходимые для согласованного управления угрозами безопасности на предприятии.

Продолжая эксплуатацию облачных средств безопасности, следуйте приведенным ниже рекомендациям.

- Изучите документацию по системе безопасности Майкрософт. В ней приведено техническое руководство, которое поможет специалистам по защите создавать и улучшать стратегию, архитектуру, а также приоритетные планы обеспечения кибербезопасности.

- Ознакомьтесь со сведениями о безопасности в встроенных средствах управления безопасностью для служб Azure.

- Полный список средств безопасности и служб Azure см. в статье Службы безопасности и технологии в Azure.

- Ознакомьтесь с Центром управления безопасностью Майкрософт. Здесь можно найти подробные руководства, отчеты и сопутствующую документацию, которая поможет выполнить оценку рисков в рамках ваших нормативных требований.

- Ознакомьтесь со сторонними инструментами, которые помогают удовлетворить ваши требования к безопасности. Дополнительные сведения см. в статье Интеграция решений безопасности в Microsoft Defender для облака.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по